- Что такое VSS или служба теневого копирования томов в Windows 10/8/7?

- Резервное копирование жесткого диска и образ жесткого диска

- Volume Shadow Copy в Windows 10

- Как работает VSS

- HOW-TO: Как настроить теневые копии в Windows

- Xakep #208. Атака на сигналку

- Восстановление содержимого зашифрованных файлов из теневой копии тома.

- Использование теневых копий томов для восстановления файлов с помощью Recuva.

- Использование стороннего ПО для доступа в теневым копиям томов.

- Вероятность восстановления зашифрованных вирусом данных.

Что такое VSS или служба теневого копирования томов в Windows 10/8/7?

В Windows 10/8/7 , если вы проверяете диспетчер задач Windows через разные промежутки времени, вы можете заметить, что он иногда содержит запущенный процесс VSSVC.exe . Когда вы наводите указатель мыши на процесс, появляется надпись Служба теневого копирования томов Windows. Он не всегда работает, но запускается определенными событиями, чтобы сделать копию всего жесткого диска в виде одного или нескольких наборов. в зависимости от количества дисков у вас есть. В этом посте мы обсудим (что такое) служба Microsoft Volume Shadow Copy в Windows и постараемся охватить как можно больше деталей.

Резервное копирование жесткого диска и образ жесткого диска

Большинство из нас регулярно создает резервные копии файлов данных с помощью сторонних программ или команд MS-DOS, таких как XCOPY. Когда мы выполняем резервное копирование, нашим главным намерением является создание и сохранение самых последних возможных копий наших важных файлов данных. Таким образом, резервное копирование жесткого диска в основном связано с файлами данных.

Напротив, мы создаем образ всего жесткого диска или, по крайней мере, системного диска, чтобы мы могли использовать его в случае повреждения операционной системы. Основная причина создания образа диска заключается в том, что ручная установка операционной системы, а затем установка и настройка каждого используемого нами приложения отнимает много времени и усилий. Если у вас есть образ системного диска, мы можем просто загрузиться с устройства, на котором хранится образ, и восстановить системный диск, чтобы его можно было снова использовать. Таким образом, создание образа диска – это скорее резервное копирование системных файлов и свойств, а не пользовательских данных.

Короче говоря, вы создаете резервную копию своих файлов данных и создаете образ вашего системного диска (программные файлы/настройки). Когда вы восстанавливаете с использованием резервных копий данных, вы возвращаете последние резервные копии файлов данных. Когда вы используете образы для восстановления вашего компьютера, вы копируете обратно файлы программы, состояние ОС и свойства, включая реестр Windows и другие базы данных/файлы, относящиеся к операционной системе.

Таким образом, существует разница между резервным копированием данных и созданием образа диска. Я надеюсь, что смог уточнить здесь разницу.

Служба теневого копирования томов в Windows имеет отношение к созданию образа диска. Служба используется для восстановления вашего компьютера – полного диска или папки – до какого-то предыдущего состояния.

Volume Shadow Copy в Windows 10

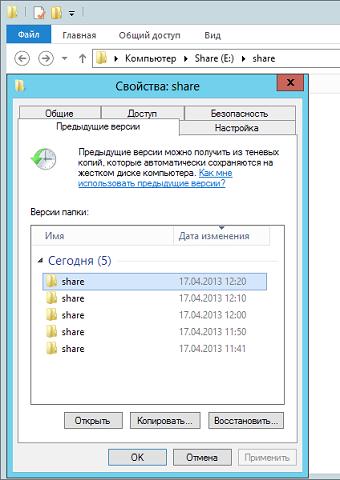

Когда вы щелкаете правой кнопкой мыши по папке в Windows, вы получаете опцию «Предыдущие версии». Возможно, вы также использовали эту опцию, чтобы восстановить настройки папки, а иногда и содержимое в предыдущее состояние. Точно так же вы знаете, что вы можете использовать функцию восстановления системы, чтобы восстановить прежнее состояние компьютера. Конечно, некоторые программы и изменения, которые вы сделали недавно, будут потеряны, но по сравнению с суматохой, связанной с необходимостью работы всего этого вручную с помощью ручных средств, восстановление довольно просто.

Служба VSS также используется сторонними программами для создания образа диска в любое время. Сам VSS запускается при определенных триггерах для создания образа системного диска и других дисков/дисков, связанных с данным компьютером. Если все типы дисков относятся к одному и тому же типу, т. Е. NTFS, требуется один снимок. Если диски различного типа и, возможно, также от разных производителей или моделей, VSS делает серию снимков для каждого типа дисков. Будь то отдельный снимок или набор снимков, они хранятся в хорошо защищенной области системного диска и им присваивается уникальный идентификатор (отметка даты и времени), с помощью которого они могут использоваться для восстановления всего системного диска или папки. в этом к предыдущему состоянию.

Помните, что для работы VSS системный диск должен иметь тип NTFS. Это не сработает, если вы все еще используете FAT32. В любом случае, после Windows XP системные диски всегда были NTFS, что позволяло VSS функционировать без проблем.

По данным Microsoft, VSS определяется следующим образом:

«Служба теневого копирования томов (VSS) – это набор интерфейсов COM, который реализует структуру, позволяющую выполнять резервное копирование томов, пока приложения в системе продолжают выполнять запись в тома».

Определение подчеркивает тот факт, что в то время как другие программы заставляют вас ждать – иногда часами – для резервного копирования данных или изображений, VSS требуется несколько секунд (до 60 секунд) для создания образа системного диска. В определении также указывается, что вы можете продолжить работу с другими приложениями во время работы VSS. В случае резервного копирования или создания образа диска компьютера с помощью сторонних программ вам придется подождать, пока операция не будет завершена, поскольку вы не захотите выполнять запись на резервный диск жесткого диска.

Читать . Используйте командную строку Vssadmin для управления VSS.

Как работает VSS

Существует три важных функции, вызываемых VSS для создания снимка:

- Заморозка: на мгновение жесткий диск помечен только для чтения, чтобы на нем не было ничего нового;

- Оснастка: отображение накопителя с параметрами, необходимыми для восстановления этой привязки при необходимости в будущем;

- Разморозить: освободить жесткий диск, чтобы на него могли быть записаны свежие данные. Поскольку вы продолжаете работать во время работы VSS, может быть другой процесс, который удерживает ваш ввод в некотором разделе памяти, пока процесс Snap не закончится.

Весь процесс быстрый – так что вам не нужно прекращать работать. Возвращаясь к определению, создание снимка или серии снимков занимает всего минуту – в зависимости от типа и марки диска.

Служба теневого копирования томов в Windows предоставляет две функции:

- Он остается рядом с существующим рабочим объемом, не мешая и не препятствуя работе пользовательских приложений;

- Он предоставляет API для сторонних программ для создания образа и восстановления тома или его части – до прежнего состояния, которое сохраняется в виде снимка или набора снимков.

Это означает, что большинство сторонних программ, которые мы используем для создания образа жестких дисков, используют службу VSS. Это также означает, что если служба VSS остановлена, некоторые сторонние программы не будут работать, т.е. они не смогут создавать образ диска.

Вы также можете использовать ShadowExplorer для доступа и восстановления теневых копий.

Служба Microsoft Volume Shadow Copy в Windows – это гораздо больше, но я оставлю ее здесь из-за нехватки места со ссылкой на этот пост в блоге Technet, в котором подробно объясняются функции VSS.

СОВЕТ . Этот пост поможет вам, если вы столкнулись с проблемой высокой загрузки VSSVC.exe.

Начиная с Windows 8, Microsoft представила функцию под названием «История файлов». История файлов сохраняет копии ваших библиотек, рабочего стола, избранного и контактов, чтобы вы могли вернуть их в любое время, если они будут потеряны или повреждены. В то время как восстановление системы позволяет полностью восстановить компьютер до более раннего состояния, история файлов позволяет восстанавливать файлы и данные с более раннего момента времени.

HOW-TO: Как настроить теневые копии в Windows

Потеря информации при перезаписи важных файлов может быть настоящей проблемой. Особенно часто она возникает при работе с файловыми серверами, доступ к которым есть у целого коллектива. В современных версиях Windows перезапись или удаление файла можно откатить благодаря наличию теневой копии.

В теневых копиях (VSS) содержатся записи об изменениях файлов. Копии делаются автоматически каждый час — по умолчанию Windows хранит целых 64 копии файла. Использовать их можно без прав администратора, что удобно — как для пользователей, так и для самого администратора :).

Вот несколько важных особенностей теневых копий:

- По умолчанию максимальное количество хранимых снапшотов для диска — 64. При превышении этого значения служба VSS начинает циклическую перезапись теневых копий и удаляет самые ранние слепки.

- Под теневые копии система выделяет 10% емкости раздела, однако это значение можно изменить.

- Теневое копирование включается для тома целиком, и включить его для отдельной папки невозможно.

- Microsoft не рекомендует создавать снапшоты чаще, чем раз в час.

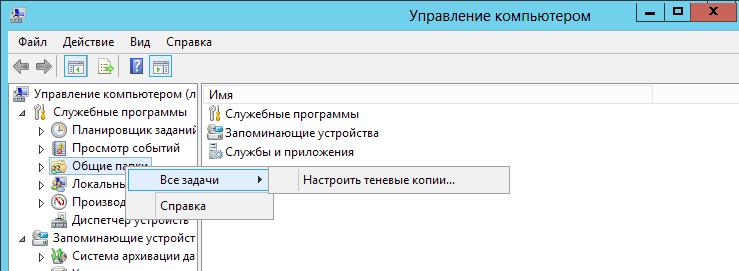

Поскольку механизм VSS копирует не данные целиком, а лишь изменения, то объем оказывается не таким большим, как может показаться на первый взгляд. Все файлы теневых копий хранятся в служебном каталоге System Volume Information. Эти файлы можно отличить по названиям — в каждом из них есть идентификатор службы VSS — 3808876b-c176-4e48-b7ae-04046e6cc752 . Для включения VSS нужно открыть оснастку «Управление компьютером», развернуть блок «Служебные программы» и, кликнув правой кнопкой мыши по элементу общей папки, выбрать «Все задачи —> Настроить теневые копии».

Xakep #208. Атака на сигналку

После этого нужно выбрать раздел, активировать его и настроить расписание копирования. Если через какое-то время кликнуть на файл правой кнопкой мышки и зайти в «Свойства —> Предыдущие версии», то можно будет увидеть список доступных теневых копий.

Как видишь, включить службу легко и никаких особых настроек она не требует. Польза же от этого может быть огромной. Впрочем, помни: теневые копии — это не замена бэкапу. Не полагайся на них и не ленись бэкапить все, как обычно.

Восстановление содержимого зашифрованных файлов из теневой копии тома.

Как правило, расшифровать зашифрованные вирусом файлы очень сложно, и иногда, даже невозможно. В таких случаях, есть смысл попробовать восстановить хотя бы то, что могло быть сохранено в снимке файловой системы, и возможно, потеря информации будет минимальной. В общем случае, задача заключается в том, чтобы подключить теневую копию к системе, в виде логического диска или каталога, с которым можно было бы работать стандартными средствами, например, Проводником или любимым файловым менеджером, вроде Far Manager . Подобная задача легко решается стандартными средствами системы. Для работы с теневыми копиями томов используется системная утилита vssadmin.exe имеющаяся в составе всех операционных систем семейства Windows, начиная с Windows XP. Краткую справку по ее использованию можно получить по команде vssadmin /? , а более подробное описание – по ссылке на список команд CMD, размещенной в конце страницы. Эту утилиту можно использовать для получения имен томов с теневыми копиями. Кроме того, в составе средств командной строки CMD Windows имеется команда для создания символьной ссылки mklink , позволяющая подключить том теневой копии в качестве обычного каталога файловой системы. Подсказку и более полное описание mklink можно получить таким же образом, как и для vssadmin.exe . Поскольку, файлы теневых копий интерпретируются системой как обычные тома, то для получения доступа к их содержимому стандартными средствами, достаточно создать символические ссылки на их корневые разделы. Для этого потребуется узнать имя тома теневой копии.

Для работы с данными командами потребуются права администратора ( запуск от имени администратора).

Получить список теневых копий можно с помощью команды:

vssadmin List Shadows

Для удобства работы с результатами вывода утилиты, можно воспользоваться их перенаправлением в файл:

vssadmin List Shadows > C:\shadows\vsslist.txt

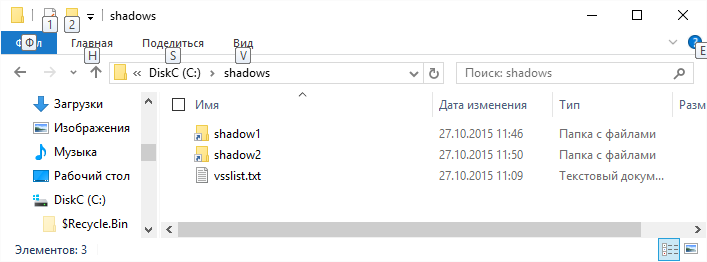

Результаты выполнения команды будут записаны в текстовый файл vsslist.txt в каталоге shadows диска C: . Каталог shadows должен быть создан, например, командой md c:\shadows .

Пример отображаемой информации:

В данном примере, имеется информация о наличии 2-х теневых копий, созданных службой теневого копирования в среде Windows 10, и их имена томов:

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

Зная имена томов, можно подключить их в каталог, например C:\shadows командой mklink :

mklink /D C:\shadows\shadow1 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\

mklink /D C:\shadows\shadow2 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\

Чтобы не набирать вручную имена томов, можно воспользоваться копированием их из текстового файла, полученного перенаправлением вывода команды vssadmin ( C:\shadows\vsslist.txt )

Обратите внимание на наличие символа \ после имени тома, поскольку ссылка должна создаваться на каталог, а не файл (параметр командной строки /D )

После выполнения этих команд, в каталоге C:\shadows появятся подкаталоги shadow1 и shadow2 содержащие данные теневых копий. Можно из командной строки перейти в проводник Windows:

Изображение стрелки на ярлыках указывает на то, что это не реальные каталоги файловой системы, а символические ссылки. Дальше, с данными теневых копий можно работать, как с обычным (но защищенным от записи) каталогом файловой системы.

Процесс подключения теневых копий можно немного упростить с помощью командного файла, следующего содержания:

Данный командный файл должен запускаться от имени администратора. При его выполнении создается каталог C:\shadows , сохраняется вывод команды vssadmin в файле C:\shadows\vsslist.txt , команда FIND выделяет из полученного файла только те строки, которые содержат имя теневой копии, и записывает результат в файл listshadows.txt который можно открыть в блокноте, или с помощью редактора WorPad, затем командой mklink создается символическая ссылка C:\shadows\shadow1 на том первой теневой копии и запускается проводник, открывающий папку C:\shadows\ .

При необходимости, можно подключить нужную теневую копию, командой:

mklink /D C:\shadows\shadowN \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopyN\

Где N принимает значение номера копии. Копия с наибольшим номером – наиболее свежая. Дату создания каждой копии можно посмотреть в выводе команды vssadmin

Команда mklink не может создать новую ссылку, если указанное в параметрах имя уже существует. Для удаления символьной ссылки можно использовать команду RD :

rd C:\shadows\shadow1 — удалить символьную ссылку shadow1

Использование теневых копий томов для восстановления файлов с помощью Recuva.

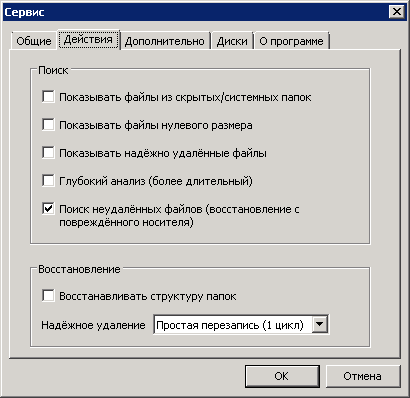

Важной особенностью Recuva является возможность восстановления файлов из теневых копий томов, автоматически создаваемыми службой теневого копирования Windows. Теневые копии утилита интерпретирует как обычные логические диски, примонтированные к текущей системе. Для отображения теневых копий, нужно включить данный режим — Настройки… — Диски — установить флажок Показывать теневые копии . При восстановлении файлов можно выбрать из списка дисковых устройств либо конкретную теневую копию, либо все, существующие в системе на данный момент времени. В настройках программы Действия должен быть установлен флажок Поиск неудаленных данных (восстановление с поврежденного носителя) .

После завершения анализа, нужно найти файл для восстановления, который имеет состояние Не удалено . Таким образом, мы будем восстанавливать не удаленный файл, а файл, сохраненный в снимке файловой системы. Теневых копий, в зависимости от версии Windows, размера дисковых томов, и системных настроек теневого копирования, может быть до 64 шт. И каждая из них может быть источником восстановления для утилиты Recuva, казалось бы, безвозвратно утерянной информации. Но место на диске, отводимое теневым копиям томов ограничено, поэтому, при необходимости, система удаляет наиболее старые из них без каких-либо действий со стороны пользователя. По этой причине, пострадав от действий вируса-шифровальщика, не стоит надолго откладывать восстановление информации из существующих на данный момент снимков. По крайней мере, можно сначала скопировать файлы из теневых копий на сменный носитель, а затем уже приступать к прочим способам восстановления зашифрованных файлов. В противном случае можно не только не добиться их расшифровки, но и потерять возможность восстановления предыдущего содержимого.

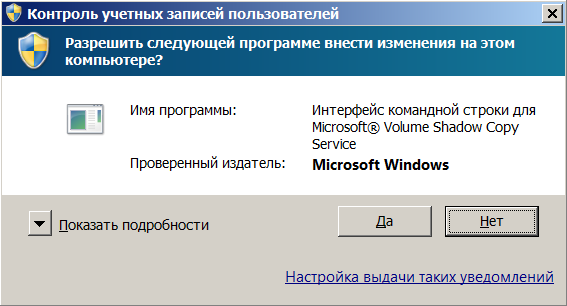

Вирусы-шифровальщики тоже постоянно совершенствуются, и в частности, в последнее время пытаются удалить данные теневых копий, используя команду vssadmin . При включенной системе контроля учетных записей пользователей (UAC) это сопровождается запросом на разрешение выполнение для vssadmin.exe , чего естественно, делать не нужно. В случае же отключения UAC потеря теневых копий гарантирована.

Использование стороннего ПО для доступа в теневым копиям томов.

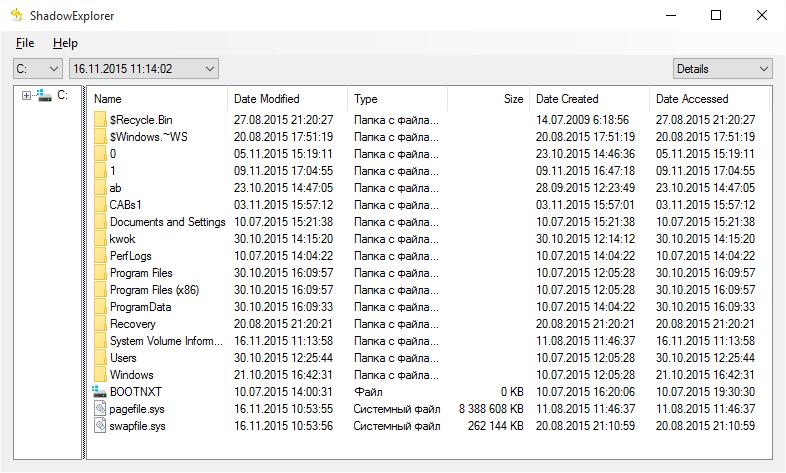

Существует программное обеспечение, облегчающее доступ пользователей домашних компьютеров к данным теневых копий, как например, ShadowExplorer.

Программа позволяет выбрать диск и любую из соответствующих ему теневых копий. Данные отображаются так же, как в стандартном проводнике. Пользователь имеет возможность выбрать нужный файл или каталог и с помощью контекстного меню, вызываемого правой кнопкой мышки, экспортировать его в нужное место, например, на флэшке.

Скачать ShadowExplorer можно на странице загрузки официального сайта ShadowExplorer.com

Программа распространяется в двух вариантах — Installer, устанавливаемом в системе стандартным образом, и Portable, переносимом.

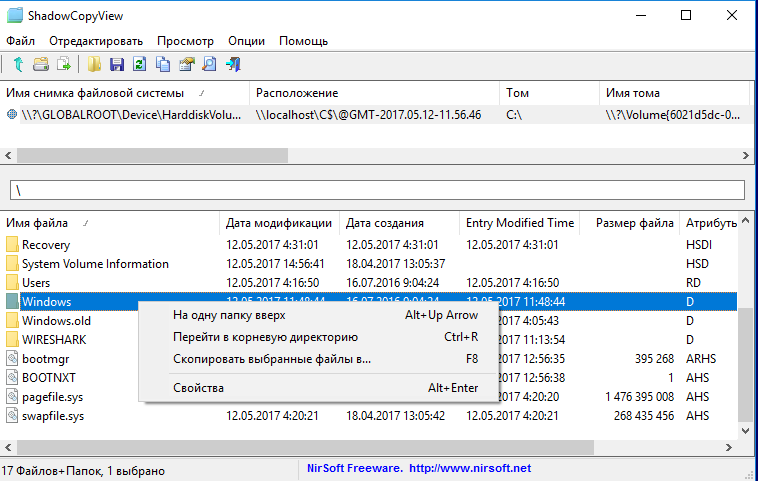

Однако, наиболее удобным средством работы с данными теневых копий является, по моему личному мнению, простая и компактная утилита от Nirsoft ShadowCopyView. Программа бесплатная, не требует установки в системе, и при необходимости, может быть русифицирована с использованием файла языковой поддержки ShadowCopyView_lng.ini , zip-архив которого можно скачать на странице загрузки программы. Готовую русифицированную версию для 32-разрядных или 64-разрядных Windows можно скачать по ссылкам:

Архивы содержат исполняемый файл ShadowCopyView.exe и файл языковой поддержки ShadowCopyView_lng.ini . Если удалить (переименовать) ini-файл, то интерфейс программы будет англоязычным.

Для восстановления данных с использованием теневых копий можно воспользоваться контекстным меню, вызываемым правой кнопкой мышки, или через основное меню ”Файл — Сохранить выбранные файлы в. ”. В качестве дополнительных возможностей имеется средство поиска файлов и папок (CTRL+F), а также возможность получения сведений об их свойствах:

Вероятность восстановления зашифрованных вирусом данных.

Авторы вредоносных программ постоянно работают над тем, чтобы затруднить самостоятельное восстановление данных, зашифрованных вирусом. При заражении системы принимаются меры для того, чтобы удалить теневые копии или сделать их непригодными для восстановления данных. Эта задача очень легко решается, если вирус работает в среде пользователя с правами администратора при отключенной технологии контроля учетных записей пользователей UAC . В качестве примера приведу алгоритм действий реального вируса-шифровальщика, выполняющегося в системе со стандартными настройками безопасности в контексте учетной записи пользователя, обладающего правами администратора.

В большинстве случаев, заражение системы происходит при открытии вложенного в электронное письмо файла. Первая ошибка, допущенная пользователем – сам факт открытия такого файла. Даже если текст письма довольно правдоподобен, существует возможность просмотра заголовка письма, по которому легко установить достоверность отправителя. Подробная методика:

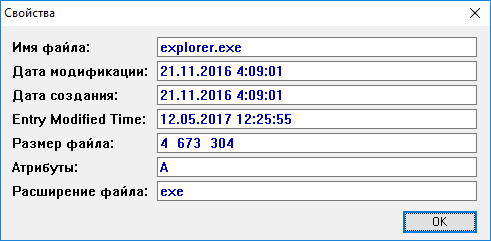

Тема заражения компьютера через почтовые вложения стара, как компьютерный мир, но тем не менее, остается актуальной, и большинство заражений происходят именно таким образом. В данном конкретном случае, вложенный файл представлял собой архив, содержащий сценарий на языке JavaScript, обеспечивающий загрузку с сервера злоумышленников основного тела вируса и выполнение его в контексте учетной записи текущего пользователя. Исполняемый файл вируса имеет случайное имя и копируется в папку документов пользователя. Пример свойств вирусного процесса, полученный с помощью Far Manager:

В первую очередь, вирусный процесс попытался удалить все теневые копии системы, выполняя команду:

«C:\Windows\System32\vssadmin.exe» Delete Shadows /All /Quiet

В тех случаях, когда вредоносная программа выполняется в контексте учетной записи с административными правами и отключен механизм контроля UAC, теневые копии будут успешно удалены, и пользователь этого даже не заметит. При включенном контроле учетных записей UAC, отобразится оповещение системы безопасности:

Интерфейс командной строки для Microsoft Volume Shadow Copy Service запрашивает разрешение на выполнение с административными привилегиями. Если на данный запрос ответить ”Да”, то результат будет таким же, как и в предыдущем случае – теневые копии будут удалены. Если же ответить ”Нет”, то программный модуль вируса повторит попытку удаления теневых копий и на экране снова отобразится сообщение системы безопасности. Так будет продолжаться до тех пор, пока не будет нажата кнопка ”Да” или вирусный процесс не будет принудительно завершен. Как правило, большинство пользователей, не задумываясь над смыслом своих действий, после нескольких повторившихся запросов, выбирают первый вариант, тем самым лишая себя последней возможности восстановления данных.

Использование теневых копий томов является единственным относительно простым способом полного или частичного восстановления информации, зашифрованной вредоносными программами. Конечно, кроме восстановления с использованием ранее созданных резервных копий, которые практически никогда не имеются в наличии. В подавляющем большинстве случаев, расшифровка невозможна. С мизерной вероятностью может помочь специализированное программное обеспечение антивирусных компаний, специально разработанное для расшифровки файлов, как например утилиты RakhniDecryptor, RannohDecryptor, ScraperDecryptor и т.п. от лаборатории Касперского. Как правило, такие утилиты позволяют расшифровать только те файлы, которые были обработаны устаревшим вирусом. Для ускорения процесса, можно отправить пример зашифрованного файла и требуемый код через специальные формы на сайтах антивирусных компаний. Если у вас есть копия этого же файла в незашифрованном виде, отправьте ее также. Теоретически, это может ускорить появление утилиты-дешифратора.

В качестве средства защиты от вирусов-шифровальщиков можно использовать специальные программы для создания резервных снимков файловой системы и восстановления на основе сделанного ранее снимка, как например, бесплатные Comodo Time Machine и Rollback Restore Rx Home и платная RollBack Restore Rx Pro. Эти программные продукты работают по принципу ”машины времени”, позволяя быстро вернуть состояние файловой системы на момент создания ее снимка (snapshot). В платных версиях подобных программ ( и в бесплатном Comodo Time Machine) существует возможность автоматического создания снимков по расписанию с помощью встроенного планировщика, например, при первой загрузке ежедневно или с заданной периодичностью. Особенностью перечисленных программ является собственная внутренняя система безопасности, отдельный загрузчик ОС и программный движок для создания, хранения и восстановления данных, что создает серьезные трудности для нанесения ущерба при вирусном заражении, в том числе и шифровальщиками.

Comodo Time Machine — описание, примеры использования и ссылки для скачивания.

RollBack Rx Home Edition — краткое описание, ограничения бесплатной версии программы, примеры использования.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»