- Иллюстрированный самоучитель по Microsoft Windows 2003

- Теневое копирование томов

- Теневое копирование томов

- Восстановление пропавишх файлов Windows Server 2003 с помощью службы Теневого Копирования Тома

- Восстановление содержимого зашифрованных файлов из теневой копии тома.

- Использование теневых копий томов для восстановления файлов с помощью Recuva.

- Использование стороннего ПО для доступа в теневым копиям томов.

- Вероятность восстановления зашифрованных вирусом данных.

Иллюстрированный самоучитель по Microsoft Windows 2003

Теневое копирование томов

В системах Windows XP и Windows Server 2003 имеется служба Volume Shadow Copy Service (VSS, служба теневого копирования томов). В Windows ХР эта служба используется встроенной программой архивирования Backup и позволяет создавать архивные копии «прозрачно» для пользователей, поскольку сначала создается «моментальный снимок», или «теневая копия» архивируемого тома, и лишь потом начинается сам процесс архивации; пользователи при этом могут продолжать работу с файлами, входящими в архив.

В системах Windows Server 2003 служба VSS, помимо уже названной, выполняет и другую функцию: она позволяет хранить (на диске) копии общих папок, создаваемые с некоторой периодичностью. Это дает пользователям возможность вернуться к предыдущей версии файла, что особенно важно в тех случаях, когда файл был случайно перезаписан или удален локальным или удаленным пользователем. (Известно, что обычно стандартными средствами Windows нельзя восстановить файлы, удаленные клиентами из общих папок.)

Создавать теневые копии можно только для NTFS-томов. Теневое копирование выполняется для всего тома, т. е. нельзя выбирать для копирования отдельные общие папки, хранящиеся на этом томе. Для хранения теневых копий требуется не менее 100 Мбайт свободного пространства на выбранном томе. Количество теневых копий на томе не превышает 64.

Для работы с теневыми копиями общих папок необходимо клиентское программное обеспечение. Оно располагается на сервере в папке %SystemRoot%\system32\clients\twclient (файл twcli32.msi). Для установки файла на клиентских компьютерах (в системах Windows Server 2003 клиентское обеспечение уже установлено!) можно использовать групповые политики.

Для лучшего понимания технологии в целом рассмотрим все операции по настройке теневого копирования на примере.

Чтобы включить теневое копирование некоторого тома:

- Откройте окно свойств NTFS-тома с помощью программы Windows Explorer или из оснастки Disk Management и перейдите на вкладку Shadow Copies (Теневые копии) (см. рис. 8.15).

- Выберите том, для которого будут создаваться теневые копии, в списке Select a volume.

- Перед включением теневого копирования рекомендуется сначала настроить его параметры, поскольку параметры, предлагаемые по умолчанию, могут вас не устроить. Нажмите кнопку Settings (Параметры).

- В окне Settings (рис. 8.14) необходимо выбрать диск, на котором будут храниться теневые копии (раскрывающийся список Located on this volume), задать максимальный объем дискового пространства, используемого для этих целей (поле рядом с переключателем Use limit) и определить расписание (кнопка Schedule) – частоту и время автоматического создания теневых копий. (По умолчанию копирование выполняется каждый день в 7:00 и 12:00 кроме выходных дней.)

- Закройте окно параметров и нажмите кнопку Enable (Разрешить).

- Система просит подтвердить операцию включения теневого копирования – в окне предупреждения нажмите кнопку Yes.

- В течение некоторого времени система создает первую теневую копию указанного тома, дата и время создания которого отображаются в окне Shadow copies of selected volume (рис. 8.15). (В показанном примере имеются две теневые копии, созданные через день.) Нажав кнопку Create Now, можно создать копию принудительно.

Рис. 8.14. Окно параметров теневого копирования томов

Рис. 8.15. На этой вкладке можно управлять теневыми копиями томов

Теневое копирование томов

В системах Windows XP и Windows Server 2003 имеется служба Volume Shadow Copy Service (VSS, служба теневого копирования томов). В Windows ХР эта служба используется встроенной программой архивирования Backup и позволяет создавать архивные копии «прозрачно» для пользователей, поскольку сначала создается «моментальный снимок», или «теневая копия» архивируемого тома, и лишь потом начинается сам процесс архивации; пользователи при этом могут продолжать работу с файлами, входящими в архив.

В системах Windows Server 2003 служба VSS, помимо уже названной, выполняет и другую функцию: она позволяет хранить (на диске) копии общих папок, создаваемые с некоторой периодичностью. Это дает пользователям возможность вернуться к предыдущей версии файла, что особенно важно в тех случаях, когда файл был случайно перезаписан или удален локальным или удаленным пользователем. (Известно, что обычно стандартными средствами Windows нельзя восстановить файлы, удаленные клиентами из общих папок.)

Создавать теневые копии можно только для NTFS-томов. Теневое копирование выполняется для всего тома, т. е. нельзя выбирать для копирования отдельные общие папки, хранящиеся на этом томе. Для хранения теневых копий требуется не менее 100 Мбайт свободного пространства на выбранном томе. Количество теневых копий на томе не превышает 64.

Для работы с теневыми копиями общих папок необходимо клиентское программное обеспечение. Оно располагается на сервере в папке %SystemRoot%\system32\clients\twclient (файл twcli32.msi). Для установки файла на клиентских компьютерах (в системах Windows Server 2003 клиентское обеспечение уже установлено!) можно использовать групповые политики.

Для лучшего понимания технологии в целом рассмотрим все операции по настройке теневого копирования на примере.

Чтобы включить теневое копирование некоторого тома:

1. Откройте окно свойств NTFS-тома с помощью программы Windows Explorer или из оснастки Disk Management и перейдите на вкладку Shadow Copies (Теневые копии) (см. рис. 8.15).

2. Выберите том, для которого будут создаваться теневые копии, в списке Select a volume .

3. Перед включением теневого копирования рекомендуется сначала настроить его параметры, поскольку параметры, предлагаемые по умолчанию, могут вас не устроить. Нажмите кнопку Settings (Параметры).

4. В окне Settings (рис. 8.14) необходимо выбрать диск, на котором будут храниться теневые копии (раскрывающийся список Located on this volume ), задать максимальный объем дискового пространства, используемого для этих целей (поле рядом с переключателем Use limit ) и определить расписание (кнопка Schedule ) — частоту и время автоматического создания теневых копий. (По умолчанию копирование выполняется каждый день в 7:00 и 12:00 кроме выходных дней.)

5. Закройте окно параметров и нажмите кнопку Enable (Разрешить).

Рис. 8.14. Окно параметров теневого копирования томов

6. Система просит подтвердить операцию включения теневого копирования — в окне предупреждения нажмите кнопку Yes .

7. В течение некоторого времени система создает первую теневую копию указанного тома, дата и время создания которого отображаются в окне Shadow copies of selected volume (рис. 8.15). (В показанном примере имеются две теневые копии, созданные через день.) Нажав кнопку Create Now , можно создать копию принудительно.

Мы закончили настройку службы теневого копирования на сервере. Теперь посмотрим, как ее возможности могут применяться клиентами файлового сервера, обращающимися по сети к общей папке.

Если удаленный пользователь откроет окно свойств общей папки, подключенной в виде логического диска, или любого файла или папки, хранящихся в общей папке, расположенной на томе, для которого выполняется теневое копирование, он увидит в этом окне новую вкладку — Previous Versions (Предыдущие версии) (рис. 8.16). Если текущее содержание общей папки, файла или вложенной папки отличается от состояния, сохраненного в теневой копии (копиях), в окне File versions будут перечислены все имеющиеся предыдущие версии объекта.

Рис. 8.15. На этой вкладке можно управлять теневыми копиями томов

Рис. 8.16. Вкладка, отображающая версии файла или папки

Чтобы увидеть предыдущее содержимое файла или папки, нужно выбрать версию и нажать кнопку View . Кнопка Сору позволяет скопировать выбранный объект на локальный диск или даже в ту же общую папку (если, скажем, файл был удален).

Нажав кнопку Restore , пользователь может восстановить предыдущее состояние файла или папки, при этом требуется подтвердить операцию (рис. 8.17). В этом случае все изменения, сделанные позднее времени создания теневой копии, теряются.

Рис. 8.17. Предупреждение о восстановлении предыдущей версии файла

Почти всегда целью создания сайта является получение прибыли, которая в свою очередь, зависит от его внешнего вида. Статистика говорит, что около 94% людей, при выборе товара, сначала обращают внимание на упаковку, а потом уже на её содержимое. И если эта упаковка не привлекательная и безвкусная, мало кто обратит на нее внимание, и, соответственно, товар не будет пользоваться спросом.

В случае с интернет, “упаковкой” выступает ваш сайт, а “товаром” — его контент. Если сайт выглядит непривлекательно, то каким бы ценным и нужным не было его содержимое, люди будут обходить его стороной. Наша задача — сделать ваш сайт привлекательным и удобным, чтобы люди чувствовали себя уютно и комфортно, чтоб они возвращались к вам еще и еще. Соответствие между ценой и качеством вас, несомненно, порадуют. .

Мы делаем сайты для бизнеса, а не красочную картинку, которая увешена тяжеловесными флэшами и огромными фотографиями.

Пользователя, когда он попадает на абсолютно любой сайт, прежде всего интересует информация, затем, как реализовать на этом сайте полученную информацию, чтобы было удобно и просто (юзабилити), подбор цветовой гаммы, расположение блоков на странице и многое другое.

Перед тем, как заказывать создание сайта, рекомендуем прочесть статью А зачем мне (нам) сайт? или Что нужно знать заказчику сайта

Да и вообще, обратите внимание на раздел Статьи о продвижении сайта и бизнеса там вы найдёте ответы на многие вопросы.

Восстановление пропавишх файлов Windows Server 2003 с помощью службы Теневого Копирования Тома

Разрешено создавать только теневые копии целых томов, а не отдельных файлов. Будучи активизированными, они позволяют администратору и пользователям извлекать копии своих файлов, сохраненных в определенные часы в течение рабочего дня, позволяя снизить количество восстановлений, выполняемых с целью возврата отдельного файла.

Для настройки Volume Shadow Copy нужно проделать следующее:

1. Открыть меню службы управления дисками Disk Management.

2. Правой кнопкой мыши выбрать диск, на котором будет активизировано теневое копирование.

3. В контекстном меню выбрать пункт Properties.

4. Перейти на вкладку Shadow Copies.

5. В секции Select A Volume вкладки Shadow Copies диалогового окна Properties указать том, для которого требуется создать резервную копию.

6. Нажать кнопку Settings для настройки времени запуска сеансов теневого копирования.

Важно: в случае сохранения настроек по умолчанию, сеанс будет начинаться каждый будний день в 7:00 и 12:00. (Часовой пояс автоматически синхронизируется с настройками сервера — производить дополнительные установки не нужно.)

В окне Settings также можно задать путь для сохранения созданных копий. Для этого нужно:

7. Нажать на OK в диалоговом окне Settings для возвращения в главное окно меню Properties.

8. Щелкнуть по кнопке Create Now для создания первой резервной копии. Она активизирует службу теневого копирования Volume Shadow Copy и установит время начала сеанса.

9. Нажать OK для выхода из меню Properties.

Использование Volume Shadow Copy позволяет снизить количество восстановлений, выполняемых с целью возврата отдельного файла, и предоставляет возможность более частого обращения к перезаписанным файлам. Пользователям нет необходимости привлекать администратора для восстановления нужной информации, поскольку с помощью Volume Shadow Copy они могут самостоятельно обратиться к резервной копии тома в любое время дня при наличии соответствующих прав доступа.

Восстановление содержимого зашифрованных файлов из теневой копии тома.

Как правило, расшифровать зашифрованные вирусом файлы очень сложно, и иногда, даже невозможно. В таких случаях, есть смысл попробовать восстановить хотя бы то, что могло быть сохранено в снимке файловой системы, и возможно, потеря информации будет минимальной. В общем случае, задача заключается в том, чтобы подключить теневую копию к системе, в виде логического диска или каталога, с которым можно было бы работать стандартными средствами, например, Проводником или любимым файловым менеджером, вроде Far Manager . Подобная задача легко решается стандартными средствами системы. Для работы с теневыми копиями томов используется системная утилита vssadmin.exe имеющаяся в составе всех операционных систем семейства Windows, начиная с Windows XP. Краткую справку по ее использованию можно получить по команде vssadmin /? , а более подробное описание – по ссылке на список команд CMD, размещенной в конце страницы. Эту утилиту можно использовать для получения имен томов с теневыми копиями. Кроме того, в составе средств командной строки CMD Windows имеется команда для создания символьной ссылки mklink , позволяющая подключить том теневой копии в качестве обычного каталога файловой системы. Подсказку и более полное описание mklink можно получить таким же образом, как и для vssadmin.exe . Поскольку, файлы теневых копий интерпретируются системой как обычные тома, то для получения доступа к их содержимому стандартными средствами, достаточно создать символические ссылки на их корневые разделы. Для этого потребуется узнать имя тома теневой копии.

Для работы с данными командами потребуются права администратора ( запуск от имени администратора).

Получить список теневых копий можно с помощью команды:

vssadmin List Shadows

Для удобства работы с результатами вывода утилиты, можно воспользоваться их перенаправлением в файл:

vssadmin List Shadows > C:\shadows\vsslist.txt

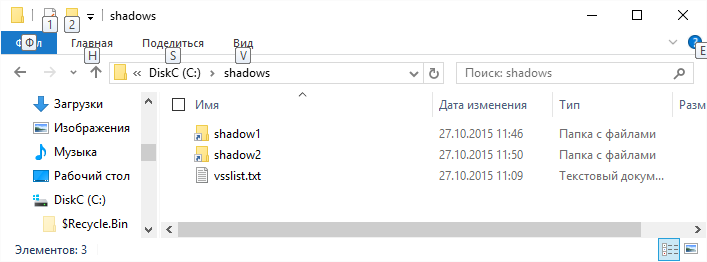

Результаты выполнения команды будут записаны в текстовый файл vsslist.txt в каталоге shadows диска C: . Каталог shadows должен быть создан, например, командой md c:\shadows .

Пример отображаемой информации:

В данном примере, имеется информация о наличии 2-х теневых копий, созданных службой теневого копирования в среде Windows 10, и их имена томов:

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

Зная имена томов, можно подключить их в каталог, например C:\shadows командой mklink :

mklink /D C:\shadows\shadow1 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\

mklink /D C:\shadows\shadow2 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\

Чтобы не набирать вручную имена томов, можно воспользоваться копированием их из текстового файла, полученного перенаправлением вывода команды vssadmin ( C:\shadows\vsslist.txt )

Обратите внимание на наличие символа \ после имени тома, поскольку ссылка должна создаваться на каталог, а не файл (параметр командной строки /D )

После выполнения этих команд, в каталоге C:\shadows появятся подкаталоги shadow1 и shadow2 содержащие данные теневых копий. Можно из командной строки перейти в проводник Windows:

Изображение стрелки на ярлыках указывает на то, что это не реальные каталоги файловой системы, а символические ссылки. Дальше, с данными теневых копий можно работать, как с обычным (но защищенным от записи) каталогом файловой системы.

Процесс подключения теневых копий можно немного упростить с помощью командного файла, следующего содержания:

Данный командный файл должен запускаться от имени администратора. При его выполнении создается каталог C:\shadows , сохраняется вывод команды vssadmin в файле C:\shadows\vsslist.txt , команда FIND выделяет из полученного файла только те строки, которые содержат имя теневой копии, и записывает результат в файл listshadows.txt который можно открыть в блокноте, или с помощью редактора WorPad, затем командой mklink создается символическая ссылка C:\shadows\shadow1 на том первой теневой копии и запускается проводник, открывающий папку C:\shadows\ .

При необходимости, можно подключить нужную теневую копию, командой:

mklink /D C:\shadows\shadowN \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopyN\

Где N принимает значение номера копии. Копия с наибольшим номером – наиболее свежая. Дату создания каждой копии можно посмотреть в выводе команды vssadmin

Команда mklink не может создать новую ссылку, если указанное в параметрах имя уже существует. Для удаления символьной ссылки можно использовать команду RD :

rd C:\shadows\shadow1 — удалить символьную ссылку shadow1

Использование теневых копий томов для восстановления файлов с помощью Recuva.

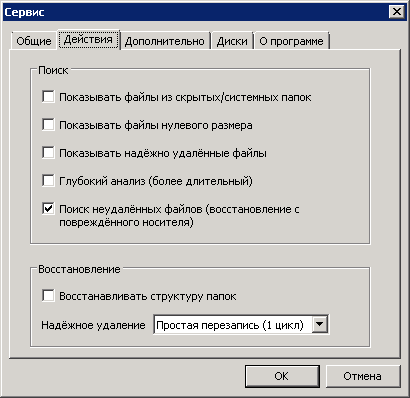

Важной особенностью Recuva является возможность восстановления файлов из теневых копий томов, автоматически создаваемыми службой теневого копирования Windows. Теневые копии утилита интерпретирует как обычные логические диски, примонтированные к текущей системе. Для отображения теневых копий, нужно включить данный режим — Настройки… — Диски — установить флажок Показывать теневые копии . При восстановлении файлов можно выбрать из списка дисковых устройств либо конкретную теневую копию, либо все, существующие в системе на данный момент времени. В настройках программы Действия должен быть установлен флажок Поиск неудаленных данных (восстановление с поврежденного носителя) .

После завершения анализа, нужно найти файл для восстановления, который имеет состояние Не удалено . Таким образом, мы будем восстанавливать не удаленный файл, а файл, сохраненный в снимке файловой системы. Теневых копий, в зависимости от версии Windows, размера дисковых томов, и системных настроек теневого копирования, может быть до 64 шт. И каждая из них может быть источником восстановления для утилиты Recuva, казалось бы, безвозвратно утерянной информации. Но место на диске, отводимое теневым копиям томов ограничено, поэтому, при необходимости, система удаляет наиболее старые из них без каких-либо действий со стороны пользователя. По этой причине, пострадав от действий вируса-шифровальщика, не стоит надолго откладывать восстановление информации из существующих на данный момент снимков. По крайней мере, можно сначала скопировать файлы из теневых копий на сменный носитель, а затем уже приступать к прочим способам восстановления зашифрованных файлов. В противном случае можно не только не добиться их расшифровки, но и потерять возможность восстановления предыдущего содержимого.

Вирусы-шифровальщики тоже постоянно совершенствуются, и в частности, в последнее время пытаются удалить данные теневых копий, используя команду vssadmin . При включенной системе контроля учетных записей пользователей (UAC) это сопровождается запросом на разрешение выполнение для vssadmin.exe , чего естественно, делать не нужно. В случае же отключения UAC потеря теневых копий гарантирована.

Использование стороннего ПО для доступа в теневым копиям томов.

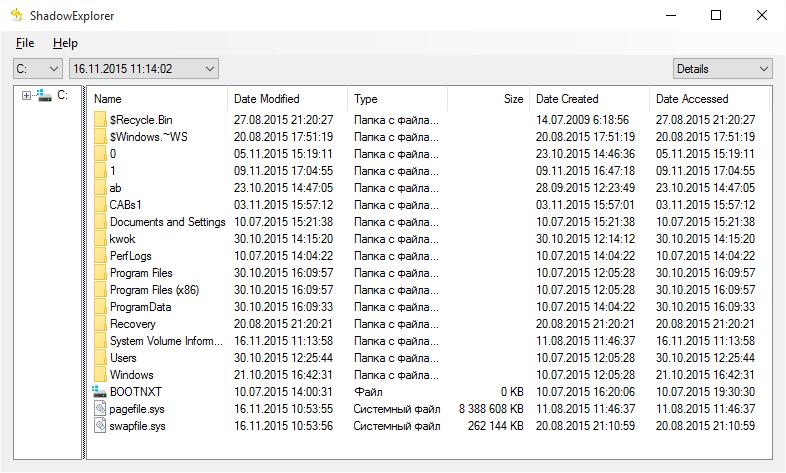

Существует программное обеспечение, облегчающее доступ пользователей домашних компьютеров к данным теневых копий, как например, ShadowExplorer.

Программа позволяет выбрать диск и любую из соответствующих ему теневых копий. Данные отображаются так же, как в стандартном проводнике. Пользователь имеет возможность выбрать нужный файл или каталог и с помощью контекстного меню, вызываемого правой кнопкой мышки, экспортировать его в нужное место, например, на флэшке.

Скачать ShadowExplorer можно на странице загрузки официального сайта ShadowExplorer.com

Программа распространяется в двух вариантах — Installer, устанавливаемом в системе стандартным образом, и Portable, переносимом.

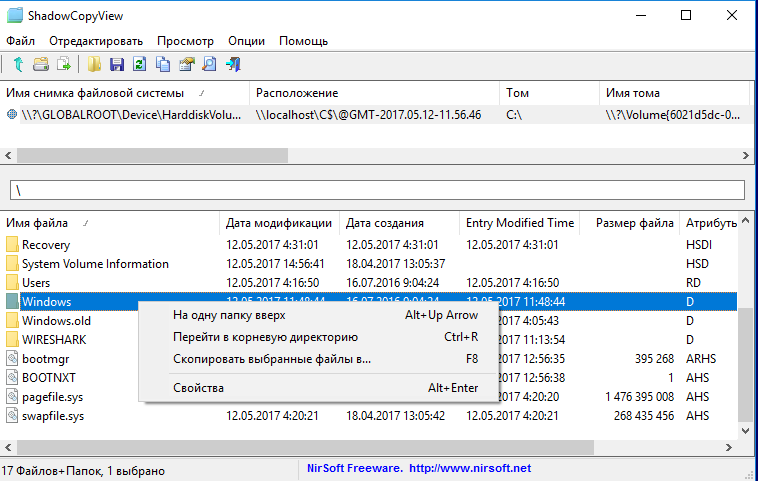

Однако, наиболее удобным средством работы с данными теневых копий является, по моему личному мнению, простая и компактная утилита от Nirsoft ShadowCopyView. Программа бесплатная, не требует установки в системе, и при необходимости, может быть русифицирована с использованием файла языковой поддержки ShadowCopyView_lng.ini , zip-архив которого можно скачать на странице загрузки программы. Готовую русифицированную версию для 32-разрядных или 64-разрядных Windows можно скачать по ссылкам:

Архивы содержат исполняемый файл ShadowCopyView.exe и файл языковой поддержки ShadowCopyView_lng.ini . Если удалить (переименовать) ini-файл, то интерфейс программы будет англоязычным.

Для восстановления данных с использованием теневых копий можно воспользоваться контекстным меню, вызываемым правой кнопкой мышки, или через основное меню ”Файл — Сохранить выбранные файлы в. ”. В качестве дополнительных возможностей имеется средство поиска файлов и папок (CTRL+F), а также возможность получения сведений об их свойствах:

Вероятность восстановления зашифрованных вирусом данных.

Авторы вредоносных программ постоянно работают над тем, чтобы затруднить самостоятельное восстановление данных, зашифрованных вирусом. При заражении системы принимаются меры для того, чтобы удалить теневые копии или сделать их непригодными для восстановления данных. Эта задача очень легко решается, если вирус работает в среде пользователя с правами администратора при отключенной технологии контроля учетных записей пользователей UAC . В качестве примера приведу алгоритм действий реального вируса-шифровальщика, выполняющегося в системе со стандартными настройками безопасности в контексте учетной записи пользователя, обладающего правами администратора.

В большинстве случаев, заражение системы происходит при открытии вложенного в электронное письмо файла. Первая ошибка, допущенная пользователем – сам факт открытия такого файла. Даже если текст письма довольно правдоподобен, существует возможность просмотра заголовка письма, по которому легко установить достоверность отправителя. Подробная методика:

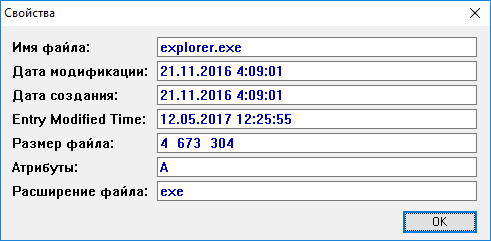

Тема заражения компьютера через почтовые вложения стара, как компьютерный мир, но тем не менее, остается актуальной, и большинство заражений происходят именно таким образом. В данном конкретном случае, вложенный файл представлял собой архив, содержащий сценарий на языке JavaScript, обеспечивающий загрузку с сервера злоумышленников основного тела вируса и выполнение его в контексте учетной записи текущего пользователя. Исполняемый файл вируса имеет случайное имя и копируется в папку документов пользователя. Пример свойств вирусного процесса, полученный с помощью Far Manager:

В первую очередь, вирусный процесс попытался удалить все теневые копии системы, выполняя команду:

«C:\Windows\System32\vssadmin.exe» Delete Shadows /All /Quiet

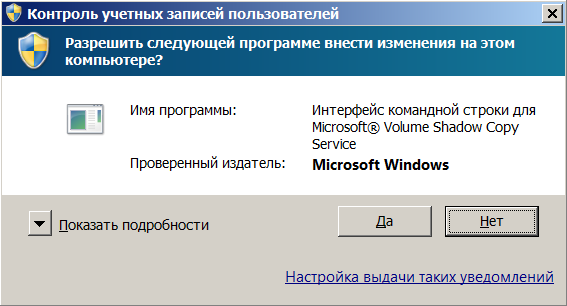

В тех случаях, когда вредоносная программа выполняется в контексте учетной записи с административными правами и отключен механизм контроля UAC, теневые копии будут успешно удалены, и пользователь этого даже не заметит. При включенном контроле учетных записей UAC, отобразится оповещение системы безопасности:

Интерфейс командной строки для Microsoft Volume Shadow Copy Service запрашивает разрешение на выполнение с административными привилегиями. Если на данный запрос ответить ”Да”, то результат будет таким же, как и в предыдущем случае – теневые копии будут удалены. Если же ответить ”Нет”, то программный модуль вируса повторит попытку удаления теневых копий и на экране снова отобразится сообщение системы безопасности. Так будет продолжаться до тех пор, пока не будет нажата кнопка ”Да” или вирусный процесс не будет принудительно завершен. Как правило, большинство пользователей, не задумываясь над смыслом своих действий, после нескольких повторившихся запросов, выбирают первый вариант, тем самым лишая себя последней возможности восстановления данных.

Использование теневых копий томов является единственным относительно простым способом полного или частичного восстановления информации, зашифрованной вредоносными программами. Конечно, кроме восстановления с использованием ранее созданных резервных копий, которые практически никогда не имеются в наличии. В подавляющем большинстве случаев, расшифровка невозможна. С мизерной вероятностью может помочь специализированное программное обеспечение антивирусных компаний, специально разработанное для расшифровки файлов, как например утилиты RakhniDecryptor, RannohDecryptor, ScraperDecryptor и т.п. от лаборатории Касперского. Как правило, такие утилиты позволяют расшифровать только те файлы, которые были обработаны устаревшим вирусом. Для ускорения процесса, можно отправить пример зашифрованного файла и требуемый код через специальные формы на сайтах антивирусных компаний. Если у вас есть копия этого же файла в незашифрованном виде, отправьте ее также. Теоретически, это может ускорить появление утилиты-дешифратора.

В качестве средства защиты от вирусов-шифровальщиков можно использовать специальные программы для создания резервных снимков файловой системы и восстановления на основе сделанного ранее снимка, как например, бесплатные Comodo Time Machine и Rollback Restore Rx Home и платная RollBack Restore Rx Pro. Эти программные продукты работают по принципу ”машины времени”, позволяя быстро вернуть состояние файловой системы на момент создания ее снимка (snapshot). В платных версиях подобных программ ( и в бесплатном Comodo Time Machine) существует возможность автоматического создания снимков по расписанию с помощью встроенного планировщика, например, при первой загрузке ежедневно или с заданной периодичностью. Особенностью перечисленных программ является собственная внутренняя система безопасности, отдельный загрузчик ОС и программный движок для создания, хранения и восстановления данных, что создает серьезные трудности для нанесения ущерба при вирусном заражении, в том числе и шифровальщиками.

Comodo Time Machine — описание, примеры использования и ссылки для скачивания.

RollBack Rx Home Edition — краткое описание, ограничения бесплатной версии программы, примеры использования.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»