- Kali Linux — Stressing Tools

- Slowhttptest

- Inviteflood

- Iaxflood

- thc-ssl-dos

- Kali Linux — инструменты для подчеркивания

- Slowhttptest

- Thc ssl dos kali linux

- Slowhttptest

- Inviteflood

- Iaxflood

- thc-ssl-dos

- PentestBox — портативная сборка популярных security утилит

- Что же отличает PentestBox?

- Сбор и анализ информации

- Аудит веб-приложений

- Утилиты для подбора паролей

- Android security

- Стресс-тестинг

- Форензика

- Разное

Kali Linux — Stressing Tools

Stressing tools are used to create DoS attacks or to create the stress test for different applications so as take appropriate measures for the future.

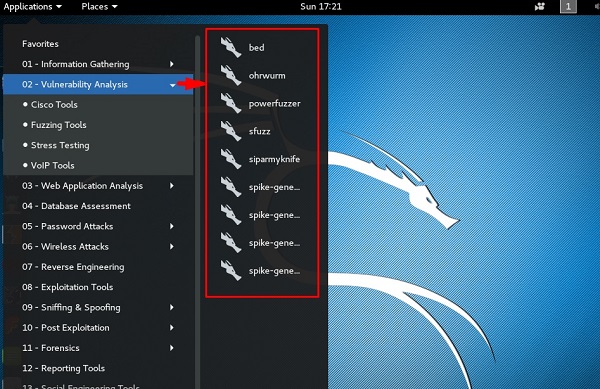

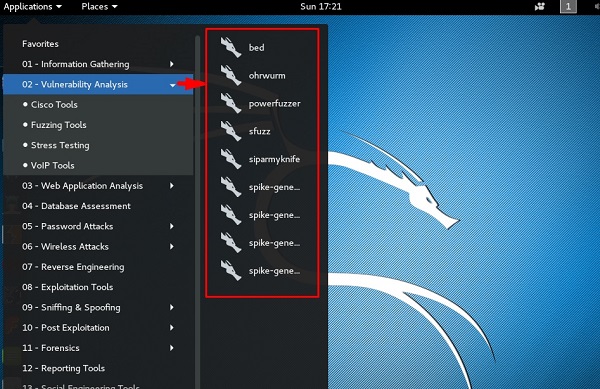

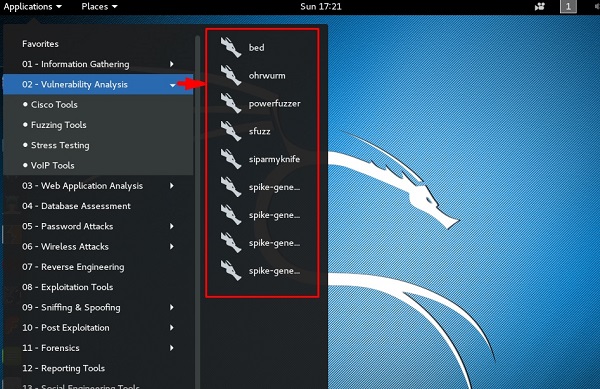

All the Stress testing tools are found in Applications → 02-Vulnerability Analysis → Stress testing.

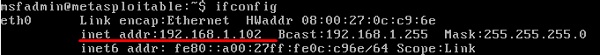

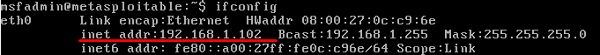

All Stress testing test will be done on metsploitable machine which has IP of 192.168.1.102

Slowhttptest

Slowhttptest is one of the DoS attacking tools. It especially uses HTTP protocol to connect with the server and to keep the resources busy such as CPU and RAM. Let’s see in detail how to use it and explain its functions.

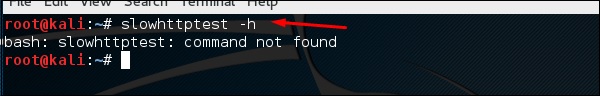

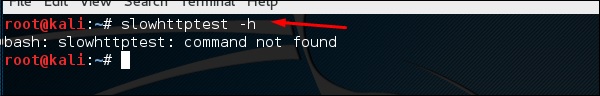

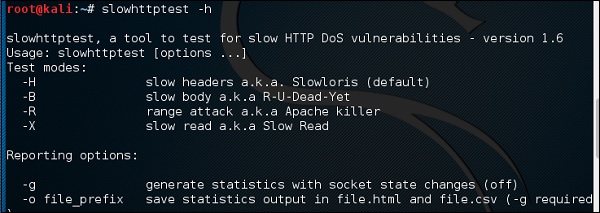

To open slowhttptest, first open the terminal and type “slowhttptest –parameters”.

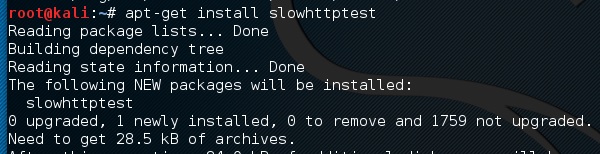

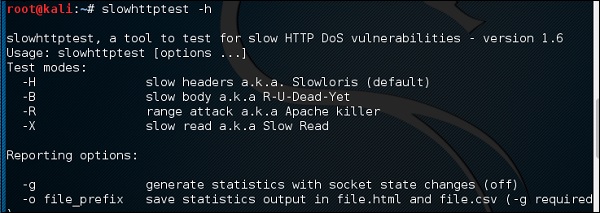

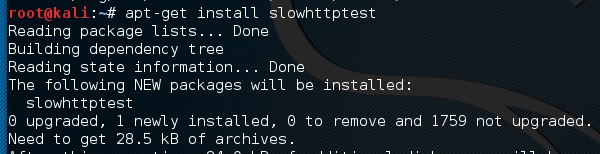

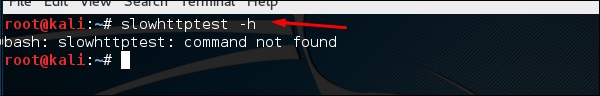

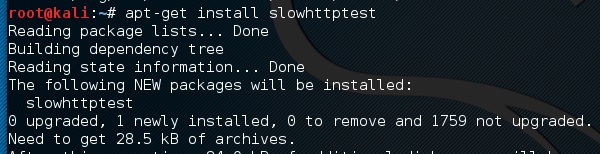

You can type “slowhttptest –h” to see all the paramenters that you need to use. In case you receive an output, ‘Command not found’ you have to first type “apt-get install slowhttptest”.

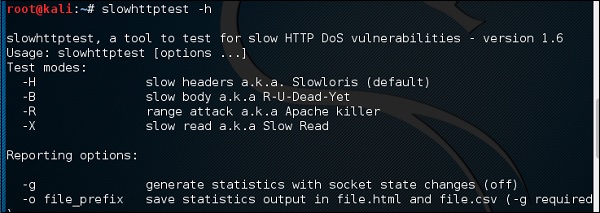

Then after installation, again type slowhttptest –h

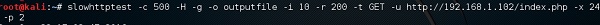

Type the following command −

(-c 500) = 500 connections

(-H) = Slowloris mode

-g = Generate statistics

-o outputfile = Output file name

-i 10 = Use 10 seconds to wait for data

-r 200 = 200 connections with -t GET = GET requests

-u http://192.168.1.202/index.php = target URL

-x 24 = maximum of length of 24 bytes

-p 2 = 2-second timeout

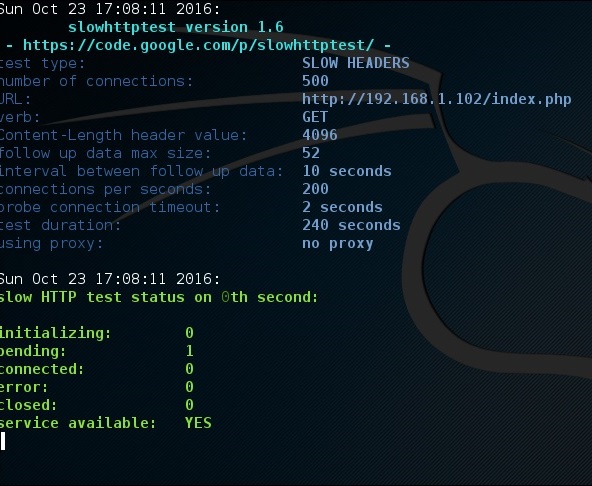

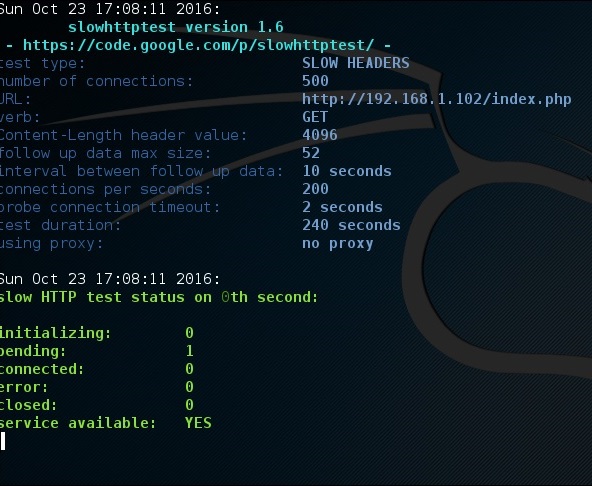

Once the test starts, the output will be as shown in the following screenshot, where you can notice that the service is available.

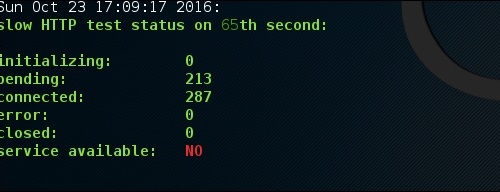

After a while, at the 287 connection the service goes down. This means that the server can handle a maximum of 287 HTTP connections.

Inviteflood

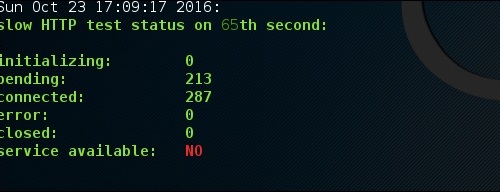

Inviteflood is a SIP/SDP INVITE message flooding over UDP/IP. It executes on a variety of Linux distributions. It carries out DoS (Denial of Service) attacks against SIP devices by sending multiple INVITE requests.

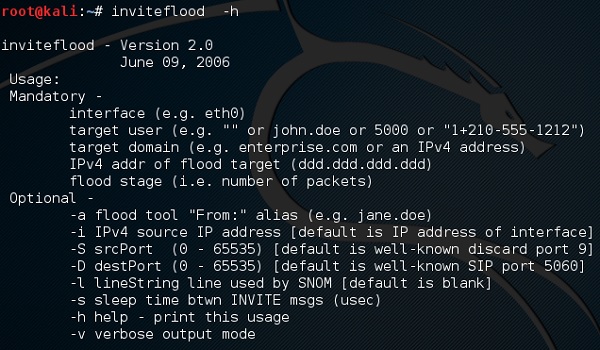

To open Inviteflood, first open the terminal and type “inviteflood –parameters”

For help, you can use “inviteflood –h”

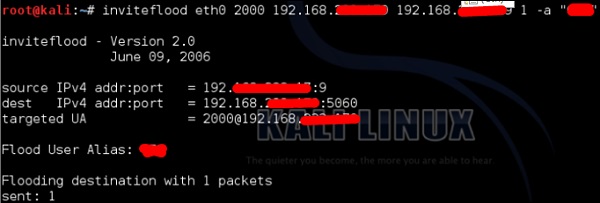

Next, you can use the following command −

target_extension is 2000

target_domain is 192.168.x.x

target_ip is 192.168.x.x

number_of_packets is 1

-a is alias of SIP account

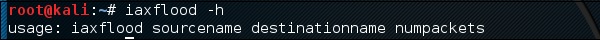

Iaxflood

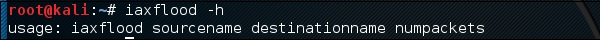

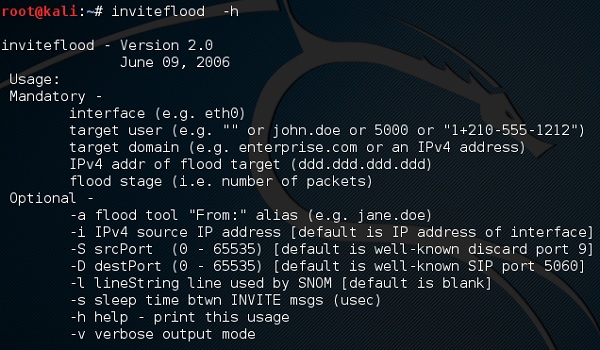

Iaxflood is a VoIP DoS tool. To open it, type “iaxflood sourcename destinationname numpackets” in the terminal.

To know how to use, type “iaxflood –h”

thc-ssl-dos

THC-SSL-DOS is a tool to verify the performance of SSL. Establishing a secure SSL connection requires 15x more processing power on the server than on the client. THCSSL-DOS exploits this asymmetric property by overloading the server and knocking it off the Internet.

Источник

Kali Linux — инструменты для подчеркивания

Инструменты стресса используются для создания DoS-атак или для создания стресс-теста для различных приложений, чтобы принять соответствующие меры на будущее.

Все инструменты стресс-тестирования находятся в разделе Приложения → Анализ уязвимостей → Стресс-тестирование.

Все стресс-тесты будут проводиться на работоспособной машине с IP-адресом 192.168.1.102.

Slowhttptest

Slowhttptest является одним из инструментов атаки DoS. Он особенно использует протокол HTTP для соединения с сервером и для сохранения ресурсов, таких как процессор и оперативная память. Давайте посмотрим подробно, как его использовать и объясним его функции.

Чтобы открыть slowhttptest, сначала откройте терминал и введите «slowhttptest –parameters» .

Вы можете набрать «slowhttptest –h», чтобы увидеть все параметры, которые вам нужно использовать. Если вы получаете вывод «Команда не найдена», вы должны сначала набрать «apt-get install slowhttptest» .

Затем после установки снова введите slowhttptest –h

Введите следующую команду —

(-c 500) = 500 соединений

(-H) = режим Slowloris

-g = генерировать статистику

-o outputfile = имя выходного файла

-i 10 = использовать 10 секунд для ожидания данных

-r 200 = 200 соединений с -t GET = GET-запросами

-u http://192.168.1.202/index.php = целевой URL

-x 24 = максимальная длина 24 байта

-p 2 = время ожидания 2 секунды

(-c 500) = 500 соединений

(-H) = режим Slowloris

-g = генерировать статистику

-o outputfile = имя выходного файла

-i 10 = использовать 10 секунд для ожидания данных

-r 200 = 200 соединений с -t GET = GET-запросами

Источник

Thc ssl dos kali linux

Стресс-инструменты используются для DoS-атак или при проведении стресс-теста для различных приложений, чтобы принять соответствующие меры на будущее.

Все инструменты стресс-тестирования находятся в разделе Applications → 02-Vulnerability Analysis → Stress testing

Slowhttptest

Slowhttptest является одним из инструментов для DoS-атак. Он использует протокол HTTP для подключения к серверу и поддержания занятости ресурсов, таких как процессор и оперативная память. Давайте подробно рассмотрим, как его использовать и объясним его функции.

Чтобы открыть slowhttptest, сначала откройте терминал и введите

чтобы увидеть все параметры, которые можно использовать.

Если вы получаете ‘Command not found’, Вы должны установить этот пакет

# apt-get install slowhttptest

Затем после установки снова введите slowhttptest -h

Введите следующую команду

- (- c 500) = 500 соединений

- (- H) = режим Slowloris

- — g = генерация статистики

- -o outputfile = имя выходного файла

- -i 10 = использовать 10 секунд для ожидания данных

- -r 200 = 200 соединений с -t GET = GET запросы

- — у http://192.168.1.202/index.php = целевой URL-адрес (адрес жертвы)

- — x 24 = максимальная длина 24 байта

- — p 2 = 2-ухсекундный тайм-аут

После запуска теста вывод будет выглядеть так, как показано на следующем скрине, где Вы можете заметить, что сервис доступен (service available).

Через некоторое время после 287 подключений служба отваливается. Это означает, что сервер может обрабатывать максимум 287 HTTP-соединений.

Inviteflood

Inviteflood — это сообщения SIP/SDP INVITE, заполняющие UDP/IP. Он выполняется на различных дистрибутивах Linux. Он делает DoS-атаки (отказ в обслуживании) против SIP-устройств, отправляя несколько запросов INVITE.

Откройте терминал и введите

для просмотра возможных параметров

Далее, Вы можете использовать следующую команду

- target_extension — 2000

- target_domain — 192.168.1.102 (адрес жертвы)

- target_ip — 192.168.1.102 (адрес жертвы)

- number_of_packets — 1

- -a — это псевдоним учетной записи SIP

Iaxflood

Iaxflood — это инструмент для VoIP DoS. Чтобы открыть его, введите в терминале

# iaxflood sourcename destinationname numpackets

Чтобы вспомнить, как использовать

thc-ssl-dos

THC-SSL-DOS — это инструмент для проверки производительности SSL. Для установления безопасного SSL-соединения требуется в 15 раз больше вычислительной мощности на сервере, чем на клиенте. THCSSL-DOS эксплоит перегружает сервер и «выбивает» его из сети Интернета.

Источник

PentestBox — портативная сборка популярных security утилит

На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo, Whonix и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или вообще быть установлены в виде десктопной ОС.

Windows пользователи до недавнего времени были обделены (виртуальные машины не берем во внимание) такими сборками, пока не появилась волшебная коробочка — PentestBox.

PentestBox не похож на другие security-дистрибутивы, которые работают на виртуальных машинах. Идея о его создании посетила автора Aditya Agrawal после изучения статистики — более 50% пользователей, скачавших дистрибутивы, использовали Windows:

Что же отличает PentestBox?

Простой для использования. Скачиваем 2,5 гигабайта с сайта, распаковываем и все готово к использованию. Не такой требовательный к ресурсам, как инстанс виртуальной машины. Нет зависимостей, все утилиты, стандартые команды — все установлено. Также, установлен браузер Mozilla Firefox с самыми популярными аддонами для аудита веб-приложений.

PentestBox довольно легко кастомизируется — добавляете нужные вам утилиты на python/ruby/исполняемый файл и прописываете алиасы. Обновления тоже не составят никаких сложностей. Интерфейс выполнен в виде командной строки с «классическим» зеленым шрифтом на черном фоне, олд скул.

PentestBox содержит достаточно большое количество популярных утилит, облегчающих процесс тестирования на проникновение. Утилиты разбиты по группам, облегчающим их поиск и использование — от сбора информации и разведки, веб-сканеров, bruteforce утилит до утилит анализа Android приложений и Wi-Fi.

Сборка не содержит один из основных «комбайнов», используемых специалистами по безопасности и хакерами — Metasploit framework. Автор указывает, что для установки и так существует вполне себе работающая Windows версия этого продукта, прекрасно выполняющая свое предназначение в нативном виде.

На сайте автора утилиты представлены по разделам, есть пересекающиеся позиции, поэтому я расположил утилиты, классифицировав их по методу использования/воздействия. Некоторые утилиты на оригинальном сайте содержат неверные ссылки/описания, имейте это в виду.

Сбор и анализ информации

В этом разделе собраны утилиты для предварительного исследования цели.

dirs3arch — bruteforce (перебор по словарю) директорий и имен файлов.

nikto — утилита для поиска и эксплуатации известных уязвимостей и неправильной конфигурации веб-сервера.

DirBuster — мультипоточный сканер директорий и файлов.

Angry IP Scanner — простой в использовании IP/порт сканер.

dnsrecon — утилита, облегчающая сбор информации о DNS исследуемой системы.

Instarecon — автоматизация предварительной разведки исследуемого сервера — dns зоны, whois, shodan и google запросы для поиска возможных целей для атаки.

Knock — поиск возможных поддоменов по словарю.

Nmap — network mapper, самый мощный порт-сканер. Множество режимов и вариантов использования. Легенда хак-софта.

SnmpWalk — поиск и выявление SNMP устройств.

SSLyze — выявления ошибок конфигурации SSL.

SSLScan — стойкость используемых алгоритмов SSL/TLS.

Subbrute — поиск возможных поддоменов по словарю и с помощью открытых DNS-резолверов.

The Harvester — утилита для сбора информации с атакуемого узла: email, имена сотрудников, скрытые ресурсы.

Аудит веб-приложений

В этом разделе собраны практически все существующие популярные (open source) утилиты исследования уязвимостей веб-приложений.

Burp Suite — один из популярнейших инструментов для анализа уязвимостей веб-приложений. Состоит из нескольких модулей, дополняющих друг друга. Удобная утилита для автоматизации при «ручном» исследовании.

Commix — простая утилита, написанная на python для эксплуатации command injection атак.

dirs3arch — bruteforce (перебор по словарю) директорий и имен файлов.

fimap — поиск и эксплуатация Local File Include/Remote File Include уязвимостей. Может использовать google dork.

Golismero — фреймворк для тестирования веб-приложений.

IronWasp — фреймворк для поиска уязвимостей, поднятия привилегий. Содержит модуль для атаки на веб-интерфейсы WiFi роутеров.

jSQL — легкая утилита для эксплуатации sql-injection.

SqlMap — швейцарский армейский нож эксплуатации sql-injection.

Vega — платформа для тестирования безопасности веб-приложений, есть GUI.

Wpscan — одна из популярнейших утилит для поиска уязвимостей сайтов на WordPress.

Xenotix XSS — фреймворк для эксплуатации XSS уязвимостей.

Yasuo — небольшой ruby скрипт для эксплуатации уязвимостей серверной платформы.

Zaproxy — Zed Attack Proxy одна из популярнейших утилит для аудита веб-приложений.

Beef Project — мощная утилита для выполнения различных атак, эксплуатирующих XSS-уязвимости.

Утилиты для подбора паролей

Здесь собраны популярные утилиты для подбора паролей к онлайн сервисам и средства расшифровки (подбора) хешей.

CryptoHaze — быстрая, опирающаяся на технологии CUDA и OpenCL утилита для подбора MD5, SHA1, LM, NTLM хешей.

Findmyhash — утилита для поиска хешей с помощью нескольких онлайн-сервисов.

HashIdentifier — утилита для определения типа хеша.

Hashcat — одна из самых быстрых утилит (CPU) для подбора пароля из хеша.

John the Ripper — одна из самых известных мультиплатформенных утилит для перебора паролей.

Patator — набирающая популярность утилита для подбора паролей к ftp/ssh/mysql/http и многим другим.

RainbowCrack — утилита для подбора паролей с помощью радужных таблиц.

THC Hydra — одна из старейших и эффективных утилит для подбора пароля ftp/ssh/mysql/http и многим другим.

Android security

Несколько утилит и фреймворков для анализа приложений одной из самых популярных мобильных ОС.

Androguard — утилита для анализа malware приложений.

Androwarn — утилита для выявления потенциально вредоносного поведения приложений.

ApkTool — анализ зашифрованных ресурсов, ребилдинг, дебаггер.

drozer — один из популярных фреймворков для поиска уязвимостей в Android приложениях и устройствах.

Introspy — утилита для анализа и выявления потенциальных уязвимостей.

JD-GUI — GUI утилита для анализа java исходников .class файлов.

Pidcat — утилита для анализа и ранжирования log файлов.

Jad — консольная утилита для извлечения исходного кода из .class файлов.

Smali/Baksmali — средство для анализа и работы с dalvik инстансами.

Стресс-тестинг

Утилиты воздействия на атакуемые приложения и устройства.

Doona — утилита для проверки приложений на переполнение буфера.

Termineter — фреймворк для тестирования измерительных приборов, работающих по протоколам C1218 и C1219.

THC-SSL-DOS — утилита для тестирования конфигурации сервера к SSL renegotiation.

Форензика

Утилиты для сбора «цифровых доказательств», криминалистического анализа, сбора доказательной базы.

Autopsy — фреймворк для извлечения удаленных файлов, веб-серфинга и т.д.

Bulk Extractor — сканирование и анализ файлов, папок, построение гистограмм по полученным данным.

CapTipper — выявление вредоносного HTTP трафика, анализ .pcap файлов.

DumpZilla — утилита для извлечения информации из браузеров Firefox, Iceweasel и Seamonkey.

Loki — утилита для обнаружения присутствия т.н. цифрового оружия и вредносного кода, распространяемого в ходе APT (таргетированных атак).

PDF tools — поиск и выявление подозрительных объектов в PDF документах, анализ элементов PDF.

PeePDF — анализ объектов, элементов и потоков, содержащихся в PDF файлах.

Origami — утилита для анализа и работы с зараженными pdf (используемыми для drive-by атак).

RAT Decoders — извлечение конфигурационных данных из популярных систем удаленного управления (здесь в контексте бэкдоров).

rekall — утилита для извлечения и анализа информации из RAM.

Volatility — мощный фреймворк для сбора и анализа артефактов, извлеченных из RAM.

Утилиты для атаки беспроводных сетей. (Проведение такого рода атак в Win среде довольно сомнительное, могут потребоваться существенные танцы с бубном, я вас предупредил:)

Aircrack-ng — пакет утилит для мониторинга, анализа и атаки окружающих вас беспроводных сетей.

Разное

В этом разделе все остальное, в основном для локальных атак.

SET — Social Engineer Toolkit, платформа для проведения социотехнических методов атаки.

SSlStrip — проксирующий сервер для даунгрейда и перехвата HTTPS траффика.

Responder — поддельный сервер для перехвата HTTP/SMB/MSSQL/FTP/LDAP авторизаций.

UrlCrazy — утилита для проведения фишинговых атак.

Wireshark — мощный анализатор траффика (сниффер).

LaZagne — утилита, для извлечения локально сохраненных паролей — из браузеров, ftp-клиентов, WiFi и прочего.

JavaSnoop — утилита для тестирования Java приложений.

OLLY Debugger — Win32 отладчик с огромным количеством необходимых функций, плагинов и настроек.

Radare2 — набор утилит для работы с бинарными данными, реверсинга.

DNSChef — DNS прокси для перехвата и фильтрации запросов.

Ettercap — сетевой сниффер, с возможностью атак на изменение записей ARP таблицы.

Источник