- Tinc vpn настройка windows

- Example: installing tinc on Windows 2000/XP/7/8

- Downloading and installing tinc

- Configuring tinc

- Configuring the virtual network device

- Starting tinc

- Tinc VPN. Простое соединение сетей через VPN

- Схема подключения Tinc VPN

- Заказать создание и поддержку безопасной IT-инфраструктуры любой сложности

- Строим виртуальную сеть с tinc

Tinc vpn настройка windows

Example: installing tinc on Windows 2000/XP/7/8

This example shows how to install and configure tinc on Windows 2000, XP, 7 or 8. It is not a HOWTO, it is recommended that you read the manual as well.

Downloading and installing tinc

First, download the installer from the website. You don’t have to save it, run it from its current location.

Follow the instructions of the installer. If you already installed a TAP-Win32 or CIPE driver, you can uncheck the TAP-Win32 driver component.

Configuring tinc

Next, open the explorer and go to the directory where you installed tinc. This probably is C:\Program Files\tinc . To start configuring tinc for your VPN, create a new folder and give it the name of your VPN (if you don’t have a name for it, use vpn or make one up).

In this folder you will have to create a new file named tinc.conf .

Open this file with notepad or wordpad. In this file you have to specify the name of your computer on the VPN. This doesn’t have to be the name you gave to Windows, we assume you’re calling it home . You can also specify to which other tinc daemons you want to connect. You should also specify the network interface that tinc will use. We will create that interface later, we will assume it is called something like VPN .

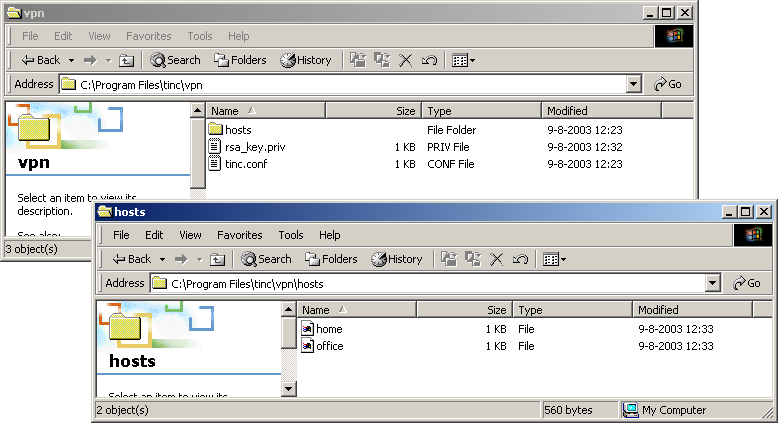

In the current directory, you have to create a directory called hosts . In this directory the host configuration files are stored. First you have to create one for your own tinc daemon. The name of the file must be the same as the Name you specified in the tinc.conf file: home . This file should contain a Subnet variable, indicating which IP addresses your tinc daemon represents on the VPN. This is probably just a single address, we will assume the subnet is 10.20.40.1/32.

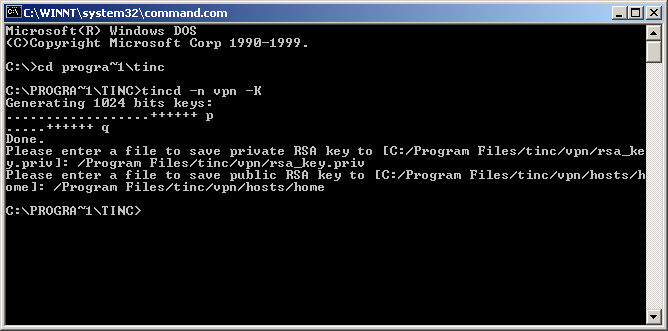

Now you have to generate the public and private key for your tinc daemon. You do this by starting command.com. Go to the directory where tinc is installed. Start tinc with the -n option set to the name of your VPN and use the -K option: tincd -n vpn -K . The keypair will be generated, and you are asked to enter the names of the files to store them. Just press enter twice to use the default filenames.

Now that the keys are generated, you should give the office a copy of your hosts\home , and you should get a copy of hosts\office and store it in your hosts\ directory . The configuration of tinc is finished.

Configuring the virtual network device

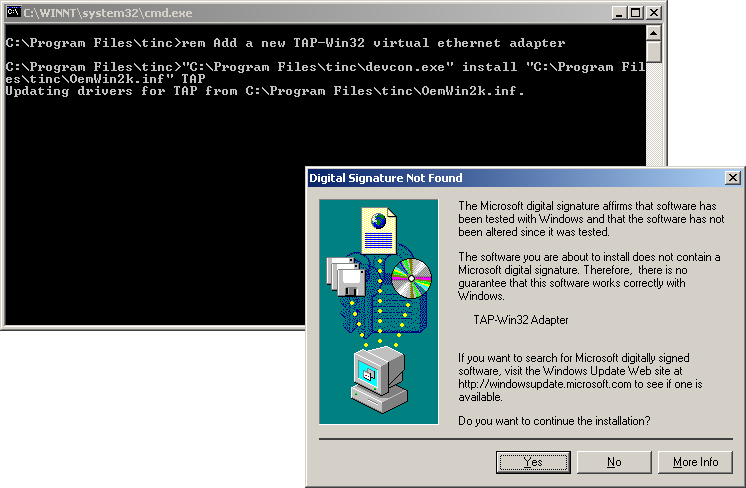

Next you will have to set up the virtual network device. The installer will not create those for you, you have to run addtap.bat in tinc’s installation directory. This will add a new virtual network device. (If you want to run more than one tinc daemon, you will need to create extra virtual network devices.)

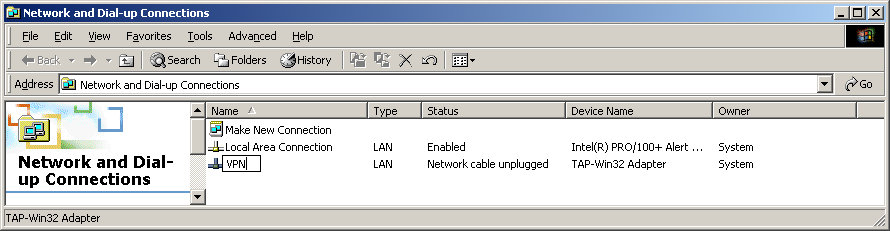

After that, open the Network and Dial-up connections control panel, and change the name of the new interface to the same as you specified in tinc.conf , in our case to VPN .

Then, double-click on the new interface. You can enable the icon in the taskbar if you want. Click on Internet Protocol and then on Configure. Manually set the address to that of your computer on the VPN, in this example 10.20.40.1. The subnet mask should be set to that of the entire VPN, in this example 255.255.0.0.

Starting tinc

Now that everything has been set up, it is time to start tinc. Start command.com, go to tinc’s installation directory and start tinc with the right -n option: tincd -n vpn . If everything went well, it will tell you that it installed itself as a service and started it.

If you enabled the taskbar icon, you will notice that it changes form:

You can temporarily stop and start tinc from the Service control panel.

Tinc VPN. Простое соединение сетей через VPN

Когда встает задача соединить несколько сетей в одну то на выбор есть много технологий и средств для того чтобы это сделать, в том числе и аппаратные. Но если это требуется сделать срочно и в качестве шлюзов сети используются Linux машины то можно воспользоваться интересным решением — Tinc VPN. Он позволяет построить VPN канал за несколько минут и с использованием всего одного открытого порта, который можно указать в настройках. Приступим к объединению сетей.

Схема подключения Tinc VPN

apt-get install tinc

Далее создадим виртуальный интерфейс с требуемыми параметрами. Для этого отредактируем /etc/network/interfaces.

Первом шлюзу мы назначим адрес: 172.30.0.1/24 второму, соответственно, 172.30.0.2/24

Конфигурация виртуального интерфейса первого шлюза:

auto tap0

iface tap0 inet static

address 172.30.0.1

netmask 255.255.255.0

pre-up ip tuntap add dev $IFACE mode tap

post-down ip tuntap del dev $IFACE mode tap

Второй шлюз аналогично, но с адресом 172.30.0.2

Объяснение параметров:

iface tap0 inet static — объявляем, что адреса будут заданы вручную.

address 172.30.0.1 — задаем первому VPN серверу адрес 172.30.0.1

netmask 255.255.255.0 — маска для VPN сети (в данном случае используется /24, но можно сделать меньше)

pre-up ip tuntap add dev $IFACE mode tap — создаем tap адаптер, прежде чем его включить.

post-down ip tuntap del dev $IFACE mode tap — при выключении уничтожаем адаптер.

Виртуальный адаптер для Tinc VPN создан и готов к работе (остается только перезапустить сетевые службы).

Соответственно для второго шлюза создаем такие же записи, но с адресом 172.30.0.2.

Перейдем к непосредственной настройке Tinc VPN.

Для этого, первым делом, отредактируем /etc/tinc/nets.boot на первом и втором шлюзе,

дописав в него строчку с названием нашей сети (сети из этого списка будут запускаться автоматически при старте демона).

## This file contains all names of the networks to be started on system startup.

blackdiver

Tinc VPN хранит настройки VPN сетей в отдельных папках. Поэтому создадим требуемую структуру папок для нашей VPN сети (на первом и втором шлюзе).

mkdir /etc/tinc/blackdiver

mkdir /etc/tinc/blackdiver/hosts

Теперь нам нужно создать файл конфигурации (на двух хостах):

и отредактировать его (будем считать, что у нас первый шлюз подключается ко второму):

Name = blackdiver_a

Interface = tap0

Mode = switch

MaxTimeout = 120

PriorityInheritance = yes

ConnectTo = blackdiver_b

Соответственно второй шлюз у нас является принимающим соединение и его конфигурационный файл будет выглядеть так:

Name = blackdiver_b

Interface = tap0

Mode = switch

MaxTimeout = 120

PriorityInheritance = yes

Name = blackdiver_a — имя хоста для VPN подключения

Interface = tap0 — интерфес виртуальной сети

Mode = switch — используем режим коммутатора

MaxTimeout = 120 — максимальный таймаут до переподключения

PriorityInheritance = yes — использовать UDP для транспорта

ConnectTo = blackdiver_b — точка подключения.

Далее генерируем ключи для всех хостов:

tincd -n blackdiver -K4096

На выходе получим 2 файла:

/etc/tinc/perfect/rsa_key.priv — приватный ключ

/etc/tinc/perfect/hosts/blackdiver_a (blackdiver_b для второго хоста) публичные ключи для обмена между серверами.

Далее эти ключами нужно обменяться между серверами (скопировав их в папку /etc/tinc/perfect/hosts/) и в переданной копии добавить адрес подключения

Пример получившегося файла:

——BEGIN RSA PUBLIC KEY——

MIICCgKCAgEAnmj2mHHwNKghO+d16stt3Lj4ZhL9CSvlJNz9CvfIE5L1/dpKZLLS

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

/uETrXu1a9h9+q7zrMFi2qH6r3OkPs3UMw3mupr0/tc10MZ9ZrZuJPsCAwEAAQ==

——END RSA PUBLIC KEY——

service tinc restart

через несколько секунд туннель должен подняться.

Остается только добавить маршрутизацию между сетями.

Для первого шлюза:

ip route add 10.10.1.0/24 via 172.30.0.1

ip route add 10.10.2.0/24 via 172.30.0.2

Сеть поднята и готова.

Остается только сделать автоматическое добавление маршрутов при перезагрузке.

Например это можно сделать добавив данные команды в post-up параметр адаптера tap0 в файле /etc/network/interfaces:

post-up ip route add 10.10.2.0/24 via 172.30.0.2

На этом настройка полностью закончена.

Предупреждение: конфигурация не оптимальна из-за использования tap интерфейса. Он эмулирует L2 уровень целиком, в связи с чем работает с большими потерями в скорости. При возможности лучше использовать другие типы соединений, например IpSec. Преимущества данного метода в использовании только одного порта для связи, что бывает полезно при различных ограничениях провайдера (например обрезается GRE).

Заказать создание и поддержку безопасной IT-инфраструктуры любой сложности

Быть уверенным в своей IT-инфраструктуре — это быть уверенным в завтрашнем дне.

Строим виртуальную сеть с tinc

Строим виртуальную сеть с tinc

| Строим виртуальную сеть с tinc Когда зарождались протоколы, используемые в сегодняшнем Интернете, никто и не думал о том, что спустя некоторое время к нему без проблем смогут подключаться миллионы пользователей, а компании будут вести свой бизнес с его помощью. Со временем начали всплывать просчеты создателей и постепенно стали появляться проекты, основная цель которых – минимизировать допущенные ошибки. Сегодня после антивирусов и межсетевых экранов наиболее популярным и востребованным средством являются виртуальные частные сети (Virtual Private Network – VPN), которые, несмотря на первоначальную возню с установкой и отладкой, все-таки делают жизнь админа спокойнее и упрощают настройку многих сетевых сервисов. Хотя на рынке присутствует большое количество коммерческих продуктов, имеющих в том числе и аппаратные решения, большой интерес вызывают именно свободные проекты. Причин много. Так, не сразу становится ясно, подойдет ли конкретной организации схема сети с VPN, а вкладывать деньги эксперимента ради вряд ли кто рискнет. С другой стороны, очень часто переход сети на VPN является личной инициативой администратора, которому надоели постоянно возникающие проблемы. Да и отношение к бесплатному софту как к некачественному, второсортному постепенно проходит. Большая часть свободных утилит для создания VPN доступна только под UNIX, и если администратор до этого не работал с такими системами, то у него не сразу получится разобраться с настройкой софта. Также не все проекты имеют реализации для различных операционных систем. Выход один – нужен удобный, простой и в то же время функциональный инструмент. Основной идеей проекта tinc (сокращение от There Is No Cabal) как раз и является простота настройки VPN-сети. Особенностью tinc является использование одного исполняемого файла – демона tincd, который является одновременно и сервером, и клиентом. Какие преимущества это дает? В tinc подключить новый компьютер в уже работающую виртуальную сеть довольно легко, для этого необходимо добавить всего лишь один файл, без запуска нового демона или еще одного виртуального сетевого устройства. Удаленные компьютеры могут обмениваться информацией между собой, по прямому каналу, а не через основной сервер, как это реализовано в том же vtun. В vtun для обмена напрямую придется создавать еще один туннель, что при большом количестве клиентов затрудняет настройку. Хотя возможен запуск и нескольких экземпляров tinc на одном компьютере, что позволяет создавать несколько виртуальных сетей. При этом демон самостоятельно осуществляет маршрутизацию и направляет пакеты по назначению кратчайшим путем. Процесс обработки информации происходит в user space и не требует обязательной перекомпиляции ядра. Принято считать, что такие реализации работают медленнее и нагружают систему больше, но я, признаюсь, дотошных тестов не видел, а работа VPN зависит от многих обстоятельств, среди которых и используемое оборудование, канал, общая нагрузка на сеть, поэтому вряд ли можно говорить о полном и безоговорочном преимуществе VPN-систем, встроенных в ядро, все зависит от конкретной обстановки. Но вот устанавливать user space-реализации проще, хотя после включения IPSec в ядра серии 2.6 некоторые вопросы по настройке отпали сами по себе. Также tinc способен создавать мост для Ethernet-сегментов и соединять несколько сетей в одну, позволяя, например, использовать программы, нормально работающие только по LAN. На сегодняшний день поддерживаются операционные системы Linux, FreeBSD, OpenBSD, NetBSD, MacOS/X, Solaris, Windows 2000 и XP. На момент написания статьи последней версией была 1.0.3, которую и рекомендуется использовать. В более ранних версиях были обнаружены серьезные проблемы с безопасностью, заключающиеся в отсутствии порядковых номеров и опознавательного кода сообщения для каждого пакета, что позволяло производить атаку на отказ в обслуживании, повторно запуская старые пакеты. Устранение этого недостатка привело к тому, что более новые версии программы несовместимы со старыми, которые к тому же имеют реализацию не для всех платформ. Хотя криптография на месте не стоит и на сегодняшний день считается, что использование 32 бит для порядковых номеров и 4 бит, используемых по умолчанию для кода аутентификации сообщения (message authentication code – MAC), является уже недостаточным. Поэтому в конфигурации по умолчанию tinc менее защищен чем TLS или IPsec, а полностью переработать tinc разработчики планируют к версии 2.0. Я раньше думал, что самым простым в настройке и использовании является vtun (http://vtun.sourceforge.net/), но после знакомства с героем сегодняшней статьи свое мнение пересмотрел. Разработчиками взят курс на упрощение процесса установки и настройки систем на базе tinc, да и документации на сайте хотя и сравнительно немного, но в ней отражены практически все основные вопросы, которые могут возникнуть при настройке tinc, в том числе и особенности установки в различных операционных системах. Поэтому рассказывать обо всех возможных вариантах смысла, думаю, нет. Остановлюсь на установке VPN между двумя системами, для которых процесс настройки диаметрально отличается. Одна построена на базе Linux, в качестве платформы для второй выбрана Windows XP. При этом в BSD и Solaris процесс настройки совсем немного отличается от Linux и, зная особенности работы сетевых сервисов в этих системах и уловив смысл производимых действий, установить tinc в них труда особого не составит. Особенности установки tinc в Linux Система tinc использует для работы универсальные драйверы tun и tap. Tun применяется при туннелировании IP-пакетов, а tap, он же ethertap, – при туннелировании фреймов Ethernet. Драйвер TUN/TAP позволяет пользовательским программам самостоятельно обрабатывать соответствующие пакеты. Поэтому эти устройства должны быть включены при конфигурировании ядра. В большинстве дистрибутивов это уже сделано, но если команды: # ls -al /dev/net/tun ничего не выводят, то либо придется их создать самому, либо поручить это системе, прописав в файле /etc/modules.conf строку (для ядер 2.4.0 и выше): alias char-major-10-200 tun После обновления зависимостей модуля ядра командой: вы должны увидеть необходимые устройства. Более подробно это все описано в файлах tuntap.txt и ethertap.txt, которые находятся в каталоге /usr/src/linux/Documentation/networking (при установленных исходниках ядра). Иначе придется ядро все-таки пересобирать, включив следующие строки. Code maturity level options [*] Prompt for development and/or incomplete code/drivers Network device support Universal tun/tap device driver support Для шифрования трафика используется OpenSSL (http://www.openssl.org/), и для сжатия потока в системе должны быть установлены библиотеки zlib (http://www.gzip.org/zlib) и lzo (http://www.oberhumer.com/opensource/lzo). При этом zlib является опциональной и используется для сжатия UDP-пакетов, а вот наличие lzo в системе обязательно, иначе получите ошибку при конфигурировании. В ближайшем будущем планируется избавить пользователя от поиска программ для удовлетворения всех зависимостей, собрав все необходимое в единый архив. После того как все библиотеки установлены, берем с сайта проекта http://www.tinc-vpn.org/ бинарные пакеты, скомпилированные под используемую операционную систему, либо исходные тексты. Размер архивов не превышает 600 Кб. Установка из исходников обычно проблем не вызывает и заключается в стандартном ./configure, make и make install. После чего в /usr/local/bin появится всего один бинарный файл tincd. Установка под Windows Демон tinc в этой операционной системе использует драйвер TAP-Win32, который можно взять с сайта OpenVPN (http://openvpn.sourceforge.net/). Этот драйвер в настоящее время включен в последнюю версию пакета 1.0.3 для Windows и устанавливается вместе с tinc (рис. 1), поэтому отдельно устанавливать его уже не надо. Также для запуска демона понадобится наличие Cygwin (http://www.cygwin.com/) или MinGW (http://www.mingw.org/). Со второй работать не пробовал, а вот при работе через Cygwin потребуется только cygwin.dll. После установки всех необходимых библиотек и tinc, заходим в каталог C:Program Files inc ap-win32 и запускаем файл addtap.bat. Теперь в меню «Сетевые подключения» должно появиться новое соединение, которому можно присвоить более осмысленное имя. Выбираем «Свойства –> Протокол Интернета TCP/IP» и редактируем его параметры, в которых указываем адрес и сетевую маску компьютера в виртуальной сети. В последней версии tinc сам прописывает себя в автоматически запускаемые сервисы после первого успешного запуска, но на всякий случай проверьте его наличие в ме-ню «Настройка –> Панель Управления –> Администрирование –> Службы». Конфигурационные файлы tinc Tinc во время своей работы использует два вида конфигурационных файлов, плюс в двух скриптах записываются системно-зависимые параметры, необходимые для поднятия и остановки сетевых VPN-интерфейсов (для UNIX-систем), и в отдельном файле (rsa_key.priv) находятся закрытые ключи сервера. В подкаталоге doc-архива с исходными текстами программы находится архив sample-config.tar.gz, содержащий примеры конфигурационных файлов. По умолчанию демон tincd будет искать свои конфигурационные файлы в каталоге /usr/local/etc/tinc/, если вы решили положить их, например, в /etc/tinc/, то при запуске необходимо будет дополнительно использовать опцию —config=/etc/tinc/. Для одной виртуальной сети такого расположения файлов вполне достаточно, но если планируется организация на компьютере нескольких виртуальных сетей, то для каждой необходимо будет создать подкаталог, выбрав в качестве его имени название VPN-сети. Например, для виртуальной сети vpn_net создаем каталог /usr/local/etc/tinc/vpn_net/. Теперь при запуске демона tincd при помощи опции -n vpn_net указываем название нужной виртуальной сети, в логах информация о ней будет отображаться как tinc.vpn_net. В созданном подкаталоге должны обязательно лежать два скрипта tinc-up и tinc-down, в которых описываются команды для сетевого интерфейса. Для Linux эти файлы выглядят так. ifconfig $INTERFACE 192.168.10.1 netmask 255.255.0.0 ifconfig $INTERFACE down Естественно, что для других UNIX-подобных систем эти строки будут немного другими, подробности смотрите в tinc Manual. Раздел 7. «Platform specific information». Для Windows эти файлы не требуются. Для работы в UNIX-подобных системах желательно наличие в файле /etc/services следующих строк. tinc 655/tcp TINC tinc 655/udp TINC И в /etc/networks должно быть указано символическое имя будущей VPN. Как говорилось выше, tincd является одновременно как клиентом, так и сервером. За счет этого существенно упрощена настройка системы, а также дальнейшее наращивание сети в любом направлении. Для работы серверной части демона используется файл tinc.conf, в нем клиенты, с которыми должен соединяться сервер, определяются параметром ConnectTo и более подробно описываются отдельным файлом, лежащим тут же в подкаталоге hosts и имеющим такое же название, как и в опции ConnectTo. При этом на противоположной стороне можно прописать встречное соединение, указав параметр ConnectTo, демоны на этих системах не передерутся за то, кто из них самый главный, но таким образом можно спокойно наращивать в дальнейшем виртуальную сеть, не заботясь о конфликтах. Все параметры файла tinc.conf приведены в таблице 1. Использовать все приведенные параметры нет необходимости, в самом общем случае файл будет выглядеть так: # Sample tinc configuration file То есть демон, носящий имя office, будет пытаться соединиться с двумя компьютерами home и stock-room, описание которых находится в одноименных файлах, лежащих в подкаталоге hosts. В Windows вместо Device удобнее использовать параметр Interface, т.е. файл будет выглядеть так: В случае если VPN-интерфейсов два, нужно написать Interface = VPN2 и назвать его так в «Сетевых подключениях». Таблица 1. Параметры, которые могут быть использованы в файле tinc.conf Возможное значение (по умолчанию) Определяет версию протокола, используемую на входящих и исходящих сетевых интерфейсах Если компьютер имеет несколько IP-адресов, tinc будет слушать их все, эта опция позволяет связать его с одним из них При наличии нескольких сетевых интерфейсов tinc будет слушать на всех, используя эту опцию, можно определить, на каком из них слушать Эта опция определяет, будут ли блокироваться уже установленные, но перегруженные TCP-соединения, если no, то подключение в этом случае с других узлов будет невозможно Имя файла в подкаталоге hosts Указывает на узел, к которому будет пытаться присоединится демон tincd, если такой опции нет, то он будет только принимать входящие соединения / dev / tap 0, / dev / net / tun и т.п. в зависимости от системы Используемое виртуальное сетевое устройство. При этом демон может работать только с одним виртуальным устройством Включает необходимость разрешения адресов (как реальных, так и VPN). Поскольку DNS-запросы могут быть блокированы, это может привести к задержкам в работе Определяет интерфейс, соответствующий виртуальному сетевому устройству. При установленной Device эта секция обычно устанавливается нормально router (по умолчанию) Опция Mode позволяет демонам tincd взаимодействовать между собой. В режиме router для формирования маршрутной таблицы применяется переменная Subnet, используемая в конфигурационном файле отдельных узлов. Поддерживается передача только unicast-пакетов Такой режим полезен при соединении вместе нескольких Ethernet-сетей. В этом режиме поддерживаются ARP, широковещательные и групповые запросы, различаются МАС-адреса. И на основании этой информации строится таблица маршрутизации Похож на предыдущий, только вместо построения таблиц маршрутизации се пакеты просто передаются другим демонам Интервал времени между сменами сеансовых симметричных ключей шифрования, при помощи которых собственно и происходит шифрование трафика При установленном Mode в switch определяет время хранения МАС-адресов Уникальное имя этого узла в VPN-подключении Время между отсылками контрольных пакетов, если в период такого же времени удаленный узел не ответит, соединение будет разорвано, а остальные узлы будут оповещены об этом Включает наследование поля TOS (Type Of Service) уходящими UDP-пакетами Полный путь к файлу, в котором хранится секретный ключ сервера tincd. Возможно использование только одной из этих опций При включении этой опции демон tincd сможет пересылать информацию другим демонам, иначе он будет работать только с узлами, присутствующими в /usr/local/etc/tinc/[netname]/hosts/ Все опции, которые можно использовать в файле описания удаленного узла, приведены в таблице 2. В простейшем файл home будет выглядеть так: # Sample host configuration file ——BEGIN RSA PUBLIC KEY—— ——END RSA PUBLIC KEY—— Так как в Windows все параметры задаются при настройке сетевого соединения, то в файле клиентов достаточно только секции Subnet. Таблица 2. Параметры файла описания клиентов Возможное значение (значение по умолчанию) IP-адрес (рекомендуется) или доменное имя Внешний (не VPN) адрес компьютера, с которым необходимо соединиться Симметричный алгоритм, используемый для шифрования UDP-потока. Поддерживаются все алгоритмы, реализуемые библиотекой OpenSSL, при установке в none шифрование отключается 0 (выкл., знач. по умолч.), 1 (быстрее zlib), 9 (лучше zlib), 10 (быстрее lzo) и 11 (лучше lzo) Уровень компрессии UDP-потока Алгоритм, применяемый для аутентификации UDP-пакетов. Поддерживаются все алгоритмы, реализуемые библиотекой OpenSSL, при установке в none опция отключается Определяет, может ли другой демон, кроме тех, что определены опциями ConnectTo, подсоединяться к системе Размер кода аутентификации сообщения, значение по умолчанию на сегодняшний день считается уже недостаточным, поэтому нужно использовать максимальное значение, поддерживаемое выбранным алгоритмом в Digest Порт, на котором удаленный демон слушает входящие соединения VPN-подсеть, в которой происходит вся работа При активации этой опции для подключения используются только TCP?пакеты PublicKey или PublicKeyFile При хранении открытого ключа клиента в отдельном файле, этой опцией указывается полный путь к нему Но кроме правильно описанных параметров в конфигурационных файлах, для нормальной работы всей системы необходимо наличие пары ключей, при помощи которых будет происходить закрытие информации. Для генерации ключей запускается демон с ключом -К, а если на компьютере запускается несколько виртуальных сетей, то добавляется опция -n. Например, на компьютере office, выполняем такую команду: # tincd -K -n vpn_net Generating 1024 bits keys: Appending key to existing contents. Make sure only one key is stored in the file. При этом по умолчанию закрытый ключ будет записан в файл /usr/local/etc/tinc/vpn_net /rsa_key.priv, а открытый ключ в файл /usr/local/etc/tinc/vpn_net/hosts/office. Для Windows это будет естественно немного другой путь, C:Program Files tincvpn_net sa_key.priv, а открытый – C:Program Files tincvpn_nethostshome. Отсюда наиболее оптимальным будет такой вариант настройки виртуальной сети. На каждом узле создается свой host-файл, в который кроме параметров записывается и открытый ключ. А затем администраторы обмениваются этими файлами между собой и подключают опцией ConnectTo. Теперь, когда все настроено, можно пробовать запустить демон. # tincd -n vpn_net Скорее всего, при первом запуске выскочит такая ошибка.

Означающая, что демон не может найти файл tinc.vpn_ net.pid. Вероятной причиной появления такого сообщения является отсутствие нужных каталогов. Выход: либо создать все необходимые каталоги, либо указать новое место для pid-файла, использовав опцию —pidfile=/path/to/file. После этого узлы должны соединиться между собой и образовать единый канал. Для контроля можно проверить наличие необходимых интерфейсов командами ifconfig -a (ipconfig для Windows) и просмотреть открытые порты при помощи netstat -a.

Для выявления возможных ошибок могут пригодиться дополнительные параметры запуска. Опция —logfile[=file] указывает на необходимость ведения журнала (по умолчанию запись будет вестись в /usr/local/var/log/tinc.netname.log), опция —debug задает уровень отладочных сообщений (0-5) и —bypass-security отключает шифрование. Вот в принципе и все. Несмотря на то, что написано много, настройка сервиса на отдельном компьютере не занимает времени больше 10-15 минут. Со временем разработчики собираются интегрировать все приложения, от которых зависит работа tinc, в единый пакет, что еще больше должно упростить установку. А так tinc представляет собой довольно удобный, гибкий и простой инструмент, позволяющий быстро создавать и легко наращивать виртуальные сети, доступный к тому же для всех популярных сегодня операционных систем. |

Строим виртуальную сеть с tinc

Строим виртуальную сеть с tinc СЕРГЕЙ ЯРЕМЧУК, фрилансер. Автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС

СЕРГЕЙ ЯРЕМЧУК, фрилансер. Автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС