- Типы VPN-подключений VPN connection types

- Встроенный клиент VPN Built-in VPN client

- Подключаемый модуль VPN универсальной платформы Windows Universal Windows Platform VPN plug-in

- Настройка типа подключения Configure connection type

- Information Security Squad

- Типы подключений VPN и проверки безопасности

- Плюсы и минусы использования VPN

- Протоколы VPN

- Удаленный доступ к VPN

- VPN-соединение точка-точка

- Проверка безопасности VPN-подключения

- Разведка

- Использование

- Аутентификация

- Немного о VPN: протоколы для удаленного доступа

- L2TP и IPsec

- OpenVPN

- Типы подключения VPN

Типы VPN-подключений VPN connection types

Относится к: Applies to

- Windows 10 Windows 10

- Windows 10 Mobile Windows 10 Mobile

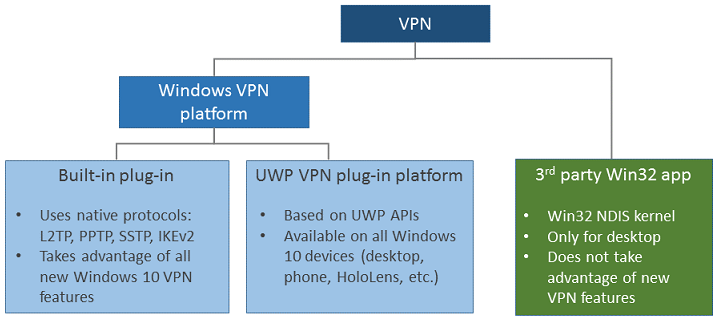

Виртуальные частные сети (VPN) — это соединения точка-точка в частной или общедоступной сети, например в Интернете. Virtual private networks (VPNs) are point-to-point connections across a private or public network, such as the Internet. VPN-клиент использует специальные протоколы на основе TCP/IP или UDP, которые называют протоколами тунеллирования, для виртуального вызова виртуального порта VPN-сервера. A VPN client uses special TCP/IP or UDP-based protocols, called tunneling protocols, to make a virtual call to a virtual port on a VPN server. В стандартом развертывании VPN клиент инициирует виртуальное соединение точка-точка с сервером удаленного доступа через Интернет. In a typical VPN deployment, a client initiates a virtual point-to-point connection to a remote access server over the Internet. Сервер удаленного доступа отвечает на вызов, проверяет подлинность вызывающей стороны и передает данные между VPN-клиентом и частной сетью организации. The remote access server answers the call, authenticates the caller, and transfers data between the VPN client and the organization’s private network.

Существует множество вариантов VPN-клиентов. There are many options for VPN clients. В Windows 10 встроенный подключаемый модуль и платформа подключаемых модулей VPN универсальной платформы Windows (UWP) основаны на VPN-платформе Windows. In Windows 10, the built-in plug-in and the Universal Windows Platform (UWP) VPN plug-in platform are built on top of the Windows VPN platform. В этом руководстве рассматриваются клиенты VPN-платформы Windows и возможности, которые можно настроить. This guide focuses on the Windows VPN platform clients and the features that can be configured.

Встроенный клиент VPN Built-in VPN client

Протоколы тунеллирования Tunneling protocols

Настройте свойства шифрования туннеля IPsec/IKE с помощью параметр Пакет средств криптографической защиты в разделе Поставщик службы конфигурации (CSP) VPNv2. Configure the IPsec/IKE tunnel cryptographic properties using the Cryptography Suite setting in the VPNv2 Configuration Service Provider (CSP).

L2TP с проверкой подлинности с общим ключом (PSK) можно настроить с помощью параметра L2tpPsk в разделе VPNv2 CSP. L2TP with pre-shared key (PSK) authentication can be configured using the L2tpPsk setting in the VPNv2 CSP.

SSTP поддерживается только в выпусках Windows для настольных компьютеров. SSTP is supported for Windows desktop editions only. SSTP невозможно настроить с помощью решения управления мобильными устройствами (MDM), но это один из протоколов, который система пытается использовать, если выбран параметр Автоматически. SSTP cannot be configured using mobile device management (MDM), but it is one of the protocols attempted in the Automatic option.

Когда используется VPN-плагин, адаптер будет указан как адаптер SSTP, несмотря на то, что протокол VPN, используемый, является протоколом подключаемого подключения. When a VPN plug-in is used, the adapter will be listed as an SSTP adapter, even though the VPN protocol used is the plug-in’s protocol.

Параметр Автоматически означает, что устройство будет пытаться использовать каждый из встроенных протоколов тунеллирования до успешного подключения. The Automatic option means that the device will try each of the built-in tunneling protocols until one succeeds. Перебор идет от наиболее безопасного до наименее безопасного. It will attempt from most secure to least secure.

Выберите значение Автоматически для параметра NativeProtocolType в разделе VPNv2 CSP. Configure Automatic for the NativeProtocolType setting in the VPNv2 CSP.

Подключаемый модуль VPN универсальной платформы Windows Universal Windows Platform VPN plug-in

Подключаемые модули VPN универсальной платформы Windows (UWP) были представлены в Windows 10, хотя первоначально отдельные версии были доступны для платформ Windows 8.1 Mobile и Windows 8.1. The Universal Windows Platform (UWP) VPN plug-ins were introduced in Windows 10, although there were originally separate versions available for the Windows 8.1 Mobile and Windows 8.1 PC platforms. При использовании платформы UWP сторонние поставщики VPN могут создавать подключаемые модули, размещаемые в контейнере приложений, с помощью API-интерфейсов WinRT, что упрощает процесс и устраняет проблемы, связанные с написанием драйверов системного уровня. Using the UWP platform, third-party VPN providers can create app-containerized plug-ins using WinRT APIs, eliminating the complexity and problems often associated with writing to system-level drivers.

Существует ряд VPN-приложений универсальной платформы Windows, такие как Pulse Secure, Cisco AnyConnect, F5 Access, Sonicwall Mobile Connect и Check Point Capsule. There are a number of Universal Windows Platform VPN applications, such as Pulse Secure, Cisco AnyConnect, F5 Access, Sonicwall Mobile Connect, and Check Point Capsule. Если вы хотите использовать подключаемый модуль VPN платформы UWP, обратитесь к поставщику за сведения о настройке вашего решения VPN. If you want to use a UWP VPN plug-in, work with your vendor for any custom settings needed to configure your VPN solution.

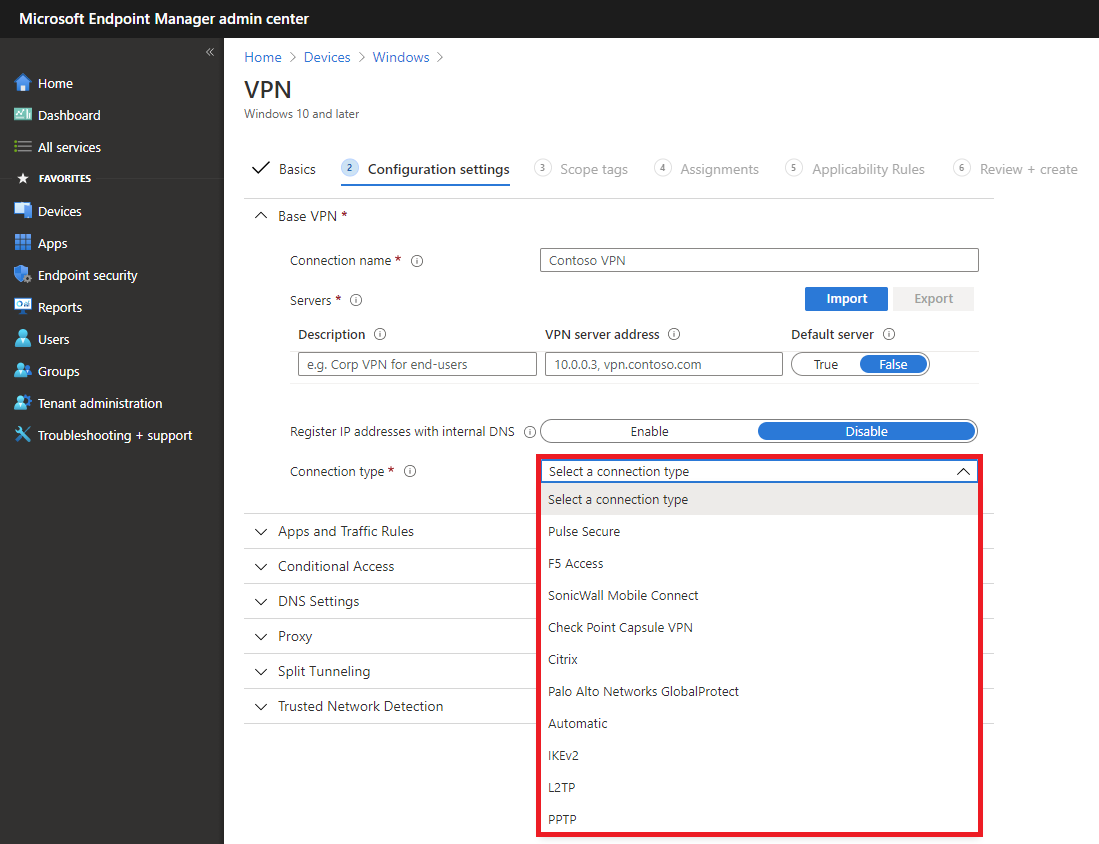

Настройка типа подключения Configure connection type

Сведения о настройке XML см. в разделе Параметры профиля VPN и VPNv2 CSP. See VPN profile options and VPNv2 CSP for XML configuration.

На следующем изображении показаны параметры подключения в политике конфигурации профилей VPN с помощью Microsoft Intune: The following image shows connection options in a VPN Profile configuration policy using Microsoft Intune:

В Intune можно также включить настраиваемый XML для сторонних профилей подключаемого подключения: In Intune, you can also include custom XML for third-party plug-in profiles:

Information Security Squad

stay tune stay secure

- Home

- 2018

- Ноябрь

- 27

- Типы подключений VPN и проверки безопасности

Типы подключений VPN и проверки безопасности

Технология виртуальной частной сети (VPN) позволяет установить защищенное соединение в потенциально небезопасном сегменте общедоступной сети, такой как Интернет.

Эта технология изначально была предназначена для предоставления удаленным пользователям доступа к ресурсам корпоративной сети, тогда как ее дальнейшая эволюция позволила объединить разные дочерние компании компании в единую сеть.

Давайте рассмотрим основные способы настройки VPN в корпоративной сети в целом и сети оператора связи в частности.

Плюсы и минусы использования VPN

Основополагающее преимущество использования решения VPN сводится к обеспечению надежной защиты сети, когда информационные системы дистанционно доступны через общедоступную сеть.

Когда обычное сетевое оборудование не может гарантировать конфиденциальность передачи данных, VPN способен шифровать трафик в защищенном канале.

Экономическая эффективность также является плюсом для такого решения. В то время как создание частной сети, связывающей удаленные офисы, может стоить десятки тысяч долларов, стоимость использования решения VPN начинается с нуля, однако не рекомендуется использовать бесплатные сторонние решения.

С другой стороны, ограниченная производительность является основным недостатком среднего решения VPN. Это зависит, в частности, от скорости интернет-соединения, метода шифрования и типов протоколов, используемых поставщиком интернет-услуг (ISP).

Протоколы VPN

Существует несколько протоколов VPN для безопасного удаленного доступа и шифрования передаваемых корпоративных данных.

Наиболее часто используются:

- IP-security (IPsec);

- Secure Sockets Layer (SSL) и безопасность транспортного уровня (TLS);

- Протокол туннелирования «точка-точка» (PPTP);

- Протокол туннелирования уровня 2 (L2TP);

- OpenVPN.

Наиболее распространенными типами подключения являются VPN удаленного доступа и VPN-соединение между узлами.

Остановимся на этих двух в подробностях.

Удаленный доступ к VPN

Эта технология используется для обеспечения сотрудникам компании безопасного доступа к корпоративной сети и ее ресурсам через Интернет.

Это особенно важно, когда пользователь переходит в Интернет через общедоступную точку доступа Wi-Fi или другие небезопасные каналы подключения.

Решение VPN-клиента, установленное на удаленном компьютере или мобильном устройстве, подключается к шлюзу службы VPN сети компании, который выполняет аутентификацию и авторизацию пользователя.

Если сотрудник успешно прошел эту процедуру, они получают доступ к внутренним сетевым ресурсам (файловый сервер, база данных, принтеры и т. д.), как если бы они были подключены к локальной сети.

В этом случае удаленный доступ обычно защищается с помощью протоколов IPsec или SSL, хотя последний сосредоточен на обеспечении соединения с одним приложением (например, SharePoint или электронной почтой), а не всей внутренней сетью.

Использование протоколов Layer2 over IPsec, связывающих туннелирование, таких как PPTP или L2TP, также довольно распространено.

VPN-соединение точка-точка

VPN-соединение «точка-точка» используется для подключения всей локальной сети, расположенной в одном месте, к локальной сети в другом месте.

Обычный сценарий сводится к подключению удаленных дочерних компаний к корпоративным штабам или к дата-центру компании.

Этот метод не требует установки VPN-сервисов на устройства пользователей, поскольку соединение обрабатывается шлюзом VPN, а передача данных между устройствами в разных сетях происходит прозрачно.

IPsec (через Интернет) является наиболее распространенным способом защиты межсетевых VPN-подключений, тогда как другой распространенный метод заключается в использовании облачного MPLS-оператора, поддерживающего операторский интерфейс, который не включает общедоступные сети.

В последнем случае применимы соединения Layer3 (MPLS IP VPN) или Layer2 (Virtual Private LAN Service – VPLS).

Существует несколько других сценариев использования VPN-подключений:

- Между двумя автономными устройствами, такими как серверы, расположенными в двух удаленных центрах обработки данных, когда стандартных требований безопасности корпоративной сети недостаточно;

- Подключение к ресурсам облачной инфраструктуры (infrastructure-as-a-service);

- Разворачивание VPN-шлюза в облаке и аутсорсинг доступа к поставщику облака.

Проверка безопасности VPN-подключения

Независимо от того, какой тип VPN вы выбираете, вам необходимо провести собственный осмотр, чтобы убедиться, что уровень безопасности достаточно высок.

Несколько простых шагов позволят вам защитить вашу сеть от нарушения конфиденциальности.

Разведка

Выясните, какой тип VPN вы используете, и какой порт VPN-сервиса привлекает для прослушивания ваших соединений.

Для этого вы можете использовать любой сканер портов, например Nmap.

В зависимости от типа VPN может быть UDP-порт 500 (IPsec), порт TCP 1723, порт TCP 443 (SSL VPN), порт UDP 1194 (OpenVPN) или любой другой нестандартный порт.

Использование

Определив порт VPN, вы должны отсканировать его, чтобы определить поставщика и версию службы VPN.

С этой целью вы можете использовать инструмент сканирования ike.

Как только вы узнаете о необходимых деталях, выполните поиск в Интернете и просмотрите веб-сайт поставщика, а также каталог CVE уязвимостей данной службы, которые могут быть использованы для проникновения через существующие или зеро-дэй эксплойты.

Аутентификация

Служба VPN, которая контролирует все входящие подключения, должна правильно проверять учетные данные, предоставленные клиентом.

Просто проверить имя пользователя и пароль недостаточно – более эффективный подход заключается в использовании сертификатов безопасности.

Также рекомендуется применять надежную политику паролей (длина пароля, достоверность, автоматическая генерация и т. д.), которые вместе с сертификатом предотвратят хакерские атаки и атаки по словарю.

VPN-соединение является важным компонентом архитектуры корпоративной сети, это находка для подключения сотрудников, работающих на удаленных местах за пределами площадки, но вам нужно помнить, что они поддерживаються сетевым оператором или интернет-провайдером.

Многие из них обеспечивают доступ при трансляции сетевых адресов (NAT), а большинство устройств поддерживают протокол туннелирования GRE (Generic Routing Encapsulation).

Стоит отметить, что процесс создания VPN-сетей может также включать протоколы PPTP, которые требуют, чтобы оборудование NAT поддерживало ALG (шлюз уровня приложения).

Немного о VPN: протоколы для удаленного доступа

Первого ноября в России начал действовать запрет на обход блокировок с помощью VPN. И многие компании, в том числе иностранные, задались вопросом, как быть организациям, использующим технологию для создания корпоративных сетей.

Как рассказали представители Госдумы, в законе имеется оговорка, согласно которой шифрование сетей можно использовать в корпоративных целях. Это означает, что компаниям не придётся тратить значительные суммы и прокладывать частные сети между своими офисами, так как установка VPN-соединения практически (а в некоторых случаях так и есть) бесплатна. Поэтому сегодня мы решили рассмотреть два способа организации VPN-соединения в корпоративной сети и несколько применяемых для этого протоколов: PPTP, L2TP/IPsec, SSTP и OpenVPN.

Спецификация PPTP разрабатывалась консорциумом, основанным Microsoft для организации VPN в dial-up. Поэтому PPTP долгое время оставался стандартом для корпоративных сетей. По этой же причине он использует протокол шифрования Microsoft Point-to-Point Encryption (MPPE).

Идет «по умолчанию» на любой VPN-совместимой платформе и легко настраивается без дополнительного программного обеспечения. Еще одно достоинство PPTP — высокое быстродействие. Но к сожалению, PPTP недостаточно безопасен. С момента включения протокола в состав Windows 95 OSR2 в конце девяностых, раскрылись несколько уязвимостей.

Самая серьезная — это возможность неинкапсулированной аутентификации MS-CHAP v2. Этот эксплойт позволил взломать PPTP за два дня. Microsoft «залатали» дыру, перейдя на протокол аутентификации PEAP, но потом сами предложили использовать VPN-протоколы L2TP/IPsec или SSTP. Еще один момент — PPTP-подключения легко заблокировать, потому что протокол работает с одним портом номер 1723 и использует GRE-протокол.

Когда VPN-туннель установлен, PPTP поддерживает два типа передаваемых сообщений: это контрольные сообщения для поддержания и отключения VPN-соединения, а также сами пакеты данных.

L2TP и IPsec

Layer 2 Tunneling Protocol, или L2TP, также представлен практически во всех современных операционных системах и работает со всеми устройствами, способными «воспринимать» VPN.

L2TP не умеет шифровать проходящий через него трафик, поэтому его часто используют в связке с IPsec. Однако это приводит к появлению негативного эффекта — в L2TP/IPsec происходит двойная инкапсуляция данных, что отрицательно сказывается на производительности. Также L2TP использует пятисотый UDP-порт, который легко блокируется файрволом, если вы находитесь за NAT.

L2TP/IPsec умеет работать с шифрами 3DES или AES. Первый уязвим для атак типа meet-in-the-middle и sweet32, поэтому сегодня редко встречается на практике. При работе с AES-шифром о крупных уязвимостях неизвестно, поэтому в теории этот протокол должен быть безопасен (при правильной реализации). Однако Джон Гилмор (John Gilmore), основатель Electronic Frontier Foundation, указал в своем посте, что IPSec мог быть специальным образом ослаблен.

Наиболее серьезная проблема с L2TP/IPsec заключается в том, что многие VPN-сервисы реализуют его недостаточно хорошо. Они используют pre-shared keys (PSK), которые можно загрузить с сайта. PSK нужны для установки соединения, потому даже если данные оказываются скомпрометированы, они остаются под защитой AES. Но атакующий может использовать PSK, чтобы выдать себя за VPN-сервер и затем подслушать зашифрованный трафик (даже инжектировать вредоносный код).

Secure Socket Tunneling Protocol, или SSTP, — это VPN-протокол, который разрабатывала компания Microsoft. Он основывается на SSL и впервые запущен в Windows Vista SP1. Сегодня протокол доступен для таких ОС, как RouterOS, Linux, SEIL и Mac OS X, однако основное применение он все равно находит на платформе Windows. SSTP — проприетарный стандарт, принадлежащий Microsoft, и его код недоступен для публичного обозрения.

Сам SSTP не имеет криптографического функционала за исключением одной функции — речь идет о криптографическом связывании (cryptographic binding), защищающем от атаки MITM. Шифрование же данных выполняет SSL. Описание процедуры установления VPN-соединения можно найти на сайте Microsoft.

Тесная интеграция с Windows упрощает работу с протоколом и повышает его стабильность на этой платформе. Однако SSTP использует SSL 3.0, который уязвим для атаки POODLE, что в теории сказывается на защищённости VPN-протокола.

OpenVPN

OpenVPN — это открытый проект, использующий библиотеку Open SSL, TLS и ряд других технологий. Сегодня он является индустриальным стандартом в коммерческих VPN-сервисах и реализуется на любой платформе с помощью стороннего ПО. Многие провайдеры даже предоставляют кастомные клиенты OpenVPN, однако над ядром кода все равно работают разработчики проекта.

Среди достоинств OpenVPN выделяется его настраиваемость. Его можно настроить для работы на любом порте. Это позволяет пересылать трафик через порт 443, чтобы «замаскировать» его под HTTPS, что усложняет блокирование.

Однако гибкость этого VPN-протокола в какой-то степени может считаться недостатком. В частности, это приводит к необходимости скачивать и устанавливать дополнительные файлы конфигураций при использовании стандартного клиента для Windows. Но эта проблема может быть решена за счет использования предварительно настроенных VPN-клиентов, которые реализуют некоторые провайдеры.

Еще одно достоинство протокола — библиотека OpenSSL. Она поддерживает многие криптоалгоритмы — это 3DES, CAST-128, Camelia, AES и Blowfish. Последние два чаще всего используются на практике.

Также плюсом OpenVPN можно считать регулярные аудиты. Последняя проведенная проверка не выявила «дыр», влияющих на безопасность данных пользователей. Тогда были найдены несколько уязвимостей, дающих злоумышленникам возможность проводить DDoS-атаки, но разработчики пропатчили их в версии OpenVPN 2.4.2.

OpenVPN считается одним из самых надёжных VPN-протоколов имеющихся сегодня и широко поддерживается VPN-индустрией. И хотя раньше OpenVPN не работал на мобильных платформах без root-доступа, сегодня есть third-party приложения, которые исправили это «недоразумение».

/ Flickr / Andrew Hart / CC

Типы подключения VPN

В сегодняшнем материале мы поговорим о двух наиболее часто используемых типах подключения к VPN. Речь пойдёт об удаленном доступе к корпоративной сети (remote access) и соединении «точка — точка» (site-to-site)

Удаленный доступ позволяет сотрудникам компании безопасно подключаться к корпоративной сети через интернет. Особенно это важно в том случае, когда сотрудник работает не в офисе и подключается через незащищенные точки доступа, например Wi-Fi в кафе. Для организации этого соединения, устанавливается туннель между клиентом на гаджете пользователя и VPN-шлюзом в сети компании. Шлюз проводит аутентификацию, а затем предоставляет (или ограничивает) доступ к ресурсам сети.

Чтобы защитить соединение чаще всего используются протоколы IPsec или SSL. Также возможно применение протоколов PPTP и L2TP.

Site-to-site VPN служит объединения разных локальных сетей. В этом случае устройства пользователей работают без VPN-клиентов — всю работу выполняет шлюз.

Такой тип подключения применяется тогда, когда у компании есть несколько удаленных офисов, которые нужно объединить в одну частную сеть. А также в том случае, если у организации есть партнер, к сети которого требуется подключение. Это позволяет компаниям вместе работать в защищенном общем пространстве.

Для защиты соединения «точка – точка» чаще всего используется IPsec. Также применяется вариант операторского MPLS-облака без публичных сетей. В этом случае появляется возможность организовать соединения Layer3 (MPLS IP VPN) или Layer2 (VPLS).

Напоследок хотелось бы отметить, что имеются еще несколько вариантов использования VPN-соединений:

- Установление соединения между двумя серверами в дата-центрах. Полезно в том случае, если по какой-то причине нет возможности наладить безопасный канал с помощью стандартной корпоративной сети.

- Подключение к сервису IaaS.

- Размещение VPN-шлюза в облаке.

Подробнее о них и технологии VPLS мы планируем рассказать в одном из последующих материалов.