- Установка файлового сервера (File Server) на Windows Server 2016

- Что такое файловые службы и службы хранилища в Windows Server 2016?

- Компоненты и функции входящие в файловые службы в Windows Server 2016

- Средства администрирования файловых служб Windows Server 2016

- Установка и удаление роли файлового сервера в Windows Server 2016

- Установка файлового сервера с помощью мастера

- Установка файлового сервера с помощью Windows PowerShell

- Удаление файлового сервера с помощью мастера

- Удаление файлового сервера с помощью Windows PowerShell

- Настройка отказоустойчивого файлового сервера на Windows Server 2012 R2

- Похожие статьи

- Комментарии

Установка файлового сервера (File Server) на Windows Server 2016

Всем привет! Сейчас мы с Вами рассмотрим два варианта установки и удаления файлового сервера в операционной системе Windows Server 2016, а именно традиционного с использованием графического инструмента, т.е. «Мастера добавления ролей и компонентов», и продвинутого с использованием Windows PowerShell.

Опытны системные администраторы, конечно же, знают что такое файловый сервер (File Server) и в целом файловые службы (File Services) Windows Server, а также как устанавливать, настраивать и удалять данную роль, но начинающие сисадмины в небольших компаниях многого не знают и ограничиваются простым предоставлением общего доступа к папкам. Но так как файловые службы Windows Server имеют гораздо больше возможностей, сегодня я кратко опишу их и покажу на примере процесс установки и удаления некоторых компонентов, входящих в состав файловых служб (забегая вперед, скажу, что это будет «Файловый сервер», «Диспетчер ресурсов файлового сервера» и «Средства диспетчера ресурсов файлового сервера»).

Что такое файловые службы и службы хранилища в Windows Server 2016?

Файловые службы и службы хранилища – это технологии, с помощью которых можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX.

Для реализации и использования всего вышеперечисленного в роль «Файловые службы и службы хранилища» Windows Server 2016 входит достаточно большое количество компонентов и инструментов управления, и сейчас давайте, перечислим и рассмотрим их.

Компоненты и функции входящие в файловые службы в Windows Server 2016

- Службы хранения — это набор функций по управлению хранением, которые установлены по умолчанию и не могут быть удалены;

- Файловый сервер — предоставляет пользователям доступ к файлам на данном сервере из сети и управляет файловыми ресурсами общего доступа;

- Дедупликация данных – технология позволяющая экономить место на диске за счет хранения на томе только одной копии идентичных данных;

- Диспетчер ресурсов файлового сервера — позволяет управлять файлами и папками на файловом сервере, создавать отчеты хранилища, планировать задачи управления файлами, классифицировать файлы и папки, настраивать квоты папок и определять политику блокировки файлов;

- Поставщик целевого хранения iSCSI (аппаратные поставщики VDS и VSS) – позволяет приложениям на сервере, подключенным к целям iSCSI, выполнять теневое копирование томов на виртуальных дисках iSCSI. Он также дает возможность управления виртуальными дисками iSCSI с помощью старых приложений, для которых требуется аппаратный поставщик службы виртуальных дисков (VDS);

- Пространство имен DFS – с помощью данной технологии можно объединять общие папки, находящиеся на разных серверах в одно или несколько логически структурированных пространств имен. Для пользователей пространство имен выглядит как единый файловый ресурс с рядом вложенных папок, но на самом деле оно может состоять из множества общих папок, которые расположены на разных серверах;

- Рабочие папки — предоставляют пользователям возможность использования рабочих файлов с разных компьютеров, в том числе и с личных. В таких папках можно хранить свои файлы, синхронизировать их и получать к ним доступ из сети;

- Репликация DFS – это механизм репликации данных между несколькими серверами, позволяющий синхронизировать папки через подключение к локальной или глобальной сети. Данная технология использует протокол удаленного разностного сжатия (RDC) для обновления только той части файлов, которая была изменена с момента последней репликации;

- Сервер для NFS – эта технология позволяет серверу использовать файлы совместно с компьютерами на базе UNIX и другими компьютерами, которые используют протокол сетевой файловой системы (NFS).

- Сервер целей iSCSI – предоставляет службы и средства управления конечными устройствами iSCSI;

- Служба BranchCache для сетевых файлов – данная служба обеспечивает поддержку BranchCache на текущем сервере. BranchCache – это технология, которая оптимизирует пропускную способность глобальной сети (WAN). Основана она на следующем механизме, после того как клиентский компьютер запрашивает и получает данные из главного офиса, содержимое кэшируется в филиале, остальные компьютеры этого филиала могут получать данные локально, т.е. нет необходимости заново загружать их с сервера главного офиса по глобальной сети;

- Служба агента VSS файлового сервера — позволяет выполнять теневое копирование томов для приложений, которые хранят файлы данных на этом файловом сервере.

Средства администрирования файловых служб Windows Server 2016

Ранее мы рассмотрели роли Windows Server 2016 входящие в состав файловых служб, но всеми этими ролями необходимо управлять и для этих целей нам на помощь приходят «Компоненты» Windows Server, а именно «Средства администрирования ролей». В состав средств администрирования файловых служб Windows Server 2016 входят:

- Службы для средств управления NFS – добавляют оснастку NFS и такие команды как: Nfsadmin, Showmount, Rpcinfo;

- Средства диспетчера ресурсов файлового сервера – добавляют оснастку «Диспетчер ресурсов файлового сервера», а также команды: Dirquota, Filescrn, Storrept. Эти средства позволяют сисадминам отслеживать и контролировать объемы и типы данных, хранящихся на файловых серверах, а также управлять ими. Например, администраторы могут задавать квоты для папок и томов, т.е. ограничения в размерах, определять политику блокировки файлов, другими словами Вы можете указать только те типы файлов, которые Вы считаете безопасными и нужными, например, исключить возможность хранения файлов EXE. Для отслеживания и контроля средства диспетчера ресурсов файлового сервера позволяют генерировать подробные отчеты хранилища;

- Средства управления DFS – включает оснастку «Управление DFS», «Службы репликации DFS», командлеты Windows PowerShell для пространств имен DFS, а также утилиты DfsUtil, DfsCmd, DfsDiag, DfsrAdmin и DfsrDiag.

Установка и удаление роли файлового сервера в Windows Server 2016

Для примера давайте рассмотрим ситуацию, когда Вам необходимо развернуть файловый сервер для предоставления пользователям общего доступа к файлам и папкам, а также осуществлять контроль использования ресурсов на данном файловом сервере.

Для решения данной задачи мы установим два компонента входящих в роль файловых служб, а именно «Файловый сервер» и «Диспетчер ресурсов файлового сервера», а также для эффективного контроля имеющиеся ресурсов установим «Средства диспетчера ресурсов файлового сервера».

Процесс установки и удаления роли файлового сервера мы будем рассматривать на примере операционной системы Windows Server 2016, и как я уже сказал ранее, мы разберем два варианта: первый с использованием мастера, и второй с использованием Windows PowerShell.

Установка файлового сервера с помощью мастера

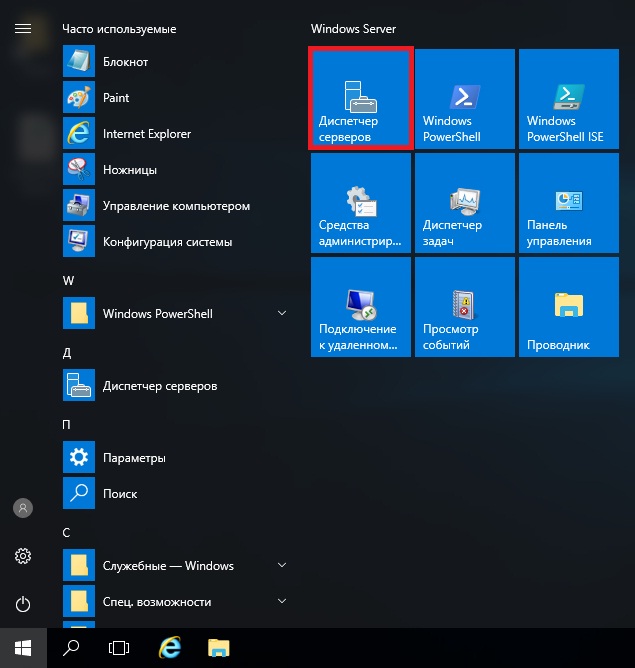

Запускаем «Диспетчер серверов», например, из меню пуск.

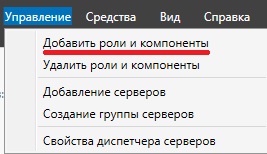

После этого запускаем «Мастер добавления ролей и компонентов», для этого выбираем пункт меню «Управление ->Добавить роли и компоненты».

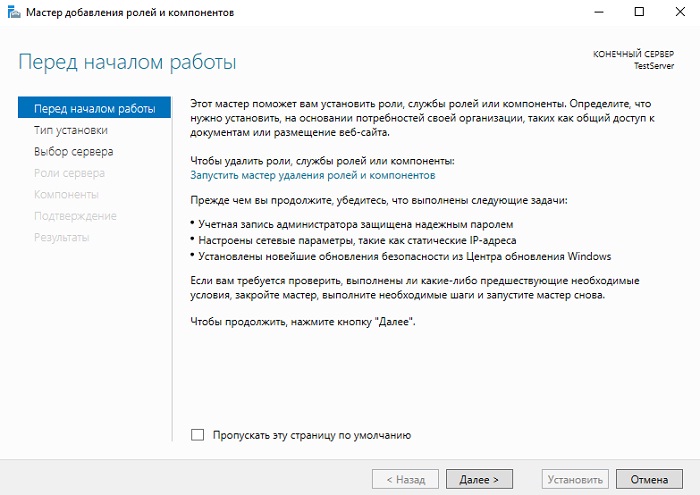

На первом окне мастера сразу нажимаем «Далее».

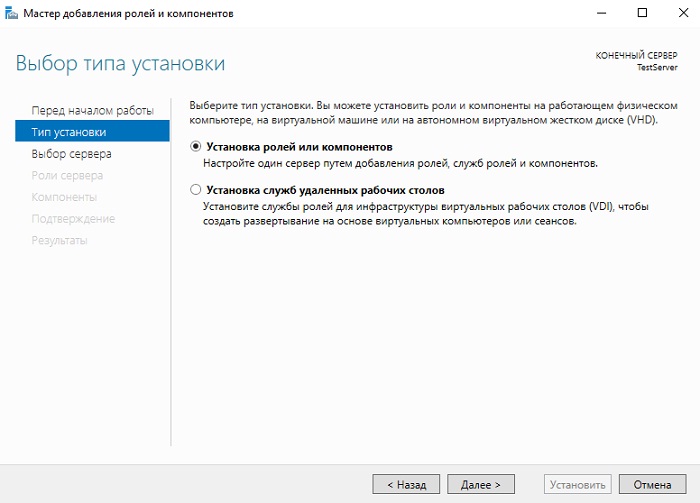

Затем выбираем тип «Установка ролей или компонентов», жмем «Далее».

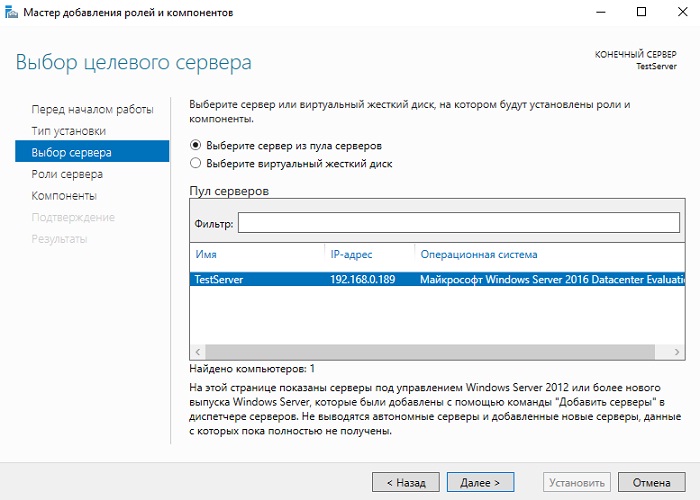

Если у Вас несколько серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

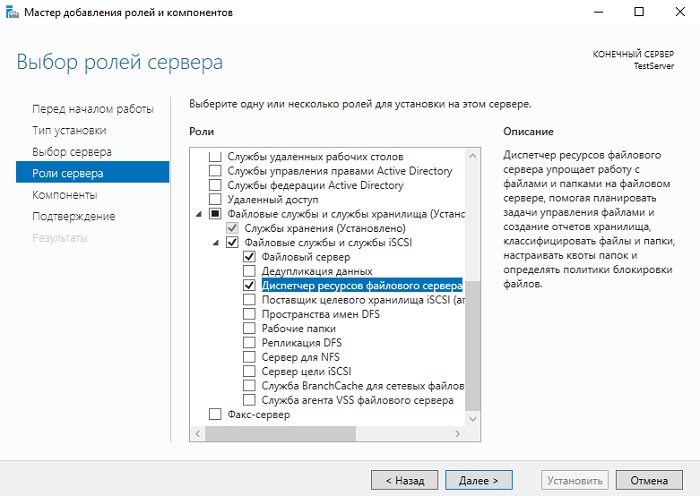

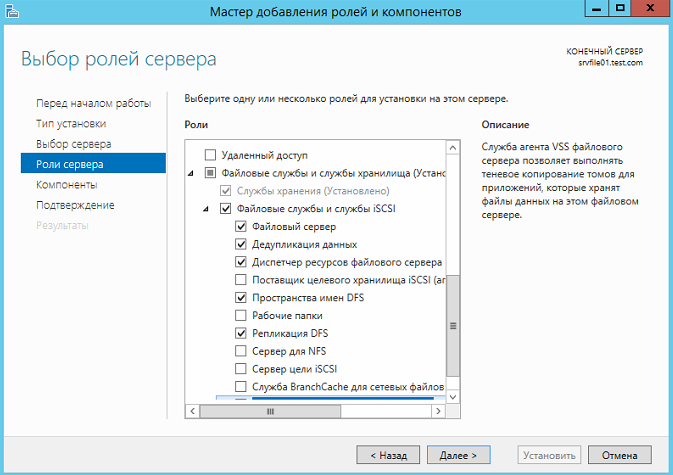

И вот, наконец, мы дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища» и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый сервер» и «Диспетчер ресурсов файлового сервера».

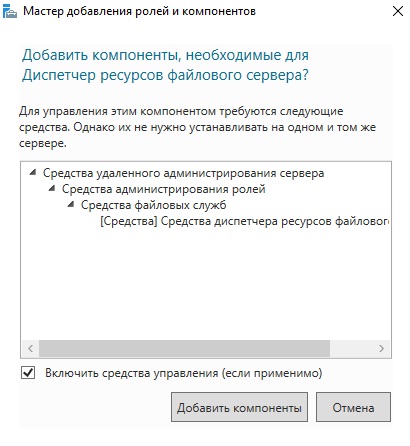

После того как Вы поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у Вас появится окно, в котором Вам предложат сразу выбрать компонент управления данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

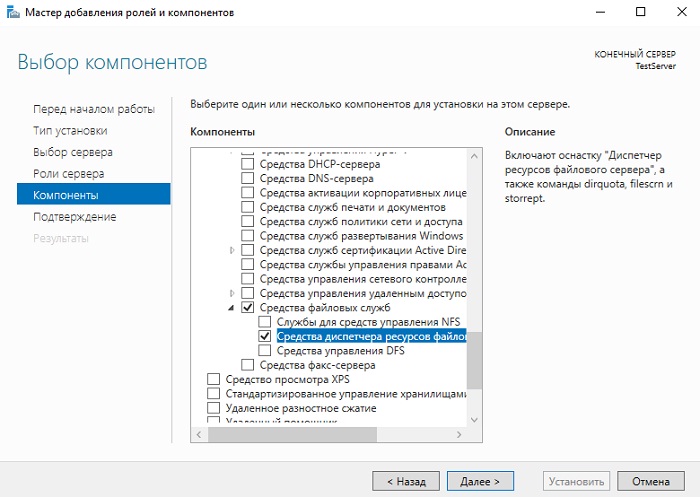

Необходимые роли выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору компонентов, но нужный нам компонент уже будет отмечен (в разделе средства удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

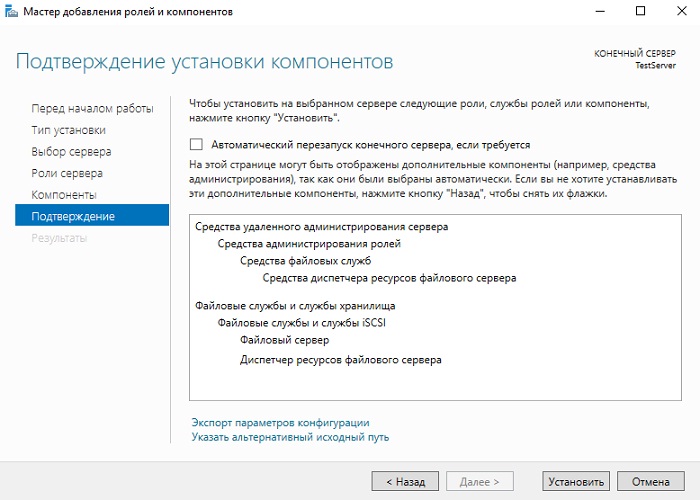

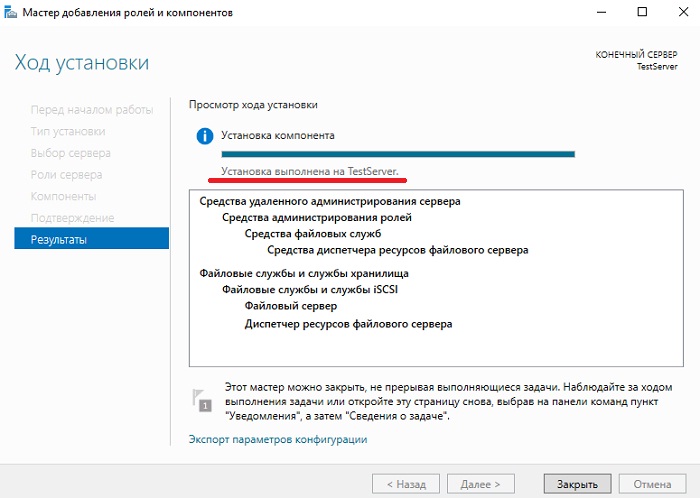

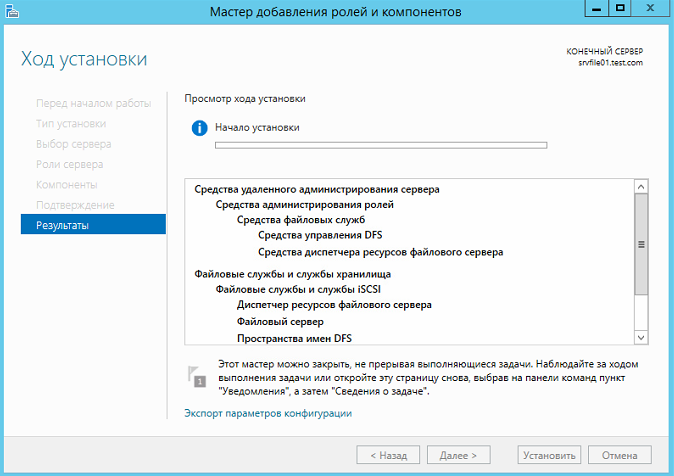

Все готово для установки, проверяем и подтверждаем параметры установки, а именно правильность выбора ролей и компонентов, жмем «Установить».

Процесс установки будет завершен, когда появится соответствующее сообщение.

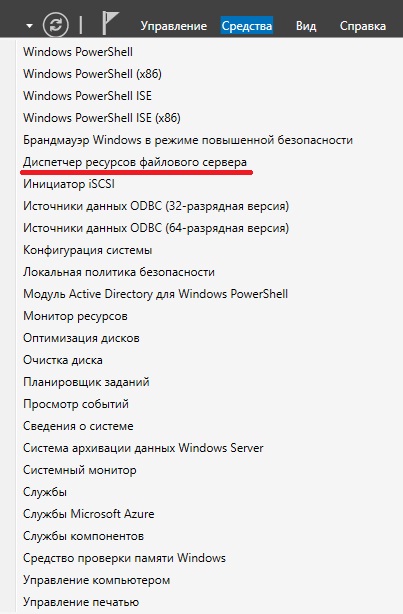

После установки Вы можете предоставлять общий доступ к файлам и папкам на данном сервере, а также с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты, блокировки файлов, создавать и генерировать отчеты, данную оснастку можно запустить, например, из меню диспетчера серверов «Средства».

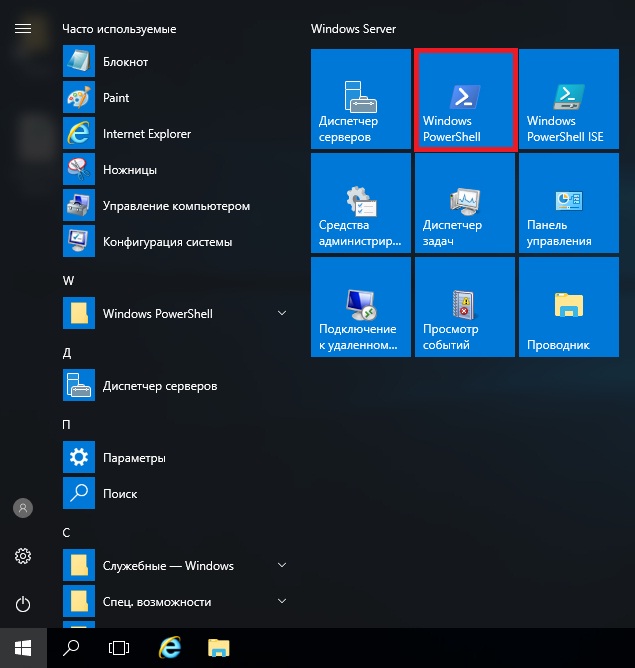

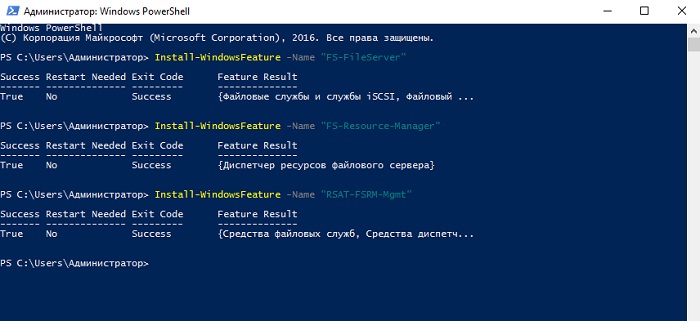

Установка файлового сервера с помощью Windows PowerShell

В Windows PowerShell для установки ролей и компонентов есть специальный командлет Install-WindowsFeature, именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и выполняем следующие команды.

Для установки файлового сервера

Для установки «Диспетчера ресурсов файлового сервера»

Для установки компонента «Средства диспетчера ресурсов файлового сервера»

Все, установка завершена, мы только что установили файловый сервер, диспетчер ресурсов файлового сервера и средства диспетчера ресурсов файлового сервера.

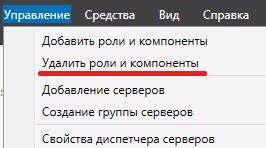

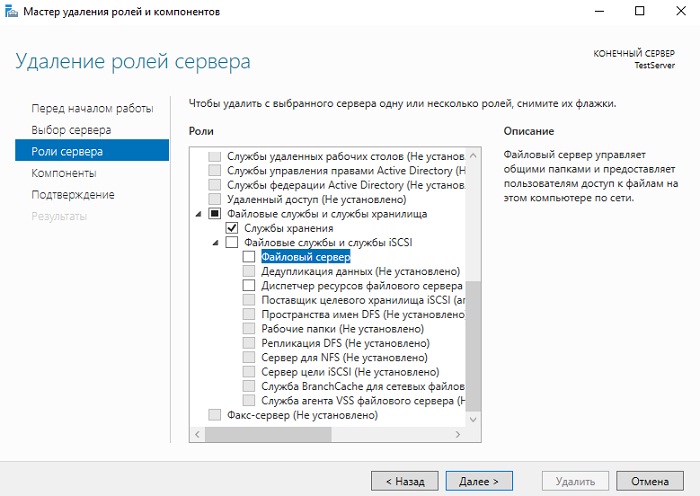

Удаление файлового сервера с помощью мастера

Перед удалением файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе удалить не получится, в самом начале процесса возникнет ошибка.

Примечание! После удаления файлового сервера требуется перезагрузка сервера.

Запускаем диспетчер серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

В итоге запустится «Мастер удаления ролей и компонентов», где Вы делаете практически то же самое, что и при установке, только мы не ставим галочки, а наоборот убираем их, после того как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам также сразу предложат удалить компонент «Средства диспетчера ресурсов файлового сервера». Затем жмем «Далее», если хотим удалить еще какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После завершения процесса удаления, как я уже говорил, перезагружаем сервер.

Удаление файлового сервера с помощью Windows PowerShell

Для того чтобы удалить файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и выполняем перечисленные ниже команды. В данном случае нам также сначала необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового сервера»

Для удаления «Диспетчера ресурсов файлового сервера»

Настройка отказоустойчивого файлового сервера на Windows Server 2012 R2

В данной статье я расскажу как настроить отказоустойчивый файловый сервер на Windows Server 2012 R2 в домене Active Directory Первым делом убедитесь что сервер введен в домен Active Directory, далее установите роли DFS и файлового сервера

Выберите следующие роли и установите их.

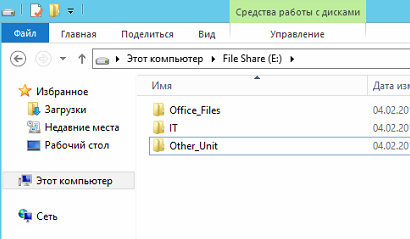

Далее создайте структуру папок на отдельном диске.

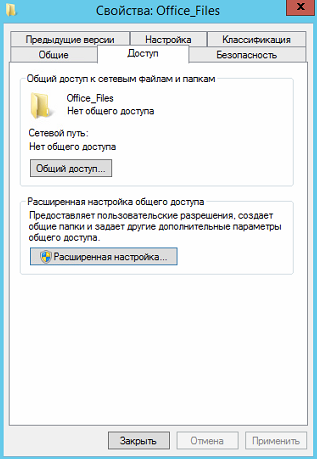

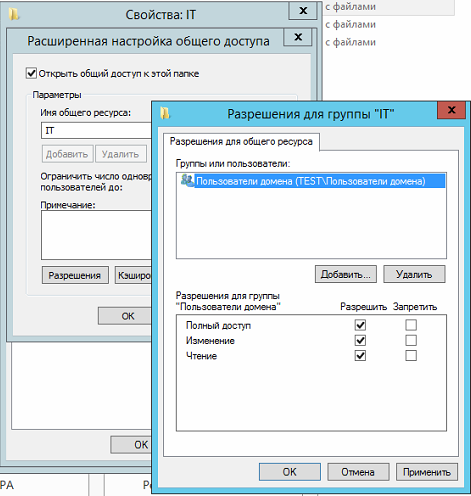

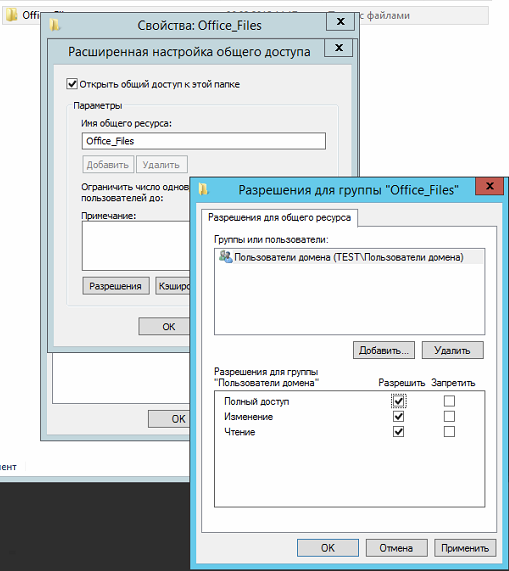

Теперь включим общий доступ.

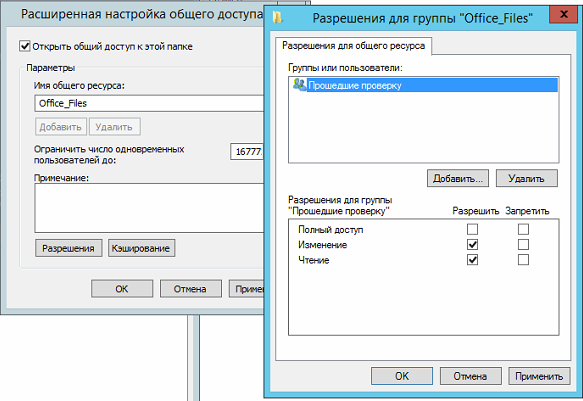

Выберите “расширенная настройка”

Далее выберите “Разрешения” и установите права как на скриншоте.

Теперь нам нужно создать структуру прав для наших каталогов в Active Directory.

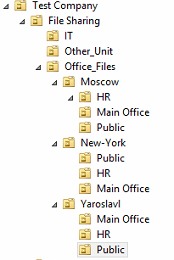

Для начала рассмотрим из чего состоит наша файловая структура.

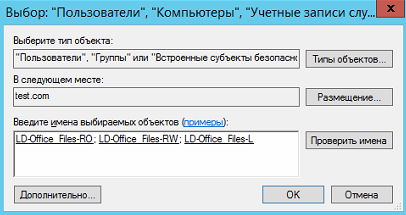

Теперь на ее основе создадим в Active Directory OU – File Sharing

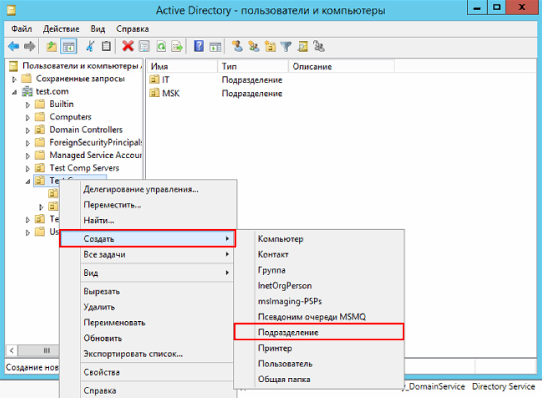

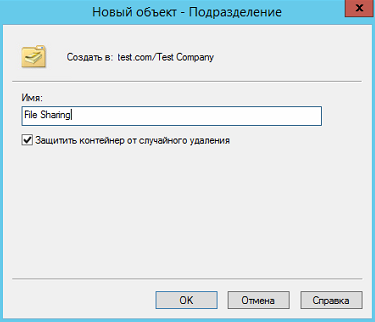

Переходим в консоль пользователи и компьютеры, и создаем OU

Аналогичным путем создадим структуру наших папок

Теперь создадим комплекты прав.

Начнем мы с верхних папок.

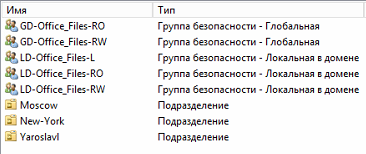

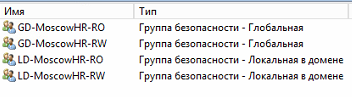

Создадим 2-е локальные группы с правами RW и RO , и 2-е глобальные группы с правами RW и RO, и одну локальную L группу для листинга.

Разберем почему именно так.

В глобальных группах хранятся пользователи, для правильной работы глобальные группы входят в локальные.

Локальные группы назначаются на папки. Их членами являются глобальные группы.

Локальные группы лучше использовать если у вас 1 домен, если доменов несколько и между ними настроено доверие нужно использовать универсальные группы.

Рассмотрим на практике, создадим комплект прав для папки Office_Files.

Создадим 2-е глобальные группы :

Создадим локальные группы:

Глобальные группы входят в локальные

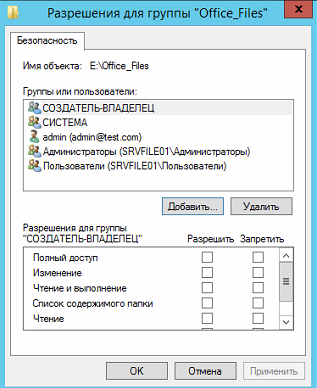

Теперь настроим права на папке.

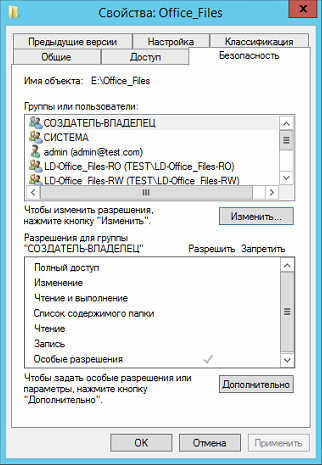

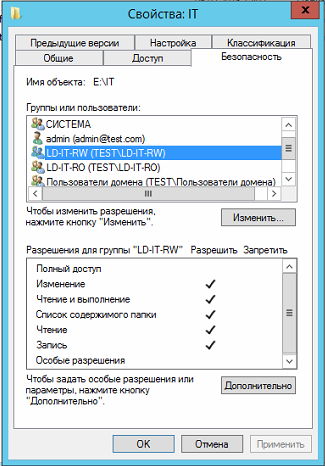

Откройте свойство папки и выберите вкладку безопасность

Добавьте созданные локальные группы

Расставьте права на чтение и запись

Теперь нажмите кнопку “Дополнительно”

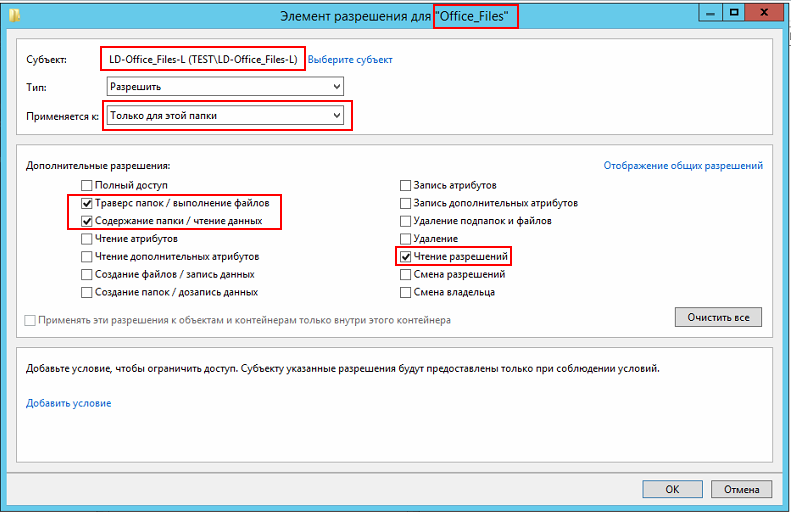

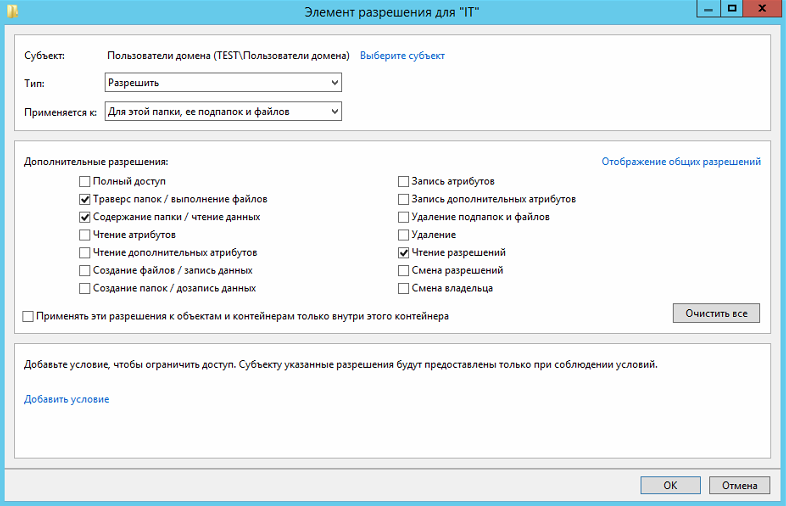

Теперь нужно установить права на листинг

Выберите L группу и нажмите изменить

Теперь установите параметры как на скриншоте ниже

Обратите внимание что мы даем доступ только на листинг и только для данной папки.

Это нужно для того чтобы пользователь получивший права на папку не смог попасть в каталоги ниже если у него нет соответствующих прав.

Для корректной работы добавим в эту группу пользователей домена, чтобы они могли видеть корень каталога.

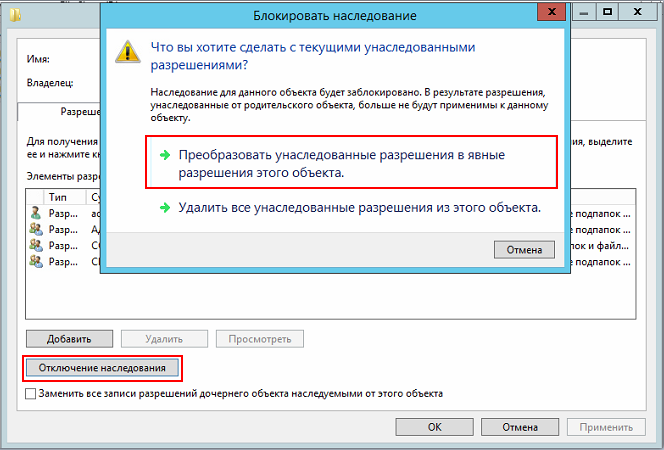

Также отключите наследование прав от корневого каталога диска.

По аналогии настроим права на каталог Moscow.

В Active Directory это должно выглядеть так:

Теперь настроим права на папку:

Теперь настроим нижний каталог – HR.

Создаем группы по аналогии.

Должно получится так

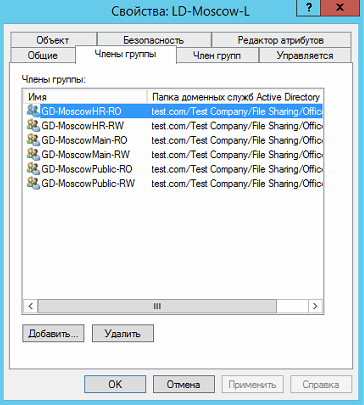

Теперь добавим группы GD-MoscowHR-RO и GD-MoscowHR-RW в группу LD-Moscow-L

Это нужно для того чтобы пользователи у которых нет прав на папку Moscow могли попасть во вложенную папку HR.

При этом открывать файлы в папке Moscow они не смогут.

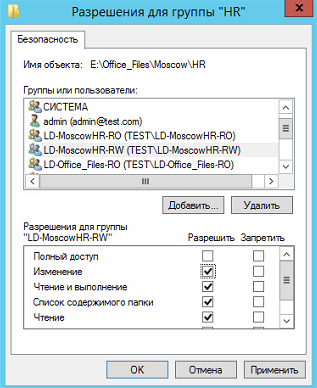

Настроим права на папку.

По аналогии создадим права на остальные папки.

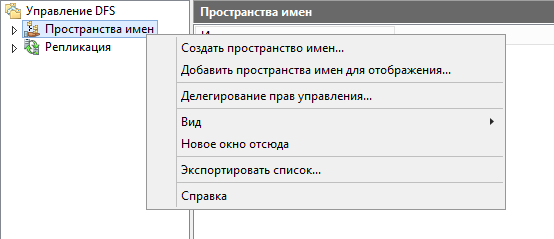

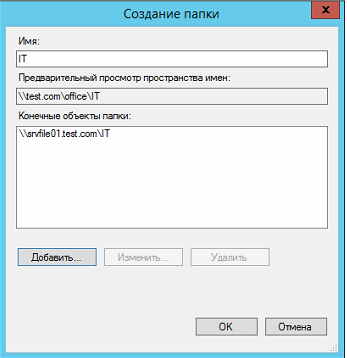

Теперь добавим пространство имен.

Откроем консоль DFS и создадим пространство имен.

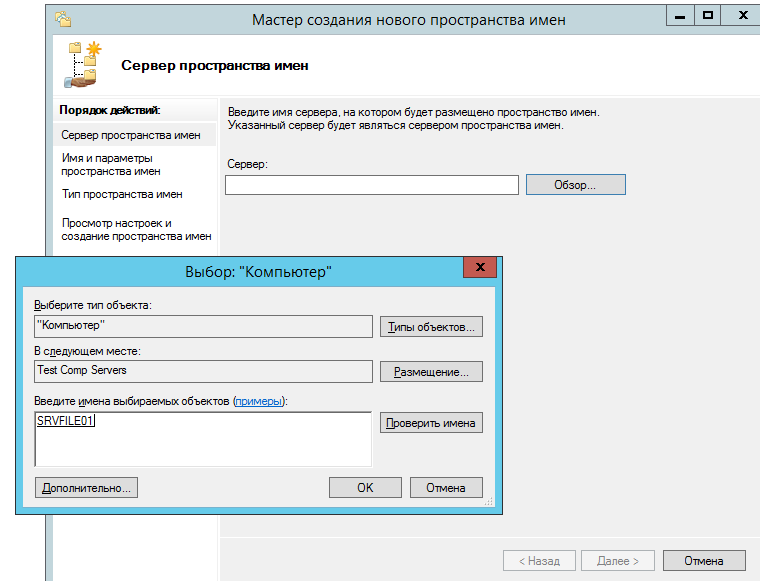

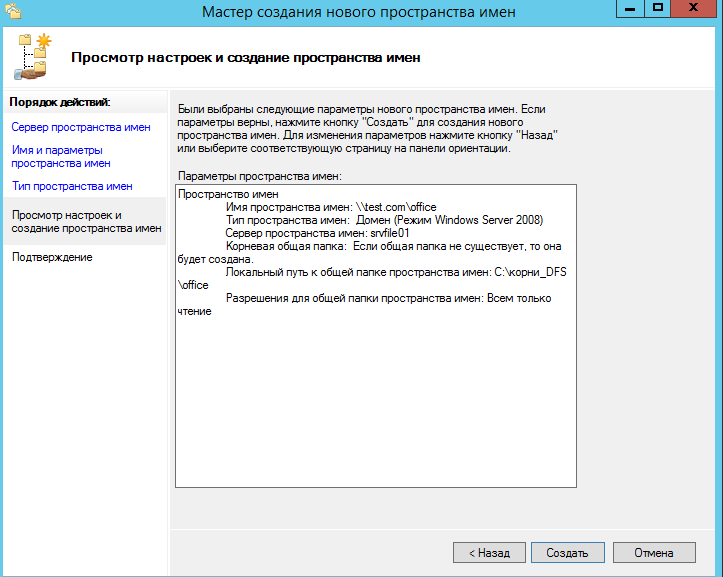

Указываем наш сервер.

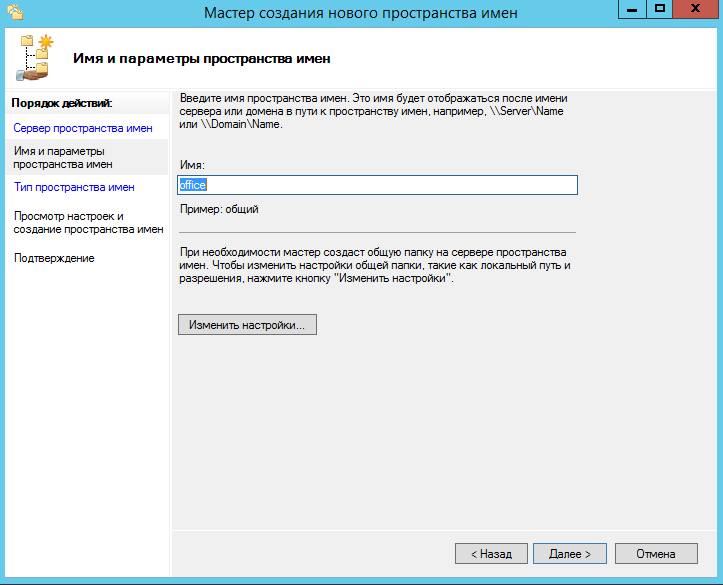

Указываем название пути DFS.

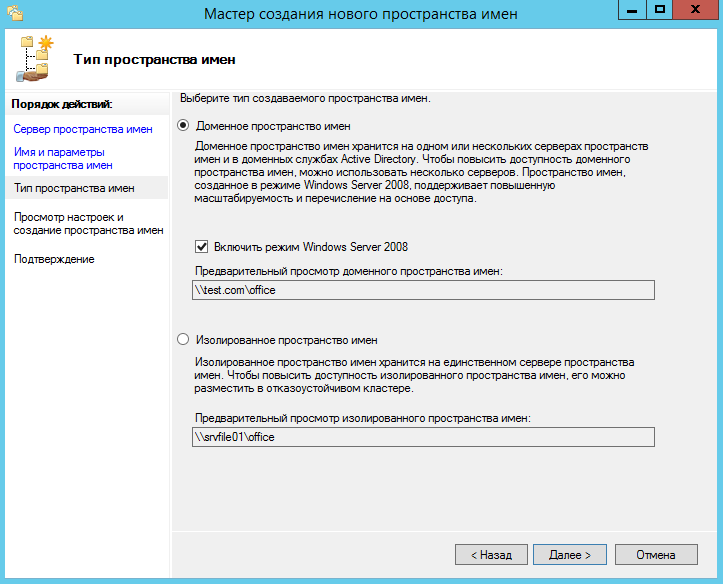

Включаем режим 2008.

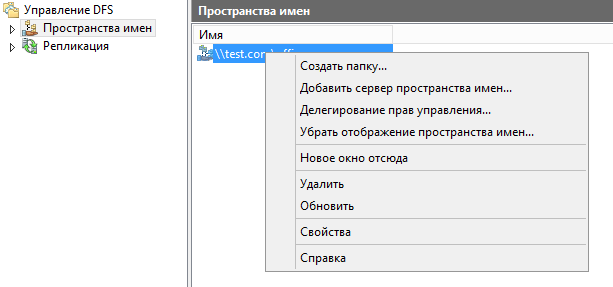

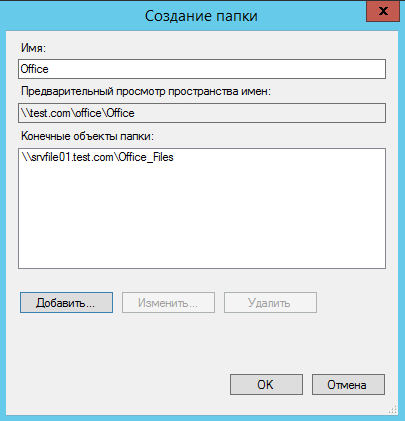

Теперь создадим папку.

Далее указываем путь к папке. Путь можно посмотреть тут, выбрав “open share”.

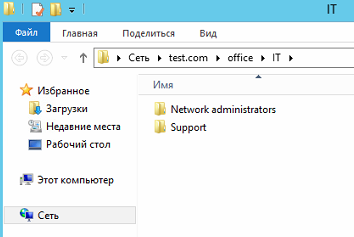

Теперь по данному пути – \\test.com\office\Office Мы видим нашу общую папку.

Теперь если добавить пользователя в группу GD-MoscowHR-RW, он сможет попасть в папку HR, но не сможет открывать или редактировать файлы в папке Moscow.

В другие папки пользователь тоже попасть не сможет.

Если мы добавим пользователя в группу GD-Moscow-RW, он будет иметь доступ на всю папку Moscow, на чтение и запись.

Если мы добавим пользователя в группу GD-Office_Files-RW, он получит доступ ко всем каталогам.

Теперь рассмотрим настройку ABE.

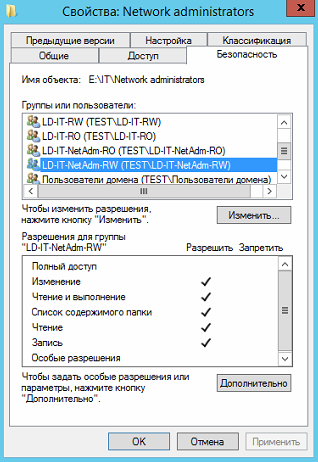

Создайте следующую структуру в Active Directory.

Откройте общий доступ к папке.

Настройте права на папках.

Теперь создайте папку в DFS.

Должно получится так.

Теперь включим ABE.

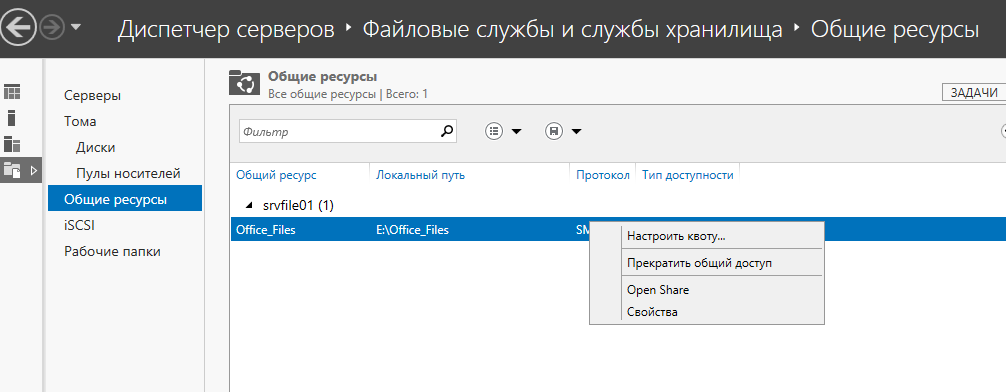

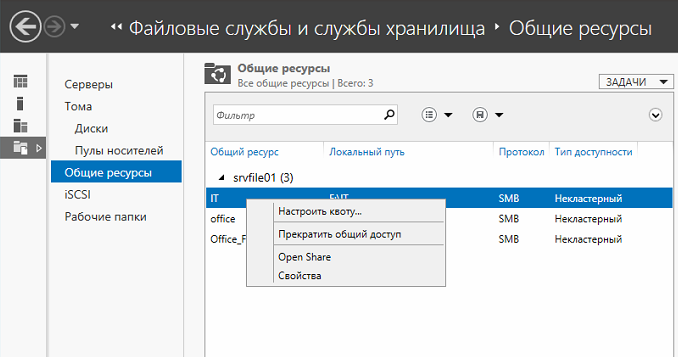

В диспетчере сервера откройте “Файловые службы” – “Общие ресурсы”.

Выберите каталог IT, и нажмите свойства.

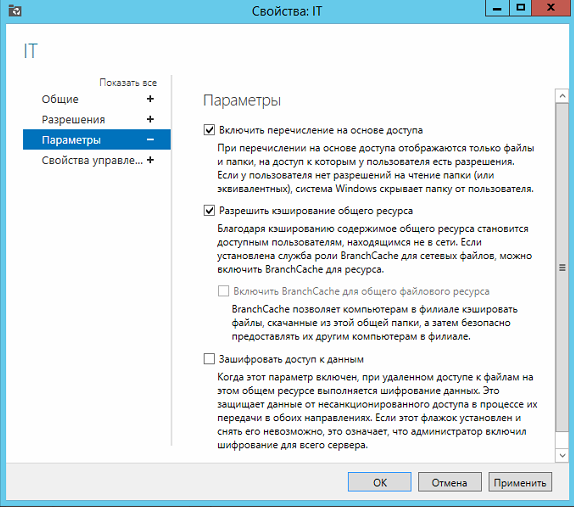

Далее выбираем параметры, и включаем функцию – “Перечисление на основе доступа”.

Особенность функции ABE в том что она проверяет права пользователя до того как нужно показать папки в проводнике.

Другими словами, пользователь видит только те папки на которые у него есть права.

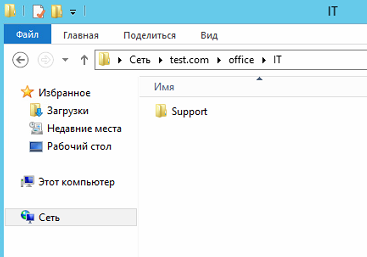

Для примера дадим пользователю support права на папку Support (добавим его в группу – GD-IT-Support-RW)

Теперь перейдем по пути – \\test.com\office\IT

Как видите пользователь видит только папку Support.

Если мы добавим его в группу GD-IT-NetAdm-RO , то у него появится папка Network administrators с правами на чтение.

На этом настройка ABE закончена.

Учтите, что если в вашей файловой структуре нужно давать права пользователям на под каталоги, минуя корневые папки, то ABE вам не подойдет, т.к. ABE просто скроет от пользователя корневую папку, через которую пользователь попадает в подкаталог.

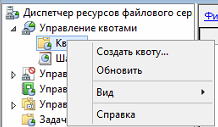

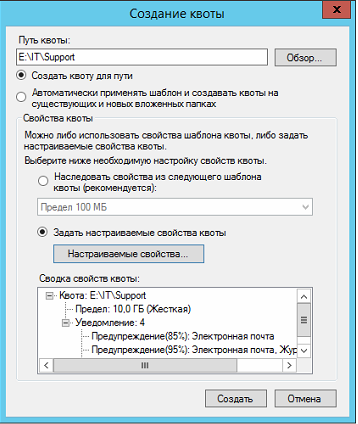

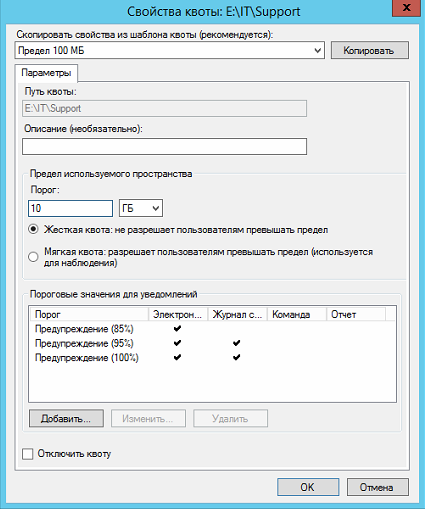

Перейдем в оснастку – Диспетчер ресурсов файлового сервера.

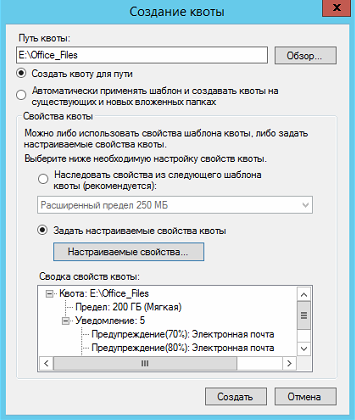

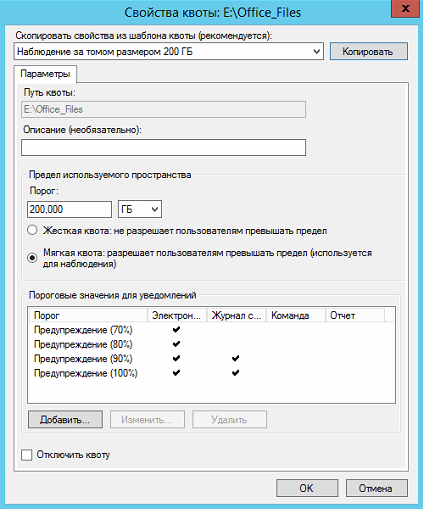

Настроим мягкую квоту для папки Office_Files.

Настроим жесткую квоту для папки Support.

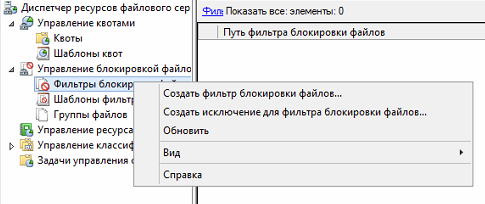

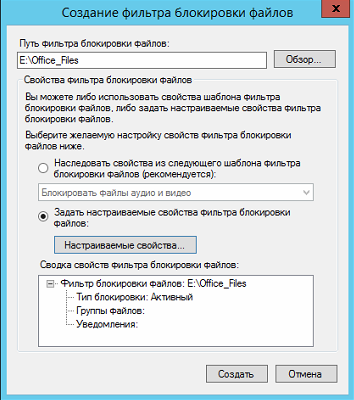

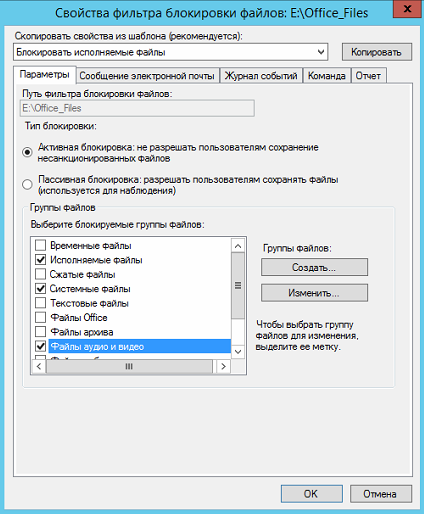

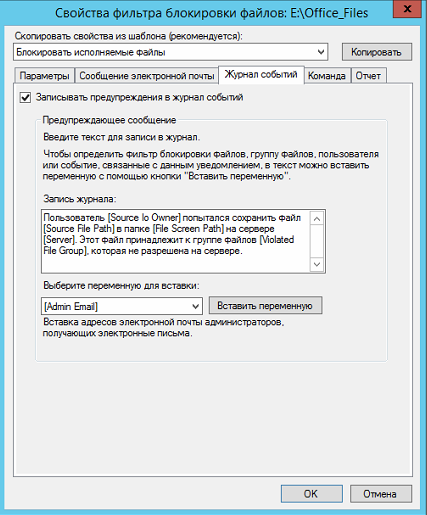

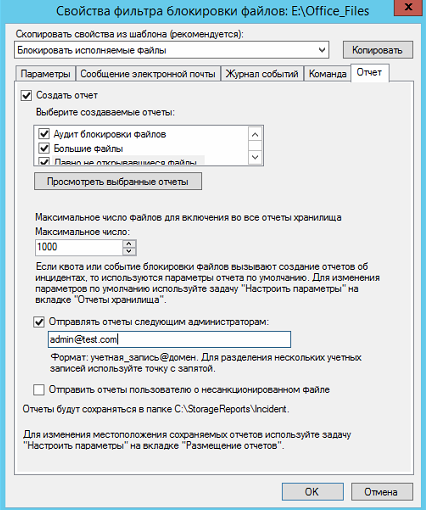

Теперь настроим блокировку файлов для папки Office_Files.

Выберем типы файлов, которые мы будем блокировать.

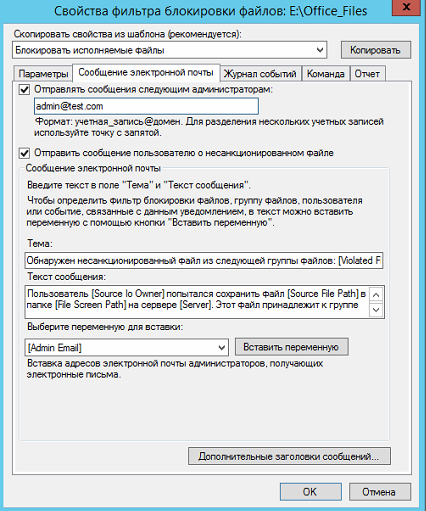

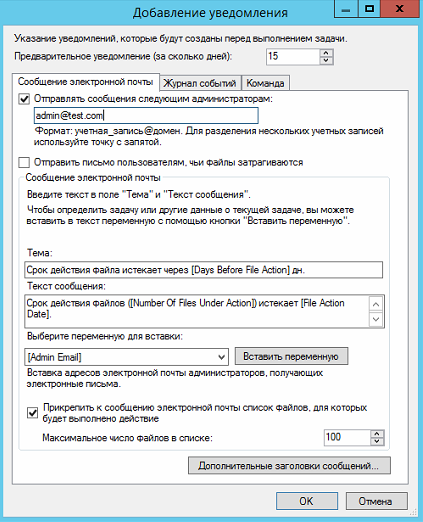

Настроим отправку сообщений по электронной почте.

Учтите, без SMTP сервера отправка отчетов работать не будет.

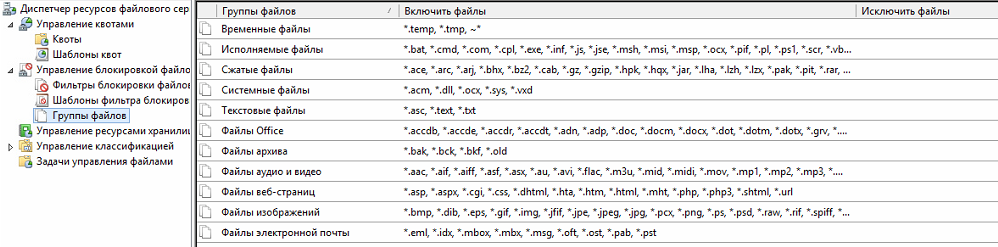

Если вы хотите изменить группы файлов, то это можно сделать тут:

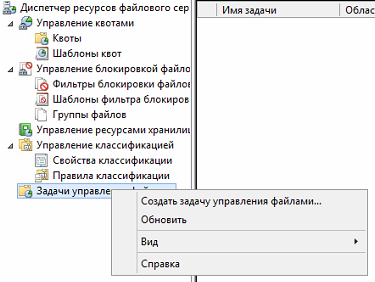

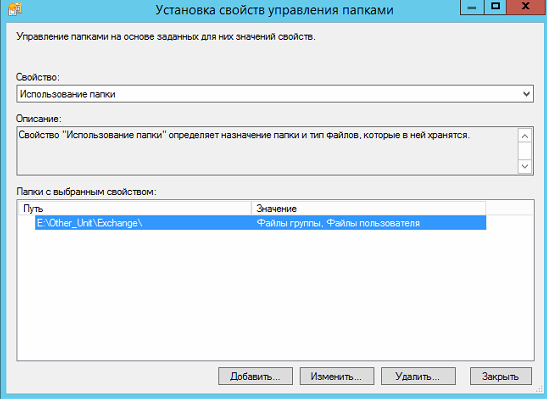

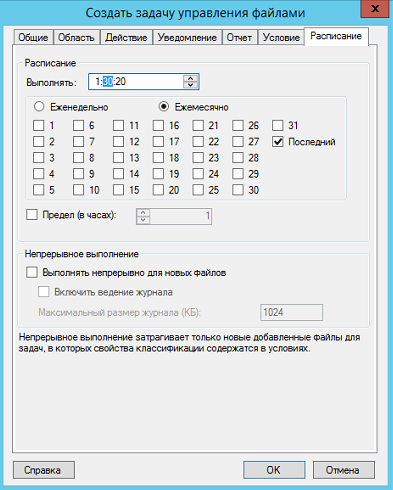

Создадим задачу управления файлами.

Представим что у нас есть папка Exchange. в которой пользователи обмениваются файлами.

Нам нужно сделать так, чтобы раз в период данная папка очищалась, а удаленные данные перемещались в папку Temp

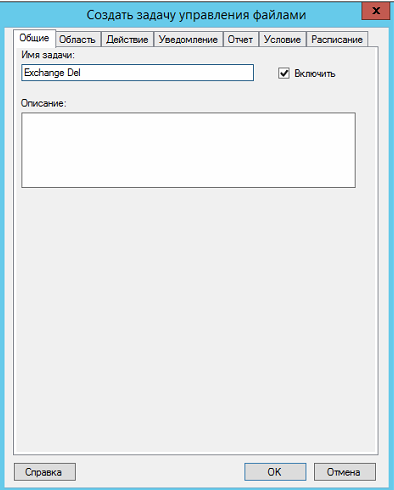

Задаем имя задачи.

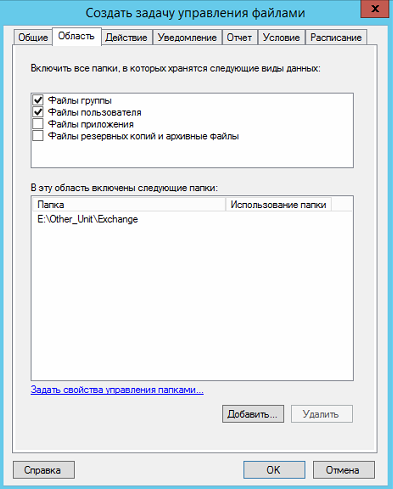

Задаем путь и область.

Задаем свойства управления папками.

Задаем срок действия папки.

Теперь перейдем к настройке репликации.

Настройте сервер реплику (роли и доступы), введите его в домен.

Создаем на сервере реплике общую папку и отключаем наследование.

Назовем ее Office_Files, она будет репликой папки – Office_Files с основного файлового сервера.

Переходим на основной файловый сервер, и открываем консоль DFS.

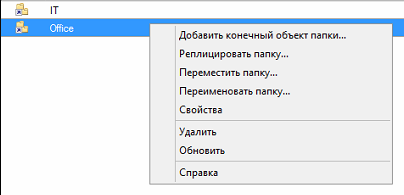

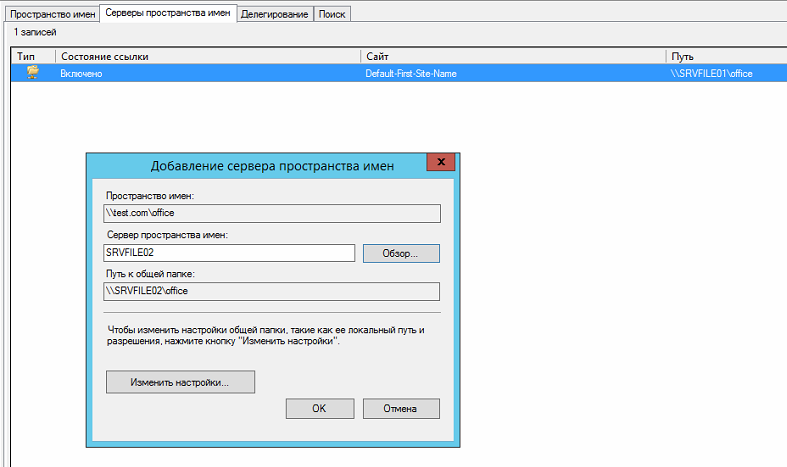

Выбираем пространство имен, которое хотим реплицировать, и выбираем пункт “Добавить конечный объект папки”.

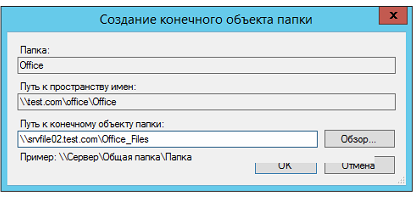

Указываем общую папку со 2-го сервера.

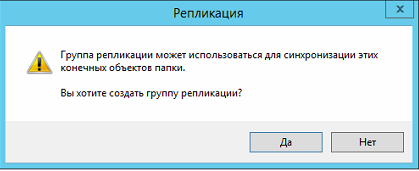

На вопрос о создании группы репликации отвечаем – да.

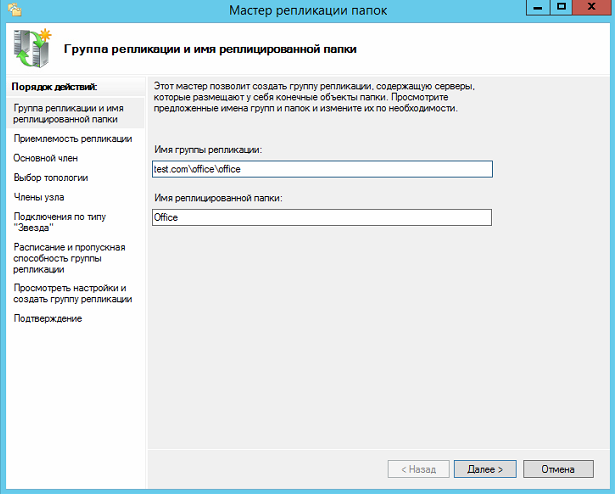

Оставляем заполненное по-умолчанию.

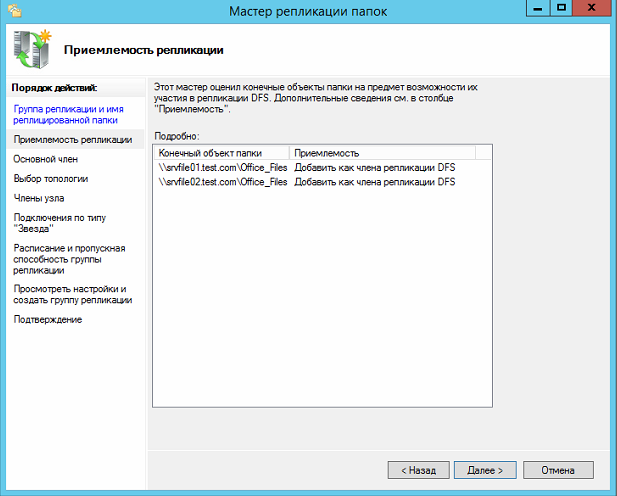

Проверяем что указаны 2-а наших сервера, основной и резервный.

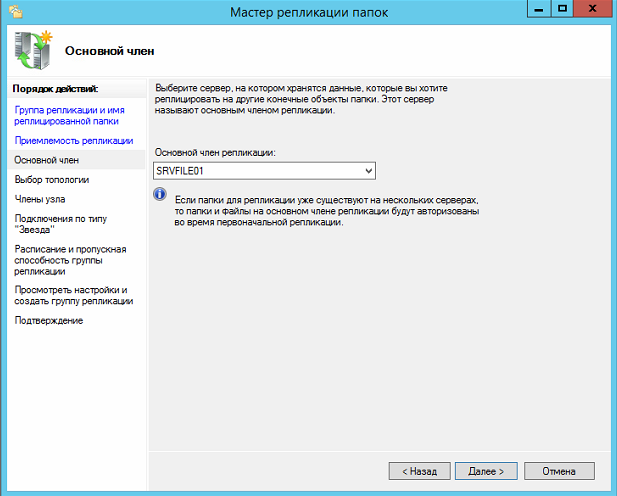

Указываем основной сервер.

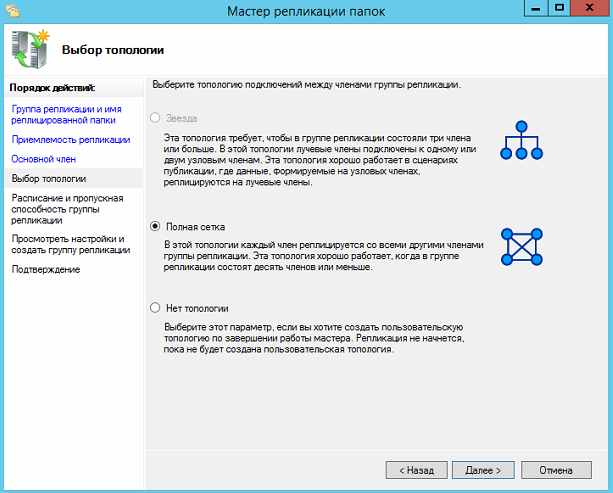

Выбираем топологию – полная сетка.

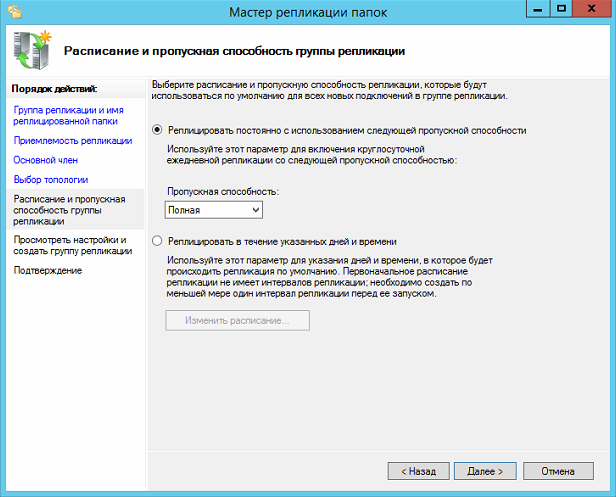

Выбираем пропускную способность канала между серверами.

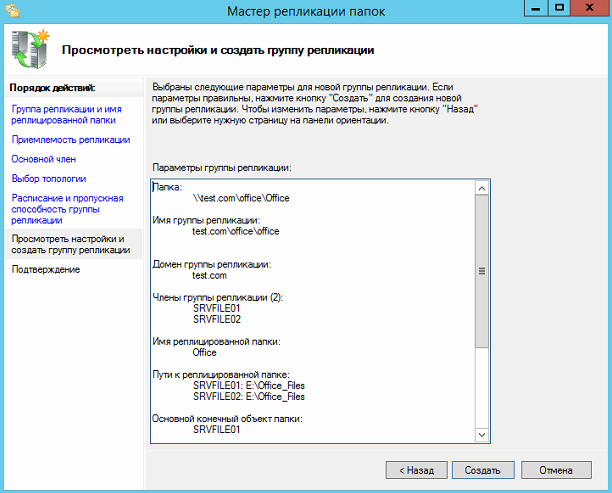

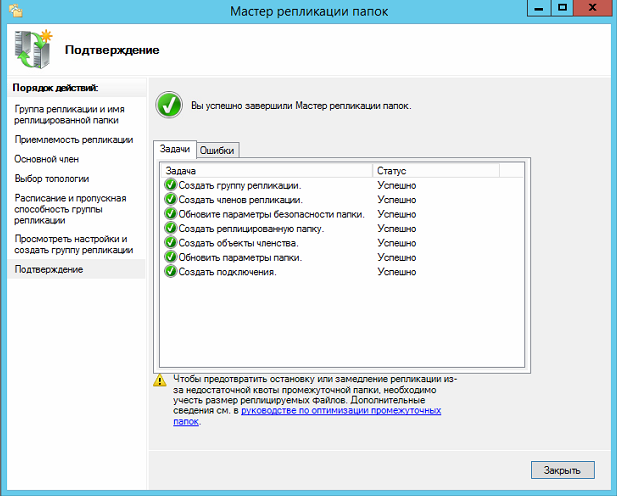

Проверяем все, и выбираем – создать.

Если все прошло успешно, то вы увидите это:

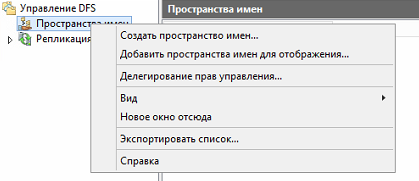

Для отказоустойчивости добавим пространство имен для отображения, на 2-м нашем сервере.

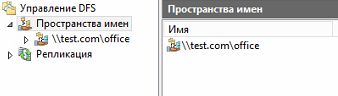

И выберем наше пространство имен.

Должно получится так.

Теперь добавьте 2-й в “серверы пространства имен” на основном сервере.

Теперь пространство имен будет доступно на 2-х серверах.

Также обратите внимание, что настройки диспетчера ресурсов файлового сервера, настройки ABE, не реплицируются на 2-й сервер.

Настройку данного сервера нужно будет производить заново.

Также помните, что DFS репликация файлов работает по принципу – кто последний тот и прав.

Например, если 2 пользователя одновременно отредактируют или создадут один и тот же файл, то DFS реплицирует тот файл, который был создан последним.

А предыдущий файл будет сохранен в папке DfsrPrivate\ConflictandDeleted на сервере разрешившем проблему.

На этом все! Удачной настройки!

Похожие статьи

Комментарии

Спасибо за статью. Очень пригодилась. Вот если убрать прокрутку картинок и добавить назначение групп было бы прекрасно. С Уважением Николай К.

Добрый день! Большое спасибо за отзыв!

Что именно в назначении групп вас интересует? Могу добавить интересующую информацию в статью.

Спасибо за статью! Пригодилось! Задача управления файлами так и не получилась… пришлось скриптами

Забавная статья, грамотно и надёжно. Но к примеру если в одной папке 6 отделов, в каждом отделе по 10-15 личных именных папок у сотрудников, в которые только они смогут заходить и для каждого отдела общая. То получается что для каждой папке, нужно создать по 5 групп. 6х10=60, 60х5=300 это три сотни групп создавать что ли?!

Все зависит от структуры вашей компании.

Для именных папок так делать не имеет смысла. Проще через gpo создавать для юзера папку на шаре, и мапить её как диск. В таком случае юзер будет владельцем папки, и другие зайти в неё не смогут.

Если требуются общие папки, то можно создать шару помойку, с доступом для всех, и как вариант чистить её раз в месяц.

Статья классная! Примерно так же сделано. НО, может где то упустил, зачем создавать столько подразделений для групп безопасности? Ведь при раздаче прав манипуляция идет группами безопасности, а не контейнерами, и объектов GPO нет.

В AD создаётся структура для удобства, чтобы понимать какая группа для чего создана и за какой каталог отвечает.Плюс в этой статье создаются парные группы – локальная и глобальная, удобно если в AD они будут лежать рядом.

Спасибо за статью! Но вот незадача, всё сделал точно так, но все пользователи имеют доступ везде 🙁 То есть права безопасности почему-то не выполняются. Добавление/удаление из групп безопасности пользователей. Вот если задать пользователя на конкретную папку явно, а не через группу AD, то работает…

Посмотрите откуда наследуются права, скорее всего где-то раньше идёт наследование от локальной группы users, или группы everyone.

Попробуйте снять наследование с корня каталога с которого начинается шара, и переназначьте права. Но предварительно сделайте себя владельцем этого каталога.

не могу понять. Вроде всё настроил. права раздал, но почему-то первоначально влияет на доступ вот это:

папка Office_Files->общий доступ->пользователи прошедшие проверку (Authenticated users)

Если стоит изменять и читать, то все пользователи могут изменять и читать все папки. Что не так делаю? заранее спасибо.

Похоже что вы не отменили наследование от родительских объектов, это делается в свойствах безопасности – кнопка дополнительно.

Так же помните что запрещающие права будут иметь приоритет выше.

Теперь перейдем к настройке репликации.

Настройте сервер реплику (роли и доступы), введите его в домен.

Создаем на сервере реплике общую папку и отключаем наследование.

Назовем ее Office_Files, она будет репликой папки — Office_Files с основного файлового сервера.

Распишите этот момент по подробнее, а то некоторые не так хорошо просвещены как другие, но все равно спасибо)

Можете мне описать что именно в этом моменте не ясно? Если нужно могу дополнить.

Здравствуйте. Спасибо за отличную статью. Ответьте пожалуйста на несколько возникших вопросов.

1. Что означает аббревиатуры LD и GD в названиях групп? Если мы оперируем понятиями Local Group и Global Group обозначения поидее должны быть LG и GG соответственно.

2. Почему на основном сервере на каталог “Office_Files” в закладке “Доступ” пользователям “Прошедшим проверку” выдаются права RW, а на сервере-реплике “Пользователям домена” выдаются права на “Полный доступ”. В чем разница?

3. На сервере-реплике нужно настраивать права (закладка “Безопасность”) на все реплицируемые папки или система DFS их реплицирует с основного?

1) тут каждый сам для себя их определяет, можно назвать как хотите)

2) Возможно я не досмотрел, можно выставить и там и там на прошедших проверку.

3) права сами реплицируются, руками их на реплике настраивать не нужно.

Отличная статья! Спасибо огромное! Подробно, доступно и понятно. Буду по ней пробовать.)

Интересная и подробная статья. Спасибо.

Был ли у Вас опыт со сменой домена на существующем сервере dfs, что необходимо предусмотреть?

Что вы подразумеваете под сменой домена?

В таком случае вам нужно данные с сервера мигрировать на другой сервер в другом домене, там жу будут другие группы и структура.

Либо как вариант делать доверие между доменами, перенастраивать сервер на новые группы и потом менять ссылки в DFS, но мне кажется мигрировать данные проще.

Добрый день! Подскажите пожалуйста, новичку в этом деле, последовательность установок ролей и компонентов после чистой установки! Мне надо настроить самый простой файл-сервер на 15-20 пользователей, у которых должен быть доступ к материалам на файл-сервере и только у некоторых привилегии добавлять/изменят. Интересует в какой последовательности, какие роли и компоненты надо установить?

для 15-20 пользователей вам скорее всего не нужно AD.

Поэтому скорее всего вам проще создать группы и пользователей локально, на сервере (через диспетчер сервера , оснастка computer management) и установить только одну роль, файлового сервера. В вашем случае усложнять не требуется, если сервер у вас один, то DFS вам тоже не нужен.

Хорошая статья. Спасибо.

Работа с группами самая трудоёмкая и такого костыля от AD я не ожидал в 21веке.

Когда пользователей и папок много (более 1000) это первичная настройка превращается в ад.

Неужели нет никаких толковых решений что бы убрать этот обезьяний труд?

Тут скорее стоит правильно рассчитывать и планировать иерархию ваших каталогов.

Лучше стараться избегать раздачу прав на сильно вложенные папки.

Можно попробовать автоматизировать это через Powershell, но тут есть вероятность допустить ошибку при назначении прав.

На мой взгляд эти вопросы решает правильное планирование.

Рассматриваемые здесь квоты применимы к папкам, а не к пользователям (ограничивают объём папок, а не объём размещённой пользователем на сетевом ресурсе информации)? А если надо ограничивать пользователей? По старому через дисковые квоты?

Вы всегда можете использовать квоты для пользовательских папок.

Если у вас общая папка для нескольких пользователей, то вы не можете выставить ограничения на конкретного пользователя, только на каталог.

Возможно что-то изменилось в Server 2016

Добрый день.

Очень интересная статья, дает понимание о стратегии планирования сетевых ресурсов.

Как по мне – чем меньше вложенность, тем лучше.

На данный момент собрался переделывать сетевые ресурсы в своей компании, в связи с излишне усложнившейся структурой папок и прав.

Но вот вопрос – я всегда использовал глобальные группы безопасности для назначения прав на каталоги.

Почитал статью, почитал еще материалы – везде пишут, что для назначения прав на каталоги нужно использовать локальные группы.

Почему?

Что мешает нам создать только глобальные группы и их использовать для назначения прав?

Если простым языком, то у каждого типа группы своя область применения.

Если интересно более подробно можно почитать тут https://msdn.microsoft.com/ru-ru/library/dn579255(v=ws.11).aspx

Вот простой пример разделения ресурсов:

Я хочу дать доступ к шаре бухгалтеров доступ только бухгалтерам , плюс хочу дать им доступ к общим принтерам в их комнате + доступ на sharepoint портал.

Чтобы сделать это удобно и безопасно я выполню следующее:

1) Создам глобальную группу , куда будут входить только пользователи бухгалтерии

2) Создам локальные группы, которые я применю на предоставляемые ресурсы – шары, принтеры, sharepoint и тд.

Локальные группы я создам с точки зрения безопасности, чтобы за пределами моего домена в них никто не мог вступить.

3) Универсальные группы я буду использовать только если мне нужно предоставить доступ пользователя из другого домена

Грубо говоря: глобальные для пользователей , локальные для разделения ресурсов, универсальные для всего.

Если вам хочется удобства и вам не сильно нужна безопасность, то используйте универсальные.

Идею понял. Согласен.

Только тогда, как мне кажется. нет нужды в структуре AD городить описанную структуру:

1. Да, мы создали OU, аналогичную файловой структуре общих ресурсов

2. Создали в каждом ресурсе локальные группы на чтение, запись и листинг.

3. А далее есть ли смысл тут же класть локальные группы, аналогичного назначения? А если в каждом OU подразделения создавать глобальную группу безопасности (пресловутая Бухгалтерия, например), и уже их включать в локальные группы, назначенные в правах ресурсов?

Так то понятно, что все индивидуально.

И вот еще какой момент.

Структура создана, пользуемся.

Постепенно все равно начинаются проблемы.

Всегда есть обращения по типу: “вот у нас есть папка на сетевом ресурсе, нужно добавить в нее таких то сотрудников из другого отдела”.

В итоге создаешь в АД еще группы для этой подпапки, включаешь этих пользователей, скидываешь им ярлык.

И все это постепенно разрастается ))

Но деваться от этого некуда, в рамках использования общих сетевых ресурсов. Наверное избажеать этого можно только если убрать сетевые диски для работы сотрудников, и всю работу перевести в CRM, настраивая права там. Но это пока не вариант.

Но вот у меня другой вопрос.

Есть сетевой ресурс, в нем папка, в которой куча других папок.

И на одну из них надо выдать права только определенным людям.

Группы создаем, применяем на папку. Но при этом ведь у нас наследуются группы от папок сверху. И если там у кого-то есть доступ, то и искомой папке он тоже получит доступ.

Можно отключить наследование, но очень не хочется. Потом это не отследить, наглядно нигде не отображается. В отличии от наглядной схемы в АД.

Выход – выносить папку куда то наверх сетевого ресурса, чтобы убрать лишнее наследование. Но это не логично выглядит для пользователей. В рамках одного сетевого ресурса для департамента, есть подпапки отделов. И если выносить в корень ресурса, то лишняя папка там выглядит не в тему.

Или делать отдельный ресурс и ярлык на него кидать в нужное место.

В общем, какие-то костыли все ))

Может я чего-то упускаю?