- Как установить Tor Browser на Manjaro 18 Linux

- Arch Linux User Repository

- Search Criteria

- Package Details: tor-browser 10.5.8-1

- Package Actions

- Dependencies (19)

- Required by (0)

- Sources (8)

- Pinned Comments

- grufo commented on 2019-08-15 02:22

- Latest Comments

- grufo commented on 2021-09-10 18:32

- aminvakil commented on 2021-09-10 11:36

- whynothugo commented on 2021-09-09 09:17

- grufo commented on 2021-09-08 18:07

- class101 commented on 2021-09-08 17:47

- grufo commented on 2021-09-08 17:39

- whynothugo commented on 2021-09-08 10:19

- whynothugo commented on 2021-08-19 22:15

- tallero commented on 2021-08-19 21:10

- eora commented on 2021-08-17 18:04

- How to install the Tor Browser on your computer running Manjaro Linux or CentOS

- Downloading and installing Tor browser

- Install Tor on Manjaro Linux

- Defend yourself against network surveillance and traffic analysis

- Details for Tor

- Enable snaps on Manjaro Linux and install Tor

- Enable snapd

- Install Tor

- Tor (Русский)

- Contents

- Установка

- Использование

- Настройка

- Настройка Tor Relay

- Tor ControlPort

- Cookie-файл Tor Control

- Пароль Tor Control

- Tor ControlSocket

- Проверка Tor Control

- Запуск Tor в Chroot

- Запуск Tor в контейнере systemd-nspawn

- Установка и настройка хоста

- Виртуальный сетевой интерфейс

- Запуск и включение systemd-nspawn

- Настройка контейнера

- Запуск и включение systemd-networkd

- Настройка Tor

- Веб-сёрфинг

- Firefox

- Chromium

- Отладка

- Расширения

- Luakit

- HTTP-прокси

- Firefox

- Polipo

- Privoxy

- Обмен мгновенными сообщениями

- Pidgin

- Irssi

- Pacman

- Запуск сервера Tor

- Передающий узел

- Выходной узел

- Настройка

- Пример настройки 100-мегабитного выходного узла

- TorDNS

- Перенаправление DNS-запросов через TorDNS

- Torsocks

- «Торификация»

- Советы и рекомендации

- Возможности ядра

- Решение проблем

- Проблема с параметром User

- Проблемы с прокси tor-browser

- Пустой чёрный экран в tor-browser

Как установить Tor Browser на Manjaro 18 Linux

Tor Browser — это проект свободного программного обеспечения, позволяющий пользователям анонимно и приватно просматривать веб-страницы. В следующем уроке мы выполним установку Tor Browser на Manjaro 18 Linux из Arch User Repository, используя инструменты командной строки makepkg и pacman.

Из этого руководства Как установить Tor Browser в Linux для Manjaro 18 вы узнаете:

- Как клонировать последний репозиторий Tor Browser AUR.

- Как импортировать подписи Tor Browser PGP для проверки пакета Tor Browser

- Как собрать пакет Tor Browser

- Как установить пакет Tor Browser AUR

1. Откройте терминал и клонируйте последний репозиторий Tor Browser AU

2. Импортируйте подпись PGP проекта Tor Browser, чтобы иметь возможность проверить загруженный tar-файл Tor Browser во время сборки пакета AUR:

3. Постройте пакет AUR. Сначала перейдите во вновь созданный tor-browserкаталог. Затем выполните makepkgкоманду для сборки пакета Tor Browser AUR:

По окончанию должен быть новый пакет Tor Browser, готовый к установке:

4. С помощью pacman команды установите пакет Tor Browser. Замените суффикс имени пакета версией Tor Browser, которую вы скомпилировали ранее:

5. Установка Tor Browser завершена. Используйте меню «Пуск» и найдите Tor Browser, чтобы начать просмотр или просто запустите его из командной строки:

Источник

Arch Linux User Repository

Search Criteria

Package Details: tor-browser 10.5.8-1

Package Actions

| Git Clone URL: | https://aur.archlinux.org/tor-browser.git (read-only, click to copy) |

|---|---|

| Package Base: | tor-browser |

| Description: | Tor Browser Bundle: anonymous browsing using Firefox and Tor (international PKGBUILD) |

| Upstream URL: | https://www.torproject.org/projects/torbrowser.html |

| Keywords: | Anonymity Browser Internet Network Tor |

| Licenses: | GPL |

| Submitter: | grufo |

| Maintainer: | grufo (jugs) |

| Last Packager: | jugs |

| Votes: | 1157 |

| Popularity: | 4.68 |

| First Submitted: | 2017-03-23 12:24 |

| Last Updated: | 2021-10-06 17:50 |

Dependencies (19)

- alsa-lib (alsa-lib-x205ta, alsa-lib-git, alsa-lib-minimal-git)

- dbus-glib (dbus-glib-git)

- desktop-file-utils (desktop-file-utils-git)

- hicolor-icon-theme (hicolor-icon-theme-git)

- hunspell (hunspell-git)

- icu (icu-git-static, icu-git)

- libevent (libevent-git, libevent-fb)

- libvpx (libvpx-1.6, libvpx-full-git, libvpx-1.7, libvpx-git)

- libxt

- mime-types (mailcap-mime-types, mailcap)

- nss (nss-hg)

- sqlite (sqlite-replication, sqlite-minimal-git, sqlite-fts3-parenthesis, sqlite-fossil)

- startup-notification (startup-notification-git)

- gst-libav (gst-libav-git) (optional) – H.264 video

- gst-plugins-good (gst-plugins-good-git) (optional) – H.264 video

- kdialog (kdialog-git) (optional) – KDE dialog boxes

- libnotify (libnotify-gtk2, libnotify-id-git, libnotify-id) (optional) – Gnome dialog boxes

- libpulse (libpulse-bluedio, pulseaudio-pali, pulseaudio-dummy, libpulse-nosystemd-git, libpulse-nosystemd, pulseaudio-git, libpulse-nosystemd-minimal-git, libpulse-hsphfpd, libpulse-airplay) (optional) – PulseAudio audio driver

- zenity (zenity-git, zenity-light, zenity-gtk2, qarma-git) (optional) – simple dialog boxes

Required by (0)

Sources (8)

Pinned Comments

grufo commented on 2019-08-15 02:22

Before running makepkg , you must do this (as normal user):

$ gpg —auto-key-locate nodefault,wkd —locate-keys torbrowser@torproject.org

If you want to update tor-browser from AUR without AUR helpers you can run in a terminal:

Latest Comments

grufo commented on 2021-09-10 18:32

@aminvakil Fair point.

aminvakil commented on 2021-09-10 11:36

bash is part of base . Mentioning it explicitly in depends is unnecessary imho.

whynothugo commented on 2021-09-09 09:17

/.local/opt/tor-browser is fine by me.

It’s not completely standard, but I’ve also seen it around, and is basically a «per-user /opt».

Using .cache is also valid IMHO, and this case is slightly outside of what any spec or standard has explicitly considered.

/.local/opt is that there’s no way to override it, whereas .cache is actually $XDG_CACHE_HOME .

.config is a bad choice though; that’s a directory that’ll frequently get backed up (or even versioned by many), and dumping all of the browser’s runtime in there sounds problematic.

grufo commented on 2021-09-08 18:07

I don’t think it was a great idea to create opt/ inside .local since it is not a standard location

This is the old debate about the

/.local/bin standard? The XDG mentions it («User-specific executable files may be stored in $HOME/.local/bin «).

/.local/lib ? The XDG does not mention it, but it is the natural result of installing a library instead of a program locally via ./configure —prefix=»$HOME/.local» && make && make install – the same command that would install a program under the

/.local/bin path mentioned by the XDG.

For me this package’s natural path is

/.local/opt : it satisfies the requirements for opt (it is completely self-contained in one single directory) and it satisfies the requirements for

/.local (it is a user installation).

But given the huge user base of this package, I would say that the debate has just started.

Application creates their folders in

Technically we do create our folder under .local .

class101 commented on 2021-09-08 17:47

I don’t think it was a great idea to create opt/ inside .local since it is not a standard location, only you will use the redondant opt folder

In my opinion it is not necessary to reinvent the wheel as Steam does so badly.

Application creates their folders in

.local .config .cache

grufo commented on 2021-09-08 17:39

That is a very good idea. I moved the user copy of Tor Browser from

whynothugo commented on 2021-09-08 10:19

Is it possible to use some other directory instead of

/.tor-browser ? I’d like to move this out of the way to somewhere like

whynothugo commented on 2021-08-19 22:15

any is not correct for this package, as that implies that the same package runs on all architecture. That’s not the case for this, as it includes native binaries.

tallero commented on 2021-08-19 21:10

Can you switch arch to any (or add pentium4)?

eora commented on 2021-08-17 18:04

Any ideas why does yay freezes after :: (1/1) Parsing SRCINFO: tor-browser ? makepkg freezes w/o any log.

UPD: It happens if TOR is banned in your country. If you experience the same issue use VPN.

Copyright © 2004-2021 aurweb Development Team.

AUR packages are user produced content. Any use of the provided files is at your own risk.

Источник

How to install the Tor Browser on your computer running Manjaro Linux or CentOS

If you want to safeguard your privacy on the internet, using Tor Browser is the way to go, if you do not want to invest in a VPN connection. Using Tor Browser, you can bounce your traffic through multiple nodes, before it eventually reaches the destination server, which makes it practically impossible for the monitoring authorities to track you down through your online activities. Tor is open-source and is available for all the major platforms including Linux. Even though it is a piece of cake to install the Tor Browser on a Windows computer, the installation of it on a Linux computer can be a hurdle for some uses.

The Tor Browser is not available on any of the official repositories available for Linux, which means, you will have to sideload the installer from the official website, and then proceed with installing the same on your Linux computer. The process of installation of the Tor browser is going to be almost the same for all the Linux distributions out there, but today I will discuss how you can install it on a computer running Manjaro Linux and CentOS. After you get your hands on the Tor Browser, you can enjoy better privacy. Learn more about Tor here: Difference between Tor and VPN , and how it can help you to go anonymous on the internet.

So, without any further delay, let’s get started with how you can install the Tor Browser on a PC or Laptop running Manjaro Linux, CentOS 7/8 or other Linux.

Downloading and installing Tor browser

- The first step is to go to the official website of Tor Browser and download the Tor Browser for the Linux platform.

- You can simply follow this link to download the Tor browser for Linux, in the default download directory of your system.

- Alternatively, you can even execute the following command within your Linux terminal to initiate the download the Tor Browser on your computer.

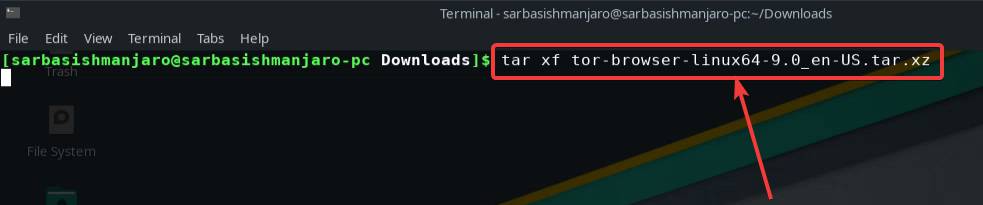

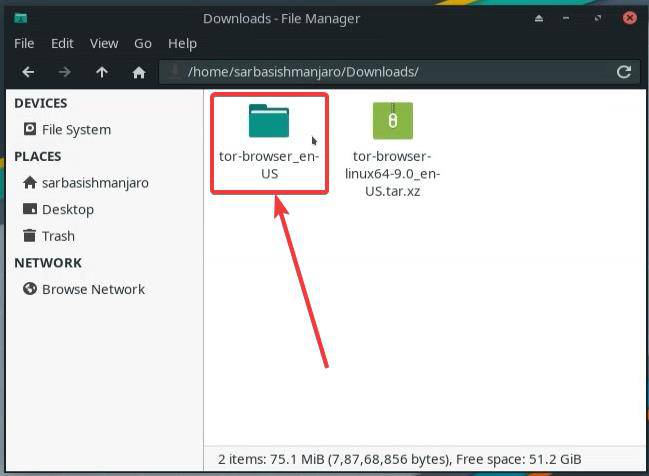

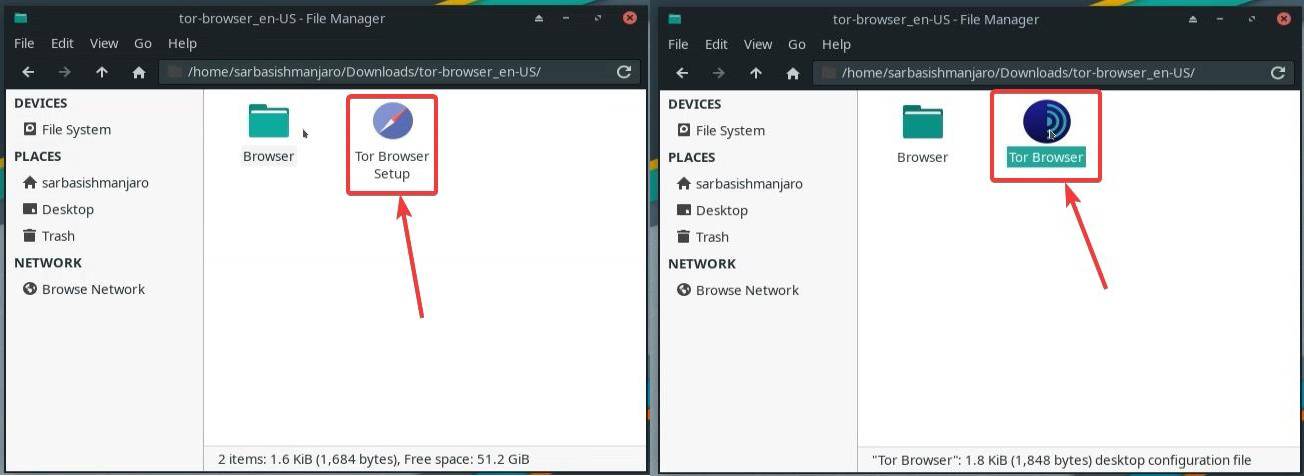

- After the download is complete, you will have to open the Linux terminal, if it is not already open, navigate to the directory, where the downloaded file is present, and type in the following command to start decompressing the tar.xz installer of the Tor browser.

I have carried out the complete installation on Manjaro Linux, however, the process is going to be exactly similar on other Linux distributions. You can be using CentOS, Ubuntu, Fedora, Debian, or any other Linux distribution, but the process of installing the Tor browser is not going to be any different.

So, that was all about how you can install the Tor Browser on your Computer running Manjaro Linux or CentOS. Do you have any questions in mind? Feel free to comment on the same below.

Источник

Install Tor

on Manjaro Linux

- Maciej Krüger (mkg20001) Publisher

Defend yourself against network surveillance and traffic analysis

Tor is free software and an open network that helps you defend against traffic analysis, a form of network surveillance that threatens personal freedom and privacy, confidential business activities and relationships, and state security.

Details for Tor

Enable snaps on Manjaro Linux and install Tor

Snaps are applications packaged with all their dependencies to run on all popular Linux distributions from a single build. They update automatically and roll back gracefully.

Snaps are discoverable and installable from the Snap Store, an app store with an audience of millions.

Enable snapd

Snapd can be installed from Manjaro’s Add/Remove Software application (Pamac), found in the launch menu. From the application, search for snapd, select the result, and click Apply.

Alternatively, snapd can be installed from the command line:

Once installed, the systemd unit that manages the main snap communication socket needs to be enabled:

To enable classic snap support, enter the following to create a symbolic link between /var/lib/snapd/snap and /snap :

Either log out and back in again, or restart your system, to ensure snap’s paths are updated correctly.

Install Tor

To install Tor, simply use the following command:

Источник

Tor (Русский)

Tor Project (The onion routing) — открытая реализация луковой маршрутизации, предоставляющая доступ к анонимной прокси-сети. Основная цель — сохранить анонимность пользователя в интернете, обеспечив защиту от анализа трафика.

Пользователи сети Tor запускают на своих машинах «луковый прокси» (onion proxy), который предоставляет программам-клиентам SOCKS-интерфейс. Прокси подключается к сети Tor, периодически согласовывая виртуальный канал через неё. Tor использует многослойную криптографию (отсюда «луковые» аналогии), последовательно обеспечивая секретность на каждом промежуточном маршрутизаторе.

В процессе работы луковый прокси управляет сетевым трафиком, обеспечивая анонимность конечного пользователя. Трафик зашифровывается, пересылается через узлы сети Tor и дешифруется на последнем узле перед отправкой на целевой сервер. Цена обеспечения анонимности — низкая скорость работы по сравнению с обычным прямым соединением из-за большого количества перенаправлений трафика. Кроме того, хотя Tor обеспечивает защиту от анализа трафика, невозможно избежать подтверждения трафика на границах сети Tor (т.е. в точках входа и выхода из сети). Подробнее см. Wikipedia:ru:Tor.

Contents

Установка

Как правило, с его помощью осуществляется #Веб-сёрфинг.

Nyx — консольная утилита для мониторинга Tor. Позволяет отслеживать использование пропускной способности, детали соединений, а также редактировать настройки «на лету». Для его использования установите пакет nyx .

Использование

Запустите/включите службу tor.service . В качестве альтернативы можно запустить Tor командой sudo -u tor /usr/bin/tor .

Чтобы программа работала через Tor, настройте её использовать 127.0.0.1 или localhost в качестве SOCKS5-прокси на порте 9050 (для Tor со стандартными настройками).

Прокси позволяет удалённо выполнять разрешение доменных имён: используйте socks5h://localhost:9050 для отправки DNS-запросов с выходного узла (вместо socks5 для локальных запросов).

Настройка

По умолчанию Tor считывает настройки из файла /etc/tor/torrc , или, если последний не обнаружен, из $HOME/.torrc . Настройки объясняются в руководстве tor(1) и на сайте Tor. Настройки по умолчанию должны работать для большинства пользователей.

После изменения настроек службу tor.service необходимо перезагрузить.

Настройка Tor Relay

Максимальное количество дескрипторов файлов, одновременно открытых Tor, задаётся параметром LimitNOFILE в файле tor.service . Для быстрых ретрансляторов имеет смысл увеличить это значение.

Если на вашей системе не запущен веб-сервер и вы не задавали значение AccountingMax (определяет максимальный объём передаваемых данных), рассмотрите возможность установки параметра ORPort в значение 443 и/или DirPort в значение 80 . Многие пользователи Tor находятся за жёсткими межсетевыми экранами, которые разрешают им только веб-сёрфинг, и такая настройка позволит им использовать ваш ретранслятор. Если порты 80 и 443 уже заняты, то подойдут 22 , 110 , 143 и 9001 [1]. Порты с номерами до 1024 являются системными и при работе через них Tor должен быть запущен с привилегиями суперпользователя; задайте параметры User=root и User tor в файлах tor.service и torrc соответственно.

Также будет полезно прочитать статью о жизненном цикле ретрансляторов в документации Tor.

Tor ControlPort

Как правило, особой необходимости открывать ControlPort не возникает, но некоторым программам это может потребоваться для получения низкоуровневого доступа к узлу.

Через открытый ControlPort внешние приложения смогут отслеживать состояние вашего узла, корректировать настройки, а также получать информацию о состоянии сети Tor и виртуальных каналов.

Добавьте следующую строку в файл torrc :

Разумеется, доступ к ControlPort должен предоставляться только доверенным пользователям. Ограничение доступа осуществляется либо с помощью cookie-файла, либо паролем, либо обоими способами одновременно.

Cookie-файл Tor Control

Добавьте к файлу torrc следующие строки:

Доступ к ControlPort будет ограничен набором файловых разрешений cookie-файла и каталога data. Доступ к cookie-файлу Tor Control получат все пользователи группы tor .

Добавьте пользователя в группу tor :

Перезагрузите настройки группы:

Теперь пользователь имеет доступ к файлу сookie. Команда

должна вывести значения 750 и 640 .

Пароль Tor Control

Преобразуйте пароль из представления в виде открытого текста в хэш:

Добавьте этот хэш к файлу torrc :

Команда set +o history отключает сохранение истории в файл $HISTFILE , чтобы при выполнении команды tor —hash-password в нём не сохранилось значение пароля открытым текстом.

Tor ControlSocket

Tor ControlSocket имеет примерно то же назначение, что и #Tor ControlPort, с той лишь разницей, что прослушивается не TCP-сокет, а сокет домена Unix.

Если какой-то программе нужен доступ к Tor ControlSocket, добавьте следующие строки к файлу torrc :

Добавьте запускающего программу пользователя в группу tor :

Перезагрузите настройки группы:

и перезапустите программу.

Чтобы проверить состояние контрольного сокета, выполните

Команда должна вывести значения 750 и 660 .

Проверка Tor Control

Чтобы проверить настройки ControlPort, используйте входящую в пакет gnu-netcat утилиту nc:

Обе команды должны вывести

Дополнительную информацию можно найти в описании протокола Tor Control.

Запуск Tor в Chroot

По соображениям безопасности желательно запускать Tor в chroot. Следующий скрипт создаст подходящее окружение chroot в каталоге /opt/torchroot :

Выполнив скрипт от пользователя root, вы можете запустить Tor в окружении chroot командой:

Или же, если вы используете systemd, то можете создать drop-in файл для службы tor.service :

Запуск Tor в контейнере systemd-nspawn

В этом примере мы создадим контейнер systemd-nspawn с виртуальным сетевым macvlan-интерфейсом. Контейнер будет называться tor-exit .

В статьях systemd-nspawn и systemd-networkd можно найти полную информацию о работе и настройке соответствующих программ.

Установка и настройка хоста

Контейнер будет размещаться в каталоге /srv/container :

Установите пакет arch-install-scripts , чтобы получить доступ к утилите pacstrap.

С помощью pacstrap установите в каталог контейнера пакеты base , tor и nyx (подробнее см. статью об установке Arch Linux в контейнер):

Если зарегистрировать контейнер на хосте, то в дальнейшем с ним можно будет взаимодействовать извне с помощью команды machinectl . Для этого необходимо создать символическую ссылку на контейнер в каталоге /var/lib/container/ . Создайте каталог, если он отсутствует:

и поместите в него символическую ссылку на контейнер (см. systemd-nspawn#Management):

Виртуальный сетевой интерфейс

Создайте drop-in-файл настроек контейнера:

Опция MACVLAN=интерфейс создаёт macvlan-интерфейс с названием mv-интерфейс и привязывает его к контейнеру, подробнее см. systemd-nspawn#Use a «macvlan» or «ipvlan» interface. Это полезно с точки зрения безопасности, поскольку контейнеру можно назначить приватный IP-адрес, а настоящий адрес машины из контейнера виден не будет. Так можно, например, скрыть DNS-запросы.

Опция LimitNOFILE=32768 позволит открывать большее #Количество соединений одновременно.

Наконец, сохраните сетевые настройки systemd-networkd в файле /srv/container/tor-exit/etc/systemd/network/mv-интерфейс.network .

Запуск и включение systemd-nspawn

Настройка контейнера

Чтобы войти в контейнер, выполните (см. systemd-nspawn#machinectl):

Запуск и включение systemd-networkd

Запустите/включите службу systemd-networkd.service . Команда networkctl отобразит список сетевых интерфейсов контейнера, если systemd-networkd настроен корректно.

Настройка Tor

Веб-сёрфинг

Единственный способ оставаться анонимным при просмотре страниц в интернете — использовать Tor Browser Bundle, который использует пропатченную версию Firefox. Его можно установить с пакетом torbrowser-launcher или tor-browser AUR .

Также можно использовать Tor с обычными браузерами: в разделах #Firefox и #Chromium объясняется, как настроить их на работу через Tor. Обратите внимание, что даже в режиме приватного просмотра это не гарантирует анонимности: отпечатки, плагины, DNS-утечки и прочие дефекты могут стать причиной разглашения вашего IP-адреса или личности [2].

Firefox

Preferences > General > Network Settings > Settings. , выберите пункт Manual proxy configuration, после чего укажите: SOCKS Host localhost на порте 9050 (SOCKS v5). Чтобы перенаправить все DNS-запросы в сеть Tor, выберите пункт Proxy DNS when using SOCKS v5.

Chromium

Флаг —proxy-server=»socks5://мой-прокси:8080″ означает, что все http:// и https:// запросы будут посылаться через прокси-сервер «мой-прокси:8080″ посредством протокола SOCKS пятой версии. Разрешение имён для этих запросов будет выполняться прокси-сервером, а не браузером локально.

Флаг —proxy-server влияет только на загрузку URL-страниц. Однако в Chromium есть и другие компоненты, которые могут попытаться выполнить DNS-разрешение напрямую. Наиболее важный их этих компонентов — DNS-prefetcher. Если DNS-prefetcher не отключён, то браузер будет посылать DNS-запросы напрямую, минуя SOCKS5-сервер. Prefetcher и другие компоненты можно отключить, но такой подход неудобен и ненадёжен, поскольку придётся отслеживать каждый элемент Chromium, который может захотеть посылать DNS-запросы самостоятельно.

Для комплексного решения этой проблемы используется флаг —host-resolver-rules=»MAP *

NOTFOUND , EXCLUDE мой-прокси» , который представляет собой ловушку для посылаемых через обычную сеть DNS-запросов. Каждое выполяемое локально разрешение DNS теперь будет привязано к (нерабочему) адресу

NOTFOUND (можно представить его как адрес 0.0.0.0 ). Указание «EXCLUDE» создаёт исключение для прокси-сервера «мой-прокси» , потому что без этого Chromium не сможет выполнять разрешение адреса самого прокси-сервера SOCKS и все запросы будут завершаться неудачей с ответом PROXY_CONNECTION_FAILED .

Также, чтобы предотвратить утечки WebRTC, можно установить расширение браузера WebRTC Network Limiter.

Отладка

В случае возникновения каких-либо проблем в первую очередь нужно проверить настройки прокси, введя адрес chrome://net-internals/#proxy .

Затем нужно изучить вкладку настроек DNS, чтобы убедиться, что Chromium не выполняет локальное разрешение DNS: chrome://net-internals/#dns .

Расширения

Как и для Firefox, вы можете установить удобный переключатель прокси вроде Proxy SwitchySharp.

После установки перейдите на его панель настроек. Под вкладкой Proxy Profiles добавьте новый профиль Tor, уберите отметку с опции Use the same proxy server for all protocols, затем добавьте localhost в качестве хоста SOCKS, порт 9050, и выберите SOCKS v5.

При желании можно включить опцию быстрого переключения на вкладке настроек General. Тогда переключаться между нормальной навигацией и сетью Tor можно будет одним кликом на иконке Proxy SwitchySharp.

Luakit

HTTP-прокси

В Tor может работать через встроенный туннелированный HTTP-прокси или сторонний прокси вроде Privoxy. Тем не менее, разработчики Tor рекомендуют использовать библиотеку SOCKS5, если ваш браузер её поддерживает.

Добавьте следующую строку в файл torrc , чтобы использовать порт 8118 на localhost в качестве http-прокси:

Firefox

Расширение браузера FoxyProxy позволяет назначить прокси-сервер как для всех HTTP-запросов в целом, так и для обращения по отдельным веб-адресам. После установки расширения перезапустите браузер и вручную настройте использование прокси по адресу localhost:8118 , где должен работать Polipo или Privoxy. Эти настройки находятся в меню Add > Standard proxy type. Выберите метку прокси-сервера (например, Tor ) и введите хост и порт в поля HTTP Proxy и SSL Proxy. Для проверки правильности работы Tor посетите страницу Tor Check.

Polipo

Командой The Tor Project был создан стандартный файл настроек Polipo, чтобы избежать возможных проблем и обеспечить анонимность пользователей.

Обратите внимание, что если вы можете использовать SOCKS5-прокси, который Tor запускает автоматически на порте 9050 , то нет необходимости использовать Polipo. Если вы хотите использовать Chromium в связке с Tor, то Polipo тоже не требуется (см. #Chromium).

Privoxy

Privoxy можно использовать для обмена сообщениями (Jabber, IRC) и других приложений. Приложения, которые поддерживают HTTP-прокси, можно подключить к Privoxy (например, на адрес 127.0.0.1:8118 ). Чтобы использовать SOCKS-прокси, направьте ваше приложение в Tor (адрес 127.0.0.1:9050 ). Следует иметь в виду, что приложение может самостоятельно выполнять DNS-разрешение, что приведет к утечке информации. В этом случае можно попробовать использовать SOCKS4A (например, с Privoxy).

Обмен мгновенными сообщениями

Для использования мессенджера через Tor не нужен HTTP-прокси вроде Polipo/Privoxy. Мы используем напрямую демон Tor, по умолчанию прослушивающий порт 9050.

Pidgin

Pidgin можно настроить на работу через Tor глобально или для отдельных аккаунтов. Для глобальных настроек используйте пункт меню Tools -> Preferences -> Proxy. Чтобы настроить использование Tor для одного аккаунта, перейдите в Accounts > Manage Accounts, выберите нужный аккаунт, нажмите Modify, после чего на вкладке Proxy укажите следующие параметры:

Заметьте, что в 2013 году значение Port для Tor Browser Bundle изменилось с 9050 на 9150. Если вы получили ошибку Connection refused, попробуйте изменить номер порта на прежний.

Irssi

Libera Chat рекомендует подключаться напрямую к .onion . Для этого также потребуется SASL для идентификации NickServ в процессе соединения; подробности можно найти в статье Irssi#Authenticating with SASL. Запустите irssi:

Задайте ваши индентификационные данные для сервиса nickserv, которые будут считываться при создании соединения. Поддерживаются механизмы аутентификации ECDSA-NIST256P-CHALLENGE (см. ecdsatool) и PLAIN. DH-BLOWFISH больше не поддерживается.

Отключите CTCP и DCC и задайте фальшивое имя хоста, чтобы чтобы скрыть настоящее:

Подключитесь к Libera Chat:

Pacman

Через сеть Tor можно выполнять загрузочные операции pacman — синхронизировать базы данных репозиториев, скачивать пакеты и открытые ключи.

- Если кто-то отслеживает Интернет-соединение вашей машины, то он не увидит выполняемые обновления. Соответственно, нельзя будет определить, какие пакеты установлены, какие из них устарели и как часто выполяется обновление. Но следует учитывать, что атакующий всё ещё может опознать используемое программное обеспечение и узнать его версию другими способами. Например, проанализировав исходящие пакеты вашего HTTP-сервера и просканировав его порт можно будет определить, что а) это работающий HTTP-сервер и б) его версию.

- Если зеркало для скачивания находится не в onion-домене, то скомпроментированный выходной узел может обнаружить попытку обновления и решить атаковать вашу машину. Однако при этом атакующий скорее всего не будет знать, какую именно машину он атакует.

- Атакующий может попытаться убедить вашу машину, что доступных обновлений нет, чтобы не позволить применить обновления безопасности. При обновлении через Tor сделать это будет крайне непросто, поскольку в анонимной сети почти невозможно определить конкретно вашу машину.

- Более длительное время обновления из-за высокого значения задержки и низкой пропускной способности сети Tor. Это может быть значительным недостатком с точки зрения безопасности, если обновление нужно выполнить как можно быстрее, особенно на машинах, непосредственно подключённых к сети Интернет. Например, если уязвимость серьёзная и её легко обнаружить и использовать, то злоумышленники часто стараются атаковать как можно больше уязвимых систем максимально быстро, чтобы успеть до применения обновлений безопасности.

Надёжность обновлений через Tor:

- Не нужно использовать DNS.

- Вы зависите от состояния сети Tor и особенно выходных узлов (например, они могут блокировать обновления).

- Вы зависите от правильной работы демона Tor. Например, если на диске закончилось свободное место, то демон Tor может отказать работать. «Reserved blocks gid:» в ext4, квоты на использование дискового пространства и некоторые другие меры помогут решить эту проблему.

- Если вы находитесь в стране, где Tor блокируется, или в которой почти или совсем нет пользователей Tor, то вам придётся использовать мост (Tor bridge).

Замечание по поводу gpg:

Pacman считает надёжными только те ключи, которые подписаны либо лично вами (делается командой pacman-key —lsign-key ), либо тремя из пяти мастер-ключей Arch. Если вредоносная выходная нода попробует заменить пакет на другой, подписаный её ключом, pacman не позволит пользователю установить такой пакет.

Чтобы заставить приложение Java проксировать все соединения через Tor, задайте следующую опцию командной строки:

Запуск сервера Tor

Сеть Tor существует благодаря пользователям, которые создают и обслуживают узлы сети, предлагая свою пропускную способность, и запускают onion-сервисы. Есть несколько способов внести свой вклад в работу сети.

Мост Tor (Tor bridge) — передающий узел сети, адрес которого не содержится в открытом каталоге узлов Tor. По этой причине мост останется доступным для желающих подключиться к Tor, даже если правительство или интернет-провайдер блокирует все публичные передатчики. На странице https://bridges.torproject.org/ объясняется, как узнать адреса мостов.

Для запуска моста файл torrc должен содержать только следующие четыре строки (см. также [4]):

Передающий узел

В режиме передатчика (relay) ваша машина будет работать в качестве входного (guard relay) или промежуточного (middle relay) узла сети. В отличие от моста, адрес передающей машины будет опубликован в каталоге узлов Tor. Задача передающего узла заключается в пересылке пакетов к другим передатчикам или выходным узлам, но не в сеть Интернет.

Файл настроек передающего узла с пропускной способностью не менее 20 Кбит/с должен выглядеть так:

Выходной узел

Чтобы запрос из сети Tor попал в обычную сеть Интернет, необходим выходной узел (exit relay). Важно понимать, что кто бы ни посылал запрос, для получателя всё будет выглядеть так, будто отправителем является именно выходной узел. Поэтому запуск выходной ноды считается наименее безопасным с точки зрения законности. Если вы размышляете над запуском выходного узла, то стоит изучить советы и рекомендации от создателей проекта.

Настройка

В файле torrc можно настроить перечень разрешённых на выходном узле сервисов. Например, разрешить весь трафик:

Разрешить только соединения через IRC-порты 6660-6667 и запретить всё остальное:

По умолчанию Tor настроен блокировать определённые порты. В файле torrc можно внести корректировки в этот список:

Пример настройки 100-мегабитного выходного узла

Ниже даны рекомендации по настройке быстрого (более 100 Мбит/с) выходного узла Tor, на котором устанавливается межсетевой экран iptables, Haveged для повышения энтропии системы и DNS-кэш pdnsd. Настоятельно рекомендуется предварительно изучить статью о настройке выходного узла.

Количество соединений

По умолчанию, Tor может обрабатывать до 8192 соединений одновременно. Можно увеличить это значение до 32768 [5]:

Также нужно скорректировать системный параметр nofile :

Узнать текущее значение nofile можно командой # sudo -u tor ‘ulimit -Hn’ (или разбив её на две: # sudo -u tor bash и # ulimit -Hn ).

Привилегированные порты

Чтобы разрешить Tor использовать привилегированные порты, службу tor.service нужно запускать от root. Не забудьте также добавить параметр User tor в файле /etc/tor/torrc , чтобы понизить привилегии после запуска.

Конфигурация

Образец файла настроек выходного узла Tor:

Информацию об использованных здесь опциях можно найти в руководстве Tor.

Tor по умолчанию запускает SOCKS-прокси на порте 9050 — даже если вы не не говорили ему этого делать. Укажите параметр SOCKSPort 0 , если планируете использовать Tor только в качестве передатчика без запуска работающих через прокси-сервер локальных приложений.

Log notice stdout перенаправляет логи в поток стандартного вывода stdout, что тоже является настройкой Tor по умолчанию.

ControlPort 9051 , CookieAuthentication 1 и DisableDebuggerAttachment 0 позволит использовать nyx для мониторинга.

ORPort 443 и DirPort 80 говорит Tor прослушивать порты 443 и 80, а DirPortFrontPage выводит страницу приветствия при установлении соединения на порте 80.

ExitPolicy reject XXX.XXX.XXX.XXX/XX:* позволяет заблокировать соединения с определённого адреса или домена; можно использовать для блокировки соседних с выходным узлом хостов, чтобы злоумышленник не смог воспользоваться ими для обхода правил сетевого экрана.

AvoidDiskWrites 1 уменьшает количество записей на диск и износ SSD. DisableAllSwap 1 заблокирует все текущие и будущие страницы памяти, чтобы её нельзя было выгрузить.

Если команда grep aes /proc/cpuinfo возвращает какой-то результат, то ваш CPU поддерживает AES-инструкции. Если соответствующий модуль был загружен ( lsmod | grep aes ), то параметр HardwareAccel 1 включит встроенное аппаратное ускорение шифрования [6].

ORPort 443 , DirPort 80 и DisableAllSwap 1 требуют запуска службы Tor от root, как описано в разделе #Привилегированные порты.

Если в файле /etc/tor/torrc указаны параметры ControlPort 9051 и CookieAuthentication 1 , то можно запустить nyx командой sudo -u tor nyx .

Чтобы просматривать список соединений Tor с помощью nyx , нужно также указать параметр DisableDebuggerAttachment 0 .

Чтобы запустить nyx от другого пользователя (не tor ), изучите раздел #Cookie-файл Tor Control.

iptables

Установите и изучите работу с iptables. Вместо использования экрана с контекстной фильтрацией, которому на выходном узле пришлось бы отслеживать тысячи соединений, мы настроим межсетевой экран без отслеживания контекста.

-A PREROUTING -j NOTRACK и -A OUTPUT -j NOTRACK отключит отслеживание соединений в таблице raw .

:INPUT DROP [0:0] — цель (target) цепочки INPUT по умолчанию; отбрасывает входящий трафик, который не был отдельно разрешён опцией ACCEPT .

:FORWARD DROP [0:0] — цель цепочки FORWARD по умолчанию; используется для обычных маршрутизаторов, но не подходит для «луковых».

:OUTPUT ACCEPT [0:0] — цель цепочки OUTPUT по умолчанию; разрешает все исходящие соединения.

-A INPUT -p tcp ! —syn -j ACCEPT разрешает уже установленные по перечисленным ниже правилам входящие TCP соединения, а также TCP соединения от выходного узла.

-A INPUT -p udp -j ACCEPT разрешает все входящие UDP соединения, т.к. мы не используем отслеживание соединений (connection tracking).

-A INPUT -p icmp -j ACCEPT разрешает ICMP-пакеты.

-A INPUT -p tcp —dport 443 -j ACCEPT разрешает входящие соединения на ORPort .

-A INPUT -p tcp —dport 80 -j ACCEPT разрешает входящие соединения на DirPort .

-A INPUT -i lo -j ACCEPT разрешает входящие соединения на петлевой интерфейс.

Haveged

В статье Haveged описано, как определить, генерирует ли ваша система достаточно энтропии для управления большим количеством OpenSSL соединений; документация и советы: [7], [8].

pdnsd

Вы можете использовать pdnsd для локального кэширования DNS-запросов, тогда выходной узел сможет быстрее выполнять разрешение и посылать меньшее количество запросов внешнему DNS-серверу.

Такая настройка позволит кэшировать локально до 100 Мбайт DNS-запросов.

Uncensored DNS

Если ваш обычный DNS-сервер каким-то образом цензурируется или работает нестабильно, в статье Alternative DNS services описаны альтернативные сервера; добавьте нужное в отдельный server-разделе файла /etc/pdnsd.conf (см. Pdnsd#DNS servers).

TorDNS

Начиная с версий 0.2.x в Tor появился механизм перенаправления DNS-запросов. Чтобы его включить, добавьте строки ниже в файл настроек и перезапустите демон Tor:

Теперь Tor будет принимать запросы на порт 9053 как обычный DNS-сервер и выполнять разрешение доменов через сеть Tor. К сожалению, через Tor выполняется разрешение только A-записей; MX и NS запросы будут проигнорированы. Дополнительную информацию можно найти в документации TorDNS для Debian.

Кроме того, появилась возможность посылать DNS-запросы посредством командного интерпретатора, командой tor-resolve . Например:

Перенаправление DNS-запросов через TorDNS

Вашу систему можно настроить посылать все запросы через TorDNS вне зависимости от того, используется ли Tor для соединения с конечной целью. Для этого настройте систему использовать адрес 127.0.0.1 в качестве DNS-сервера и отредактируйте строку DNSPort в файле /etc/tor/torrc :

Альтернативное решение — использовать локальный кэширующий DNS-сервер, вроде dnsmasq или pdnsd. Кэш DNS позволит несколько компенсировать низкую скорость TorDNS по сравнению с обычными DNS-серверами. Далее приведены инструкции по настройке dnsmasq.

Установите пакет dnsmasq и укажите Tor прослушивать DNS запросы на порте 9053.

Задайте следующую конфигурацию dnsmasq:

Теперь dnsmasq будет ожидать локальных запросов и использовать TorDNS в качестве посредника. Отредактируйте файл /etc/resolv.conf , чтобы система опрашивала только сервер dnsmasq:

Наконец, если вы используете dhcpcd, укажите ему не изменять настройки в файле resolv.conf :

Если строка nohook уже есть, то добавьте resolv.conf через запятую.

Torsocks

torsocks позволяет заставить приложение работать через сеть Tor без необходимости корректировать настройки самого приложения. Выдержка из руководства:

torsocks — обёртка между библиотекой torsocks и приложением с целью сделать каждое Интернет-соединение проходящим через сеть Tor.

«Торификация»

В некоторых случаях более безопасно (и часто проще) выполнить сквозную «торифицикацию» всей системы вместо настройки отдельных приложений на использование SOCKS-порта Tor и отслеживания утечек DNS. Для полной торификации сетевой экран iptables настраивают на пересылку всех исходящих пакетов (помимо собственно трафика Tor) на TransPort. В этом случае приложения не нужно настраивать для работы через Tor, хотя работа через SOCKSPort всё ещё возможна. Торификация также работает и для DNS (DNSPort), но при этом нужно учитывать, что Tor поддерживает только протокол TCP, и, за исключением DNS-запросов, UDP-пакеты через Tor посылаться не могут. Следовательно, они должны блокироваться для предотвращения утечек.

Торификация через iptables даёт сравнительно надёжную защиту, но она не является полноценной заменой приложениям виртуализированной торификации вроде Whonix или TorVM [9]. Торификация также не позволяет скрыть отпечаток браузера (fingerprint), поэтому рекомендуется воспользоваться «амнезийным» решением вроде Tails. Приложения всё ещё могут узнать имя хоста, MAC-адрес, серийный номер, временную зону вашего компьютера и другие данные, а с root-привилегиями смогут даже отключить сетевой экран целиком. Другими словами, полная торификация через iptables защищает от случайных соединений и DNS-утечек неправильно настроенного программного обеспечения, но не от вредоносных программ или ПО с серьёзными уязвимостями.

При работе через прозрачный прокси-сервер можно запустить сеанс Tor дважды, на клиенте и на прокси, в режиме «Tor поверх Tor». Такая схема работы обладает непредсказуемым поведением и потенциально небезопасна. В теории, трафик пользователя будет выполнять шесть прыжков вместо обычных трёх, но нет никакой гарантии, что дополнительные прыжки не совпадут с тремя изначальными — например, в другом порядке. Разработчики Tor Project считают, что это небезопасно [10], [11].

Ниже приведён файл настроек для утилит iptables-restore и ip6tables-restore (используются службами iptables.service и ip6tables.service соответственно).

Убедитесь, что в файле torrc есть следующие строки:

Подробнее смотрите руководство iptables(8) .

Данный файл также подходит для утилиты ip6tables-restore . Создайте символическую ссылку на него:

Убедитесь, что Tor работает, и запустите/включите службы iptables и ip6tables .

При необходимости можно добавить указания Requires=iptables.service и Requires=ip6tables.service к любому юниту systemd, чтобы выбранный процесс запускался строго после включения межсетевого экрана.

Советы и рекомендации

Возможности ядра

Если необходимо запустить Tor от обычного пользователя, и в то же время использовать порты меньше 1024, то можно воспользоваться функциональностью ядра для выдачи процессу /usr/bin/tor разрешения выполнять привязку привилегированных портов:

Если вы используете службу systemd, то выдать Tor соответствующие разрешения можно также через настройки системного демона. Это удобно тем, что разрешения не нужно возобновлять после каждого обновления Tor:

Подробности можно найти на странице superuser.com.

Решение проблем

Проблема с параметром User

Если не удалось запустить демон Tor, выполните следующую команду от root (или воспользуйтесь утилитой sudo):

означает проблемы с параметром User. Скорее всего, один или несколько файлов/каталогов в каталоге /var/lib/tor не принадлежат пользователю tor . Это можно определить с помощью команды find:

Для всех выведенных файлов и каталогов нужно поменять параметр владельца. Можно сделать это индивидуально для каждого файла

или отредактировать все сразу командой

Теперь Tor должен запуститься без проблем.

Если запустить службу всё же не удаётся, запустите её от root. Измените имя пользователя в файле /etc/tor/torrc :

Затем отредактируйте файл службы systemd /usr/lib/systemd/system/tor.service :

В дальнейшем процесс будет запускаться от пользователя tor , поэтому измените UID и GID файлов на tor и добавьте разрешение на запись:

Проблемы с прокси tor-browser

tor-browser AUR обычно нормально работает без дополнительных настроек. Если установленный/настроенный прокси выдаёт ошибку proxy server is refusing connections при любой попытке установить соединение, попробуйте сбросить настройки, переместив или удалив каталог

Пустой чёрный экран в tor-browser

При работе с AppArmor для доступа к ресурсам необходимо внести изменения в профиль Tor Browser [12], [13]:

Источник