- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Tor Browser

- Описание Tor Browser

- Справка по Tor Browser

- Руководство по Tor Browser

- Примеры запуска Tor Browser

- Установка Tor Browser

- Анонимность в Kali Linux с помощью Tor и Proxychains

- Анонимность Kali Linux

- Анонимность с помощью Tor и Proxychains в Kali Linux

- Настройка ProxyChains в Kali Linux

- Использование Tor с Proxychains

- Важные моменты

- Заключение

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Tor: от азов до продвинутого уровня (ч. 11): Настройка скрытого сервиса Tor в Debian (Kali Linux, Linux Mint, Ubuntu)

- Оглавление

- Что такой скрытый сервис Tor и как его сделать

- Настройка виртуального хоста скрытого сервиса Tor

- Подключение локального веб-сервера к сети Tor в качестве скрытого сервиса Tor

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Tor Browser

Описание Tor Browser

Tor Browser — является полностью настроенным и портативным браузером, для просмотра веб-сайтов через сеть Tor. Tor Browser может быть запущен на Windows, Mac OS X или Linux и при этом не требуется установка какого-либо дополнительного программного обеспечения. Его можно разместить на USB флешку и запускать её оттуда.

Использование Tor Browser позволяет скрыть свой реальный IP (а значит и расположение), получать беспроблемный доступ к заблокированным в определённых регионах веб-сайтам, а также предотвратить перехват передаваемых данных (например, Tor трафик не подвержен атаки человек-посередине, проводимой в вашей локальной сети или при подключении к мошеннической точки доступа).

Tor Browser ≠ Обычный браузер + Tor

Tor Browser не только является полностью автономным, но и содержит плагины и настройки для обеспечения дополнительной приватности.

Автор: Tor Project

Лицензия: разные лицензии, входящих в состав пакета программ

Справка по Tor Browser

Все нераспознанные аргументы будут переданы браузеру.

Руководство по Tor Browser

Страница man отсутствует.

Примеры запуска Tor Browser

Запуск в Kali Linux

Запуск в Arch Linux / BlackArch

Установка Tor Browser

Tor Browser является портативной программой, которую достаточно скачать, распаковать и запустить. Для упрощения этой процедуры можно использовать пакет Tor Browser Launcher, который доступен во многих дистрибутивах.

Tor Browser Launcher предназначен для упрощения установки и использования браузера Tor для пользователей GNU/Linux. Вы устанавливаете torbrowser-launcher из диспетчера пакетов вашего дистрибутива, и он обрабатывает все остальное:

- Загружает и устанавливает самую последнюю версию Tor Browser на вашем языке и для архитектуры вашего компьютера или запускает Tor Browser, если он уже установлен (Tor Browser автоматически обновляется при выходе новых версий)

- Проверяет подпись браузера Tor для вас, чтобы убедиться, что загруженная вами версия была криптографически подписана разработчиками Tor и не была подделана.

- Добавляет средство запуска приложений «Tor Browser» и «Tor Browser Launcher Settings» в меню рабочего стола.

- Включает профили AppArmor, чтобы в случае компрометации Tor Browser последствия были не менее серьёзными

- Опционально воспроизводит звук модема при открытии браузера Tor (потому что Tor очень медленный)

Установка в Kali Linux

Установка загрузчика Браузера Tor:

Запуск Браузера Tor:

При первом запуске будут скачен и запущен Браузер Tor.

Установка в Debian, Linux Mint, Ubuntu

Установка загрузчика Браузера Tor:

Запуск Браузера Tor:

Установка в Fedora

Установите и запустите пакет torbrowser-launcher.

Установка Tor Browser в любой Linux

Установка Tor Browser в Linux под обычным пользователем:

Скачайте и установите пакет (команда для 64-битной версии):

Для 32-битной версии:

После такой установки путь до исполнимого файла Tor Browser будет:

При желании, создайте ярлык:

В открывшийся текстовый файл скопируйте-вставьте следующее:

Установка Tor Browser в Linux под рутом:

Скачайте и установите пакет (команда для 64-битной версии):

Для 32-битной версии:

После такой установки путь до исполнимого файла Tor Browser будет:

При желании, создайте ярлык:

В открывшийся текстовый файл скопируйте-вставьте следующее:

Установка в BlackArch

В репозитории BlackArch присутствует только английская версия программы, если вас это устраивает, то вы можете установить её следующим образом:

Для установки русской версии выполните:

Установка в Windows

Скачайте с официального сайта https://www.torproject.org/projects/torbrowser.html.en#downloads самораспаковывающийся архив. Запустите его для распаковки. Перейдите в созданный после распаковки каталог и запустите ярлык Start Tor Browser. Нажмите «Соединиться» и дождитесь подключения браузера к сети.

Если вы хотите, чтобы сайты сохраняли введённые вами пароли, то перейдите в Настройки, далее Приватность, снимите галочку «Всегда работать в режиме приватного просмотра».

Перейдите в Настройки, далее Защита и поставьте галочку напротив «Запоминать логины для сайтов».

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Анонимность в Kali Linux с помощью Tor и Proxychains

Я согласен, словосочетание «Идеальная анонимность», может вызвать сомнение, но метод о котором я расскажу можно с уверенностью назвать лучшим и почти идеальным.

Анонимность Kali Linux

Tor — хороший способ быть анонимным в сети, но многие крупные сайты и сервисы умеют определять использование и блокировать Tor. Хороший пример — Google.

Что касается VPN, то они могут хранить логи активности в своей базе данных. Многие из них, разумеется, доказывают обратное, но можем ли мы им доверять? Как показывает практика, не всегда и не всем.

Анонимность с помощью Tor и Proxychains в Kali Linux

Итак, в этой статье мы поговорим о простом, быстром и эффективном способе оставаться анонимным в Интернете. Используя данный способ, будет очень сложно деанонимизировать вас. И еще один большой ништяк — это более или менее белый IP, который не будут блокировать сайты (писали о блокировке Tor в другой статье).

Идея проста, но действенна. Мы собираемся использовать Tor и Proxychains (прокси цепочка) вместе. Сначала мы запускаем Tor, затем запускаем цепочку прокси Proxychains. При работе тандема Tor и ProxyChains сервисы не будут видеть IP-адрес Tor.

Настройка ProxyChains в Kali Linux

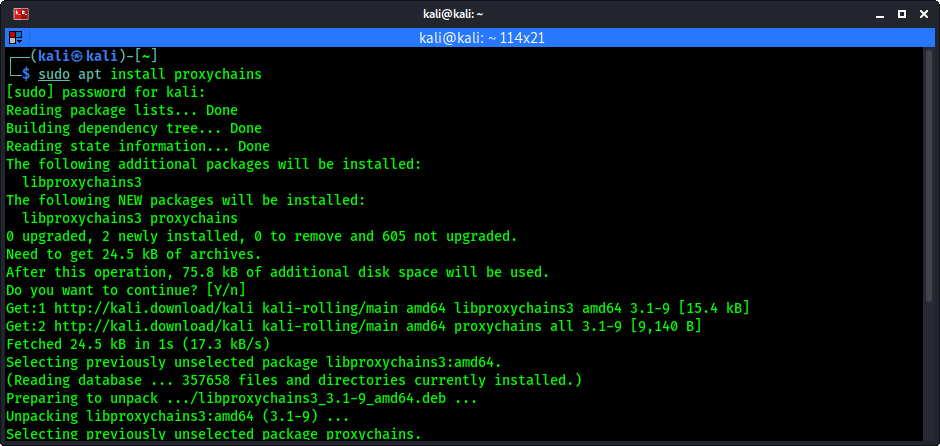

Proxychains установлен по умолчанию в Kali Linux, но если по какой-то причине его в вашем дистрибутиве нет, можно установить его с помощью команды:

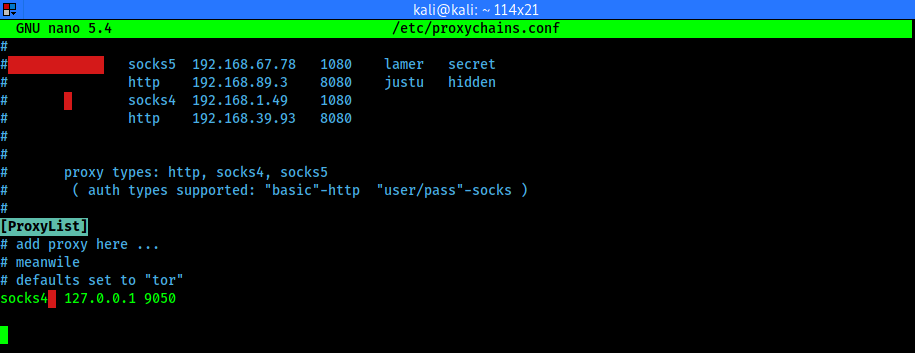

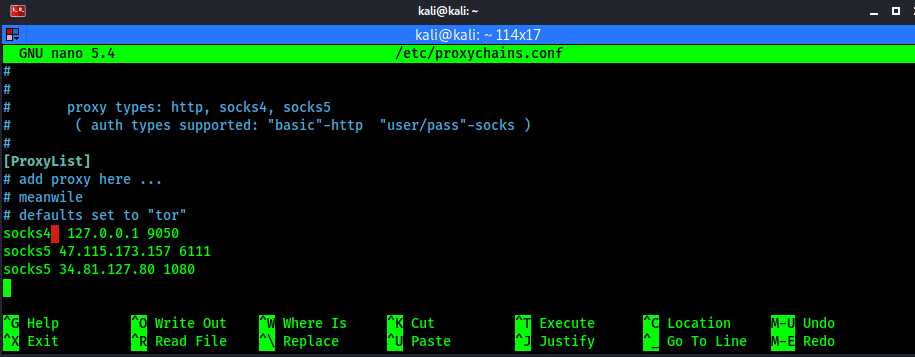

После этого нужно настроить. Откроем файл конфигурации:

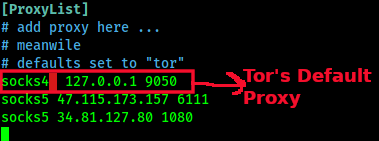

Приведенная выше команда откроет файл конфигурации proxychains, как мы видим на скрине:

Если мы прокрутим вниз до конца файла, то увидим список прокси.

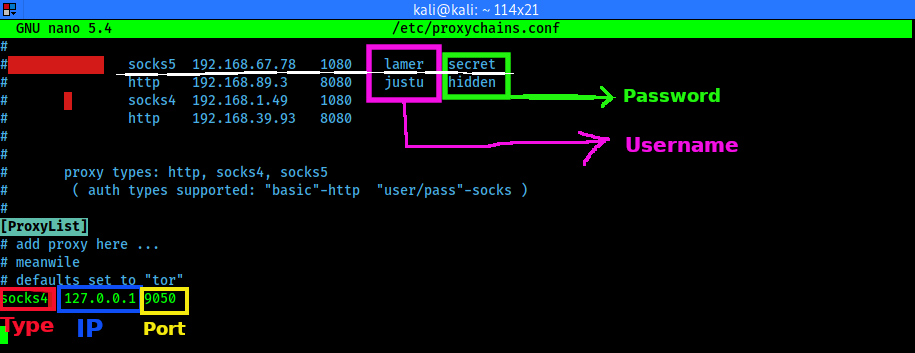

Можно добавить сюда наши прокси-серверы. Сначала тип прокси, затем IP-адрес, затем номер порта. Мы также можем добавить имя пользователя и пароль прокси-сервера (при необходимости).

Здесь можно не только добавлять прокси, но и менять другие настройки, на пример, установить для них тайм-аут.

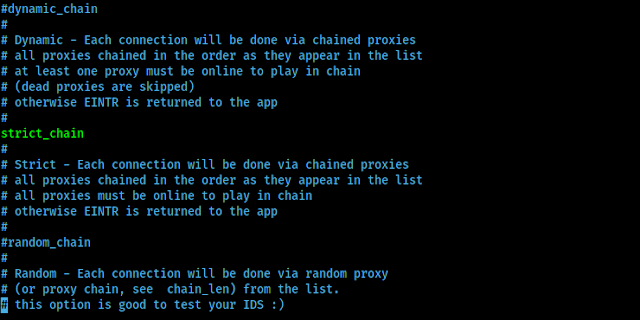

Можно настроить различные типы прокси-цепочек, такие, как динамическая цепочка, случайная цепочка, строгая цепочка. Есть описание всех этих настроек.

Но простым языком мы можем объяснить их следующим образом. Предположим, у нас есть список прокси в файле конфигурации.

- Динамическая цепочка прокси — В этой цепочке список прокси-серверов будет поддерживать установленный нами порядок, но если один или несколько прокси-серверов не работают, он будет пропущен, а соединение будет восстановлено следующим в списка сервером.

- Строгая цепочка прокси — В этом типе цепочки будет соблюдаться порядок подключения. Здесь важно чтобы каждый прокси-сервер стабильно работал, иначе соединение будет потеряно.

- Случайная прокси-цепочка — Этот тип соединения использует случайные прокси из списка добавленных прокси-серверов.

Где взять бесплатные прокси? На специальных сайтах, которые предоставляют бесплатные или платные прокси. К примеру: HidemyName, Genode, Proxy-List и т. д. Даже бесплатный прокси от Google может сгодиться для нашей цели.

Можно выбрать прокси по стране, скорости, типу и анонимности. Чтобы добавить прокси в proxychains.conf, нужны данные о типе, IP и порт. Я добавил два прокси в файл конфигурации.

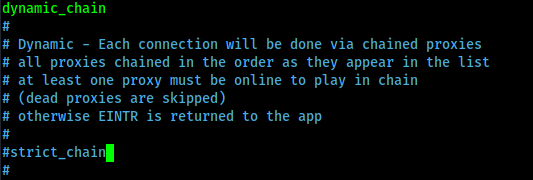

Я собираюсь использовать динамические цепочки прокси. Поэтому удаляем ‘#’ перед динамической цепочкой и помещаем ‘#’ перед строгой цепочкой, чтобы отключить ее:

Теперь мы можем сохранить и закрыть файл конфигурации прокси-цепочек, нажав «CTRL + X», затем «Y», затем «Enter».

Использование Tor с Proxychains

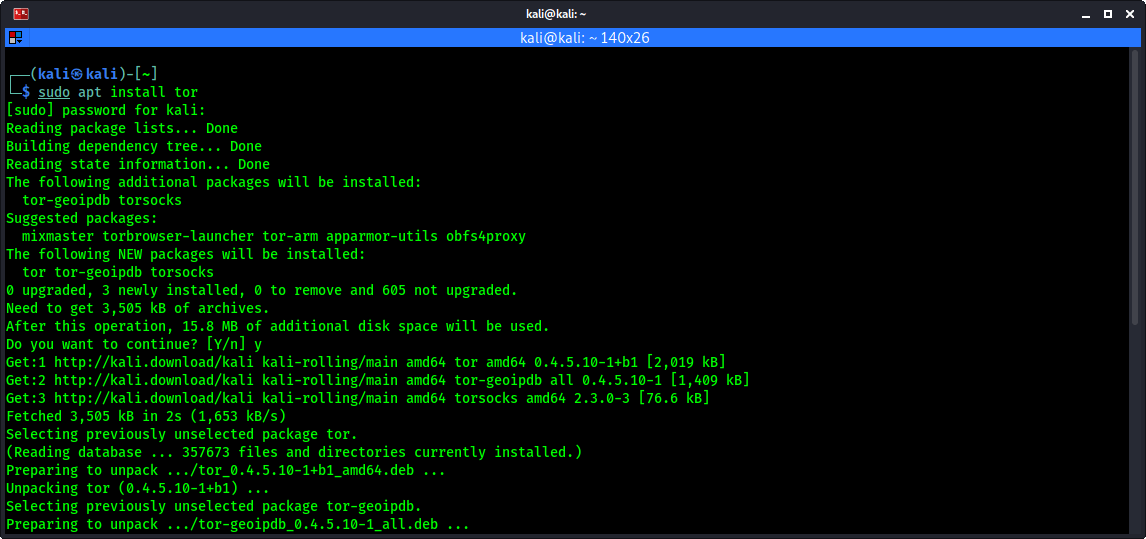

Далее устанавливаем службу Tor в Kali Linux:

На следующем скрине видно, как Tor устанавливается в нашу систему:

После завершения установки запускаем Tor:

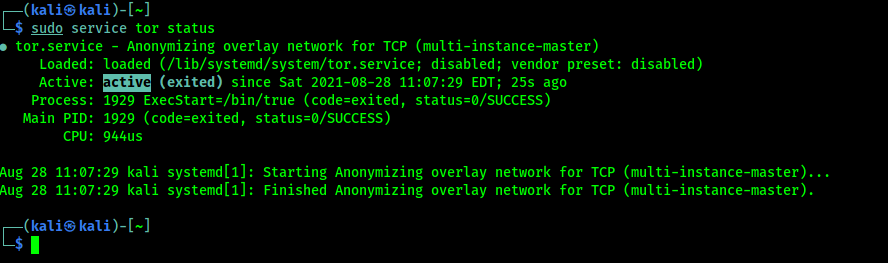

Можно проверить состояние работы Tor:

Службы Tor работают:

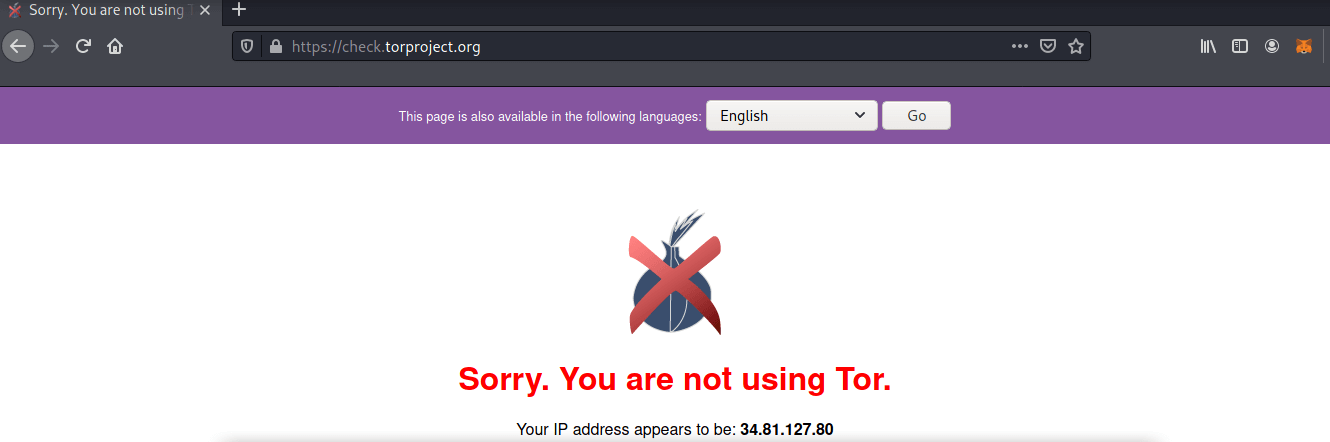

Проверим работу Tor в браузере. Открываем браузер и заходим на TorCheck. Проверка показывает, что используется Tor. Теперь все сайты или сервисы могут определить, использование Tor.

Пришло время запустить прокси-цепочки Proxychains.

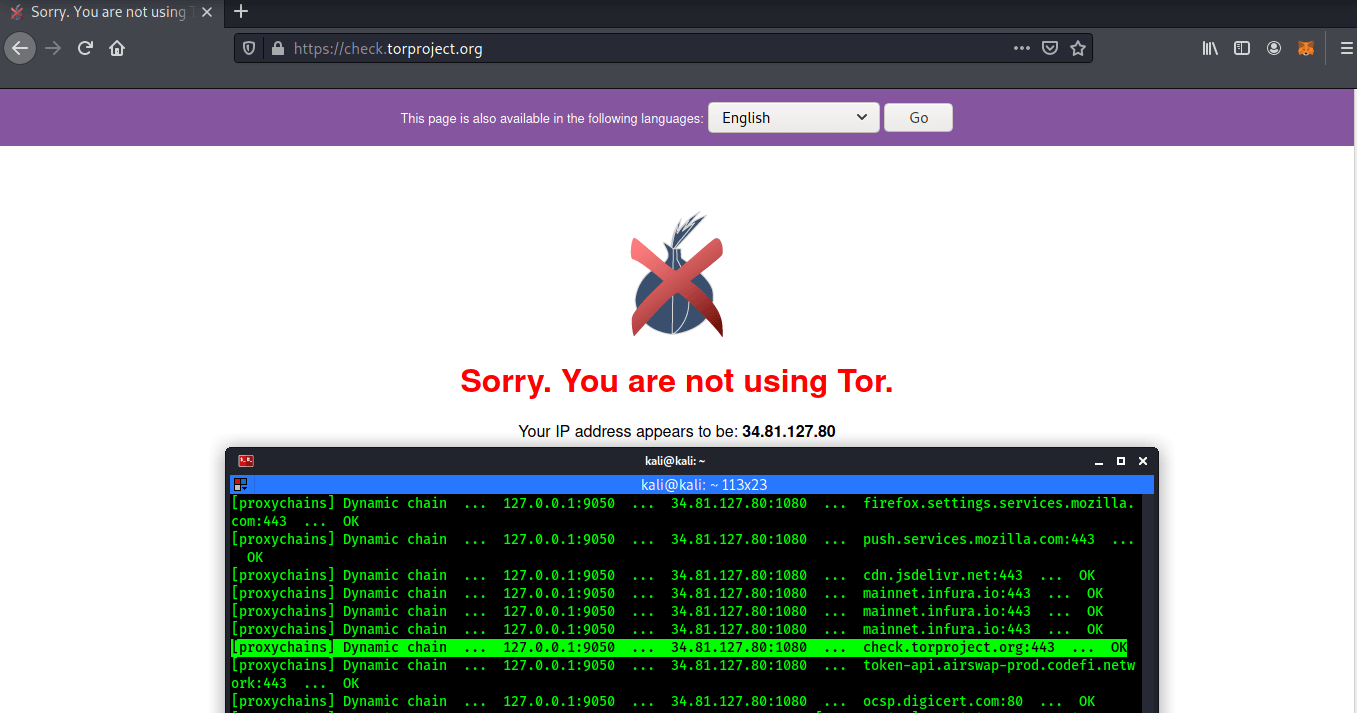

Если, к примеру мы хотим запустить Proxychains с браузером Firefox, нужно ввести следующую команду в терминале:

Теперь еще раз проверка на TorChecker.

Как показано на скрине выше, проверка не может обнаружить работу Tor. Но сервисы Tor работают. Наше соединение проходит через Tor к прокси-серверам, а они не видят наш реальный IP-адрес.

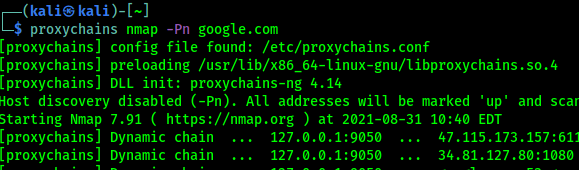

Можно использовать этот метод не только в веб-серфинге, но и практически для любой другой задачи. Например, анонимное сканирование с помощью Nmap:

Важные моменты

- Надо иногда проверять работу службы Tor, с помощью команды sudo service tor status .

- Здесь мы использовали динамическую цепочку для примера, но в этой динамической цепочке, может быть потеря соединения. Поэтому, если мы хотим лучшего результата, нужно использовать строгую цепочку прокси.

- Для примера мы использовали только два прокси-сервера, но для лучшей анонимности нужно использовать как можно больше прокси-серверов. Но, увеличение количества прокси-серверов снизит скорость подключения.

- Часто прокси из бесплатных списков мертвые. Для проверки, рекомендую использовать инструменты проверки прокси. Если прокси не работает, мы можем получить «ошибку сокета или тайм-аут».

- Файл конфигурации Proxychains использует Tor из-за того, что это конфигурация прокси-цепочек Tor по умолчанию. Мы не должны удалять отсюда прокси Tor. Если удалить прокси Tor, то proxychain не будет работать с Tor.

Заключение

На этом все. Теперь вы знаете, как оставаться анонимным используя Kali или любой другой дистрибутив Linux. Скоро я расскажу о еще одном отличном способе, поэтому подписывайтесь на нас в соц. сетях, чтобы не пропустить!

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Tor: от азов до продвинутого уровня (ч. 11): Настройка скрытого сервиса Tor в Debian (Kali Linux, Linux Mint, Ubuntu)

Оглавление

Что такой скрытый сервис Tor и как его сделать

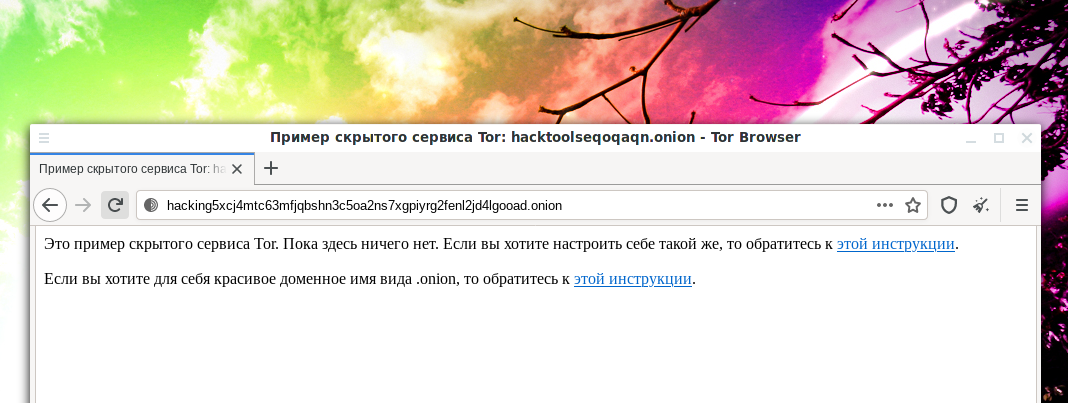

Если вы уже используете скрытые сервисы TOR, то убедитесь, что у вас адрес и ключи третьей версии. То есть ранее адреса были примерно такие:

- hacktoolseqoqaqn.onion

А теперь стали примерно такие:

- hacking5xcj4mtc63mfjqbshn3c5oa2ns7xgpiyrg2fenl2jd4lgooad.onion

В октябре 2021 скрытые сервисы TOR Onion версии 2 перестанут работать. Уже некоторое время при автоматической генерации домена для скрытого сервиса используется TOR Onion v3 vanity. Но если вы по-прежнему используете старую, вторую версию, то вам нужно переходить на третью с новым адресом, а старый адрес использовать для информирования ваших посетителей.

Данная инструкция по настройке скрытого сервиса Tor покажет его настройку в Kali Linux, но она подойдёт для всех производных Debian, в том числе для Linux Mint и Ubuntu. Если у вас дистрибутив на основе Arch Linux, то для вас инструкция «Настройка скрытого сервиса Tor в Arch Linux / BlackArch».

Скрытые сервисы Tor имеют доменные имена с расширениями .onion

Скрытые сервисы доступны только из сети Tor. Например, вы можете открыть эти адреса, если вы используете Tor Browser. Для скрытого сервиса не нужен белый IP, поскольку роутинг трафика осуществляется внутри сети Tor и она полностью ответственна за обмен данных.

Доменное имя вида .onion выдаётся бесплатно и автоматически. Оно генерируется как случайный набор символов, и вы не можете его выбрать. Тем не менее в статье «Как получить красивое доменное имя для скрытого сервиса Tor» рассказано, как это можно в некоторой степени обойти.

Как уже было сказано, не нужен белый IP, единственное требование – компьютер должен быть включён и должен быть подсоединён к сети Tor. Также требуется веб-сервер. На сервере вы можете использовать любые технологии, в том числе Apache, PHP, системы управления базами данных и прочее – всё, что сможете установить на свой компьютер или свой сервер. Для установки веб-сервера рекомендуется статья «Установка LAMP «Азы работы с веб-сервером для пентестера».

Подразумевается, что вы прочитали статью по ссылке и у вас уже установлен веб-сервер и вы его запустили:

Настройка виртуального хоста скрытого сервиса Tor

Начать нужно с настройки виртуального хоста. Нужно сделать, чтобы этот виртуальный хост был доступен только в локальной сети. Поскольку если он будет доступен глобально, можно очень легко потерять свою «скрытость».

Откройте конфигурационный файл Apache:

Там у меня имеется строка

То есть Apache прослушивает входящие соединения как пришедшие локально, так и из вне. То есть если кто-то захочет подключиться к вашему веб-серверу, то если он находится в вашей локальной сети или у вас белый IP, он сможет это сделать. Если вам это не нужно, то замените строку на следующую:

Веб-сервер будет прослушивать порт 80 только на локальном IP 127.0.0.1.

Теперь я создаём конфигурационный файл виртуального хоста для скрытого сервиса:

В него вставляем следующее:

В принципе, вам достаточно отредактировать в нём только строчку DocumentRoot «/var/www/html/onion» – она показывает путь до вашего веб-сайта, который будет скрытым сервисом Tor.

Не забудьте создать эту директорию:

Активируйте виртуальный хост:

В эту папку разместите любые свои файлы и перезапустите веб-сервер:

Поместите в папку /var/www/html/onion какие-нибудь файлы и проверьте работоспособность сервера:

Если всё работает, то продолжаем.

Подключение локального веб-сервера к сети Tor в качестве скрытого сервиса Tor

Нам нужно начать с установки Tor:

Найдите там строки:

Первая строка указывает, где будет храниться сгенерированное доменное имя и секретный ключ. Её достаточно просто раскоментировать, чтобы получилось:

Вторую строку тоже надо раскоментировать. Первая цифра – это порт, на котором будет размещён ваш скрытый сервис – лучше не меняйте, чтобы пользователя не пришлось вручную указывать нестандартный порт. Следующая строка – это локальный адрес вашего виртуального хоста на веб-сервере. IP должно остаться прежним, а порт в случае необходимости поменяйте на тот, который вы назначили виртуальному хосту веб-сервера. В моём случае это также 80:

Запустите (или перезапустите, если она была установлена ранее) службу Tor:

Проверьте её статус:

Добавьте службу в автозагрузку (по желанию):

Чтобы узнать своё доменное имя наберите:

Теперь это доменное имя сообщайте клиентам вашего скрытого сервиса Tor. Эти сайты можно открыть только через сеть Tor. В обычном Интернете они недоступны.

Если вам нужно несколько скрытых сервисов Tor, то создайте необходимое количество виртуальных хостов веб-сервера и используйте строки

столько раз, сколько вам нужно. Для каждого сервиса нужно указать свою директорию, в которой размещено доменное имя и приватный ключ.

При каждом изменении настроек Tor не забывайте перезапускать службу:

Источник