- Kali Linux 2020.1a 64-Bit on Raspberry Pi 4 — Tor/VPN Router

- Complete Privacy for Everyone

- Installing Kali Linux

- Configuration

- Configuring OpenVPN

- Tor Transparent Proxy Setup — not recommended!

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Tor: от азов до продвинутого уровня (ч. 11): Настройка скрытого сервиса Tor в Debian (Kali Linux, Linux Mint, Ubuntu)

- Оглавление

- Что такой скрытый сервис Tor и как его сделать

- Настройка виртуального хоста скрытого сервиса Tor

- Подключение локального веб-сервера к сети Tor в качестве скрытого сервиса Tor

- Tor router kali linux

- About

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Tor: от азов до продвинутого уровня (ч. 5): Как перенаправить весь трафик через сеть Tor

- Оглавление

- Как использовать Tor как прозрачный прокси

- Прокси или iptables для перенаправления трафика

- Программы для перенаправления всего трафика через Tor

- orjail

- Ошибки в orjail

- torctl

- AnonSurf

- TOR Router

- TorIptables2

- autovpn

- Tor Browser

Kali Linux 2020.1a 64-Bit on Raspberry Pi 4 — Tor/VPN Router

Apr 15, 2020 · 5 min read

Complete Privacy for Everyone

UPDATE1: You should be using Tor Browser, and not a transparent Tor proxy!

More information: https://trac.torproject.org/projects/tor/wiki/doc/TransparentProxy

UPDATE2: The tutorial has been rewritten to be shorter and more concise.

Installing Kali Linux

- Get Etcher from https://www.balena.io/etcher/

- Get Kali Linux image from https://images.offensive-security.com/arm-images/kali-linux-2020.1a-rpi3-nexmon-64.img.xz

- Flash the image with Etcher

- Insert the MicroSD card into the RPi

- Connect the RPi’s ethernet port to your router

- Power on your RPi

- SSH into it using root:toor credentials

- Find the IP address of the RPi — this is a DiY assignment for you

- Change your password immediately: passwd

- Update — doing plain upgrade instead of dist-upgrade to avoid core functionality issues

Configuration

- Disabling unneeded services

- Installing additional packages

- Configure hostapd

- Configure dnsmasq

- Enable IP forwarding

- Script for AP up/down — ./ap.sh

This scripts masquerades multiple devices.

Change this to conform to your needs.

Configuring OpenVPN

You can set up your own OpenVPN server at home if your route r supports it.

For example, some Asus models have OpenVPN support.

For this tutorial, we’re going to use a free OpenVPN service from https://www.vpnbook.com/freevpn Usernames and passwords might change, so please use the updated credentials from the link given above. Note: I am not in any way affiliated with VPNBook!

- Download the certificate bundle, set the tun device and configure username and password

- Set up OpenVPN as a system service

Note: VPNBook is not always reliable, but it will connect, eventually.

If you see these messages in the logs, just give it more time or use a paid/owned OpenVPN service:

- Optional — save the following script as ./tlg.sh — ./tlg.sh

This script sends a text message to a Telegram channel

- Make the script executable

- Save the following script as /etc/rc.local

- Make the script executable

- Reboot the RPi — reboot

After rebooting, you should be able to connect to the RottenTomatoes SSID

You should be able to browse the internet behind VPN

You can run systemctl stop openvpn to use the RPi as a simple WiFi router

Tor Transparent Proxy Setup — not recommended!

- Browse to https://check.torproject.org/ from your wi-fi connected device

It should say “Congratulations. This browser is configured to use Tor.”

Fingers Crossed X

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Tor: от азов до продвинутого уровня (ч. 11): Настройка скрытого сервиса Tor в Debian (Kali Linux, Linux Mint, Ubuntu)

Оглавление

Что такой скрытый сервис Tor и как его сделать

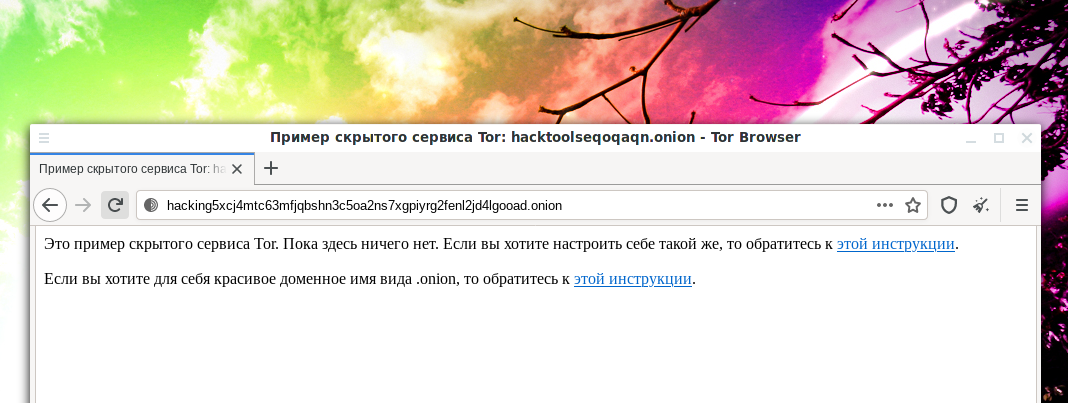

Если вы уже используете скрытые сервисы TOR, то убедитесь, что у вас адрес и ключи третьей версии. То есть ранее адреса были примерно такие:

- hacktoolseqoqaqn.onion

А теперь стали примерно такие:

- hacking5xcj4mtc63mfjqbshn3c5oa2ns7xgpiyrg2fenl2jd4lgooad.onion

В октябре 2021 скрытые сервисы TOR Onion версии 2 перестанут работать. Уже некоторое время при автоматической генерации домена для скрытого сервиса используется TOR Onion v3 vanity. Но если вы по-прежнему используете старую, вторую версию, то вам нужно переходить на третью с новым адресом, а старый адрес использовать для информирования ваших посетителей.

Данная инструкция по настройке скрытого сервиса Tor покажет его настройку в Kali Linux, но она подойдёт для всех производных Debian, в том числе для Linux Mint и Ubuntu. Если у вас дистрибутив на основе Arch Linux, то для вас инструкция «Настройка скрытого сервиса Tor в Arch Linux / BlackArch».

Скрытые сервисы Tor имеют доменные имена с расширениями .onion

Скрытые сервисы доступны только из сети Tor. Например, вы можете открыть эти адреса, если вы используете Tor Browser. Для скрытого сервиса не нужен белый IP, поскольку роутинг трафика осуществляется внутри сети Tor и она полностью ответственна за обмен данных.

Доменное имя вида .onion выдаётся бесплатно и автоматически. Оно генерируется как случайный набор символов, и вы не можете его выбрать. Тем не менее в статье «Как получить красивое доменное имя для скрытого сервиса Tor» рассказано, как это можно в некоторой степени обойти.

Как уже было сказано, не нужен белый IP, единственное требование – компьютер должен быть включён и должен быть подсоединён к сети Tor. Также требуется веб-сервер. На сервере вы можете использовать любые технологии, в том числе Apache, PHP, системы управления базами данных и прочее – всё, что сможете установить на свой компьютер или свой сервер. Для установки веб-сервера рекомендуется статья «Установка LAMP «Азы работы с веб-сервером для пентестера».

Подразумевается, что вы прочитали статью по ссылке и у вас уже установлен веб-сервер и вы его запустили:

Настройка виртуального хоста скрытого сервиса Tor

Начать нужно с настройки виртуального хоста. Нужно сделать, чтобы этот виртуальный хост был доступен только в локальной сети. Поскольку если он будет доступен глобально, можно очень легко потерять свою «скрытость».

Откройте конфигурационный файл Apache:

Там у меня имеется строка

То есть Apache прослушивает входящие соединения как пришедшие локально, так и из вне. То есть если кто-то захочет подключиться к вашему веб-серверу, то если он находится в вашей локальной сети или у вас белый IP, он сможет это сделать. Если вам это не нужно, то замените строку на следующую:

Веб-сервер будет прослушивать порт 80 только на локальном IP 127.0.0.1.

Теперь я создаём конфигурационный файл виртуального хоста для скрытого сервиса:

В него вставляем следующее:

В принципе, вам достаточно отредактировать в нём только строчку DocumentRoot «/var/www/html/onion» – она показывает путь до вашего веб-сайта, который будет скрытым сервисом Tor.

Не забудьте создать эту директорию:

Активируйте виртуальный хост:

В эту папку разместите любые свои файлы и перезапустите веб-сервер:

Поместите в папку /var/www/html/onion какие-нибудь файлы и проверьте работоспособность сервера:

Если всё работает, то продолжаем.

Подключение локального веб-сервера к сети Tor в качестве скрытого сервиса Tor

Нам нужно начать с установки Tor:

Найдите там строки:

Первая строка указывает, где будет храниться сгенерированное доменное имя и секретный ключ. Её достаточно просто раскоментировать, чтобы получилось:

Вторую строку тоже надо раскоментировать. Первая цифра – это порт, на котором будет размещён ваш скрытый сервис – лучше не меняйте, чтобы пользователя не пришлось вручную указывать нестандартный порт. Следующая строка – это локальный адрес вашего виртуального хоста на веб-сервере. IP должно остаться прежним, а порт в случае необходимости поменяйте на тот, который вы назначили виртуальному хосту веб-сервера. В моём случае это также 80:

Запустите (или перезапустите, если она была установлена ранее) службу Tor:

Проверьте её статус:

Добавьте службу в автозагрузку (по желанию):

Чтобы узнать своё доменное имя наберите:

Теперь это доменное имя сообщайте клиентам вашего скрытого сервиса Tor. Эти сайты можно открыть только через сеть Tor. В обычном Интернете они недоступны.

Если вам нужно несколько скрытых сервисов Tor, то создайте необходимое количество виртуальных хостов веб-сервера и используйте строки

столько раз, сколько вам нужно. Для каждого сервиса нужно указать свою директорию, в которой размещено доменное имя и приватный ключ.

При каждом изменении настроек Tor не забывайте перезапускать службу:

Источник

Tor router kali linux

Tor Router allow you to use TOR as a transparent proxy and send all your trafic under TOR INCLUDING DNS REQUESTS, the only that you need is: a system using systemd (if you want to use the service) and tor.

TOR router doesn’t touch system files as the rest of tools for routing your taffic does and the reason is: there isn’t needed to move files for routing traffic, also moving files is a bad idea since that a fail in the script/tool can break your system connection without you knowing what has happened.

Note: Tor-router doesn’t route UDP packets because TOR doesn’t support it: https://2019.www.torproject.org/docs/faq.html.en#TransportIPnotTCP

Script to install on distros using SystemD only

If you are using BlackArch Linux (https://blackarch.org) you can install the script from the repos using the following command: # pacman -S tor-router

To install from source:

Note that you need BASH, not sh

In distros using systemd, you should consideer using the install.sh script, anyways the process to install/configure tor-router is described here.

It script require root privileges

- Open a terminal and clone the script using the following command:

- Put the following lines at the end of /etc/tor/torrc

- Restart the tor service

- Execute the tor-router script as root

- Now all your traffic is under TOR, you can check that in the following pages: https://check.torproject.org and for DNS tests: https://dnsleaktest.com

- In order to automate the process of the script, you should add it to the SYSTEM autostart scripts according that the init that you are using, for systemd we have a .service file in the files folder.

Delete the tor-router configuration lines in /etc/tor/torrc, disable the tor-router.service using systemctl (if you used the install.sh script), remove /usr/bin/tor-router, /etc/systemd/system/tor-router.service and restart your computer.

- Tor-router actually only support IPv4 traffic, support for IPv6 traffic will be added soon. (See https://github.com/Edu4rdSHL/tor-router/issues/1)

Proof of concept

After of run the script, follow the next steps to ensure that all is working as expected:

- Ip hidden and TOR network configured: Visit https://check.torproject.org, you should see a message like it:

- Checking DNS Leaks: Visit https://dnsleaktest.com and make a extended test to see what are your DNS. You shloud get some like it:

Distros using the script

About

A tool that allows you to make TOR your default gateway and send all internet connections under TOR (as transparent proxy) to increase privacy/anonymity without extra unnecessary code.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Tor: от азов до продвинутого уровня (ч. 5): Как перенаправить весь трафик через сеть Tor

Оглавление

Эта статья расскажет о возможностях и ограничениях сети Tor, а также о нескольких программах, которые повысят вашу анонимность за счёт сокрытия реального IP. Эта статья рекомендуется к прочтению даже если вы пользуетесь дистрибутивом Linux, который поддерживает включение анонимного режима одной кнопкой.

Как использовать Tor как прозрачный прокси

Сеть Tor, в первую очередь, предназначена для обеспечения анонимности пользователей при выходе в Интернет за счёт сокрытия их реального IP адреса. Передаваемые по сети данные шифруются, но на выходном узле, который делает непосредственный запрос к сайту и получает от него ответ, трафик находится в своём исходном состоянии (то есть тот трафик, который шифруется сторонними средствами, например, HTTPS — он зашифрован, а трафик, передаваемый в виде простого текста, доступен для выходной ноды в незашифрованном виде).

Сеть Tor в первую очередь предназначена для доступа к веб-сайтам, по этой причине, а также чтобы избежать сбора отпечатков пользователя (например, о версии операционной системы по особенностям сетевых пакетов), сеть Tor поддерживает очень ограниченный набор передаваемого трафика. Например, через сеть Tor можно сделать запрос к веб-сайту (протокол TCP), но невозможно передать UDP пакеты или сырые пакеты (запрещено всё, кроме полноценного подключения к сайту).

Сеть Tor подходит для:

- сокрытия IP от сайта, к которому вы подключаетесь

- обход блокировок сайтов

- DNS запросов через Tor (DNS нужен для получения IP адресов сайтов — ваш браузер и система постоянно отправляют эти запросы). При этом не используются UDP пакеты, а данные передаются в зашифрованном виде

- для сканирования открытых портов методом создания полного подключения (более медленный и более заметный по сравнению с методом полуоткрытых соединений)

По этой причине, когда мы говорим «перенаправление всего трафика через Tor» на самом деле имеется ввиду «перенаправление всего трафика, поддерживаемого этой сетью, через Tor».

Значительная часть трафика просто не может быть отправлена через сеть Tor, например, пинг, некоторые методы трассировки, сканирование полуоткрытыми соединениями, DNS запросы по UDP протоколу и т. д. Исходя из этого возникает другой вопрос — что делать с трафиком, который невозможно передать через сеть Tor: отправлять к целевому хосту минуя сеть Tor или блокировать?

Прокси или iptables для перенаправления трафика

При настройке системы для использования Tor, можно выбрать разные варианты реализации: прокси или iptables.

При настройке прокси, нужно помнить, что Tor работает как SOCKS прокси — не все программы поддерживают этот протокол. Но самое неприятное может быть в том, что если установлены общесистемные настройки прокси, то некоторые программы могут игнорировать эти настройки и подключаться к удалённым хостам напрямую, минуя прокси и Tor.

В этом смысле программа iptables является более надёжным и универсальным вариантом, которая при правильной настройке будет гарантировать, что тот или иной тип трафика не сможет выйти из системы кроме как через сеть Tor, либо будет заблокирован.

Программы для перенаправления всего трафика через Tor

Итак, как мы уже узнали, нужно решить ряд задач для корректной работы с Tor:

- правильно перенаправить трафик

- заблокировать пакеты, которые невозможно переслать через Tor

- настроить выполнение DNS запросов через Tor

- позаботиться об IPv6 трафике либо заблокировать его

- быстро восстанавливать систему до исходного состояния, поскольку сеть Tor медленная и нужна не всегда

По этой причине имеется много разных программ от разных авторов, реализующих в той или иной степени описанный функционал.

orjail

Хотя все рассматриваемые далее программы немного разные, начнём с самой необычной из них. Она называется orjail. Программа на момент запуска создаёт собственное сетевое окружение для запускаемой программы и в этом окружении программа может выходить в Интернет только через сеть Tor.

Установка orjail в Kali Linux

Установка orjail в BlackArch

Если вы хотите, чтобы ПРОГРАММА выходила в сеть через Tor, то запустите команду вида:

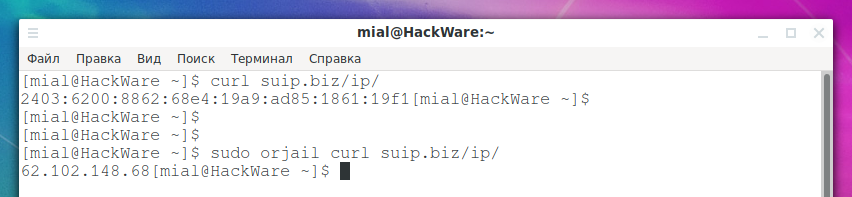

Например, следующая команда показывает внешний IP вашего компьютера:

А теперь запустим эту же команду с помощью orjail:

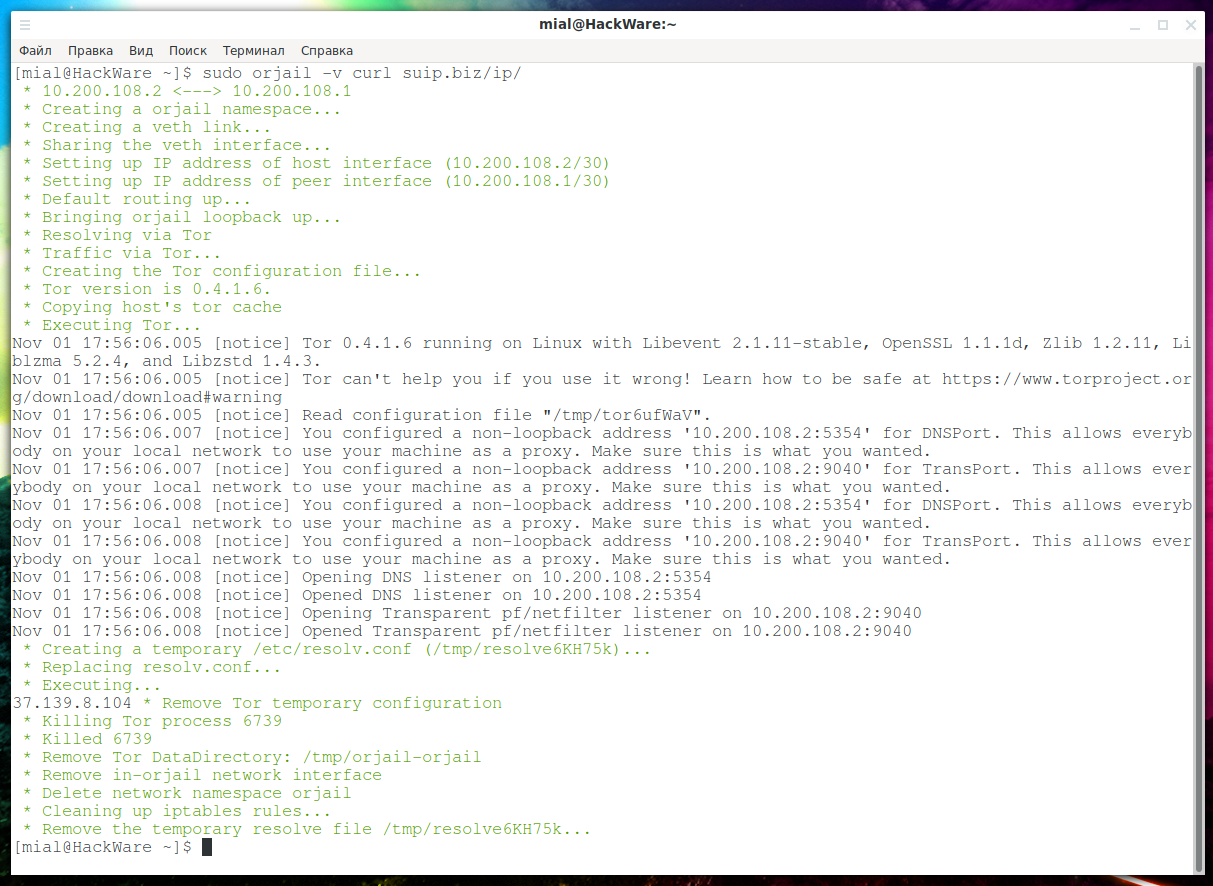

Обратите внимание — служба Tor необязательно должна быть запущена. Программа orjail сама создаёт виртуальные сетевые интерфейсы, сама запускает новый экземпляр службы Tor и когда основная программа завершается, останавливает Tor и удаляет временные сетевые интерфейсы.

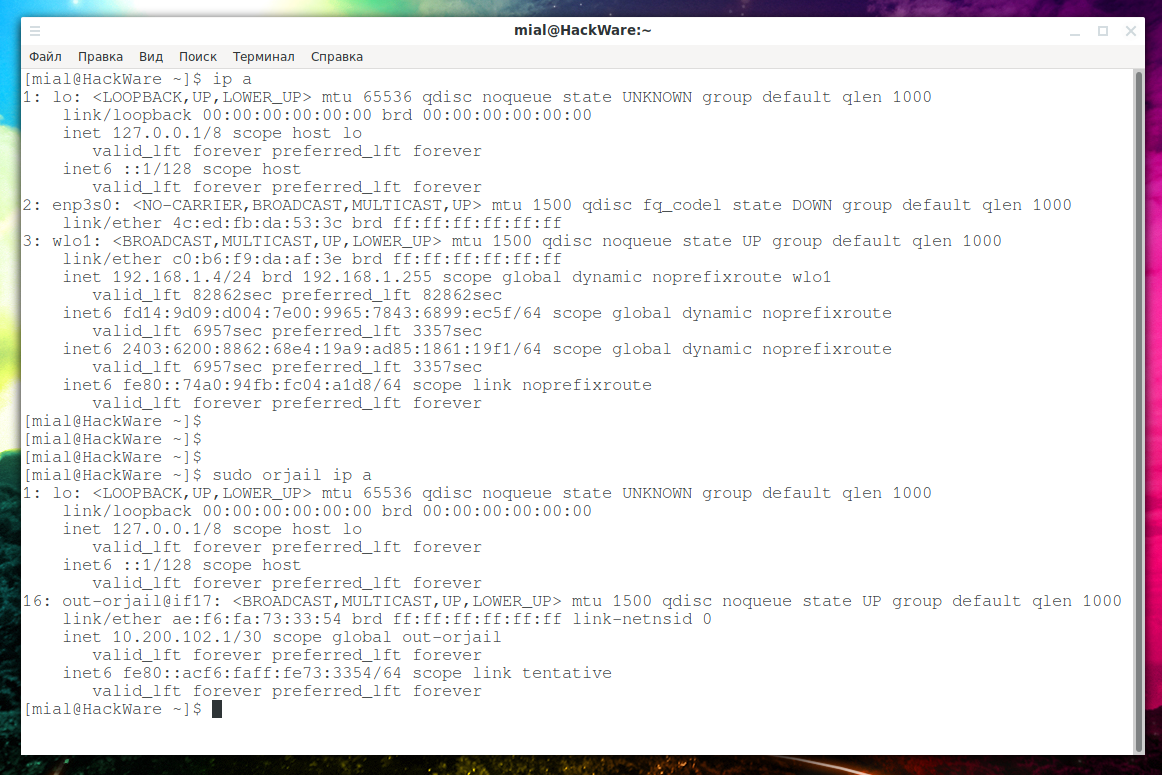

Чтобы вы наглядно это увидели, просмотрите информацию о ваших сетевых интерфейсах:

А теперь посмотрите, что видят программы, запущенные с помощью orjail:

Они совершенно в другом окружении!

Таким образом можно запускать и программы с графическим пользовательским интерфейсом:

Но с веб-браузерами будьте осторожны: orjail это скорее супер быстрое решение, когда нужно обойти блокировку или сменить свой IP. В более серьёзных ситуациях используйте Tor Browser — этот вариант безопаснее.

Если запустить orjail с опцией -v, то можно увидеть все происходящие процессы:

Обратите внимание, что orjail не умеет работать с IPv6 протоколом! Дело в том, что создаваемым временным сетевым интерфейсам назначаются только IP адреса. В принципе, думаю добавить поддержку IPv6 несложно, но в настоящий момент IPv6 трафик просто никуда не уходит.

Как мы уже знаем, через Tor невозможно передать пакеты UDP протокола, тем не менее, orjail может выполнять DNS запросы:

В качестве сервера, от которого получен ответ DNS, будет указано что-то вроде:

То есть DNS запросы обрабатываются в сети Tor.

Ошибки в orjail

Ошибка «User root: invalid name or no home directory.»

Вы можете столкнуться с ошибкой:

где вместо «root» будет имя вашего пользователя.

Так ошибка выглядит при выводе отладочной информации:

Для исправления откройте файл orjail (если вы уже выполнили установку, то этот файл размещён по пути /usr/sbin/orjail), найдите там строку

Ошибка «./usr/sbin/orjail: строка 563: /tmp/torpVKzn4: Отказано в доступе»

Вместо /tmp/torpVKzn4 может быть любое произвольное имя.

Для исправления вновь откройте файл orjail (если вы уже выполнили установку, то этот файл размещён по пути /usr/sbin/orjail), найдите там строку

torctl

Далее рассматриваемые программы очень схожи, они все используют Tor + iptables, но все чуть по-разному.

Начнём с самой многофункциональной программы torctl.

Эта программа написана для BlackArch, но довольно легко портируется на другие дистрибутивы.

Установка torctl в Kali Linux

Установка torctl в BlackArch

Чтобы узнать свой текущий IP, выполните:

Чтобы запустить Tor в качестве прозрачного прокси:

Для проверки статуса служб:

Если вы хотите поменять IP в сети Tor:

Для работы с Интернетом напрямую, без Tor, запустите:

Чтобы поменять MAC адреса на всех сетевых интерфейсах выполните команду:

Чтобы вернуть исходные MAC адреса:

Следующая команда добавит службу torctl в автозагрузку, то есть сразу после включения компьютера весь трафик будет пересылаться через Tor:

Для удаления службы из автозагрузки выполните:

Ещё вы можете включить автоматическую очистку памяти каждый раз при выключении компьютера:

Для отключения это функции:

Этот скрипт знает о существовании IPv6 трафика и успешно блокирует его. Запросы DNS перенаправляются через Tor.

AnonSurf

Если вы знакомы с Parrot Linux, то программа AnonSurf тоже должна быть вам знакома — она включает режим анонимности в системе. AnonSurf при желании закрывает программы, которые могут скомпрометировать анонимность, перенаправляет трафик и DNS запросы через Tor, блокирует IPv6.

AnonSurf слишком интегрирована в Parrot Linux и на других системах я бы рекомендовал выбрать какой-нибудь другой вариант, благо, выбор есть. Ещё мне не нравится, что программа пытается запустить/остановить какие-то сервисы без проверки их наличия и выводит ошибки, если они отсутствуют — из-за избытка ненужно информации можно пропустить что-то действительно важное. Тем не менее далее показано, как установить AnonSurf в Kali Linux. Основная часть функциональности сохранена, но команда «dns — Замена вашего DNS на сервера OpenNIC DNS» работать не будет!

Установка AnonSurf в Kali Linux

Показ своего внешнего IP адреса:

Запуск редиректа всего трафика через сеть Tor:

Прекращение редиректа трафика через Tor:

Nipe — это скрипт, который делает сеть Tor вашим шлюзом по умолчанию.

Этот скрипт на Perl позволяет вам напрямую направлять весь ваш трафик с вашего компьютера в сеть Tor, через которую вы можете анонимно выходить в Интернет, не беспокоясь о том, что за вашим IP будут следить или вас смогут вычислить по IP.

В настоящее время Nipe поддерживает только IPv4, но ведутся работы для добавления поддержки IPv6.

TOR Router

Tor Router позволяет использовать сеть Tor как прозрачный прокси и отправлять весь ваш трафик, в том числе DNS запросы, через Tor. Сеть Tor станет шлюзом по умолчанию для всех Интернет-соединений, что увеличит приватность/анонимность за счёт минимальных усилий. Скрипт будет работать на любой системе, использующей systemd (если вы хотите использовать этот инструмент как службу) и tor.

TOR Router не меняет системные файлы, как это делают другие инструменты для маршрутизации вашего трафика, благодаря минимальному воздействию на систему, в случае ошибки в службе TOR Router или после удаления этого инструмента, ваша остальная система не будет затронута.

В данный момент Tor-router поддерживает только IPv4 трафик, но автор планирует добавить поддержку и IPv6.

TorIptables2

Скрипт Tor Iptables — это анонимайзер, который настраивает iptables и tor для перенаправления всех служб и трафика, включая DNS, через сеть Tor.

Более подробно об этом скрипте я уже рассказывал в статье «Как быстро поменять IP в Linux».

Последние три скрипта я бы не рекомендовал использовать пока в них не добавят IPv6, иначе можно случайно сильно облажаться…

autovpn

Эта программа добавлена в качестве бонуса — autovpn также позволяет быстро сменить IP адрес, но вместо Tor использует случайный публичный OpenVPN из указанной страны. Больше подробностей в статье «Как быстро поменять IP в Linux».

Рассмотрим ещё несколько вариантов использования сети Tor.

Tor Browser

Tor Browser — является полностью настроенным и портативным браузером, для просмотра веб-сайтов через сеть Tor. Плюсы этого варианта — дополнительные меры для анонимности.

Минусы вытекают из плюсов: чем больше мер для анонимности, тем неудобнее пользоваться.

Источник