- Получение прав администратора на Windows 10

- Получение прав администратора в Windows 10 через командную строку

- Метод использования групповой политики

- Использование утилиты «netplwiz»

- Устранение ошибки «Запрошенная операция требует повышения» в Windows 10

- Решение проблемы «Запрошенная операция требует повышения»

- Способ 1: Ручной запуск установщика

- Способ 2: Запуск с правами администратора

- Другие способы решения проблемы

- Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Получение прав администратора на Windows 10

Обладать правами администратора требуется для того, чтобы во всем объеме использовать все необходимые возможности операционной системы Windows 10, а также, чтобы вносить различные важные изменения в нее. Данные права подразумевают доступ к расширенным функциям изменения и сохранения документов и материалов, а также использование определенных программ.

На сегодняшний день есть обширное количество способов для того, чтобы получить права администратора в операционной системе Windows 10. Давайте рассмотрим и запомним некоторые из них.

Получение прав администратора в Windows 10 через командную строку

Это один из самых простых и быстрых способов для получения учётной записи администратора. Нам потребуется ввести комбинацию клавиш «Win+R» и в поле «Выполнить» вводим комбинацию «cmd«.

Должна открыться командная строка, в которой необходимо ввести следующее:

После данной команды мы нажимаем клавишу «Enter».

Если высветилось сообщение, что имя не найдено, то необходимо ввести команду:

После этого выйдет полный список всех пользователей.

Необходимо отыскать имя администратора, который скрыт.

После чего необходимо повторить введение первой команды, только вводим не «administrator», а другое, правильное значение. Такая запись будет создана без пароля, но лучшим решением будет его создать и установить. Для этого вводим команду «net user администратор», где «администратор»- это наименование учётной записи.

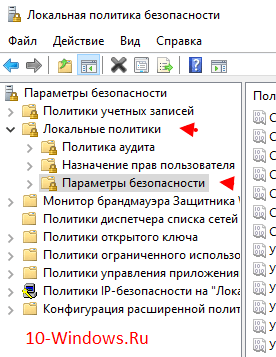

Метод использования групповой политики

Утилита «secpol.msc» поможет в получении прав администратора. Удобный и быстрый вариант получить права администратора. Для этого потребуется запустить редактор командой «Win+R» и ввести «secpol.msc«.

Здесь необходимо отыскать раздел «Локальные политики» и далее «Параметры безопасности«.

Далее нужно выбрать «Учетные записи: Состояние учетной записи «Администратор»«.

Открываем этот параметр и ставим метку на пункт «Включен«, жмем «Применить» и «Ок«.

Использование утилиты «netplwiz»

Для того, чтобы использовать утилиту «netplwiz», потребуется ввести комбинацию «Win+R» и в поле для ввода текста ввести:

Выберите нужную учетку и нажмите «Свойства».

В следующем окне переходим в раздел «Членство в группах«.

Ставим метку на «Администратор«, жмем «Применить«, затем «Ok«.

Перезагружаем свой компьютер.

Таким образом, мы уяснили, что получить права администратора можно и другими методами. Главное, чтобы вы смогли держать под контролем управление системой и конфиденциальную информацию на своем компьютере.

Устранение ошибки «Запрошенная операция требует повышения» в Windows 10

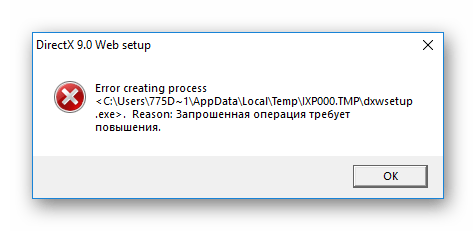

Ошибка «Запрошенная операция требует повышения» возникает в разных версиях операционной системы Windows, в том числе и в десятке. Она не представляет собой что-то сложное и может быть легко устранена.

Решение проблемы «Запрошенная операция требует повышения»

Как правило, эта ошибка носит код 740 и появляется при попытке установки каких-либо программ или любых других, требующих для инсталляции одну из системных директорий Windows.

Она же может появиться и при попытке первого открытия уже установленной программы. Если учетной записи не хватает прав, чтобы самостоятельно провести установку/запустить ПО, пользователь без труда сможет выдать их. В редких ситуациях это происходит даже в учетной записи Администратора.

Способ 1: Ручной запуск установщика

Этот метод касается, как вы уже поняли, только скачанных файлов. Часто после загрузки мы открываем файл сразу из браузера, однако при появлении рассматриваемой ошибки советуем вручную зайти в то место, куда скачали его, и запустить инсталлятор оттуда самостоятельно.

Все дело в том, что запуск установщиков из браузера происходит с правами обычного пользователя даже несмотря на то, что учетка носит статус «Администратор». Возникновение окна с кодом 740 — достаточно редкая ситуация, ведь большинству программ достаточно прав обычного юзера, поэтому разобравшись с проблемным объектом можно снова продолжить открывать инсталляторы через браузер.

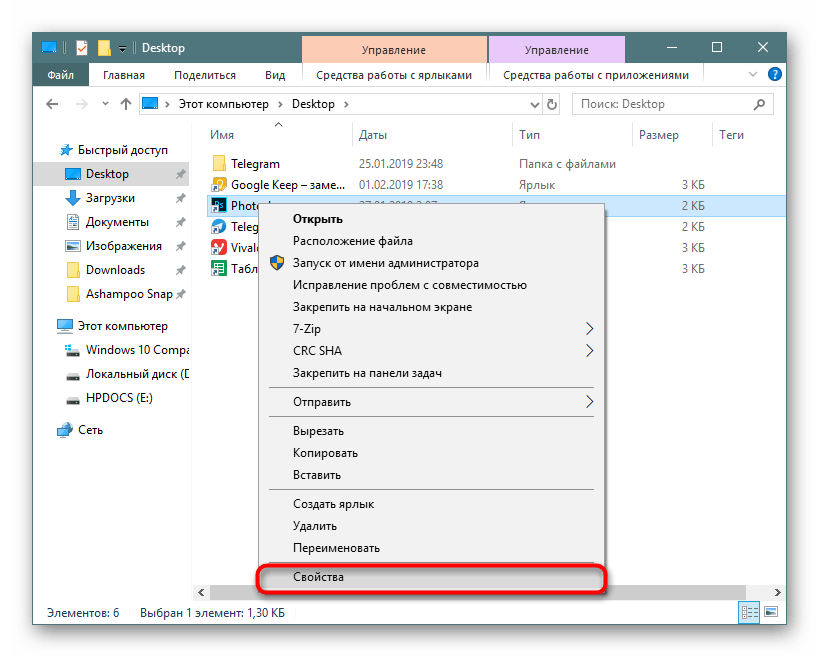

Способ 2: Запуск с правами администратора

Чаще всего этот вопрос легко урегулировать, выдав установщику или уже установленному EXE-файлу права администратора. Для этого просто кликните по файлу правой кнопкой мыши и выберите пункт «Запуск от имени администратора».

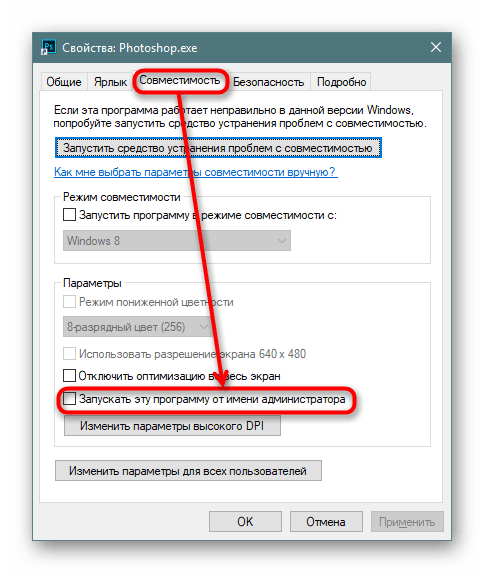

Этот вариант помогает запустить работу установочного файла. Если же инсталляция уже была произведена, но программа не стартует или же окно с ошибкой появляется более одного раза, выдаем ей постоянный приоритет на запуск. Для этого открываем свойства EXE-файла или его ярлыка:

Переключаемся на вкладку «Совместимость» где ставим галочку рядом с пунктом «Запускать эту программу от имени администратора». Сохраняем на «ОК» и пробуем открыть ее.

Возможен и обратный ход, когда эту самую галочку нужно не установить, а снять, чтоб программа смогла открыться.

Другие способы решения проблемы

В некоторых случаях не удается запустить программу, требующую повышенных прав, если та открывается через другую программу, не имеющую их. Проще говоря, конечная программа запускается через лаунчер с отсутствием администраторских прав. Такая ситуация также не представляет особой сложности в решении, но она может быть не единственной. Поэтому в дополнение к ней мы разберем и другие возможные варианты:

- Когда программа хочет запустить установку других компонентов и из-за этого всплывает рассматриваемая ошибка, оставьте лаунчер в покое, зайдите в папку с проблемным ПО, найдите там установщик компонента и начните его установку вручную. Например, лаунчер не может начать инсталляцию DirectX — перейдите в папку, откуда он пытается его установить, и запустите EXE-файл ДиректИкс вручную. То же самое будет касаться любого другого компонента, название которого фигурирует в сообщении об ошибке.

- При попытке старта работы установщика через BAT-файл ошибка также возможна. В этом случае его можно без проблем отредактировать «Блокнотом» или специальным редактором, кликнув по файлу ПКМ и выбрав его через меню «Открыть с помощью…». В батнике найдите строчку с адресом программы, и вместо прямого пути к ней используйте команду:

cmd /c start ПУТЬ_ДО_ПРОГРАММЫ

Подробнее: Как отключить UAC в Windows 7 / Windows 10

В завершение хочется сказать о безопасности такой процедуры. Выдавайте повышенные права только той программе, в чистоте которой уверены. Вирусы любят проникать именно в системные папки Windows, и необдуманными действиями вы можете лично пропустить их туда. Перед установкой/открытием рекомендуем проверить файл через установленный антивирус или хотя бы через специальные сервисы в интернете, подробнее о которых вы можете прочитать по ссылке ниже.

Контроль учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей User Account Control: Behavior of the elevation prompt for standard users

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для контроля учетных записей пользователей: поведение запроса на повышение прав для стандартного параметра политики безопасности пользователей. Describes the best practices, location, values, policy management and security considerations for the User Account Control: Behavior of the elevation prompt for standard users security policy setting.

Справочные материалы Reference

Этот параметр политики определяет поведение запроса на повышение прав для обычных пользователей. This policy setting determines the behavior of the elevation prompt for standard users.

Возможные значения Possible values

Автоматически отключать запросы на повышение прав Automatically deny elevation requests

Этот параметр возвращает сообщение об ошибке «Отказано в доступе» стандартным пользователям при попытке выполнить операцию, требуемую повышения привилегий. This option returns an “Access denied” error message to standard users when they try to perform an operation that requires elevation of privilege. Большинство организаций, запускающих настольные компьютеры в качестве обычных пользователей, настраивают эту политику, чтобы уменьшить количество вызовов службы поддержки. Most organizations that run desktops as standard users configure this policy to reduce Help Desk calls.

Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop

Это значение по умолчанию. This is the default. Если для операции требуется повышение привилегий, пользователю на защищенном рабочем столе будет предложено ввести другое имя пользователя и пароль. When an operation requires elevation of privilege, the user is prompted on the secure desktop to enter a different user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Запрос учетных данных Prompt for credentials

Операция, требуемая повышения привилегий, требует у пользователя ввести административное имя пользователя и пароль. An operation that requires elevation of privilege prompts the user to type an administrative user name and password. Если пользователь вводит действительные учетные данные, операция продолжается с применимыми привилегиями. If the user enters valid credentials, the operation continues with the applicable privilege.

Рекомендации Best practices

- Настройка контроля учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей, чтобы они автоматически отключили запросы на повышение прав. Configure the User Account Control: Behavior of the elevation prompt for standard users to Automatically deny elevation requests. Этот параметр требует, чтобы пользователь входить с помощью учетной записи администратора для запуска программ, которые требуют повышения привилегий. This setting requires the user to log on with an administrative account to run programs that require elevation of privilege.

- В целях обеспечения безопасности стандартные пользователи не должны иметь знаний об административных паролях. As a security best practice, standard users should not have knowledge of administrative passwords. Однако если у пользователей есть как учетные записи уровня администратора, так и стандартные учетные записи, установите запрос учетных данных, чтобы пользователи не выбирали всегда вход с помощью учетных записей администраторов, и они меняют свое поведение, чтобы использовать стандартную учетную запись пользователя. **** However, if your users have both standard and administrator-level accounts, set Prompt for credentials so that the users do not choose to always log on with their administrator accounts, and they shift their behavior to use the standard user account.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Запрос учетных данных на безопасном рабочем столе Prompt for credentials on the secure desktop |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска компьютера, если они сохраняются локально или распространяются с помощью групповой политики. Changes to this policy become effective without a computer restart when they are saved locally or distributed through Group Policy.

Групповая политика Group Policy

Все возможности аудита интегрированы в групповую политику. All auditing capabilities are integrated in Group Policy. Эти параметры можно настроить, развернуть и управлять ими в консоли управления групповыми политиками (GPMC) или в оснастке «Локализованная политика безопасности» для домена, сайта или подразделения. You can configure, deploy, and manage these settings in the Group Policy Management Console (GPMC) or Local Security Policy snap-in for a domain, site, or organizational unit (OU).

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Один из рисков, которые функция UAC пытается устранить, — вредоносные программы, запущенные с повышенными учетными данными, без того, чтобы пользователь или администратор не знали об их действиях. One of the risks that the UAC feature tries to mitigate is that of malicious programs running under elevated credentials without the user or administrator being aware of their activity. Этот параметр повышает осведомленность пользователя о том, что программа требует использования операций с повышенными привилегиями, и требует, чтобы пользователь вилил учетные данные администратора для запуска программы. This setting raises awareness to the user that a program requires the use of elevated privilege operations, and it requires that the user supply administrative credentials for the program to run.

Противодействие Countermeasure

Настройка контроля учетных записей пользователей: поведение запроса на повышение прав для обычных пользователей, чтобы они автоматически отключили запросы на повышение прав. Configure the User Account Control: Behavior of the elevation prompt for standard users to Automatically deny elevation requests. Этот параметр требует, чтобы пользователь входить с помощью учетной записи администратора для запуска программ, которые требуют повышения привилегий. This setting requires the user to log on with an administrative account to run programs that require elevation of privilege. В целях обеспечения безопасности стандартные пользователи не должны иметь знаний об административных паролях. As a security best practice, standard users should not have knowledge of administrative passwords. Однако если у пользователей есть учетные записи как **** на уровне администратора, так и на уровне администратора, рекомендуется установить запрос учетных данных таким образом, чтобы пользователи не могли всегда входить в систему с помощью учетных записей администраторов, и они меняли свое поведение, чтобы использовать стандартную учетную запись пользователя. However, if your users have both standard and administrator-level accounts, we recommend setting Prompt for credentials so that the users do not choose to always log on with their administrator accounts, and they shift their behavior to use the standard user account.

Возможное влияние Potential impact

Пользователи должны предоставить административные пароли для запуска программ с повышенными привилегиями. Users must provide administrative passwords to run programs with elevated privileges. Это может привести к повышению нагрузки на ИТ-персонал при выявлении затронутых программ и внесении изменений в стандартные операционные процедуры для поддержки операций с наименьшими привилегиями. This could cause an increased load on IT staff while the programs that are affected are identified and standard operating procedures are modified to support least privilege operations.