- Установка TrueCrypt (CLI) на Linux

- Что такое TrueCrypt?

- Загрузка и установка TrueCrypt

- Версия TrueCrypt

- Извлечение файлов

- Установка TrueCrypt

- Использование TrueCrypt

- Создание тома

- Монтирование тома TrueCrypt

- Демонтаж тома

- TrueCrypt – кроссплатформенная программа для шифрования файлов

- Установки TrueCrypt

- Скрытый диск и скрытая система.

- Шифрование USB флеш накопителей.

- Работа в Linux версией TrueCrypt.

Установка TrueCrypt (CLI) на Linux

Предупреждение: Использование TrueCrypt небезопасно, поскольку данная программа может быть уязвима. Официальный сайт TrueCrypt рекомендует мигрировать на BitLocker.

Что такое TrueCrypt?

TrueCrypt – это свободная криптографическая программа с открытым исходным кодом, которая защищает данные путём шифрования файлов в виртуальные тома; также TrueCrypt умеет создавать «скрытые» тома, что позволяет поддерживать безопасность данных даже в случае подбора пароля.

TrueCrypt предоставляет множество различных методов шифрования; на момент написания статьи среди них:

- AES

- Serpent

- Twofish

- AES-Twofish

- AES-Twofish-Serpent

- Serpent-AES

- Serpent-Twofish-AES

- Twofish-Serpent

Загрузка и установка TrueCrypt

Версия TrueCrypt

В данном руководстве показано, как установить «console-only» версию TrueCrypt для Linux для 32- и 64-разрядных систем. Выберите соответствующую версию программы. Если вы не уверенны, что сделали правильный выбор, запустите:

Начало вывода для 64-битной версии выглядит так:

/sbin/init: ELF 64-bit LSB shared object

Для 32-битной версии – так:

/sbin/init: ELF 32-bit LSB shared object

Официальный сайт не предоставляет отдельных ссылок на установку, подразумевая, что запросить версию нужно через php-форму, но на самом деле tar можно загрузить при помощи wget. К примеру, чтобы загрузить 64-битную версию для консоли, запустите:

sudo wget http://truecrypt.org/download/truecrypt-7.1a-linux-console-x64.tar.gz

Примечание: Прежде чем приступить к загрузке программы, убедитесь, что версия 7.1а является последним поддерживаемым релизом; в случае необходимости замените номер версии в команде.

Чтобы загрузить 32битную версию программы, просто замените в команде 64 на 32.

Извлечение файлов

Чтобы извлечь установочный файл, наберите:

tar xfvz truecrypt-7.1a-linux-console-x64.tar.gz

При необходимости замените номер версии и тип архитектуры программы. Извлечь файлы можно в любую удобную точку системы, так как инсталлятор обработает путь автоматически.

Установка TrueCrypt

Теперь запустите команду установки, заменив при необходимости номер версии и тип архитектуры:

Это запустит установку программы; на экране появится:

TrueCrypt 7.1a Setup

____________________

Installation options:

1) Install truecrypt_7.1a_console_amd64.tar.gz

2) Extract package file truecrypt_7.1a_console_amd64.tar.gz and place it to /tmp

To select, enter 1 or 2:

Выберите 1 и нажмите Enter, чтобы ознакомиться с правилами и условиями использования TrueCrypt. Зажмите пробел, если вы на самом деле не собираетесь читать все правила.

Примечание: Enter тоже сработает, но пробел позволяет пролистывать целые страницы, а Enter – только строки.

Нажмите y, чтобы принять правила, и нажмите Enter. После этого программа сообщит вам о требованиях.

- Библиотека и инструменты FUSE

- Инструменты device mapper

Чтобы продолжить, нажмите Enter.

Примечание: В Ubuntu и Debian эти зависимости должны уже быть установлены.

Затем на экране появится сообщение о том, как деинсталлировать TrueCrypt (конечно, иногда сообщение «Uninstalling TrueCrypt» может немного запутать, но это не более ем советы по деинсталляции, которые могут пригодиться в дальнейшем). Нажмите Enter, чтобы закрыть инсталлятор. Теперь установка TrueCrypt завершена.

Использование TrueCrypt

Создание тома

Чтобы создать зашифрованный том в интерактивном режиме, используйте команду:

truecrypt -c /path/to/volume/directory/volumename

К примеру, чтобы создать новый том по имени mysecrets в домашнем каталоге, запустите:

truecrypt -c /home/mysecrets

Обратите внимание: созданный том mysecrets будет несуществующим файлом. Используйте любое расширение или пропустите его. TrueCrypt не будет создавать подпуть (subpath), потому нужно самостоятельно убедиться, что подпуть существует (в данном случае это /home/), а файл mysecrets – нет.

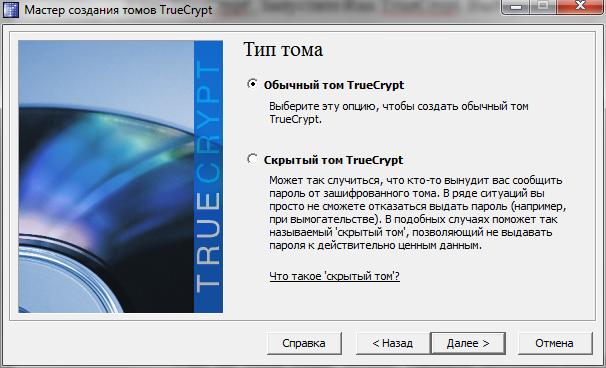

Программа спросит, какой том нужно создать: обычный или скрытый (Normal или Hidden соответственно). Попробуйте дл начала создать обычный том.

Скрытый том – это, по сути, два тома TrueCrypt, один из которых помещён внутри другого. Они необходимы для защиты данных в случае раскрытия или взлома пароля. Злоумышленник подумает, что получил доступ к необходимой информации, но на самом деле он откроет только внешний том.

Нажмите 1, чтобы создать обычный том, и задайте размер, например:

Это создаст том в 100 мегабайт. Задайте необходимый размер тома самостоятельно. Объем тома можно воспринимать как отдельное устройство хранения (например, как флэш-накопитель): установленный на данном этапе объем будет максимальным объёмом данных, который можно поместить в том. Чем он больше, тем больше времени потребуется для его создания, поскольку шифрование данных занимает немало времени (в целом, это зависит от системы). К примеру, для хранения нескольких текстовых файлов (можно сохранить все свои пароли в виде текстового файла в томе TrueCrypt) несколько мегабайт будет более чем достаточно.

Выберите метод шифрования. Нажмите 1, чтобы зашифровать том при помощи AES, а затем снова 1, чтобы выбрать RIPEMD-160 в качестве алгоритма шифрования. В целом, все методы и алгоритмы шифрования, предоставленные TrueCrypt, достаточно надёжны. Для повёрнутых на безопасности пользователей есть опция Serpent-Twofish-AES, которая шифрует том при помощи AES, шифрует вывод с другим ключом при помощи Twofish, а затем шифрует и этот вывод при помощи Serpent. То есть, если какой-либо из методов шифрования будет взломан, том всё равно будет зашифрован (только если не взломать все три метода).

Примечание: О каждом из этих методов можно прочесть в Википедии.

Затем можно выбрать файловую систему; выберите наиболее совместимую FAT (2), если вы будете иметь дело с томами из других систем. Затем нужно выбрать пароль. Помните: в большинстве случаев подбор пароля (brute-forcing) является для злоумышленника единственным возможным способом получить доступ к файлам, так что для безопасности выбирайте длинный пароль (рекомендуется использовать более 20 символов).

В данном руководстве используется простой тестовый пароль 1234; ни в коем случае не повторяйте этого в реальных условиях.

Введите пароль (1234), нажмите Enter и подтвердите пароль. Теперь будет запрошен путь к ключевому файлу (keyfile). В данном руководстве ключевой файл не используется, что значит, что в будущем к такому тому можно будет получить доступ при помощи одного пароля. Ключевые файлы намного безопаснее паролей; пользователь может выбрать изображение, текстовый файл или любой другой файл, который нужно указывать при доступе к тому. Однако, есть у этого метода и недостатки: если ключевой файл будет поврежден или утерян, вы потеряете доступ к тому.

Примечание: Более подробную информацию о ключевых файлах можно найти здесь.

Теперь нажмите на клавиатуре не менее 320 случайных символов: TrueCrypt использует их для создании энтропии. Постарайтесь использовать как можно больше разных символов.

Примечание: Подробнее об энтропии и генерации случайных чисел читайте здесь.

Нажмите Enter, чтобы создать том.

Монтирование тома TrueCrypt

Чтобы смонтировать том, используйте команду:

truecrypt —mount /home/secret

Нажмите Enter, чтобы выбрать стандартный каталог дл монтирования (в Ubuntu это /media/truecrypt1/), введите свой пароль и снова дважды нажмите Enter, чтобы принять настройки по умолчанию: без ключевого файла, не скрытый том.

Теперь зашифрованный том смонтирован. Он работает как флэшка: пока он смонтирован, на него и с него можно копировать файлы, но после размонтирования эти файлы будут недоступны. Чтобы переместить файлы в том, используйте команду:

mv secrettextfile.txt /media/truecrypt1/

Демонтаж тома

Чтобы демонтировать том, используйте:

Эта команда размонтирует все смонтированные тома. На данном этапе может возникнуть ошибка:

Error: umount: /media/truecrypt1: device is busy.

(In some cases useful info about processes that use

the device is found by lsof(8) or fuser(1))

Она говорит о том, что устройство занято (busy), и скорее всего причина того – терминал. Если в местонахождении тома открыт терминал, смените каталог:

Источник

TrueCrypt – кроссплатформенная программа для шифрования файлов

Слы, чувак, в натуре: без измен! Это всё чисто гонево, что они такие врубные, а на самом деле они, ну, ты понимаешь. Короче, надень, братишка, темные очёчьки, зашифруйся слегонца, и никто тебя не выкупит, что ты партизан.

(Дмитрий Гайдук — «Про войну»)

Возможно, вас также заинтересуют статьи «VeraCrypt — достойная альтернатива TrueCrypt», «Аналоги и альтернативы TrueCrypt » и «TrueCrypt получает новую жизнь».

TrueCrypt – это бесплатный продукт с открытым исходным кодом. Это одна из самых лучших программ для шифрования файлов и разделов диска, даже если сравнивать с коммерческими продуктами. Она работает на Widnows, Linux и OS X.

Основные её особенности:

- Создание виртуальных зашифрованных дисков (контейнеров) и работа с ними как с настоящими дисками.

- Шифрование разделов, жёстких или USB дисков целиком.

- Шифрование раздела или диска на котором установлена Windows (дозагрузочная аутентификация).

- Шифрование автоматическое, проходит в реальном времени (on-the-fly), интуитивно понятное.

- Параллельность и конвеерность позволяет читать и записывать данные так быстро, как если бы диск был не зашифрован.

- Поддерживает аппаратное ускорение на современных процессорах.

- Убедительно скрывает сам факт шифрования: использует скрытые тома и скрытые операционные системы.

Установки TrueCrypt

Рассказывать о возможностях программы я буду на примере Windows версии. Работа с Linux версией во многом схожа, в конце статьи я специально остановлюсь на её специфике.

Скачать программу для всех платформ можно здесь.

По умолчанию в программу не встроены другие языки кроме английского. Скачать дополнительные языки, в том числе русский, можно по этой ссылке. Скаченный файл распакуйте и переместите в каталог с установленной программой, например ‘ C:Program FilesTrueCrypt ‘. Запустите TrueCrypt. Выберете Settings -> Language, там выберете желаемый язык и нажмите OK.

Установка TrueCrypt на Widnows не должна вызвать вопросы. Поэтому сразу перейдём к использованию.

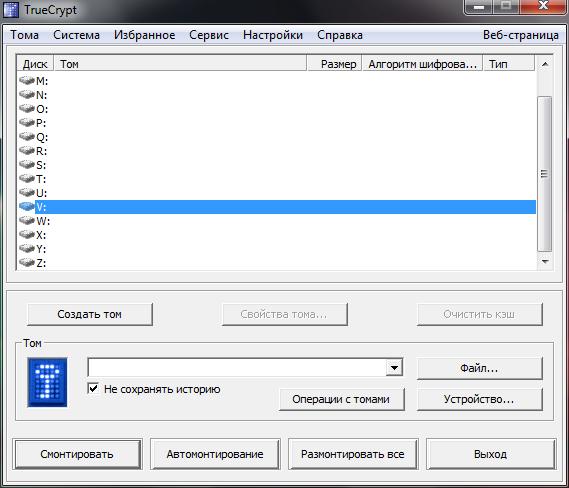

Вот так выглядит окно программы.

Создадим наш первый зашифрованный контейнер.

Выбираем «Тома» -> «Создать новый том»

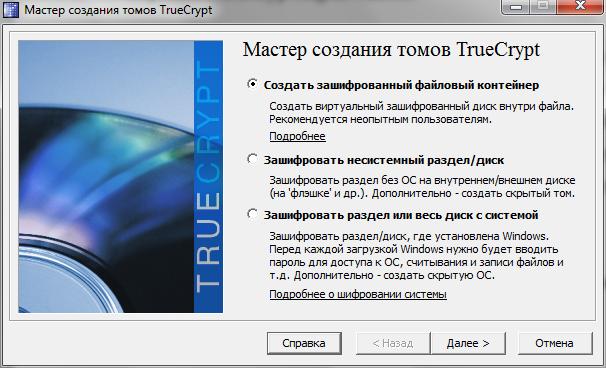

Уже на этом этапе можно оценить потенциальные возможности по шифрованию томов и системы в целом, но сейчас мы выберем «Создать зашифрованный файловый контейнер».

На следующем этапе нам предлагается создать обычный или скрытый том. Обычный том – при вводе пароля становятся доступные зашифрованные в нём файлы. Скрытый том включает в себя два уровня и два пароля – настоящий и, скажем так, «беспонтовый». При вводе «беспонтового» пароля отображаются зашифрованные файлы, которые не представляют для вас жизненной важности. При вводе настоящего пароля, появляется возможность работать с действительно важными данными. Для чего это нужно? Например, к вам пришла кровавая гэбня бандиты и, откусывая кусачками по одному вашему пальцу, настоятельно так спрашивают пароль, причём, заявляют, что их информатор сообщил, что зашифрованный диск точно есть. Что делать? С явной неохотой, дрожью в голосе и в коленках сообщаете им «беспонтовый» пароль и радостная кровавая гэбня бандиты радостно роятся в ваших беспонтовых файлах. Причём, как либо доказать (математически, программно), что есть ещё второй уровень и ещё файлы, невозможно. Зашифрованные данные по структуре неотличимы от набора случайных байтов.

Запомним, что такое скрытый диск, но сейчас выберем «Обычный том TrueCrypt». Размещение тома – здесь всё более чем понятно. Можете выбрать любое расположение, любое название и любое расширение файла.

Выбор алгоритма шифрования.

На выбор представлены несколько алгоритмов шифрования и хеширования. Причём можно сочетать сразу два и даже три уровня шифрования! Если вы любознательны, то о каждом алгоритме можете почитать в Википедии. Я не буду давать совета, что именно выбрать, а только замечу, что сейчас считается, что, не зная пароля, невозможно прочитать данные зашифрованные любым из представленных алгоритмов. Использование одновременно два или три уровня шифрования может сказаться на скорости записи на зашифрованный диск.

Размер тома – здесь опять всё очевидно.

Вроде бы, ничего сложного. Но нужно понимать, что ассиметричные алгоритмы шифрования (это те, с которыми работает TrueCrypt) можно взломать только методом подбора – и больше никак! Поэтому если вы выберете пароль из 1-5 символов (ведь, так легче запомнить) или из осмысленного слова (тоже легко запомнить), то ваш пароль может быть подобран путём брутфорсинга, т.е. перебиранием разных комбинаций. Конечно, если вы придумали длинный сложный пароль с использованием разных символов и регистров, плохие люди опять же могут воспользоваться брутфорсингом, но подбирать его они будут до следующего прихода Мессии. Но здесь, опять же, важно не перестараться. Если вы забудете свой пароль, то данные на зашифрованном контейнере можно считать безвозвратно утерянными.

Выбор файловой системы.

Если вы планируете сохранять на зашифрованный диск файлы размером более 4 гб, то выберете NTFS, в остальных случаях – не принципиально, какую файловую систему выбирать. Нажимаем «Разметить».

Всё, переходим в главное окно программы. Выбираем букву диска, который будет присвоен нашему виртуальному диску (абсолютно неважно, какую букву вы выберете). Кликаем на кнопку с надписью «Файл». Открывается проводник Windows, в нём выбираете файл с контейнером. Нажимаем кнопку «Смонтировать», вводим пароль.

Теперь любым файловым менеджером переходим в наш новый диск. Работа с ним ничем не отличается от работы, например, с обычной флешкой – можно копировать, удалять, создавать папки, открывать и пр.

Чтобы прекратить доступ к нашему диску, нажмите кнопку «Размонтировать» в главном окне программы.

Вроде бы, всё очень просто. Программа содержит много настроек.

Хочу обратить внимание на две из них. Первая называется «Автоматически размонтировать тома при неактивности более». Думаю здесь всё понятно, если вы работали с зашифрованным диском, а потом отошли от компьютера, забыв этот диск размонтировать, то программа это сделает сама по истечении определённого интервала времени – очень полезно. И вторая – настройка горячих клавиш. Задайте комбинацию для «Размонтировать все тома». Это тоже может оказаться полезным, когда к вам заглянули люди в масках. Первое, что они скажут, это ничего не трогать и убрать руки от компьютеров – вот в этот момент и нужно успеть нажать заветную комбинацию.

Скрытый диск и скрытая система.

Про скрытый диск я кратко уже сказал, можно только добавить, что такой диск может быть и при создании контейнера и при шифровании разделов и жёстких дисков (флешек) целиком.

Скрытая система схожа со скрытым диском. Суть её заключается в том, что при загрузке компьютера у вас спрашивается пароль. При вводе «беспантового» пароля загружается ОС, не содержащая критических данных. Это может быть необходимо, когда, например, вас силой принуждают выдать пароль. Для работы же, вводится настоящий пароль и загружается другая ОС, с критически важными данными. Доказать наличие другой операционной системы – невозможно. Они полностью разделены друг от друга и информация из одной ОС никак недоступна из другой.

Пара рекомендаций по поводу «беспонтовой» ОС:

- Храните там какие-нибудь файлы – может быть те, которые вы не хотели бы показывать другим, но при этом не критичные. Это нужно для того, чтобы у людей, силой заставляющих вас выдать пароль, не появилось лишнего повода для подозрений.

- Не забрасывайте «беспонтовую» ОС. По логам и другим косвенным признакам можно определить, что в операционную систему давно не заходили и (или) не выполняли там какие-либо операции – это также будет весьма подозрительно.

Даже если вам не нужна скрытая система, можно зашифровать диск, на котором установлена Windows и при каждом запуске компьютера будет спрашиваться пароль. Этот пароль, в отличие от пароля самой Windows или пароля BIOS’а, никак нельзя обойти или расшифровать.

Шифрование USB флеш накопителей.

Для этого есть специальный инструмент «Настройка переносного диска TrueCrypt». Этот инструмент позволяет не только зашифровать переносной диск, но и копирует на него копию TrueCrypt, т.е. вы можете смонтировать флешку на любом компьютере, соответственно это позволяет всегда иметь при себя важные файлы с возможностью доступа без установки дополнительных программ.

Работа в Linux версией TrueCrypt.

Я уже говорил, что работа с Linux версией, в целом, схожа, но есть нюансы, о которых я сейчас расскажу.

Во-первых установка. Для установки можно скачать как стандартную версию (очень похожа на ту, которая в Windows), так и только консольную – для тех, кто предпочитает консоль. Сразу скажу, я к таким людям не отношусь, поэтому скачиваем стандартный вариант.

Кстати, для Linux версии нет возможности выбрать язык – явное неудобство для не владеющих английским, будем надеяться, что в будущих версиях это будет учтено.

У меня скачался файл truecrypt-7.1a-linux-x64.tar.gz

Распаковываем архив, появляется файл truecrypt-7.1a-setup-x64

Открываем терминал, переходим в каталог с распакованным файлом:

cd ‘/home/mial/Загрузки’

(в вашем конкретном случае путь может отличаться).

Теперь в терминале набираем

sh truecrypt-7.1a-setup-x64

Появляется такое окно.

Выбираем ‘Install TrueCrypt‘, принимаем лицензию. TrueCrypt установлен, появляется справочная надпись, что для удаления программы нужно выполнить в терминале

truecrypt-uninstall.sh

Запускаем, при беглом осмотре функций бросается в глазе меньшее количество настроек, чем в Windows версии. Ничего, всё необходимое есть. Попробуем смонтировать том.

Всё как и в Windows, но кроме пароля для тома, программа ещё спрашивает администраторский пароль Linux – это нужно для монтирования.

У меня по умолчанию том смонтировался в эту директорию:

/media/truecrypt1

Я перехожу туда и вижу вот такое безобразие:

Т.е. все киррилистические символы в названиях папок и файлов заменены знаками вопросов. Чтобы это исправить, размонтируем том, переходим в

Settings -> Preferences.

Выбираем там вкладку Mount Options

И в поле Mount Options вводим:

iocharset=utf8

Нажимаем ОК и монтируем наш файл ещё раз.

Вот теперь всё впорядке.

Итак, TrueCrypt очень полезная и многофункциональная программа, превосходящая даже платные аналоги. Контейнеры TrueCrypt можно открывать даже на мобильных телефонах с Android! О многих функция я упомянул вскользь – программа содержит ещё очень много интересных функций и опций.

Напоследок, полезная ссылка, документация по TrueCrypt. Всё на английском, но разве это не ещё один повод начать учить английский?

Поделитесь этой статьёй с друзьями, если хотите выхода новых статей:

Источник