Центр сертификации windows выдача сертификата

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами произвели настройку сети в CentOS 7.4. В сегодняшней публикации я разберу ситуацию, когда вам необходимо выпустить на вашем Windows центре сертификации, сертификат вида Wildcard. Мы поговорим, где применяется такой сертификат. Думаю, что данная информация найдет своего читателя.

Что такое Wildcard сертификат

Ранее я вам рассказывал, что из себя представляют SSL сертификаты и там я описывал принцип работы wildcard, давайте я напомню его определение. Wildcard (Подстановочный сертификат) — это цифровой сертификат, который применяется к домену и всем его поддоменам. Обозначение подстановочного знака состоит из звездочки и точки (*.) перед доменным именем. Сертификаты Secure Sockets Layer ( SSL ) часто используют подстановочные знаки для расширения шифрования SSL для поддоменов. Обычный SSL-сертификат работает на одном домене, например root.pyatilistnik.org. Wildcard SSL сертификат для * .pyatilistnik.org также защищает mail.pyatilistnik.org, vpn.pyatilistnik.org, payment.pyatilistnik.org и т.д.

Распространение одного сертификата на субдомены вместо покупки отдельных сертификатов может сэкономить деньги и упростить администрирование. Недостатком, однако, является то, что если сертификат должен быть отозван на одном поддомене, он должен быть отозван и на всех остальных. Например, если поддомен, такой как payment.pyatilistnik.org, скомпрометирован, то это касается и поддоменов mail и vpn . Приобретение отдельных сертификатов может стоить немного больше и потребовать больше администрирования, но это также гарантирует, что каждый поддомен индивидуально защищен.

Очень часто я встречал использование Wildcard сертификата на разных сайтах, развернутых на IIS, в системах внутреннего документооборота.

Как выпустить Wildcard SSL сертификат в Active Directory

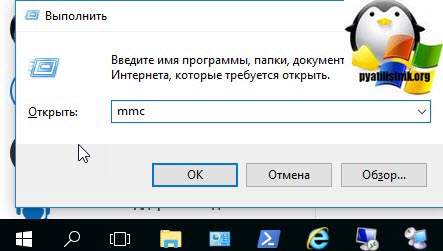

И так у вас есть развернутый домен Active Directory, внутри домена есть инфраструктура по выпуску сертификатов, через Windows роль «Центр Сертификации». Поступила задача выпустить для вашего домена Wildcard SSL сертификат, чтобы использовать его на разных проектах предприятия. Что вы делаете, открываете окно «Выполнить» и пишите там слово mmc.

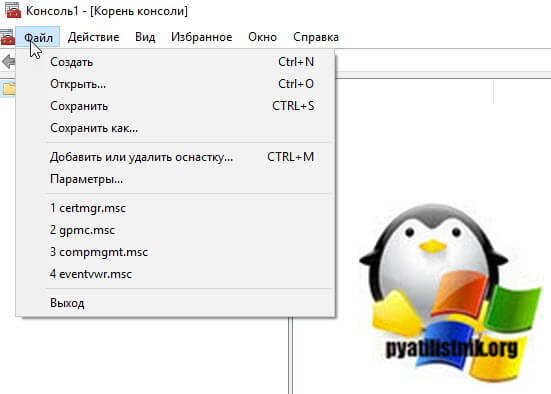

У вас откроется окно для добавления оснасток mmc. Нажмите меню «Файл — Добавить или удалить оснастку«.

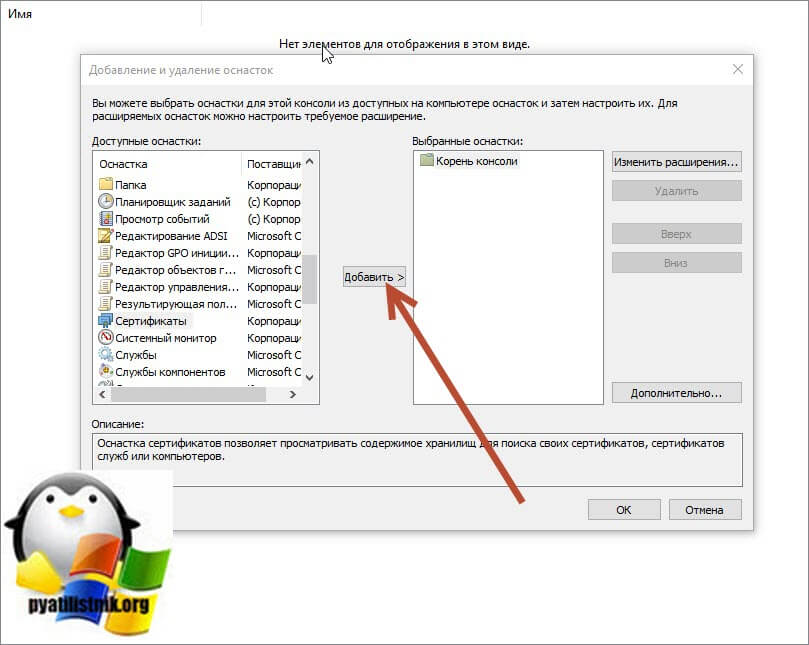

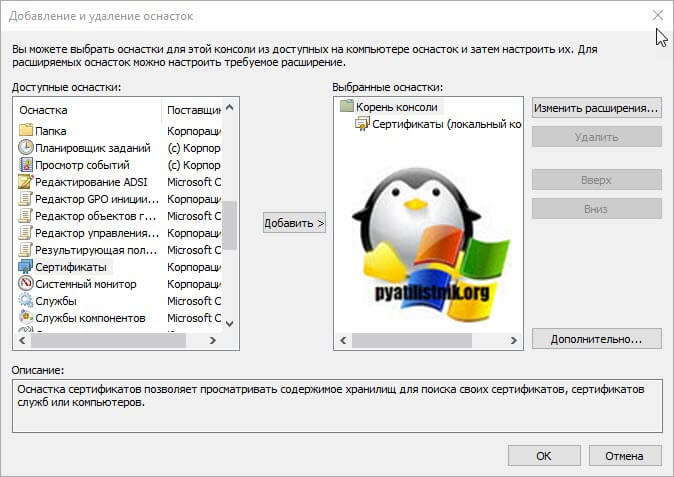

Находим в левом разделе «Доступные оснастки» запись «Сертификаты» и нажимаем «Добавить«.

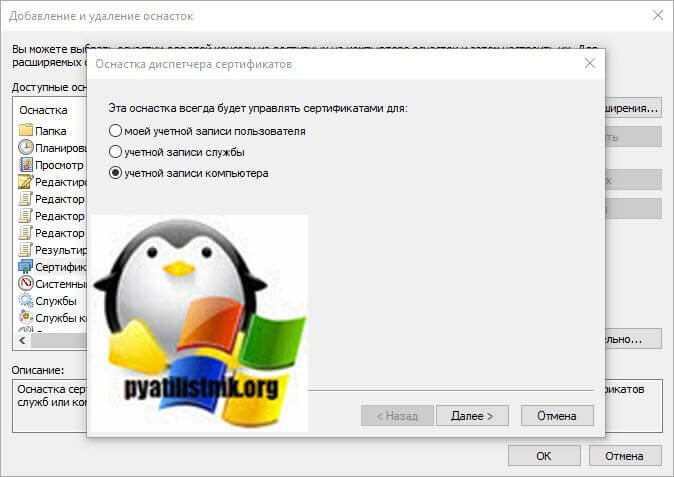

Выбираем пункт «Учетной записи компьютера» и нажимаем далее.

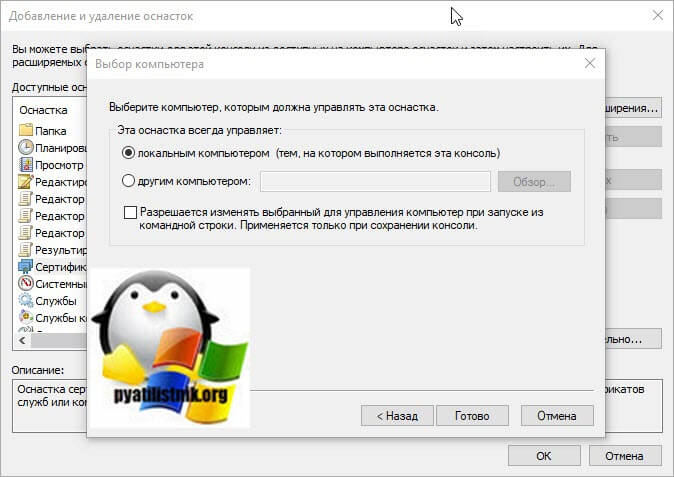

Оставляем, эта оснастка управляет «Локальным компьютером» и нажимаем готово.

Видим, что в корень консоли был добавлен пункт «Сертификаты», нажимаем «Ok».

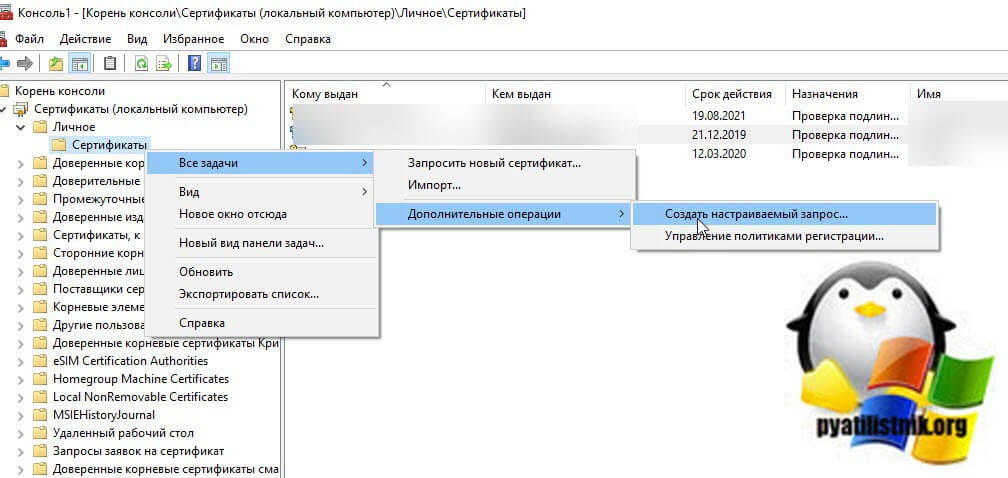

Следующим шагом, переходим в раздел «личное — Сертификаты» и щелкаем по ним правой кнопкой мыши, из контекстного меню выбираем пункт «Все задачи (All Tasks) — Дополнительные операции (Advanced Options) — Создать настраиваемый запрос (Create Custom Request)»

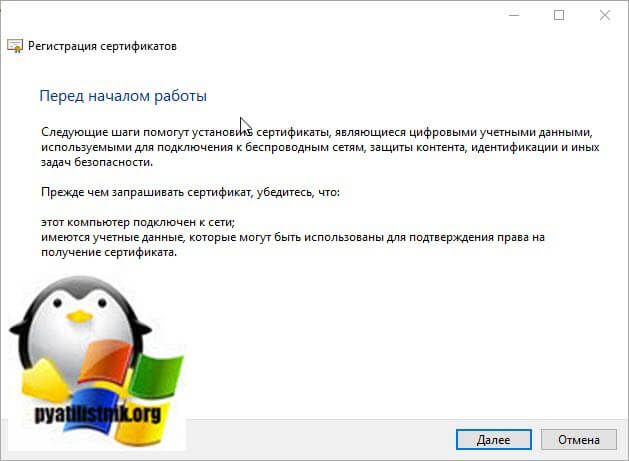

У вас откроется мастер регистрации сертификатов, на первом экране просто нажимаем «Далее«.

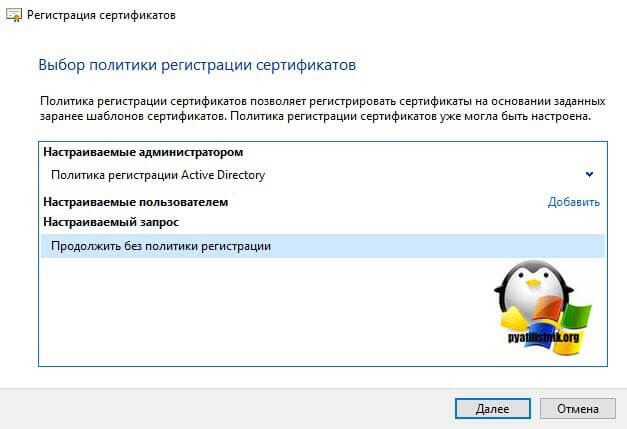

В выборе политики регистрации сертификатов выбираем пункт «Продолжить без политики регистрации (roceed without enrolment Policy)».

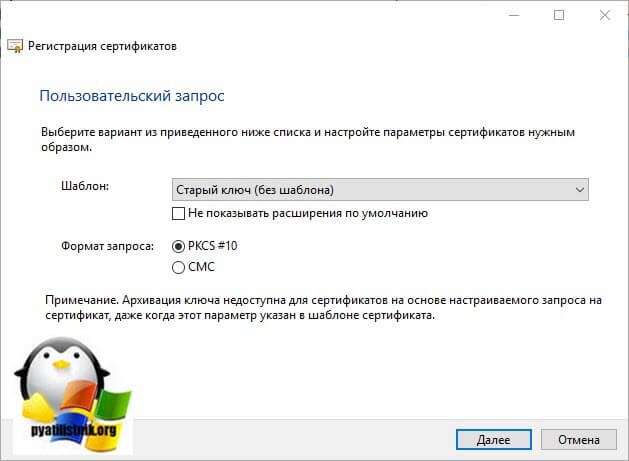

В шаблоне выставляем «Старый ключ (без шаблона)«, формат записи «PKCS#10» и нажимаем далее.

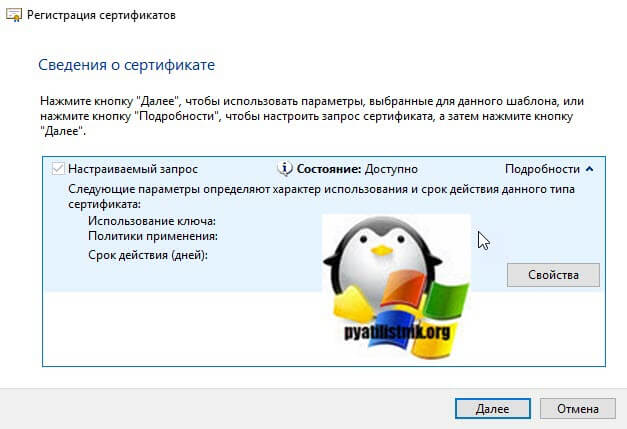

Раскрываем подробности и щелкаем по кнопке «Свойства«.

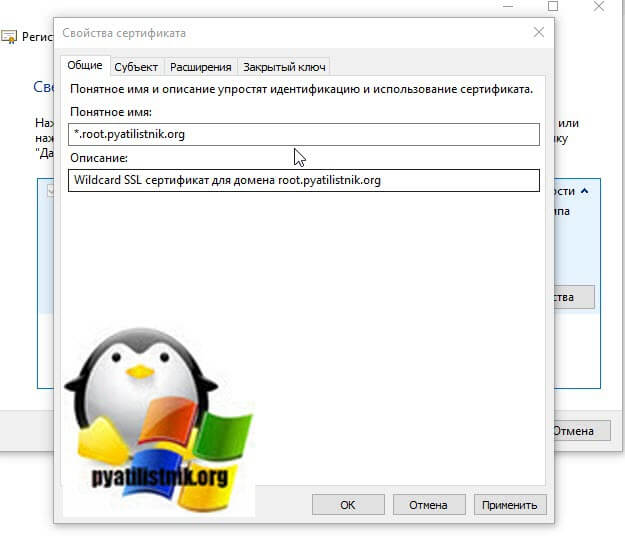

У вас откроется дополнительная форма со свойствами запрашиваемого сертификата. В понятном имени задаем, как будет вам удобно идентифицировать ваш сертификат, я подпишу его *.root.pyatilistnik.org, в описании можете задать Wildcard SSL сертификат для домена root.pyatilistnik.org.

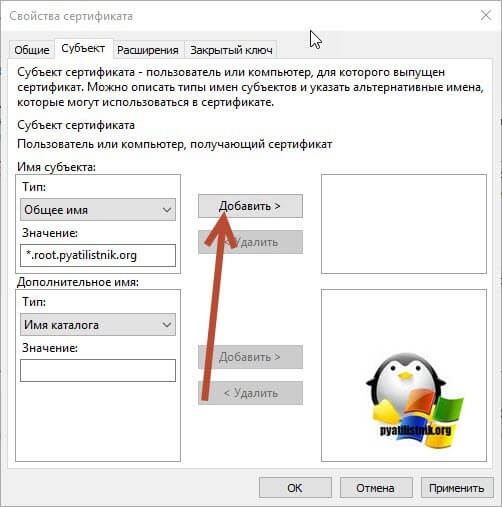

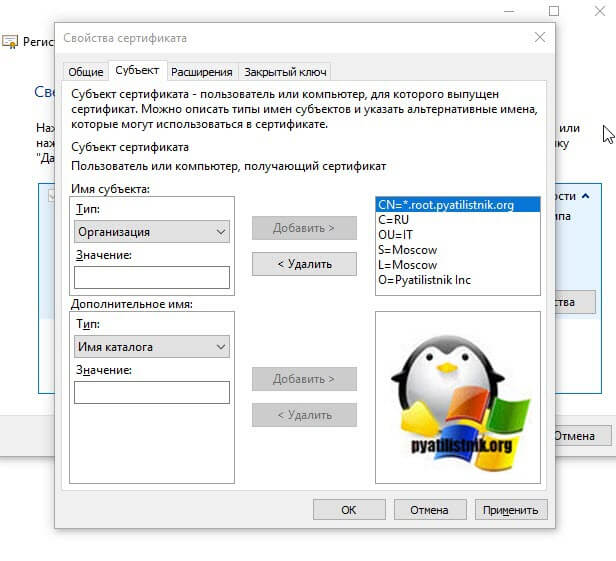

Переходим на вкладку «Субъект», это самое важное в настройке Wildcard сертификата. Тут задается с какими доменными именами будет работать SSL, его поля. Задаваемые поля:

- Общее имя (Common Name) — Наименование сертификата. Это поле используется для идентификации сертификата. Добавление * перед именем домена указывает на подстановочный сертификат для этого домена. Я пропишу *.root.pyatilistnik.org.

- Страна (Country) — пишем RU и добавляем на право

- Подразделение (Organizational Unit) — например, пишем IT

- Область (State) — Я пишу Moscow

- Размещение (Location) — Я пишу Moscow

- Организация (Organization) — Я пишу Pyatilistnik Inc

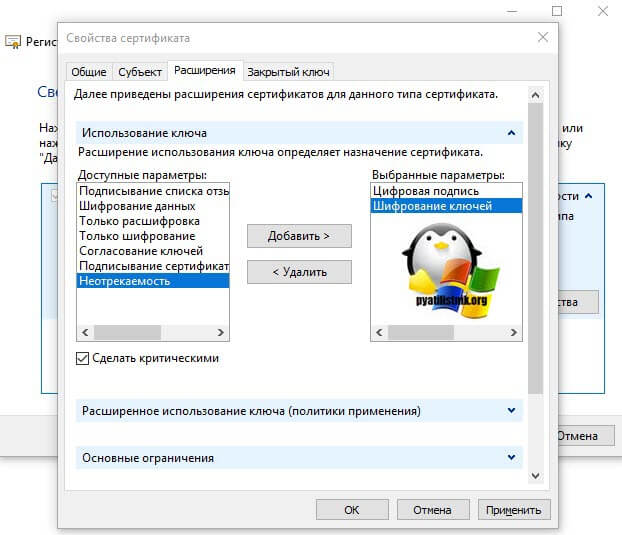

Переходим на вкладку «Расширения (Extensions)», тут мы зададим под, что мы будем использовать ваш Wildcard SSL сертификат, так называемые OID (Оиды). Раскрываем пункт «Использование ключа», из левой панели переносим вот такие пункты:

- Цифровая подпись (Digital Signature)

- Шифрование ключей (Key encipherment)

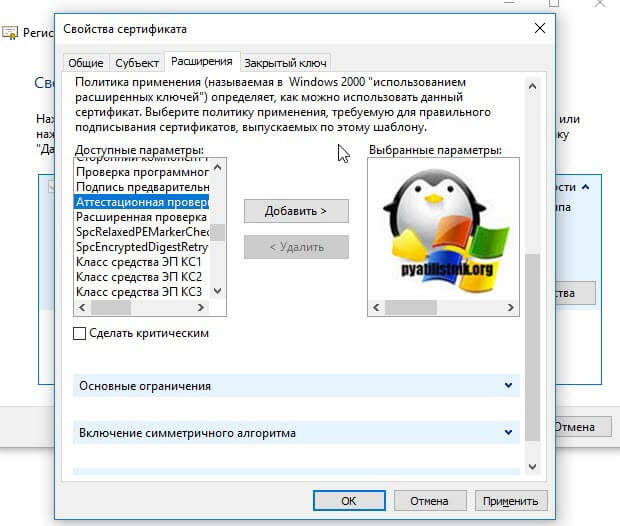

Так же при необходимости можете открыть «Расширенное использование ключа», тут много дополнительных возможностей:

- Проверка подлинности сервера

- Проверка подлинности клиента

- Подписание кода

- Защищенная электронная почта

- Установка метки времени

- Подписывание списка доверия (Microsoft)

- Установка метки времени (Microsoft)

- Конечная система IP-безопасности

- Окончание туннеля IP-безопасности

- Пользователь IP-безопасности

- Шифрующая файловая система (EFS)

- Проверка драйверов оборудования Windows

- Проверяет системные компоненты Windows

- Проверка системных компонентов OEM Windows

- Встроенная проверка системных компонентов Windows

- Лицензии пакета ключей

- Проверка сервера лицензий

- Вход со смарт-картой

- Цифровые права

- Квалифицированное подчинение

- Восстановление ключа

- Подписывание документа

- IKE-посредник IP-безопасности

- Восстановление файлов

- Подпись корневого списка

- Все политики применения

- Почтовая репликация службы каталогов

- Агент запроса сертификата

- Агент восстановления ключей

- Архивация закрытого ключа

- Бессрочная подписка

- Подписание OCSP

- Любая цель

- Проверка подлинности центра распространения ключей

- Подписание кода режима ядра

- Использование списка доверия сертификатов

- Автор подписки списка отозванных сертификатов

- Ранний запуск антивредного драйвера

- Список запрещенных

- Расширение HAL

- Сертификат ключа подтверждения

- Сертификат платформы

- Сертификат ключа удостоверения аттестации

- Компонент наборов средств Windows

- Проверка Windows RT

- Нестрогая проверка защищенного процесса

- Компонент TCB Windows

- Проверка защищенного процесса

- Магазин Windows

- Генератор динамического ключа

- microsoft Publisher

- Сторонний компонент приложения для Windows

- Проверка программного расширения Windows

- Подпись предварительной сборки

- Аттестационная проверка Драйверов оборудования Windows

- Многое другое

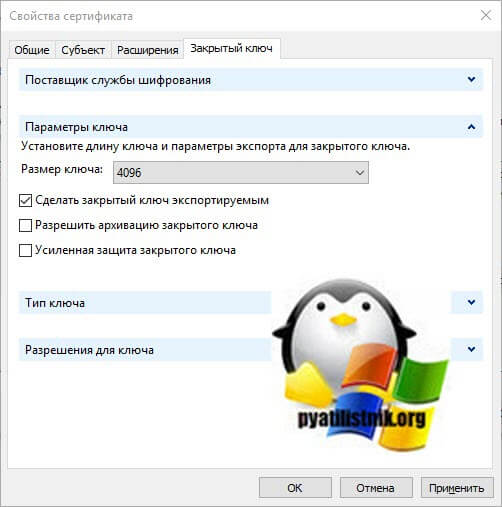

Переходим на вкладку «закрытый ключ (private key)». В разделе «Параметры ключа» выставите его размер, у меня это будет 4096 байт, обязательно поставьте галку «Сделать закрытый ключ экспортируемым (Make private key exportable)«

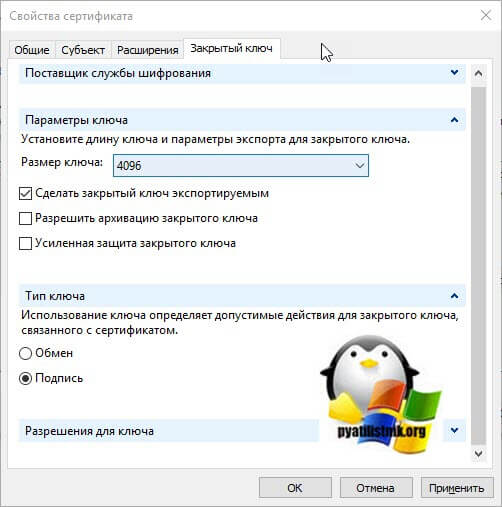

При необходимости вы можете задать тип ключа в вашем Wildcard SSL. Тут будет два варианта:

- Обмен (Exchange) — относится к обмену ключами шифрования. С помощью S/MIME отправитель шифрует электронную почту с помощью открытого ключа получателя, а получатель расшифровывает сообщение своим закрытым ключом. Exchange = шифровать ключи сессии

- Подпись (Signature) — означает подтверждение личности отправителя. Само сообщение не зашифровано, однако, если сообщение подделано во время передачи, оно делает недействительной подпись. Для наших целей нам необходимо подтвердить свою личность на удаленном сервере, поэтому мы будем использовать Подпись . Signature = создать цифровую подпись

Достаточно будет оставить значение по умолчанию (Подпись), второй режим часто используют в VPN построениях. Нажимаем «Ok»

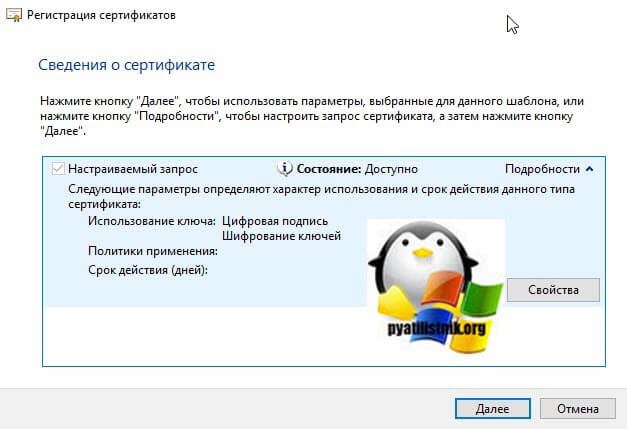

В окне сведения о сертификате нажимаем далее.

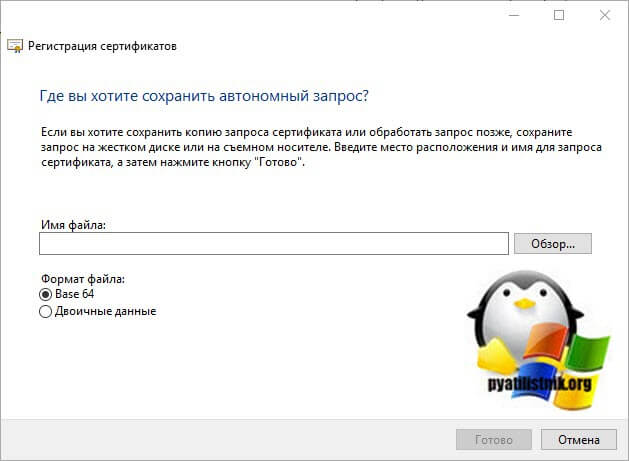

Вас попросят указать имя файла и где его сохранить, оставляем формат файла в виде «base 64». Base 64 — это метод кодирования, разработанный для использования с безопасными/многоцелевыми расширениями почты Интернета (S/MIME), который является популярным, стандартным методом для передачи двоичных вложений через Интернет.

Двоичные данные — DER (отличительные правила кодирования) для ASN.1, как определено в Рекомендации X.509, может использоваться центрами сертификации, которые не работают на компьютерах под управлением Windows Server 2003, поэтому он поддерживается для обеспечения совместимости. Файлы сертификатов DER используют расширение .cer.

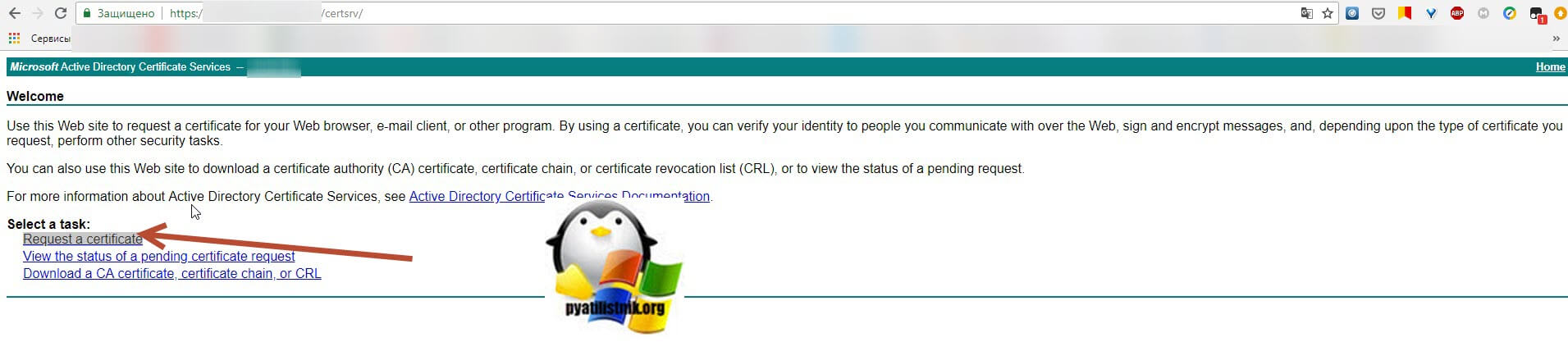

В результате вы получите с вашим CSR запросом. Откройте данный файл с помощью любого текстового редактора и скопируйте его содержимое. Далее вы переходите в веб интерфейс вашего центра сертификации по адресу:

Выбираете пункт » Request a certificate «.

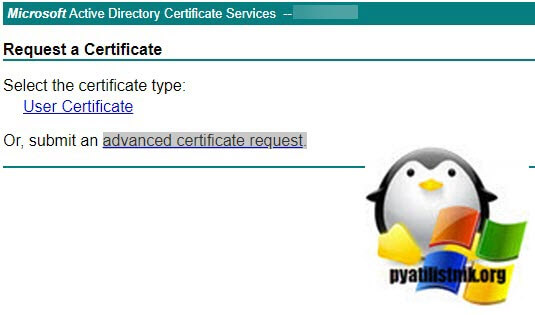

Далее нажимаем «advanced certificate request»

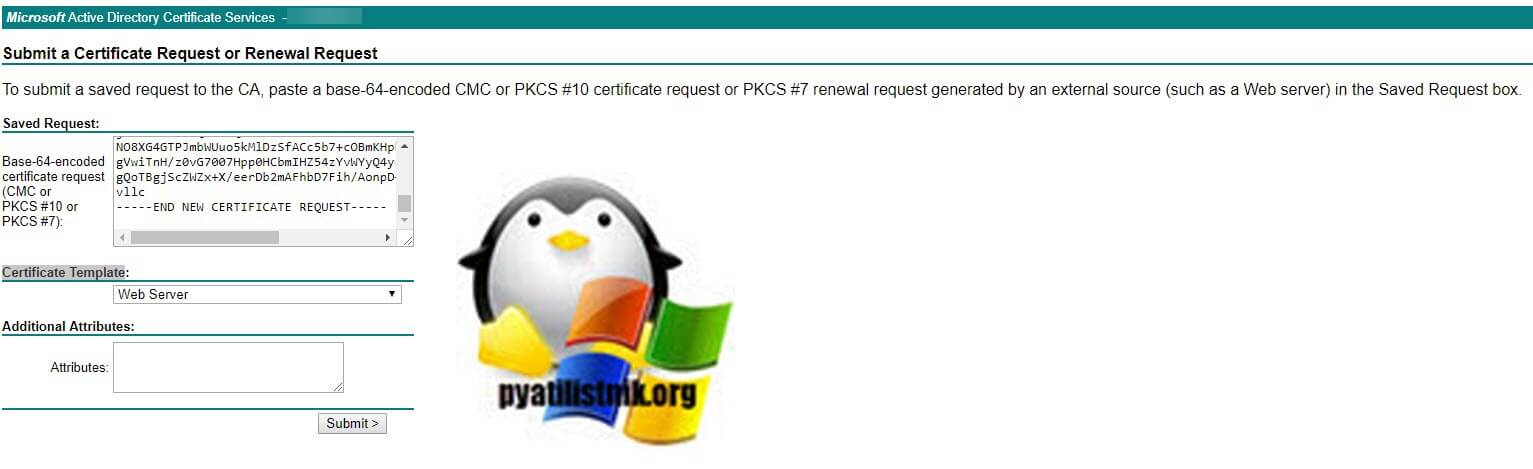

В поле «Base-64-encoded certificate request (CMC or PKCS #10 or PKCS #7):» вставляем ваш CSR запрос, выбираем шаблон в поле «Certificate Template» я выбираю «Web Server». После чего нажимаем «Submit».

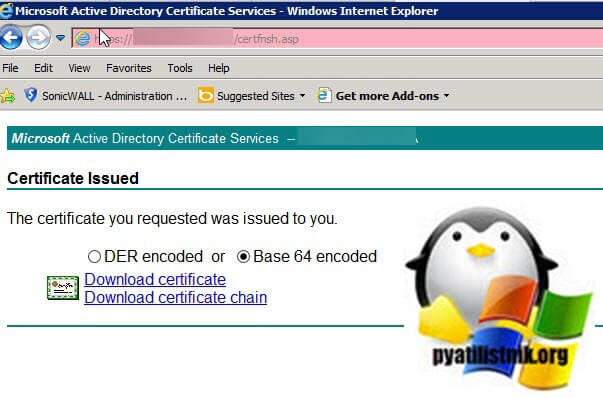

Скачиваем ваши сертификат, это пункт «Download certificate», так же можете скачать цепочку в формате p7b, если нужно чтобы еще были корневые сертификаты.

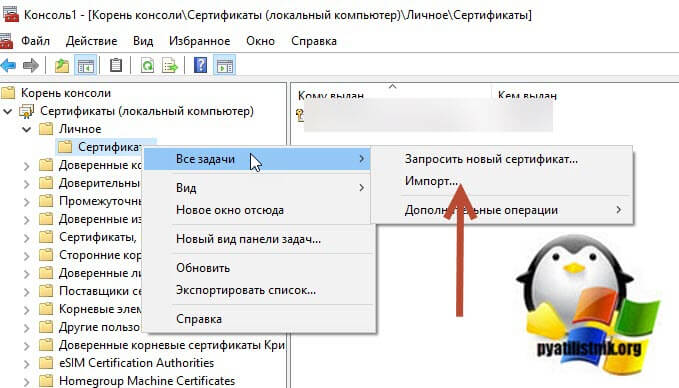

Далее в оснастке сертификаты, открываем раздел «Личное — Сертификаты», щелкаем по ним правым кликом и выбираем пункт «Все задачи — импорт»

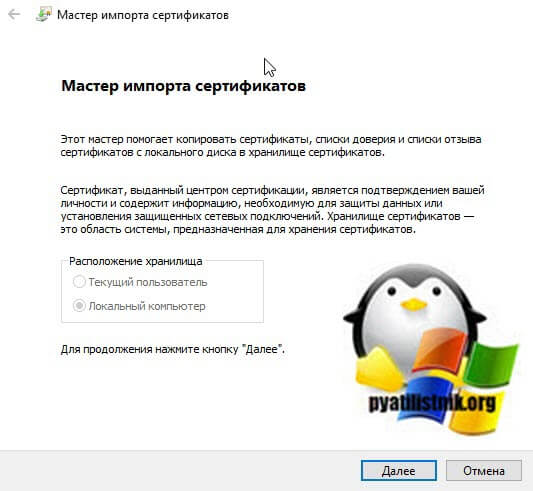

В мастере импорта просто нажимаем далее

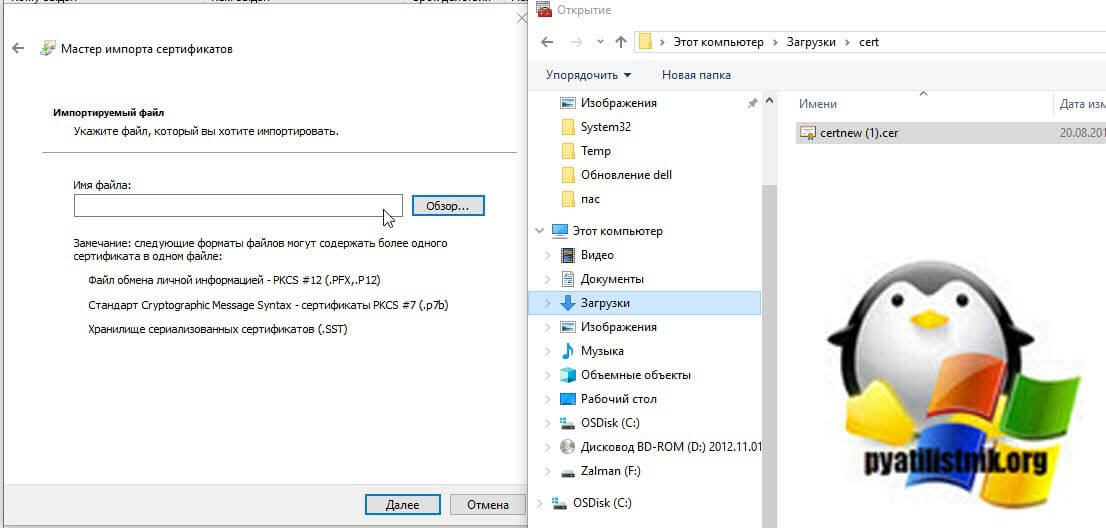

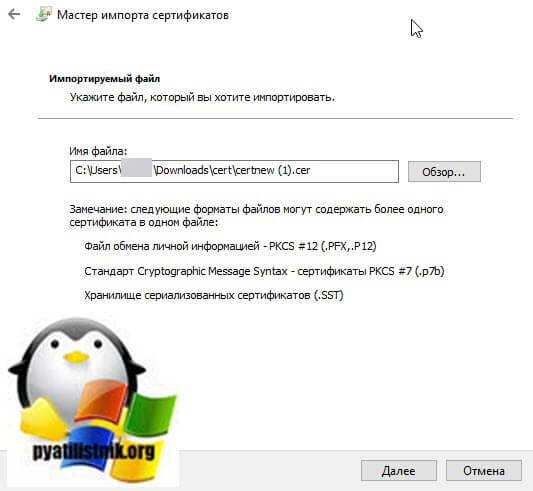

Через кнопку «Обзор» укажите ваш сертификат в формате cer.

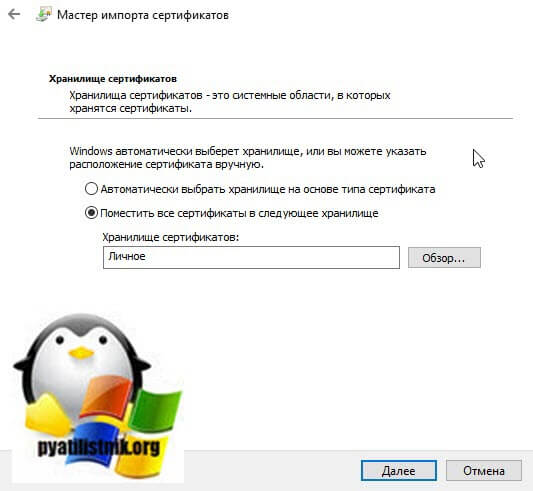

Помещаем его в личное

В итоге вы увидите, что импорт успешно выполнен.

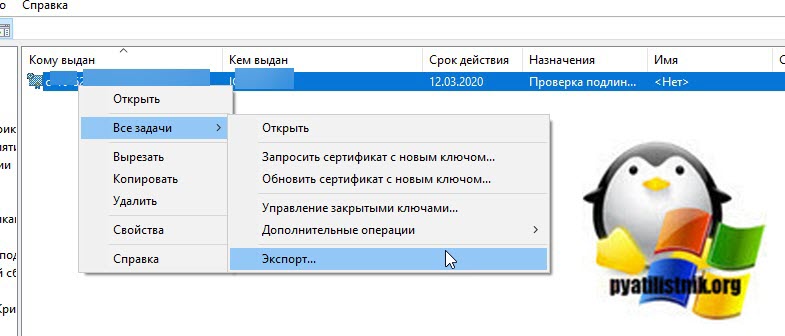

Далее у вас появится ваш сертификат, щелкаем по нему правым кликом и экспортируем его. Ставим, что будем экспортировать, для этого выставите галку «да, экспортировать закрытый ключ«. На выходе вы получите pfx архив со всеми ключами, который потом можно использовать.

очень легко без установки вы можете просматривать состав вашего pfx архива в keytool или KeyStore Explore

Установка центра сертификации Install the Certification Authority

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

Эту процедуру можно использовать для установки служб сертификатов Active Directory (AD CS), чтобы можно было зарегистрировать сертификат сервера на серверах, на которых выполняется сервер политики сети (NPS), служба маршрутизации и удаленного доступа (RRAS) или оба. You can use this procedure to install Active Directory Certificate Services (AD CS) so that you can enroll a server certificate to servers that are running Network Policy Server (NPS), Routing and Remote Access Service (RRAS), or both.

- Перед установкой служб Active Directory сертификатов необходимо присвоить компьютеру имя, настроить компьютер со статическим IP-адресом и присоединить компьютер к домену. Before you install Active Directory Certificate Services, you must name the computer, configure the computer with a static IP address, and join the computer to the domain. Дополнительные сведения о выполнении этих задач см. в разделе сетевого руководствапо Windows Server 2016 Core. For more information on how to accomplish these tasks, see the Windows Server 2016 Core Network Guide.

- Для выполнения этой процедуры компьютер, на котором устанавливается AD CS, должен быть присоединен к домену, где установлена служба домен Active Directory Services (AD DS). To perform this procedure, the computer on which you are installing AD CS must be joined to a domain where Active Directory Domain Services (AD DS) is installed.

Членство в группах «Администраторы предприятия » и «Администраторы домена корневого домена» является минимальным требованием для выполнения этой процедуры. Membership in both the Enterprise Admins and the root domain’s Domain Admins group is the minimum required to complete this procedure.

Чтобы выполнить эту процедуру с помощью Windows PowerShell, откройте Windows PowerShell и введите следующую команду и нажмите клавишу ВВОД. To perform this procedure by using Windows PowerShell, open Windows PowerShell and type the following command, and then press ENTER.

Add-WindowsFeature Adcs-Cert-Authority -IncludeManagementTools

После установки AD CS введите следующую команду и нажмите клавишу ВВОД. After AD CS is installed, type the following command and press ENTER.

Install-AdcsCertificationAuthority -CAType EnterpriseRootCA

Установка служб сертификатов Active Directory To install Active Directory Certificate Services

Если вы хотите использовать Windows PowerShell для установки служб Active Directory Certificate Services, см. раздел Install-адксцертификатионаусорити для командлетов и необязательных параметров. If you want to use Windows PowerShell to install Active Directory Certificate Services, see Install-AdcsCertificationAuthority for cmdlets and optional parameters.

Войдите в систему как член группы «Администраторы предприятия» и группу «Администраторы домена корневого домена». Log on as a member of both the Enterprise Admins group and the root domain’s Domain Admins group.

Откройте диспетчер серверов, щелкните Управление, а затем нажмите кнопку Добавить роли и компоненты. In Server Manager, click Manage, and then click Add Roles and Features. Откроется мастер добавления ролей и компонентов. The Add Roles and Features Wizard opens.

На странице Перед началом работы нажмите кнопку Далее. In Before You Begin, click Next.

Страница Перед началом работы мастера добавления ролей и компонентов не отображается, если при предыдущем запуске мастера был установлен флажок Пропустить эту страницу по умолчанию. The Before You Begin page of the Add Roles and Features Wizard is not displayed if you have previously selected Skip this page by default when the Add Roles and Features Wizard was run.

На странице Выбор типа установки убедитесь, что выбрана Установка ролей или компонентов, затем нажмите кнопку Далее. In Select Installation Type, ensure that Role-Based or feature-based installation is selected, and then click Next.

На странице Выбор целевого сервера убедитесь, что выбран пункт Выберите сервер из пула серверов. In Select destination server, ensure that Select a server from the server pool is selected. На странице Пул серверов проверьте, что выбран локальный компьютер. In Server Pool, ensure that the local computer is selected. Щелкните Далее. Click Next.

В окне Выбор ролей сервера в списке роли выберите Active Directory службы сертификации. In Select Server Roles, in Roles, select Active Directory Certificate Services. Когда появится запрос на добавление необходимых компонентов, щелкните Добавить компоненты, а затем нажмите кнопку Далее. When you are prompted to add required features, click Add Features, and then click Next.

В окне Выбор компонентов нажмите кнопку Далее. In Select features, click Next.

В Active Directory службах сертификации прочтите предоставленные сведения и нажмите кнопку Далее. In Active Directory Certificate Services, read the provided information, and then click Next.

На странице Подтверждение выбранных элементов для установки нажмите кнопку Установить. In Confirm installation selections, click Install. Не закрывайте мастер в процессе установки. Do not close the wizard during the installation process. После завершения установки щелкните настроить Active Directory службы сертификатов на целевом сервере. When installation is complete, click Configure Active Directory Certificate Services on the destination server. Откроется мастер настройки служб сертификатов Active Directory. The AD CS Configuration wizard opens. Прочтите учетные данные и при необходимости укажите учетные данные для учетной записи, которая является членом группы «Администраторы предприятия». Read the credentials information and, if needed, provide the credentials for an account that is a member of the Enterprise Admins group. Щелкните Далее. Click Next.

В службах ролей щелкните центр сертификации, а затем нажмите кнопку Далее. In Role Services, click Certification Authority, and then click Next.

На странице тип установки убедитесь, что выбран параметр ЦС предприятия , и нажмите кнопку Далее. On the Setup Type page, verify that Enterprise CA is selected, and then click Next.

На странице Укажите тип страницы ЦС убедитесь, что выбран параметр корневой ЦС , и нажмите кнопку Далее. On the Specify the type of the CA page, verify that Root CA is selected, and then click Next.

На странице Указание типа закрытого ключа убедитесь, что выбран параметр создать новый закрытый ключ , а затем нажмите кнопку Далее. On the Specify the type of the private key page, verify that Create a new private key is selected, and then click Next.

На странице шифрование для центра сертификации сохраните параметры по умолчанию для CSP (поставщик хранилища ключей RSA) и алгоритм хэширования (SHA2) и определите максимальную длину символов ключа для развертывания. On the Cryptography for CA page, keep the default settings for CSP (RSA#Microsoft Software Key Storage Provider) and hash algorithm (SHA2), and determine the best key character length for your deployment. Большие ключевые длины символов обеспечивают оптимальную безопасность; Однако они могут повлиять на производительность сервера и могут быть несовместимы с устаревшими приложениями. Large key character lengths provide optimal security; however, they can impact server performance and might not be compatible with legacy applications. Рекомендуется использовать значение по умолчанию 2048. It is recommended that you keep the default setting of 2048. Щелкните Далее. Click Next.

На странице имя ЦС сохраните Предлагаемое общее имя ЦС или измените имя в соответствии с вашими требованиями. On the CA Name page, keep the suggested common name for the CA or change the name according to your requirements. Убедитесь, что имя ЦС совместимо с соглашениями об именовании и целями, так как вы не можете изменить имя ЦС после установки служб AD CS. Ensure that you are certain the CA name is compatible with your naming conventions and purposes, because you cannot change the CA name after you have installed AD CS. Щелкните Далее. Click Next.

На странице срок действия в поле Укажите срок действия введите число и выберите значение времени (годы, месяцы, недели или дни). On the Validity Period page, in Specify the validity period, type the number and select a time value (Years, Months, Weeks, or Days). Рекомендуется использовать значение по умолчанию, равное пяти годам. The default setting of five years is recommended. Щелкните Далее. Click Next.

На странице база данных ЦС в поле укажите расположения базы данных укажите расположение папки для базы данных сертификатов и журнала базы данных сертификатов. On the CA Database page, in Specify the database locations, specify the folder location for the certificate database and the certificate database log. Если указаны расположения, отличные от расположений по умолчанию, убедитесь, что папки защищены с помощью списков управления доступом (ACL), которые не позволяют неавторизованным пользователям или компьютерам получать доступ к базе данных и файлам журналов ЦС. If you specify locations other than the default locations, ensure that the folders are secured with access control lists (ACLs) that prevent unauthorized users or computers from accessing the CA database and log files. Щелкните Далее. Click Next.

В окне Подтверждение нажмите кнопку настроить , чтобы применить параметры, а затем нажмите кнопку Закрыть. In Confirmation, click Configure to apply your selections, and then click Close.