- Цифровая подпись недействительна mac os

- Как отключить проверку приложений в Mac OS

- Цифровая подпись недействительна mac os

- Установите Xcode.

- Подпишите приложение.

- Проверка подлинности обновлений ПО Apple, загруженных вручную

- Автоматическая проверка обновлений ПО

- Проверка самостоятельно загруженных обновлений ПО вручную

- Проверка цифровой подписи приложений в Mac OS X

- Автоматическая проверка цифровой подписи.

- Проверка подписей вручную

- Как подписывать приложения для macOS Catalina 10.15

- Введение

- История вопроса

- Требования

- Двухфакторная аутентификация

- Покупка членства

- Идентификатор приложения

- Пароль приложения

- Xcode и инструменты

- Сертификат

- Подготовка приложения

- Разрешения (Entitlements)

- Подписывание

- Нотаризация

- Прикрепление

Цифровая подпись недействительна mac os

All about macOS and iOS

Как отключить проверку приложений в Mac OS

В Mac OS существует специальный сервис Gatekeeper — в переводе на русский «хранитель ворот», созданный для проверки цифровой подписи приложений и при вероятных проблемах не дающий запускать их.

С одной стороны, вроде бы это полезный защитник — если вы волнуетесь за свою безопасность, то настройте ее на максимум и проблемы будут практически исключены. Однако чаще пользователей волнует, как отключить проверку приложений мак, как устанавливать программы на Mac OS Mojave от любого разработчика, потому что этот защитник докучает им своей назойливостью.

Ранее, до Mac OS Sierra, GateKeeper отключался проще, но и теперь программы можно запустить, а защитника — при необходимости отключить.

Если достаточно решить вопрос, как отключить проверку программ Mac, не разбираясь, как Gatekeeper Mac отключить целиком, то просто нажмите на ярлыке определенной программы с зажатым Ctrl и нажимайте на Открыть. Gatekeeper предупредит об опасности, но разрешит запуск.

Чтобы не мучиться каждый раз, что не запускаются программы Mac OS Sierra без подобных танцев с бубном, наберите в Терминале (нужен админский пароль) такую команду:

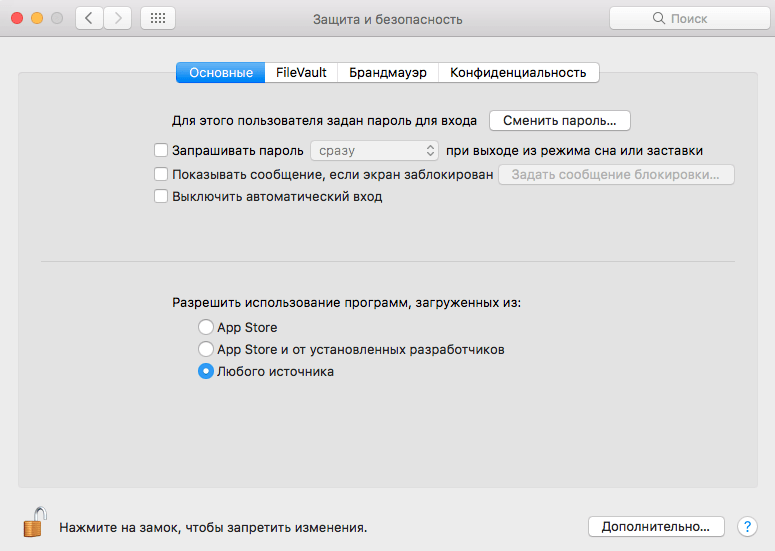

sudo spctl —master-disable

Далее откройте настройки системы, там «Безопасность и защита», вкладка Основные. Там должна будет появиться возможность разрешения запуска каких бы то ни было приложений, то есть вопрос, как отключить Gatekeeper Mojave, будет практически полностью решен.

Также существует скрипт от TNT Team, решающий проблемы с «хранителем ворот» на macOS Sierra, подробнее о котором узнать вы можете из этого тематического видео:

Источник

Цифровая подпись недействительна mac os

Apple периодически выпускает патчи безопасности, в которых отзывает сертификаты (цифровые подписи) некоторых «специфических» разработчиков. Запуск приложений без сертификата приводит к сообщению об ошибке и неожиданному завершению этого приложения.

Установите Xcode.

Для переподписания необходимо наличие на вашем Mac инструментов разработчика, которые поставляются вместе с программой XCode из Appstore или с сайта apple . Установить только инструменты разработчика можно с помощью стандартной утилиты Терминал, используя команду: xcode-select —install

После ввода команды нажмите Enter и выполните процедуру установки с последующим перезапуском Терминал.

Подпишите приложение.

Подписать приложение можно с помощью стандартной утилиты Терминал, используя команду: sudo codesign —force —deep —sign — /Applications/NewApp.app

Обратите внимание, что команда включает путь к приложению. т.е. после «sign -» необходимо поставить Пробел и перетащить приложение в окно Терминал.

Нажмите Enter и введите пароль администратора.

Пароль при вводе в Терминал не отображается, но вводится. После ввода пароля нажмите Enter.

Источник

Проверка подлинности обновлений ПО Apple, загруженных вручную

Если пакет обновления для компьютера Mac загружен вручную, можно проверить подпись и убедиться, что этот пакет является подлинным и полным.

Чтобы гарантировать подлинность обновлений своего ПО, компания Apple снабжает все обновления цифровой подписью и предоставляет их исключительно через App Store или сайт загрузок службы поддержки Apple. Всегда загружайте обновления ПО Apple только из этих источников и проверяйте описание, чтобы получить последнюю версию ПО.

Автоматическая проверка обновлений ПО

Когда вы загружаете и устанавливаете обновления от Apple цифровая подпись Apple автоматически проверяется перед установкой.

Проверка самостоятельно загруженных обновлений ПО вручную

При загрузке обновлений ПО Apple вручную перед их установкой можно самостоятельно проверить подлинность и полноту обновлений с помощью электронной подписи.

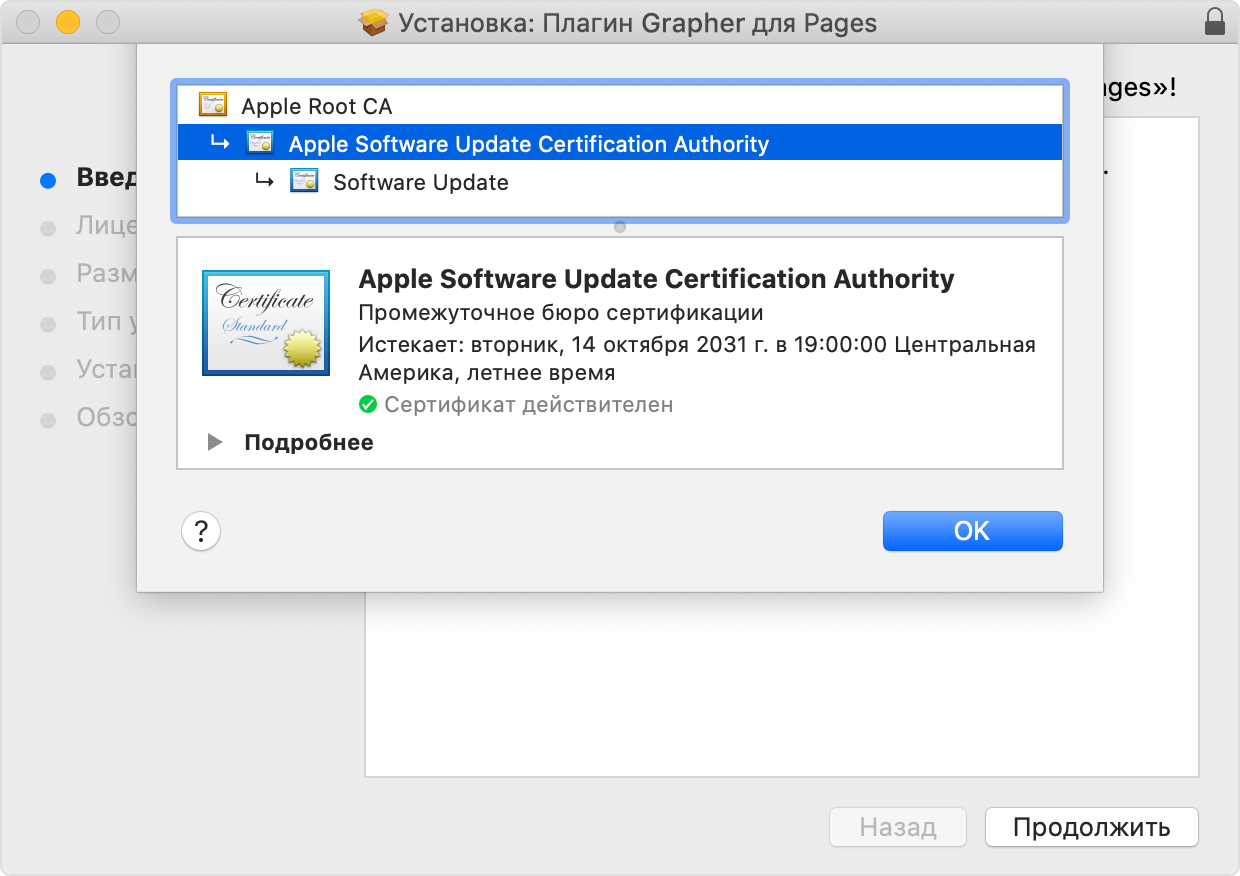

- Дважды щелкните файл пакета обновления ПО (.pkg), чтобы запустить программу установки.

- Щелкните значок замка или сертификата в правом верхнем углу окна программы установки, чтобы просмотреть информацию о сертификате. Если таких значков нет, пакет не имеет подписи, и его не следует устанавливать.

- Выберите Apple Software Update Certificate Authority, как показано ниже. Если указана другая сертификационная организация или если сертификат не имеет зеленой галочки, указывающей на то, что он действителен, не устанавливайте пакет.

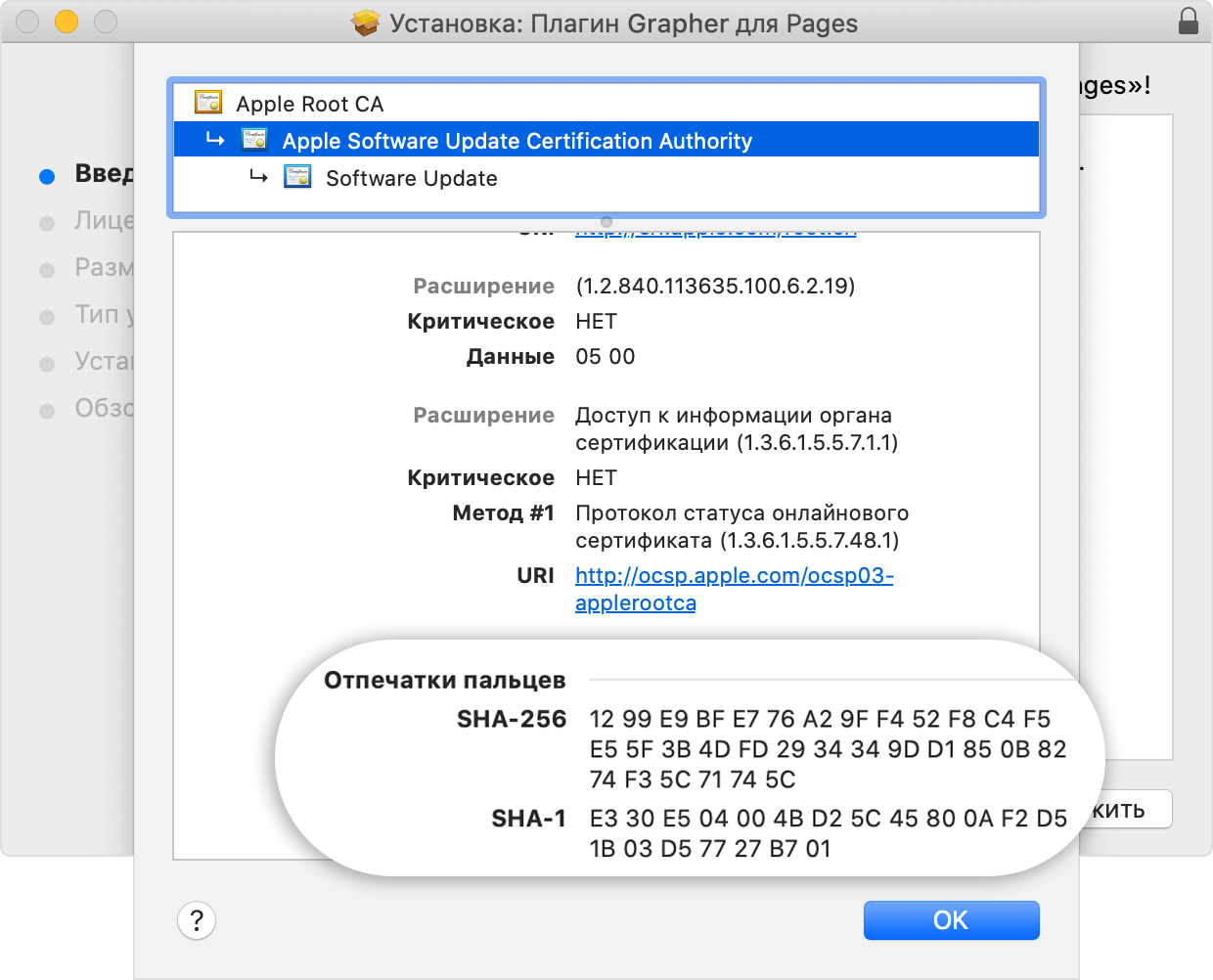

- Щелкните треугольник рядом со словом «Сведения», чтобы просмотреть подробную информацию о сертификате.

- Прокрутите до конца раздела «Сведения» и найдите отпечаток SHA-256.

- Убедитесь, что отпечаток SHA-256 пакета установки совпадает с одним из следующих отпечатков текущего или более раннего сертификата Apple. Если он совпадает, подпись подтверждена — нажмите кнопку «OK» и дайте разрешение на установку.

SHA-256 12 99 E9 BF E7 76 A2 9F F4 52 F8 C4 F5 E5 5F 3B 4D FD 29 34 34 9D D1 85 0B 82 74 F3 5C 71 74 5C

Программа установки автоматически проверит файлы в пакете. При наличии ошибки в каком-либо из файлов установка завершится без внесения изменений в систему, а на экран будет выведено сообщение о том, что программа установки обнаружила ошибку.

Источник

Проверка цифровой подписи приложений в Mac OS X

Злоумышленники с удовольствием используют для этих целей старые версии iWork и Xcode, предлагая загрузить их в обход официальных серверов Apple, а также могут попытаться внедрить вредоносный код и во встроенные приложения, такие как Safari. Такие изменения зачастую приводят к нестабильной работе программ, чем в конечном итоге себя и выдают, однако, так происходит не всегда.

К счастью, на данный момент для большинства популярных приложений в Mac OS X, которые продолжают развиваться и поддерживаться разработчиками, используется цифровая подпись. Она представляет собой код, который генерируется индивидуально для каждой программы с использованием информации о количестве файлов в пакете приложения, их размере, контрольной сумме и прочих подобных деталей.

Цифровая подпись может быть проверена как автоматически, так и вручную, чтобы убедиться, что установленная программа не была изменена или иным образом скомпрометирована.

Автоматическая проверка цифровой подписи.

Встроенный в Mac OS X сервис GateKeeper создан как раз для того, чтобы проверять цифровую подпись приложений и в случае обнаружения проблем препятствовать их запуску. Таким образом, если вы настроите GateKeeper на максимальный уровень безопасности, вы сможете предотвратить возникновение проблем связанных с установкой подозрительного ПО.

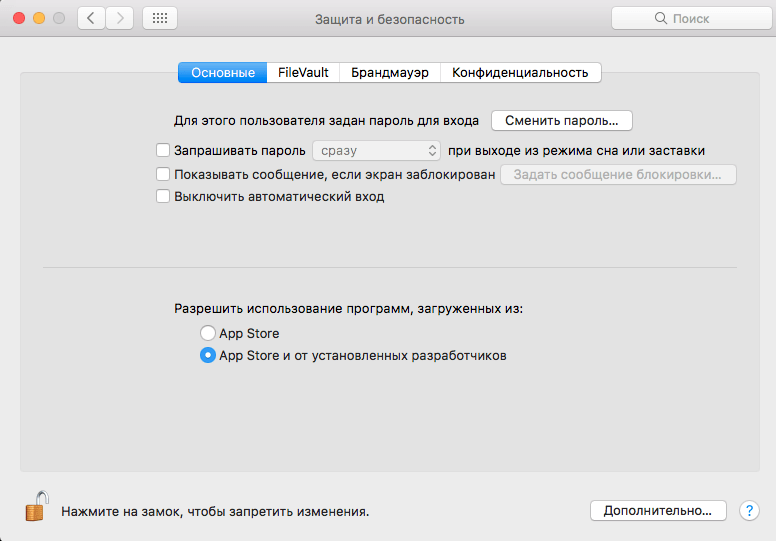

Чтобы сделать это, откройте меню Системные настройки → Защита и безопасность → Основные и в разделе «Разрешить использование программ, загруженных из» выберите значение «App Store для Mac» (или, если вы уверены в безопасности устанавливаемых вами программ, можно выбрать «App Store для Mac и от установленных разработчиков»).

Стоит учитывать, что автоматическая проверка производится только при первом запуске приложения, и, если вы решите все-таки его запустить, несмотря на предупреждение, в дальнейшем она проводиться не будет.

Проверка подписей вручную

Проверить состояние цифровой подписи приложений вручную можно при помощи Терминала.

- Запустите Терминал из папки «Утилиты».

- Введите следующую команду: codesign —verify —verbose Поставьте после неё пробел, но пока не нажимайте клавишу ⏎Enter.

- Найдите приложение, которое вы хотите проверить в Finder и перетащите его в окно Терминала, чтобы добавить полный путь до него. В результате команда должна принять следующий вид: codesign —verify —verbose /Applications/AppName.app

- Нажмите клавишу ⏎Enter, чтобы применить введенную вами команду.

После этого в окне Терминала отобразится информация о корректности указанного вами приложения и его соответствии тем данным, что указаны в цифровой подписи. В случае с Safari, например, команда и её вывод будут выглядеть следующим образом:

Источник

Как подписывать приложения для macOS Catalina 10.15

[Прим. пер.: переведя вызвавший широкое обсуждение на Хабре пост, я заинтересовался новыми правилами для разработчиков ПО, введёнными компанией Apple. В этой статье рассказывается о личном опыте освоения правил одним из разработчиков игр.]

Введение

В новой версии macOS Apple сделала обязательными некоторые требования к приложениям, которые раньше были рекомендациями: 64-битные исполняемые файлы, подписывание и нотаризация. Не удовлетворяющие этим требованиям приложения больше запускаться не будут.

Это сделано для того, чтобы обезопасить работу пользователей и предотвратить распространение зловредных программ, но в то же время это сильно усложняет жизнь, особенно тем людям, для которых Mac не является основной платформой разработки, но которые тем не менее хотели бы начать или продолжить поддержку Mac.

Особенно актуально это для разработчиков игр, публикующих игры для Mac в Steam. До недавних изменений игры, запущенные из Steam, не нужно было подписывать и подвергать нотаризации, но теперь они должны подчиняться тем же правилам, что и все остальные.

Я только что закончил разбираться с тем, как реализовать соответствие этим требованиям для моей игры Airships: Conquer the Skies. Airships работают на Java, а потому требуют ещё и JVM, но в целом всё остальное будет применимо для большинства разработчиков.

Вот что я узнал о подписывании и нотаризации приложения для Mac, которое не было скомпилировано непосредственно Xcode. Учтите, что информация получена из моих собственных исследований и может быть точной не на 100%. Вопросы и поправки приветствуются.

История вопроса

В этой статье рассматривается подписывание и нотаризация. Получение 64-битного исполняемого файла программы — это уже задача вашего компилятора или среды разработки.

В macOS приложения обычно упаковываются в bundle — папки, содержащие исполняемый файл, а также дополнительные ресурсы и метаданные. Подписывание бандла означает создание криптографичекой контрольной суммы содержимого бандла с последующим созданием криптографической подписи с сертификатом, которые Apple выпускает для разработчика. Подпись — это заявление о том, что вы лично гарантируете правильное поведение приложения. Если содержимое бандла меняется, то меняется контрольная сумма, и подпись перестаёт им соответствовать, предупреждая операционную систему, что в бандл внесены несанкционированные изменения.

Подписывание приложений существовало много лет. Чуть позже приложения также стало необходимо нотаризировать. Нотаризация (notarization) означает, что вы отправляете подписанное приложение Apple, а компания выполняет дополнительные проверки и регистрирует приложение. Если нотаризация завершается успешно, вы «прилепляете» нотаризацию к своему приложению, чтобы офлайн-машины без доступа к Интернету тоже могли убедиться, что приложение прошло нотаризацию.

Это своего рода метафора работы с бумажными документами. Разработчик собирает в бандл все части, из которых состоит приложение. Затем он создаёт список всех элементов бандла (контрольную сумму) и подписывает этот список (цифровой подписью), которую приклеивает к бандлу. Затем он передаёт подписанный бандл нотариусу господину Яблокову, который проверяет, всё ли в порядке с бандлом, а затем регистрирует его. Он даёт разработчику квитанцию, которую тот степлером прикрепляет к бандлу. То есть если разработчик сказал, что приложение безопасно, и господин Яблоков тоже говорит, что оно безопасно, то так скорее всего и есть. А если нехороший человек попробует изменить его содержимое, то список элементов бандла перестанет ему соответствовать, и пользователь будет знать, что использовать его не нужно.

Требования

Что необходимо для подписывания и нотаризации приложения:

- Компьютер Mac, достаточно новый, чтобы на нём можно было запустить Xcode 11, то есть достаточно новый, чтобы запустить macOS 10.14.3. Если вы ещё не установили Xcode, то потребуется 25 ГБ свободного места для установки.

- Если вы пока не являетесь официальным разработчиком Apple, то для членства необходим логин Apple ID и примерно 110 долларов США.

Двухфакторная аутентификация

Если у вас её ещё нет, включите двухфакторную аутентификацию для Apple ID. Это можно сделать с любого i-устройства или с Mac. На Mac перейдите в iCloud control panel настроек System Preferences. В верхней части должна быть панель, предлагающая включить 2FA.

Покупка членства

Выполните вход в https://developer.apple.com/ при помощи своего Apple ID и перейдите во вкладку «Membership». При необходимости купите или обновите Apple Developer Program membership. Учтите, что обработка покупки занимает какое-то время во внутренних системах Apple, поэтому если у вас не получается генерировать сертификаты (см. ниже), выпейте пока чашку чая и успокойтесь.

Идентификатор приложения

Возможно, вам понадобится зарегистрировать ID бандла приложения в бэкенде разработчика. ID бандла можно найти в YourApp.app/Contents/Info.plist. (Открывать бандлы приложений можно, нажав на них правой клавишей мыши и выбрав «Show Package Contents».) Идентификатор должен иметь вид com.yourcompanyname.applicationname, например, у моей игры Airships это com.zarkonnen.airships.

Для регистрации ID выполните вход в https://developer.apple.com/, выберите в левой панели «Certificates, IDs & Profiles», а затем выберите на следующей странице «Identifiers». Затем можно нажать кнопку «+», чтобы добавить идентификатор приложения.

Пароль приложения

Для подписывания из командной строки вам понадобится пароль приложения, поэтому перейдите в https://appleid.apple.com/account/manage и сгенерируйте его.

Xcode и инструменты

Установите Xcode через App Store компьютера Mac. Затем установите также инструменты командной строки Xcode с https://developer.apple.com/download/more. Вам нужны «Command Line Tools for Xcode 11» или той версии Xcode, которую вы используете.

Сертификат

Запустите Xcode, перейдите в Preferences, откройте вкладку Accounts. При необходимости добавьте свой Apple ID к списку аккаунтов. Затем нажмите на кнопку «Manage Certificates. » в нижнем правом углу. Отобразятся имеющиеся у вас сертификаты для подписывания приложений. Вам нужен сертификат «Developer ID Application»; если в списке его нет, то создайте его. Нажмите «Done», а затем «Download» в окне Preferences:Accounts, чтобы скачать сертификаты локально.

Подготовка приложения

Чтобы приложение правильно работало в новой системе, исполняемый файл и библиотеки должны быть 64-битными.

Кроме того, Mac OS выполняет операцию под названием «translocation»: из соображений безопасности перемещает запущенный бандл приложения в случайное место. В случае моего приложения это проявилось тем, что оно не смогло найти файлы данных, расположенные рядом с бандлом приложения. Можно получать исходное расположение бандла приложения, но я решил проблему, просто поместив всё в бандл.

Разрешения (Entitlements)

Это особые разрешения, добавляемые разработчиком вместе с подписью кода, позволяющие подписанным приложениям выполнять определённые действия. Если вы компилируете приложение при помощи Xcode, то он сделает всё самостоятельно; в противном случае вам потребуется создать файл plist, содержащий все нужные вам entitlements. Файлы plist можно создавать при помощи Xcode, а по адресу https://developer.apple.com/documentation/bundleresources/entitlements находится список entitlements.

Для создания нового файла plist с помощью Xcode выберите «New File», а затем в появившемся списке нажмите на «Property List». Добавьте в корневой словарь элементы с названиями entitlements, которые вам нужны; они имеют значения boolean:YES.

В случае моей игры, поскольку она написана на Java, мне понадобились следующие разрешения, чтобы работала JVM: com.apple.security.cs.allow-jit, com.apple.security.cs.allow-unsigned-executable-memory, com.apple.security.cs.disable-executable-page-protection, com.apple.security.cs.disable-library-validation, com.apple.security.cs.allow-dyld-environment-variables. Для пользователя они выглядят пугающе, поэтому если вам они не нужны, то не добавляйте их.

Далее в статье мы будем считать, что вы поместили свои entitlements в файл под названием entitlements.plist.

Подписывание

Это процесс создания цифровой подписи, сообщающей: тот, кто имеет доступ к сертификату подписи, обещает, что данный конкретный бандл приложения надёжен и не зловреден. Любые изменения в бандле приложения (кроме прикрепления подтверждения нотаризации, см. выше) после его подписывания делают подпись недействительной и требуют повторного подписания бандла.

Также это означает, что ваше приложение при работе не должно менять ничего в содержимом бандла приложения, например, не помещать туда кэш.

Каждый исполняемый файл и динамическая библиотека в бандле приложения подписываются отдельно. В некоторых случаях библиотеки уже могут быть подписанными. То есть вежливее и спокойнее всего подписывать бандл, подписав каждый элемент по очереди, а затем подписать весь бандл. Если у какого-то элемента уже есть подпись, то она останется на своём месте.

Грубым, но эффективным способом будет принудительное глубокое подписание, то есть ваша подпись будет применена ко всем элементам бандла приложения, заменив все предыдущие подписи. Именно так мы и поступим, потому что это проще и потому, что предыдущие подписи могут быть недействительными или недостаточно сильными.

Вам понадобится следующая пугающая команда:

codesign -s «Developer ID Application: » —timestamp —options runtime -f —entitlements entitlements.plist —deep YourApp.app

Опция —timestamp означает, что вместе с подписью встраивается действительная метка времени, которая необходима для успешной нотаризации.

Опция —options runtime означает, что подпись включает «hardened runtime», что также необходимо для успешной нотаризации.

Изучить подпись можно командой

codesign -d -vvvv YourApp.app

Также следует запустить приложение, чтобы убедиться, что оно продолжает работать после подписывания.

Если вы хотите подписывать элементы более вежливым образом, то уберите из команды -f и —deep , сначала подпишите все исполняемые файлы и библиотеки внутри приложения, а потом всё приложение.

Нотаризация

Подписав приложение, нужно предоставить его системам Apple для нотаризации, чтобы сказать: «смотрите, я подписал вот эту штуку».

Для этого надо сначала сжать приложение в специальный файл zip с помощью команды ditto:

/usr/bin/ditto -c -k —keepParent YourApp.app YourApp.zip

Простая упаковка приложения в zip при помощи Finder или командной строки не подойдёт.

Затем отправить zip для нотаризации:

xcrun altool —notarize-app —primary-bundle-id » » -u «» -p «» —file YourApp.zip

xcrun altool —notarize-app —primary-bundle-id «com.zarkonnen.airships» -u «dave@hotmail.com» -p «bwnh-pbbt-llpt-xxxx» —file Airships.zip

ID бандла можно найти, заглянув в YourApp.app/Contents/Info.plist. (Открывать бандлы приложений можно, нажав на них правой клавишей мыши и выбрав «Show Package Contents».)

Нотаризация может занять довольно много времени. Обычно это несколько секунд или минут, но иногда может быть и час. Налейте себе ещё чая, или чего покрепче, выбирайте сами. Рано или поздно вы получите нечто подобное:

No errors uploading ‘YourApp.zip’.

RequestUUID = 29926ae6-f551-4d54-b283-e29d6f9b9156

Теперь мы можете использовать следующую команду для проверки состояния переданного бандла:

xcrun altool —notarization-info -u -u «» -p «»

xcrun altool —notarization-info 29926ae6-f551-4d54-b283-e29d6f9b9156 -u «dave@hotmail.com» -p «bwnh-pbbt-llpt-xxxx»

На экран будет выведено нечто подобное:

Повторюсь, подтверждение обычно занимает около 15 минут, но иногда на то же самое приложение требуется несколько часов. Ага, вот так.

Если status имеет значение failure, то посмотрите ошибки, перечисленные по URL файла лога. Если вы получили success, то всё равно взгляните, потому что там могут быть предупреждения, и эти предупреждения вполне могут стать ошибками, когда Apple снова ужесточит свои требования.

Прикрепление

Наконец, «пристеплерим» подтверждение нотаризации к бандлу приложения, чтобы её мог проверять даже Mac без подключения к Интернету. Для этого необходимо выполнить на удивление короткую команду:

xcrun stapler staple «YourApp.app»

Поздравляю, вы подписали и нотаризировали приложение для Mac. Теперь вы можете распространять бандл приложения любым удобным вам способом, если он не будет изменяться в процессе.

Если вы оказались в одной лодке со мной и вам нужно добавить в бандл с приложением JVM, то продолжайте чтение.

Существует несколько вариантов объединения в бандл JVM с Java-приложением. Я бы рекомендовал AppBundler, который является ant task, выполняющим за вас всю работу. Изначально AppBundler можно было скачать с java.net, но благодаря пренебрежению Oracle остальной платформой Java, теперь придётся скачивать последнюю версию с https://github.com/TheInfiniteKind/appbundler.

Там вы можете найти исходники и документацию, но не jar, потому что предполагается, что вы пользуетесь Maven. Если вы не используете Maven, то jar можно взять отсюда: https://jar-download.com/artifacts/com.panayotis/appbundler

Следуйте инструкциям в документации на странице github для настройки бандла. Лично я использую NetBeans, и для решения задачи я вставил в build.xml следующие строки:

Это задача, выполняемая после создания файла jar. Она использует appbundler-1.1.0.jar для создания бандла приложения со встроенной JVM.

Используемый мной JDK можно скачать с https://www.oracle.com/technetwork/java/javase/downloads/jdk11-downloads-5066655.html. Я выбрал версию 11, потому что она имеет LTS (long-term support), но использует старые лицензионные условия Oracle, в то время как версия 13 имеет странный новый набор лицензионных ограничений.

Также есть более юридически свободные JVM от OpenJDK, но мне не удалось заставить их работать с app bundler.

Примечание: JVM — это «Java Virtual Machine». JRE — это «Java Runtime Environment», которая включает в себя JVM плюс дополнительные элементы, например, Java updater. JDK — это «Java Development Kit», который состоит из JRE плюс вещей, необходимых для написания программ на Java, например, компилятора. До Java 8 JRE была доступна для конечных пользователей отдельно, но с тех пор доступен только JDK, и поэтому мы связываем среду разработки Java с компьютерной игрой.

Вы должны получить возможность глубокой подписи и нотаризации получившегося бандла. В документации к AppBundler есть целая куча дополнительных опций, например, добавление иконки, ассоциации типов файлов и генерация урезанной JVM для приложения.

Источник