- Настройка туннелей VPN-устройств в Windows 10 Configure VPN device tunnels in Windows 10

- Требования и функции туннеля для устройства Device Tunnel Requirements and Features

- Конфигурация туннеля VPN-устройства VPN Device Tunnel Configuration

- Пример VPN-Профилексмл Sample VPN profileXML

- Развертывание и тестирование Deployment and Testing

- Пример сценария Windows PowerShell Example Windows PowerShell Script

- Дополнительные ресурсы Additional Resources

- Ресурсы конфигурации VPN-клиента VPN client configuration resources

- Ресурсы шлюза сервера удаленного доступа Remote Access Server Gateway resources

- Записки IT специалиста

- Организация VPN каналов между офисами. Маршрутизация

- Дополнительные материалы:

Настройка туннелей VPN-устройств в Windows 10 Configure VPN device tunnels in Windows 10

Область применения: Windows 10 версии 1709 Applies to: Windows 10 version 1709

Always On VPN предоставляет возможность создания выделенного профиля VPN для устройства или компьютера. Always On VPN gives you the ability to create a dedicated VPN profile for device or machine. Always On VPN-подключения включают два типа туннелей: Always On VPN connections include two types of tunnels:

Туннель устройства подключается к указанным VPN-серверам, прежде чем пользователи смогут войти на устройство. Device tunnel connects to specified VPN servers before users log on to the device. Сценарии подключения до входа в систему и в целях управления устройствами используют туннель устройства. Pre-login connectivity scenarios and device management purposes use device tunnel.

Туннель пользователя подключается только после входа пользователя на устройство. User tunnel connects only after a user logs on to the device. Пользовательский туннель позволяет пользователям получать доступ к ресурсам Организации через VPN-серверы. User tunnel allows users to access organization resources through VPN servers.

В отличие от пользовательского туннеля, которое подключается только после входа пользователя на устройство или компьютер, туннель устройства позволяет VPN устанавливать подключение до входа пользователя в систему. Unlike user tunnel, which only connects after a user logs on to the device or machine, device tunnel allows the VPN to establish connectivity before the user logs on. Туннель туннеля устройства и пользователь взаимодействуют независимо с их профилями VPN. они могут быть подключены одновременно и могут использовать разные методы проверки подлинности и другие параметры конфигурации VPN. Both device tunnel and user tunnel operate independently with their VPN profiles, can be connected at the same time, and can use different authentication methods and other VPN configuration settings as appropriate. Туннель пользователя поддерживает протоколы SSTP и IKEv2, а туннель устройства поддерживает IKEv2 только без поддержки отката SSTP. User tunnel supports SSTP and IKEv2, and device tunnel supports IKEv2 only with no support for SSTP fallback.

Пользовательский туннель поддерживается на устройствах, присоединенных к домену, не присоединенных к домену (Рабочей группе) или в составе устройств, присоединенных к Azure AD, чтобы разрешить сценарии как для предприятия, так и для BYOD. User tunnel is supported on domain-joined, nondomain-joined (workgroup), or Azure AD–joined devices to allow for both enterprise and BYOD scenarios. Он доступен во всех выпусках Windows, а функции платформы доступны третьим сторонам посредством поддержки подключаемого модуля VPN UWP. It is available in all Windows editions, and the platform features are available to third parties by way of UWP VPN plug-in support.

Туннель устройства можно настроить только на устройствах, присоединенных к домену, под управлением Windows 10 Корпоративная или для образовательных версий 1709 или более поздней версии. Device tunnel can only be configured on domain-joined devices running Windows 10 Enterprise or Education version 1709 or later. Сторонние средства управления туннелем устройства не поддерживаются. There is no support for third-party control of the device tunnel. Туннель устройства не поддерживает использование таблицы политики разрешения имен (NRPT). Device tunnel does not support using the Name Resolution Policy table (NRPT). Туннель устройства не поддерживает принудительный туннель. Device tunnel does not support Force tunnel. Его необходимо настроить как разделенный туннель. You must configure it as Split tunnel.

Требования и функции туннеля для устройства Device Tunnel Requirements and Features

Необходимо включить проверку подлинности сертификата компьютера для VPN-подключений и определить корневой центр сертификации для проверки подлинности входящих VPN-подключений. You must enable machine certificate authentication for VPN connections and define a root certification authority for authenticating incoming VPN connections.

Конфигурация туннеля VPN-устройства VPN Device Tunnel Configuration

Приведенный ниже пример XML-кода профиля предоставляет хорошее руководство для сценариев, в которых для туннеля устройства требуются только инициированные клиентом опросы. The sample profile XML below provides good guidance for scenarios where only client initiated pulls are required over the device tunnel. Фильтры трафика используются, чтобы ограничить туннель устройства только трафиком управления. Traffic filters are leveraged to restrict the device tunnel to management traffic only. Эта конфигурация хорошо подходит для Центр обновления Windows, типичных групповая политика (GP) и Microsoft Endpoint Configuration Manager обновления, а также VPN-подключения для первого входа без кэшированных учетных данных или сценариев сброса пароля. This configuration works well for Windows Update, typical Group Policy (GP) and Microsoft Endpoint Configuration Manager update scenarios, as well as VPN connectivity for first logon without cached credentials, or password reset scenarios.

Для инициированных сервером вариантов push-уведомлений, таких как служба удаленного управления Windows (WinRM), Remote GPUpdate и Remote Configuration Manager Update, необходимо разрешить входящий трафик в туннеле устройства, чтобы не использовать фильтры трафика. For server-initiated push cases, like Windows Remote Management (WinRM), Remote GPUpdate, and remote Configuration Manager update scenarios – you must allow inbound traffic on the device tunnel, so traffic filters cannot be used. Если в профиле туннеля устройства вы включите фильтры трафика, то туннель устройства отклоняет входящий трафик. If in the device tunnel profile you turn on traffic filters, then the Device Tunnel denies inbound traffic. Это ограничение будет удалено в будущих выпусках. This limitation is going to be removed in future releases.

Пример VPN-Профилексмл Sample VPN profileXML

Ниже приведен пример VPN-Профилексмл. Following is the sample VPN profileXML.

В зависимости от потребностей каждого конкретного сценария развертывания другой компонент VPN, который можно настроить с помощью туннеля устройства, — это Обнаружение доверенных сетей. Depending on the needs of each particular deployment scenario, another VPN feature that can be configured with the device tunnel is Trusted Network Detection.

Развертывание и тестирование Deployment and Testing

Туннели устройств можно настроить с помощью сценария Windows PowerShell и моста инструментарий управления Windows (WMI) (WMI). You can configure device tunnels by using a Windows PowerShell script and using the Windows Management Instrumentation (WMI) bridge. Туннель VPN-устройства Always On должен быть настроен в контексте локальной системной учетной записи. The Always On VPN device tunnel must be configured in the context of the LOCAL SYSTEM account. Для этого потребуется использовать PsExec, один из комплекта PsTools , входящий в комплект служебных программ Sysinternals Suite. To accomplish this, it will be necessary to use PsExec, one of the PsTools included in the Sysinternals suite of utilities.

Рекомендации по развертыванию для каждого устройства (.\Device) и профиля каждого пользователя (.\User) см. в статье Использование сценариев PowerShell с поставщиком моста WMI. For guidelines on how to deploy a per device (.\Device) vs. a per user (.\User) profile, see Using PowerShell scripting with the WMI Bridge Provider.

Выполните следующую команду Windows PowerShell, чтобы убедиться, что профиль устройства успешно развернут. Run the following Windows PowerShell command to verify that you have successfully deployed a device profile:

В выходных данных отображается список — профилей VPN для всех устройств, развернутых на устройстве. The output displays a list of the device-wide VPN profiles that are deployed on the device.

Пример сценария Windows PowerShell Example Windows PowerShell Script

Для создания собственного скрипта для создания профиля можно использовать следующий сценарий Windows PowerShell. You can use the following Windows PowerShell script to assist in creating your own script for profile creation.

Дополнительные ресурсы Additional Resources

Ниже приведены дополнительные ресурсы для помощи при развертывании VPN. The following are additional resources to assist with your VPN deployment.

Ресурсы конфигурации VPN-клиента VPN client configuration resources

Ниже приведены ресурсы конфигурации VPN-клиента. The following are VPN client configuration resources.

Ресурсы шлюза сервера удаленного доступа Remote Access Server Gateway resources

Ниже приведены ресурсы шлюза сервера удаленного доступа (RAS). The following are Remote Access Server (RAS) Gateway resources.

При использовании туннеля устройства с шлюзом Microsoft RAS необходимо настроить сервер RRAS для поддержки проверки подлинности сертификата компьютера по протоколу IKEv2, включив параметр Разрешить проверку подлинности на основе сертификата компьютера для проверки подлинности IKEv2, как описано здесь. When using Device Tunnel with a Microsoft RAS gateway, you will need to configure the RRAS server to support IKEv2 machine certificate authentication by enabling the Allow machine certificate authentication for IKEv2 authentication method as described here. После включения этого параметра настоятельно рекомендуется использовать командлет PowerShell Set-впнауспротокол вместе с необязательным параметром рутцертификатенаметоакцепт , чтобы убедиться, что подключения RRAS по протоколу IKEv2 разрешены только для сертификатов VPN-клиентов, которые связаны с явно определенным внутренним или частным корневым центром сертификации. Once this setting is enabled, it is strongly recommended that the Set-VpnAuthProtocol PowerShell cmdlet, along with the RootCertificateNameToAccept optional parameter, is used to ensure that RRAS IKEv2 connections are only permitted for VPN client certificates that chain to an explicitly defined internal/private Root Certification Authority. Кроме того, необходимо внести изменения в хранилище доверенных корневых центров сертификации на сервере RRAS, чтобы убедиться, что он не содержит общедоступных центров сертификации, как описано здесь. Alternatively, the Trusted Root Certification Authorities store on the RRAS server should be amended to ensure that it does not contain public certification authorities as discussed here. Аналогичные методы также могут быть рассмотрены для других VPN-шлюзов. Similar methods may also need to be considered for other VPN gateways.

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Организация VPN каналов между офисами. Маршрутизация

Организация VPN каналов между офисами. Маршрутизация

Прежде всего разберемся, что такое маршрутизация. Маршрутизация — это процесс определения маршрута следования информации в сетях связи. Скажем честно, тема эта весьма глубокая и требующая солидного багажа теоретических знаний, поэтому в рамках данной статьи мы сознательно упростим картину и коснемся теории ровно в той мере, которой будет достаточно для осмысления происходящих процессов и получения практических результатов.

Возьмем произвольную рабочую станцию, подключенную к сети, каким образом она определяет куда посылать тот или иной пакет? Для этой цели предназначена таблица маршрутизации, которая содержит перечень правил для всех возможных адресов назначения. На основании этой таблицы хост (или маршрутизатор) принимают решение, на какой интерфейс и адрес назначения отправить пакет, адресованный определенному получателю.

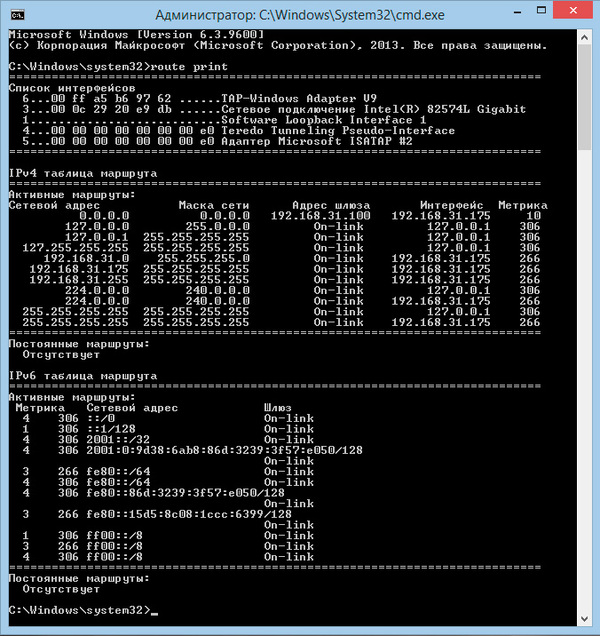

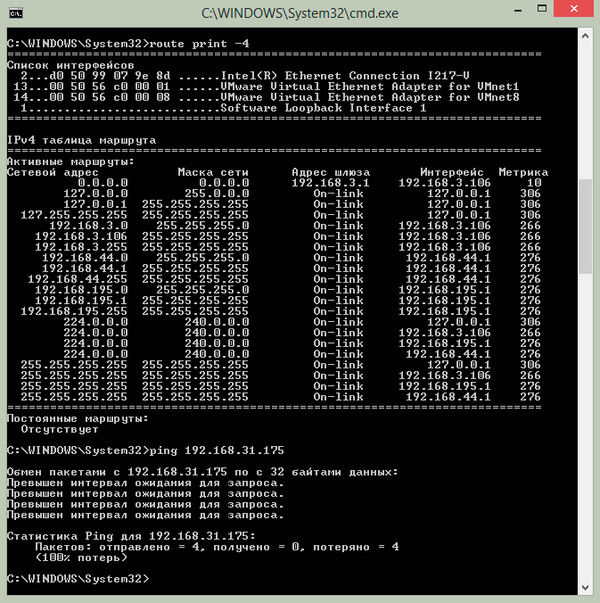

Чтобы не быть голословными рассмотрим таблицу маршрутов самой обыкновенной рабочей станции. В Windows системах это можно сделать командой:

В итоге мы увидим следующую таблицу:

Наша рабочая станция принадлежит к сети 192.168.31.0 и, согласно таблице маршрутов, все запросы к данной сети отправляет на интерфейс 192.168.31.175, что соответствует сетевому адресу это станции. Если адрес назначения находится в одной сети с адресом источником, то доставка информации происходит без использования IP-маршрутизации (сетевой уровень L3 модели OSI), на канальном уровне (L2). В противном случае пакет отправляется узлу, указанному в соответствующему сети назначения правилу таблицы маршрутов.

Если такого правила нет, то пакет отправляется по нулевому маршруту, который содержит адрес основного шлюза сети. В нашем случае это адрес роутера 192.168.31.100. Нулевым этот маршрут называется потому, что адресом назначения для него указывается 0.0.0.0. Этот момент является очень важным для дальнейшего понимания процесса маршрутизации: все пакеты, не принадлежащие данной сети и не имеющие отдельных маршрутов, всегда отправляются основному шлюзу сети.

Что сделает маршрутизатор, получив такой пакет? Прежде всего разберемся, чем отличается маршрутизатор от обычной сетевой станции. Если говорить крайне упрощенно, то маршрутизатором (роутером) является сетевое устройство, которое настроено передавать пакеты между сетевыми интерфейсами. В Windows это достигается включением службы Маршрутизация и удаленный доступ, в Linux заданием опции ip_forward.

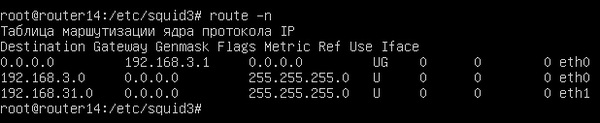

Решение о передаче пакетов в этом случае также принимается на основании таблицы маршрутизации. Посмотрим, что содержит данная таблица на самом обычном роутере, например, описанном нами в статье: Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3. В Linux-системах получить таблицу маршрутов можно командой:

Как видим, наш роутер содержит маршруты к известным ему сетям 192.168.31.0 и 192.168.3.0, а также нулевой маршрут к вышестоящему шлюзу 192.168.3.1.

Следующий важный момент — адреса приватных (частных) сетей, они же «серые», к ним относятся три диапазона:

Данные адреса могут свободно использоваться любым желающим и поэтому они не маршрутизируются. Что это значит? Любой пакет с адресом назначения принадлежащим одной из этих сетей будет отброшен маршрутизатором, если для него нет отдельной записи в таблице маршрутизации. Проще говоря, маршрут по умолчанию (нулевой) для таких пакетов маршрутизатором не применяется. Также следует понимать, что данное правило применяется только при маршрутизации, т.е. при передаче пакетов между интерфейсами, исходящий пакет с «серым» адресом будет отправлен по нулевому маршруту, даже если данный узел сам является маршрутизатором.

Например, если наш роутер получит входящий пакет с назначением, скажем, 10.8.0.1, то он будет отброшен, так как такая сеть ему неизвестна и адреса этого диапазона не маршрутизируются. Но если мы обратимся к этому же узлу непосредственно с роутера, то пакет будет отправлен по нулевому маршруту шлюзу 192.168.3.1 и будет отброшен уже им.

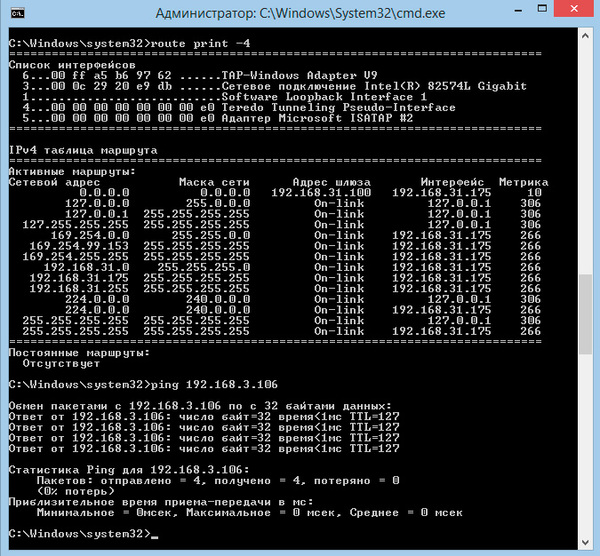

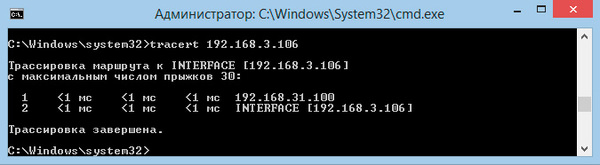

Самое время проверить, как это все работает. Попробуем с нашего узла 192.168.31.175 пропинговать узел 192.168.3.106, который находится в сети за роутером. Как видим, это нам удалось, хотя таблица маршрутов узла не содержит никаких сведений о сети 192.168.3.0.

Чтобы пакеты для сети 192.168.31.0 отправлялись именно ему, нам нужно создать отдельный маршрут.

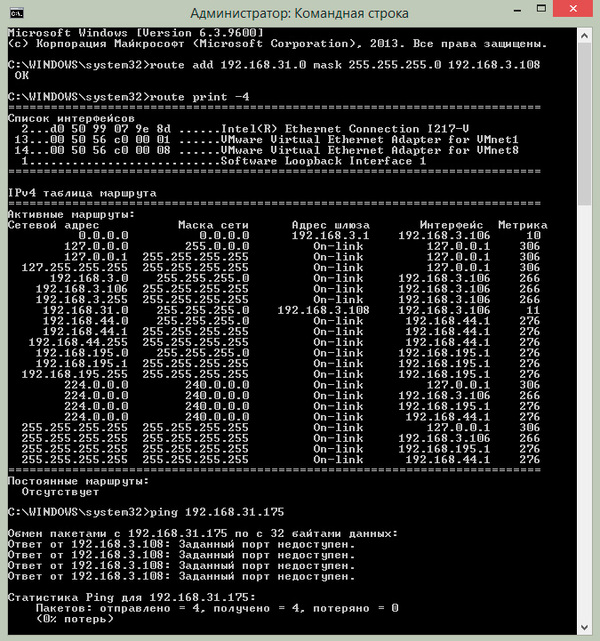

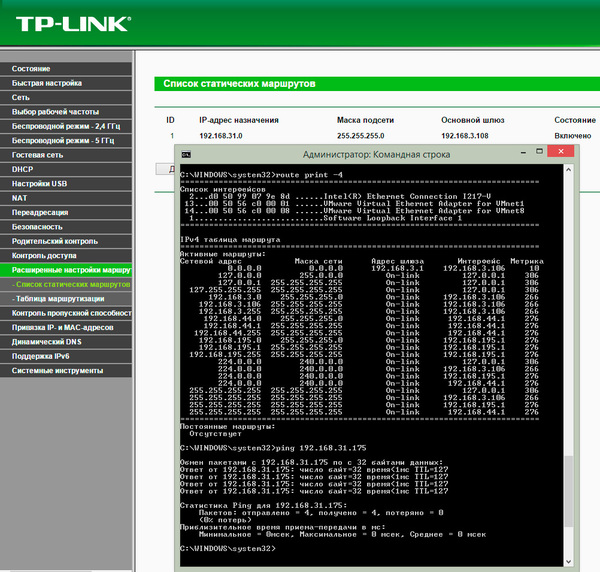

В дальнейшем мы будем придерживаться такой записи маршрутов, что она значит? Все просто, пакеты для сети 192.168.31.0 с маской 255.255.255.0 следует отправлять узлу 192.168.3.108. В Windows маршрут можно добавить командой:

В Linux в /etc/network/interfaces, после описания интерфейса, следует добавить:

Кстати, это не единственный способ настроить доступ из сети 192.168.3.0 в сеть 192.168.31.0, вместо того, чтобы добавлять маршрут для каждого узла, можно «научить» правильно отправлять пакеты маршрутизатор.

Мы настоятельно рекомендуем самим потренироваться на аналогичных примерах, чтобы маршрутизация перестала быть для вас черным ящиком, а маршруты — китайской грамотой. После того как возникнет понимание, можно переходит ко второй части данной статьи.

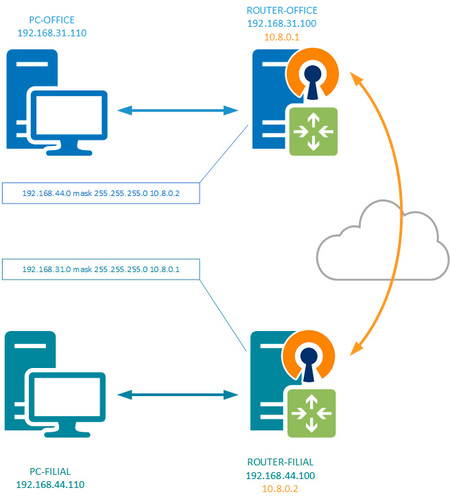

Теперь рассмотрим реальные примеры по объединению сетей офисов через VPN-соединение. Несмотря на то, что чаще всего для этих целей используется OpenVPN и в наших примерах мы также подразумеваем решения на его основе, все сказанное будет справедливо для любого типа VPN-соединения.

Самый простой случай, когда VPN-сервер (клиент) и маршрутизатор сети располагаются на одном хосте. Рассмотрим схему ниже:

Чтобы получить доступ к сети филиала нам нужно предать пакеты для этой сети узлу, который является частью этой сети или имеет маршрут к ней. В нашем случае это маршрутизатор филиала. Поэтом на маршрутизаторе офиса добавляем маршрут:

Теперь шлюз офиса, получив пакет для сети филиала, отправит его через VPN-канал маршрутизатору филиала, который, являясь узлом сети 192.168.44.0 доставит пакет по назначению. Для доступа из сети филиала в сеть офиса нужно прописать аналогичный маршрут на маршрутизаторе филиала.

Возьмем схему посложнее, когда маршрутизатор и VPN-сервер (клиент) являются разными узлами сети. Здесь возможны два варианта, передать нужный пакет непосредственно VPN-серверу (клиенту) или заставить это делать шлюз.

Сначала рассмотрим первый вариант.

Однако VPN-сервер ничего не знает о сети филиала, но может отправлять пакеты в пределах VPN-сети, где есть интересующий нас узел сети филиала, поэтому направим пакет туда, добавив на VPN-сервере (клиенте) маршрут:

Недостаток данной схемы — необходимость прописывать маршруты на каждом узле сети, что не всегда удобно. Его можно использовать если устройств в сети немного или требуется выборочный доступ. В остальных случаях задачу маршрутизации будет правильнее переложить на основной маршрутизатор сети.

Про задачу VPN-сервера (клиента) мы упоминали выше, он должен доставить пакеты тому узлу VPN-сети, который является частью сети назначения или имеет маршрут к ней.

Для доступа из сети филиала в сеть офиса потребуется добавить соответствующие маршруты на сетевые узлы филиала. Сделать это можно любым удобным способом, не обязательно также, как это сделано в офисе. Простой реальный пример: все компьютеры филиала должны иметь доступ к сети офиса, но не все компьютеры офиса должны иметь доступ в филиал. В таком случае в филиале добавляем маршрут к VPN-серверу (клиенту) на маршрутизаторе, а в офисе добавляем его только на нужные компьютеры.

В целом, если вы представляете, как работает маршрутизация и каким образом принимается решение о перенаправлении пакетов, а также умеете читать таблицу маршрутизации, то настройка правильных маршрутов не должна вызывать затруднений. Надеемся, что после прочтения данной статьи у вас их также не будет.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал: