- Скачать игру It Takes Two [Новая Версия] на ПК (на Русском)

- Kestrel. HTTP/2 по TLS отключен в несовместимых версиях Windows Kestrel: HTTP/2 disabled over TLS on incompatible Windows versions

- Представленная версия Version introduced

- Старое поведение Old behavior

- Новое поведение New behavior

- Причина изменения Reason for change

- Рекомендованное действие Recommended action

- Активируем LDAP over SSL (LDAPS) в Windows Server 2012 R2

- File sharing over a network in Windows 10

Скачать игру It Takes Two [Новая Версия] на ПК (на Русском)

by DEMA · Published 26.03.2021 · Updated 26.03.2021

Информация о игре Год выпуска: 2021

Жанр: Экшены, Приключенческие игры

Разработчик: Hazelight

Версия: Полная (Последняя)

Язык интерфейса: английский, русский

Таблетка: Присутствует

Kestrel. HTTP/2 по TLS отключен в несовместимых версиях Windows Kestrel: HTTP/2 disabled over TLS on incompatible Windows versions

Чтобы включить HTTP/2 по TLS в Windows, необходимо выполнить два условия: To enable HTTP/2 over Transport Layer Security (TLS) on Windows, two requirements need to be met:

- поддержка согласования протокола уровня приложений доступна, начиная с Windows 8.1 и Windows Server 2012 R2; Application-Layer Protocol Negotiation (ALPN) support, which is available starting with Windows 8.1 and Windows Server 2012 R2.

- набор шифров, совместимых с HTTP/2, доступен, начиная с Windows 10 и Windows Server 2016. A set of ciphers compatible with HTTP/2, which is available starting with Windows 10 and Windows Server 2016.

Таким образом, поведение Kestrel при настройке HTTP/2 по протоколу TLS изменилось следующим образом: As such, Kestrel’s behavior when HTTP/2 over TLS is configured has changed to:

- Переход на использование более ранней версии Http1 и регистрация сообщения в журнале на уровне Information , если ListenOptions.HttpProtocols имеет значение Http1AndHttp2 . Downgrade to Http1 and log a message at the Information level when ListenOptions.HttpProtocols is set to Http1AndHttp2 . Значение Http1AndHttp2 является значением по умолчанию для свойства ListenOptions.HttpProtocols . Http1AndHttp2 is the default value for ListenOptions.HttpProtocols .

- Выводится NotSupportedException , если ListenOptions.HttpProtocols имеет значение Http2 . Throw a NotSupportedException when ListenOptions.HttpProtocols is set to Http2 .

Обсуждение этого вопроса см. на странице dotnet/aspnetcore#23068. For discussion, see issue dotnet/aspnetcore#23068.

Представленная версия Version introduced

ASP.NET Core 5.0 (предварительная версия 7) ASP.NET Core 5.0 Preview 7

Старое поведение Old behavior

В следующей таблице показано поведение при настройке HTTP/2 по TLS. The following table outlines the behavior when HTTP/2 over TLS is configured.

| Протоколы Protocols | Windows 7, Windows 7, Windows Server 2008 R2 Windows Server 2008 R2, или более ранней версии or earlier | Windows 8, Windows 8, Windows Server 2012 Windows Server 2012 | Windows 8.1, Windows 8.1, Windows Server 2012 R2 Windows Server 2012 R2 | Windows 10, Windows 10, Windows Server 2016 Windows Server 2016, или более поздней версии or newer |

|---|---|---|---|---|

| Http2 | Выводится NotSupportedException Throw NotSupportedException | Ошибка при подтверждении соединения по TLS Error during TLS handshake | Ошибка при подтверждении соединения по TLS * Error during TLS handshake * | Без ошибок No error |

| Http1AndHttp2 | Переход на использование более ранней версии Http1 Downgrade to Http1 | Переход на использование более ранней версии Http1 Downgrade to Http1 | Ошибка при подтверждении соединения по TLS * Error during TLS handshake * | Без ошибок No error |

* Настройте совместимые комплекты шифров, чтобы включить эти сценарии. * Configure compatible cipher suites to enable these scenarios.

Новое поведение New behavior

В следующей таблице показано поведение при настройке HTTP/2 по TLS. The following table outlines the behavior when HTTP/2 over TLS is configured.

| Протоколы Protocols | Windows 7, Windows 7, Windows Server 2008 R2 Windows Server 2008 R2, или более ранней версии or earlier | Windows 8, Windows 8, Windows Server 2012 Windows Server 2012 | Windows 8.1, Windows 8.1, Windows Server 2012 R2 Windows Server 2012 R2 | Windows 10, Windows 10, Windows Server 2016 Windows Server 2016, или более поздней версии or newer |

|---|---|---|---|---|

| Http2 | Выводится NotSupportedException Throw NotSupportedException | Выводится NotSupportedException Throw NotSupportedException | Выводится NotSupportedException ** Throw NotSupportedException ** | Без ошибок No error |

| Http1AndHttp2 | Переход на использование более ранней версии Http1 Downgrade to Http1 | Переход на использование более ранней версии Http1 Downgrade to Http1 | Переход на использование более ранней версии Http1 ** Downgrade to Http1 ** | Без ошибок No error |

** Настройте совместимые комплекты шифров и задайте для параметра контекста приложения Microsoft.AspNetCore.Server.Kestrel.EnableWindows81Http2 значение true , чтобы включить эти сценарии. ** Configure compatible cipher suites and set the app context switch Microsoft.AspNetCore.Server.Kestrel.EnableWindows81Http2 to true to enable these scenarios.

Причина изменения Reason for change

Это изменение гарантирует, что ошибки совместимости для HTTP/2 по TLS в более старых версиях Windows отображаются как можно раньше и точнее. This change ensures compatibility errors for HTTP/2 over TLS on older Windows versions are surfaced as early and as clearly as possible.

Рекомендованное действие Recommended action

Необходимо обеспечить отключение HTTP/2 по TLS в несовместимых версиях Windows. Ensure HTTP/2 over TLS is disabled on incompatible Windows versions. Windows 8.1 и Windows Server 2012 R2 несовместимы, так как по умолчанию в них отсутствуют необходимые шифры. Windows 8.1 and Windows Server 2012 R2 are incompatible since they lack the necessary ciphers by default. Однако можно обновить параметры конфигурации компьютера для использования шифров, совместимых с HTTP/2. However, it’s possible to update the Computer Configuration settings to use HTTP/2 compatible ciphers. Дополнительные сведения см. в разделе Комплекты шифров TLS в Windows 8.1. For more information, see TLS cipher suites in Windows 8.1. После настройки необходимо включить HTTP/2 по TLS в Kestrel путем настройки параметра контекста приложения Microsoft.AspNetCore.Server.Kestrel.EnableWindows81Http2 . Once configured, HTTP/2 over TLS on Kestrel must be enabled by setting the app context switch Microsoft.AspNetCore.Server.Kestrel.EnableWindows81Http2 . Пример: For example:

Основная поддержка не изменилась. No underlying support has changed. Например, HTTP/2 по TLS никогда не поддерживался в Windows 8 и Windows Server 2012. For example, HTTP/2 over TLS has never worked on Windows 8 or Windows Server 2012. В результате этого изменения меняется представление ошибок в этих неподдерживаемых сценариях. This change modifies how errors in these unsupported scenarios are presented.

Активируем LDAP over SSL (LDAPS) в Windows Server 2012 R2

По-умолчанию в Active Directory трафик по протоколу LDAP между контроллерами домена и клиентами не шифруется, т.е. данные по сети передаются в открытом виде. Потенциально это означает, что злоумышленник с помощью снифера пакетов может прочитать эти данные. Для стандартной среды Windows среды это в общем-то не критично, но ограничивает возможности разработчиков сторонних приложений, которые используют LDAP.

Так, например, операция смены пароля должна обязательно осуществляться через безопасный канал (например Kerberos или SSL/TLS). Это означает, что например, с помощью функции-php, обеспечивающей работу с AD по протоколу LDAP изменить пароль пользователя в домене не удастся.

Защитить данные, передаваемых по протоколу LDAP между клиентом и контроллером домена можно с помощью SSL версии протокола LDAP – LDAPS, который работает по порту 636 (LDAP «живет» на порту 389). Для этого на контроллере домена необходимо установить специальный SSL сертификат. Сертификат может быть как сторонним, выданным 3-ей стороной (например, Verisign), самоподписанным или выданным корпоративным центром сертификации.

В этой статье мы покажем, как с помощью установки сертификата задействовать LDAPS (LDAP over Secure Sockets Layer) на котроллере домена под управление Windows Server 2012 R2. При наличии требуемого сертификата служба LDAP на контроллере домена может устанавливать SSL соединения для передачи трафика LDAP и трафика сервера глобального каталога (GC).

Отметим, что LDAPS преимущественно используется сторонними приложениями (имеются в виде не-Microsoft клиенты) в целях защиты передаваемых по сети данных (обеспечить невозможности перехвата имена и паролей пользователей и других приватных данных).

Предположим, в вашей инфраструктуре уже развернут корпоративный удостоверяющий сервер Certification Authority (CA). Это может быть как полноценная инфраструктура PKI, так и отдельной-стоящий сервер с ролью Certification Authority.

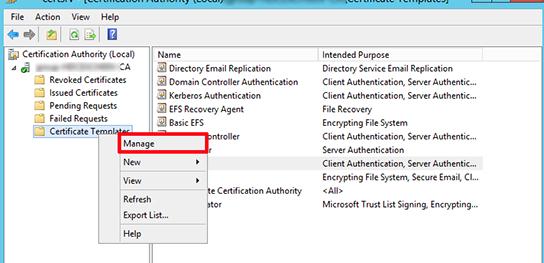

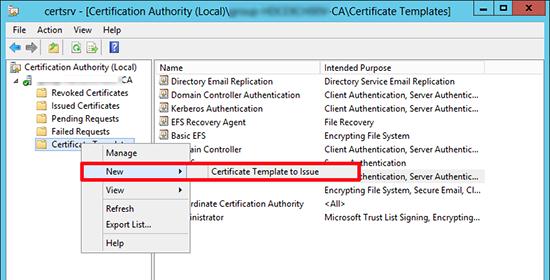

На севере с ролью Certification Authority запустите консоль Certification Authority Management Console, выберите раздел шаблонов сертификатов (Certificate Templates ) и в контекстном меню выберите Manage.

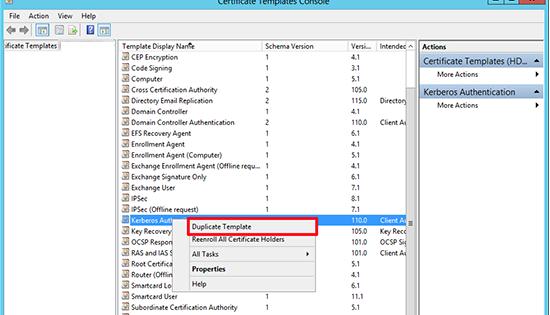

Найдите шаблон Kerberos Authentication certificate и создайте его копию, выбрав в меню Duplicate Template.

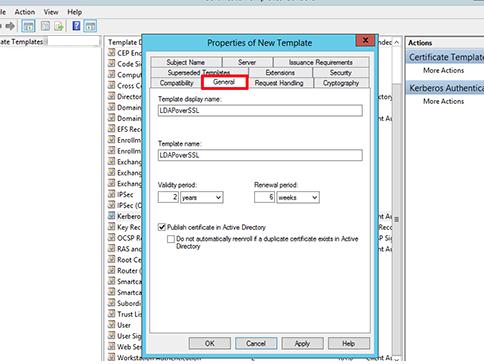

На вкладке General переименуйте шаблон сертификата в LDAPoverSSL, укажите период его действия и опубликуйте его в AD (Publish certificate in Active Directory).

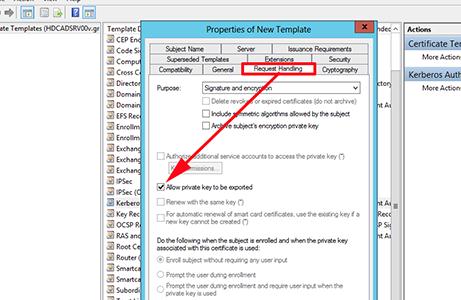

На вкладке Request Handling поставьте чекбокс у пункта Allow private key to be exported и сохраните шаблон.

На базе созданного шаблона, опубликуем новый тип сертификата. Для этого, в контекстном меню раздела Certificate Templates выберем пункт New -> Certificate Template to issue.

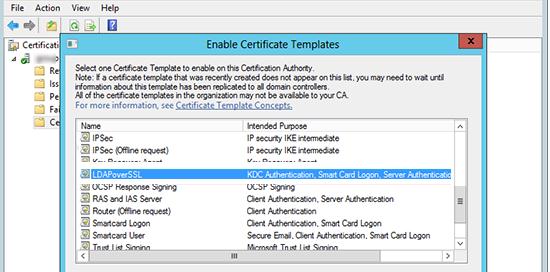

Из списка доступных шаблонов выберите LDAPoverSSL и нажмите OK.

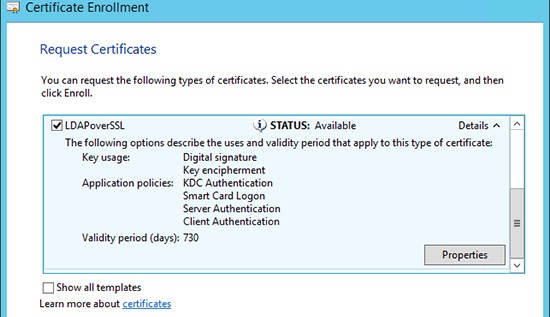

На контроллере домена, для которого планируется задействовать LDAPS, откройте оснастку управления сертификатами и в хранилище сертификатов Personal запросим новый сертификат (All Tasks -> Request New Certificate).

В списке доступных сертификатов выберите сертификат LDAPoverSSL и нажмите Enroll (выпустить сертификат).

Следующее требование – необходимо, чтобы контроллер домена и клиенты, которые будут взаимодействовать через LDAPS доверяли удостоверяющему центру (CA), который выдал сертификат для контроллера домена.

Если это еще не сделано, экспортируем корневой сертификат удостоверяющего центра в файл, выполнив на сервере с ролью Certification Authority команду:

certutil -ca.cert ca_name.cer

А затем добавьте экспортированный сертификат в контейнере сертификатов Trusted Root Certification Authorities хранилища сертификатов на клиенте и контроллере домена. Сделать это можно через вручную через оснастку управления сертификатами, через GPO или из командной строки (подробнее здесь).

certmgr.exe -add C:\ca_name.cer -s -r localMachine ROOT

Необходимо перезапустить службы Active Directory на контроллере домена, либо целиком перезагрузить DC.

Осталось протестировать работу по LDAPS. Для этого на клиенте запустим утилиту ldp.exe и в меню выбираем Connection-> Connect->Укажите полное (FQDN) имя контроллера домена, выберите порт 636 и отметьте SSL -> OK. Если все сделано правильно, подключение должно установиться.

File sharing over a network in Windows 10

In Windows 10, some features of file and folder sharing over a network have changed, including the removal of HomeGroup. Read on for answers to common questions about other changes to file and folder sharing in Windows 10.

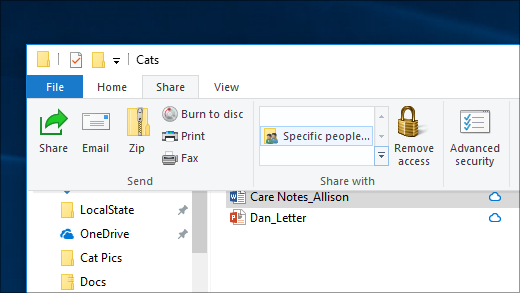

To share a file or folder in File Explorer, do one of the following:

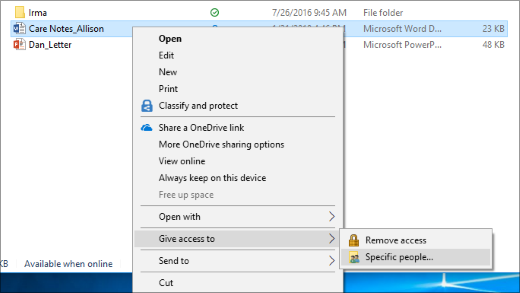

Right-click or press a file, select Give access to > Specific people.

Select a file, select the Share tab at the top of File Explorer, and then in the Share with section select Specific people.

If you select multiple files at once, you can share them all in the same way. It works for folders, too—share a folder, and all files in it will be shared.

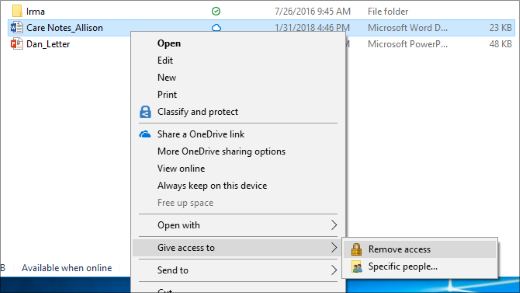

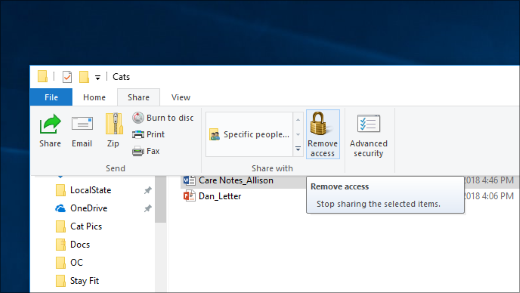

To stop sharing in File Explorer, do one of the following:

Right-click or press a file or folder, then select Give access to > Remove access.

Select a file or folder, select the Share tab at the top of File Explorer, and then in the Share with section select Remove access.

File Explorer shows the «Remove access» option («Stop sharing» in older versions of Windows 10) for all files, even those that aren’t being shared over a network.

Open File Explorer, then type \\localhost into the address bar.

Note: When you’ve shared a file from a folder in your user profile and you go to \\localhost, you’ll see your user profile and all its files there. This doesn’t mean that all of your files are shared—just that you have access to all your own files.

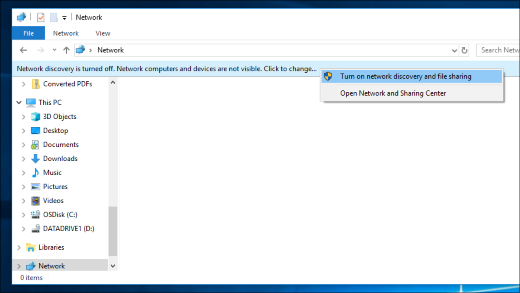

If you open File Explorer, go to Network, and see an error message («Network discovery is turned off….»), you’ll need to turn on Network discovery to see devices on the network that are sharing files. To turn it on, select the Network discovery is turned off banner, then select Turn on network discovery and file sharing.

To troubleshoot problems with sharing files or folders, follow the steps below on all computers from which you’re trying to share.

Make sure the computers are on the same network. For example, if your computers connect to the internet through a wireless router, make sure they all connect through the same wireless router.

If you’re on a Wi-Fi network, set it to Private. To find out how, read Make a Wi-Fi network public or private in Windows 10.

Turn on network discovery and file and printer sharing, and turn off password protected sharing.

Select the Start button, then select Settings > Network & Internet , and on the right side, select Sharing options.

Under Private, select Turn on Network discovery and Turn on file and printer sharing.

Under All Networks, select Turn off password protected sharing.

Make sharing services start automatically.

Press the Windows logo key + R.

In the Run dialog box, type services.msc, and then select OK.

Right-click each of the following services, select Properties, if they’re not running, select Start, and next to Startup type, select Automatic: