Как сбросить пароль Windows с помощью Live-диска AdminPE

Одним из преимуществ работы в среде Windows 8.1 и 10 с подключением к учётной записи своего аккаунта Microsoft является возможность в любой момент сбросить забытый или несанкционированно изменённый пароль. Для этого нам всего лишь потребуется на время доступ к Интернету с любого другого мобильного или компьютерного устройства. А вот с локальными учётными записями не всё так просто.

Если мы заранее не подготовили штатными средствами Windows специальную флешку (так называемую дискету сброса пароля) , но случилось так, что последний мы никак не можем вспомнить, у нас есть только один путь решить проблему — путь использования сторонних средств. Такими средствами являются загрузочные носители, на борту которых присутствует специальный софт для сброса паролей. В составе Live -диска AdminPE есть масса такого софта, и этот диск нам сможет помочь в любой ситуации – и когда мы не можем попасть в локальную учётку, и когда в учётку Microsoft.

AdminPE – это бесплатный Live -диск на базе WinPE для профессиональных системщиков, в котором собран разнообразнейший софт для реанимации Windows. Последнюю актуальную сборку AdminPE10 (на базе, соответственно, WinPE10) можно скачать на торрент-трекерах по ссылкам на официальном сайте Live -диска:

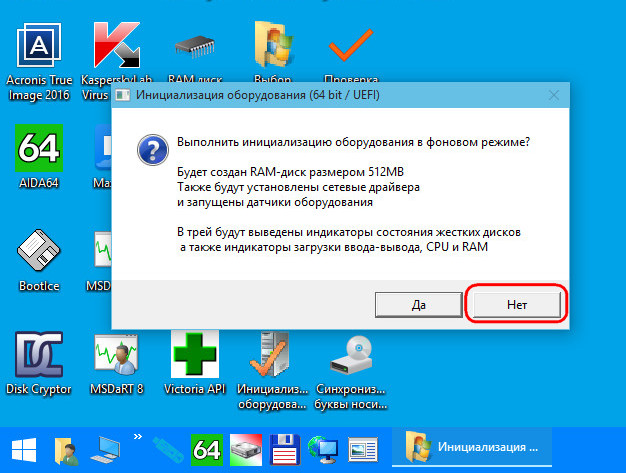

Скачиваем ISO -образ AdminPE, записываем его флешку, загружаем с него компьютер. Специфика этого Live -диска заключается в том, что он загружается с минимальным функционалом, а после запуска предлагает нам создать RAM -диск, подгрузить сетевые драйверы и т.п. В данном случае всё это не нужно. Жмём «Нет».

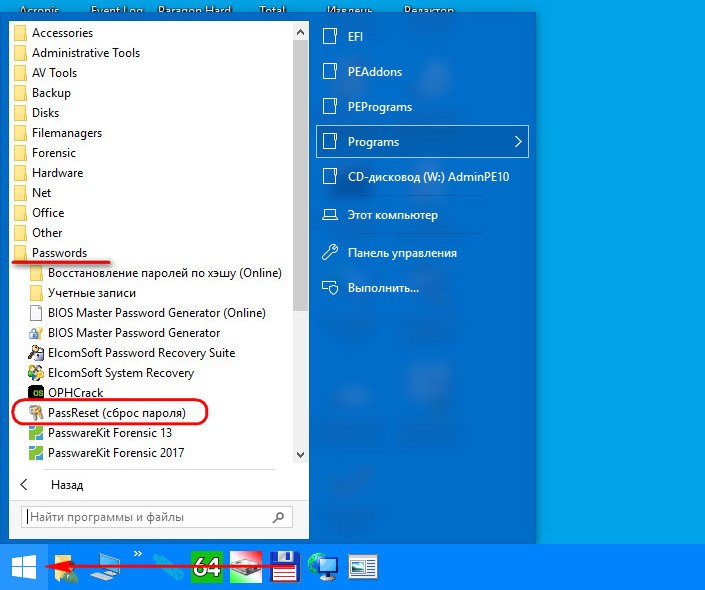

Идём в меню «Пуск», открываем папку «Passwords». И здесь увидим массу программ для сброса паролей. В их числе и BIOS Master Password Generator – скрипт генерации паролей BIOS для ноутбуков, и программа Elcomsoft System Recovery, позволяющая не только сбросить, но и без очевидных следов вмешательства узнать текущий пароль по всем учётным записям устройства. Но если речь идёт конкретно о сбросе пароля к своей учётке Windows, то для этих целей лучше всего использовать небольшую утилиту PassReset.

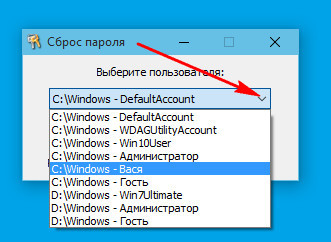

Она, как другие программы, не утруждает пользователя заморочками типа необходимости указания файла реестра, где хранятся пароли. PassReset сама может находить такого рода данные и, соответственно, полностью готова к работе даже с обывателем. В окошке утилиты необходимо из выпадающего списка выбрать нужную учётную запись.

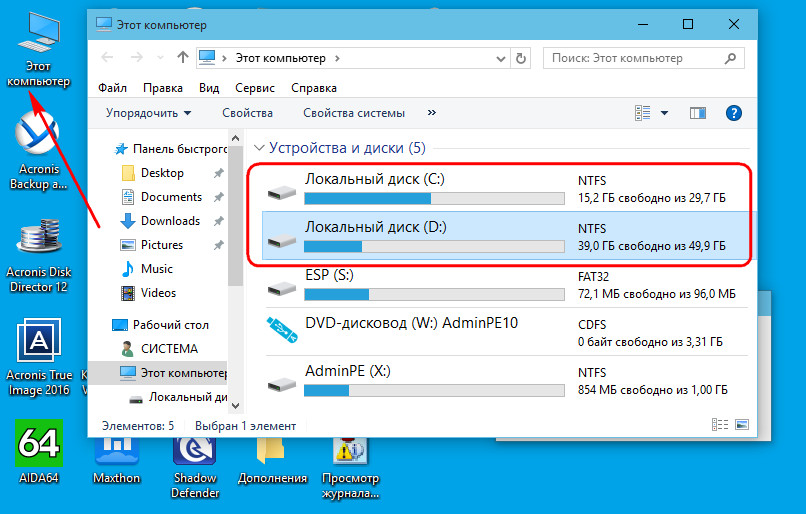

Если на компьютере установлено несколько Windows, и на них есть учётные записи с одинаковыми именами, в перечне PassReset смотрим на путь, указанный перед именем пользователя. А какая из систем на каком разделе определяется, это можно подсмотреть в проводнике WinPE.

Учётные записи Microsoft в перечне могут значится либо по имени локального пользователя (если аккаунт Microsoft подключался после создания локальной учётки) , либо по первым буквам электронного адреса.

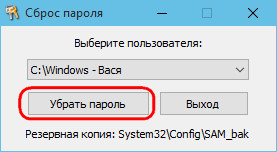

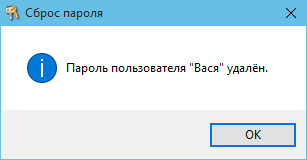

Итак, выбрали пользователя, жмём «Убрать пароль».

Можем перезагружаться, входить в Windows и придумывать себе новый пароль. Учётные же записи Microsoft превратятся в локальные. И для их возобновления потребуется повторная авторизация с помощью аккаунта Microsoft.

BootDev

Создание загрузочных дисков и прочие полезные мелочи

Страницы

2018-08-30

Сброс пароля учетной записи Windows с помощью WinPE

Содержание

Пароли Пользователей Windows

Операционная система Windows хранит всю информацию о своих учетных записях и группах в файле SAM. Расположен он по пути \Windows\System32\config\SAM.

Получить доступ к данному файлу в работающей операционной системе Windows не возможно. Система не допускает к нему никого кроме себя. А вот если загрузиться с другой операционной системы (к примеру WinPE), то функции защиты уже не будут работать, и можно спокойно производить все желаемые манипуляции над данным файлом.

Файл SAM, отчасти является файлом реестра Windows. То есть, его можно открыть в редакторе реестра, и посмотреть какие разделы и ключи в нем содержатся. Смысла в этом не очень много, вся информация в нем представлена в виде бинарных ключей. Пароли при этом не доступны для редактирования, они попросту не отображаются в редакторе, только параметры конкретных учетных записей.

Варианты Сброса

Программы для сброса очень просты по своему использованию. Вы запускаете программу, указываете расположение SAM-файла, выбираете необходимого пользователя, выполняете сброс пароля.

Сброс Пароля

В качестве подопытного кролика будет выступать операционная система Windows 10, установленная в виртуальной машине VirtualBox. В ней будет присутствовать учетная запись с намеренно забытым паролем.

Наша цель, получить доступ к данной учетной записи.

В общем берем в руки установочный Windows-диск и читаем дальше.

Среда Предустановки

Нажимаем на клавиатуре сочетание клавиш Shift+F10 . Запустится окно командной строки.

По приветствию ввода команд видно, что текущей рабочей директорией является X:\Sources. Нам же нужно перейти в директорию файла SAM, но прежде нужно понять под какой буквой расположен диск с установленной операционной системой Windows. Выполним команду mountvol , чтобы определить все подключенные диски.

В моем случае, в системе подключено четыре диска С, D, X и E. Диск X сразу исключаем, так как он принадлежит среде предустановки. Остальные проверяем командой dir .

В ходе поисков, целевым диском в моем случае, оказался диск D:\. Выполняем смену рабочего диска командной строки на диск D:\, и переходим в каталог \Windows\System32\config.

Проверим содержимое папки на наличие файла SAM командой dir .

Создадим копию данного файла. Выполним для этого команду copy SAM SAM.bkp .

Теперь перейдем на уровень выше, в директорию System32. Команда cd .. . Переименуем исполняемый файл Utilman.exe в _Utilman.exe ( ren Utilman.exe _Utilman.exe ). Скопируем исполняемый файл cmd.exe в эту же директорию, указав в качестве нового имени имя Utilman.exe ( copy cmd.exe Utilman.exe ). То есть, выполним подмену файла.

Перезагружаем компьютер с жесткого диска. На экране входа в учетную запись, нажимаем на кнопку специальных возможностей.

Вместо привычного окна запуска специальных возможностей, запустится окно командной строки.

Запущена она будет от имени пользователя SYSTEM. В этом можно убедиться выполнив команду echo %USERNAME% .

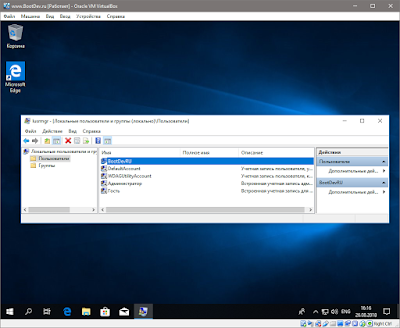

Выполним в консоли команду lusrmgr.msc . Запустится оснастка Локальные пользователи и группы. Через нее, можно будет без каких либо затруднений выполнить сброс, либо изменение пароля необходимого пользователя.

Сброс осуществляется установкой пустого пароля.

На этом сброс пароля можно считать завершенным. Остается только вернуть все как было, то есть переименовать обратно файл _Utilman.exe, предварительно удалив ненастоящий Utilman.exe. Сделать все это, можно уже в работающей основной системе, не обязательно грузиться снова с установочного диска.

Не Utilman’ом Единым

Чуть выше, был применен трюк с переименованием системной программы Utilman.exe. Отвечает она за панель специальных возможностей, вызывается сочетанием клавиш Win+U . Это не единственная программа подлог которой можно совершить. Ниже я перечислю перечень системных программ:

osk.exe — экранная клавиатура, вызывается из меню специальных возможностей.

Magnify.exe — экранная лупа, тоже является частью специальных возможностей. Может вызываться сочетанием клавиш Win++ .

sethc.exe — программа запускающаяся при пятикратном нажатии клавиш Shift . В Windows 10, на экране входа, она не работает. Но зато в ее предшественниках, должна.

Бэкап Файла SAM

В процессе описания процедуры сброса пароля, было произведено резервное копирование файла SAM в файл SAM.bkp. После данный файл больше никак не использовался. Зачем нужна резервная копия файла SAM? С помощью резервной копии файла SAM, можно выполнить откат к состоянию до сброса пароля, то есть вернуть сброшенный пароль обратно. Рассмотрим данный процесс более подробно.

Возврат Сброшенного Пароля

Как говорилось ранее, для осуществления отката к состоянию до сброса пароля, потрербуется резервная копия файла SAM, созданная до сброса пароля.

Необходимо снова загрузиться с установочного Windows-диска, войти в командную строку и перейти в ней папку \Windows\System32\config целевой операционной системы. То есть все то, что мы делали в начале процедуры сброса пароля.

Выполняем копирование, текущего файла SAM (сброшенный пароль) в файл _SAM, а файл SAM.bkp (несброшенный пароль) копируем в файл SAM. Делается это все командами copy SAM _SAM и copy SAM.bkp SAM .

Выполняем удаление файлов SAM.LOG* командой del /A SAM.LOG x , где x это цифра. Список всех файлов SAM.LOG можно получить командой dir /A SAM.LOG* . Удалять каждый придется по отдельности (команда del не понимает файловые маски к сожалению). Если этого не сделать, могут иногда возникнуть вот такие ошибки.

Перезагружаем компьютер, и проверяем результат.

Пароль запрашивается. В завершении, не забываем удалить бэкапы файла SAM, а именно SAM.bkp и _SAM. Делать это нужно естественно загрузившись в среде предустановки.

Мы рассмотрели, ручной способ сброса пароля локальной учетной записи Windows, без применения стороннего программного обеспечения. Все что требуется, это установочный диск Windows.

Сама идея данного способа, хороша тем, что с ее помощью мы получаем в свое распоряжение командную строку с правами системы. Что в свою очередь очень сильно развязывает руки. Хоть Explorer запускай.

Надеюсь данная информация будет полезна вам. А на этом у меня все 😉.