- Что такое троян удаленного доступа? Профилактика, обнаружение и удаление обсуждались

- Трояны удаленного доступа

- Как работают трояны удаленного доступа

- Предотвращение атаки RAT

- После RAT-атаки

- Общие трояны удаленного доступа

- Модульный троян для скрытого доступа к компьютеру

- Базовый динамический анализ

- Статический анализ

Что такое троян удаленного доступа? Профилактика, обнаружение и удаление обсуждались

Трояны удаленного доступа (RAT) всегда представляли большой риск для этого мира, когда речь идет о угоне компьютера или просто шутке с другом. RAT – это вредоносное программное обеспечение, которое позволяет оператору атаковать компьютер и получить несанкционированный удаленный доступ к нему. RAT были здесь в течение многих лет, и они продолжают существовать, так как найти некоторые RAT – трудная задача даже для современного антивирусного программного обеспечения.

В этом посте мы рассмотрим троян удаленного доступа и расскажем о доступных методах обнаружения и удаления. Это также объясняет, вкратце, некоторые из общих RAT, таких как CyberGate, DarkComet, Optix, Shark, Havex, ComRat, VorteX Rat, Sakula и KjW0rm.

Трояны удаленного доступа

Большинство троянов удаленного доступа загружаются в виде вредоносных писем, неавторизованных программ и веб-ссылок, которые никуда не ведут. RAT не такие простые, как программы Keylogger, они предоставляют злоумышленнику множество возможностей, таких как:

- Кейлогинг . Ваши нажатия клавиш можно отслеживать, и из него можно восстановить имена пользователей, пароли и другую конфиденциальную информацию.

- Снимок экрана . Можно получить снимки экрана, чтобы увидеть, что происходит на вашем компьютере.

- Аппаратный захват носителя . RAT могут получить доступ к вашей веб-камере и микрофону, чтобы записывать вас и ваше окружение, полностью нарушая конфиденциальность.

- Права администратора . Злоумышленник может изменить любые параметры, изменить параметры реестра и многое сделать для вашего компьютера без вашего разрешения. RAT может предоставить злоумышленнику привилегии уровня администратора.

- Разгон . Злоумышленник может увеличить быстродействие процессора, разгон системы может нанести вред аппаратным компонентам и, в конечном итоге, сжечь их до пепла.

- Другие возможности системы . Злоумышленник может иметь доступ ко всему на вашем компьютере, к вашим файлам, паролям, чатам и ко всему прочему.

Как работают трояны удаленного доступа

Трояны удаленного доступа входят в конфигурацию сервер-клиент, где сервер скрытно установлен на компьютере-жертве, а клиент может использоваться для доступа к компьютеру-жертве через графический интерфейс или командный интерфейс. Связь между сервером и клиентом открывается через определенный порт, и между сервером и клиентом может происходить зашифрованная или обычная связь. Если сеть и отправленные/полученные пакеты контролируются должным образом, RAT могут быть идентифицированы и удалены.

Предотвращение атаки RAT

RAT попадают на компьютеры из спам-писем , вредоносного программного обеспечения или упакованы как часть какого-либо другого программного обеспечения или приложения. У вас всегда должна быть установлена хорошая антивирусная программа, которая может обнаруживать и устранять RAT. Обнаружение RAT является довольно сложной задачей, поскольку они устанавливаются под случайным именем, которое может выглядеть как любое другое обычное приложение, поэтому для этого вам нужна действительно хорошая антивирусная программа.

Мониторинг вашей сети также может быть хорошим способом обнаружения любого троянца, отправляющего ваши личные данные через Интернет.

Если вы не используете средства удаленного администрирования, отключите подключения удаленного помощника к своему компьютеру. Вы получите параметр в SystemProperties> вкладка «Удаленный»> снимите флажок Разрешить подключения удаленного помощника к этому компьютеру .

Постоянно обновляйте операционную систему, установленное программное обеспечение и особенно программы безопасности . Кроме того, постарайтесь не нажимать на электронные письма, которым вы не доверяете и которые получены из неизвестного источника. Не загружайте никакое программное обеспечение из источников, кроме его официального сайта или зеркала.

После RAT-атаки

Как только вы узнаете, что на вас напали, первым шагом будет отключение вашей системы от Интернета и сети, если вы подключены. Измените все свои пароли и другую конфиденциальную информацию и проверьте, не была ли взломана какая-либо из ваших учетных записей с помощью другого чистого компьютера. Проверьте свои банковские счета на предмет мошеннических транзакций и немедленно проинформируйте свой банк о трояне на вашем компьютере. Затем просканируйте компьютер на наличие проблем и обратитесь за профессиональной помощью для удаления RAT. Подумайте о закрытии порта 80. Используйте сканер портов брандмауэра для проверки всех ваших портов.

Вы даже можете попытаться отследить и узнать, кто стоял за атакой, но для этого вам понадобится профессиональная помощь. Обычно RAT могут быть удалены после их обнаружения, или вы можете установить новую версию Windows, чтобы полностью удалить ее.

Общие трояны удаленного доступа

Многие трояны удаленного доступа в настоящее время активны и заражают миллионы устройств.Самые известные из них обсуждаются здесь, в этой статье:

- Sub7 : «Sub7», полученное путем написания NetBus (более старая RAT) в обратном направлении, – это бесплатный инструмент удаленного администрирования, который позволяет вам контролировать хост-компьютер. Специалисты по безопасности классифицировали этот инструмент как «троянский», и его установка на ваш компьютер может быть потенциально рискованной.

- Back Orifice . Back Orifice и его преемник Back Orifice 2000 – это бесплатный инструмент, изначально предназначенный для удаленного администрирования, но для его преобразования не потребовалось много времени. Был спор, что этот инструмент является трояном, но разработчики придерживаются того факта, что это законный инструмент, обеспечивающий доступ к удаленному администрированию. Программа теперь определяется как вредоносная программа большинством антивирусных программ.

- DarkComet . Это очень расширяемый инструмент удаленного администрирования с множеством функций, которые потенциально могут быть использованы для шпионажа. Этот инструмент также связан с гражданской войной в Сирии, где, как сообщается, правительство использовало этот инструмент для слежки за гражданскими лицами. Инструмент уже много использовался, и разработчики прекратили его дальнейшее развитие.

- sharK . Это расширенный инструмент удаленного администрирования. Не предназначен для начинающих и любителей хакеров. Говорят, что это инструмент для профессионалов в области безопасности и опытных пользователей.

- Havex . Этот троян, широко используемый против промышленного сектора. Он собирает информацию, включая информацию о наличии любой промышленной системы управления, а затем передает ту же информацию на удаленные веб-сайты.

- Sakula . Троянец для удаленного доступа, который входит в программу установки по вашему выбору. На нем будет показано, что он устанавливает какой-либо инструмент на ваш компьютер, но вместе с ним будет установлено вредоносное ПО.

- KjW0rm . Этот троян обладает множеством возможностей, но многие антивирусные инструменты уже помечают его как угрозу.

Эти троянские программы удаленного доступа помогли многим хакерам взломать миллионы компьютеров. Обязательным условием является защита от этих инструментов, и для предотвращения этих троянов от компрометации вашего компьютера достаточно хорошей программы безопасности с предупреждающим пользователем.

Этот пост должен был стать информационной статьей о крысах и никоим образом не способствовать их использованию. В любом случае, в вашей стране могут быть законы о применении таких инструментов в вашей стране.

Узнайте больше о средствах удаленного администрирования здесь.

Модульный троян для скрытого доступа к компьютеру

Как показывает практика, получить скрытый удаленный доступ к вашему компьютеру, заполучить пароли, записать видео или звук уже не является тяжело решаемой задачей. И в принципе, кроме персональной осведомленности в вопросах информационной безопасности, иного действенного средства не придумаешь. В данной статье предлагаем ознакомиться с базовым анализом многомодульной троянской программы и немного сблизиться с актуальными в нынешнее время техниками и средствами, используемыми злоумышленниками.

Совсем недавно мы наткнулись на два интересных образца вредоносных программ. Наряду с тем, что вредоносы распространялись в виде документов MS Word с эксплойтом «на борту», их структура предполагала модульность, а степень выявления антивирусными продуктами была невысока в связи с достаточно высоким уровнем обфускации [1] за счет многоразового шифрования. Мы решили взяться за изучение этого malware, а результат изложить в этой статье.

Так выглядели два файла, попавшие в наше поле зрения:

Reported for TRMSCD3L Licence expired.doc

Police report remit expired Licence.doc

Очень часто, исходя из названия, можно дедуктивно догадаться, «кем» и кому предназначен тот или иной вредоносный файл (к примеру: «Договор.doc», «Рахунок на оплату.doc» – для бухгалтеров, «Приказ НБУ №159.doc» – банкам, «Списки захопл. в зоні АТО.doc» – военным, и т.д.). В нашем случае мы можем только догадываться, так как:

— слово «Licence» – написано с ошибкой;

— слова «Licence expired» и «expired Licence» говорят о том, что тематика может касаться срока действия какой-то лицензии;

— строка «TRMSCD3L», если поискать в Google, вообще ассоциируется со SWIFT CODE банка TRUST MERCHANT BANK SARL, находящегося в Демократической республике Конго (г. Лубумбаши).

В общем, в данном случае понять трудно. Видимо, атакующий очень хорошо знал жертву, так как при именовании вредоносных файлов указал целый набор едва связных посылов.

Как правило, изучение вредоносных программ осуществляется с помощью динамического (если возможно) и статического анализа. В статье опишем результаты изучения файла «Reported for TRMSCD3L Licence expired.doc».

Базовый динамический анализ

При открытии файла с помощью MS Word происходит эксплуатация уязвимости (если Вы на своем ПК не обновляли MS Word с 2012 года) и на компьютере создается файл c произвольным именем:

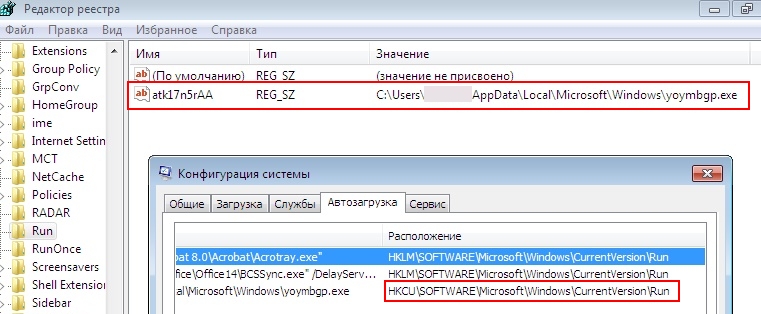

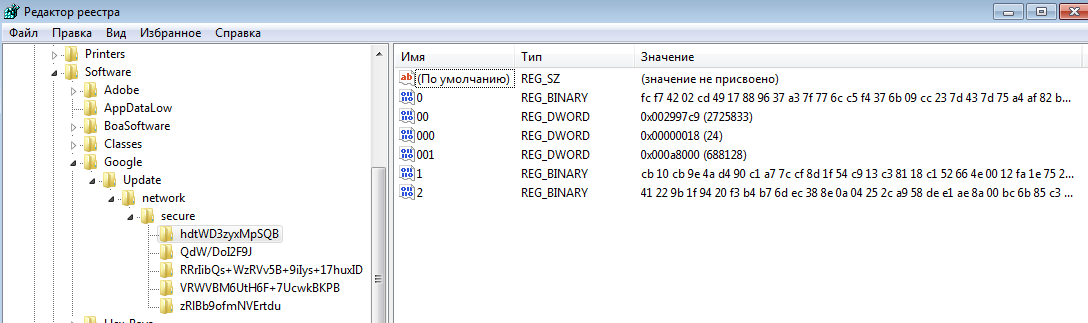

Помимо этого, с целью обеспечения выживаемости, файл добавляется в автозагрузку (рис. 1), для чего в реестр вносятся соответствующие изменения (имя значения также является произвольным):

Хоть это и примитивно, но мы советуем посматривать в автозагрузку вашего ПК и не допускать присутствия там неведомых вам программ. Чтобы проверить автозагрузку можно воспользоваться как штатным функционалом вашей операционной системы (в командной строке: regedit, msconfig), так и сторонним программным обеспечением.

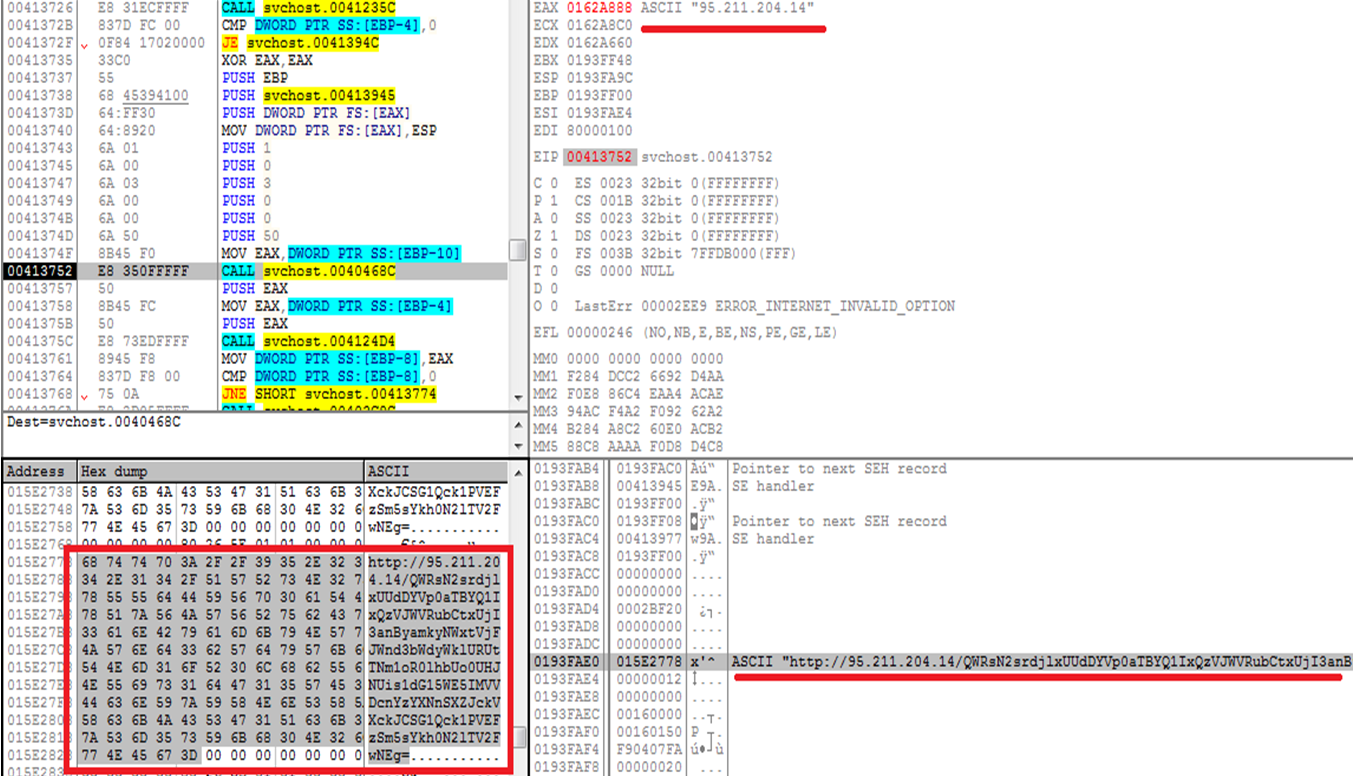

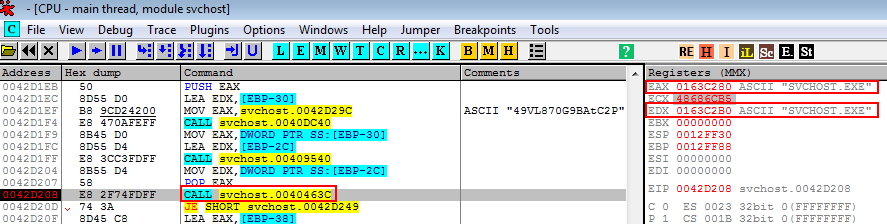

На следующем этапе вредоносная программа запускает легитимные процессы svchost.exe и внедряет в них вредоносный код, с целью его последующей расшифровки. Эта процедура повторяется несколько раз (вначале статьи мы упоминали о многоразовом шифровании). Также, на этом этапе осуществляется взаимодействие между зараженным компьютером и сервером управления, откуда вредонос скачивает модули. Пример такого сетевого взаимодействия:

Статический анализ

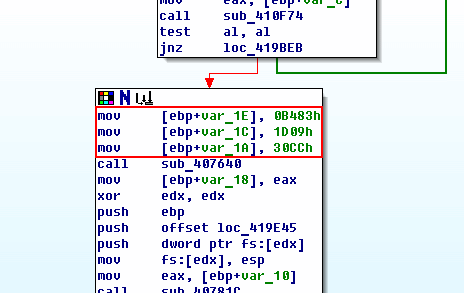

Данный образец вредоносной программы был изрядно запакован – прежде чем приступить к его детальному изучению нам пришлось снять три «слоя» обфускации:

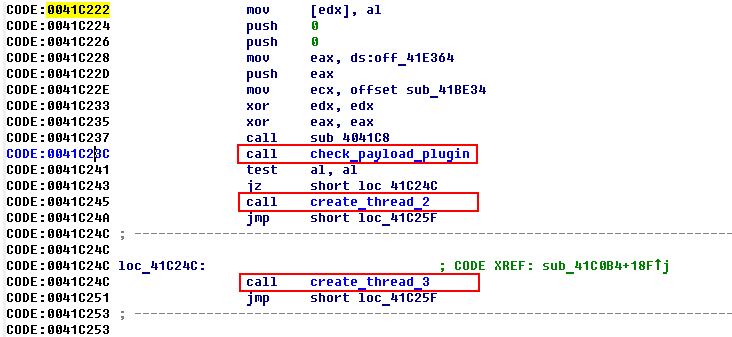

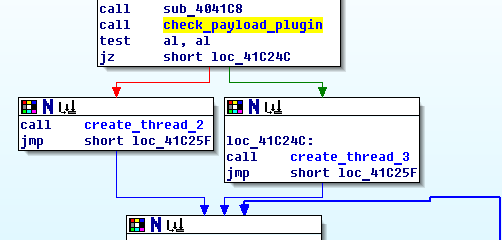

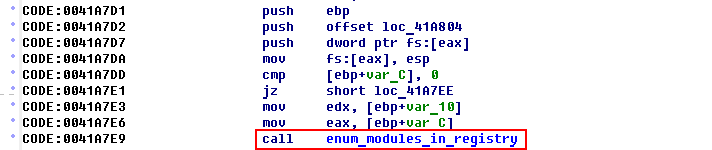

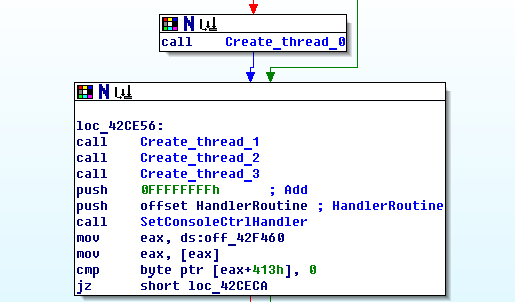

Последующее изучение проводилось в отношении распакованного образца «binary_layer3.exe». При запуске вредоносной программы первым делом она осуществляет проверку на предмет наличия на зараженном ПК необходимых модулей («check_payload_plugin»), и, при отсутствии, инициирует их скачивание с сети Интернет. Специально для скачивания создается отдельный поток по адресу 0x00419A60 (мы его назвали «create_thread_3»).

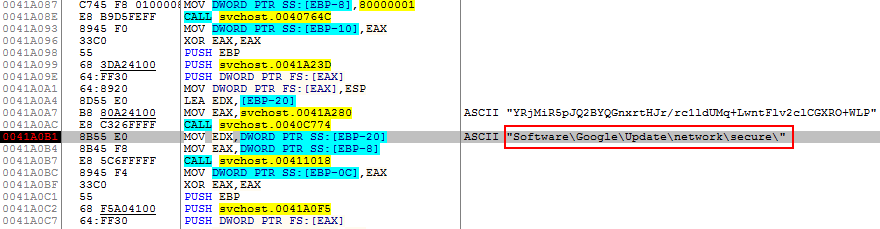

Условием выполнение потока 2 («create_thread_2») является наличие в реестре скачанных и записанных в реестр модулей вредоносной программы (рис. 3-4):

Пример состояния реестра после скачивания необходимых модулей приведен на рис. 5. Все скачанные модули хранятся в реестре в зашифрованном виде. Имена ключей в реестре также являются произвольными.

Некоторые артефакты сетевого взаимодействия зараженного ПК и сервера управления (IP-адрес сервера управления, а также URL, используемый для отправки HTTP-запроса):

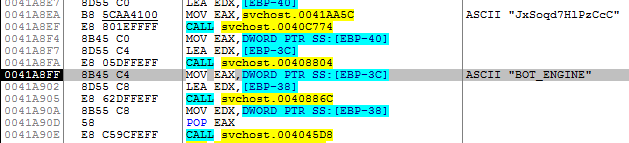

Рассмотрим более детально последовательность действий, выполняемых потоком 2, так как именно он играет ключевую роль в расшифровке вредоносных модулей. Потоком 2 последовательно осуществляется составление списка модулей (рис. 7), расшифровка и проверка их имен (рис. 8). Ключ для расшифровки каждого модуля уникален и является изменяемым значением (рис. 9).

После успешной расшифровки данных, записанных под непонятными именами в реестр, получаем читаемый и говорящий сам за себя список модулей.

Bot_Engine.bin

PONY_STEALER.bin

REMOTE_DESKTOP_SERVICE.bin

SECURITY.bin

VNC_HIDE_DESKTOP.bin

Алгоритм расшифровки модулей может быть описан таким псевдокодом:

Рассмотрим полученные модули по порядку.

Bot_Engine.bin

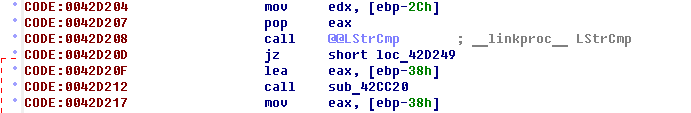

Этот модуль должен быть запущен под названием svchost.exe или explorer.exe, иначе он заблаговременно закончит свое исполнение. Пример проверки имени процесса представлен на рис. 10.

Основным предназначением модуля является запуск других модулей. Пример создания потоков для других модулей отображен на рис. 11.

PONY_STEALER.bin

Этот модуль представляет собою не что иное, как одноименную вредоносную программу Pony, функционал которой предусматривает хищение логинов, паролей, кошельков криптовалют. На момент исследования административная панель сервера управления Pony находилась по адресу:

http://95.211.204.14/test.php

REMOTE_DESKTOP_SERVICE.bin

Модуль, обеспечивающий скрытый удаленный доступ к компьютеру жертвы посредством протокола RDP и создания обратного соединения (back-connect).

Адрес для обратного соединения:

95.211.204.14:443

SECURITY.bin

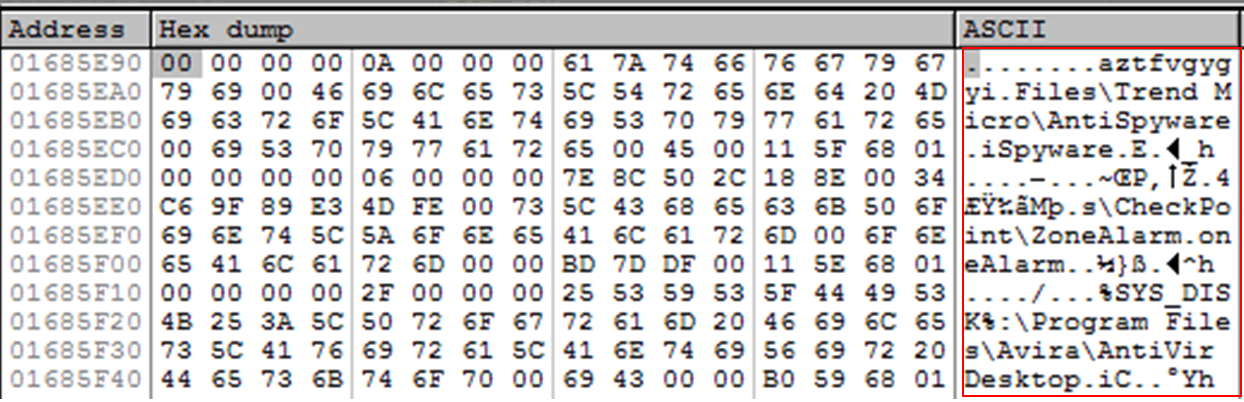

Данный модуль обеспечивал проверку фактов присутствия на компьютере антивирусного программного обеспечения и других, обеспечивающих безопасность компьютера, программ (рис. 12).

VNC_HIDE_DESKTOP.bin

Модуль, обеспечивающий скрытый удаленный доступ к компьютеру жертвы посредством протокола VNC и создания обратного соединения (back-connect).

Адрес для обратного соединения:

95.211.204.14:8098

Данная статья создавалась с целью демонстрации, на примере актуальных атак, возможностей, тактик и техник заинтересованных лиц по получению скрытого доступа к компьютеру исследуемого объекта, а также для повышения уровня всеобщей осведомленности в вопросах информационной безопасности.

Рассмотренная в статье атака была зафиксирована в первой декаде октября, исходя из чего, мы допускаем, что актуальность приведенных индикаторов компрометации (IP-адреса, в частности) может быть под вопросом.

Следует отметить, что согласно данным Passive DNS (грубо говоря – истории соответствия доменных имен и IP-адресов) в первом квартале 2014 года IP-адрес 95.211.204.14 соответствовал доменному имени severodvinsk-bux.ru, которое принадлежит веб-сайту, специализирующемуся на рекламе. Это может означать ровным счетом ничего (так как прошло больше года, да и сайт сей меняет «айпишники» как перчатки), но, для полноты картины, мы добавили эту частичку информации.

Отдел реагирования на инциденты CyS Centrum