- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

- Установка средств администрирования RSAT в Windows 10 1809 и выше

- RSAT в Windows 10 как Features on Demand (FoD)

- Установка RSAT в Windows 10 с помощью PowerShell

- Ошибка 0x800f0954 при установке RSAT в Windows 10

- Установка RSAT в Windows 10 в офлайн режиме

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

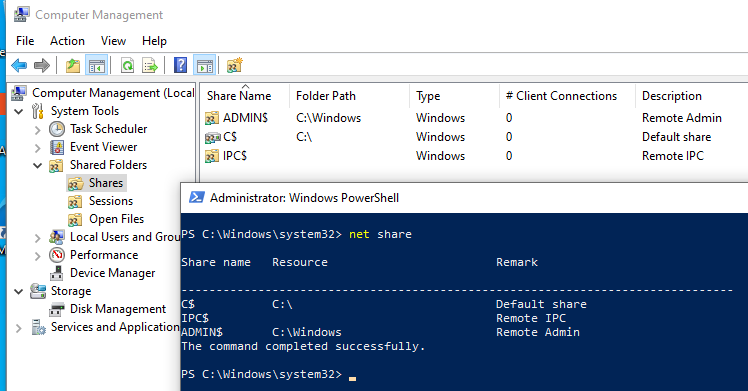

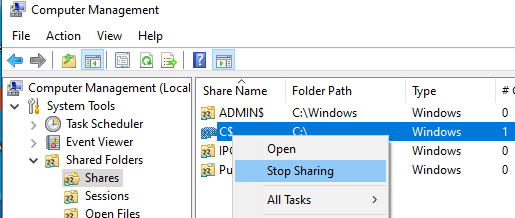

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером ( compmgmt.msc ), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду net share , вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

- Admin$ — Remote admin (это каталог %SystemRoot%)

- IPC$ — Remote IPC (используется в named pipes)

- C$ — Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар ( D$ , E$ и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара Print$ или FAX$ — при использовании факс-сервера.

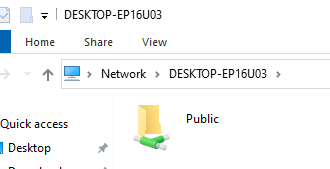

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок ( \\computername ), вы не увидите их в списке доступных общих SMB каталогов.

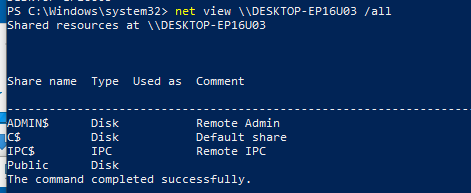

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

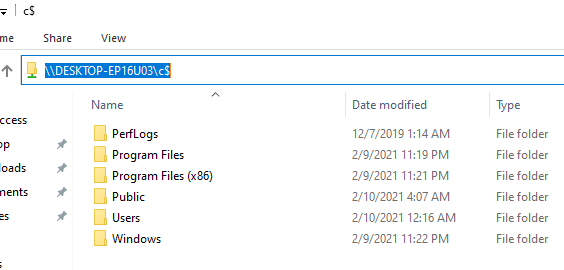

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например, \\computername\c$ . Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

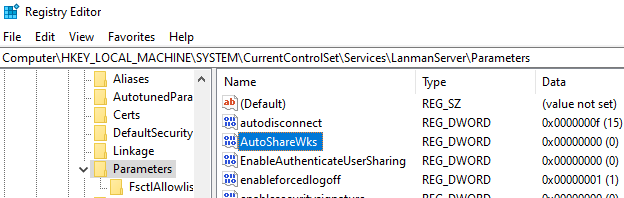

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

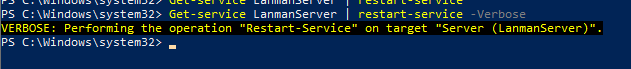

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

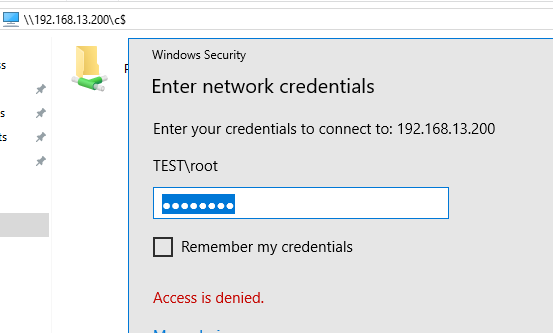

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

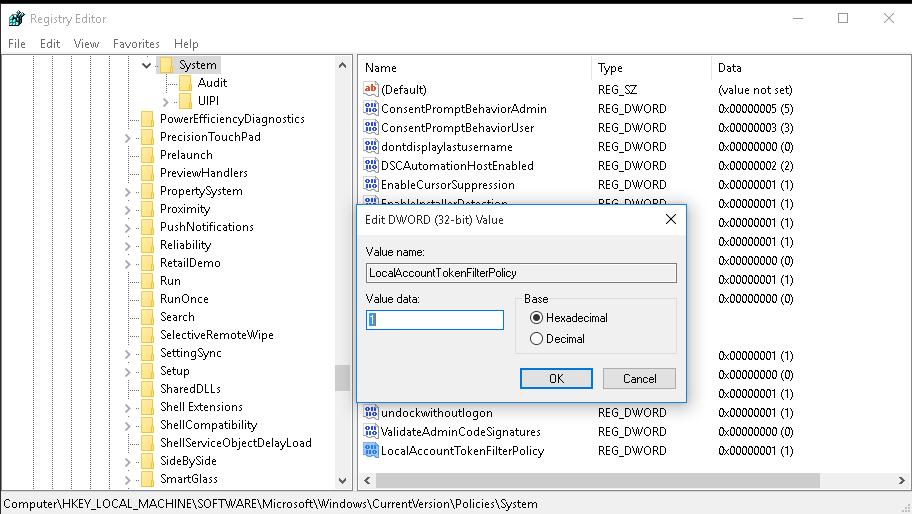

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

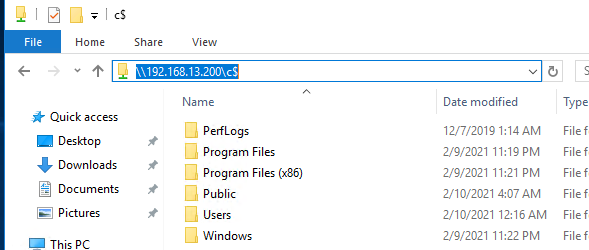

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Установка средств администрирования RSAT в Windows 10 1809 и выше

Начиная с Windows 10 1809 Microsoft изменила способ установки пакета удаленного администрирования серверов RSAT (Remote Server Administration Tools). Ранее после каждого апгрейда билда Windows 10 (например, с 1809 до 1903), вы должны были вручную скачать msu пакет с последней версией дистрибутива c RSAT и установить его на компьютере, то теперь на странице загрузки RSAT на сайте Microsoft висит следующая надпись:

RSAT в Windows 10 как Features on Demand (FoD)

Дело в том, что, начиная с Windows 10 1809 (17763) вы более не должны вручную скачивать последнюю версию RSAT с сайта Майкрософт. Теперь пакет Remote Server Administration Tools встроен в образ Windows 10 и устанавливается в виде отдельной опции (Функции по требованию / Features on Demand). Установка RSAT возможно из приложения Параметры.

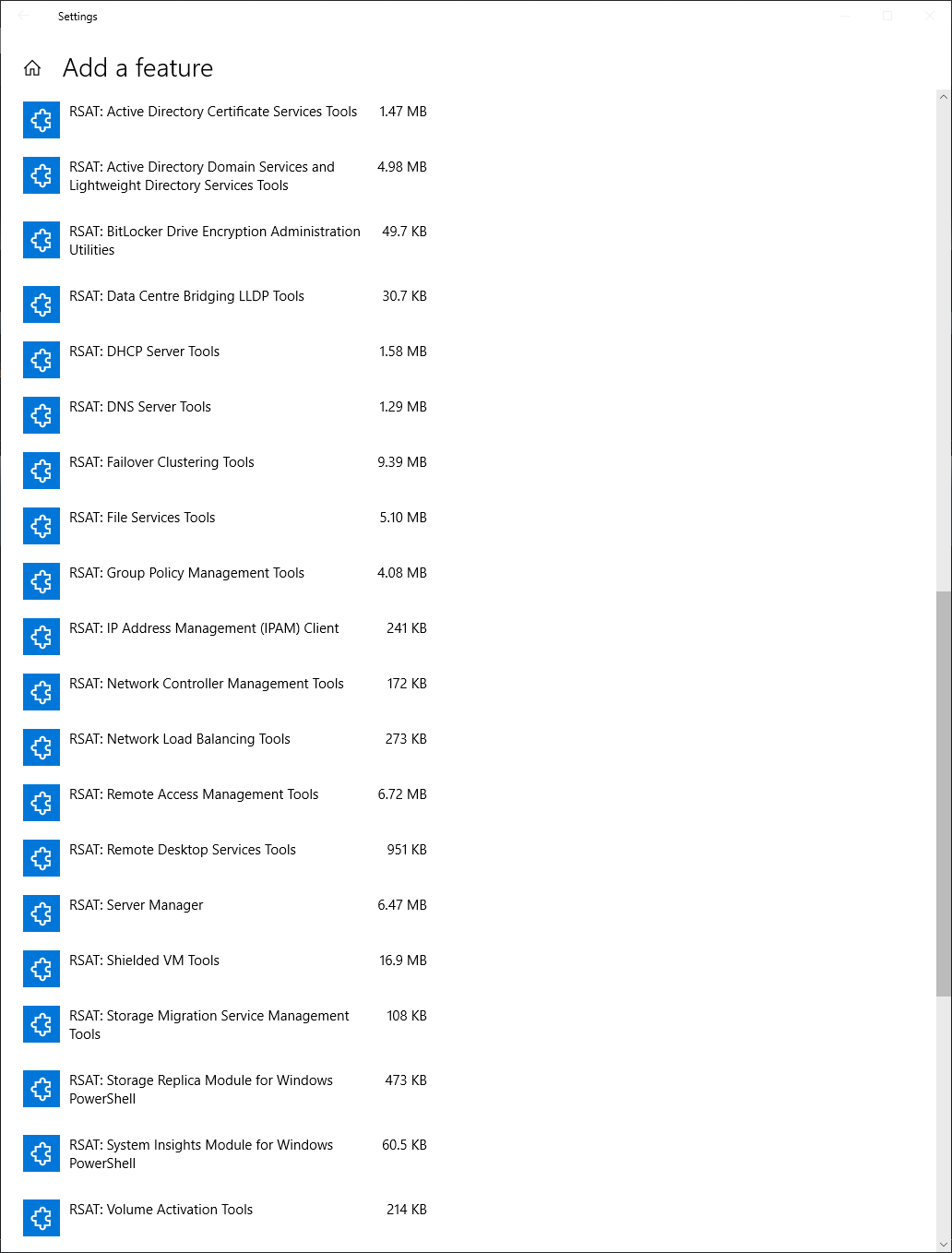

Чтобы установить RSAT в Windows 10 1809, нужно перейти в раздел Settings -> Apps -> Manage Optional Features -> Add a feature (Параметры Windows -> Приложения -> Дополнительные возможности -> Добавить компонент). Здесь вы можете выбрать и установить нужные вам инструменты из пакета RSAT.

Доступны следующие инструменты администрирования:

- RSAT: Active Directory Domain Services and Lightweight Directory Services Tools

- RSAT: BitLocker Drive Encryption Administration Utilities

- RSAT: Active Directory Certificate Services Tools

- RSAT: DHCP Server Tools

- RSAT: DNS Server Tools

- RSAT: Failover Clustering Tools

- RSAT: File Services Tools

- RSAT: Group Policy Management Tools

- RSAT: IP Address Management (IPAM) Client

- RSAT: Data Center Bridging LLDP Tools

- RSAT: Network Controller Management Tools

- RSAT: Network Load Balancing Tools

- RSAT: Remote Access Management Tools

- RSAT: Remote Desktop Services Tools

- RSAT: Server Manager

- RSAT: Shielded VM Tools

- RSAT: Storage Migration Service Management Tools

- RSAT: Storage Replica Module for Windows PowerShell

- RSAT: System Insights Module for Windows PowerShell

- RSAT: Volume Activation Tools

- RSAT: Windows Server Update Services Tools

Установка RSAT в Windows 10 с помощью PowerShell

Вы можете установить компоненты администрирования RSAT с помощью PowerShell. В этом примере мы покажем, как управлять компонентами RSAT в Windows 10 1903.

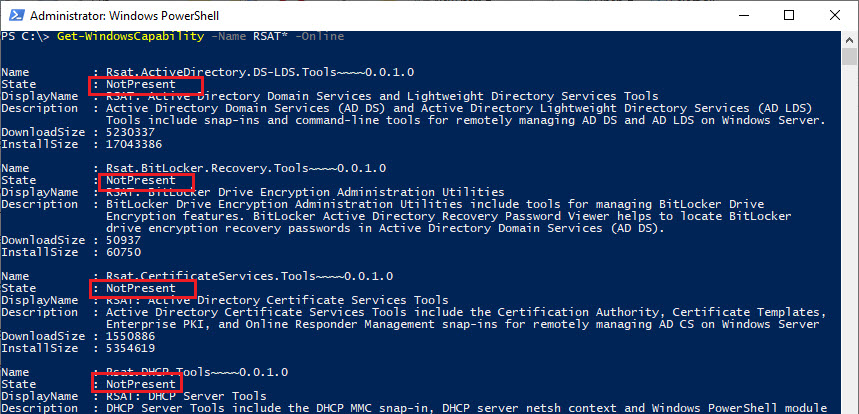

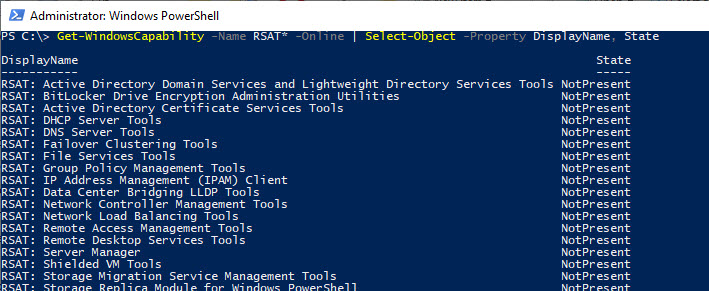

С помощью следующей команды можно проверить, установлены ли компоненты RSAT в вашем компьютере:

Get-WindowsCapability -Name RSAT* -Online

Можно представить статус установленных компонентов RSAT в более удобной таблице:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State

Как вы видите, компоненты RSAT не установлены (NotPresent).

Для установки данных опций Windows можно использовать командлет Add-WindowsCapacity.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC и модуль Active Directory для Windows Powershell), выполните команду:

Add-WindowsCapability –online –Name “Rsat.ActiveDirectory.DS-LDS.Tools

Для установки консоли управления DNS и модуля PowerShell DNSServer, выполните:

Add-WindowsCapability –online –Name “Rsat.Dns.Tools

Add-WindowsCapability -Online -Name Rsat.BitLocker.Recovery.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.CertificateServices.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.DHCP.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.FailoverCluster.Management.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.FileServices.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.IPAM.Client.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.LLDP.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.NetworkController.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.NetworkLoadBalancing.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteAccess.Management.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteDesktop.Services.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.ServerManager.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.Shielded.VM.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.StorageMigrationService.Management.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.StorageReplica.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.SystemInsights.Management.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.VolumeActivation.Tools

0.0.1.0

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools

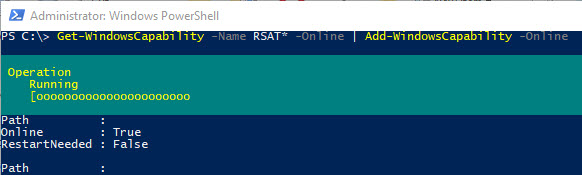

Чтобы установить сразу все доступные инструменты RSAT, выполните:

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

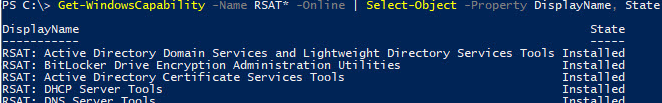

Чтобы установить только отсутствующие компоненты RSAT, выполните:

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

После этого установленные инструменты RSAT отобразятся в панели Manage Optional Features.

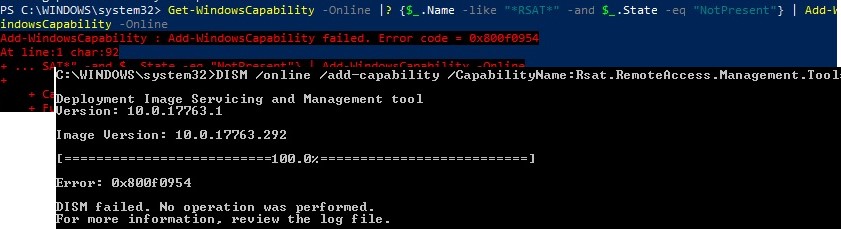

Ошибка 0x800f0954 при установке RSAT в Windows 10

Если у вас на десктопах с Windows 10 есть доступ в Интернет, но при установке RSAT через Add-WindowsCapability или DISM (DISM.exe /Online /add-capability /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools

0.0.1.0), вы видите ошибку 0x800f0954, значит ваш компьютер настроен на обновление с локального сервера обновлений WSUS при помощи групповой политики.

Для корректно установки компонентов RSAT в Windows 10 1809+ вы можете временно отключить обновление со WSUS сервера в реестре (HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU параметр UseWUServer = 0) и перезапустить службу обновления.

Можно воспользоваться таким PowerShell скриптом:

$val = Get-ItemProperty -Path «HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU» -Name «UseWUServer» | select -ExpandProperty UseWUServer

Set-ItemProperty -Path «HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU» -Name «UseWUServer» -Value 0

Restart-Service wuauserv

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

Set-ItemProperty -Path «HKLM:\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU» -Name «UseWUServer» -Value $val

Restart-Service wuauserv

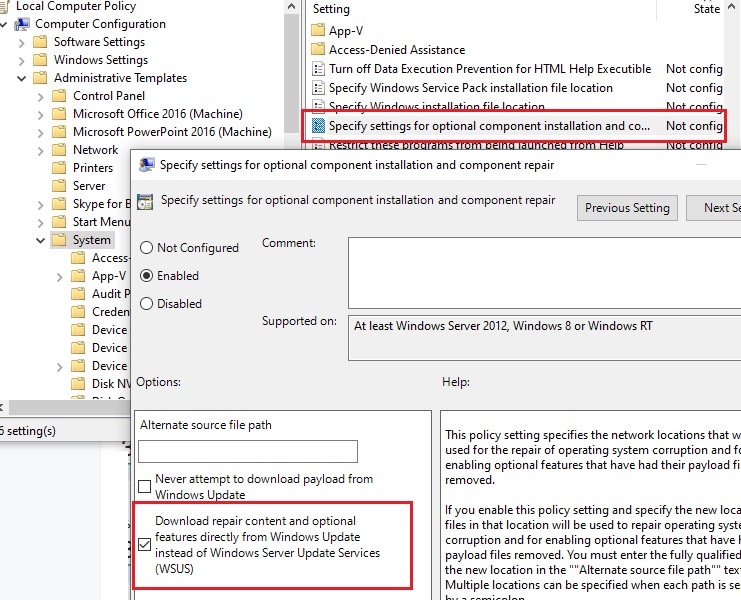

Либо вы можете настроить новый параметр GPO, который позволяет настраивать параметры установки дополнительных компонентов Windows и Feature On Demand (в том числе RSAT).

- Откройте редактор локальной GPO – gpedit.msc ;

- Перейдите в раздел Computer Configuration ->Administrative Templates ->System;

- Включите политику Specify settings for optional component installation and component repair, и включите опцию Download repair content and optional features directly from Windows Updates instead of Windows Server Updates Services (WSUS) (Скачайте содержимое для восстановления и дополнительные компненты непосредственно из Центра обновления Windows вместо использования службы WSUS);

- Сохраните изменения и обновите настройки политик ( gpupdate /force ).

Теперь установка RSAT через PowerShell или Dism должна выполняться без ошибок.

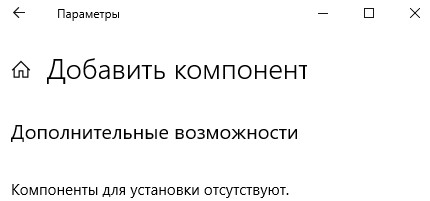

Установка RSAT в Windows 10 в офлайн режиме

Если при установке RSAT вы столкнетесь с ошибкой Add-WindowsCapability failed. Error code = 0x800f0954, или в списке дополнительных компонентов вы не видите RSAT (Компоненты для установки отсутствуют), скорее всего ваш компьютер настроен на получение обновлений со внутреннего WSUS/SCCM SUP сервера.

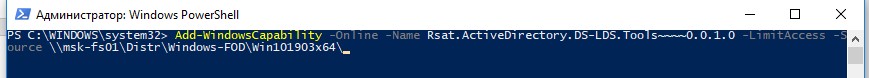

Рассмотрим, как установить RSAT в Windows 10 1903 в офлайн режиме (корпоративная сеть без прямого доступа в Интеренет).

Для офлайн установки RSAT нужно скачать ISO образ диска с FoD для вашей версии Windows 10 из вашего личного кабинета на сайте лицензирования Microsoft — Volume Licensing Service Center (VLSC). Образ называется примерно так: Windows 10 Features on Demand, version 1903.

Например, для Windows 10 1903 x64 нужно скачать образ SW_DVD9_NTRL_Win_10_1903_64Bit_MultiLang_FOD_.ISO (около 5 Гб). Распакуйте образ в сетевую папку. У вас получится набор из множества *.cab файлов.

Теперь для установки компонентов RSAT на десктопе Windows 10 нужно указывать путь к данному сетевому каталогу с FoD. Например:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools

0.0.1.0 -LimitAccess -Source \\msk-fs01\Distr\Windows-FOD\Win101903x64\

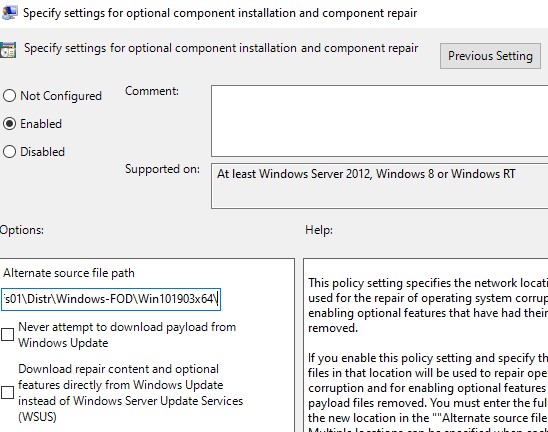

Также вы можете указать путь к каталогу с компонентами FoD с помощью рассмотренной выше групповой политики. Для этого в паромере Alternative source file path нужно указать UNC путь к каталогу.

Или можете задать этот параметр через реестр отдельной политикой, указав путь к каталогу в параметр LocalSourcePath (тип REG_Expand_SZ) в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing.

После этого, пользователи смогут самостоятельно устанавливать компоненты RSAT через графический интерфейс добавления компонент Windows 10.