- Как правильно удалить Linux, установленную рядом с Windows 10

- Удаление Linux с сохранением состояния Windows 10

- Шаг 1: Очистка дискового пространства

- Шаг 2: Создание загрузочной флешки с Windows 10

- Шаг 3: Восстановление загрузчика Windows 10

- Удалить всё: как стереть данные и вернуть NVMe SSD к заводским настройкам

- SSD с самошифрованием: как это работает?

- Что такое TCG Opal?

- Как безвозвратно стереть данные с SSD?

Как правильно удалить Linux, установленную рядом с Windows 10

Установка Linux на один жесткий диск рядом с Windows стала настолько простой процедурой, что с ней без труда справится даже начинающий пользователь. Нужно только загрузить компьютер с установочного диска с Linux и выбрать опцию «Установить рядом с Windows», а всё остальное мастер сделает сам, главное, чтобы на системном разделе было достаточно места. Иное дело удалить Linux, не повредив при этом Windows.

Вот тут у новичков могут возникнуть проблемы, так как большой красной кнопки для выполнения этого действия не предусмотрено.

В действительности всё очень просто, за исключением одного момента, когда вам придется восстановить главную загрузочную запись. Итак, прежде всего запишите на DVD или флешку установочный образ с Windows, он вам понадобится для восстановления загрузчика.

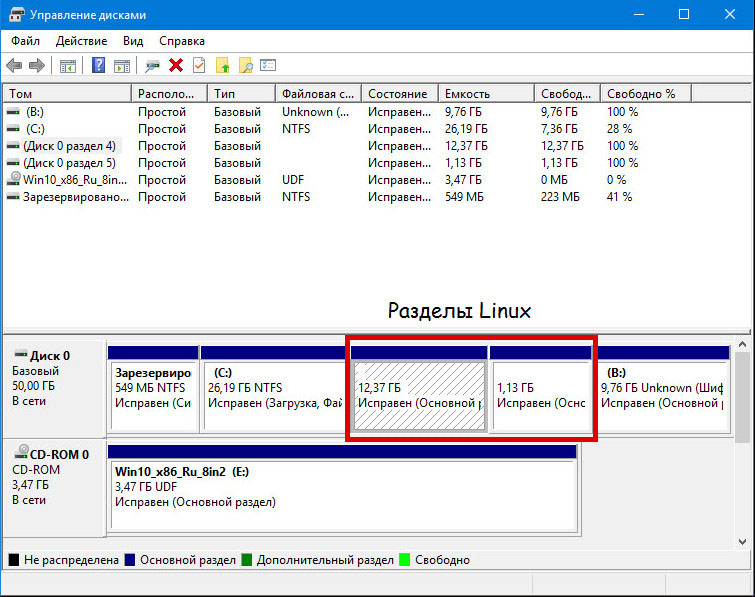

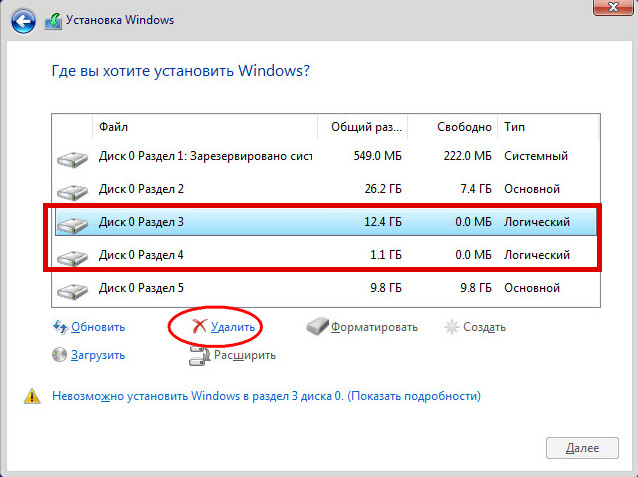

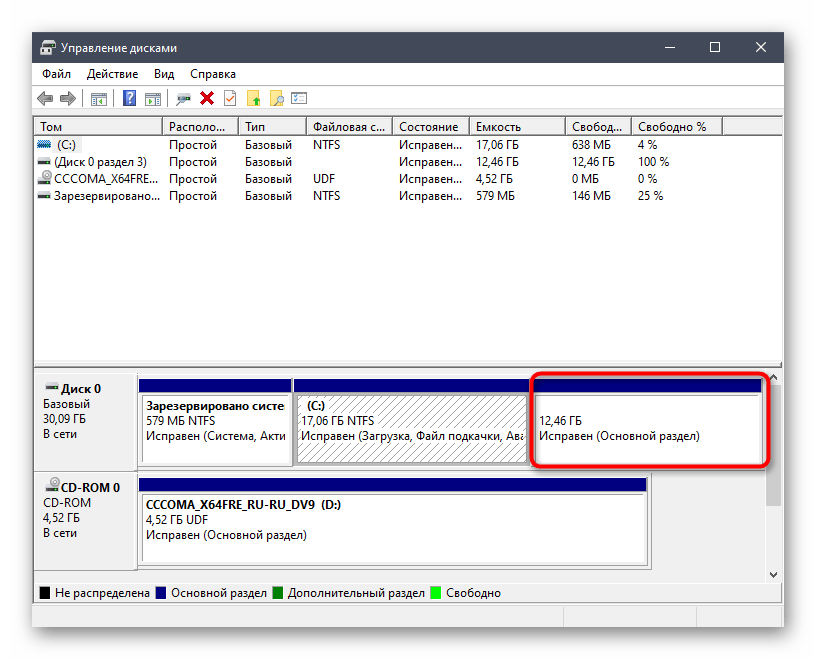

Находясь в работающей Windows, откройте управление дисками и найдите там один или два раздела с установленной Linux. Эти разделы не имеют буквы и располагаются сразу после основного системного тома с Windows или после пользовательского тома, если установка Linux предварялась его разбиением.

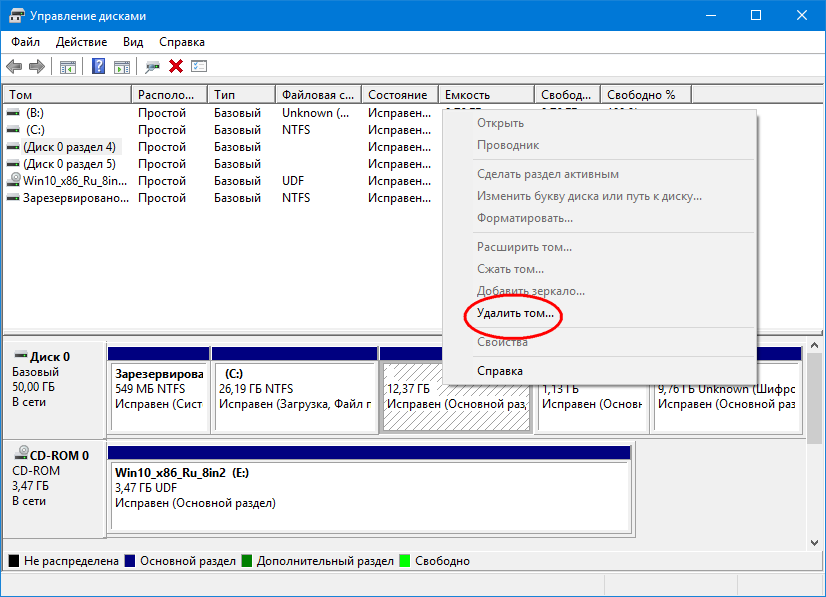

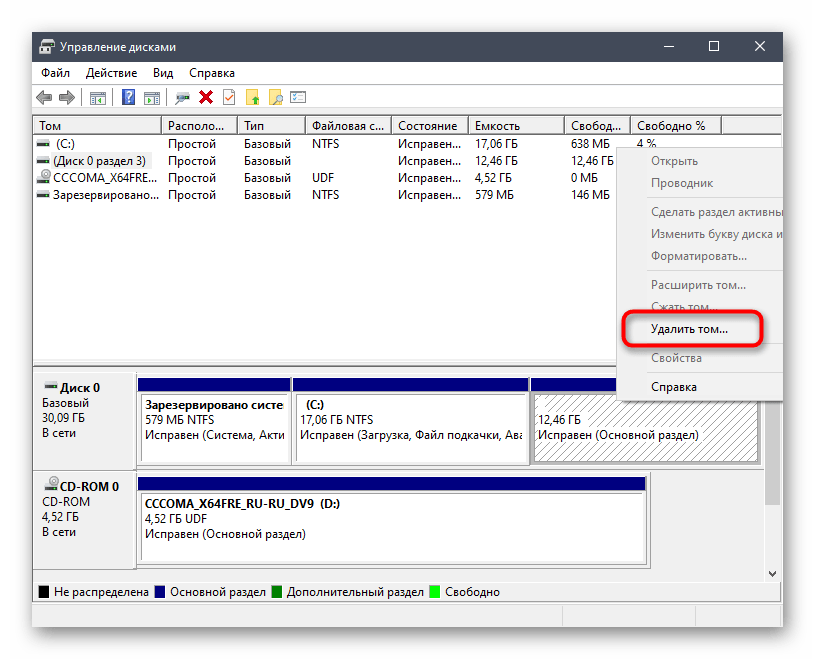

Удаляем эти разделы таким образом, чтобы на их месте образовалось нераспределенное пространство.

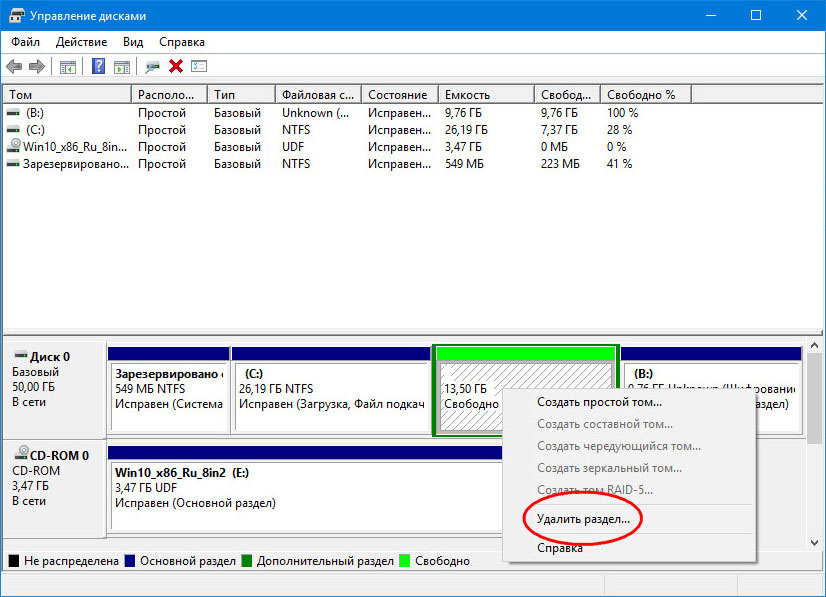

Которое затем можно будет присоединить к ближайшему тому.

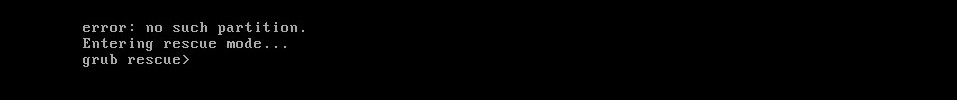

Вместе с Linux будет удален ее загрузчик, который, как известно, имеет приоритет, поэтому при перезагрузке компьютера вы получите ошибку «no such partition» .

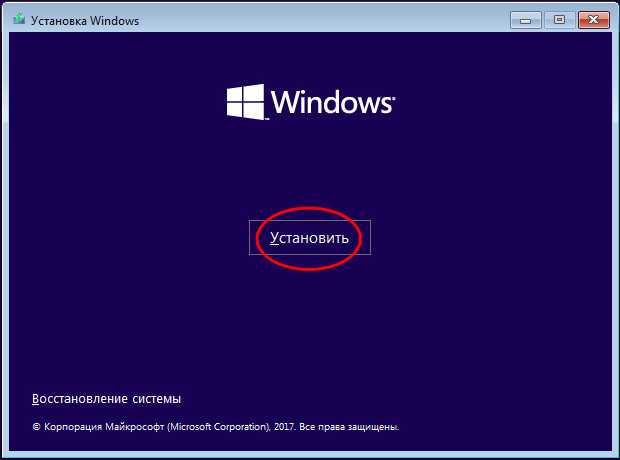

Посему загружаем компьютер с установочного диска и при появлении на экране окна мастера установщика Windows жмем Shift + F10 .

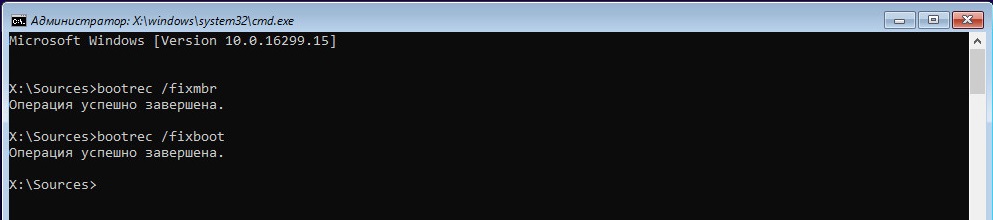

В открывшейся командной строке выполняем две команды:

bootrec /fixmbr

bootrec /fixboot

А вообще, должно хватить и одной, первой команды.

После этого перезагружаем компьютер обычным способом.

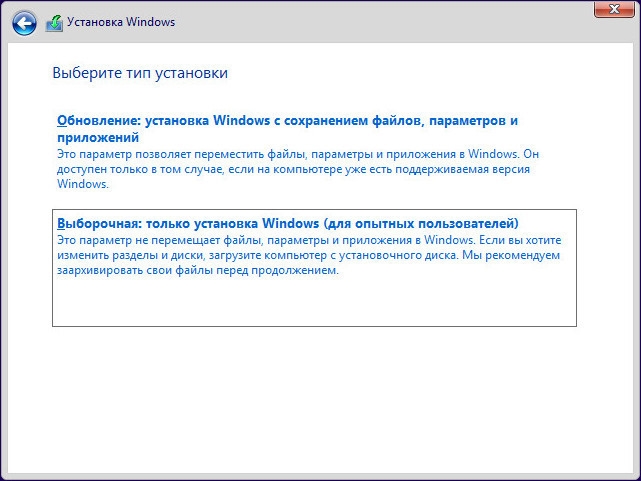

Действия по удалению разделов можно выполнить сразу из-под загрузочного диска. Для этого в окне мастера-установщика необходимо нажать «Установить».

И проследовать вплоть до этапа разбиения диска.

А затем удалить Linux-разделы.

Тут же вызвать нажатием Shift + F10 командную строку и выполнить указанные выше команды.

Сгодится для удаления параллельной Linux и любой LiveCD с менеджером разделов, командной строкой или утилитой EasyBCD на борту, хотя бы тот же by Sergei Strelec .

Переустанавливая Windows, пользователи обычно выбирают тот же раздел, в который была ранее установлена операционная система. .

С вопросом удаления раздела Recovery, обеспечивающего на OEM-ноутбуках, моноблоках и прочих устройствах функционал отката заводской .

Производители ноутбуков, планшетов, моноблоков и прочей компьютерной техники, поставляемой с заводской Windows, обычно создают раздел .

Стиль разметки жёсткого диска GPT – это эволюционный наследник стиля MBR, призванный решить несовершенства последнего. .

Источник

Удаление Linux с сохранением состояния Windows 10

Шаг 1: Очистка дискового пространства

Сейчас многие пользователи активно устанавливают на один компьютер несколько операционных систем, что иногда вызывает надобность удаления одной из них в будущем. Сегодня мы рассмотрим пример удаления дистрибутива Linux, сохранив при этом текущее состояние Windows 10 и восстановив загрузчик. Начать стоит с очистки дискового пространства, но это действие вполне может следовать после шага с восстановлением загрузчика, поскольку принципиальной важности в последовательности нет.

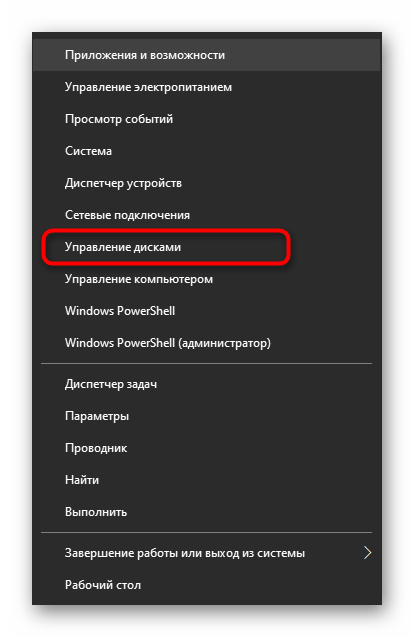

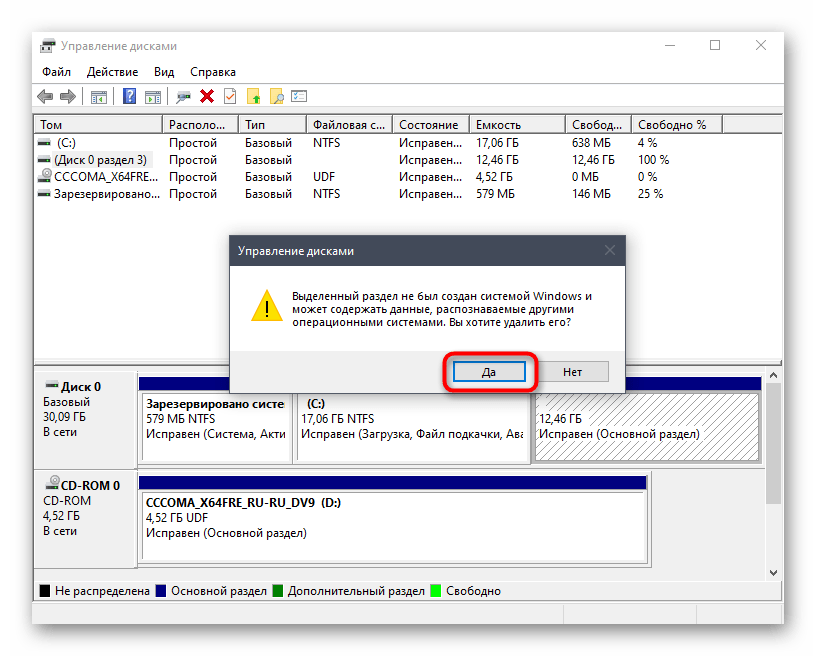

- Загрузите Windows 10, щелкните правой кнопкой мыши по меню «Пуск» и выберите пункт «Управление дисками».

В открывшемся меню вам следует отыскать все логические тома, связанные именно с Linux. Далее мы расскажем о том, как их определить.

Как видите, появилось уведомление о том, что данный раздел не был создан Windows, соответственно, принадлежит он файловой системе Linux. Подтвердите удаление и выполните то же самое с оставшимися разделами.

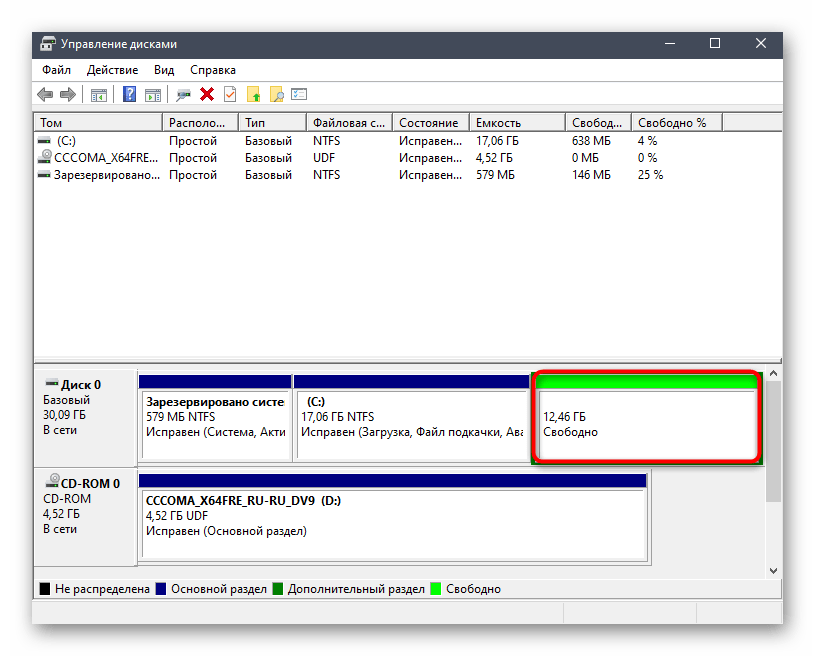

Пространство обрело атрибут «Свободно». В будущем вы можете расширить уже существующие тома или создать новый, используя именно этот объем, но мы на этом не будем останавливаться, а сразу предлагаем перейти к следующему шагу.

Шаг 2: Создание загрузочной флешки с Windows 10

Этот этап является обязательным, поскольку иначе не получится восстановить загрузчик, необходимый для корректной работы операционной системы. Его суть заключается в скачивании образа с Виндовс 10 и последующей записи его на флешку, создав тем самым загрузочный накопитель. Детальнее об этом процессе читайте в другом материале на нашем сайте, воспользовавшись указанной ниже ссылкой.

Далее потребуется запустить компьютер с этой флешкой. В большинстве случаев считывание накопителя происходит корректно, однако иногда вероятны сбои, связанные с установкой приоритета носителей информации в BIOS. Исправить это можно простой ручной настройкой, о которой более детально предлагаем прочесть далее.

Шаг 3: Восстановление загрузчика Windows 10

Последний и самый важный этап сегодняшнего материала заключается в восстановлении загрузчика необходимой операционной системы, чтобы в будущем не возникло проблем с ее загрузкой. Переходите к выполнению этого шага только после того, как успешно справились с предыдущим.

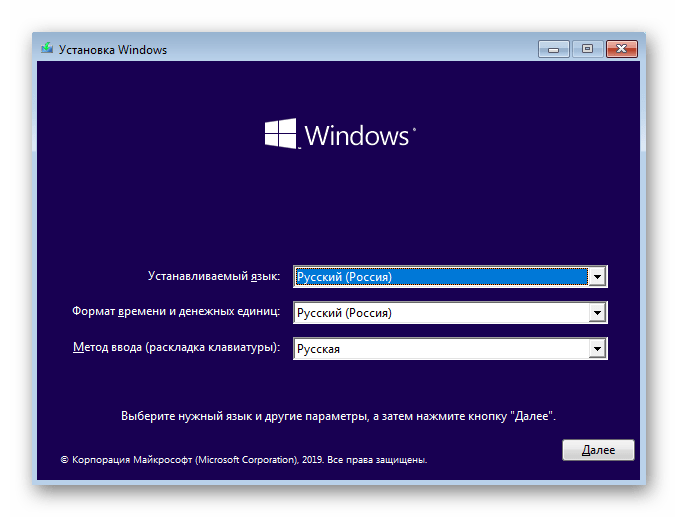

- После запуска ISO-образа с Windows 10 появится основное окно установки языковых параметров. Выберите оптимальный язык и переходите далее.

В следующем окне нас интересует надпись «Восстановление системы». Нажмите на нее, чтобы открыть соответствующее меню.

Здесь будет всего три кнопки, щелкните на «Поиск и устранение неисправностей».

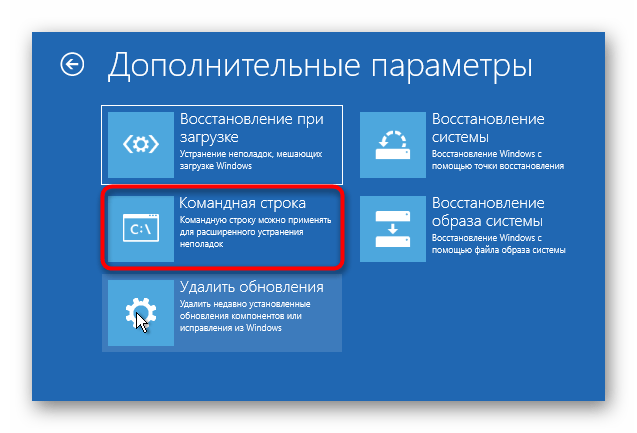

В меню «Дополнительные параметры» откройте «Командную строку».

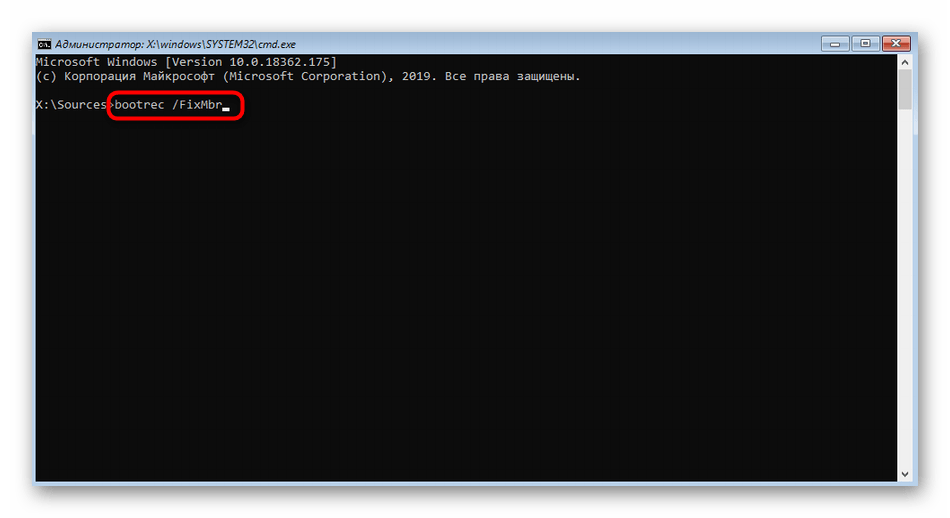

В строке введите команду bootrec /FixMbr и нажмите на Enter.

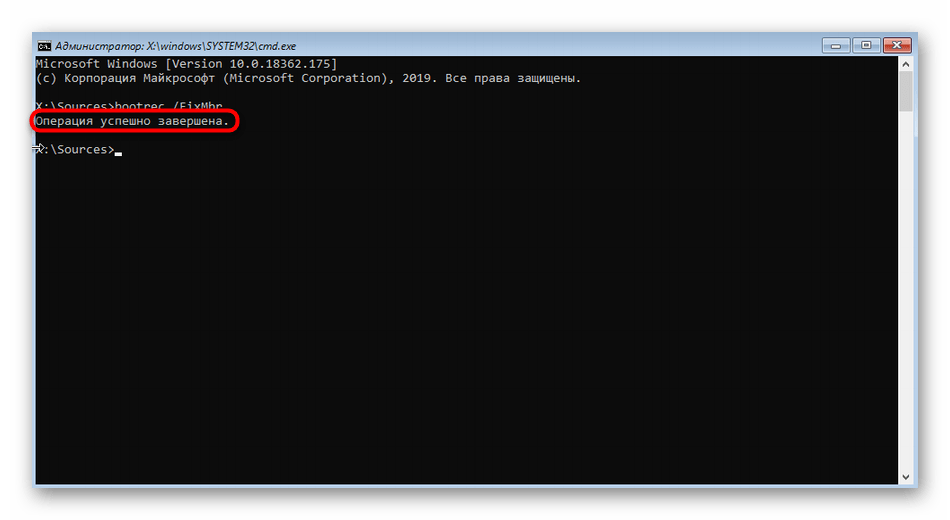

Уведомление «Операция успешно завершена» свидетельствует о корректном внесении изменений в загрузчик. После этого введите похожую команду bootrec /FixBoot , и можно закрывать консоль.

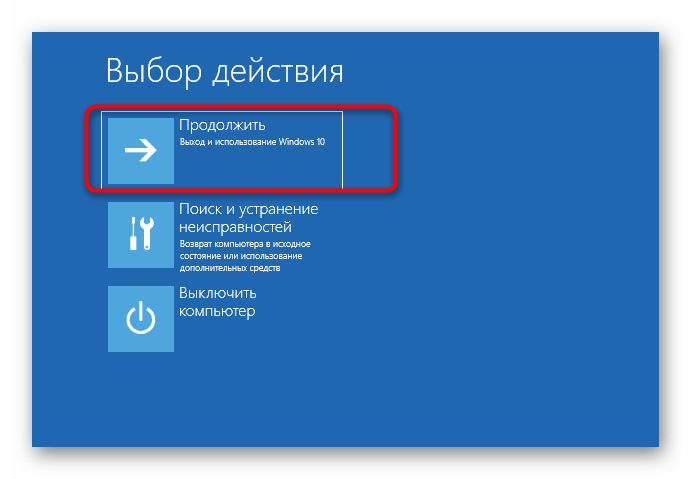

Продолжите стандартную загрузку ОС, чтобы убедиться в корректности ее функционирования.

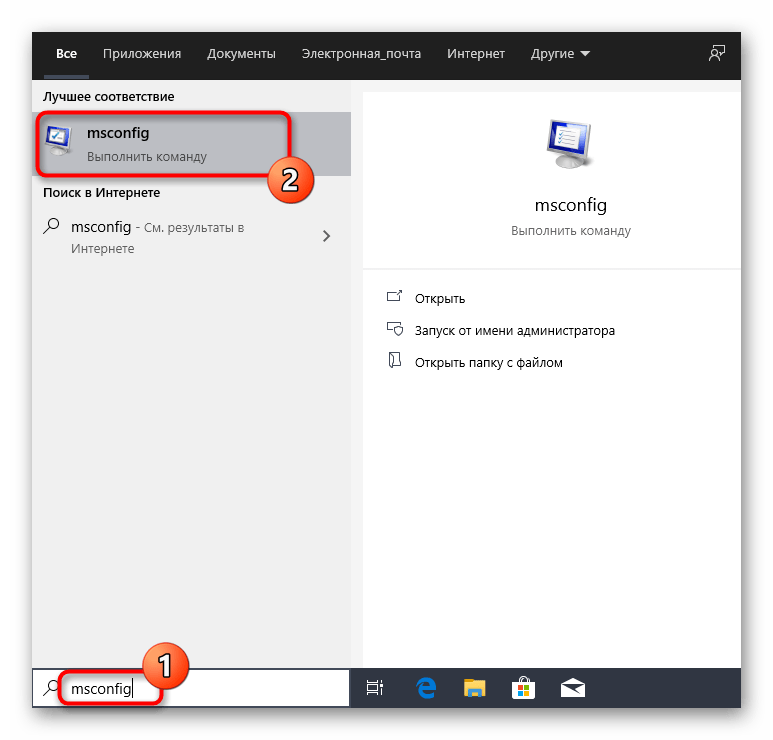

Дополнительно можно через «Пуск» запустить команду msconfig .

В открывшемся окне убедитесь, что текущая ОС выбрана в качестве по умолчанию.

В этой статье мы разобрались с удалением Linux, сохранив при этом Windows 10. Приведенные выше инструкции подходят абсолютно для всех существующих дистрибутивов. Важно лишь знать, какие именно логические разделы жестких дисков принадлежат им, чтобы совершить правильное удаление с дальнейшим распределением свободного пространства в своих целях.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Удалить всё: как стереть данные и вернуть NVMe SSD к заводским настройкам

Привет, Хабр! Мы часто говорим о способах восстановления данных на магнитных и твердотельных накопителях, резервном копировании, создании RAID’ов и прочих ухищрениях, которые помогают не остаться без важной информации в самый неподходящий момент нашей цифровой жизни. А что делать, если в какой-то момент нам понадобится уничтожить данные на одном из SSD-накопителей и вернуть его в исходное состояние, будто он только что из коробки?

Или же, наоборот. Понадобилось вам, допустим, надежно затереть все данные на твердотельном “диске”. Причем так, чтобы восстановить их было невозможно. А то мало ли любопытных людей и охотников за данными. Что делать в таких ситуациях? Достаточно ли просто форматнуть SSD, как традиционный HDD (если вы не шаманили с прошивкой “жестянки”, конечно) или же потребуется что-то еще?

К сожалению, простое форматирование ячеек памяти нельзя назвать высоким залогом надежного стирания данных. В случае с SATA-накопителями поможет функция ATA Secure Erase, о которой мы рассказывали в другой статье. Но что делать с в m.2/mSATA-накопителями? Здесь на помощь приходит функция криптографического стирания (Crypto Erase), которая реализована на таких устройствах, как Kingston UV500, A2000, KC2000, KC600. Безопасность — одна из основных функций этих накопителей, включающая 256-битное самошифрование основе алгоритма AES, совместимость с решениями безопасности TCG Opal 2.0, стандартом безопасности IEEE1667, а также встроенной поддержкой Microsoft eDrive и BitLocker.

С вышеперечисленными SSD-накопителями конечные пользователи могут содержать все данные в безопасности от посторонних глаз, даже если накопитель будет вынут из основного компьютера и установлен в чужой ПК. Нетрудно догадаться, что подобные накопители нацелены на использование по большей части в бизнес-среде для предотвращения, например, попыток промышленного шпионажа. Не менее трудно предположить и то, что для обеспечения максимальной безопасности в этих накопителях просто обязана быть возможность стирания данных навсегда. В нашем с вами случае — эта функция называется TCG Revert.

SSD с самошифрованием: как это работает?

Диски с самошифрованием (SED / Self-Encrypting Drive) существуют на рынке в течение многих лет, но на самом деле очень немногие люди полностью используют возможности этих накопителей. Такие SSD используют механизм шифрования, встроенный в контроллер накопителя, для шифрования каждого файла, хранящегося в ячейках флеш-памяти. Этот аппаратный метод шифрования обеспечивает высокий уровень безопасности данных, невидим для пользователя, не может быть отключен и не влияет на производительность.

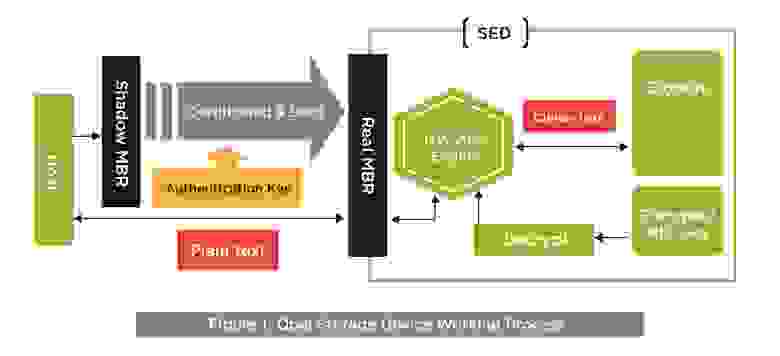

Современные самошифрующиеся накопители основаны на отраслевом стандарте SSC V1.0 Trusted Computing Group (TCG) Enterprise. В старых продуктах механизм аппаратного шифрования просто использовал бы ключ шифрования, предоставленный пользователем. В случае с TCG Opal 2.0 аппаратный механизм использует случайный “ключ шифрования ключей” (KEK), созданный генератором случайных чисел. Этот ключ недоступен для любого внешнего интерфейса и используется для шифрования ключей MEK (или “ключей шифрования мультимедиа”), которые всегда хранятся в зашифрованном виде внутри контроллера SED SSD.

Что такое TCG Opal?

Класс подсистемы безопасности TCG — это аппаратная фича для самошифрующихся SED SSD, помогающая ускорить шифрование данных на накопителе. В отличие от программного, аппаратное шифрование освобождает процессор или операционную систему от нагрузки процесса шифрования и дешифрования, поэтому общая производительность не ухудшается. Сам набор спецификаций Opal SSC представляет набор стандартов управления безопасностью для защиты данных от кражи и взлома недобросовестными лицами, которые могут получить доступ к устройству хранения или хост-системе, в которую оно установлено. Стоит отметить, что функция TCG Opal не работает сама по себе, а предусматривает установку на накопитель специального софта (от Symantec, McAfee, WinMagic и других компаний), который обеспечивает настройку параметров безопасности и инициализацию пользователя при каждом включении компьютера.

Спецификации Opal SSC предназначены для защиты данных в состоянии покоя, когда запоминающее устройство было выключено, а пользователь вылогинился из системы. В данном случае не стоит ассоциировать состояние покоя со “спящим режимом”, когда выхода пользователя из системы не происходит. Как итог: приходится идти на компромиссы и отказываться от удобного использования режима StandBy. Также стоит принимать во внимание, что SED SSD не предназначены для защиты от доступа к данным после того, как устройство хранения было разблокировано с использованием действительных учетных данных.

В состоянии покоя основная область диска полностью заблокирована и недоступна. Однако при загрузке системы зашифрованный диск запускает теневую копию основного загрузочного раздела для проведения предзагрузочной идентификации. Эта теневая MBR представляет собой небольшую операционную систему, запрашивающую у пользователя пароль от накопителя, который затем передается на контроллер SSD через команды OPAL. Если пароль действителен, диск разблокируется, а затем загружается реальная операционная система. В итоге только авторизованные пользователи могут получить доступ к данным на устройстве, к которому они добавили защиту паролем; это сводит к минимуму вероятность кражи, подделки или потери данных.

Как безвозвратно стереть данные с SSD?

Некоторые SSD-накопители, включая самошифрующиеся, попросту нельзя стереть начисто из-за этого самого аппаратного шифрования. В то же время есть эффективное решение, позволяющее произвести так называемое криптографическое “стирание” информации посредством операции PSID Revert. По сути, вся процедура чистки сводится к процессу уничтожения всех ключей шифрования. Таким образом, данные больше не смогут быть расшифрованы. Обратите внимание, что этот метод не может быть задействован на SSD-накопителях без поддержки TCG Opal. Также она не будет работать, если опции TCG Opal и eDrive не активизированы. С более подробным мануалом по работе с TCG Opal, применительно к накопителям Kingston, можно ознакомиться на официальном сайте компании. В данной же статье мы затронем только лишь тему полного удаления данных с SSD, не вдаваясь в тонкости предварительных настроек, которые необходимо производить перед использованием Opal-совместимых накопителей.

Итак. от слов к делу. Чтобы стереть все данные с твердотельного накопителя Kingston KC2000 500GB, воспользовавшись методом Revert, вам потребуется назначить вышеуказанный “диск” в качестве вторичного накопителя в среде Windows 8, 10 или Windows Server 2012. Когда все будет готово, останется лишь скачать с официального сайта производителя утилиту Kingston SSD Manager, установить ее на основной накопитель и запустить (для накопителей других производителей также предусмотрены аварийные утилиты с похожей функциональностью, так что метод криптографического стирания будет схожим). Среди настроек по обслуживанию диска есть необходимая нам опция по сбросу настроек накопителя.

Найти ее можно на вкладке Security (“Безопасность”), где потребуется выбрать команду TCG Revert (“Возврат исходных настроек TCG”). Для подтверждения доступа к SSD введите в текстовое поле справа от TCG Revert номер PSID — уникальный 32-циферный идентификатор SSD (найти его можно на самом накопителе) и активируйте опцию сброса настроек. После завершения операции сброса, программа выдаст сообщение об успешном выполнении операции. В противном случае (если сообщение не появилось: например, вы ошиблись и ввели неверный номер PSID) сброс настроек нужно выполнить заново.

По итогам выполнения процедуры все данные на накопителе будут криптографически удалены, а SSD сброшен к заводским настройкам. Осталось отключить поддержку IEEE1667, и накопитель готов к повторному использованию без каких-либо опасений на тему того, что информацию на нем получится восстановить. Более того, для повторной активации OPAL или eDrive на таком SSD можно использовать любое совместимое приложение безопасности.

Для получения дополнительной информации о продуктах Kingston Technology обращайтесь на официальный сайт компании.

Источник