- Удаление стандартных общих ресурсов C$, ADMIN$, IPC$

- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

- Как удалить домашнюю группу в Windows 10

- Включаем общий доступ к файлам и папкам

- Отключаем общий доступ к файлам и папкам

- Отключаем сетевое обнаружение

- Удаление административных шар в Windows

Удаление стандартных общих ресурсов C$, ADMIN$, IPC$

Ключевые слова: стандартные общие ресурсы, шары, C$, ADMIN$, IPC$, net share

Большинсто людей, работающих в локальных сетях, даже не подозревают о том, что можно обратиться к их диску C: и посмотреть их личные документы. Большинство людей считают: раз я не ставил общий доступ к ресурсам на моем компьютере, то другие не смогут туда залезть. Как бы не так :). Достаточно вам ввести к командной строке («Пуск -> Выполнить -> cmd»)

чтобы убедиться, что у вашего компьютера есть такие «расшаренные» ресурсы, как c$, admin$, ipc$ и другие в этом же духе.

Если кто-либо в вашей сети обладает правами администратора, то он может запросто посмотреть ваш диск. Например, ваш компьютер в локальном домене организации носит имя “my_pc”. В таком случае для доступа к вашему диску C: достаточно ввести путь в проводнике “\my_pcc$”. Попробуйте сами сделать это. Если у вас есть права администратора, то введите подобную команду, заменив имя своего компьютра на имя компьютера соседа.

Для чего я все это рассказываю? Чтобы вы поняли, насколько вы «открыты» другим по-умолчанию. Конечно, это только один из аспектов вашей безопасности при работе в сети, но им тоже нельзя пренебрегать. Итак, как отключить все это безобразие?

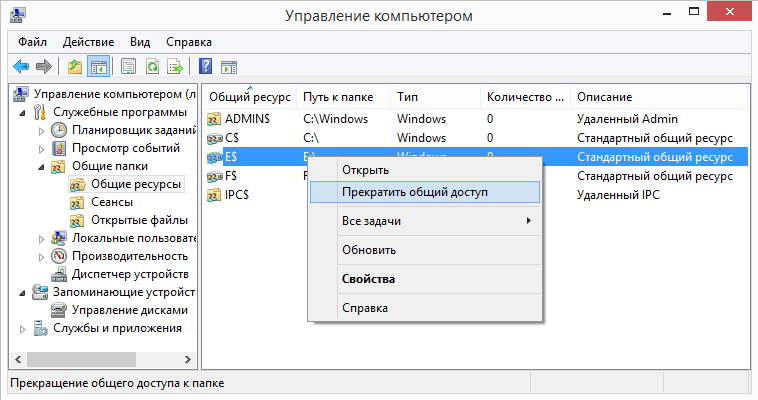

Если удалить эти ресурсы через «Управление компьютером» -> «Общие папки», то после перезагрузки они появятся снова. Полностью отключить скрытые ресурсы можно только с помощью правки реестра. Откройте раздел

HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters

Добавьте или измените следующие значения:

| Операционная система | Параметр | Тип | Значение |

| Windows 2000 Server | AutoShareServer | REG_DWORD | 0 |

| Windows 2000 Professional | AutoShareWks | REG_DWORD | 0 |

Однако, этот метод не уберёт sharing с IPC$. Для того что бы полностью избавиться от всех административных шарингов, создайте BAT или CMD файлик следующего содержания, и вставьте его в автозагрузку.

net share c$ /delete

net share admin$ /delete

net share ipc$ /delete

Если в вашей системе есть дополнительный диск D:, то можно добавить такую строку:

net share d$ /delete

Последние команды можно записать в исполняемый bat-файл (например, del_share.bat) и запускать в автозагрузке или вручную.

Еще раз повторюсь – узнать, какие общие ресурсы открыты на вашем компьютере можно командой “net share” из командной строки windows либо через «Управление компьютером» -> «Общие папки».

Также есть утилита LanSafety, которая сама сделает за вас все это.

Вот и все. Заметочка вышла небольшая, но, надеюсь, полезная.

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

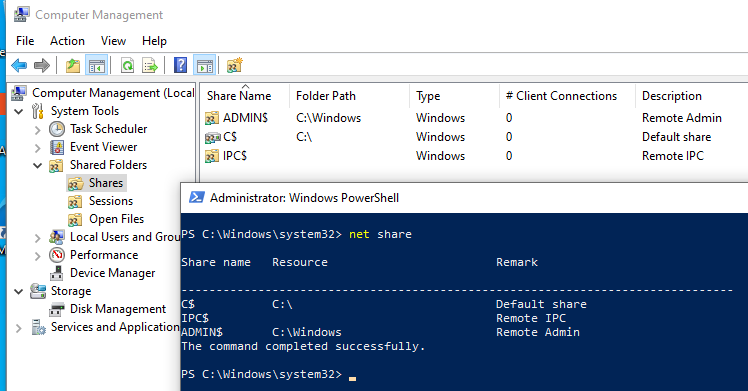

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером ( compmgmt.msc ), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду net share , вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

- Admin$ — Remote admin (это каталог %SystemRoot%)

- IPC$ — Remote IPC (используется в named pipes)

- C$ — Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар ( D$ , E$ и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара Print$ или FAX$ — при использовании факс-сервера.

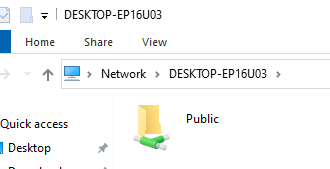

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок ( \\computername ), вы не увидите их в списке доступных общих SMB каталогов.

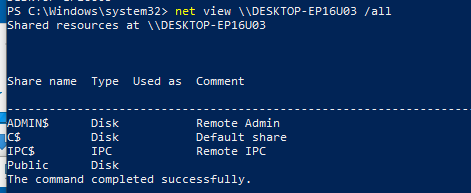

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

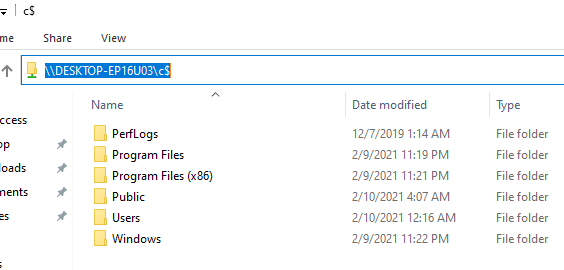

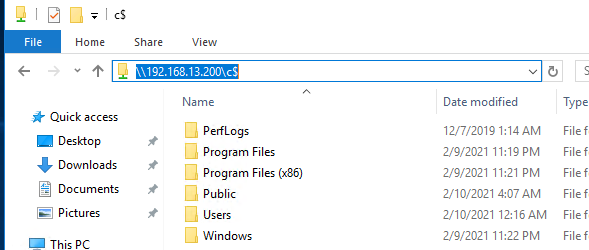

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например, \\computername\c$ . Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

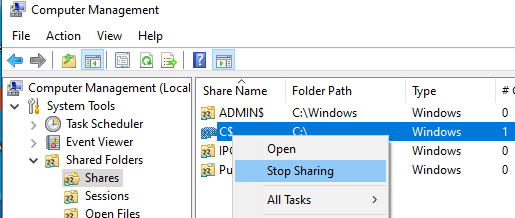

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

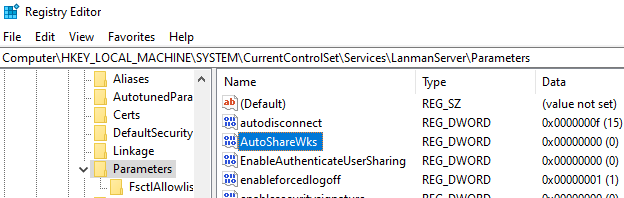

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

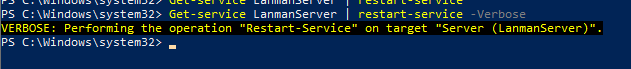

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

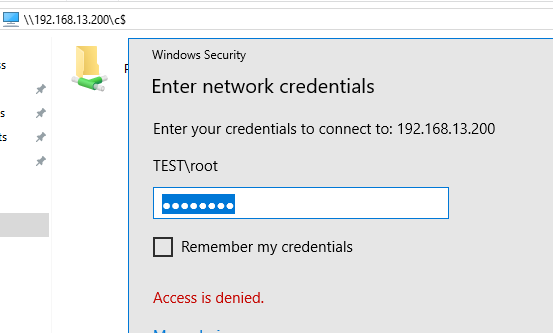

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

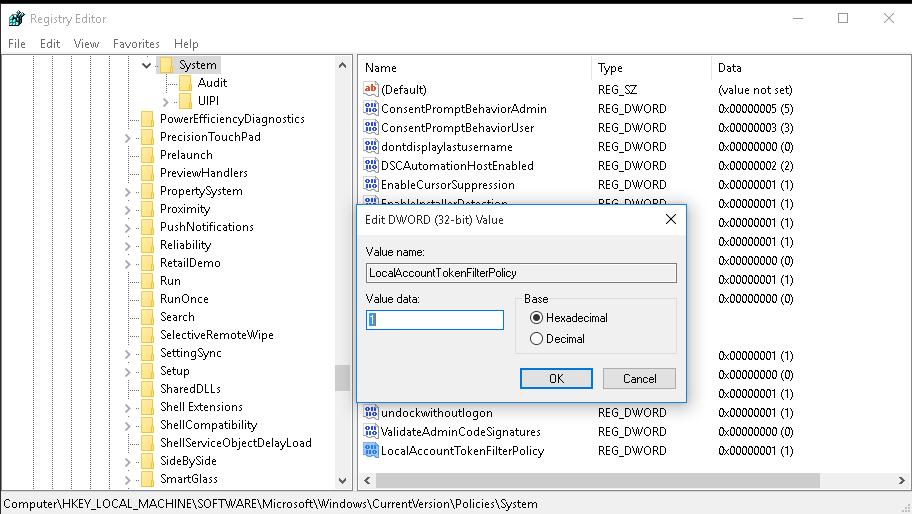

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Как удалить домашнюю группу в Windows 10

Пользователи Windows 10, своевременно обновляющие операционную систему своего ПК, могли заметить, что после обновления ОС до версии 1803 «Домашняя группа» перестала отображаться в «Проводнике», а из «Панели управления» исчезли ее настройки. Создать «Домашнюю группу», присоединиться к ней, а также выйти из нее стало невозможно.

Если кликнуть какую-либо папку в «Проводнике» правой кнопкой мыши и выбрать в контекстном меню команду «Предоставить доступ к», в подменю по-прежнему будут видны пункты «Домашняя группа (просмотр)» и «Домашняя группа (просмотр и изменение)», но при их выборе никакие действия совершаться не будут.

Однако те папки, файлы и принтеры, общий доступ к которым уже был предоставлен с помощью «Домашней группы», будут так же доступны для совместного использования, как и раньше. Кроме того, осталась возможность предоставить общий доступ к другим папкам и файлам в Windows 10. В этой статье мы расскажем, как включить и отключить общий доступ к папкам и файлам, если в нем больше нет необходимости. См. так же: настраиваем общий доступ в Windows 10 .

Включаем общий доступ к файлам и папкам

- Чтобы включить общий доступ к файлу или папке в «Проводнике» Windows, щелкаем правой кнопкой мыши на нужный объект и в контекстном меню выбираем команду «Предоставить доступ к», а затем в подменю кликаем пункт «Отдельные люди».

2. Откроется окно, в котором нам нужно указать, каким пользователям мы хотим предоставить доступ к выбранной папке или файлу. Можно выбрать «Все». Затем следует нажать кнопку «Поделиться». Учтите, что действие требует прав администратора.

3. В следующем окне нас проинформируют, что выбранные объекты открыты для общего доступа, после чего нам нужно нажать на кнопку «Готово».

Отключаем общий доступ к файлам и папкам

Отключить общий доступ к выделенным в «Проводнике» папкам или файлам и того проще. Выбираем уже знакомую нам команду «Предоставить доступ к» в контекстном меню нужного объекта и кликаем пункт «Сделать недоступными».

Отключаем сетевое обнаружение

Если вы хотите полностью отключить доступ по сети к файлам и папкам на вашем ПК, например, чтобы исключить обнаружение теми компьютерами, которые ранее состояли в «Домашней группе», следует отключить сетевое обнаружение и общий доступ в «Панели управления» Windows.

- Кликнем на стрелочку слева от адресной строки в «Проводнике» и выберем из списка «Панель управления».

2. Если настройки в панели управления сгруппированы по категориям, выбираем раздел «Сеть и интернет».

3. Затем кликаем на ссылку «Центр управления сетями и общим доступом».

4. Далее щелкаем пункт «Изменить дополнительные параметры общего доступа».

5. В следующем окне установим переключатели «Сетевое обнаружение» и «Общий доступ к файлам и принтерам» в положение «Отключить», а затем нажмем кнопку «Сохранить изменения». Для изменения этих настроек необходимо обладать на компьютере правами администратора.

Как видите, несмотря на то, что «Домашней группы» в Windows 10 больше нет, включать и отключать общий доступ к папкам и файлам по-прежнему можно, и теперь вы знаете, насколько просто это выполнить.

Если же вы по какой-то причине всё еще пользуетесь устаревшей версией Windows 10, для удаления «Домашней группы» проделайте следующее: откройте «Панель управления» описанным выше способом, переключитесь в режим просмотра «Крупные значки», перейдите в раздел «Домашняя группа», кликните ссылку «Выйти из домашней группы», в следующем окне подтвердите действие и после выполнения процедуры нажмите кнопку «Готово».

Удаление административных шар в Windows

Общие файловые ресурсы или шары (shares) предназначены для того, чтобы предоставлять пользователям удаленный доступ к файлам. Большинство пользователей считает, что для предоставления доступа к своим файлам их необходимо предварительно ″расшарить″, однако это не совсем так.

Для того, чтобы посмотреть список уже имеющихся на компьютере шар, надо набрать Win+R и выполнить команду compmgmt.msc, затем в оснастке Управление компьютером (Computer Management) перейти в раздел Общие папки\Общие ресурсы (Shared folders\Shares). По умолчанию в любой ОС Windows присутствуют такие шары как ADMIN$ (C:\Windows), С$ (C:\), E$ (E:\), F$ (F:\) и так далее по количеству дисков в системе.

Это так называемые административные шары, доступ к которым имеют только члены группы локальных администраторов на компьютере. Будучи администратором (или зная его пароль) достаточно набрать в проводнике что-то типа \\«имя компьютера»\C$ и можно получить неограниченный доступ к файловой системе на удаленном компьютере.

Административные ресурсы очень удобны в плане администрирования, но с точки зрения безопасности являются дополнительной ″дырой″. Если вы серьезно относитесь к защите своих данных, то доступ к ним желательно отключить. Однако если просто удалить шару из оснастки управления компьютером, то после перезагрузки все вернется обратно.

Чтобы этого не произошло, необходимо открыть редактор реестра и перейти в раздел HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters. Для полного отключения административных шар надо добавить параметр типа DWORD с именем AutoShareWks и значением 0 (для рабочей станции) или параметр типа DWORD с именем AutoShareServer и значением 0 (для серверной ОС).

Также настройку можно произвести с помощью PowerShell, например:

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары больше не появятся. Для их включения надо задать параметру AutoShareWks\AutoShareServer значение 1 либо удалить его из реестра.