- Установка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

- Установка службы сертификации из состава MS Windows

- Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

- Настройка подчиненного Центра сертификации

- Windows 8 Secure Boot

- Настройка защищенной загрузки в Windows 8

Установка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

При установке подчиненного центра сертификации будет считать, что домен уже имеется, DNS-сервер и доменная служба Active Directory установлены. Порядок установки будет следующим:

- Установить подчиненный Центр сертификации уровня ЦС предприятия (со службой сертификации и службой регистрации в центре сертификации через Интернет) MS Windows Server 2012 R2, задать имя центра сертификации, подразделение, организацию, город и страну для сертификата, отправить запрос на сертификат в корневой центр сертификации.

- Установить сертификат корневого центра сертификации и актуальный список отозванных сертификатов.

- Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

- Добавить ссылки на точку распространения отозванных сертификатов и корневого сертификата центра сертификации, которые будут добавляться в каждый выпущенный сертификат.

- Выпустить внеочередной список отозванных сертификатов.

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера в следующей последовательности:

- Открыть окно Диспетчер серверов .

- В окне выбрать Добавить роли и компоненты.

Далее выбрать роль сервера Службы сертификатов Active Directory . В Появившемся окне оставить все по умолчанию и нажать кнопку Добавитькомпоненты .

Поставить флажок Служба регистрации в центре сертификации через Интернет .

После проверки выбранных параметров установки нажмите Установить .

За процессом установки можно наблюдать в окне Результаты .

После установки службы сертификации необходимо ее настроить. Для этого нажать Настроить службы сертификации Active Directory на конечном сервере.

В окне учетные данные нажать Далее .

В окне выбора службы роли для настройки отметить флажками Центр сертификации и Служба регистрации в центре сертификации через Интернет. Нажать кнопку Далее .

Далее следует выбрать ЦС предприятия .

Затем Подчиненный ЦС .

При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ .

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и установить опцию Разрешить взаимодействие с администратором, если центр сертификации обращается к закрытому ключу .

Далее ввести сведения о ЦС. Имя ЦС может быть введено как кириллицей, так и латиницей. При этом если имя вводится кириллицей, то его длина не должна превышать 50 символов. Если Имя вводится латиницей, то его длина не должна превышать 250 символов. Имя ЦС по умолчанию состоит из имени сервера и приставки CA .

Ввести сведения о Вашей организации в поле Суффикс различающегося имени , разделив значения запятыми (после запятой пробел не ставить), по следующему примеру:

OU = название отдела

O = название организации

L = город местонахождения

На сообщение о расширенной кодировке имен выбираем Да :

Сохранить запрос на сертификат в файл:

По окончанию появится окно с успешной установкой:

Файл запроса на сертификат будет сохранен в корне диска C:\.

Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

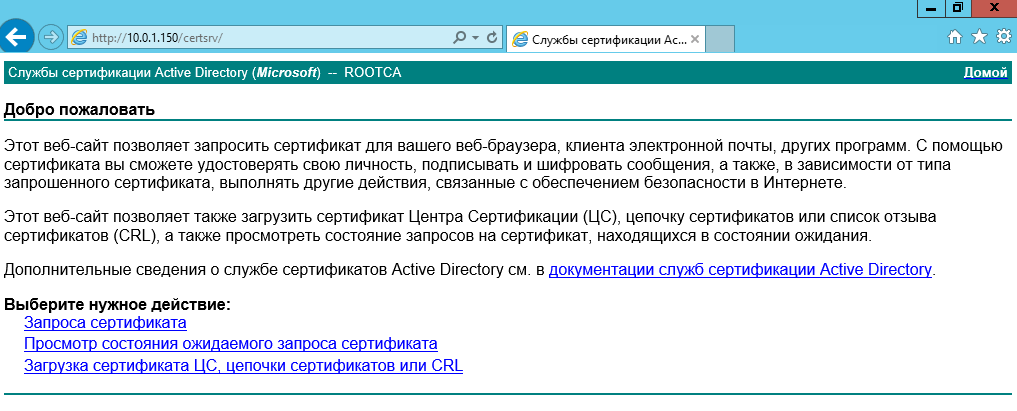

Вначале следует загрузить веб-сайт корневого центра сертификации. Для этого запустить браузер, ввести в строку поиска адрес Вашего корневого центра сертификации, например, по имени сервера: http://«имя вашего корневого сервера»/certsrv . Для изготовления сертификата выберите действие Запрос сертификата :

Выбрать Расширенный запрос сертификата, затем Выдать запрос, используя base-64 шифрованный файл… :

Открыть файл с запросом на сертификат в Блокноте, выделить все содержимое в файле (комбинация клавиш Ctrl+A ) и скопировать в буфер обмена (комбинация клавиш Ctrl+C ):

Вставить содержимое буфера обмена (комбинация клавиш Ctrl+V ) в окно выдачи запроса на сертификат на веб-сайте корневого центра сертификации и нажмите кнопку Выдать> :

В результате обработки запроса корневым центром сертификации будет выдан сертификат, который нужно сохранить на подчиненном центре сертификации, нажав на строку Загрузить сертификат :

Для запуска подчиненного центра сертификации необходимо встроить цепочку доверия к корневому центру сертификации, установив корневой сертификат и актуальный список отозванных сертификатов. Для загрузки нужно перейти на начальную страницу веб-сайта корневого центра сертификации, нажав на ссылку Домой в верхнем правом углу сайта:

Нажать на строку Загрузка сертификата ЦС, цепочки сертификатов или CRL:

Скачать и сохранить на подчиненном центре сертификации сертификат ЦС и актуальный список отозванных сертификатов, нажав по ссылкам Загрузка сертификата ЦС и Загрузка последнего базового CRL :

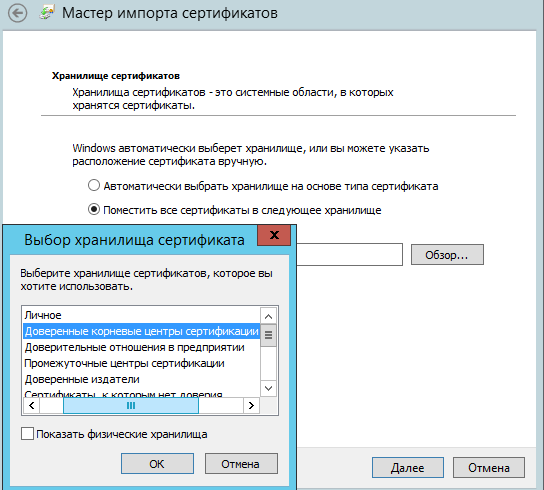

Установить корневой сертификат на сервер. Для этого кликнуть правой кнопкой мыши на корневой сертификат, в появившемся контекстном меню выбрать Установить сертификат . В мастере импорта сертификатов выбрать хранилище – Локальный компьютер :

Выбрать хранилище вручную, установив переключатель на Поместить все сертификаты в следующее хранилище и отметить в списке Доверенные корневые центры сертификации/Реестр :

При установке списка отозванных сертификатов выполнить аналогичные действия, при этом в окне Выбор хранилища сертификата установить флажок Показать физические хранилища , в списке выделить Промежуточные центры сертификации/Локальный компьютер .

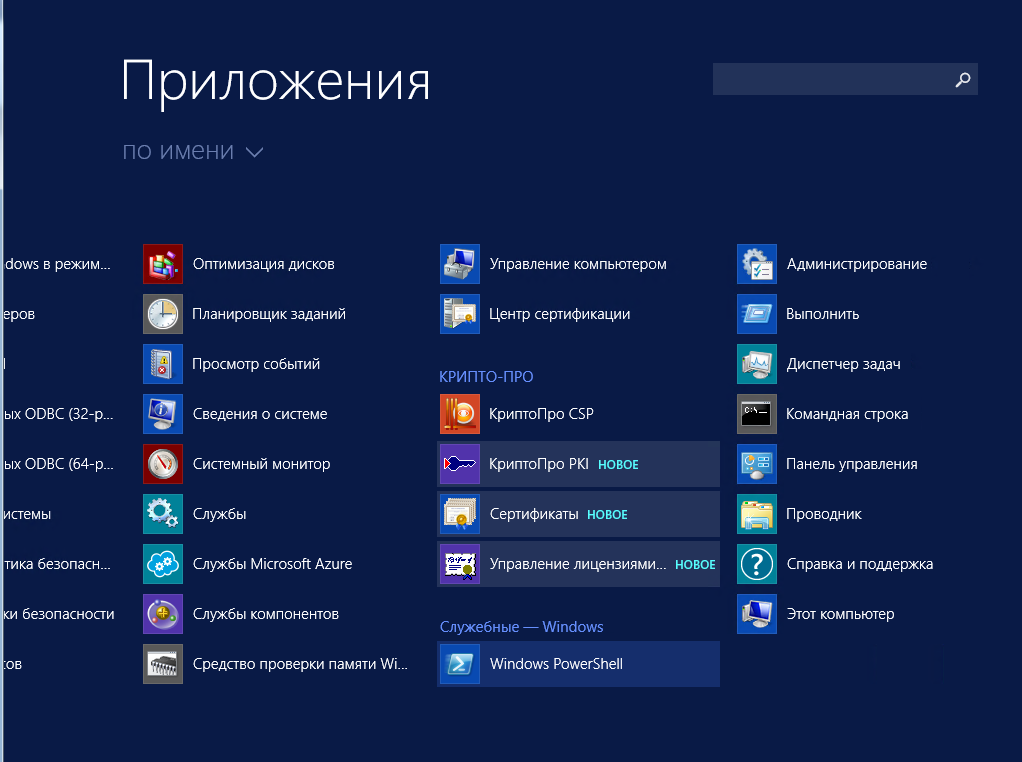

Запустить Центр сертификации Пуск\Приложения\Центр сертификации :

Подчиненный центр сертификации еще не работает, т.к. сертификат для него не установлен. Установка сертификата проводится при первом старте службы. Нажать кнопку старта службы:

На запрос об установке сертификата нажать кнопку Да и указать место, куда был сохранен выданный сертификат.

Если все действия были выполнены правильно, служба центра сертификации успешно запуститься.

Настройка подчиненного Центра сертификации

Чтобы просмотреть настройки Центра сертификации, нужно вызвать контекстное меню и выбрать Свойства :

Настроить центр сертификации на выпуск сертификатов в автоматическом режиме. Для этого перейти в закладку Модуль политики , нажать кнопку Свойства . В открывшемся окне выбрать режим Следовать параметрам, установленным в шаблоне…. :

Перейти в закладку Модуль выхода . Нажать кнопку Свойства :

Установить (если не установлен) флажок Разрешить публикацию сертификатов в файловой системе :

Перейти в закладку Аудит . Включить протоколирование некоторых событий безопасности, например, архивации и восстановления базы данных, изменения настроек ЦС и параметров безопасности и т.д.:

Перейти в закладку Безопасность . Разрешить Администратору запрашивать сертификаты. Установить флажок в графе Разрешить для строки Запросить сертификаты :

Перейти в закладку Расширения . Выполнить настройку публикации списка отозванных сертификатов. Для этого в меню Выберите расширение выбрать Точка распространения списка отзыва (CDP) Удалить точки распространения, кроме C:\Windows…. . Добавить путь, например, http://servername/Public/servername.crl , где servername – имя сервера, где будет настроено публичное хранилище:

Включить настройки Включать в CDP-расширение выданных сертификатов и Включать в расширения IDP выданных CRL . Перезапустить Центр сертификации:

В дополнение к CDP, необходимо сконфигурировать дополнение включающее информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите расширение перейти к Authority Information Access (AIA) . Удалить доступы к сведениям о центрах сертификации, кроме C:\Windows…. . Добавить путь, например, http://servername/Public/servername.cer , где servername – имя сервера, где будет настроено публичное хранилище. Включить настройки Включать в AIA- расширение выданных сертификатов . Перезапустить Центр сертификации:

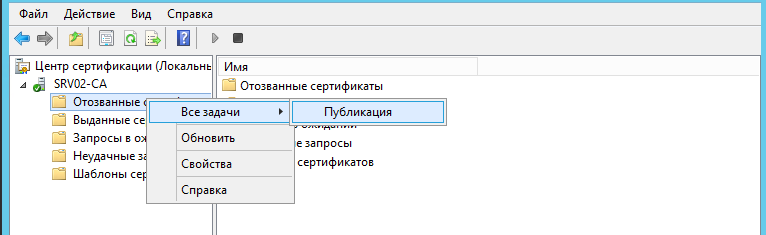

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в дереве консоли Центра сертификации нажать правой кнопкой мыши на узел Отозванные сертификаты . В появившемся меню выбрать Все задачи — Публикация :

По умолчанию списки отозванных сертификатов размещены в папке

Windows 8 Secure Boot

Secure Boot (защищенная загрузка или безопасная загрузка) – это одна из функций UEFI, позволяющая бороться с руткитами и буткитами (которые используют уязвимости в прошивке BIOS) еще на предварительном этапе загрузки ОС. Технология безопасной загрузки – один из эшелонов обороны в новых ОС Microsoft — Windows 8 и Windows Server 2012. В этой статье мы рассмотрим практические и теоретические аспекты работы Secure boot в ОС Windows 8 (актуально и для Windows Server 2012 ).

Не секрет, что в современных системах загрузка ОС является одним из самых уязвимых компонентов с точки зрения безопасности. Злоумышленнику достаточно передать функции загрузчика на свой («вредоносный») загрузчик, и подобный загрузчик не будет детектироваться системой безопасности ОС и антивирусным ПО.

Функция Secure Boot в Windows 8 позволяет в процессе загрузки (до запуска операционной системы) организовать проверку всех запускаемых компонентов (драйвера, программы), гарантируя, что только доверенные (с цифровой подписью) программы могут выполняться в процессе загрузки Windows. Неподписанный код и код без надлежащих сертификатов безопасности (руткиты, буткиты) блокируется UEFI (однако и эту систему защиту можно обойти, вспомните червя Flame, подписанного фальшивым сертификатом Microsoft). В случае обнаружения компонента без цифровой подписи автоматически запустится служба Windows Recovery, которая попытается внести изменения в Windows, восстановив нужные системные файлы.

Стоит однозначно понимать, что для использования технологии защищенной загрузки вместо BIOS на ПК должна использоваться система UEFI (что это такое описано в статье UEFI и Windows 8). Кроме того, прошивка материнской платы должна поддерживать спецификацию UEFI v2.3.1 и иметь в своей базе сигнатур UEFI сертификат центра сертификации Microsoft Windows (или сертификаты OEM-дилеров аппаратного обеспечения, заверенные Microsoft ). Все новые компьютеры с предустановленной Windows 8 (64 битными версиями), получившие наклейку «Windows 8 ready», по требованию Microsoft, обязательно требуют активной Secure Boot. Также отметим, что Windows 8 для ARM (Windows RT) нельзя установить на оборудование, не поддерживающее UEFI или позволяющее отключить Secure Boot.Для работы secure boot или ELAM модуль TPM (trusted platform module) не требуется!

Другой компонент защищенной загрузки Windows 8 — ELAM (Early-launch Anti-Malware — технологией раннего запуска защиты от вредоносного ПО), обеспечивает антивирусную защиту ещё до завершения загрузки компьютера. Тем самым сертифицированный антивирус (имеются в виду продукты различных вендоров, а не только Microsoft) начинает работать еще до того, как вредоносное ПО получит шанс запуститься и скрыть свое присутствие.

Настройка защищенной загрузки в Windows 8

Попробуем разобраться, как можно организовать защищенную загрузку Windows 8 на новом компьютере (предполагается, что у нас имеется коробочная, а не предустановленная OEM версия Windows 8). Для эксперимента была выбрана материнская плата Asus P8Z77 с поддержкой UEFI (и наклейкой Windows 8 ready). Следует понимать, что в другой материнской плате конкретные скриншоты и опции скорее всего будут отличаться, главное — уяснить основные принципы установки Windows 8 с secure boot на новый компьютер

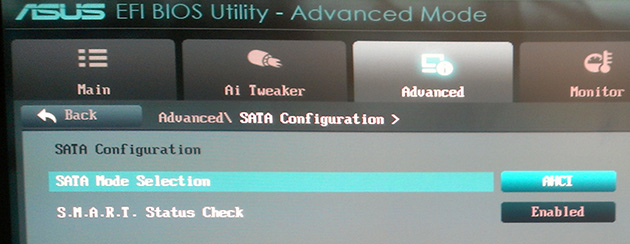

Систему планируется установить на SSD диск, поэтому в настройках BIOS (на самом деле это UEFI) в качестве SATA Mode Selection зададим AHCI. (что такое AHCI)

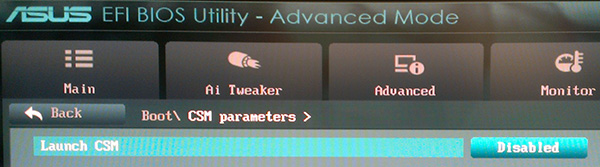

Далее отключим режим CSM (compatibility support mode – режим совместимости с BIOS), Launch CSM – Disabled.

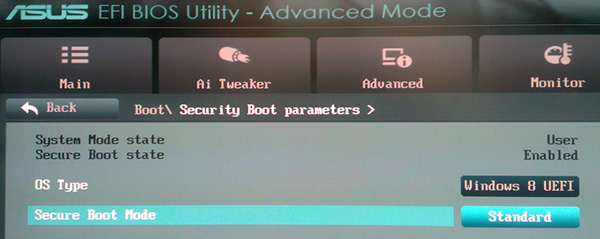

Далее изменим тип ОС OS type — Windows 8 EUFI, и удостоверимся, что включен стандартный режим защищенной загрузки (Secure Boot Mode — Standard).

Для установки Windows 8 в режиме UEFI нам нужен либо загрузочный DVD диск (физический) с дистрибутивом Win 8, либо загрузочная USB флешка с Windows 8 (отформатированная в FAT32) подготовленная специальным образом (готовим загрузочную UEFI флешку для установки Windows 8), т.к. загрузочная флешка с NTFS в UEFI работать не будет. Стоит отметить, что установка Windows 8 с флешки на SSD диск заняла всего около 7 минут!

Отключите компьютер, вставьте загрузочный диск (флешку) и включите компьютер. Перед вами появится экран выбора параметров загрузки (UEFI Boot menu), где нужно выбрать ваше загрузочное устройство (на скриншоте видна опция Windows Boot Manger, но реально у вас она появится только после установки системы в режиме EFI).

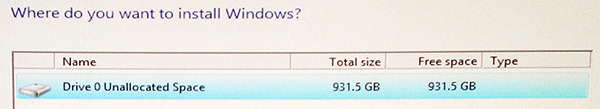

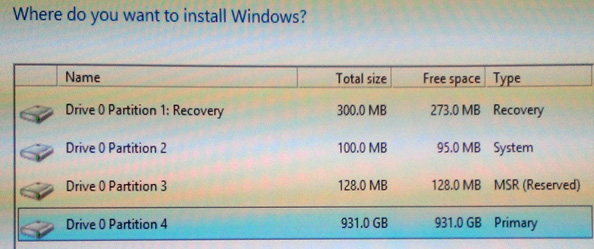

Подробнее остановимся на параметрах разбиения диска для системы. EFI и secure boot требуют, чтобы диск находился в режиме GPT (а не MBR). В том случае, если диск не размечен никаких дальнейших телодвижений и манипуляций с diskpart выполнять не нужно, система все сделает сама. Если диск разбит на разделы, удалите их, т.к. для работы UEFI с secure boot нужны четыре специальных раздела, которые установщик создаст автоматически.

Предполагается, что мы хотим использовать под Windows 8 весь диск целиком, поэтому просто жмем Next, не создавая никаких разделов. Windows автоматически создаст четыре раздела нужного размера и задаст им имена:

- Recovery – 300 Мб

- System – 100 Мб – системный раздел EFI, содержащий NTLDR, HAL, Boot.txt, драйверы и другие файлы, необходимые для загрузки системы.

- MSR (Reserved) – 128 Мб – раздел зарезервированный Microsoft (Microsoft Reserved -MSR) который создается на каждом диске для последующего использования операционной системой

- Primary – все оставшееся место, это раздел, куда, собственно, и устанавливается Windows 8

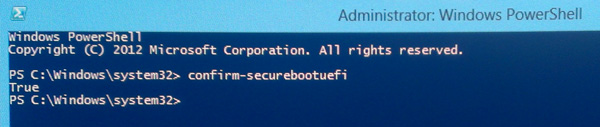

Далее выполните как обычно установку Windows 8. После того, как Windows будет установлена, с помощью Powershell можно удостоверится, что используется безопасная загрузка, для этого в командной строке с правами администратора выполните:

Если secure boot включена, команда вернет TRUE (если выдаст false или команда не найдена, значит — отключена).

Итак, мы успешно установили Windows 8 в режиме защищенной загрузки (Secure Boot) с UEFI.