- Что такое ID, UID? Подробно об идентификаторах

- Что такое ID?

- Что такое UID?

- ID с точки зрения информационной безопасности

- Как узнать SID пользователя или группы AD по имени и наоборот?

- Как получить SID локального пользователя?

- Узнать SID пользователя или группы в домене AD по имени

- Как узнать имя учетной записи пользователя или группы по SID?

- Поиск объектов в Active Directory по SID

- Как узнать и изменить UUID/GUID компьютера?

- SID пользователя в Windows: Что это такое и как его узнать

- Что такое SID пользователя в Windows?

- Как узнать SID пользователя в Windows с помощью cmd

- Известные идентификаторы безопасности в операционных системах Windows

- Аннотация

- Известные ИД безопасности (все версии Windows)

- ИД безопасности, добавленные в Windows Server 2003 и более поздних версиях

- SiDs added by Windows Server 2008 and later versions

- SiDs added by Windows Server 2012 and later versions

- ИД возможностей

Что такое ID, UID? Подробно об идентификаторах

В этом уроке мы разберемся, что такое идентификаторы: (ID, UID, УИД). Эти аббревиатуры часто встречаются в теме информационной безопасности, которую мы начинаем осваивать в новой серии IT-уроков.

Что такое ID?

ID (читается «ай-ди») — это часть английского слова “identifier”, которое переводится как “идентификатор”.

ID или Идентификатор — это информация, которая может идентифицировать субъект (простыми словами — это номер или имя: число или строка символов).

Каждый раз, когда вы где-то регистрируетесь, вы получаете идентификатор, то есть, какое-то имя или номер. И внутри каждой отдельной системы ваш идентификатор уникальный.

Примеры идентификаторов (id):

- Имя (Сергей Валериевич)

- Ник (SergeyB)

- Номер телефона (+7 123 4567890)

- Номер паспорта (EX 1234 5678910)

- Номер банковской карты (1234-5678-9012-3456)

- Номер машины (а123бв 456)

- IMEI телефона

- Штрих-код товара

- E-mail ( primer@mail.ru )

- Адрес сайта ( http://it-uroki.ru )

- Номер личной страницы ВКонтакте

Пример ID страницы в социальной сети ВКонтакте

Знакомясь с человеком мы в первую очередь спрашиваем его имя, а для связи просим сообщить номер телефона или e-mail, то есть, узнаем его идентификаторы (сюда же можно отнести номер машины, номер паспорта, номер банковской карты, штрих-код и т.д.)

Что такое UID?

Часто встречается надпись “UID”, в которой перед “ID” добавлена буква “U”, которая может быть расшифрована как “unique” — “уникальный”, или как “user” — “пользователь”.

Следовательно, есть два варианта расшифровки аббревиатуры UID:

UID (Unique identifier) или УИД — уникальный идентификатор.

UID (User identifier) — идентификатор пользователя в операционной системе или на сайте.

Всё просто: некоторые идентификаторы являются уникальными, то есть могут принадлежать только одному субъекту (имя может совпадать, а номер паспорта всегда отличается).

Примеры использования UID:

- уникальные идентификаторы применяются в ж/д билетах в качестве уникального идентификатора заказа

- в системе оплаты общественного транспорта Москвы используется индивидуальный заводской серийный номер карты

- В программах компании “1С” используется УИД — свойство ссылки с типом УникальныйИдентификатор

- В платежных документах государственных учреждений используется уникальный идентификатор начисления УИН (например, УИН12345678901234567890///)

- UNIX-подобные операционные системы различают пользователя по его номеру, который обозначается, как UID

- Некоторые сайты также используют аббревиатурой UID, указывая, что данный идентификатор относится именно к пользователю

ID с точки зрения информационной безопасности

Обычно идентификатор (id) не является секретным, поэтому только по нему нельзя предоставлять доступ к ресурсу (например, знание адреса электронной почты не даёт права доступа к письмам в почтовом ящике).

Определение идентификатора (идентификация) является первым шагом для доступа к информационным ресурсам (почта, аккаунт в социальной сети и т.д.), далее выполняется аутентификация и авторизация, но об этом мы поговорим в следующем IT-уроке.

Копирование запрещено, но можно делиться ссылками:

Как узнать SID пользователя или группы AD по имени и наоборот?

В среде Windows каждому доменному и локальному пользователю, группе и другим объектам безопасности, присваивается уникальный идентификатор — Security Identifier или SID. Именно SID, а не имя пользователя используется для контроля доступа к различным ресурсам: сетевым папкам, ключам реестра, объектам файловой системы, принтерам и т.д. В этой статье мы покажем несколько простых способов узнать SID пользователя или группы (локальных или из Active Directory), и обратную процедуру – определение имени пользователя или группы Windows по известному SID.

Получение учетки по SID:

На мой взгляд, проще всего для преобразования SID -> Username и Username -> SID проще всего воспользоваться командами командной строки или несложными командлетами PowerShell:

Как получить SID локального пользователя?

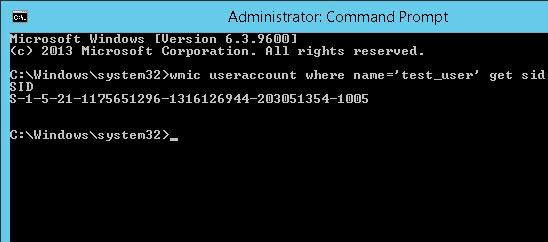

Чтобы получить SID локальной учетной записи на данном компьютере, можно воспользоваться утилитой wmic, которая позволяет обратится к пространству имен WMI компьютера. Для получения SID локального пользователя test_user можно использовать утилиту WMIC:

wmic useraccount where name=’test_user’ get sid

Команда вернула нам SID указанного пользователя — S-1-5-21-1175651296-1316126944-203051354-1005.

Если нужно узнать SID текущего пользователя (под которым выполняется команда), используйте такую команду:

wmic useraccount where name=’%username%’ get sid

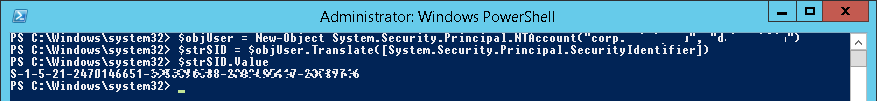

С помощью двух .NET классов System.Security.Principal.SecurityIdentifier и System.Security.Principal.NTAccount вы можете получить SID пользователя с помощью PowerShell:

$objUser = New-Object System.Security.Principal.NTAccount(«LOCAL_USER_NAME»)

$strSID = $objUser.Translate([System.Security.Principal.SecurityIdentifier])

$strSID.Value

Узнать SID пользователя или группы в домене AD по имени

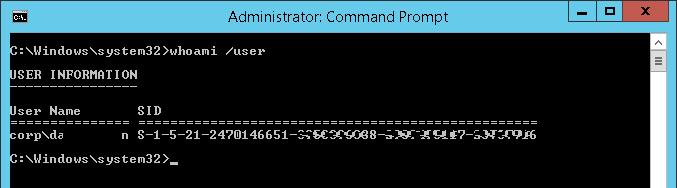

Вы можете узнать SID текущей доменной учетной записи командой:

Узнать SID доменного пользователя можно с помощью WMIC. В этом случае в команде нужно указать имя домена:

wmic useraccount where (name=’jjsmith’ and domain=′corp.winitpro.ru′) get sid

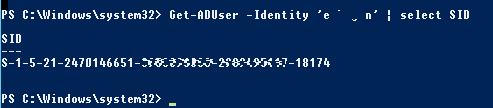

Для получения SID доменного пользователя можно воспользоваться командлетом Get-ADUser, входящего в состав модуля Active Directory Module для Windows PowerShell. Получим SID для аккаунта jjsmith:

Get-ADUser -Identity ‘jjsmith’ | select SID

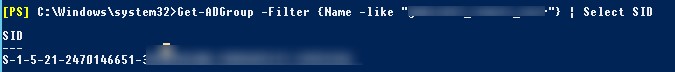

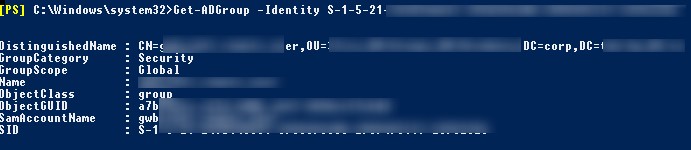

Вы можете получить SID группы AD с помощью другого командлета — Get-ADGroup:

Get-ADGroup -Filter

Если на вашем компьютере не установлен модуль AD для PowerShell, вы можете получить SID пользователя с помощью упомянутых ранее классов .Net:

$objUser = New-Object System.Security.Principal.NTAccount(«corp.wintpro.ru»,»jjsmith»)

$strSID = $objUser.Translate([System.Security.Principal.SecurityIdentifier])

$strSID.Value

(new-object security.principal.ntaccount “jjsmith»).translate([security.principal.securityidentifier])

Как узнать имя учетной записи пользователя или группы по SID?

Чтобы узнать имя учетной записи пользователя по SID (обратная процедура), можно воспользоваться одной из следующих команд:

wmic useraccount where sid=’S-1-3-12-12452343106-3544442455-30354867-1434′ get name

На PowerShell получить имя пользователя по его SID можно с помощью модуля AD для PowerShell:

Get-ADUser -Identity S-1-5-21-247647651-3952524288-2944781117-23711116

Чтобы найти имя доменной группы по известному SID используйте команду:

Get-ADGroup -Identity S-1-5-21-247647651-3952524288-2944781117-23711116

Также можно узнать SD группу и пользователя с помощью встроенных классов PowerShell (без дополнительных модулей):

$objSID = New-Object System.Security.Principal.SecurityIdentifier («S-1-5-21-2470456651-3958312488-29145117-23345716»)

$objUser = $objSID.Translate( [System.Security.Principal.NTAccount])

$objUser.Value

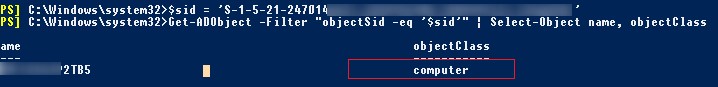

Поиск объектов в Active Directory по SID

Если вы не знаете к какому типу объекта AD относится некий SID и какой точно командлет использовать для его поиска (Get-AdUser, Get-ADComputer или Get-ADGroup), вы можете использовать универсальный метод поиска объектов в Active Directory по SID с помощью командлета Get-ADObject (параметр IncludeDeletedObjects позволяет искать по удаленным объектам AD в корзине).

$sid = ‘S-1-5-21-2470146651-3951111111-2989411117-11119501’

Get-ADObject –IncludeDeletedObjects -Filter «objectSid -eq ‘$sid'» | Select-Object name, objectClass

SID

В нашем случае объект AD, который имеет данный SID, является компьютером (objectClass).

Как узнать и изменить UUID/GUID компьютера?

Каждый компьютер в сети должен иметь уникальный идентификатор UUID или GUID (в терминологии Microsoft). Он позволяет на базе этого ID аутентифицировать и активировать (при необходимости активации лицензий) компьютер.

Чтобы узнать GUID Windows компьютера, выполните команду Powershell на локальном компьютере:

get-wmiobject Win32_ComputerSystemProduct | Select-Object -ExpandProperty UUID

get-wmiobject Win32_ComputerSystemProduct -computername PC_NAME | Select-Object -ExpandProperty UUID

Это же значение содержится в реестре в ветке HKLM\SOFTWARE\Microsoft\Cryptography\MachineGuid.

Однако, если речь идет о виртуальных машинах, Vmware технически позволяет создать (или клонировать) машины, сохраняя идентичный UUID, что конечно плохо. UUID основан на пути к конфигурационному файлу VM и он генерируется, когда вы первый раз включаете машину или ресетите (сбрасываете до изначального состояния) её. Эта информация записывается в SMBIOS файл конфигурации виртуальной машины — *.vmx. Файл текстовый, его можно редактировать в текстовом редакторе.

Нужная вам строка будет выглядеть примерно так: uuid.bios = «00 11 22 33 44 55 66 77-88 99 aa bb cc dd ee ff»

Соответственно, вы можете поменять значение на уникальное. Все действия необходимо производить на выключенной виртуальной машине.

Альтернативно, вы можете изменить UUID группы виртуальных машин, если они расположены на ESXi, через PowerCLI, используя скрипт на Powershell.

SID пользователя в Windows: Что это такое и как его узнать

Вы наверняка пытались управлять разрешениями определенных файлов, папок или часто просматриваете реестр Windows, то может показаться, что вы видели некоторые строковые значения типа S-1-5-21-281723897-98365329832-7382047462- 600. Эти значения известны как идентификаторы безопасности или SID. Давайте разберем, что такое SID пользователя в Windows 10 и какие способы его узнать.

Что такое SID пользователя в Windows?

Идентификатор безопасности или SID пользователя в Windows 10 является единственным значащим значением, которое служит для идентификации принципа безопасности или группы безопасности в Windows. Поэтому можно сказать, что SID пользователя в Windows 10 похож на паспорт, который присваивается каждому компьютеру во время установки операционной системы. Кроме того, этот идентификатор может быть полезен во время выполнения определенных команд, связанных с безопасностью нашего компьютера, поэтому давайте разберем, как узнать SID пользователя в Windows 10.

Как узнать SID пользователя в Windows с помощью cmd

Одним из самых быстрых способов узнать идентификатор пользователя SID в Windows 10, — это воспользоваться командной строкой. Откройте командную строку и введите ниже команды, которые соответствуют вашим требованиям.

- Имя SID используемое в настоящее время: введите команду whoami /user и нажмите Enter.

- Имя SID определенного пользователя: введите в командую строку wmic useraccount where name=»хомячок» get name,sid . Где «хомячок» — это фактическое имя пользователя.

- Все SID пользователей в Windows: введите wmic useraccount get name,sid .

Известные идентификаторы безопасности в операционных системах Windows

В этой статье содержится информация об известных ИД безопасности во всех версиях Windows.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2019, Windows Server 2016

Исходный номер КБ: 243330

Аннотация

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации основного (например, группы безопасности) в операционных системах Windows. SiDs that identify generic users or generic groups is well known. Их значения остаются постоянными во всех операционных системах.

Эти сведения полезны для устранения неполадок, которые связаны с безопасностью. Он также полезен для устранения неполадок отображения в редакторе списка управления доступом Windows (ACL). Windows отслеживает директора безопасности по его SID. Чтобы отобразить в редакторе ACL имя этого директора безопасности, Windows соединяет SID с его связанным именем.

В этой статье описываются условия, при которых редактор ACL отображает ИД безопасности вместо имени.

Со временем этот набор известных ИД безопасности стал больше. Таблицы в этой статье упорядоют эти ИД в соответствии с тем, в какой версии Windows их представили.

Известные ИД безопасности (все версии Windows)

Во всех версиях Windows используются следующие известные ИД безопасности.

| SID | Имя | Описание |

|---|---|---|

| S-1-0 | Null Authority | Полномочия по идентификатору. |

| S-1-0-0 | Никто | Нет основного безопасности. |

| S-1-1 | World Authority | Полномочия по идентификатору. |

| S-1-1-0 | Все | Группа, включаемая всех пользователей, даже анонимных пользователей и гостей. Членство контролируется операционной системой. Примечание |

| S-1-2 | Local Authority | Полномочия по идентификатору. |

| S-1-2-0 | Локальный | Группа, включаемая всех пользователей, выехавших локально. |

| S-1-3 | Creator Authority | Полномочия по идентификатору. |

| S-1-3-0 | Владелец-создатель | Место в наследуемой записи управления доступом (ACE). При наследовании ACE система заменяет этот ИД безопасности на SID для создателя объекта. |

| S-1-3-1 | Группа создателей | Замество в наследуемом ACE. При наследовании ACE система заменяет этот ИД безопасности на SID для основной группы создателя объекта. Основная группа используется только подсистемой POSIX. |

| S-1-3-4 | Права владельца | Группа, представляюющая текущего владельца объекта. Когда К объекту применяется ACE, который выполняет этот ИД безопасности, система игнорирует неявные разрешения READ_CONTROL и WRITE_DAC для владельца объекта. |

| S-1-4 | Неуникационный орган | Полномочия по идентификатору. |

| S-1-5 | NT Authority | Полномочия по идентификатору. |

| S-1-5-1 | Dialup | Группа, включаемая всех пользователей, которые вошли в систему через подключение с подключением к телефонной сети. Членство контролируется операционной системой. |

| S-1-5-2 | Сеть | Группа, включаемая всех пользователей, которые вошли в систему через сетевое подключение. Членство контролируется операционной системой. |

| S-1-5-3 | Batch | Группа, включаемая всех пользователей, которые вошли в систему через объект пакетной очереди. Членство контролируется операционной системой. |

| S-1-5-4 | Интерактивны | Группа, включаемая всех пользователей, которые вошли в систему в интерактивном режиме. Членство контролируется операционной системой. |

| S-1-5-5-X-Y | Сеанс логона | Сеанс для работы с логотипом. Значения X и Y для этих ИД отличаются для каждого сеанса. |

| S-1-5-6 | Служба | Группа, включаемая в себя всех основных безопасности, которые вошли в систему как служба. Членство контролируется операционной системой. |

| S-1-5-7 | Анонимный | Группа, включаемая всех пользователей, которые вошел в систему анонимно. Членство контролируется операционной системой. |

| S-1-5-9 | Контроллеры домена предприятия | Группа, включаемая все контроллеры домена в лесу, использующая службу каталогов Active Directory. Членство контролируется операционной системой. |

| S-1-5-10 | Principal Self | Подстановщик в наследуемом ACE для объекта учетной записи или объекта группы в Active Directory. При наследовании ACE система заменяет этот ИД безопасности на SID для основного пользователя безопасности, который содержит учетную запись. |

| S-1-5-11 | Пользователи, прошедшие проверку | Группа, включаемая всех пользователей, удостоверения которых были аутентификацией при входе в систему. Членство контролируется операционной системой. |

| S-1-5-12 | Код с ограниченным доступом | Этот SID зарезервирован для будущего использования. |

| S-1-5-13 | Пользователи сервера терминалов | Группа, включаемая всех пользователей, которые вошли на сервер служб терминалов. Членство контролируется операционной системой. |

| S-1-5-14 | Удаленный интерактивный логотип | Группа, включаемая всех пользователей, которые вошли в систему с помощью входа в службы терминалов. |

| S-1-5-17 | Эта организация | Учетная запись, используемая пользователем служб IIS по умолчанию. |

| S-1-5-18 | Локальная система | Учетная запись службы, используемая операционной системой. |

| S-1-5-19 | NT Authority | Локализованная служба |

| S-1-5-20 | NT Authority | Сетевая служба |

| S-1-5-21domain-500 | Администратор | Учетная запись пользователя для системного администратора. По умолчанию это единственная учетная запись пользователя, которая получает полный контроль над системой. |

| S-1-5-21domain-501 | Guest | Учетная запись пользователя для пользователей, у которых нет отдельных учетных записей. Этой учетной записи пользователя не требуется пароль. По умолчанию гостевая учетная запись отключена. |

| S-1-5-21domain-502 | KRBTGT | Учетная запись службы, используемая службой центра распространения ключей (KDC). |

| S-1-5-21domain-512 | Администраторы домена | Глобальная группа, члены которой имеют право на администрирование домена. По умолчанию группа администраторов домена является членом группы администраторов на всех компьютерах, которые присоединились к домену, включая контроллеры домена. Администраторы домена — это владелец любого объекта по умолчанию, созданного любым членом группы. |

| S-1-5-21domain-513 | Пользователи домена | Глобальная группа, которая по умолчанию включает все учетные записи пользователей в домене. При создании учетной записи пользователя в домене она добавляется в эту группу по умолчанию. |

| S-1-5-21domain-514 | Гости домена | Глобальная группа, в которую по умолчанию входит только один член— встроенная гостевая учетная запись домена. |

| S-1-5-21domain-515 | Компьютеры домена | Глобальная группа, включаемая все клиенты и серверы, которые присоединились к домену. |

| S-1-5-21domain-516 | Контроллеры домена | Глобальная группа, включаемая все контроллеры домена в домене. Новые контроллеры домена добавляются в эту группу по умолчанию. |

| S-1-5-21domain-517 | Издатели сертификатов | Глобальная группа, включаемая все компьютеры, на которые работает корпоративный сертификационный орган. Издатели сертификатов имеют право публиковать сертификаты для объектов User в Active Directory. |

| Домен S-1-5-21root-518 | Администраторы схемы | Универсальная группа в домене в режиме натива; глобальная группа в домене смешанного режима. Группа имеет право вносить изменения в схему в Active Directory. По умолчанию единственным членом группы является учетная запись администратора корневого домена леса. |

| Домен S-1-5-21root-519 | Администраторы предприятия | Универсальная группа в домене в режиме натива; глобальная группа в домене смешанного режима. Группа имеет право вносить изменения на всех уровнях леса в Active Directory, такие как добавление дополнительных доменов. По умолчанию единственным членом группы является учетная запись администратора корневого домена леса. |

| S-1-5-21domain-520 | Владельцы-создатели групповой политики | Глобальная группа, уполномоченная создавать новые объекты групповой политики в Active Directory. По умолчанию единственным членом группы является администратор. |

| S-1-5-21domain-526 | Ключевые администраторы | Группа безопасности. Целью этой группы является делегирование доступа на записи только для msdsKeyCredentialLink атрибута. Группа предназначена для использования в сценариях, в которых за изменение этого атрибута отвечают доверенные внешние органы (например, федераированные службы Active Directory). Только доверенные администраторы должны быть членами этой группы. |

| S-1-5-21domain-527 | Администраторы корпоративных ключей | Группа безопасности. Целью этой группы является делегирование доступа на записи только для msdsKeyCredentialLink атрибута. Группа предназначена для использования в сценариях, в которых за изменение этого атрибута отвечают доверенные внешние органы (например, федераированные службы Active Directory). Только доверенные администраторы должны быть членами этой группы. |

| S-1-5-21domain-553 | Серверы RAS и IAS | Локализованная группа домена. По умолчанию в этой группе нет членов. Серверы в этой группе имеют доступ на чтение учетных записей и чтение сведений о входе в учетные записи к объектам пользователей в локальной группе домена Active Directory. |

| S-1-5-32-544 | Администраторы | Встроенная группа. После начальной установки операционной системы единственным членом группы является учетная запись администратора. Когда компьютер присоединяется к домену, группа администраторов домена добавляется в группу администраторов. Когда сервер становится контроллером домена, группа администраторов предприятия также добавляется в группу администраторов. |

| S-1-5-32-545 | Пользователи | Встроенная группа. После начальной установки операционной системы единственным членом является группа «Пользователи, для проверки подлинности». Когда компьютер присоединяется к домену, группа «Пользователи домена» добавляется в группу «Пользователи» на компьютере. |

| S-1-5-32-546 | Гости | Встроенная группа. По умолчанию единственным участником является гостевая учетная запись. Группа «Гости» позволяет периодически или разово пользователям входить в систему с ограниченными привилегиями для встроенной гостевой учетной записи компьютера. |

| S-1-5-32-547 | Power Users | Встроенная группа. По умолчанию группа не имеет членов. Power users can create local users and groups; изменение и удаление созданных учетных записей; и удалите пользователей из групп «Power Users», «Пользователи» и «Гости». Power users also can install programs; создание, управление и удаление локальных принтеров; создание и удаление файловой папки. |

| S-1-5-32-548 | Операторы учетных записей | Встроенная группа, которая существует только на контроллерах домена. По умолчанию группа не имеет членов. По умолчанию операторы учетных записей имеют разрешение на создание, изменение и удаление учетных записей пользователей, групп и компьютеров во всех контейнерах и подразделениях Active Directory, кроме контейнера и подразделения контроллеров Builtin домена. У операторов учетных записей нет разрешения на изменение групп администраторов и администраторов домена, а также у них нет разрешения на изменение учетных записей для членов этих групп. |

| S-1-5-32-549 | Операторы сервера | Встроенная группа, которая существует только на контроллерах домена. По умолчанию группа не имеет членов. Операторы сервера могут в интерактивном режиме войти на сервер; создание и удаление сетевых сетей; запуск и остановка служб; архивировать и восстанавливать файлы; форматирование жесткого диска компьютера; и выключит компьютер. |

| S-1-5-32-550 | Операторы печати | Встроенная группа, которая существует только на контроллерах домена. По умолчанию единственным членом является группа «Пользователи домена». Операторы печати могут управлять принтерами и очередями документов. |

| S-1-5-32-551 | Операторы архивации | Встроенная группа. По умолчанию группа не имеет членов. Операторы резервного копирования могут архивировать и восстанавливать все файлы на компьютере независимо от разрешений, которые защищают эти файлы. Операторы резервного копирования также могут войти на компьютер и отключить его. |

| S-1-5-32-552 | Репликаторы | Встроенная группа, используемая службой репликации файлов на контроллерах домена. По умолчанию группа не имеет членов. Не добавляйте пользователей в эту группу. |

| S-1-5-32-582 | Администраторы реплики хранилища | Встроенная группа, которая предоставляет полный и неограниченный доступ ко всем функциям реплики хранилища. |

| S-1-5-64-10 | Проверка подлинности NTLM | Sid, используемый при проверке подлинности клиента пакетом проверки подлинности NTLM. |

| S-1-5-64-14 | SChannel Проверка подлинности | Sid, используемый при проверке подлинности клиента SChannel пакетом проверки подлинности. |

| S-1-5-64-21 | Дайджест-проверка подлинности | Sid, используемый при проверке подлинности клиента пакетом дайджест-проверки подлинности. |

| S-1-5-80 | Служба NT | Префикс учетной записи службы NT. |

ИД безопасности, добавленные в Windows Server 2003 и более поздних версиях

При добавлении контроллера домена под управлением Windows Server 2003 или более поздней версии в домен Active Directory добавляет в следующую таблицу основные точки безопасности.

Редактор ACL Windows может не отображать эти принципы безопасности по имени. Active Directory не разрешает эти ИД в соответствующие имена, пока роль эмулятора PDC FSMO не будет перенаправляться контроллером домена под управлением Windows Server 2003 или более поздней версии.

| SID | Имя | Описание |

|---|---|---|

| S-1-3-2 | Сервер-владелец создателя | Этот SID не используется в Windows 2000. |

| S-1-3-3 | Сервер группы создателей | Этот SID не используется в Windows 2000. |

| S-1-5-8 | Прокси-сервер | Этот SID не используется в Windows 2000. |

| S-1-5-15 | Эта организация | Группа, включаемая всех пользователей из одной организации. Включается только в учетные записи AD и добавляется только контроллером домена Windows Server 2003 или более поздней версии. |

| S-1-5-32-554 | Builtin\Pre-Windows 2000 Compatible Access | Псевдоним, добавленный в Windows 2000. Группа обратной совместимости, которая обеспечивает доступ на чтение для всех пользователей и групп в домене. |

| S-1-5-32-555 | Builtin\Удаленные пользователи рабочего стола | Псевдоним. Членам этой группы предоставляется право на удаленный вход. |

| S-1-5-32-556 | Builtin\Network Configuration Operators | Псевдоним. Члены этой группы могут иметь некоторые права администратора для управления настройкой сетевых функций. |

| S-1-5-32-557 | Builtin\Incoming Forest Trust Builders | Псевдоним. Участники этой группы могут создавать входящие, однонастоовые отношения доверия с этим лесом. |

| S-1-5-32-558 | Builtin\Performance Monitor Users | Псевдоним. Члены этой группы имеют удаленный доступ для наблюдения за этим компьютером. |

| S-1-5-32-559 | Builtin\Performance Log Users | Псевдоним. Члены этой группы имеют удаленный доступ к расписанию ведения журнала счетчиков производительности на этом компьютере. |

| S-1-5-32-560 | Builtin\Группа доступа авторизации Windows | Псевдоним. Члены этой группы имеют доступ к вычисляемого атрибута tokenGroupsGlobalAndUniversal объектов User. |

| S-1-5-32-561 | Builtin\Terminal Server License Servers | Псевдоним. Группа для серверов лицензий сервера терминалов. При установке Windows Server 2003 Пакет обновления 1 создается новая локализованная группа. |

| S-1-5-32-562 | Builtin\Distributed COM Users | Псевдоним. Группа COM, которая предоставляет средства управления доступом на всем компьютере, которые управляют доступом ко всем запросам на вызовы, активацию или запуск на компьютере. |

SiDs added by Windows Server 2008 and later versions

При добавлении контроллера домена под управлением Windows Server 2008 или более поздней версии в домен Active Directory добавляет в следующую таблицу основные точки безопасности.

Редактор ACL Windows может не отображать эти принципы безопасности по имени. Active Directory не разрешает эти ИД в соответствующие имена, пока роль эмулятора PDC FSMO не будет перенаправляться контроллером домена под управлением Windows Server 2008 или более поздней версии.

| SID | Имя | Описание |

|---|---|---|

| S-1-2-1 | Консольный логон | Группа, включаемая пользователей, которые вошли в физическую консоль. |

Примечание

Добавлено в Windows 7 и Windows Server 2008 R2.

Примечание

Добавлено в Windows Server 2008 R2.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows 8 Windows Server 2012.

Примечание

Добавлено в Windows Vista.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

Примечание

Добавлено в Windows Vista и Windows Server 2008.

SiDs added by Windows Server 2012 and later versions

При добавлении контроллера домена под управлением Windows Server 2012 или более поздней версии в домен Active Directory добавляет в следующую таблицу основные точки безопасности.

Редактор ACL Windows может не отображать эти принципы безопасности по имени. Active Directory не разрешает эти ИД в соответствующие имена, пока роль эмулятора PDC FSMO не будет перенаправляться контроллеру домена под управлением Windows Server 2012 или более поздней версии.

| SID | Имя | Описание |

|---|---|---|

| S-1-5-21-домен-522 | Клонируемые контроллеры домена | Глобальная группа. Члены этой группы, которые являются контроллерами домена, могут быть клонированы. |

| S-1-5-32-575 | Builtin\RDS Remote Access Servers | Встроенная локализованная группа. Серверы в этой группе позволяют пользователям программ RemoteApp и личным виртуальным рабочим столам получать доступ к этим ресурсам. В развертываниях с доступом к Интернету эти серверы обычно развертываются в сети границы. Эта группа должна быть заполнена на серверах с брокером подключений RD. Серверы шлюзов RD и серверы веб-доступа к RD, используемые в развертывании, должны быть в этой группе. |

| S-1-5-32-576 | Builtin\RDS Endpoint Servers | Встроенная локализованная группа. Серверы в этой группе запускают виртуальные машины и сеансы, на которых запускают пользователи программ RemoteApp и личных виртуальных рабочих столах. Эта группа должна быть заполнена на серверах с брокером подключений RD. Серверы RD Session Host и RD Virtualization Host, используемые в развертывании, должны быть в этой группе. |

| S-1-5-32-577 | Builtin\RDS Management Servers | Встроенная локализованная группа. Серверы в этой группе могут выполнять обычные административные действия на серверах со службами удаленных рабочих стола. Эту группу необходимо заполнить на всех серверах в развертывании служб удаленных рабочих стола. Серверы, на которые запущена служба центрального управления RDS, должны быть включены в эту группу. |

| S-1-5-32-578 | Builtin\Администраторы Hyper-V | Встроенная локализованная группа. Участники этой группы имеют полный и неограниченный доступ ко всем функциям Hyper-V. |

| S-1-5-32-579 | Builtin\Access Control Assistance Operators | Встроенная локализованная группа. Участники этой группы могут удаленно запрашивать атрибуты авторизации и разрешения для ресурсов на этом компьютере. |

| S-1-5-32-580 | Builtin\Remote Management Users | Встроенная локализованная группа. Участники этой группы могут получать доступ к ресурсам WMI по протоколам управления (например, WS-Management через службу Windows Remote Management). Это относится только к пространствам имен WMI, которые предоставляет пользователю доступ. |

ИД возможностей

Windows 8 идентификаторы безопасности возможностей . ИД безопасности возможности идентифицирует возможность уникальным и неуемным образом. Возможность представляет собой маркер ценности, который предоставляет доступ к ресурсам (например, документам, камере, расположениям и так далее) к универсальным приложениям для Windows. Приложению, которое имеет возможность, предоставляется доступ к связанному ресурсу. Приложению, которое не имеет возможности, отказано в доступе к ресурсу.

Все ИД безопасности возможностей, которые известны операционной системе, хранятся в реестре Windows в следующем поднайме:

В этом подмайке также содержится любой ИД безопасности возможности, добавляемой приложениями от первого или сторонних приложений. Все ИД безопасности возможностей начинаются с S-1-15-3 .

Active Directory не соедит ИД безопасности возможностей с именами. Такое поведение является особенностью данного продукта.