- Автоматические обновления

- Автоматические обновления

- Уведомления

- Как настроить автоматические обновления в Ubuntu 18.04

- Подготовка

- Установка пакета unattended-upgrades

- Настройка автоматических обновлений

- Включение автоматического обновления

- Тестирование

- Выводы

- UnattendedUpgrades

- Automatic call via /etc/apt/apt.conf.d/20auto-upgrades

- Automatic call via /etc/apt/apt.conf.d/02periodic

- Manual run (for debugging)

- See Also

- apt-listchanges

- Modifying download and upgrade schedules (on systemd)

- unattended-upgrades: некоторые пакеты не помечаются для обновления

- Как обновить Linux Astra? Установка последних обнов безопасности

Автоматические обновления

Автоматические обновления

Пакет unattended-upgrades может использоваться для автоматической установки обновленных пакетов и может быть настроен обновлять все пакеты или только обновления безопасности. Для начала установите пакет, введя в терминале следующее:

Для настройки unattended-upgrades отредактируйте /etc/apt/apt.conf.d/50unattended-upgrades и поправьте следующее под ваши требования:

Безусловно пакеты могут помещаться в «черный список» и, следовательно, не будут обновлены автоматически. Для блокирования обновления пакета добавьте его в список:

Чтобы разрешить автоматические обновления отредактируйте /etc/apt/apt.conf.d/20auto-upgrades и установите соответствующие опции настройки apt:

Настройки, приведенные выше, обновляют список пакетов, загружают и устанавливают доступные обновления каждый день. Локальный архив загрузок чистится каждую неделю.

Результаты работы unattended-upgrades сохраняются в журнале /var/log/unattended-upgrades.

Уведомления

Настройка Unattended-Upgrade::Mail в файле /etc/apt/apt.conf.d/50unattended-upgrades позволит unattended-upgrades посылать почтовые сообщения администратору с уточнением какие пакеты требуют обновления или имеют проблемы.

Для того чтобы почта отправлялась надо поставить пакет bsd-mailx .

Другим полезным пакетом является apticron. Пакет apticron настраивает задачу cron для отправки почтовых сообщений администратору по любым пакетам в системе, для которых есть обновления, а также перечень изменений по каждому пакету.

Для установки пакета apticron введите в терминале:

Как только пакет установится, отредактируйте /etc/apticron/apticron.conf для установки почтового адреса и других опций:

© 2012 Ubuntu-ru — Русскоязычное сообщество Ubuntu Linux.

© 2012 Canonical Ltd. Ubuntu и Canonical являются зарегистрированными торговыми знаками Canonical Ltd.

Источник

Как настроить автоматические обновления в Ubuntu 18.04

Регулярное обновление вашей системы Ubuntu — один из наиболее важных аспектов общей безопасности системы. Если вы не обновите пакеты своей операционной системы последними исправлениями безопасности, вы сделаете свой компьютер уязвимым для атак.

При управлении несколькими машинами Ubuntu обновление системных пакетов вручную может занять много времени. Даже если вы управляете одной системой, иногда вы можете пропустить важное обновление. Здесь пригодятся автоматические автоматические обновления.

В этом руководстве мы рассмотрим, как настроить автоматические автоматические обновления в Ubuntu 18.04. Те же шаги применимы для любого дистрибутива на основе Ubuntu, включая Kubuntu, Linux Mint и Elementary OS.

Подготовка

Прежде чем продолжить это руководство, убедитесь, что вы вошли в систему как пользователь с привилегиями sudo .

Установка пакета unattended-upgrades

Пакет unattended-upgrades включает инструменты, которые могут автоматически загружать и устанавливать обновленные пакеты.

Скорее всего, этот пакет уже установлен в вашей системе Ubuntu. Если нет, вы можете установить его, введя следующую команду в своем терминале:

После завершения установки служба автоматического обновления запустится автоматически. Вы можете проверить это, набрав:

Настройка автоматических обновлений

Пакет unattended-upgrades можно настроить, отредактировав файл /etc/apt/apt.conf.d/50unattended-upgrades .

Конфигурация по умолчанию должна работать для большинства пользователей, но вы можете открыть файл и внести изменения при необходимости. Вы можете обновить все пакеты или только обновления безопасности.

Первый раздел определяет, какие типы пакетов будут обновляться автоматически. По умолчанию он устанавливает только обновления безопасности. Если вы хотите включить обновления из других репозиториев, вы можете раскомментировать соответствующий репозиторий, удалив двойную косую черту // в начале строки. Все, что находится после // является комментарием и не читается пакетом.

Если по какой-либо причине вы хотите отключить автоматическое обновление определенных пакетов, просто добавьте их в черный список пакетов:

Вы также можете получить электронное письмо, если по какой-либо причине возникла проблема с автоматическим обновлением. Для этого раскомментируйте следующие две строки и введите свой адрес электронной почты. Убедитесь, что у вас есть инструмент, который может отправлять электронные письма, установленный в вашей системе, например mailx или postfix .

Включение автоматического обновления

Чтобы включить автоматическое обновление, вам необходимо убедиться, что файл конфигурации apt /etc/apt/apt.conf.d/20auto-upgrades содержит по крайней мере следующие две строки, которые должны быть включены по умолчанию:

Приведенная выше конфигурация обновляет список пакетов и устанавливает доступные обновления каждый день.

Вы также можете добавить следующую строку, которая очищает локальный архив загрузки каждые 7 дней.

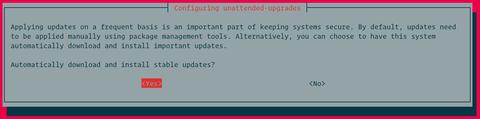

Другой способ включения / отключения автоматических обновлений — выполнить следующую команду, которая изменит (или создаст, если не существует) /etc/apt/apt.conf.d/20auto-upgrades .

Тестирование

Чтобы проверить, работает ли автоматическое обновление, выполните пробный запуск:

Результат должен выглядеть примерно так:

История автоматических автоматических обновлений регистрируется в файле /var/log/unattended-upgrades/unattended-upgrades.log .

Выводы

В этом руководстве вы узнали, как настроить автоматические автоматические обновления и поддерживать свою систему в актуальном состоянии.

Если у вас есть какие-либо вопросы или отзывы, не стесняйтесь оставлять комментарии.

Источник

- UnattendedUpgrades

The purpose of unattended-upgrades is to keep the computer current with the latest security (and other) updates automatically.

If you plan to use it, you should have some means to monitor your systems, such as installing the apt-listchanges package and configuring it to send you emails about updates. And there is always /var/log/dpkg.log, or the files in /var/log/unattended-upgrades/.

As of Debian 9 (Stretch) both the unattended-upgrades and apt-listchanges packages are installed by default and upgrades are enabled with the GNOME desktop. Rudimentary configuration is accessible via the «Software & Updates» application (software-properties-gtk).

To install these packages, run the following command as root:

The default configuration file for the unattended-upgrades package is at /etc/apt/apt.conf.d/50unattended-upgrades. The defaults will work fine, but you should read it and make changes as needed.

This section controls which packages are upgraded:

You should at least uncomment the following line:

Automatic call via /etc/apt/apt.conf.d/20auto-upgrades

To activate unattended-upgrades, you need to ensure that the apt configuration stub /etc/apt/apt.conf.d/20auto-upgrades contains at least the following lines:

The file /etc/apt/apt.conf.d/20auto-upgrades can be created manually or by running the following command as root:

Or non-interactively by running:

Automatic call via /etc/apt/apt.conf.d/02periodic

Alternatively, you can also create the apt configuration file /etc/apt/apt.conf.d/02periodic to activate unattended-upgrades:

Below is an example /etc/apt/apt.conf.d/02periodic:

Manual run (for debugging)

To aid debugging you may need to run unattended-upgrades manually thus:

See Also

apt-listchanges

Below is an example configuration file for apt-listchanges, /etc/apt/listchanges.conf:

Modifying download and upgrade schedules (on systemd)

Because Debian is using the systemd system, it has timers defined for APT use, these files are provided by the apt package.

The relevant files are:

Used for downloads: /lib/systemd/system/apt-daily.timer

gets overridden by /etc/systemd/system/apt-daily.timer.d/override.conf

Used for upgrades: /lib/systemd/system/apt-daily-upgrade.timer

gets overridden by /etc/systemd/system/apt-daily-upgrade.timer.d/override.conf

The canonical steps to create and edit these overrides for these settings are for downloads

or for upgrades

Here is an example of how to override the download time to 1AM by adding the following via sudo systemctl edit apt-daily.timer :

Line #2 above is needed to reset (empty) the default value shown below in line #5.

Line #4 above is needed to prevent any random delays coming from the defaults.

Источник

unattended-upgrades: некоторые пакеты не помечаются для обновления

На сервере с Debian stable настроено обновление пакетов через unattended-upgrades, все работало более менее стабильно, но недавно в logwatch отчетах заметил такие сообщения:

И не совсем понятно такое сообщение:

Т.е. здесь идет итоговый список пакетов, которые не обновлены на сервере?

Впервые вижу человека, который не только не отключают эту «фичу», а еще и наблюдает за её работой.

Блин, спасибо, ты сделал мой день! Ржу в голосину сижу =)

попробуйте руками обновить один из проблемных пакетов, к примеру

apt-get install —only-upgrade mailutils

и посмотрите логи apt, что там произошло.

Ну вот, смотрите. Зависимости сломаны. Нужно править! Вот пакет зависимость, который не может установиться https://packages.debian.org/buster/libmailutils5. По идее,он должен сам подтянуться, т.к. указан, как зависимость к mailutils. У вас пакет захолжены? (Смотреть командой apt-mark showhold )

пустой, пакеты не захолжены?

В самой идее обновлять без участия человека нету никаких проблем. Более того, участие человека — это обманчивая иллюзия контроля. Многие просто любят пыриться в dashboard когда обновляется сервис, вставлять разные ручные тесты и подтверждения. Это все таблетка для успокоения души, потому что люди не могут себе признать что они ничего не контроллируют. И за это платят лишней работой.

А все дело в том что это все происходит от плохих систем тестирования, проверки здоровья и автоматизации.

Не человек должен пыриться в мониторинг и жать на кнопочки для обновлений, а обновления должны сами обновляться и мониторинг должен уведомлять человека о проблемах. А impact нужно ограничивать осторожными обновлениям по изолированым зонам.

И система должна быть разработана так, чтобы откатываться было безопасно.

Отсюда и докеры и прочья фигня чтобы хост держать почти железно надежным с малой поверхностью для поломки, а контейнеры можно было тестировать отдельно от хоста и легко управлять их версиями согласно установленой policy.

Источник

Как обновить Linux Astra? Установка последних обнов безопасности

В качестве альтернативы создатели предлагают нам самостоятельно отслеживать, а затем скачивать с их ресурса образы с обновлениями, без лишней скромности именуемые «Бюллетени безопасности». В данном уроке я расскажу, каким образом вы можете загрузить данные бюллетени и самостоятельно обновить вашу Астру. Приступим.

Шаг 1. На официальном ресурсе astralinux.ru переходим на вкладку «Бюллетени безопасности» и выбираем нужную версию ОС. Я буду демонстрировать всё на примереверсии 1.6.

Шаг 2. Выбираем последний Бюллетень. На сегодняшний день это Update 4 версии. У вас он вероятно будет чутка новее.

Шаг 3. Видим, что данная версия включает в себя все предыдущие обновления. Чуть ниже есть пункт «Загрузить образ диска». То, что нужно. Жмём «Скачать», а затем «Сохранить файл».

Шаг 4. Дождавшись загрузки открываем «Терминал Fly». Он находится в разделе с системными утилитами.

Шаг 5. Вводим команду «cd Загрузки», чтоб перейти в каталог куда загрузился наш образ.

Шаг 6. Давайте проверим, точно ли образ присутствует здесь. «ls». Да, вот он ISO’шник.

Шаг 7. Далее нам нужно скопировать его в папку mnt. Данный каталог является временной точкой монтирования для всех образов. Пишем sudo. Все последующие команду будем выполнять с правами ROOT’а, CP, полное наименование образа, расширение и затем нужный каталог.

Шаг 8. Дожидаемся пока образ копирнётся, а затем монтируем его в качестве CD-диска в привод. sudo mount /mnt/20191029SE16.iso /media/cdrom

Шаг 9. Отличненько. Далее регистрируем диск в системе. sudo apt-cdrom -m add

Шаг 10. И вводим имя. Я укажу точно такое же, как и название образа.

Шаг 11. Тут всё. Можно пока отмонтировать раздел. Подключим по мере необходимости. sudo umount /media/cdrom

Шаг 12. Далее вводим команду sudo -s. Чтобы все последующие действия выполнялись с правами Root’а по умолчанию.

Шаг 13. Обновляем список пакетов.

Шаг 14. И приступаем к установке набрав apt dist-upgrade

Шаг 15. Соглашаемся с тем, что размер диска после обнов слегка уменьшится.

Шаг 16. И при появлении сообщения с просьбой вставить диск, открываем второе окно терминала. Самое время вернуть отмонтированный диск на место. Вводим sudo mount /mnt/20191029SE16.iso /media/cdrom, подтверждаем это дело, и вернувшись в основное окно жмём Enter.

Шаг 17. Установка продолжилась. Ждём, когда процесс завершится. Такc. Видим, что есть одна небольшая ошибка. Исправим зависимости. Вводим apt -f install

Шаг 18. Система просит вставить оригинальный диск с астрой. Нет проблем. Подключаем его и двигаемся дальше.

Шаг 19. После завершения обновлений закрываем все окна Fly терминала и перезагружаем нашу машинку.

Шаг 20. Не забудьте отключить установочный диск. А то при старте запустится процесс установки ОС.

Шаг 21. После успешной загрузки нам остаётся лишь удалить файлы-образы. Из загрузок это можно сделать через контекстное меню. Ничего сложного.

Шаг 22. А вот из MNT так просто не убрать. Открываем терминал. Переходим в соответствующий каталог и вводим команду sudo rm и полное наименование образа.

Вот теперь точно всё. Система Astra Lunux обновлена. Можно расслабиться.

Друзья, все команды я как обычно оставлю в описании к этому видео. Если вы хотите научиться работать не только с клиентскими операционными системами Linux, но и администрировать серверные решения, то обязательно ознакомьтесь с нашим обучающим курсом Linuxс нуля. В данный момент на него действует 50% скидка. Ссылочка со всеми подробностями также в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

На этом сегодня всё. Удачи, успехов ребятки. Берегите себя и свои сервера. Не пренебрегайте обновлениями и помните, ничто не вечно под виндой. Карантин 2020 — лучшее время, чтобы изучить линуху и вернуться на рынок труда с новыми, реально востребованными знаниями. До новых встреч. Всем пока.

Источник