- Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

- Политики управления паролями Fine-Grained Password Policies

- Настройка Fine-Grained Password Policies в Windows Server 2012 R2

- Настройка политики Fine-Grained Password Policy с помощью PowerShell

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Управление сохраненными именами пользователей и паролями на компьютере под управлением Windows XP, который не входит в домен

- В ЭТОЙ ЗАДАЧЕ

- Аннотация

- Ссылки

Настройка политики паролей Fine-Grained Password Policy в Windows 2012 R2

В версии Active Directory, представленной в Windows Server 2000 можно было создать только одну политику паролей на весь домен. Данная политика настраивалась в рамках стандартной политики Default Domain Policy. В том случае, если администратор назначает новую GPO с иными настройками паролей на OU, клиентские CSE (Client Side Extensions), игнорировали такие политики. Естественно, такой подход не всегда удобен, и чтобы обойти такое ограничение, администраторам приходилось идти на различные ухищрения (дочерние домены и леса, фильтры и т.д.), что создавало дополнительные трудности.

В этой статье мы покажем особенности настройки и управления гранулированных политик управления паролями на базе Windows Server 2012 R2.

Политики управления паролями Fine-Grained Password Policies

В Windows Server 2008, разработчики добавили новый отдельную от GPO возможность управления настройками паролей Fine-Grained Password Policies (FGPP – гранулированные / раздельные политики обеспечения парольной защиты). Fine-Grained Password Policies позволяют администратору создать в одном домене множество специальных политик управления паролями (Password Settings Policy — PSO), определяющих требования к паролям (длина, сложность, история) и блокировки учетных записей. Политики PSO могут быть назначены на конкретных пользователей или группы, но не на контейнеры (OU) Active Directory. Причем, если к пользователю привязана политика PSO, настройки парольной политики из GPO Default Domain Policy к нему более не применяются.

К примеру, с помощью FGPP, можно наложить более высокие требования на длину и сложность пароля для учетных записей администраторов, сервисных учетных записей или пользователей, имеющих внешний доступ к ресурсам домена (через VPN или DirectAccess).

Основные требования для использования множественных политик паролей FGPP в домене:

- функциональный уровень домена Windows Server 2008 или выше

- парольные политики можно назначить на пользователей или глобальные группы безопасности (global security)

- FGPP политика применяется целиком (нельзя часть настроек описать в GPO, а часть в FGPP)

Главный недостаток новшества в Windows Server 2008– отсутствие удобных инструментов управления политиками паролей, настройку которых можно было выполнить только из низкоуровневых утилит по работе с AD, например ADSIEdit, ldp.exe, LDIFDE.exe.

Настройка Fine-Grained Password Policies в Windows Server 2012 R2

В Windows Server 2012 в консоли ADAC (Active Directory Administration Center) появился новый графический интерфейс для управления парольными политиками Fine-Grained Password Policies. В данном примере мы покажи, как назначить отдельную парольную политику на доменную группу Domain Admins.

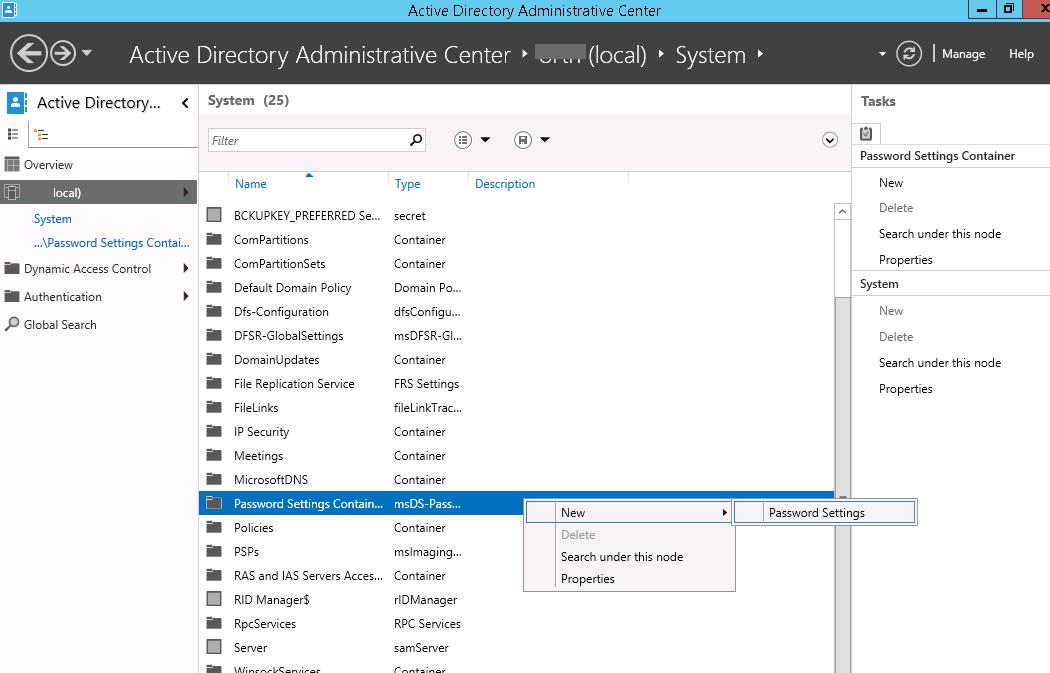

Итак, на контроллере домена с правами администратора запустите консоль Active Directory Administrative Center (ADAC), переключитесь в древовидный вид и разверните контейнер System. Найдите контейнер Password Settings Container, щелкните по нему ПКМ и выберите New -> Password Settings

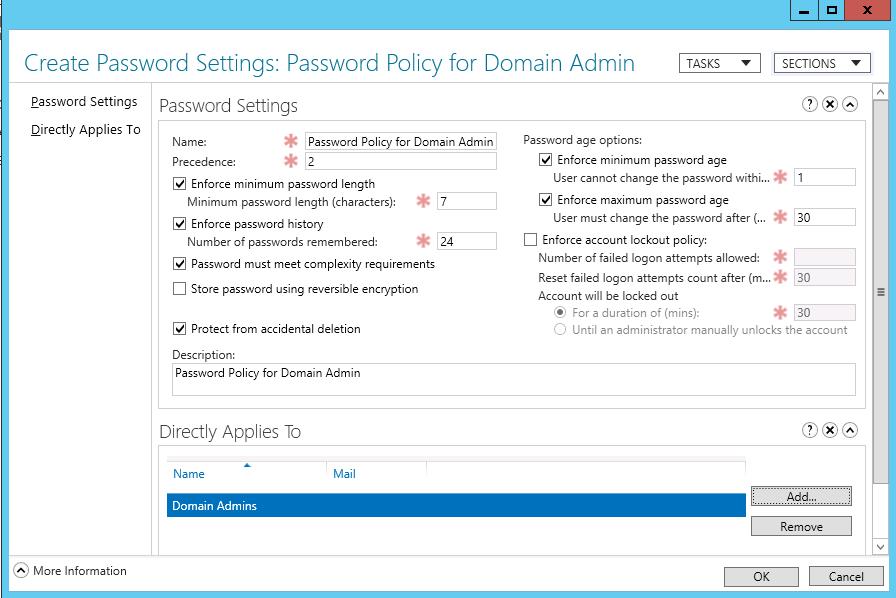

В открывшемся окне нужно указать имя политики паролей (в нашем примере Password Policy for Domain Admin) и задать ее настройки. Все поля стандартные: минимальная длина и сложность пароля, количество хранимых паролей в истории, параметры блокировки при неправильном введении пароля и т.д. Обратите внимание на атрибут Precedence. Данный атрибут определяет приоритет данной политики паролей. Если на объект действую несколько политик FGPP, к объекту будет применена политика с меньшим значением в поле Precedence.

Примечание.

- Если на пользователя действуют две политики с одинаковыми значениями Precedence, будет применена политика с меньшим GUID.

- Если на пользователя назначены несколько политик, причем одна из них действует через группу безопасности AD, а вторая – напрямую на учетную запись, то будет применена политика, назначенная на учетку.

Затем в секции Direct Applies To нужно добавить группы/пользователей, на которых должна действовать политика (в этом примере Domain Admin). Сохраните политику.

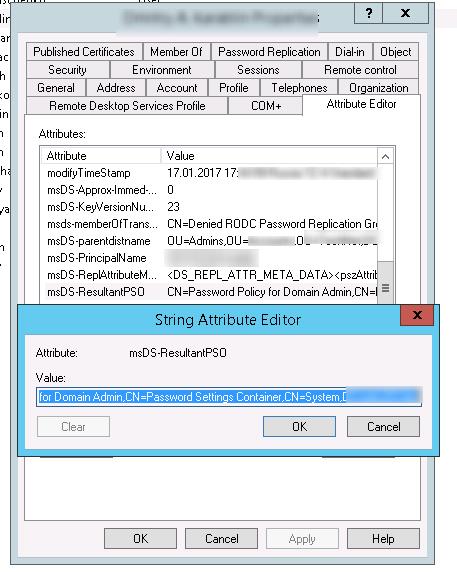

С этого момента данная парольная политика будет применяться на всех членов группы Domain Admin. Запустим консоль Active Directory Users and Computers (с установленной опцией Advanced Features) и откроем свойства любого пользователя из группы Domain Admin. Перейдите на вкладку Attribute Editor и в поле Filter выберите опцию Constructed.

Найдите атрибут пользователя msDS-ResultantPSO. В этом атрибуте указывается действующая на пользователя парольная политика FGPP (CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=winitpro,DC=ru).

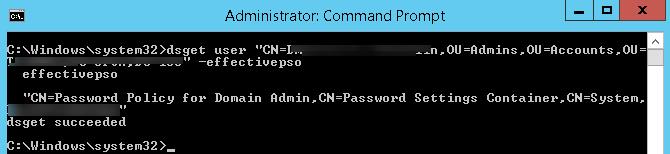

dsget user «CN=Dmitriy,OU=Admins,DC=winitpro,DC=ru» –effectivepso

Настройка политики Fine-Grained Password Policy с помощью PowerShell

Естественно, в Windows Server 2012 R2 политики PSO можно создать и назначить на пользователей с помощью PowerShell:

Создадим политику:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.10:00:00” -LockoutObservationWindow “0.00:20:00” -LockoutThreshold 5 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $false

Назначим политику на группу пользователей:

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console – gpmc.msc );

- Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Просмотр текущей парольной политики в домене

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Управление сохраненными именами пользователей и паролями на компьютере под управлением Windows XP, который не входит в домен

В ЭТОЙ ЗАДАЧЕ

Аннотация

В этой статье описывается управление сохраненными именами пользователей и паролями на компьютере, который не входит в состав домена.

При входе на компьютер под управлением Windows XP можно указать имя пользователя и пароль, которые станут контекстом безопасности по умолчанию для подключения к Интернету или к другим компьютерам в сети. Однако эти учетные данные могут открывать доступ не ко всем нужным ресурсам. Функция сохранения имен пользователей и паролей позволяет сохранять дополнительные имена и пароли как часть профиля.

Функция «Сохранение имен пользователей и паролей» предоставляет безопасное хранилище для паролей. Благодаря ей имена пользователей и пароли для доступа к разнообразным сетевым ресурсам и приложениям (например, к электронной почте) можно ввести один раз, а затем Windows автоматически, без вмешательства пользователя, будет подставлять учетные данные при последующих посещениях этих ресурсов.

При первом входе на сервер или посещении веб-узла вам предлагается указать имя пользователя и пароль. При вводе имени пользователя и пароля для доступа к определенному ресурсу и установке флажка Сохранить пароль учетные данные сохраняются в учетной записи пользователя. При последующем подключении к этому ресурсу Windows автоматически выполняет проверку подлинности учетной записи, используя сохраненные учетные данные.

В случае установки флажка в поле Сохранить пароль в диалоговом окне ввода имени пользователя и пароля (оно появляется при подключении к ресурсу) учетные данные сохраняются в наиболее общей форме. Например, при доступе к определенному серверу в домене учетные данные могут быть сохранены как *. домен.com (где домен — это имя домена). Сохранение других учетных данных для другого сервера в этом домене не приводит к их перезаписи. Новые учетные данные сохраняются с использованием более подробной информации.

При доступе к ресурсу пакет проверки подлинности выполняет в хранилище функции «Сохранение имен пользователей и паролей» поиск наиболее подробных учетных данных, соответствующих ресурсу. Если такие данные найдены, они будут использованы пакетом проверки подлинности без участия пользователя. Если же данные не найдены, программе, которая пыталась получить доступ к ресурсу, будет выдана ошибка проверки подлинности. В этом случае пользователю будет предложено ввести имя и пароль.

Сохраненными учетными данными можно управлять вручную. Для этого необходимо щелкнуть Управление сетевыми паролями в учетной записи пользователя, которую вы хотите изменить. В диалоговом окне Сохранение имен пользователей и паролей можно добавить новую запись, удалить существующую запись или просмотреть свойства существующей записи и отредактировать ее. Для этого нажмите кнопки Добавить, Изменить или Свойства.

Для управления сохраненными именами пользователей и паролями выполните следующие действия.

Войдите на компьютер как пользователь, учетные данные которого необходимо изменить.

Нажмите кнопку Пуск и выберите Панель управления.

В разделе Выберите категорию щелкните Учетные записи пользователей, чтобы открыть диалоговое окно Учетные записи пользователей.

Откройте диалоговое окно Сохранение имен пользователей и паролей. Для этого сделайте следующее.

Если вы входите в систему с ограниченными правами:

В разделе Родственные задачи щелкните Управление сетевыми паролями.

Если вы входите в систему с правами администратора:

В разделе или выберите изменяемую учетную запись щелкните свою учетную запись, чтобы открыть диалоговое окно Что вы хотите изменить в своей учетной записи?.

В разделе Родственные задачи щелкните Управление сетевыми паролями.

Будет показан список сохраненных имен пользователей и паролей, аналогичный приведенному ниже:

Чтобы добавить учетные данные вручную:

В диалоговом окне Сохранение имен пользователей и паролей щелкните Добавить, чтобы открыть диалоговое окно Свойства личных данных для входа.

В поле Сервер введите имя необходимого сервера или общего ресурса. В качестве подстановочного символа используйте звездочку. Ниже приведены примеры правильных имен серверов:

*.Microsoft.com

\\ Сервер\ Общий ресурс

В поле Имя пользователя введите имя учетной записи пользователя с правами доступа к ресурсу. Вводите имя пользователя в формате Сервер\ Пользователь или Пользователь@ домен.com. Следующие примеры иллюстрируют правильные имена пользователей (в данном примере Microsoft — это имя домена, а Пользователь — имя пользователя):

Microsoft\ Пользователь

Пользователь@microsoft.com

В поле Пароль введите пароль пользователя, указанный на шаге 3, и нажмите кнопку ОК.

В диалоговом окне Сохранение имен пользователей и паролей нажмите кнопку Закрыть.

Чтобы удалить учетные данные

В диалоговом окне Сохранение имен пользователей и паролей выберите необходимые учетные данные и щелкните Удалить. На экране появится следующее сообщение:

Выбранные сведения о входе в систему будут удалены.

Нажмите кнопку ОК.

В диалоговом окне Сохранение имен пользователей и паролей нажмите кнопку Закрыть.

Чтобы изменить учетные данные

В диалоговом окне Сохранение имен пользователей и паролей выберите необходимые учетные данные и щелкните Свойства, чтобы открыть диалоговое окно Свойства личных данных для входа.

Измените необходимые данные и нажмите кнопку ОК.

Если вы хотите изменить пароль к домену для учетной записи, указанной в поле Имя пользователя, нажмите Изменить. В полях Старый пароль и Новый пароль введите соответствующие данные, затем введите новый пароль еще раз в поле Подтверждение и нажмите кнопку ОК. Пароль к домену будет изменен.

В диалоговом окне Сохранение имен пользователей и паролей нажмите кнопку Закрыть.

При таком способе сохранения учетных данных пользователя для удаленных ресурсов любой, кто получает доступ к этой учетной записи, также может получить доступ к таким ресурсам, защищенным паролем. Поэтому рекомендуется использовать надежный пароль для учетной записи Windows XP.

Для получения дополнительных сведений о создании надежных паролей нажмите кнопку Пуск и выберите команду Справка и поддержка. В поле Поиск введите «создание надежных паролей»и нажмите кнопку Начать поиск.

Ссылки

Дополнительные сведения об управлении сохраненными именами пользователей и паролями см. в следующих статьях базы знаний Майкрософт:

306992 Управление сохраненными именами пользователей и паролями на компьютере в домене

281660 Описание работы функции «Сохранение имен пользователей и паролей»