- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- WiFi-autopwner

- Описание WiFi-autopwner

- Справка по WiFi-autopwner

- Руководство по WiFi-autopwner

- Примеры запуска WiFi-autopwner

- Установка WiFi-autopwner

- Как проверить информацию о беспроводной сетевой карте и WiFi из командной строки Linux

- В Linux доступны следующие утилиты для проверки информации о беспроводной сетевой карте

- Проверьте имя беспроводной сетевой карты с помощью команды lspci

- Проверьте имя беспроводного интерфейса с помощью команды ip

- Проверьте информацию о точке беспроводного доступа с помощью команды nmcli

- Проверьте информацию о драйвере и прошивке беспроводного интерфейса с помощью команды ethtool

- Проверьте информацию о силе сигнала WiFi, скорости передачи данных и качестве канала связи с помощью команды iwconfig

- Проверьте подробную информацию о беспроводном интерфейсе с помощью команды iwlist

- Проверьте информацию о беспроводном интерфейсе с помощью файла procfs

- Проверьте информацию о беспроводном интерфейсе и точке доступа с помощью wavemon

- Проверьте информацию Wifi с помощью команды GNOME NetworkManager

- Как увеличить мощность WIFI в Kali Linux

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

WiFi-autopwner

Описание WiFi-autopwner

WiFi-autopwner — это ассистент выполнения атак на Wi-Fi сети и в сборе информации.

- переводить беспроводной интерфейс в различные режимы и усиливать мощность передачи Wi-Fi адаптера

- выполнять атаки на WPS используя встроенное исправление для ошибки Reaver «Errors: WARNING: Failed to associate with»

- выполнять автоматизированные атаки Pixie Dust на все ТД с WPS

- выполнять атака с наиболее вероятными ПИНами на одну или сразу все ТД

- получать WPA-PSK пароль при известном WPS PIN

- захватывать рукопожатия всех или отдельных ТД с запуском последующего брут-форса

- делать поиск по базе 3WIFI всех точек доступа в диапазоне досягаемости

- показывать все Точки Доступа и Клиенты в округе

- выполнять базовое исследование локальной сети, сканируя хосты с помощью Nmap и автоматически проверяя роутер на уязвимости с помощью RouterSploit

- обходить Captive Portal (используется улучшенный скрипт hack-captive-portals)

- выполнять автоматизированные атаки WEP на все ТД

- искать открытые ТД

- подключаться к Точкам Доступа

- создавать Точку Доступа

- выполнять автоматический аудит Wi-Fi сетей с использованием перечисленных атак

Автор: Alexey Miloserdov

Справка по WiFi-autopwner

Управление программой выполняется из текстового меню. Доступны следующие действия и атаки:

Руководство по WiFi-autopwner

Страница man отсутствует.

Примеры запуска WiFi-autopwner

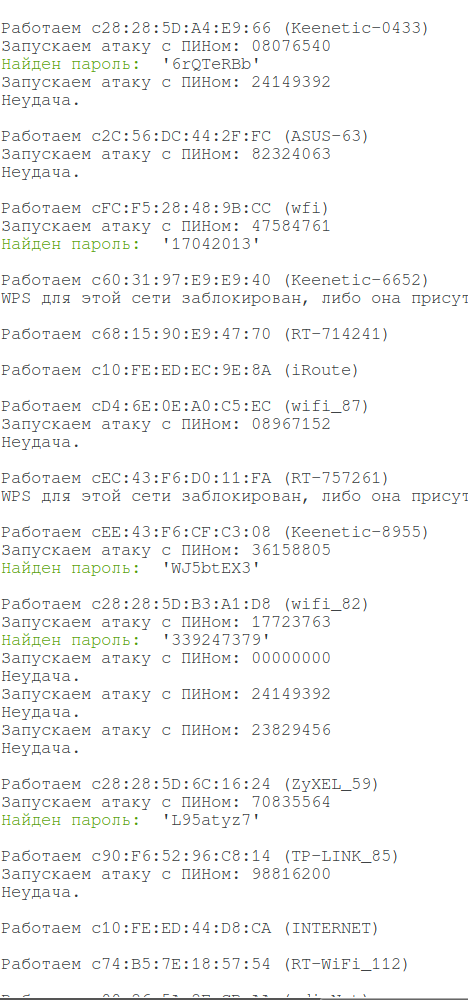

Запуск атаки с наиболее вероятными ПИНами на все ТД с WPS

Эта атака требует Интернет подключение для загрузки ПИНов. Это интернет подключение может быть доступно по проводу или по второму Wi-Fi адаптеру.

Перейдите в папку с программой и запустите её:

Переходим к выбору сетевых интерфейсов и выбираем один из них:

Переводим интерфейс в режим монитора:

Запускаем атаку:

Дожидаемся завершения атаки:

Взломанные пароли выводятся на экран сохраняются в файл all_wifi_passwords.txt:

Установка WiFi-autopwner

Программа представляет собой Bash скрипт, который должен работать в любом дистрибутиве Linux, если установлены необходимые зависимости. Не все зависимости являются строго обязательными — если вы пользуетесь не всеми функциями скрипта, то некоторые из зависимостей вам не понадобятся. Полный список программ, которые использует во время своей работы WiFi-autopwner:

Установка в Kali Linux

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы как это показано в статье «Взлом с CUDA GPU в Kali Linux в облаке и на ПК».

Если вам нужна функция создания беспроводной точки доступа, то установите программу create_ap:

Создание ТД нужно для усиления и расшаривания сигнала Wi-Fi другой Точки Доступа, а также для сниффинга и других атак с использованием сетей Wi-Fi.

Установка в BlackArch

Если вы хотите использовать для взлома паролей Hashcat, то вам нужно установить необходимые драйвера. Например, если у вас видеокарта nVidia, то установка драйверов и программы выполняется следующим образом:

Если вам нужна функция автоматического захвата рукопожатий, то необходима программа Besside-ng, которая по умолчанию отсутствует в пакете aircrack-ng из репозиториев BlackArch. Для решения этой проблемы можно установить aircrack-ng из исходного кода следующим образом:

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Как проверить информацию о беспроводной сетевой карте и WiFi из командной строки Linux

Я использовал ОС Manjaro 18.0 в своем основном ноутбуке для повседневных целей, и большую часть времени я использую CLI для большей части своей деятельности, поэтому я хотел бы проверить детали Wi-Fi через командную строку.

Я сделал небольшой поиск в Google и нашел несколько статей об этом.

Теперь я собираюсь написать подробную статью об этом, чтобы помочь другим.

Для этого вы должны сначала определить имя интерфейса.

Как только вы нашли имя интерфейса, вы можете использовать одну из приведенных ниже утилит для получения подробной информации о нем.

Большая часть утилиты позволяет отслеживать и просматривать уровни шума беспроводных сетей, скорость передачи данных, качество сигнала, уровень сигнала, статистику пакетов, конфигурацию устройства и параметры сети и т. д.

В Linux доступны следующие утилиты для проверки информации о беспроводной сетевой карте

- lspci: lspci – это утилита для отображения информации о шинах PCI в системе и подключенных к ней устройствах.

- IP: он показывает / манипулирует информацией о маршрутизации, сетевых устройствах, интерфейсах и туннелях.

- nmcli: nmcli – это инструмент командной строки для управления NetworkManager и создания отчетов о состоянии сети.

- ethtool: ethtool используется для запроса и управления драйверами сетевых устройств и настройками оборудования, особенно для проводных Ethernet-устройств.

- iwconfig: Iwconfig похож на ifconfig, но предназначен для беспроводных интерфейсов.

- iwlist: Iwlist используется для отображения некоторой дополнительной информации из интерфейса беспроводной сети, которая не отображается iwconfig.

- procfs: файловая система proc (procfs) – это специальная файловая система в Unix-подобных операционных системах, которая представляет информацию о процессах и другую системную информацию.

- wavemon: wavemon – это приложение мониторинга на основе ncurses для беспроводных сетевых устройств.

- GNOME NetworkManager: демон GNOME NetworkManager пытается настроить сеть для сетевых интерфейсов, таких как Ethernet, WiFi и мобильные широкополосные устройства.

Проверьте имя беспроводной сетевой карты с помощью команды lspci

lspci – это утилита для отображения информации о шинах PCI в системе и подключенных к ней устройствах.

По умолчанию отображается краткий список устройств.

Используйте параметры, описанные ниже, чтобы запросить более подробный вывод или вывод, предназначенный для анализа другими программами.

Выполните следующую команду, чтобы определить имя вашей беспроводной сетевой карты.

Используйте следующую команду, чтобы получить более подробную информацию о беспроводной карте.

Проверьте имя беспроводного интерфейса с помощью команды ip

Он показывает / манипулирует информацией о маршрутизации, сетевых устройствах, интерфейсах и туннелях.

Выполните следующую команду, чтобы проверить, активен ли интерфейс беспроводной сети. Да, это активно и работает нормально.

Обратите внимание, имя беспроводного интерфейса начинается с w, а проводной интерфейс начинается с e.

Проверьте информацию о точке беспроводного доступа с помощью команды nmcli

nmcli – это инструмент командной строки для управления NetworkManager и создания отчетов о состоянии сети.

Его можно использовать в качестве замены для nm-апплета или других графических клиентов. nmcli используется для создания, отображения, редактирования, удаления, активации и деактивации сетевых подключений, а также для контроля и отображения состояния сетевых устройств.

Запустите следующую команду, чтобы просмотреть доступные точки доступа Wi-Fi для вас.

Он покажет, какой Wi-Fi в данный момент подключен к вашей системе, а также покажет, какой беспроводной интерфейс подключен к нему.

Для просмотра скорости точки доступа, уровня сигнала и информации о безопасности.

Выполните следующую команду, чтобы увидеть подробную информацию о точке доступа «2g» Wi-Fi.

Выполните следующую команду, чтобы просмотреть сведения об интерфейсе wifi «wlp8s0».

Проверьте информацию о драйвере и прошивке беспроводного интерфейса с помощью команды ethtool

ethtool используется для запроса и управления драйверами сетевых устройств и настройками оборудования, особенно для проводных Ethernet-устройств.

Выполните следующие команды, чтобы узнать о драйвере ядра Wi-Fi, версии прошивки и информации о шине.

Проверьте информацию о силе сигнала WiFi, скорости передачи данных и качестве канала связи с помощью команды iwconfig

Iwconfig похож на ifconfig, но предназначен для беспроводных интерфейсов.

Он используется для установки параметров сетевого интерфейса, которые являются специфическими для беспроводной работы.

Iwconfig также может использоваться для отображения этих параметров и статистики беспроводной связи (извлекается из /proc/net/wireless).

Все эти параметры и статистика зависят от устройства.

Каждый драйвер предоставит только некоторые из них в зависимости от аппаратной поддержки, и диапазон значений может измениться.

Пожалуйста, обратитесь к справочной странице каждого устройства для деталей.

Проверьте подробную информацию о беспроводном интерфейсе с помощью команды iwlist

Iwlist используется для отображения некоторой дополнительной информации из интерфейса беспроводной сети, которая не отображается iwconfig.

Проверьте информацию о беспроводном интерфейсе с помощью файла procfs

Файловая система proc (procfs) – это специальная файловая система в Unix-подобных операционных системах, которая представляет информацию о процессах и другую системную информацию.

Проверьте информацию о беспроводном интерфейсе и точке доступа с помощью wavemon

wavemon – это приложение мониторинга на основе ncurses для беспроводных сетевых устройств.

Он отображает уровни в режиме реального времени, а также показывает информацию об устройствах и беспроводных сетях.

Интерфейс wavemon разбивается на разные «экраны».

Каждый экран представляет информацию определенным образом.

Например, экран «информация» отображает текущие уровни в виде гистограмм, тогда как экран «уровень» представляет те же уровни, что и движущаяся гистограмма.

Этот экран позволяет изменить все параметры программы, такие как параметры интерфейса и шкалы уровня, а также сохранить новые настройки в файле конфигурации.

Это полноэкранный график гистограммы, показывающий эволюцию уровней со временем.

Проверьте информацию Wifi с помощью команды GNOME NetworkManager

Демон NetworkManager пытается сделать сетевую конфигурацию и работу максимально безболезненными и автоматическими, управляя основным сетевым подключением и другими сетевыми интерфейсами, такими как Ethernet, WiFi и мобильные широкополосные устройства.

NetworkManager подключит любое сетевое устройство, когда соединение для этого устройства станет доступным, если только это поведение не отключено.

Информация о сети экспортируется через интерфейс D-Bus в любое заинтересованное приложение, предоставляя богатый API для проверки и контроля сетевых настроек и работы.

Источник

Как увеличить мощность WIFI в Kali Linux

Данная статья носит чисто теоретическое исследование, в части стран, в частности в России законодательством запрещено увеличивать мощность wi-fi адаптера. Все действия вы будете производить на ваш страх и риск. Тем не менее в материале вы найдете исчерпывающую информацию о том как увеличить мощность WIFI сигнала программно.

В предыдущей статье мы частично рассмотрели тюнинг с выставлением региона Белиз, была дана ссылка на интересный материал wi-fi more 30 dBm данная статья изначально задумывалась, как перевод, но в ходе написания я решил пойти немного дальше.

Все действия предпринимались с адаптерами Alfa Network, усиление мощности при работе с другими адаптерами не гарантируется!

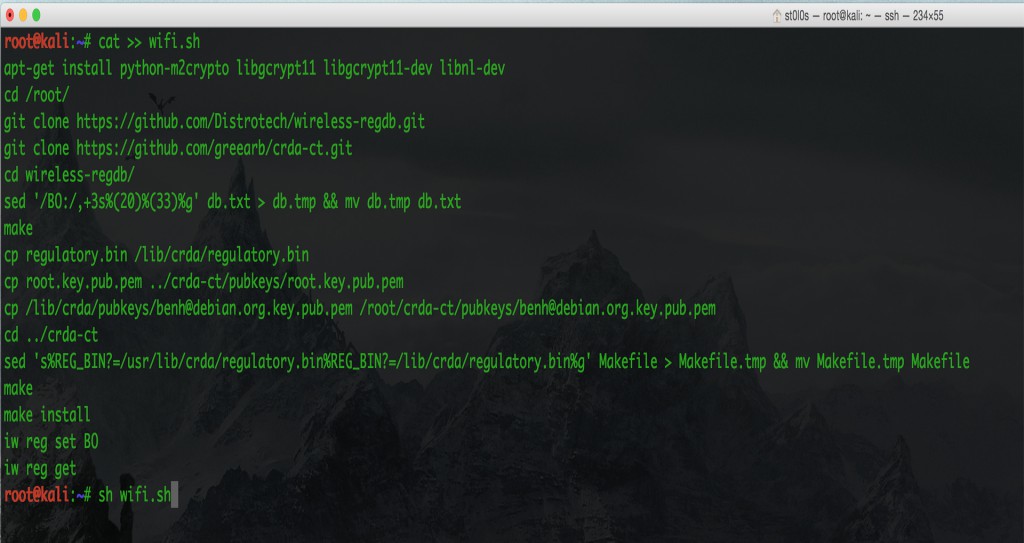

Для ленивых, или для тех кому лень читать был написан небольшой скрипт: запустив следующую последовательность в консоли при выборе региона BO вы получите мощность в 33 dBm или 2 Вт .

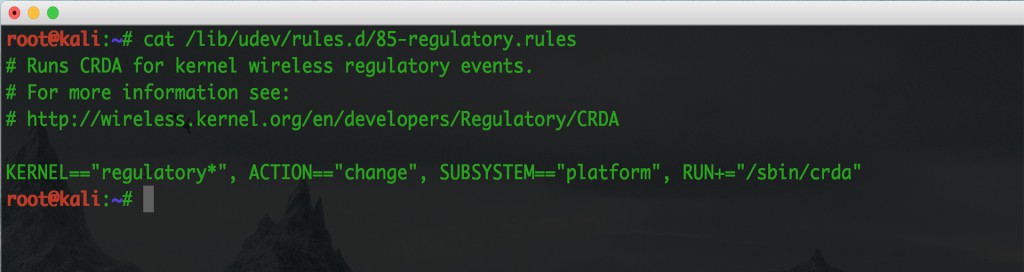

Вы наверно спросите зачем такие сложности и что мы будем с этого иметь? Давайте разберемся откуда у нас берутся стандартные настройки и что мы можем с этим сделать. Существует ISO 3166, определяющий кодовые обозначения государств и зависимых территорий, а так же crda agent, который посылает ядру wireless regulatory domain. Crda запускается udev скриптом. Если мы хотим изменить регион для тюнинга мы используем утилиту iw.

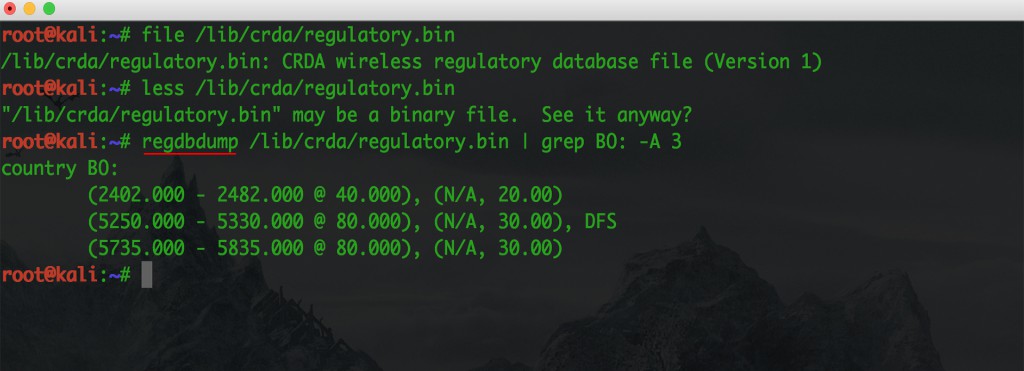

Так вот когда crda посылает ядру информацию о текущем регионе и параметрах для него, он берет информацию из regulatory.bin — The Linux wireless regulatory database. Это обыкновенный файл, который мы можем найти по пути /lib/crda/regulatory.bin, минус что мы не можем посмотреть его стандартными средствами, для просмотра нам надо использовать утилиту regdbdump.

Так вот для того что бы у нас все заработало как мы хотим, нам надо создать новый crda и regulatory.bin, а наградой за наши труды нам будет увеличение мощности:

базовые 20dBm — 100 мВт

используем BZ 30dBm — 1000 мВт

тюнинг на примере BO 33dBm — 2000 мВт

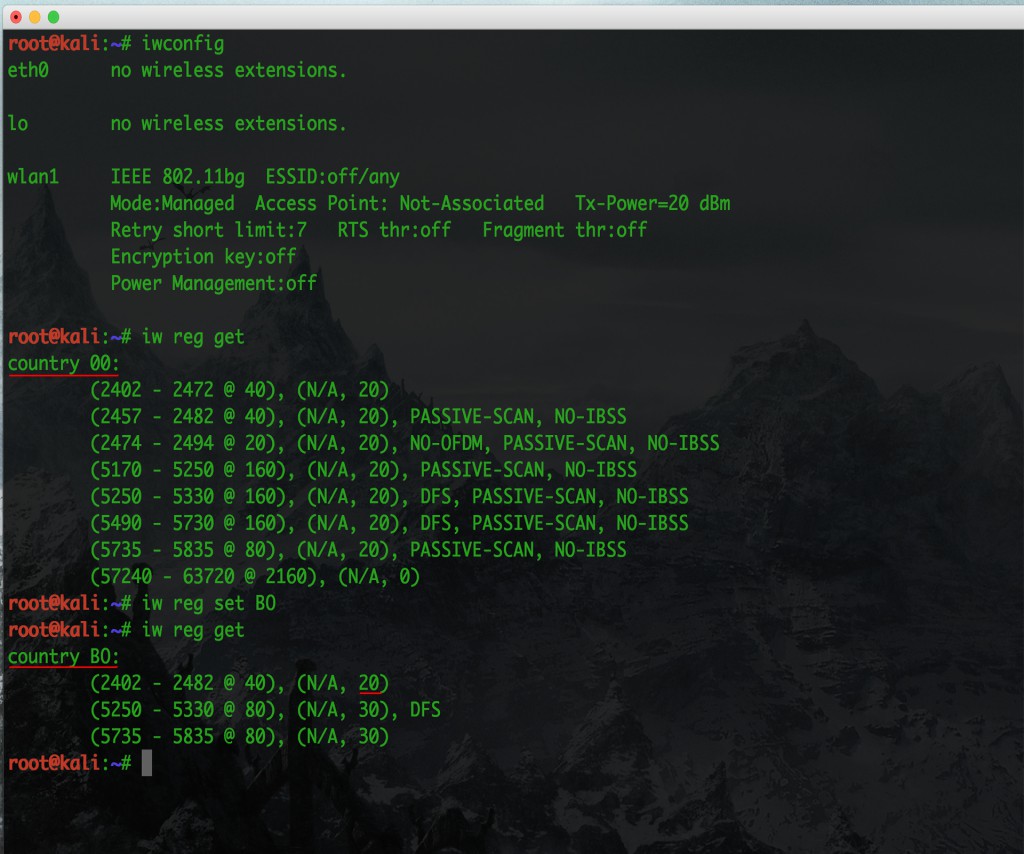

давайте посмотрим, что мы имеем на старте

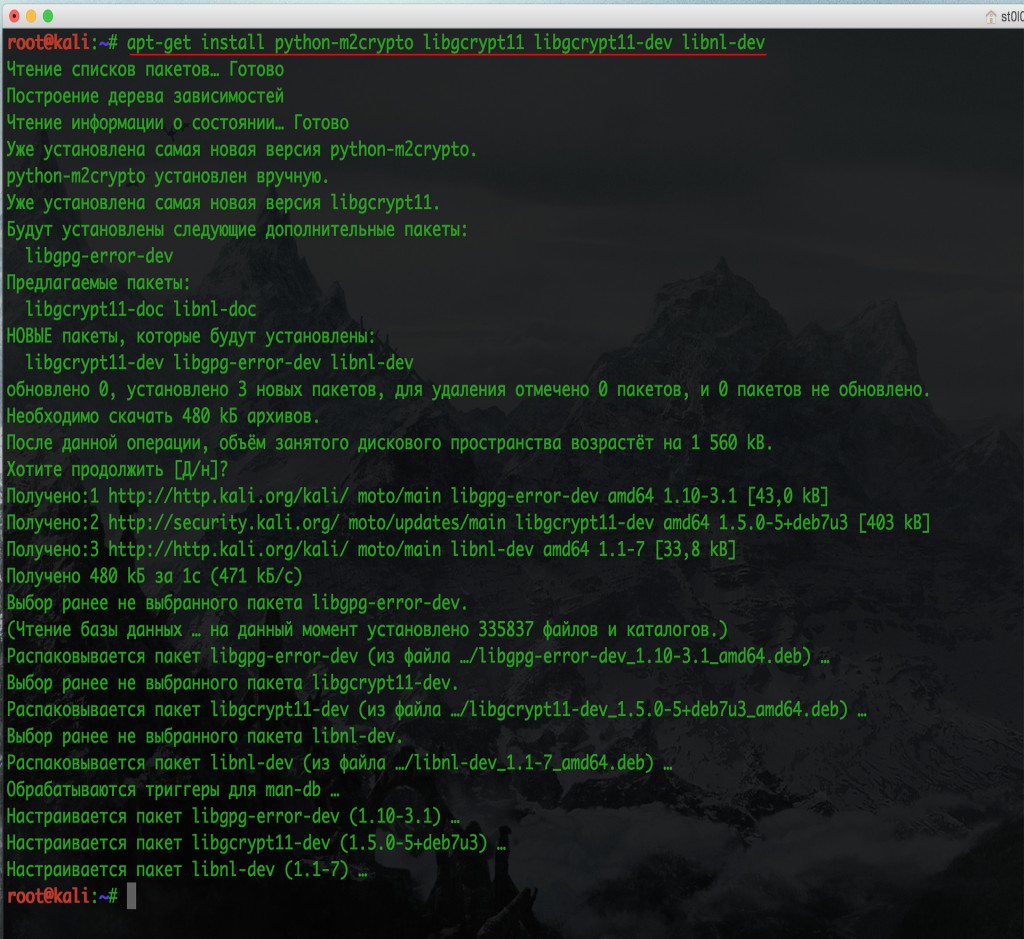

Для начала нам надо установить дополнительное программное обеспечение.

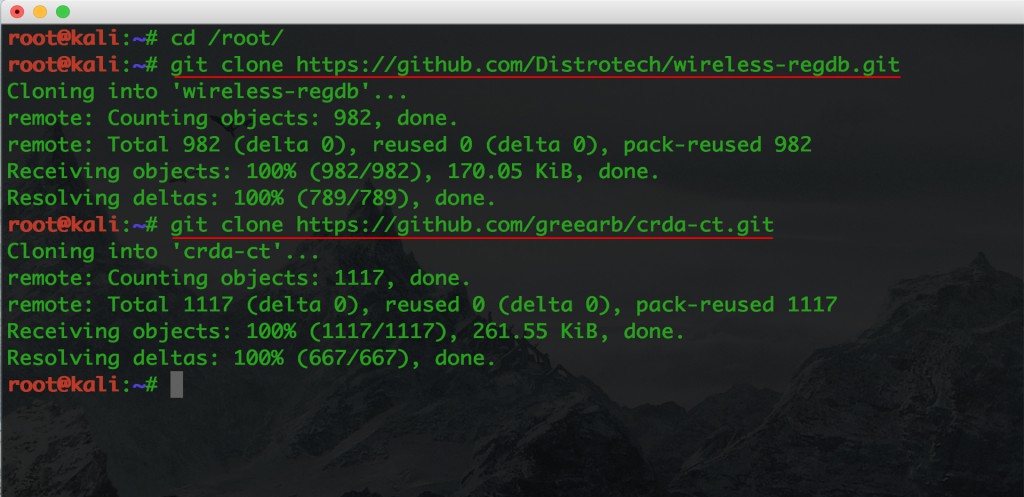

После скачаем исходники crda и regulatory.bin , в оригинальном мануале ссылки неправильные.

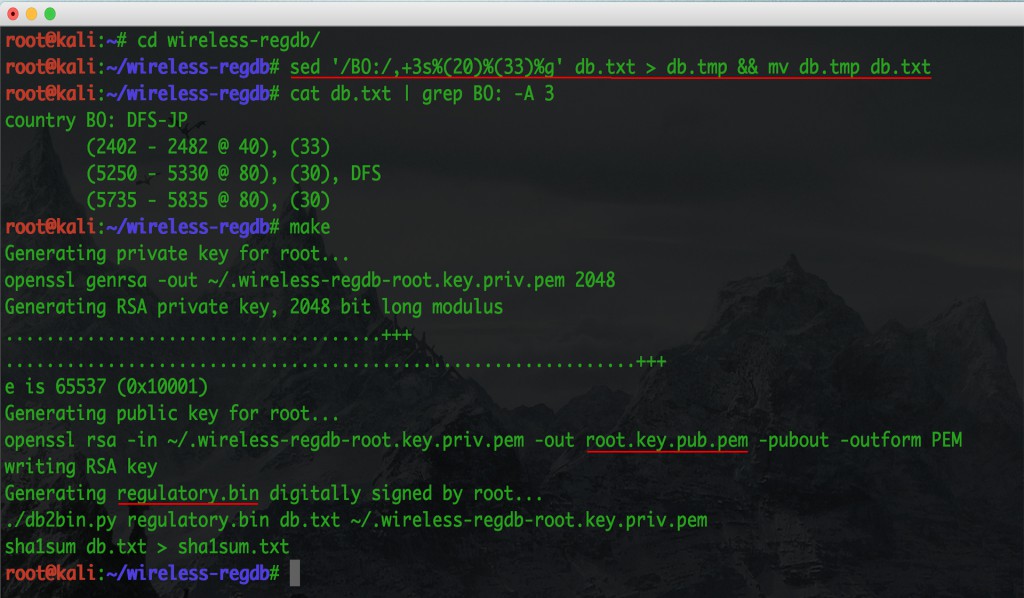

Первым делом изменим на нужные значения в файле db.txt и соберем regulatory.bin . Я сторонник использовать sed, но вы можете отредактировать файл в ручном режиме

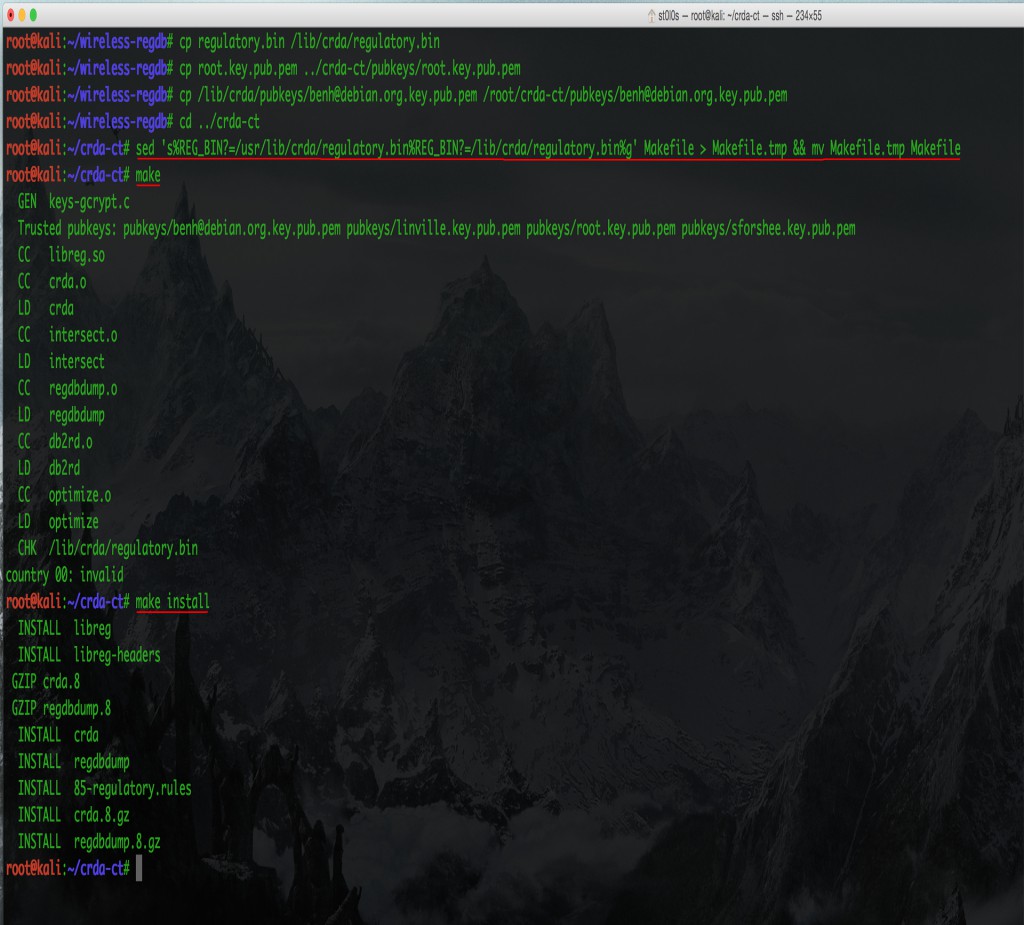

после чего нам надо заменить оригинальный regulatory.bin и сертификаты для сборки crda

обращаю ваше внимание, что в Makefile неправильные пути для сборки, их надо исправить я использую sed вам как будет удобно

после чего запускаем сборку и установку

да я не описался мы делаем make install, а не make checkinstall учитывая наш тюнинг .

выбираем регион BO и наслаждаемся результатом

Источник