- Usb wifi windows server

- Настройка беспроводной сети (Wi-Fi) в Windows Server 2012 (R2)

- How to Enable Wireless in Windows Server 2016?

- Enable Wireless Networking on Windows Server 2016 and Windows Server 2012 R2

- Enable Wireless in Windows Server 2016

- Video Tutorial – Enable Wireless in Windows Server 2016

- Troubleshoot Server Wireless Network

- Настройка проверки подлинности Wi-Fi в Windows Server 2008 (часть 1)

- Моменты и требования, которые нужно учесть перед реализацией

- Установка роли службы сертификатов

- Запрос сертификатов

- Заключение

Usb wifi windows server

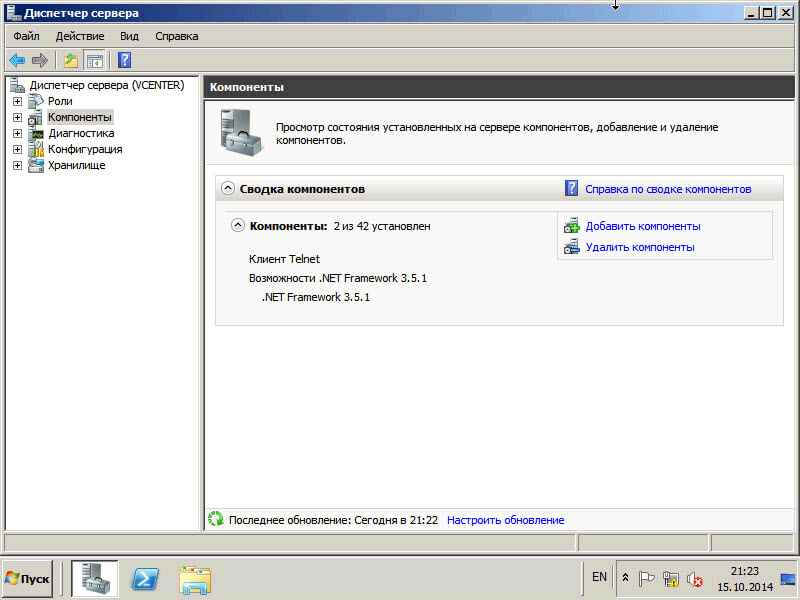

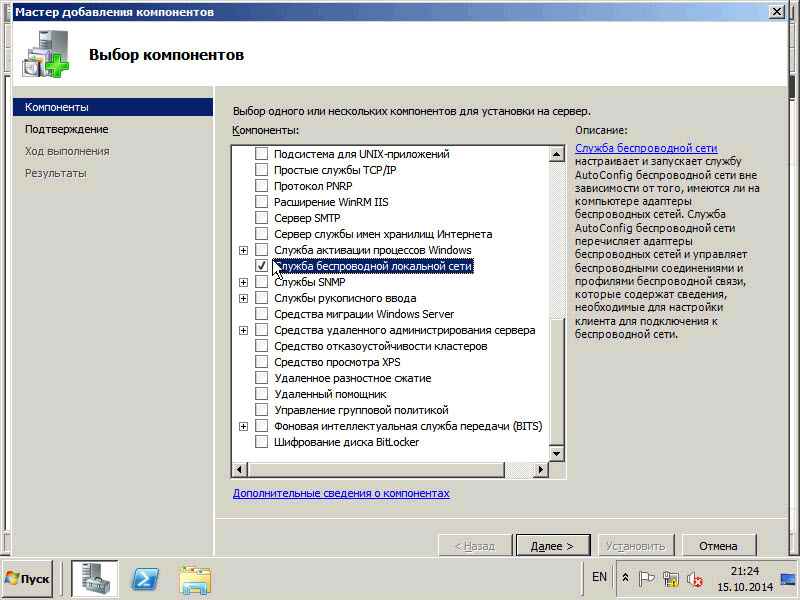

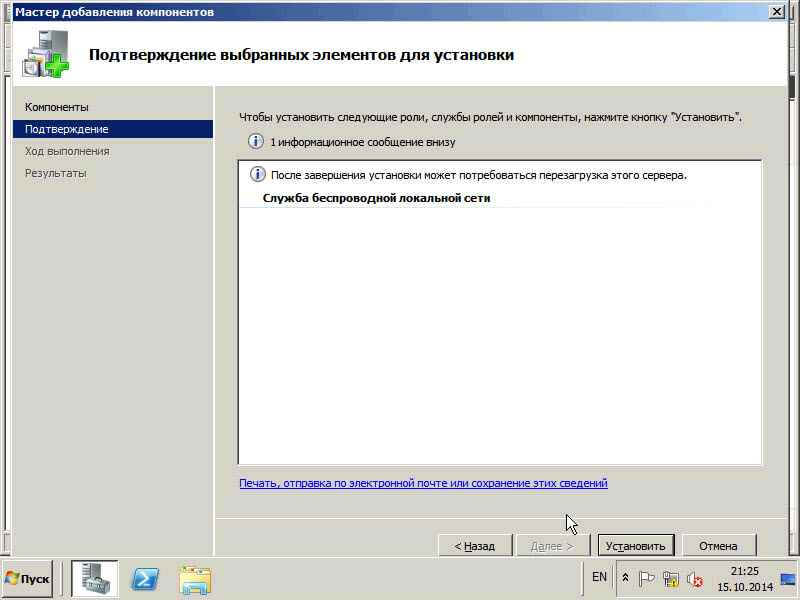

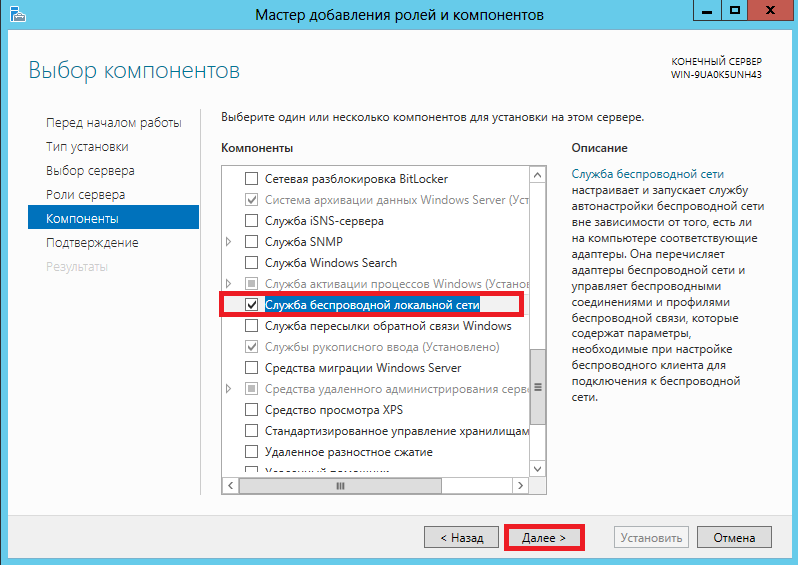

В Windows Server 2008 R2 есть беспроводная сетевая карта с установленными драйверами, в сетевых подключениях видно сетевое подключение, но отсутствует интерфейс работы с беспроводными сетями соответственно никаких wi-fi сетей невидно. Решается все просто доставлением компонента Служба беспроводной локальной сети. Открываем диспетчер сервера, компоненты. Щелкаем добавить компонент.

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-01

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-02

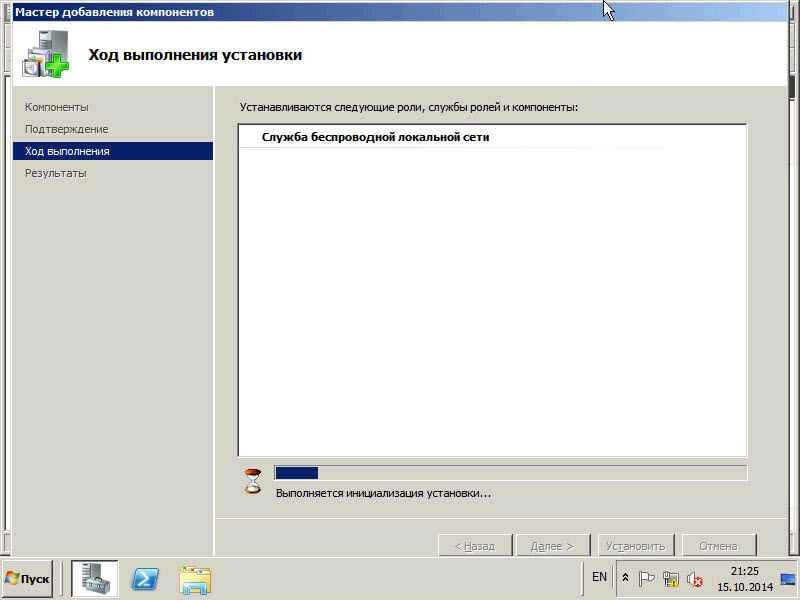

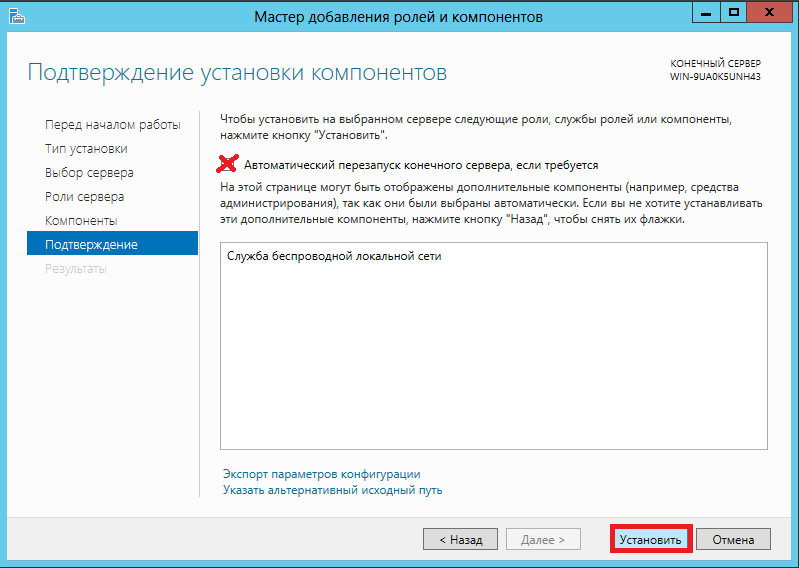

Жмем далее. Установить.

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-03

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-04

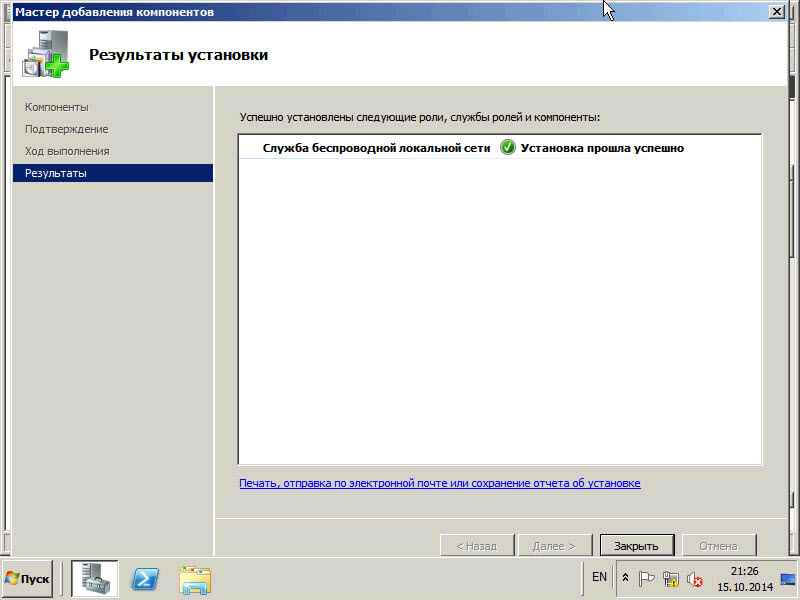

Как настроить wifi в windows server 2008R2. Решение неработающего wifi-05

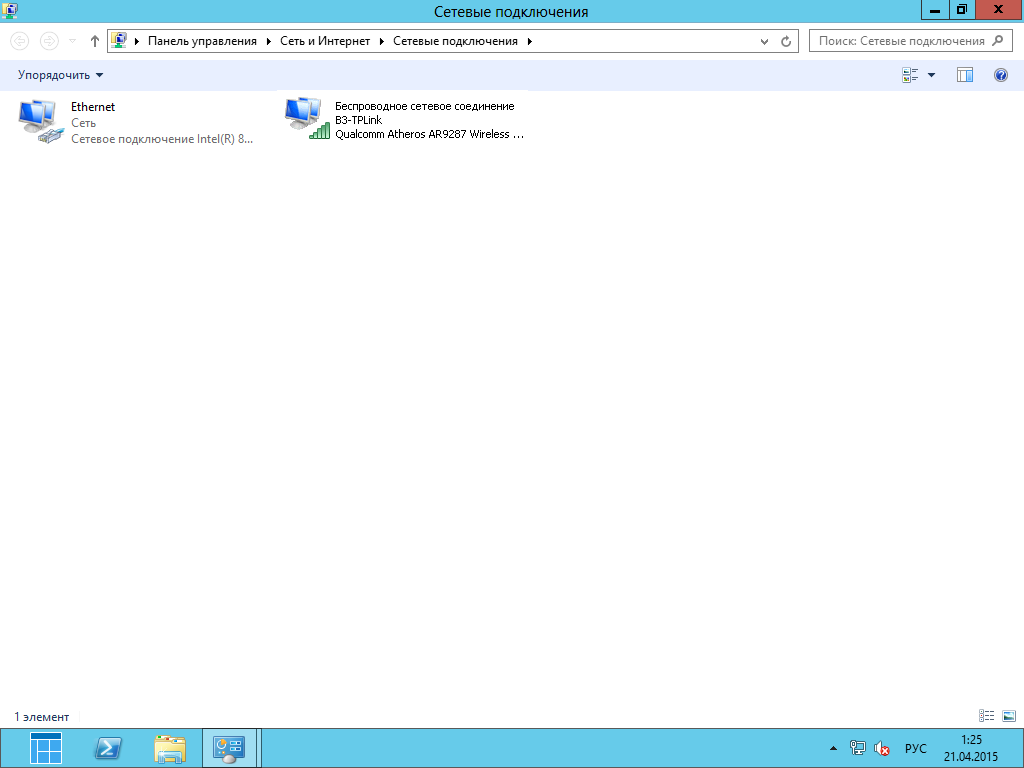

После установки у вас появится ваш беспроводной адаптер и вы сможете подключить WIFI.

Настройка беспроводной сети (Wi-Fi) в Windows Server 2012 (R2)

Здравствуйте, несколько недель назад один из моих клиентов переезжал в другое офисное помещение. В новом офисе не было сетевых розеток, а провести витую пару в новый офис было очень проблематично. Недолго думая, почитав отзывы встроенных Wi-Fi адаптеров мы пришли к решению установить Wi-Fi адаптер и подключиться к сети по беспроводному соединению. Сейчас я не буду писать про возможность утечки информации через сеть Wi-Fi да и организация очень маленькая и не имеет секретных или конфиденциальных данных.

Установив драйверы на сетевую карту я увидел, что мой адаптер не появился в центре управления сетями и общим доступом.

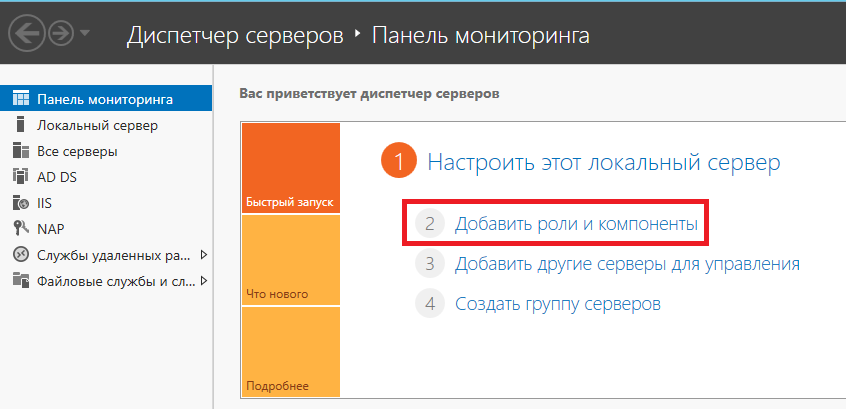

Для установки Wi-Fi адаптера в Windows Server 2012 первым шагом нам необходимо зайти в панель мониторинга (Диспетчер сервера). В панели мониторинга выбираем вкладку Добавить роли и компоненты

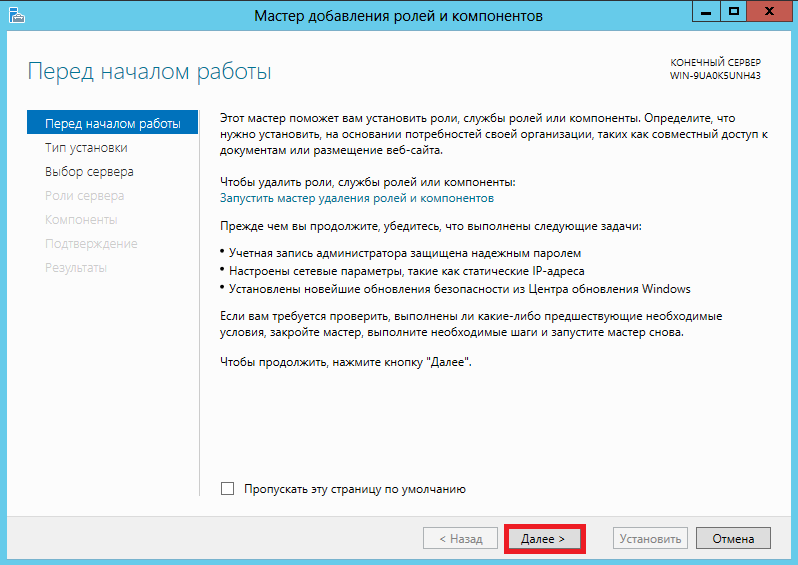

Запускается мастер ролей и компонентов, в котором описано что он позволяет сделать, для продолжения необходимо нажать Далее.

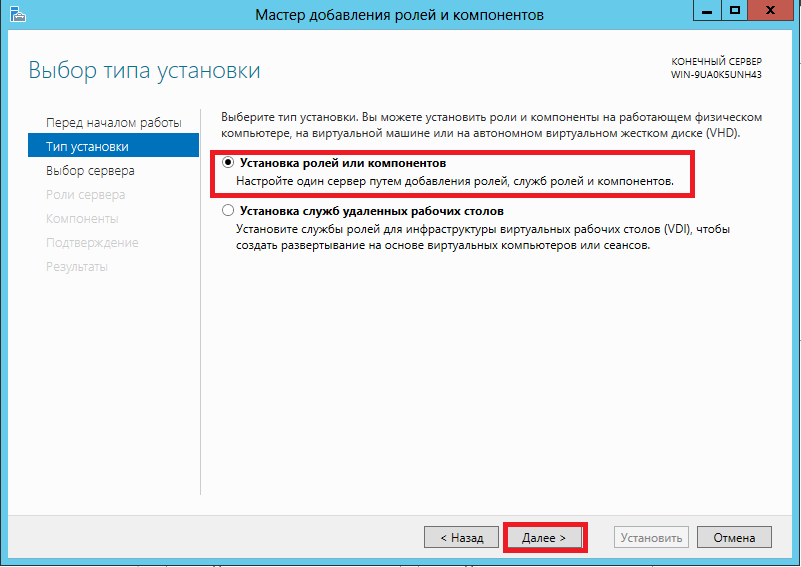

Далее происходит выбор типа установки, нам необходимо выбрать Установка ролей и компонентов и нажать Далее

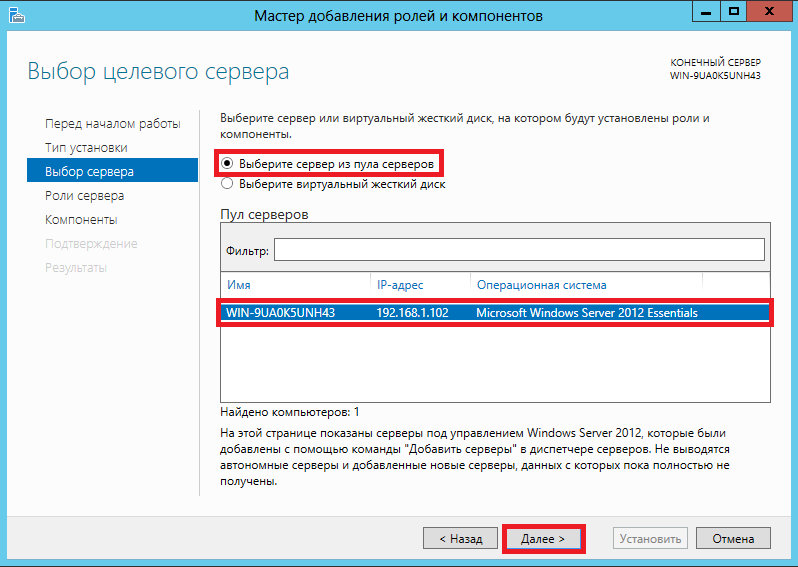

Затем программа предлагает выбрать сервер или виртуальный жесткий диск, на котором будут установлены роли и компоненты. Нам необходимо выбрать наш сервер и нажать Далее

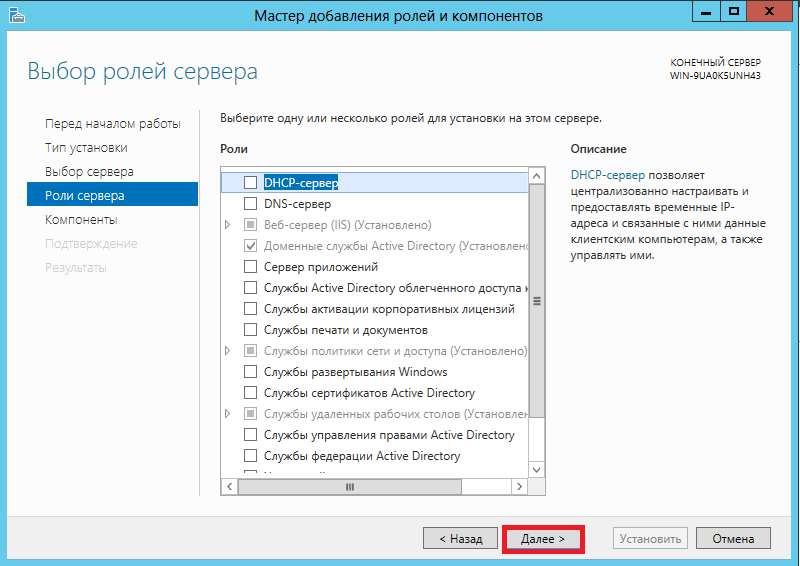

После этого мастер добавления ролей и компонентов предлагает выбрать одну или несколько ролей для установки на нашем сервере.

Пропускаем первое меню (просто нажимаем Далее)

Во втором меню находим и ставим галочку на вкладке «Служба беспроводной локальной сети» и жмем Далее

В конце установки мы подтверждаем установку службы беспроводной локальной сети (также ставим галочку на пункте автоматический перезапуск сервера если потребуется) и жмем клавишу Установить

После этого начинается процесс установки новой роли

По завершению установки службы беспроводной сети сервер перезагружается. После перезагрузки Wi-Fi адаптер появится в сетевых подключениях (Центре управления сетями и общим доступом) и мы смело сможем подключиться к локальной сети и сети Интернет.

На этом наша статья подошла к концу. В ОС Windows Server 2008 (r2) установка беспроводной сети происходит аналогично.

How to Enable Wireless in Windows Server 2016?

Enable Wireless Networking on Windows Server 2016 and Windows Server 2012 R2

The wireless network card is disabled in Windows Server. If you want to connect your server through WiFi, you need to enable Wireless Networking first. By default in Windows Server 2016, you are not able to browse the internet with an admin account. So all these limitations are for security.

Enable Wireless in Windows Server 2016

With two methods you can enable Wireless in Windows Server. First by GUI using server manager and install it through Windows features. It’s really easy for all. But the command line is a sysadmin daily Windows Server configuration and maintenance tools. Then enable Wireless using the command line in Windows Server 2016.

Note: You can apply this article on all version of Windows Server 2008 to Windows Server 2016. I haven’t tested on Server Core, it must work well.

1. While you are login as admin on your Windows Server, run PowerShell and enable wireless. Type “Get-WindowsFeature” *Wireless* to show the Wireless LAN Service.

2. The Wireless LAN Service is not installed yet. So in order to install it, type “Install-WindowsFeature -Name Wireless-Networking” command.

3. The task complete successfully and the system needs to be restart. Type “Restart-Computer” command to restart the server.

4. After restarting the system, try to enable Wireless Service from Windows local services. Let’s do it with command. Type Net start “WlanSvc“. This net start command will start Wireless service.

5. Now connect the Windows server 2016 to the internet through a wireless network.

Yes, the server is connected to the wireless network card. Now you can use it an internet connection on your Windows server. Even enable ICS to share it for other physical network interface cards.

Video Tutorial – Enable Wireless in Windows Server 2016

Troubleshoot Server Wireless Network

This is important to find out the Server Wireless issue. Some common issue like wireless card driver problems, miss-configuration of Wireless card etc.

Sometimes the system wireless network card has not enabled. Because of lack of a bad installed or no compatible drivers.

Before applying this article to enable wireless on Windows server. Make sure that Wireless driver supports the current version of Windows server. If it has a problem with the driver, try to find the latest Wireless network card drivers from the official website of Wireless card. Do not download drivers from a non-trusted website or installing some third-party software to enable wireless on Windows server.

Your system Wireless card should be like the above screenshot of device management.

How you find this article helpful. Let us know what you do want to learn we don’t have on our website?

Related Search Queries:

Wifi adapter Windows server 2016

How to enable wifi in Windows server 2012 r2

Windows Server 2016 wireless drivers

Windows Server 2016 Bluetooth support

How to enable wifi in Windows server 2008 r2

Windows Server 2008 r2 wifi drivers download

How to enable internet access in Windows server 2016

Windows Server 2016 drivers

Настройка проверки подлинности Wi-Fi в Windows Server 2008 (часть 1)

Если вы реализуете Wi-Fi подключения в своей сети предприятия, вы должны использовать Enterprise режим Wi-Fi Protected Access (WPA или WPA2) безопасности ‘ предпочтительнее WPA2 с AES шифрованием.

Этот Enterprise режим использует 802.1X проверку подлинности, которая делает возможным использование уникальных ключей шифрования для каждого сеанса пользователя. Режим Personal использует предварительные ключи (Pre-Shared Keys — PSKs), которые представляют собой статическое шифрование и недостаточно безопасны для предприятий и организаций.

Режим Enterprise для WPA/WPA2 обеспечивает пару важных преимуществ:

- Конечные пользователи могут входить под именами пользователя и паролями, которые могут быть их учетными записями домена, если вы используете Active Directory. Вы можете изменять их регистрационные учетные данные и запрещать доступ пользователям на индивидуальной основе. Если вы используете Personal режим, все пользователи будут входить в систему с использованием одинакового статического ключа шифрования. В этом случае, если ноутбук будет украден, вам придется менять ключ шифрования для всех клиентов, чего не придётся делать при использовании режима Enterprise.

- Этот режим обеспечивает более надежный ключ шифрования. Предварительные ключи режима Personal можно взломать с помощью атак brute-force dictionary.

- Конечные пользователи безопасно получают уникальный ключ шифрования при каждом сеансе. Например, сотрудники не могут просматривать беспроводной трафик друг друга, как при использовании режима Personal.

- Этот режим лучше поддерживает VLAN. Вы можете предлагать всего одну беспроводную сеть (SSID) всем пользователям, включая работников, отделы и гостей. Вы можете распределять пользователей по разным VLANs на сервере RADIUS, который будет помещать их в назначенную сеть VLAN, когда они подключаются к беспроводной сети.

Единственной проблемой режима Enterprise является сложность настройки требуемого Remote Authentication Dial In User Service (RADIUS) сервера и настройки клиентских компьютеров. Требуется больше времени (и больше денег, если у вас еще нет Windows Server) для настройки RADIUS сервера и точек доступа беспроводной сети (APs). Плюс с Windows не просто подключаться по таким сетям ‘ вам, возможно, потребуется нанять дополнительных сотрудников службы поддержки.

Как вы уже, вероятно, догадались, Windows Server включает функцию RADIUS сервера для выполнения 802.1X проверки подлинности. В этом случае вам не придется покупать отдельный RADIUS сервер, или учиться работать с таким продуктом с открытым исходным кодом, как FreeRADIUS. Функция RADIUS в сервере Windows Server уже обсуждалась на этом сайте для Windows Server 2000 и 2003. Но в этой статье мы рассмотрим использование Windows Server 2008.

Начиная с Windows Vista и Windows Server 2008, компания Microsoft представила новый компонент под названием сервер сетевой политики (Network Policy Server — NPS). Реализация этого сервера Network Access Protection (NAP) позволит вам внедрять политики здоровья клиентов для следующих компонентов и настроек:

- Internet Protocol security (IPsec)-protected подключения

- Подключения с проверкой подлинности 802.1X

- VPN подключения

- Dynamic Host Configuration Protocol (DHCP) настройки

- Terminal Services Gateway (TS Gateway) подключения

NPS также заменяет и включает службу Internet Authenticate Service (IAS), представлявшуюся в предыдущих версиях Windows Server. Если вам интересны общие параметры NPS в Windows Server 2008, обратитесь к моей предыдущей статье на этом сайте.

Моменты и требования, которые нужно учесть перед реализацией

В этом руководстве мы лишь настраиваем RADIUS функцию сервера NPS. В частности, мы будем использовать протокол Extensible Authentication Protocol (EAP)’Protected EAP (PEAP). Такое использование проверки подлинности 802.1X требует сертификат безопасности на сервере, но не клиентах. Конечные пользователи входят, используя свои имена пользователей и пароли учетных записей, определенные в Active Directory на сервере Windows Server.

Следует учитывать, что на каждом контроллере или точке доступа беспроводной сети должен быть настроен статический IP адрес. Позже вы создадите запись в Windows Server для каждой AP с ее IP адресом и общим секретом.

Обязательно выполните первичную настройку Windows Server 2008. Установите часовой пояс, подключитесь к сети со статическим IP адресом, определите имя сервера Windows Server, включите автоматические обновления, и установите доступные обновления.

У вас также должен быть настроен домен Active Directory Domain. Убедитесь, что роль сервера Active Directory Domain Services включена и настроена с помощью утилиты dcpromo.exe.

Установка роли службы сертификатов

Чтобы использовать PEAP протокол, необходимо установить роль службы сертификатов (Certificate Services). Она позволяет создавать центры сертификации (Certificate Authority — CA) для создания и подписания сертификата, требуемого для определенного сервера. Это необходимо для того, чтобы клиенты могли проверять сервер, прежде чем отправлять на него свои учетные данные входа.

В окне Initial Configuration Tasks пролистайте вниз и выберите Добавить роли (Add roles). Если вы закрыли или свернули это окно, нажмите меню Пуск > Диспетчер сервера, Роли, и нажмите Добавление ролей.

Выберите Active Directory Certificate Services (рисунок 1), и нажмите Далее.

Рисунок 1: Выберите установку роли Active Directory Certificate Services

Нажмите Далее на информационном окне. Затем выберите роли Центр сертификации (Certification Authority) и Регистрация сертификатов через интернет (Certificate Authority Web Enrollment). В окне (рисунок 2) нажмите Добавить необходимые службы ролей (Add Required Role Services). Затем нажмите Далее для продолжения.

Рисунок 2: Продолжаем добавлением требуемых служб роли

Выберите тип Enterprise (рисунок 3), и нажмите Далее.

Рисунок 3: Выбор режима Enterprise

Для типа ЦС выберите Корневой ЦС (Root CA) (рисунок 4), и нажмите Далее.

Рисунок 4: Выбор корневого ЦС

Для опции установки закрытого ключа (Set Up Private Key) выберите Создать новый закрытый ключ (Create a new private key) (рисунок 5), и нажмите Далее.

Рисунок 5: Выбор создания нового закрытого ключа.

Примите умолчания для криптографии ЦС (рисунок 6), и нажмите Далее.

Рисунок 6: Принимаем умолчания

При желании можно изменить параметры ЦС (рисунок 7, например), и нажать Далее. Из соображений безопасности не следует использовать FQDN имя в качестве общего имени. Чтобы было легче отличить этот сертификат от других, можно в конце его имени добавить ‘CA.

Рисунок 7: Выбор CA имени.

Срок действия можно продлевать более чем на пять лет (например, на 20 лет, как на рисунке 8), поэтому вам не придется обновлять или снова выдавать сертификат. Нажмите Далее для продолжения.

Рисунок 8: Продление срока действия

Примите умолчания для расположения базы данных сертификатов (рисунок 9), нажав Далее.

Рисунок 9: Принимаем место по умолчанию

Просматриваем ознакомление с IIS и нажимаем Далее.

При желании изменяем устанавливаемые роли и нажимаем Далее.

Просматриваем параметры и нажимаем Установить.

Запрос сертификатов

После установки и запуска ЦС можно получить сертификат, необходимый для PEAP для проверки подлинности сервера. Сначала нужно создать консоль управления Microsoft Management Console (MMC): нажимаем Пуск, вводим MMC и жмем Enter.

В окне MMC нажимаем Файл>Добавить или удалить оснастку.

Выбираем Сертификаты (рисунок 10), и нажимаем Добавить.

Рисунок 10: Выбор добавления оснастки сертификатов

Выбираем Учетная запись компьютера и нажимаем Далее.

Выбираем Локальный компьютер, нажимаем Завершить, и OK.

Подсказка: можно сохранить эту консоль MMC на свой рабочий стол, чтобы ее можно было проще найти: нажмите Файл>Сохранить.

Разверните Сертификаты (Учетная запись локального компьютера), разверните Личные, нажмите правой клавишей Сертификаты и выберите Все задачи>Запросить новый сертификат (рисунок 11).

Рисунок 11: Запрос нового сертификата

В информационном окне нажмите Далее для продолжения.

Выберите Контроллер домена и нажмите Зарегистрировать. После успешного выполнения этой операции нажмите Завершить.

Заключение

В этой статье мы рассмотрели, как Enterprise режим защищенного доступа Wi-Fi Protected Access совместно с 802.1X проверкой подлинности обеспечивает отличный уровень безопасности. После выполнения первичной конфигурации сервера Windows Server 2008 и настройки Active Directory, мы установили службы сертификатов для создания центра сертификации. Затем мы сгенерировали сертификат.

Оставайтесь на связи ‘ в следующей части мы продолжим установку ролей Network Policy и Access Services, настройку беспроводных контроллеров или APs, а также настройку клиентских компьютеров. И, наконец, мы сможем подключиться!

.gif)