- Quickly enable/disable default gateway for VPN on Windows

- If the option is on (the default), .

- If «Use default gateway on remote network» is disabled .

- Alternating between the two settings

- A simple yet effective solution

- Настройка Remote Desktop Gateway на Windows

- Что такое RDG

- Настройка роли

- Доступ к ресурсам

- Установка сертификата SSL

- Как подключиться

- После подключения к VPN серверу пропадает Интернет в Windows 10

Quickly enable/disable default gateway for VPN on Windows

Whether a VPN connection has the «Use default gateway on remote network» option enabled has big impact on how network traffic from your machine is routed.

If the option is on (the default), .

. Windows will create a new default route with the VPN endpoint as a gateway. This means that all traffic will be sent through the tunnel and the other end, i.e. the VPN server has to forward it to its final destination. In many cases the VPN server doesn’t have IP forwarding enabled, for example when the VPN’s sole purpose is to connect you to the remote LAN but not further.

Now you may say: well, if it doesn’t have forwarding enabled, how do the packets get from the VPN client to the other boxes on the LAN? The anwswer is that there are alternative, lower-layer forwarding mechanisms other than forwarding at the IP layer: bridging and proxy ARP.

Ever had the situation where you dialed into a VPN and suddenly your internet connection went down? Right! The VPN connection probably had «Use default gateway on remote network» enabled but the VPN server didn’t forward the client VPN traffic to the internet.

There’s is another gotcha. If the default gateway affects all traffic to destinations outside the VPN client’s local subnet, how come the encrypted packets, i.e. the PPTP or L2TP traffic is not sent back into the tunnel, creating an infinite loop? Luckily, Windows creates second route that exempts the IP packets going to the VPN server’s public IP address from being affected by the default route. If you open a command line window and type route print you will see a route with a destination of 0.0.0.0 and the gateway set to the VPN tunnel endpoint (most likely an IP address from the remote subnet, i.e. the VPN servers LAN). That’s the default route. There will be another route with a destination of the VPN server’s public IP and the gateway set to the client’s LAN router. That’s the exception route. Without it, the VPN would go in circles. Luckily Windows never creates one route without the other if «Use default gateway on remote network» is enabled.

If «Use default gateway on remote network» is disabled .

. Windows will not touch the default route. Whatever default route was setup when the system was initialized will remain active. Most likely, that default route was configured via DHCP by the client’s LAN router.

For some reason Windows still sets up an exception route to the VPN server’s public IP although that is redundant. When the VPN connection is in the process of being established, no such route exists but the connection requests make it to the VPN server anyway (via the client’s LAN router). So there’s no real need for that exception route.

Independent of whether «Use default gateway on remote network» is on or off, you may see two more routes: a route to the remote subnet and a gateway set to the VPN endpoint IP and a so-called «On-Link» route with destination and gateway set to endpoint IP. Again, the former route is redundant if «Use default gateway on remote network» is enabled, but Windows creates it anyways.

Alternating between the two settings

I often end up in a situations in which I have to frequently switch «Use default gateway on remote network» between enabled and disabled on the same VPN connection. Sometimes I want to route all traffic through the VPN connection for example to protect my privacy when I am connected to a public WLAN. My home network, on the other hand, is already secure and I don’t want the overhead of routing everything through the VPN. That’s why I like to disable that option once I am at home. Since I can never remember what set the option to last time I used the connection, I end up having to check everytime before I connect.

Unfortunately, the option is hard to get to: On Vista, one needs to

- cLick the network icon in the notification are of the taskbar,

- click «Connect or disconnnect. «,

- right-click the VPN connection,

- click «Properties»,

- click the «Networking» tab

- double-click «Internet Protocol Version 4 (TCP/IPv4)»,

- click the «Advanced. » button,

- and there it is: «Use default gateway on remote network».

- Click OK three times.

What a nuisance!

A simple yet effective solution

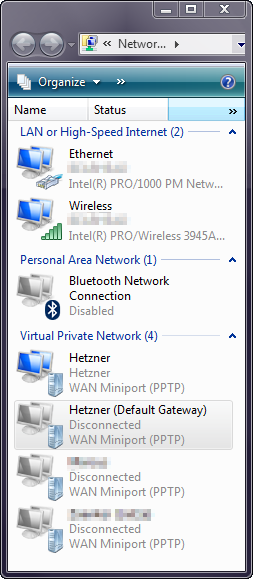

It really is simple: just duplicate the VPN connection, disable «Use default gateway on remote network» in the original and enable it in the clone. Name the clone accordingly. The result is shown in the screen shot on the right.

The drawback of having to apply potential changes to the VPN settings to both the the original and the VPN is acceptable. Most of the time VPN settings (other than the default gateway option) don’t need to be touched again once they work.

Настройка Remote Desktop Gateway на Windows

Расскажем подробно, как настроить сервис Remote Desktop Gateway (RDG) на домене на платформах под управлением Windows Server.

Что такое RDG

Компания Microsoft предлагает использовать удаленный доступ к рабочим столам по протоколу RDP (Remote Desktop Protocol). Для создания защищенного соединения используется сервис RDG (Remote Desktop Gateway). Его особенность в том, что он использует подключение по протоколу HTTPS. При этом создается надежный канал связи, который гарантирует пользователю должный уровень защиты. Соответственно, нет нужды использовать сторонние сервисы по созданию VPN-туннеля.

Используя функции разграничения доступа к сетевым ресурсам, администраторы создают соединения в зависимости от роли пользователя в компании. RDG разрешает подключение не только к одной подсети, но и к другим, которые расположены за NAT или межсетевым экраном. Шлюз имеет простой и удобный интерфейс с гибкими настройками. Начинающий администратор с легкостью разберется в настройках, а также создаст необходимые шаблоны подключений в зависимости от внутренней иерархии компании.

Настройка роли

Запускаем «Диспетчер серверов», переходим на правой стороне во вкладку «Добавить роль»:

Для примера используем первый пункт:

Далее утилита попросит указать сервер, для которого производится выдача роли. Выбираем из списка, нажимаем «Next». На следующем этапе появится перечень доступных ролей для сервера. Для примера проставляем «Службу удаленных рабочих столов»:

После нажатия кнопки «Next» на экране отобразится информация о выбранной роли. Соглашаемся и переходим к следующему шагу. Теперь в разделе Role Server появилась добавленная функция. Заходим в нее и отмечаем опции, которые необходимы администратору. Для примера, активируем RDG:

Мастер настройки проверяет выбранную роль и совместимость с серверной ОС. Если необходима установка дополнительных компонентов, то автоматически откроется рабочая область с отмеченными компонентами. Чтобы RDG работал, в операционной системы должны быть установлены сервисы web-администрирования с полным набором программных инструментов:

Рекомендуется оставить по умолчанию выбранные сервисы. Нажимаем «Next», подтверждаем установку.

Доступ к ресурсам

После установки выбранной роли переходим в главное окно «Диспетчера серверов». Выбираем раздел «Инструменты» и переходим к настройке RDG. Откроется новое рабочее окно (RD Gateway Manager). В нем переходим во вкладку с именем сервера, далее выбираем «Политики» и сконфигурируем авторизированные подключения. Нажимаем кнопку «Wizard», чтобы открыть мастер настройки:

Установщик предложит на выбор 3 пункта. Оставляем активным первую опцию:

Задаем имя новому шаблону, нажимаем «Next». Следующий этап — выбор метода аутентификации и списка пользователей, которые получат доступ к политике. Авторизация разрешена при помощи пароля либо смарт-карты, либо оба варианта. Оставляем только по паролю. Далее нажимаем кнопку «Добавить группу» и добавляем данные в поле:

Далее разграничиваем доступ к сетевым ресурсам, к которым пользователи будут подключаться через Remote Desktop Gateway:

Оставим для примера первый пункт. Нажимаем «Next». Теперь необходимо установить значения таймаутов для сетевых ресурсов. Проставляем в зависимости от требований. На экране появится окно с настроенным шаблоном. Если информация верная, переходим к следующему шагу.

Мастер настройки попросит указать политику авторизации для сетевых ресурсов. Для начала придумываем имя конфигурации. Потом добавляем группы пользователей, которые будут подключаться:

Теперь выбираем группу ресурсов:

Мастер настройки попросит указать номер порта для подключения. Если специальных требований нет, оставляем по умолчанию — 3389. После нажатия «Next» на экране появится информация о созданной политики авторизации. Если все верно, завершаем конфигурирование.

Установка сертификата SSL

Чтобы доступ через RDG был активен, также необходимо создать сертификат. В рабочем окне RDG Manager переходим к разделу «Имя сервера». Через контекстное меню открываем пункт «Просмотреть или изменить свойства сертификата». В открывшемся окне переключаемся на вкладку SSL. Доступно 3 варианта создания. Выбираем пункт, отмеченный красным на скриншоте:

Теперь прописываем имя сертификата и путь, по которому он будет храниться:

Нажимаем «ОК» для генерации. В итоге рабочая область менеджера выглядит следующим образом:

Для повышения уровня безопасности рекомендуется сменить порт по умолчанию для подключения через Remote Desktop Protocol. Открываем в RDG Manager раздел «Действия», пункт «Свойства». Переходим во вкладку «Свойства транспортировки». В поле, отмеченным красным, меняем значение:

Подтверждаем изменения, закрываем окно.

Как подключиться

Теперь необходимо настроить подключение через RDP. Нажимаем сочетание клавиш Win+R, вводим команду mstsc.exe. В открывшемся окне нажимаем «Параметры»:

В поле, отмеченном красным, прописываем адрес сервера, а через двоеточие в конце отмечаем номер порта. Нажимаем «ОК».

Теперь переходим во вкладку «Общие». Прописываем имя домена и пользователя:

Мастер настройки попросит указать пароль для учетного имени. Вводим его. Конфигурирование завершено.

После подключения к VPN серверу пропадает Интернет в Windows 10

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

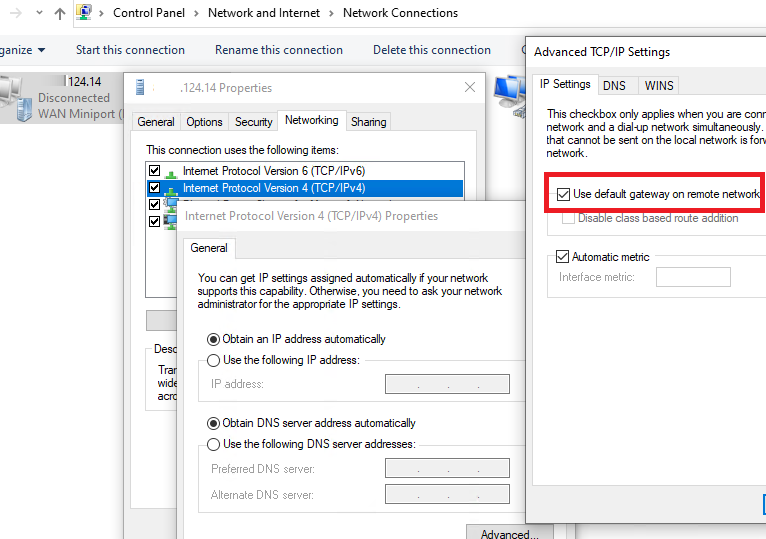

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

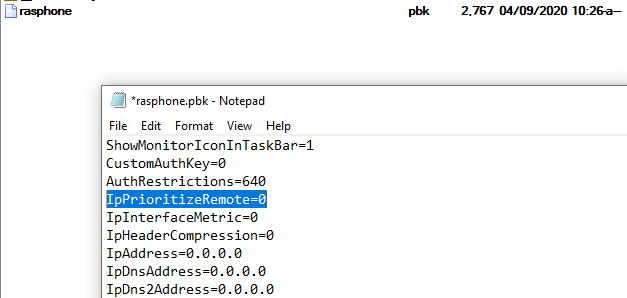

Файл rasphone.pbk находится в каталоге ( C:\ProgramData\Microsoft\Network\Connections\pbk\ ) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk – если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

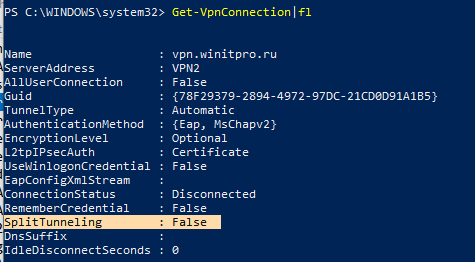

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Убедитесь, что опция SplitTunneling для данного подключения отключена ( SplitTunneling: False ).

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).