- Включение, настройка и отключение User Account Control (UAC)

- Что такое UAC и зачем он нужен?

- Панель управления

- Групповые политики

- Редактор реестра

- Командная строка

- Принципы работы контроля учетных записей How User Account Control Works

- Процесс контроля учетных записей и взаимодействие UAC Process and Interactions

- Процесс входа в систему Windows Server 2012 Windows Server 2012 Logon Process

- Взаимодействие с пользователем UAC The UAC User Experience

- Архитектура контроля учетных записей UAC Architecture

Включение, настройка и отключение User Account Control (UAC)

В современных версиях Windows существует много инструментов, которые предназначены для обеспечения безопасности. Один из них — User Account Control, что в переводе означает «Контроль учётных записей». Он выдаёт окно с предупреждением, если какая-то программа или процесс пытается внести несанкционированные изменения в систему. И надо либо разрешить запуск утилиты, либо отменить его. Разберитесь, для чего нужен UAC Windows 7, как отключить его, как активировать и как настроить.

В этой статье мы расскажем, как включить UAC в Виндовс

Что такое UAC и зачем он нужен?

Многих пользователей раздражают такие уведомления. Ведь приходится каждый раз подтверждать, что вы согласны на установку нового приложения. Но контроль учётных записей служит для защиты от вредоносного ПО: вирусов, шпионов, рекламщиков. Он не заменит антивирус, сетевой экран или firewall. Но без этой функции Windows будет уязвима.

Если отключить UAC, компьютер окажется под угрозой. Не стоит деактивировать Account Control без причин. Иначе абсолютно любая программа сможет менять настройки системы, устанавливать свои дистрибутивы и запускать их. И всё это без ведома пользователя.

Контроль учётных записей можно настроить, чтобы он не был таким «надоедливым», и оповещение не выскакивало при запуске любой программы. Но рекомендуется оставить эту функцию в активном состоянии, чтобы защитить ПК.

Панель управления

Отключение UAC Windows 7 выглядит так:

- Пуск — Панель управления.

- «Учётные записи пользователей».

- «Изменение параметров учётных записей».

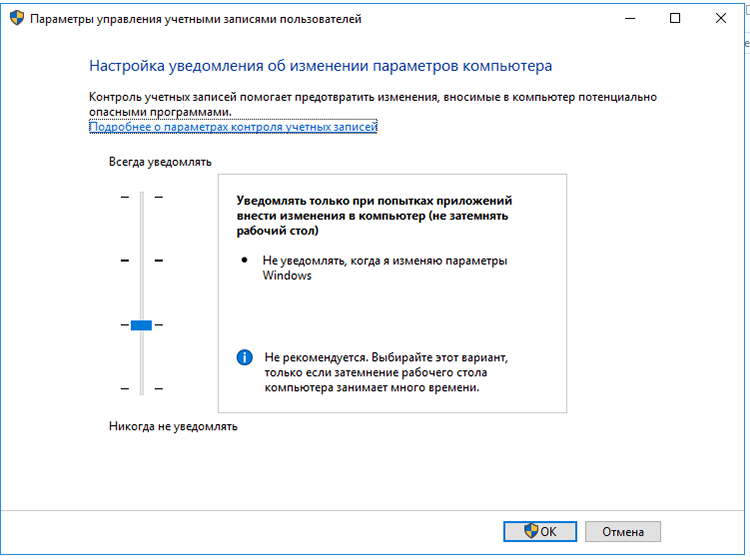

- Откроется окно с описаниями и ползунком. Передвигайте его, чтобы задать желаемые настройки. С правой стороны будет пояснение к выбранной опции.

- Там есть четыре отметки. Верхняя «Всегда уведомлять» означает, что диалоговое окно-предупреждение будет всплывать при запуске абсолютно любой программы.

- Если вам нужно полностью отключить UAC, передвиньте «каретку» на нижнее деление «Никогда не уведомлять». Но тогда риск заражения вирусными программами увеличится, и Windows будет под угрозой.

- Лучше оставить ползунок где-то посередине. Чтобы контроль учётных записей уведомлял вас, только когда приложение пытается что-то поменять в системе. Если поставите прямоугольник на третью позицию, при появлении сообщения картинка на мониторе будет темнеть. Если поставите на второе деление, дисплей темнеть не будет.

Настройте, в каких случаях показывать уведомления

Войти в это меню и отключить UAC можно и быстрее.

- Нажмите «Пуск».

- Кликните на изображение вашей учётной записи наверху.

В Windows Vista такого ползунка нет. Соответственно, детальная настройка функции невозможна. Доступно только включение и отключение режима.

Групповые политики

Ещё один метод взаимодействия с Account Control — редактор групповой политики. Этот способ подойдёт не для всех версий операционной системы. Только для Профессиональной, Максимальной и Корпоративной Windows.

Чтобы отключить UAC:

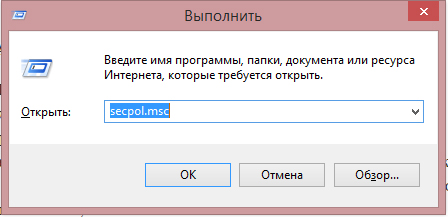

- Перейдите в «Пуск — Выполнить» или нажмите Win+R.

- Напишите в поле для ввода «secpol.msc» без кавычек и кликните на «OK».

- Раскройте иерархию «Локальные политики — Параметры безопасности».

- В списке справа найдите пункты «Контроль учётных записей». Там их несколько.

- Вам нужен тот, который заканчивается словами «Все администраторы работают в режиме одобрения». Дважды щёлкните по нему.

- На вкладке «Параметры безопасности» поставьте маркер рядом с пунктом «Отключение».

- Нажмите «Применить», закройте редактор и перезагрузите компьютер.

Запустите редактор групповой политики

Снова включить Account Control можно в том же меню.

Редактор реестра

Перед тем как что-то менять в реестре, надо сделать его резервную копию. Чтобы в случае возникновения неполадок его быстро восстановить.

- Перейдите в «Пуск — Выполнить» или нажмите Win+R.

- Введите «regedit» и нажмите «OK».

- В появившемся окне откройте «Файл — Экспорт».

- Укажите путь к папке, в которой надо сохранить бэкап.

Вот как в Windows 7 отключить контроль учётных записей UAC:

- В редакторе реестра откройте «Правка — Найти».

- Запустите поиск по запросу «EnableLUA».

- В результатах выберите строчку с таким же названием. Дважды кликните по ней.

- В поле «Значение» напишите цифру «0» (ноль), чтобы остановить работу службы.

- Чтобы снова включить UAC, поменяйте «0» на «1» (единицу).

- Нажмите «OK» и перезапустите ПК.

Командная строка

Отключение Account Control при помощи команд:

- Пуск — Программы — Стандартные.

- Кликните правой кнопкой мыши по «Командная строка».

- Выберите «От имени администратора». Откроется окно с чёрным фоном и белым шрифтом.

- Скопируйте в него команду «%windir%\System32\cmd.exe /k %windir%\System32\reg.exe ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f» и нажмите

- Она меняет параметры реестра. Через него можно вновь активировать режим.

Account Control — это необходимая мера безопасности. Отключайте её только в крайнем случае.

Расскажите, а у вас работает UAC, или вы обходитесь без него?

Принципы работы контроля учетных записей How User Account Control Works

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Служба контроля учетных записей пользователей позволяет предотвратить ущерб, который могут нанести компьютерам вредоносные программы, а также повысить управляемость рабочими местами, имеющимися в организации. User Account Control (UAC) helps prevent malicious programs (also called malware) from damaging a computer and helps organizations deploy a better-managed desktop. Благодаря контролю учетных записей пользователей приложения и задачи выполняются в безопасном контексте неадминистративной учетной записи до тех пор, пока доступ к системе не будет разрешен администратором. With UAC, applications and tasks always run in the security context of a non-administrator account, unless an administrator specifically authorizes administrator-level access to the system. Автоматическая установка неавторизованных приложений блокируется и тем самым предотвращаются нежелательные изменения параметров системы. UAC can block the automatic installation of unauthorized applications and prevent inadvertent changes to system settings.

Процесс контроля учетных записей и взаимодействие UAC Process and Interactions

Все приложения, для работы которых требуется маркер доступа администратора, должны запрашивать подтверждение администратора. Each application that requires the administrator access token must prompt the administrator for consent. Существует только одно исключение — это взаимосвязь между родительским и дочерним процессами. The one exception is the relationship that exists between parent and child processes. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. Child processes inherit the user access token from the parent process. При этом как родительский, так и дочерний процессы должны иметь один и тот же уровень целостности. Both the parent and child processes, however, must have the same integrity level. Windows Server 2012 защищает процессы, помечая их уровни целостности. Windows Server 2012 protects processes by marking their integrity levels. Уровень целостности является мерой доверия. Integrity levels are measurements of trust. Приложение с «высоким» уровнем целостности — это такое приложение, в котором выполняются задачи по изменению системных данных, например разбиение диска. Приложение с «низким» уровнем целостности выполняет задачи, которые могут подвергать риску операционную систему, например веб-браузер. A «high» integrity application is one that performs tasks that modify system data, such as a disk partitioning application, while a «low» integrity application is one that performs tasks that could potentially compromise the operating system, such as a Web browser. Приложения с низким уровнем целостности не могут изменять данные в приложениях с высоким уровнем целостности. Applications with lower integrity levels cannot modify data in applications with higher integrity levels. Если обычный пользователь попытается запустить приложение, требующее маркер доступа администратора, служба контроля учетных записей пользователя запросит действительные учетные данные администратора. When a standard user attempts to run an application that requires an administrator access token, UAC requires that the user provide valid administrator credentials.

Чтобы лучше понять, как происходит этот процесс, важно ознакомиться с подробными сведениями о процессе входа в систему Windows Server 2012. In order to better understand how this process happens it is important to review the details of the Windows Server 2012 logon process.

Процесс входа в систему Windows Server 2012 Windows Server 2012 Logon Process

Ниже описано, как процесс входа в систему администратора отличается от процесса входа обычного пользователя. The following illustration demonstrates how the logon process for an administrator differs from the logon process for a standard user.

По умолчанию как обычные пользователи, так и администраторы получают доступ к ресурсам и запускают приложения в контексте безопасности обычного пользователя. By default, standard users and administrators access resources and run applications in the security context of standard users. При входе пользователя в систему для этого пользователя создается маркер доступа. When a user logs on to a computer, the system creates an access token for that user. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая специальные идентификаторы безопасности (SID) и привилегии в Windows. The access token contains information about the level of access that the user is granted, including specific security identifiers (SIDs) and Windows privileges.

При входе в систему администратора для него создаются два отдельных маркера доступа — маркер доступа обычного пользователя и маркер доступа администратора. When an administrator logs on, two separate access tokens are created for the user: a standard user access token and an administrator access token. Маркер доступа обычного пользователя содержит те же сведения о пользователе, что и маркер доступа администратора, но в нем отсутствуют привилегии администратора Windows и идентификаторы безопасности. The standard user access token contains the same user-specific information as the administrator access token, but the administrative Windows privileges and SIDs are removed. Маркер доступа обычного пользователя применяется для запуска приложений, которые не выполняют задач администрирования (приложений обычного пользователя). The standard user access token is used to start applications that do not perform administrative tasks (standard user applications). Маркер доступа обычного пользователя затем используется для отображения рабочего стола (Explorer.exe). The standard user access token is then used to display the desktop (Explorer.exe). Explorer.exe является родительским процессом, от которого все другие запускаемые пользователем процессы наследуют свой маркер доступа. Explorer.exe is the parent process from which all other user-initiated processes inherit their access token. В результате все приложения работают в режиме обычного пользователя до тех пор, пока пользователь не даст согласие или не введет учетные данные для подтверждения возможности использования приложением маркера полного доступа на уровне администратора. As a result, all applications run as a standard user unless a user provides consent or credentials to approve an application to use a full administrative access token.

Пользователь, являющийся членом группы Администраторы, может входить в систему, выполнять поиск в Интернете и просматривать электронную почту, используя маркер доступа обычного пользователя. A user that is a member of the Administrators group can log on, browse the Web, and read e-mail while using a standard user access token. Когда администратору необходимо выполнить задачу, для которой требуется маркер доступа администратора, Windows Server 2012 автоматически запрашивает у пользователя утверждение. When the administrator needs to perform a task that requires the administrator access token, Windows Server 2012 automatically prompts the user for approval. Этот запрос называется «запрос на повышение прав». Его работу можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. This prompt is called an elevation prompt, and its behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy.

Термин «повышение прав» используется для ссылки на процесс в Windows Server 2012, который предлагает пользователю предоставить согласие или учетные данные для использования полного маркера доступа администратора. The term «elevate» is used to refer to the process in Windows Server 2012 that prompts the user for consent or credentials to use a full administrator access token.

Взаимодействие с пользователем UAC The UAC User Experience

Работа обычных пользователей при включенной службе контроля учетных записей пользователей отличается от работы администраторов в режиме одобрения администратором. When UAC is enabled, the user experience for standard users is different from that of administrators in Admin Approval Mode. Рекомендуемый и более безопасный способ запуска Windows Server 2012 — сделать учетной записи основного пользователя учетной записью обычного пользователя. The recommended and more secure method of running Windows Server 2012 is to make your primary user account a standard user account. Работа в режиме обычного пользователя позволяет максимально повысить уровень безопасности управляемой среды. Running as a standard user helps to maximize security for a managed environment. Используя встроенный в службу контроля учетных записей пользователей компонент повышения прав, обычный пользователь может без труда выполнять задачи администрирования путем ввода действительных учетных данных локальной учетной записи администратора. With the built-in UAC elevation component, standard users can easily perform an administrative task by entering valid credentials for a local administrator account. По умолчанию встроенным в службу контроля учетных записей пользователей компонентом повышения прав является запрос учетных данных. The default, built-in UAC elevation component for standard users is the credential prompt.

Альтернативой работе в режиме обычного пользователя является работа в качестве администратора в режиме одобрения администратором. The alternative to running as a standard user is to run as an administrator in Admin Approval Mode. Используя встроенный в службу контроля учетных записей пользователей компонент повышения прав, члены локальной группы Администраторы могут выполнять задачи администрирования путем одобрения. With the built-in UAC elevation component, members of the local Administrators group can easily perform an administrative task by providing approval. По умолчанию встроенным в службу контроля учетных записей пользователей компонентом повышения прав для учетной записи администратора в режиме одобрения администратором является запрос согласия. The default, built-in UAC elevation component for an administrator account in Admin Approval Mode is called the consent prompt. Работу запроса на повышение прав в службе контроля учетных записей пользователей можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. The UAC elevation prompting behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy.

Запрос согласия и запрос учетных данных The consent and credential prompts

Если UAC включен, Windows Server 2012 запрашивает согласие или запрашивает учетные данные действующей учетной записи локального администратора перед запуском программы или задачи, требующей полного маркера доступа администратора. With UAC enabled, Windows Server 2012 prompts for consent or prompts for credentials of a valid local administrator account before starting a program or task that requires a full administrator access token. Применение запроса гарантирует невозможность незаметной установки вредоносных программ. This prompt ensures that no malicious software can be silently installed.

Запрос согласия The consent prompt

Запрос согласия выводится при попытке пользователя выполнить задачу, требующую маркера доступа на уровне администратора. The consent prompt is presented when a user attempts to perform a task that requires a user’s administrative access token. Ниже приведен снимок экрана с запросом на согласие UAC. The following is a screenshot of the UAC consent prompt.

Запрос учетных данных The credential prompt

Запрос учетных данных выводится при попытке обычного пользователя выполнить задачу, требующую маркера доступа на уровне администратора. The credential prompt is presented when a standard user attempts to perform a task that requires a user’s administrative access token. Работу запроса по умолчанию для обычного пользователя можно настраивать с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. This standard user default prompt behavior can be configured by using the Local Security Policy snap-in (Secpol.msc) or Group Policy. Ввод учетных данных администратора может потребоваться также в случае, если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос учетных данных. Administrators can also be required to provide their credentials by setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting value to Prompt for credentials.

На следующем снимке экрана показан пример запроса учетных данных UAC. The following screenshot is an example of the UAC credential prompt.

Запросы на повышение прав службы контроля учетных записей пользователей UAC elevation prompts

Запросы на повышение прав выделяются разным цветом в зависимости от приложения, что позволяет быстро оценить возможный риск для безопасности со стороны запускаемого приложения. The UAC elevation prompts are color-coded to be application-specific, enabling for immediate identification of an application’s potential security risk. Когда приложение пытается запуститься с маркером полного доступа администратора, Windows Server 2012 сначала анализирует исполняемый файл, чтобы определить его издателя. When an application attempts to run with an administrator’s full access token, Windows Server 2012 first analyzes the executable file to determine its publisher. Приложения сначала разделены на три категории, основанные на издателе исполняемого файла: Windows Server 2012, издатель проверен (подписанный), а издатель не прошел проверку (без знака). Applications are first separated into three categories based on the executable file’s publisher: Windows Server 2012 , publisher verified (signed), and publisher not verified (unsigned). На следующей схеме показано, как Windows Server 2012 определяет, какой запрос на повышение прав цвета должен быть представлен пользователю. The following diagram illustrates how Windows Server 2012 determines which color elevation prompt to present to the user.

Запросы на повышение прав кодируются цветом по следующему правилу. The elevation prompt color-coding is as follows:

Изображение щита красного цвета на красном фоне: приложение заблокировано групповой политикой или принадлежит заблокированному издателю. Red background with a red shield icon: The application is blocked by Group Policy or is from a publisher that is blocked.

Синий фон с синим и Золотой значком щита: приложение является административным приложением Windows Server 2012, например элементом панели управления. Blue background with a blue and gold shield icon: The application is a Windows Server 2012 administrative application, such as a Control Panel item.

Изображение щита синего цвета на синем фоне: приложение подписано с использованием Authenticode и является доверенным на локальном компьютере. Blue background with a blue shield icon: The application is signed by using Authenticode and is trusted by the local computer.

Изображение щита желтого цвета на желтом фоне: приложение не подписано или подписано, но не является доверенным на локальном компьютере. Yellow background with a yellow shield icon: The application is unsigned or signed but is not yet trusted by the local computer.

Значок щита Shield icon

Некоторые компоненты панели управления, например Дата и время, выполняют как административные операции, так и операции обычного пользователя. Some Control Panel items, such as Date and Time Properties, contain a combination of administrator and standard user operations. Обычные пользователи могут просматривать время и менять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа на уровне администратора. Standard users can view the clock and change the time zone, but a full administrator access token is required to change the local system time. Ниже приведен снимок экрана элемента панели управления » Свойства даты и времени «. The following is a screenshot of the Date and Time Properties Control Panel item.

Изображение щита на кнопке Изменить дату и время указывает на то, что процессу требуется маркер полного доступа на уровне администратора и поэтому перед его запуском будет выведен запрос на повышение прав. The shield icon on the Change date and time button indicates that the process requires a full administrator access token and will display a UAC elevation prompt.

Защита запроса на повышение прав Securing the elevation prompt

Процесс повышения прав дополнительно защищен тем, что запрос направляется на безопасный рабочий стол. The elevation process is further secured by directing the prompt to the secure desktop. Запрос согласия и учетных данных по умолчанию отображается на защищенном рабочем столе в Windows Server 2012. The consent and credential prompts are displayed on the secure desktop by default in Windows Server 2012 . Получить доступ к безопасному рабочему столу могут только процессы Windows. Only Windows processes can access the secure desktop. Для повышения уровня безопасности рекомендуется включить параметр политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. For higher levels of security, we recommend keeping the User Account Control: Switch to the secure desktop when prompting for elevation policy setting enabled.

Когда исполняемый файл выполняет запрос на повышение прав, происходит переключение интерактивного рабочего стола (рабочего стола пользователя) к безопасному рабочему столу. When an executable file requests elevation, the interactive desktop, also called the user desktop, is switched to the secure desktop. При переключении к безопасному рабочему столу уменьшается яркость рабочего стола пользователя, появляется запрос на повышение прав, и дальнейшая работа может быть продолжена только после ответа на запрос. The secure desktop dims the user desktop and displays an elevation prompt that must be responded to before continuing. После нажатия одной из кнопок Да или Нет происходит обратное переключение к рабочему столу пользователя. When the user clicks Yes or No, the desktop switches back to the user desktop.

Вредоносные программы могут имитировать безопасный рабочий стол, но если для параметра политики Контроль учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос согласия, вредоносные программы не смогут получить повышение прав при нажатии пользователем кнопки Да на имитации. Malware can present an imitation of the secure desktop, but when the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting is set to Prompt for consent, the malware does not gain elevation if the user clicks Yes on the imitation. Если для параметра политики задано значение Запрос учетных данных, то вредоносные программы, имитирующие такой запрос, могут получить учетные данные от пользователя. If the policy setting is set to Prompt for credentials, malware imitating the credential prompt may be able to gather the credentials from the user. Однако при этом вредоносные программы не получают повышенные права, а система имеет другие средства защиты, которые не позволяют им захватить контроль над интерфейсом пользователя даже при раскрытии пароля. However, the malware does not gain elevated privilege and the system has other protections that mitigate malware from taking control of the user interface even with a harvested password.

Вредоносные программы могут создавать имитации безопасного рабочего стола, но это может произойти только если пользователь предварительно установил вредоносную программу на компьютер. While malware could present an imitation of the secure desktop, this issue cannot occur unless a user previously installed the malware on the computer. Процессы, требующие маркера доступа на уровне администратора, не могут быть установлены незаметно при включенном контроле учетных записей пользователя, поэтому пользователь должен явно дать согласие нажатием кнопки Да или путем ввода учетных данных администратора. Because processes requiring an administrator access token cannot silently install when UAC is enabled, the user must explicitly provide consent by clicking Yes or by providing administrator credentials. Конкретное поведение запроса на повышение прав в службе контроля учетных записей пользователей зависит от групповой политики. The specific behavior of the UAC elevation prompt is dependent upon Group Policy.

Архитектура контроля учетных записей UAC Architecture

На приведенной ниже схеме показана архитектура службы контроля учетных записей пользователей. The following diagram details the UAC architecture.

Чтобы лучше понять каждый компонент, ознакомьтесь с таблицей ниже. To better understand each component, review the table below:

| Компонент Component | Описание Description |

|---|---|

| Пользователь User | |

| Пользователь выполняет операцию, требующую определенных прав User performs operation requiring privilege | Если операция вносит изменения в файловую систему или реестр, вызывается функция виртуализации. If the operation changes the file system or registry, Virtualization is called. Все остальные операции вызывают ShellExecute. All other operations call ShellExecute. |

| ShellExecute ShellExecute | ShellExecute вызывает CreateProcess. ShellExecute calls CreateProcess. ShellExecute проверяет, нет ли ошибки ERROR_ELEVATION_REQUIRED в CreateProcess. ShellExecute looks for the ERROR_ELEVATION_REQUIRED error from CreateProcess. Если ошибка обнаружена, ShellExecute вызывает службу сведений о приложениях для выполнения требуемой задачи с запросом на повышение прав. If it receives the error, ShellExecute calls the Application Information service to attempt to perform the requested task with the elevated prompt. |

| CreateProcess CreateProcess | Если приложение требует повышения прав, CreateProcess отклоняет вызов с ошибкой ERROR_ELEVATION_REQUIRED. If the application requires elevation, CreateProcess rejects the call with ERROR_ELEVATION_REQUIRED. |

| Система System | |

| Служба сведений о приложениях Application Information service | Системная служба, позволяющая запускать приложения, для выполнения которых требуются повышенные привилегии или права пользователя, например локальные задачи администрирования или приложения, требующие более высоких уровней целостности. A system service that helps start applications that require one or more elevated privileges or user rights to run, such as local administrative tasks, and applications that require higher integrity levels. Служба сведений о приложениях позволяет запускать такие приложения путем создания нового процесса приложения с маркером полного доступа на уровне администратора, когда требуется повышение прав и (в зависимости от групповой политики) на это получено согласие пользователя. The Application Information service helps start such applications by creating a new process for the application with an administrative user’s full access token when elevation is required and (depending on Group Policy) consent is given by the user to do so. |

| Повышение уровня установки ActiveX Elevating an ActiveX install | Если технология ActiveX не установлена, операционная система проверяет уровень ползунка службы контроля учетных записей пользователей. If ActiveX is not installed, the system checks the UAC slider level. Если технология ActiveX установлена, проверяется значение параметра групповой политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. If ActiveX is installed, the User Account Control: Switch to the secure desktop when prompting for elevation Group Policy setting is checked. |

| Проверка уровня ползунка службы контроля учетных записей пользователей Check UAC slider level | Служба контроля учетных записей пользователей теперь имеет четыре уровня уведомлений, которые можно выбирать с помощью ползунка. UAC now has four levels of notification to choose from and a slider to use to select the notification level: Если ползунок установлен в положение Всегда уведомлять, система проверяет, включен ли безопасный рабочий стол. If the slider is set to Always notify, the system checks whether the secure desktop is enabled. Если ползунок установлен в положение По умолчанию — уведомлять только при попытках программ внести изменения в компьютер, проверяется значение параметра политики Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов. If the slider is set to Default-Notify me only when programs try to make changes to my computer, the User Account Control: Only elevate executable files that are signed and validated policy setting is checked:

Если ползунок установлен в положение Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол), вызывается CreateProcess. If the slider is set to Notify me only when programs try to make changes to my computer (do not dim by desktop), the CreateProcess is called. Если ползунок никогда не уведомлять, то запрос UAC никогда не будет уведомлять, когда программа пытается установить или внести какие-либо изменения на компьютере. If the slider is set to Never notify me when, UAC prompt will never notify when a program is trying to install or trying to make any change on the computer. Важно. Этот параметр не рекомендуется. Important: This setting is not recommended. Этот параметр аналогичен настройке контроля учетных записей пользователей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором для повышения прав без запроса. This setting is the same as setting the User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode policy setting to Elevate without prompting. |

| Безопасный рабочий стол включен Secure desktop enabled | Проверяется значение параметра политики Контроль учетных записей пользователей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав. The User Account Control: Switch to the secure desktop when prompting for elevation policy setting is checked: — Если включен безопасный рабочий стол, все запросы на повышение прав переходят на защищенный рабочий стол независимо от параметров политики для администраторов и обычных пользователей. — If the secure desktop is enabled, all elevation requests go to the secure desktop regardless of prompt behavior policy settings for administrators and standard users. |

| CreateProcess CreateProcess | CreateProcess вызывает AppCompat, Fusion и функцию обнаружения установщика для проверки, не требуется ли приложению повышение прав. CreateProcess calls AppCompat, Fusion, and Installer detection to assess if the application requires elevation. Исполняемый файл проверяется с целью определения требуемого для него уровня выполнения, который хранится в манифесте приложения для данного файла. The executable file is then inspected to determine its requested execution level, which is stored in the application manifest for the executable file. CreateProcess завершается ошибочно, если требуемый уровень выполнения, указанный в манифесте, не соответствует маркеру доступа, и возвращает ошибку (ERROR_ELEVATION_REQUIRED) в ShellExecute. CreateProcess fails if the requested execution level specified in the manifest does not match the access token and returns an error (ERROR_ELEVATION_REQUIRED) to ShellExecute. |

| AppCompat AppCompat | В базе данных AppCompat хранятся сведения в виде записей о решении проблем совместимости для каждого приложения. The AppCompat database stores information in the application compatibility fix entries for an application. |

| Fusion Fusion | В базе данных Fusion хранятся сведения из манифестов приложений, представляющие описания этих приложений. The Fusion database stores information from application manifests that describe the applications. Схема манифеста обновлена — в нее добавлено новое поле, содержащее требуемый уровень выполнения. The manifest schema is updated to add a new requested execution level field. |

| Функция обнаружения установщика Installer detection | Технология обнаружения установщика служит для обнаружения исполняемых установочных файлов, что позволяет предотвратить выполнение установки незаметно и без согласия пользователя. Installer detection detects setup executable files, which helps prevent installations from being run without the user’s knowledge and consent. |

| Ядро Kernel | |

| Виртуализация Virtualization | Технология виртуализации позволяет предотвратить необъяснимый сбой несовместимых приложений или такой сбой, при котором не удается определить его причину. Virtualization technology ensures that non-compliant applications do not silently fail to run or fail in a way that the cause cannot be determined. Служба контроля учетных записей пользователей обеспечивает также виртуализацию файлов и реестра, а также протоколирование приложений, выполняющих запись в защищенные области. UAC also provides file and registry virtualization and logging for applications that write to protected areas. |

| Файловая система и реестр File system and registry | При виртуализации файлов и реестра с разделением по пользователям происходит перенаправление запросов на запись в файлы и реестр, сформированных с разделением по компьютерам, в эквивалентные расположения, разделенные по пользователям. The per-user file and registry virtualization redirects per-computer registry and file write requests to equivalent per-user locations. Запросы на чтение перенаправляются сначала в виртуализованные расположения с разделением по пользователям, а затем в расположения с разделением по компьютерам. Read requests are redirected to the virtualized per-user location first and to the per-computer location second. |

В Windows Server 2012 UAC внесены изменения по отношению к предыдущим версиям Windows. There is a change on Windows Server 2012 UAC from previous Windows versions. Новый ползунок никогда не будет полностью отключен от UAC. The new slider will never turn UAC completely off. Новый параметр будет: The new setting will:

Обеспечьте работу службы UAC. Keep the UAC service running.

Приводит к тому, что все запросы на повышение прав, инициированные администраторами, будут утверждены для автоматического утверждения без отображения запроса UAC. Cause all elevation request initiated by administrators to be auto-approved without showing a UAC prompt.

Автоматически запрещает все запросы на повышение прав для обычных пользователей. Automatically deny all elevation requests for standard users.

Чтобы полностью отключить UAC, необходимо отключить контроль учетных записей политики: запуск всех администраторов в режиме одобрения администратором. In order to fully disable UAC you must disable the policy User Account Control: Run all administrators in Admin Approval Mode.