Авторизация пользователей SSL VPN портала по сертификату

Дополнительно к авторизации пользователей SSL VPN портала по логину и паролю существует возможность настроить «прозрачную» авторизацию этих пользователей по SSL сертификату.

Для этого, в дополнение к базовой настройке SSL VPN портала, необходимо проделать следующие шаги:

1. Для каждого пользователя выпустить SSL сертификат, в котором указаны следующие параметры применения ключа — Digital Signature, Key Encipherment и Data Encipherment.

Если для выпуска сертификата используется приложение XCA, достаточно выбрать в нём и применить шаблон HTTPS_client.

Удостоверяющий центр, которым подписан сертификат пользователя не имеет значения.

В том числе работают и самоподписанные сертификаты.

2. Импортировать в браузер каждого пользователя, выписанный для него сертификат вместе с закрытым ключём (обычно, формат файла .p12).

3. Импортировать в UserGate сертификаты всех пользователей (без закрытого ключа, обычно, формат файла .cer).

Для каждого импортированного ключа установить тип использования Пользовательский сертификат и указать ассоциированного с сертификатом пользователя (возможно указывать как локальных пользователей, так и пользователей из LDAP).

4. В настройках SSL VPN портала произвести следующие изменения:

— поставить галочку напротив настройки Авторизация пользователя по сертификату;

— убедиться, что Имя хоста SSL VPN портала указано в виде FQDN, а не IP адреса;

— использовать для самого SSL VPN портала сертификат «Автоматически», либо любой другой, зарегистрированный на UserGate и имеющий базовый тип использования Центр Сертификации.

Источник

Авторизация с помощью Kerberos

Авторизация Kerberos позволяет прозрачно (без запроса имени пользователя и его пароля) авторизовать пользователей домена Active Directory. При авторизации через Kerberos сервер UserGate работает с контроллерами домена, которые выполняют проверку пользователя, который получает доступ в интернет.

Важно! Для авторизации пользователей через Kerberos пользователи должны входить в группу Domain users (пользователи домена) в AD.

1. Создадим DNS записи для сервера UserGate. Необходимо создавать записи типа A, не создавайте записи типа CNAME.

Где 10.1.10.21 IP адрес интерфейса UserGate подключенного в зону Trusted.

2. Создадим пользователя в домене AD, например kerb@kraftec.net с опцией password never expires (срок действия пароля не ограничен). Установим пароль пользователю kerb.

Важно! Не использовать символы национальных алфавитов, например, кириллицу, в именах пользователя kerb или в организационных единицах AD, где вы планируете создать учетную запись kerb.

Важно! Пользователь для Kerberos и пользователь для LDAP-коннектора должны отличаться. Не использовать одну и туже учетную запись.

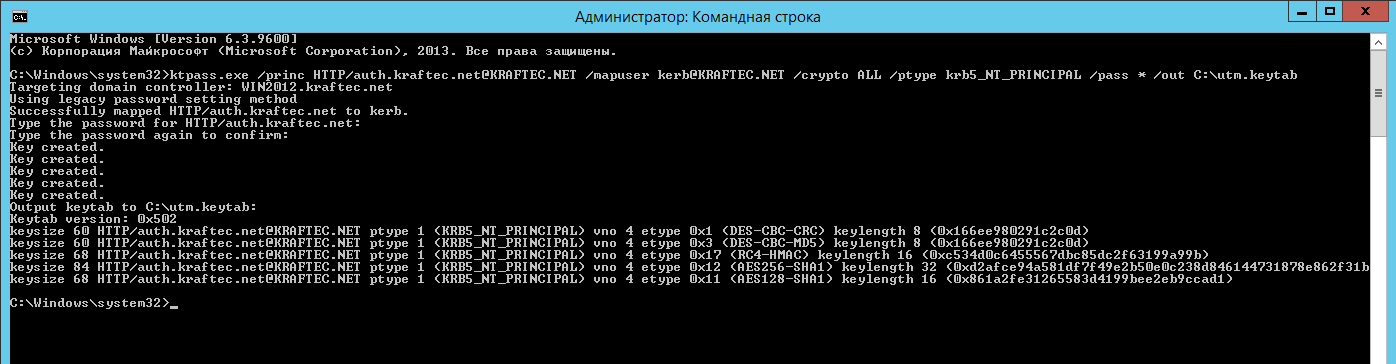

3. Создадим keytab файл на контроллере домена. Выполним следующую команду из-под администратора (команда в одну строку!):

ktpass.exe /princ HTTP/auth.kraftec.net@KRAFTEC.NET /mapuser kerb@KRAFTEC.NET /crypto ALL /ptype krb5_NT_PRINCIPAL /pass * /out C:\utm.keytab

Введем пароль пользователя kerb.

Важно! Команда чувствительна к регистру букв. В данном примере:

auth.kraftec.net — DNS — запись, созданная для сервера UserGate в пункте 1.

KRAFTEC.NET — Kerberos realm domain, обязательно большими буквами.

kerb@KRAFTEC.NET — имя пользователя в домене, созданное в пункте 2, имя realm-домена обязательно большими буквами.

4. В разделе DNS — Системные DNS серверы укажем IP-адреса контроллеров домена.

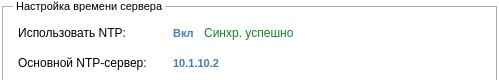

5. Настроим синхронизацию времени с контроллером домена.

В разделе Настройки → Настройка времени сервера, установим Основной NTP-сервер — IP адрес контроллера домена. В качестве запасного — опционально — укажем IP адрес другого контроллера домена.

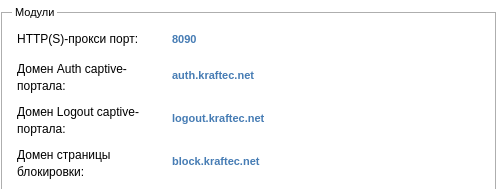

6. Изменим адрес домена Auth Captive-портала.

В разделе Настройки → Модули, изменим названия Доменов на созданные доменные имена в пункте 1.

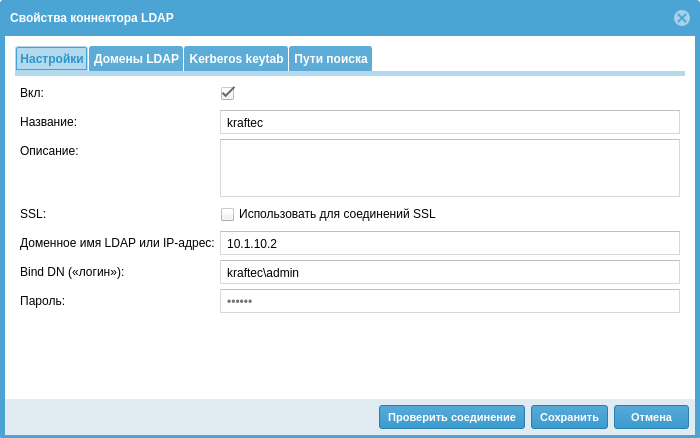

7. Создадим LDAP — коннектор для получения информации о пользователях и группах Active Directory и загрузим в него keytab — файл.

Перейдем в раздел Пользователи и устройства → Серверы авторизации, нажмем кнопку Добавить → Добавить LDAP коннектор.

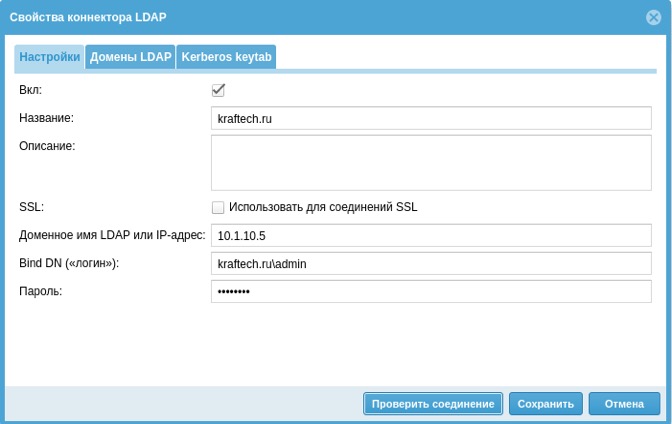

В свойствах коннектора LDAP внесем следующие настройки:

Название : произвольное название LDAP — коннектора.

Доменное имя LDAP или IP-адрес : IP-адрес сервера контроллера домена.

Bind DN («логин») : внесем доменного пользователя в формате DOMAIN\username или username@domain для подключения к серверу LDAP. Данный пользователь уже должен быть заведен в домене.

Пароль : пароль пользователя для подключения к домену.

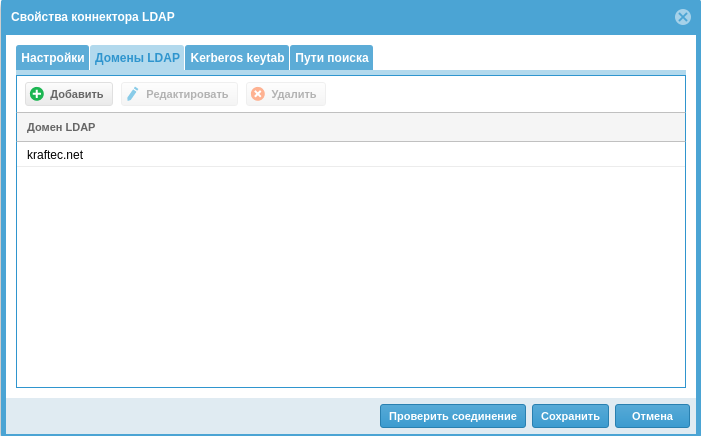

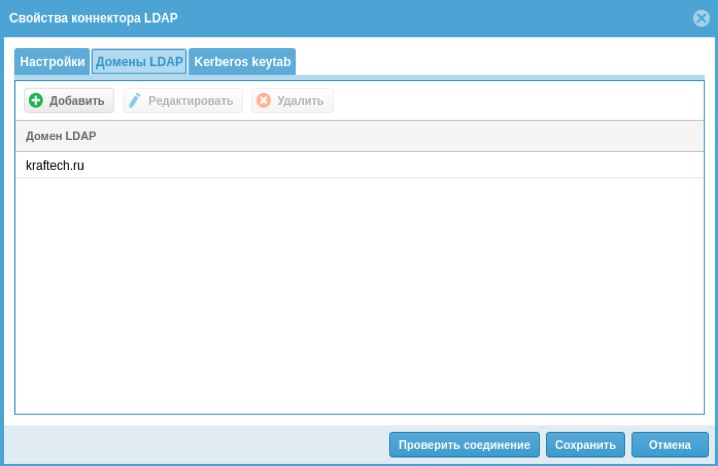

Вкладка Домены LDAP

Нажмем кнопку Добавить и внесем доменное имя LDAP

Вкладка Домены LDAP

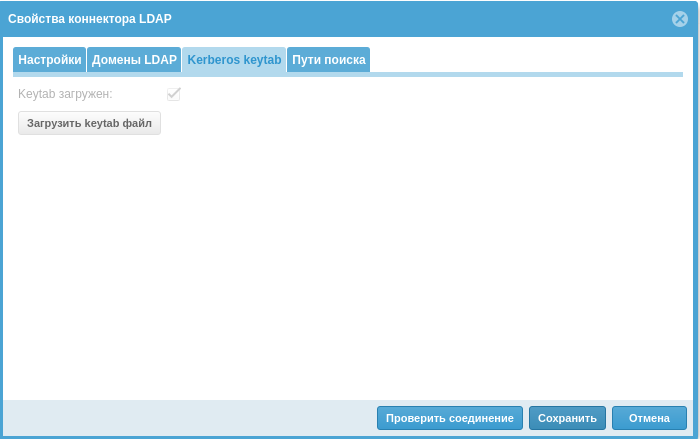

Нажмем кнопку Загрузить keytab файл и выберем файл, созданный в пункте 3.

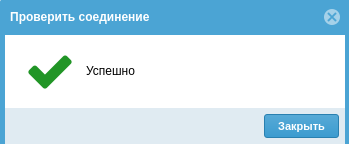

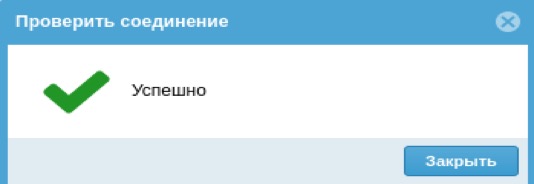

После внесения настроек нажмем на кнопку Проверить соединение. Если настройки внесены верно, получим сообщение об успехе.

Сохраним настройки LDAP коннектора нажав на кнопку Сохранить.

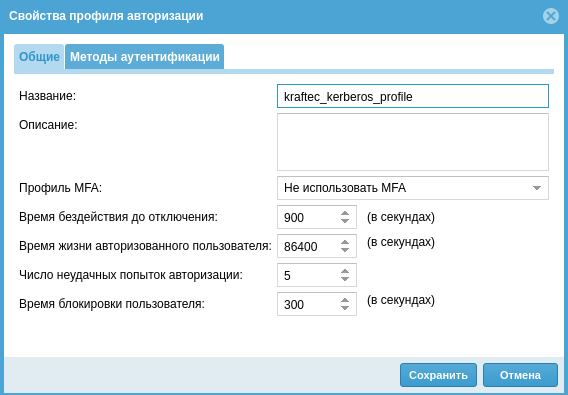

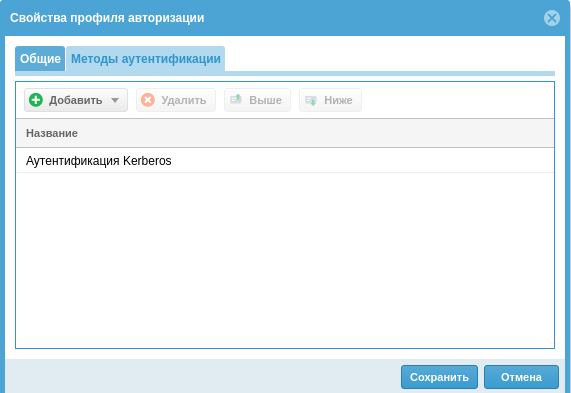

8. Создадим профиль авторизации для Kerberos.

В разделе Пользователи и устройства → Профили авторизации, нажмем кнопку Добавить.

Название: произвольное название профиля авторизации.

Вкладка Методы аутентификации

Нажмем кнопку Добавить и выберем Аутентификация Kerberos.

Сохраним настройки профиля авторизации нажав на кнопку Сохранить.

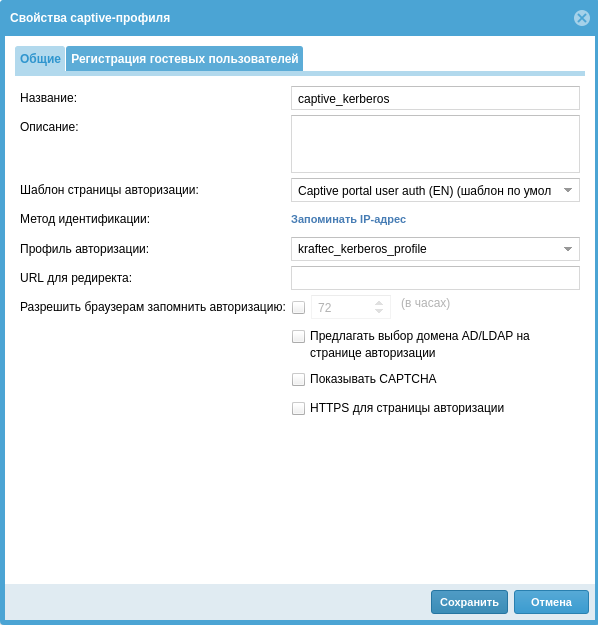

9. Создадим Captive-профиль.

В разделе Пользователи и устройства → Captive-профили, нажмем кнопку Добавить.

Название: произвольное название captive — профиля.

Профиль авторизации: выберем ранее созданный профиль авторизации.

Сохраним настройки Captive-профиля нажав на кнопку Сохранить.

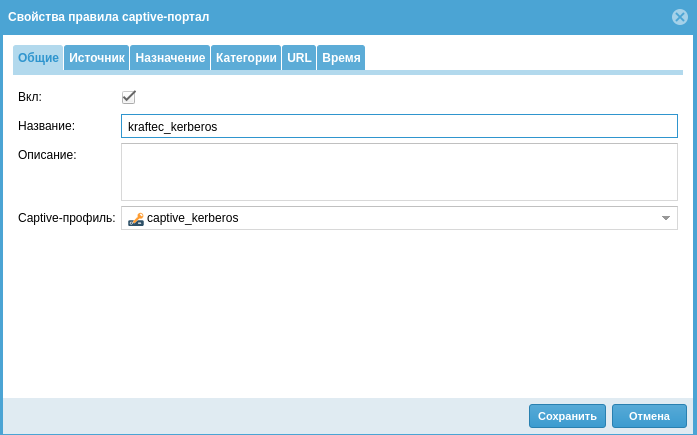

10. Создадим правило Captive-портала для авторизации Kerberos.

В разделе Пользователи и устройства → Captive-портал, нажмем кнопку Добавить.

Название: произвольное название правила captive-портала.

Captive-профиль : выберем ранее созданный captive-профиль.

Сохраним настройки правила Captive-портала нажав на кнопку Сохранить.

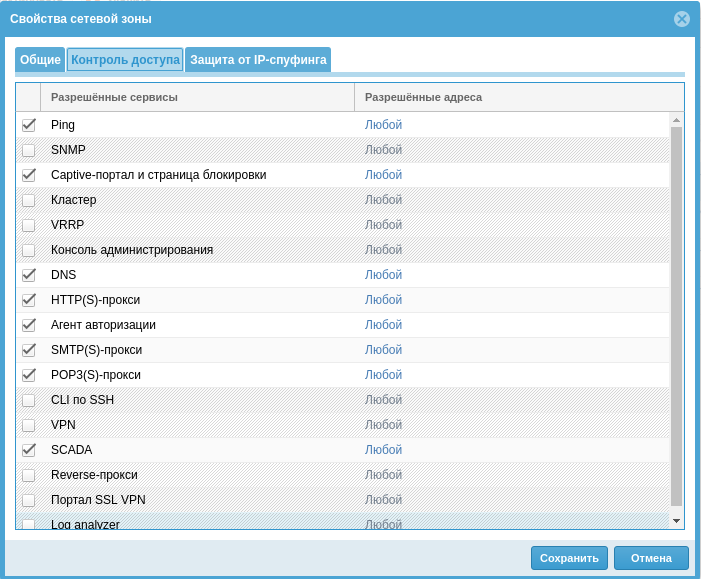

11. Разрешить доступ к сервису HTTP(S) для зоны.

В разделе Зоны разрешить доступ к сервису HTTP(S)-прокси для зоны, к которой подключены пользователи, авторизующиеся с помощью Kerberos.

12. Произведем настройки на компьютере пользователя.

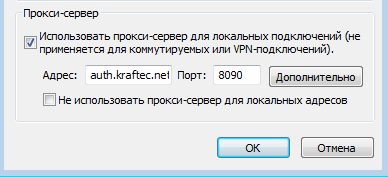

Настройка прокси-сервера для авторизации в стандартном режиме.

Панель управления → Свойства браузера → Подключения → Настройка сети → Прокси-сервер и указать FQDN (полное имя) и порт интерфейса UserGate, к которому будут подключены пользователи.

Настройка авторизации в прозрачном режиме.

Панель управления → Свойства браузера → безопасность → выберите зону Интернет → Уровень безопасности → Другой → Проверка подлинности пользователя и установите Автоматический вход в сеть с текущим именем пользователя и пароля.

Источник

Сервер авторизации NTLM

Авторизация NTLM позволяет прозрачно (без запроса имени пользователя и его пароля) авторизовать пользователей домена Active Directory. При авторизации с помощью NTLM сервер UserGate работает с контроллерами домена, которые выполняют проверку пользователя, который получает доступ в интернет.

Сервер NTLM не может предоставить список пользователей в UserGate и, если пользователи не были заведены в UserGate предварительно (например, как локальные пользователи или получены из домена AD с помощью LDAP-коннектора), поэтому в политиках фильтрации можно использовать только пользователей типа Known (успешно прошедших авторизацию на сервере NTLM) или Unknown (не прошедших авторизацию).

Авторизация NTLM может работать как при явном указании прокси-сервера в браузере пользователя (это стандартный режим), так и в прозрачном режиме, когда прокси-сервер в браузере не указан. Настройка UserGate не отличается от режима работы авторизации.

Для настройки авторизации с помощью NTLM необходимо выполнить следующие действия:

Шаг 1. Настроить синхронизацию времени с контроллером домена

В настройках UserGate включить синхронизацию времени с серверами NTP, в качестве основного и — опционально — запасного NTP-сервера указать IP-адреса контроллеров домена

Шаг 2. Создать DNS-запись для сервера UserGate

На контроллере домена создать DNS-записи, соответствующие серверу UserGate для использования в качестве домена для auth.captive и logout.captive, например, auth.domain.loc и logout.domain.loc

В качестве IP-адреса укажите адрес интерфейса UserGate, подключенного в сеть Trusted.

Шаг 3. Изменить адрес Домен Auth Captive-портала

Изменить адрес домена Auth Captive-портала и опционально адрес домена Logout Captive-портала в разделе Настройки.

Для домена Auth Captive-портала необходимо указать созданную на предыдущем шаге запись DNS.

Для домена Logout Captive-портала необходимо указать созданную на предыдущем шаге запись DNS.

Подробно об изменении адресов доменов Auth Captive-портала и Logout Captive-портала смотрите в разделе Общие настройки

Шаг 4. Добавить NTLM-сервер авторизации

В разделе Серверы авторизации нажать на кнопку Добавить, выбрать Добавить NTLM-сервер и указать название, IP-адрес контроллера домена и имя домена

Шаг 5. Создать правило Captive-портала с авторизацией NTLM

Настроить Captive-портал для использования метода авторизации NTLM. Более подробно о Captive-портале рассказывается в следующих главах руководства

Шаг 6. Разрешить доступ к сервису HTTP(S) для зоны

В разделе Зоны разрешить доступ к сервису HTTP(S)-прокси для зоны, к которой подключены пользователи, авторизующиеся с помощью NTLM

Шаг 7. Для авторизации в стандартном режиме настроить прокси-сервер на компьютерах пользователей

На компьютерах пользователей указать обязательное использование прокси-сервера, указать IP-адрес Trusted интерфейса UserGate в качестве адреса прокси сервера.

Важно! Вместо IP-адреса можно использовать доменное имя, но для NTLM важно, чтобы это имя было не из домена Active Directory, иначе Windows-компьютер будет пытаться использовать авторизацию Kerberos

Шаг 8. Для авторизации в прозрачном режиме настроить автоматическую проверку подлинности пользователя браузером для всех зон

На компьютерах пользователей зайдите в Панель управления—>Свойства браузера—>Безопасность, выберите зону Интернет—> Уровень безопасности—>Другой—>Проверка подлинности пользователя и установите Автоматический вход в сеть с текущем именем пользователя и паролем

(Control panel—>Internet options—>Security, выберите зону Internet —>Custom level—>User Authentication—>Logon и установите Automatic logon with current name and password )

Повторите данную настройку для всех других зон, настроенных на данном компьютере (Local intranet, Trusted sites).

Источник

Мультифакторная аутентификация с подтверждением через email

Рассмотрим пример настройки двухфакторной аутентификации с подтверждением (второй фактор аутентификации), отсылаемым пользователю на его email адрес.

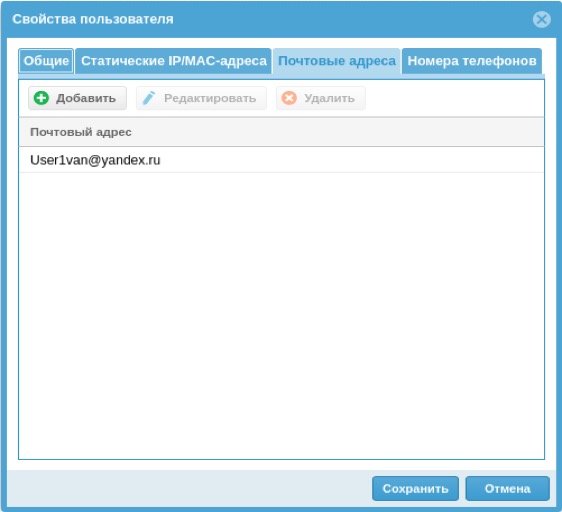

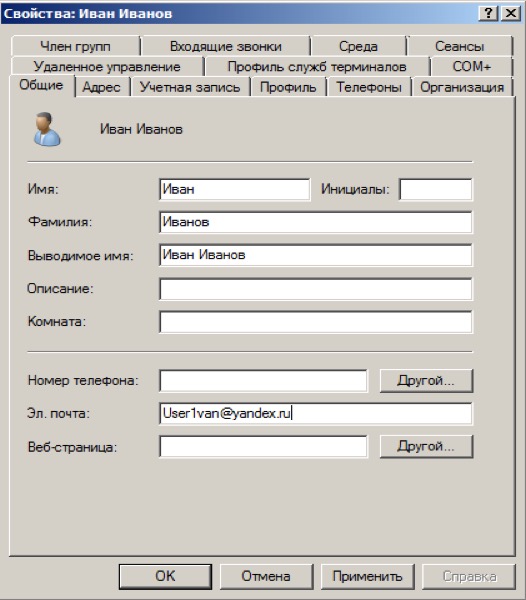

1. Для отправки сообщения у каждого пользователя должен быть указан адрес электронной почты в его локальной учетной записи в UserGate или в доменной учетной записи в Active Directory.

Для локального пользователя UserGate необходимо зайти в раздел Пользователи и устройства — Пользователи выбрать пользователя, нажать кнопку Редактировать, перейти во вкладку Почтовые адреса и добавить почтовый адрес.

Для доменной учетной записи добавить адрес электронной почты необходимо в свойствах пользователя во вкладке Общие.

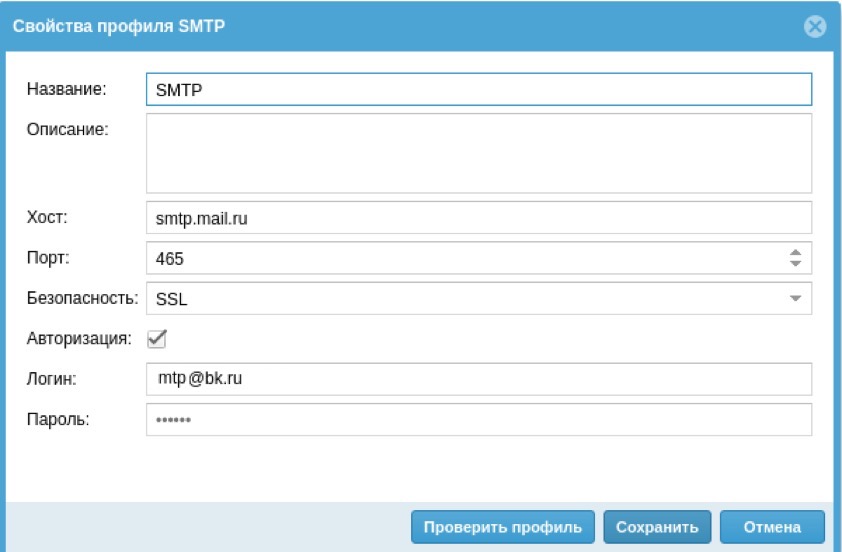

2. Создадим профиль оповещения по электронной почте, для этого перейдем в Библиотеки — Профили оповещения , нажмем кнопку Добавить — Добавить профиль оповещения SMTP и в свойствах профиля SMTP внесем следующие настройки:

Проверить настройки можно нажав на кнопку Проверить профиль, где можно создать и отправить проверочное письмо.

Если проверочное письмо дошло на указанный адрес, сохраним настройки нажав на кнопку Сохранить.

3. Для примера авторизации мы будем использовать авторизацию пользователей домена AD.

Добавим сервер авторизации.

Перейдем в раздел Пользователи и устройства — Серверы авторизации, нажмем кнопку Добавить — Добавить LDAP коннектор.

В свойствах коннектора LDAP внесем следующие настройки:

Название — произвольное название сервера авторизации.

Доменное имя LDAP или IP-адрес — IP-адрес сервера контроллера домена.

Bind DN («логин») — внесем доменного пользователя в формате DOMAIN\username или username@domain для подключения к серверу LDAP. Данный пользователь уже должен быть заведен в домене.

Пароль — пароль пользователя для подключения к домену.

Вкладка Домены LDAP

Нажмем кнопку Добавить и внесем доменное имя LDAP:

После внесения настроек нажмем на кнопку Проверить соединение. Если настройки внесены верно, получим сообщение об успехе:

Сохраним настройки LDAP коннектора нажав на кнопку Сохранить.

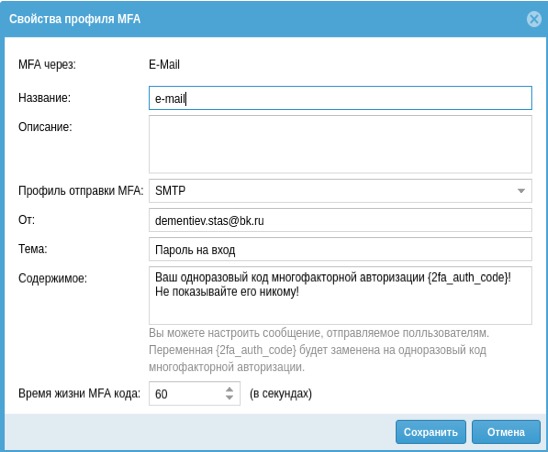

4. Создадим профиль для мультифакторной аутентификации.

Перейдем в раздел Пользователи и устройства — Профили MFA нажмем на кнопку Добавить — MFA через email и в свойствах профиля MFA внесем следующие настройки:

Название — произвольное название профиля MFA.

Профиль отправки MFA — выберем ранее созданный профиль оповещения по электронной почте.

От — внесем адрес электронной почты пользователя, указанного в профиле оповещения MFA

Тема — Тема в письме

Содержимое — Тело письма.

Сохраним настройки профиля MFA нажав на кнопку Сохранить.

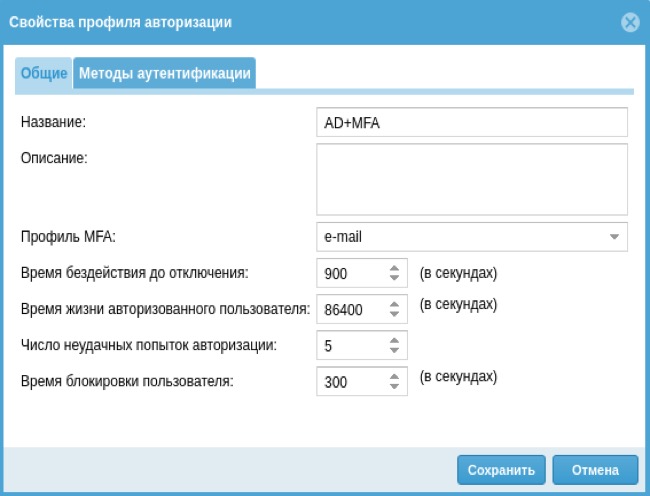

5. Создадим профиль авторизации.

Перейдем в раздел Пользователи и устройства — Профили авторизации , нажмем на кнопку Добавить и в свойствах профиля авторизации внесем следующие настройки:

Название — внесем произвольное название профиля авторизации.

Профиль MFA — Выберем ранее созданный профиль MFA.

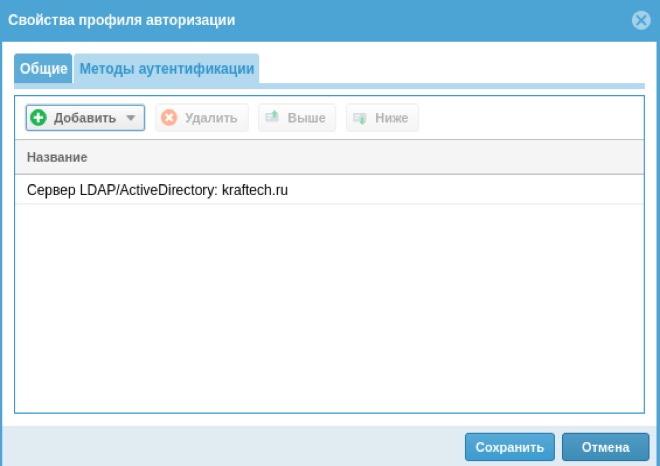

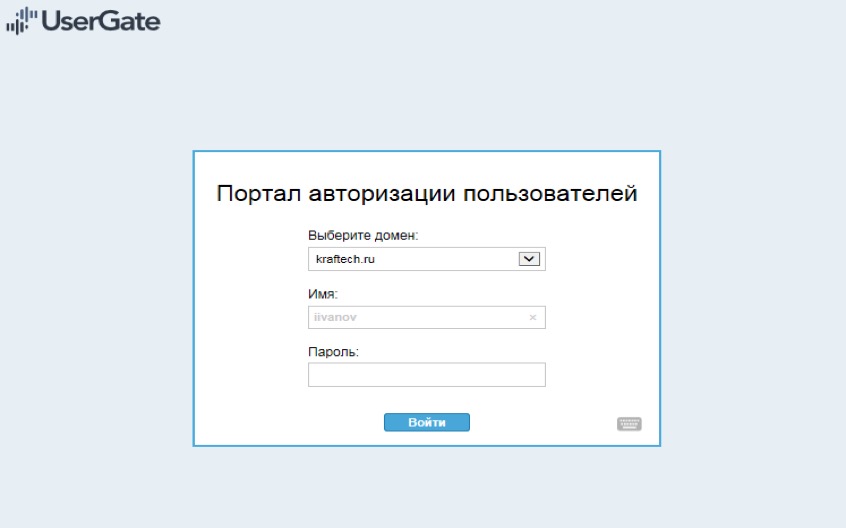

Добавим ранее созданный LDAP коннектор, нажмем на кнопку Добавить — Сервер LDAP/Active Directory: kraftech.ru

Сохраним настройки профиля авторизации нажав на кнопку Сохранить.

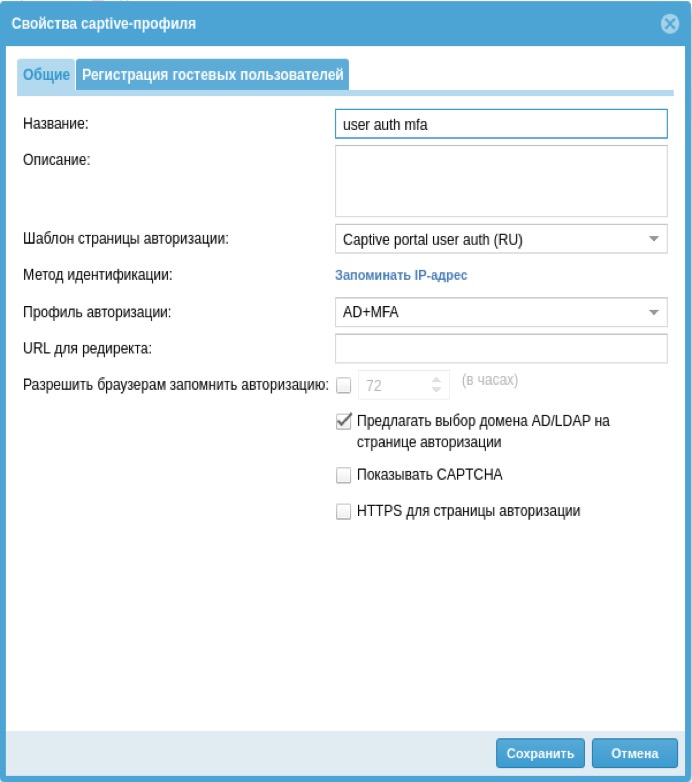

6. Создадим профиль для Captive-портала.

Мультифакторная авторизация возможна только с методами аутентификации, позволяющими ввести пользователю одноразовый пароль, то есть только те, где пользователь явно вводит свои учетные данные в веб-форму страницы авторизации. В связи с этим, мультифакторная авторизация невозможна для методов аутентификации kerberos и NTLM.

Перейдем в раздел Пользователи и устройства — Captive-профили , нажмем на кнопку Добавить и в свойствах captive-профиля внесем следующие настройки:

Название — внесем произвольное название captive-профиля.

Шаблон страницы авторизации — Выберем шаблон «Captive portal user auth (RU)».

Метод идентификации — Выберем запоминать IP-адрес.

Профиль авторизации — Выберем ранее созданный профиль авторизации.

Если для авторизации пользователей мы используем LDAP коннектор, можно активировать свойство «Предлагать выбор домена AD/LDAP на странице авторизации».

Сохраним настройки captive-профиля нажав на кнопку Сохранить.

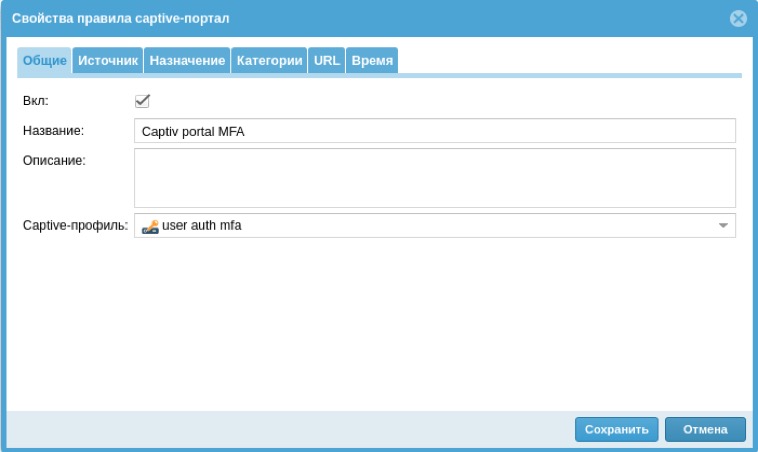

7. Создадим правило Captive-портала.

Перейдем в раздел Пользователи и устройства — Captive-портал , нажмем на кнопку Добавить и в свойствах правила captive-портала внесем следующие настройки:

Название — внесем произвольное название captive-портала.

Captive-профиль — выберем ранее созданный Captive-профиль.

Вкладки Источник, Назначение, Категории, URL, Время, можно настраивать для задания дополнительных условий выполнения правила. Правила применяются сверху вниз в том порядке, в котором совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила.

Сохраним настройки правила captive-портал нажав на кнопку Сохранить.

8. Настоим DNS для доменов auth.captive и logout.captive.

Служебные доменные имена auth.captive и logout.captive используется UserGate для авторизации пользователей. Если клиенты используют в качестве DNS-сервера сервер UserGate, то ничего делать не надо. В противном случае необходимо прописать в качестве IP-адреса для этих доменов IP-адрес интерфейса сервера UserGate, который подключен в клиентскую сеть.

9. Проверим работу мультифакторной авторизации.

В браузере пользователя перейдем на сайт ya.ru. Появилась страница авторизации captive-портала:

После ввода логина и пароля появится окно для ввода дополнительного кода аутентификации, который придет на электронную почту, указанную в свойстве профиля пользователя:

Источник