- Установка и настройка шифрования BitLocker в Windows10

- Функция шифрования в Windows 10

- Нужен ли ключ TPM для BitLocker?

- Аппаратное или программное шифрование

- Что делать, если мой компьютер несовместим с BitLocker

- BitLocker BitLocker

- Обзор BitLocker BitLocker overview

- Практическое применение Practical applications

- Новые и измененные функции New and changed functionality

- Системные требования System requirements

Установка и настройка шифрования BitLocker в Windows10

Если на компьютере установлен Windows 10 Pro или Enterprise, то сможете использовать функцию BitLocker, которая шифрует данные на жестком диске. Узнаем подробнее, как ее настроить.

Функция шифрования в Windows 10

Одной из дополнительных функций, которые получаете с установкой версии Windows 10 Pro, в отличие от Home, является BitLocker. Она позволяет шифровать данные на жестком диске так, чтобы никто не смог получить к ним доступ без ввода пароля.

Если кто-то извлечет диск из вашего компьютера и попытается получить доступ к нему на другом, содержимое будет нечитаемым. Это полезный инструмент, чтобы уберечь личные данные от сторонних глаз, но есть недостатки и требования, которые должны знать перед активацией функции:

- BitLocker снижает производительность, особенно при использовании программного шифрования.

- Если забудете пароль, то не сможете получить доступ к своим файлам.

- Для лучшей защиты используется ключ запуска TPM.

- Следует также знать, что существует альтернатива BitLocker: SSD с полным шифрованием диска. Содержимое шифруется автоматически.

Как правило, шифрование не активировано по умолчанию, поэтому может потребоваться скачать программное обеспечение производителя (например, Samsung Magician). При установке программа может запросить форматирование диска, тогда нужно сохранить на другой носитель данные, а если этот системный раздел С, то и переустановить Windows.

Нужен ли ключ TPM для BitLocker?

Ключ не обязателен, BitLocker будет использовать программный метод, который не так безопасен.

Программный режим снижает производительность чтения и записи. При аппаратном шифровании нужно подключать USB устройство с ключом и вводить пароль при каждой загрузке компьютера. При использовании ключа нужно, чтобы BIOS поддерживал загрузку с USB устройств.

Чтобы проверить соответствует ли ваш компьютер требованиям BitLocker в Windows 10 версии 1803 и выше – откройте Центр безопасности Защитника Windows, выберите вкладку Безопасность устройства.

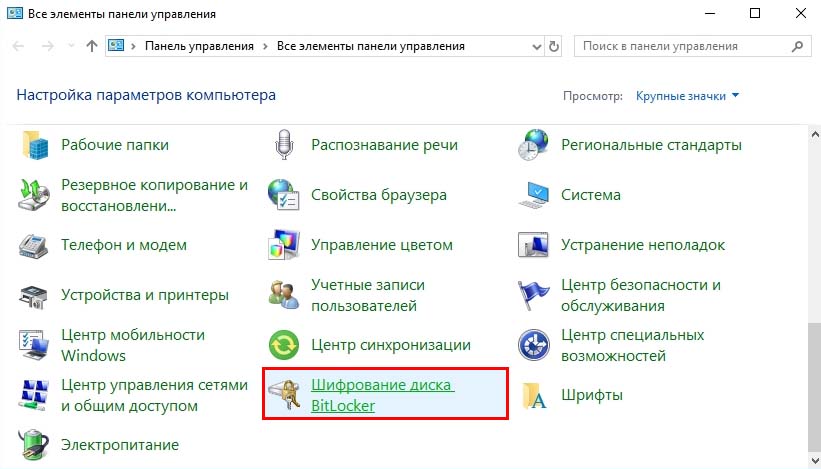

Чтоб включить защиту откройте Панель управления и перейдите в раздел Шифрование диска BitLocker.

Выберите диск из списка, на котором хранится личная информация и кликните на ссылку «Включить BitLocker».

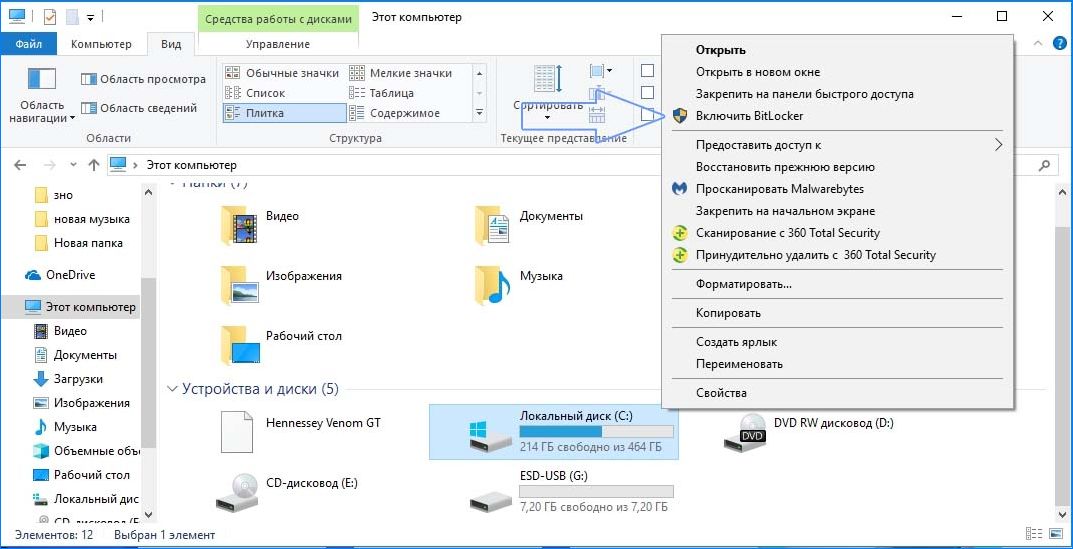

Еще способ включить шифрование – открыть Проводник, перейти на вкладку «Этот компьютер» и кликнуть правой кнопкой мыши на любом жестком диске.

После следуйте инструкциям на экране, чтобы настроить дисковую защиту.

Если диск уже достаточно заполнен, процесс займет много времени

После активации защиты появится значок замка на диске в Проводнике.

Аппаратное или программное шифрование

Функция поддерживает оба метода. Если включить аппаратное шифрование TPM, то можно зашифровать весь диск.

Когда решили зашифровать том (то есть один или несколько разделов), воспользуйтесь программным шифрованием. Можно использовать программный метод, если компьютер не соответствует требованиям BitLocker.

Что делать, если мой компьютер несовместим с BitLocker

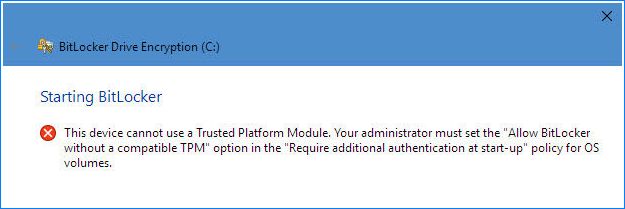

Если вместо запуска мастера установки на экране видите уведомление, подобное приведенному ниже, то его можно обойти.

Уведомление не обязательно означает, что оборудование несовместимо. Может быть не включены соответствующие параметры в BIOS. Откройте Bios / UEFI найдите параметр TPM, и убедитесь, что включен.

Если компьютер собран на материнской плате AMD, то параметр находится в разделе PSP. Это Платформа Безопасности Процессора, интегрированная в сам процессорный чип, например, Ryzen, который имеет модуль безопасности вместо TPM.

Обратите внимание, в январе 2018 было обнаружено, что AMD PSP имеет брешь в безопасности, поэтому обновления микрокода (доставляются через обновления безопасности Windows) отключены. В этом случае не сможете использовать аппаратный режим.

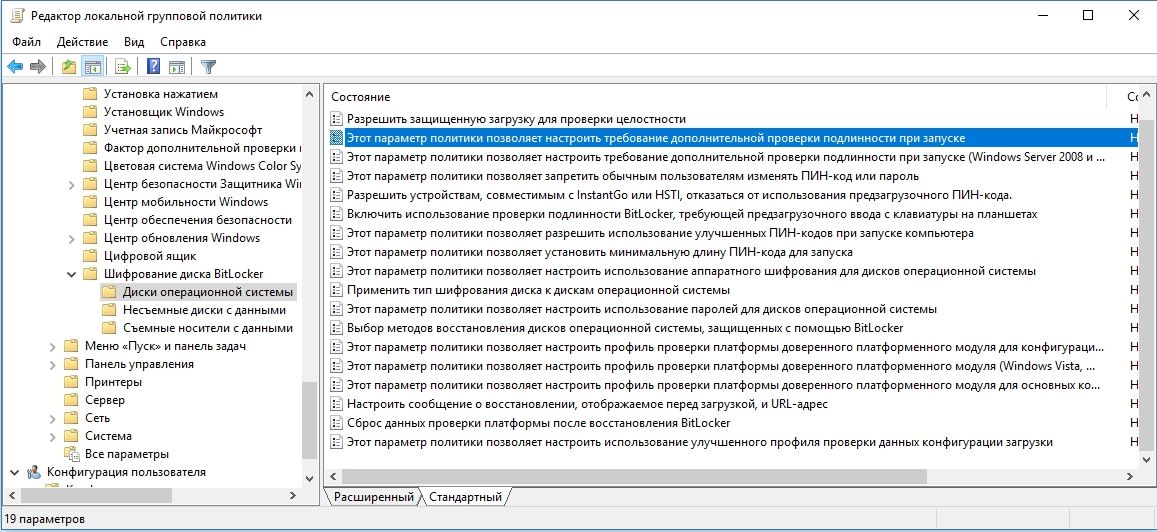

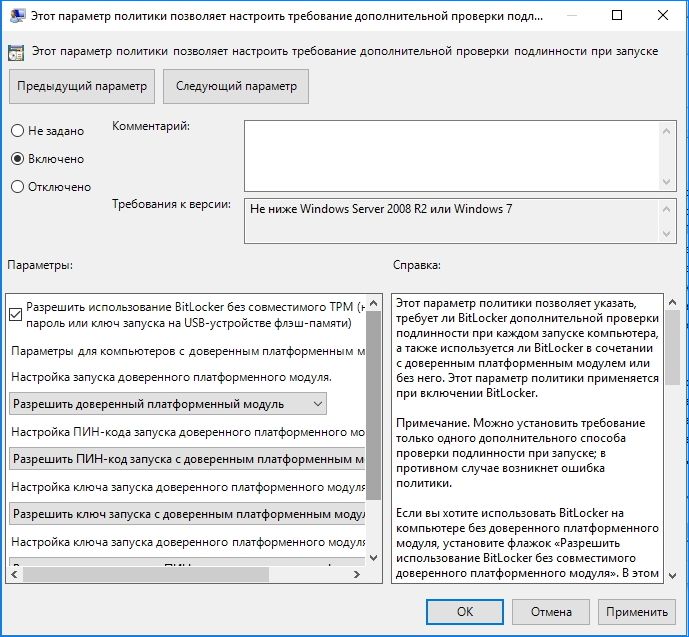

При активации программного режима, при котором снижается производительность чтения / записи, воспользуйтесь редактором локальных групповых политик.

Нажмите сочетание клавиш Windows+R, введите команду gpedit.msc.

В левой панели перейдите по пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

В правой части окна кликните дважды на пункте «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске». В открывшемся окне установите значение «Включить» и отметьте «Разрешить использование BitLocker без совместимого TPM».

BitLocker BitLocker

Относится к: Applies to

В этой статье представлен общий обзор BitLocker, включая список требований к системе, а также сведения об устаревших функциях и практическом применении. This topic provides a high-level overview of BitLocker, including a list of system requirements, practical applications, and deprecated features.

Обзор BitLocker BitLocker overview

Шифрование диска BitLocker — это функция защиты данных, которая интегрируется в операционную систему и предотвращает угрозы хищения данных или раскрытия информации на потерянных, украденных или неправильно выведенных из эксплуатации компьютерах. BitLocker Drive Encryption is a data protection feature that integrates with the operating system and addresses the threats of data theft or exposure from lost, stolen, or inappropriately decommissioned computers.

BitLocker обеспечивает максимальную защиту при использовании с доверенным платформенным модулем (TPM) версии 1.2 или выше. BitLocker provides the most protection when used with a Trusted Platform Module (TPM) version 1.2 or later. Доверенный платформенный модуль — это аппаратный компонент, который производители устанавливают на многих новых компьютерах. The TPM is a hardware component installed in many newer computers by the computer manufacturers. Совместно с BitLocker он обеспечивает защиту данных пользователей и предотвращает несанкционированный доступ к компьютеру, пока система находится вне сети. It works with BitLocker to help protect user data and to ensure that a computer has not been tampered with while the system was offline.

На компьютерах без доверенного платформенного модуля версии 1.2 или более поздней все равно можно зашифровать диск операционной системы Windows с помощью BitLocker. On computers that do not have a TPM version 1.2 or later, you can still use BitLocker to encrypt the Windows operating system drive. Но при такой реализации пользователь должен вставить USB-накопитель с ключом запуска, чтобы запустить компьютер или вывести его из режима гибернации. However, this implementation will require the user to insert a USB startup key to start the computer or resume from hibernation. В Windows 8 и более поздних версий вы можете с помощью пароля защитить том операционной системы на компьютере без доверенного платформенного модуля. Starting with Windows 8, you can use an operating system volume password to protect the operating system volume on a computer without TPM. Ни один из этих вариантов не обеспечивает проверку целостности системы перед запуском, которая возможна при использовании BitLocker вместе с доверенным платформенным модулем. Both options do not provide the pre-startup system integrity verification offered by BitLocker with a TPM.

В дополнение к возможностям доверенного платформенного модуля компонент BitLocker позволяет блокировать обычный процесс запуска до тех пор, пока пользователь не введет ПИН-код или не вставит съемное устройство (например, USB-накопитель) с ключом запуска. In addition to the TPM, BitLocker offers the option to lock the normal startup process until the user supplies a personal identification number (PIN) or inserts a removable device, such as a USB flash drive, that contains a startup key. Эти дополнительные меры безопасности обеспечивают многофакторную проверку подлинности и предотвращают запуск компьютера или его выведение из режима гибернации, если не указан правильный ПИН-код или не предоставлен ключ запуска. These additional security measures provide multifactor authentication and assurance that the computer will not start or resume from hibernation until the correct PIN or startup key is presented.

Практическое применение Practical applications

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер. Data on a lost or stolen computer is vulnerable to unauthorized access, either by running a software-attack tool against it or by transferring the computer’s hard disk to a different computer. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы. BitLocker helps mitigate unauthorized data access by enhancing file and system protections. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям. BitLocker also helps render data inaccessible when BitLocker-protected computers are decommissioned or recycled.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker. There are two additional tools in the Remote Server Administration Tools, which you can use to manage BitLocker.

Средство просмотра паролей восстановления BitLocker. BitLocker Recovery Password Viewer. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS). The BitLocker Recovery Password Viewer enables you to locate and view BitLocker Drive Encryption recovery passwords that have been backed up to Active Directory Domain Services (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker. You can use this tool to help recover data that is stored on a drive that has been encrypted by using BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC). The BitLocker Recovery Password Viewer tool is an extension for the Active Directory Users and Computers Microsoft Management Console (MMC) snap-in. С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker. By using this tool, you can examine a computer object’s Properties dialog box to view the corresponding BitLocker recovery passwords. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory. Additionally, you can right-click a domain container and then search for a BitLocker recovery password across all the domains in the Active Directory forest. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения. To view recovery passwords, you must be a domain administrator, or you must have been delegated permissions by a domain administrator.

Средства шифрования диска BitLocker. BitLocker Drive Encryption Tools. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker. BitLocker Drive Encryption Tools include the command-line tools, manage-bde and repair-bde, and the BitLocker cmdlets for Windows PowerShell. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии. Both manage-bde and the BitLocker cmdlets can be used to perform any task that can be accomplished through the BitLocker control panel, and they are appropriate to use for automated deployments and other scripting scenarios. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления. Repair-bde is provided for disaster recovery scenarios in which a BitLocker protected drive cannot be unlocked normally or by using the recovery console.

Новые и измененные функции New and changed functionality

Узнайте, что нового в BitLocker для Windows 10, например поддержка алгоритма шифрования XTS-AES, см. в разделе BitLocker в разделе «Что нового в Windows 10». To find out what’s new in BitLocker for Windows 10, such as support for the XTS-AES encryption algorithm, see the BitLocker section in «What’s new in Windows 10.»

Системные требования System requirements

Требования BitLocker к аппаратному обеспечению BitLocker has the following hardware requirements:

Чтобы компонент BitLocker мог использовать проверку целостности системы, которая выполняется с помощью доверенного платформенного модуля (TPM), на компьютере должен быть установлен TPM 1.2 или более поздней версии. For BitLocker to use the system integrity check provided by a Trusted Platform Module (TPM), the computer must have TPM 1.2 or later. Если на вашем компьютере не установлен доверенный платформенный модуль, то для включения BitLocker необходимо сохранить ключ запуска на съемном устройстве, например USB-устройстве флэш-памяти. If your computer does not have a TPM, enabling BitLocker requires that you save a startup key on a removable device, such as a USB flash drive.

На компьютере с TPM также должно быть встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG. A computer with a TPM must also have a Trusted Computing Group (TCG)-compliant BIOS or UEFI firmware. Встроенное ПО BIOS или UEFI устанавливает цепочку сертификатов перед запуском операционной системы и должно предусматривать поддержку метода SRTM (Static Root of Trust Measurement), описанного в спецификации TCG. The BIOS or UEFI firmware establishes a chain of trust for the pre-operating system startup, and it must include support for TCG-specified Static Root of Trust Measurement. Для компьютера без TPM не требуется встроенное ПО, отвечающее стандартам организации TCG. A computer without a TPM does not require TCG-compliant firmware.

Встроенное ПО BIOS или UEFI системы (для компьютеров с TPM и без него) должно поддерживать класс запоминающих устройств для USB, а также считывание небольших файлов с USB-устройства флэш-памяти в среде до запуска операционной системы. The system BIOS or UEFI firmware (for TPM and non-TPM computers) must support the USB mass storage device class, including reading small files on a USB flash drive in the pre-operating system environment.

С Windows 7 можно шифровать диск ОС без флеш-накопителя TPM и USB. From Windows 7, you can encrypt an OS drive without a TPM and USB flash drive. В этой процедуре см. совет дня: Bitlocker без TPM или USB. For this procedure, see Tip of the Day: Bitlocker without TPM or USB.

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. TPM 2.0 is not supported in Legacy and CSM Modes of the BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Devices with TPM 2.0 must have their BIOS mode configured as Native UEFI only. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. The Legacy and Compatibility Support Module (CSM) options must be disabled. Дополнительные функции безопасности Включить функцию безопасной загрузки. For added security Enable the Secure Boot feature.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Installed Operating System on hardware in legacy mode will stop the OS from booting when the BIOS mode is changed to UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск для поддержки UEFI. Use the tool MBR2GPT before changing the BIOS mode which will prepare the OS and the disk to support UEFI.

Жесткий диск должен быть разбит как минимум на два диска. The hard disk must be partitioned with at least two drives:

- Диск операционной системы (или загрузочный диск), который содержит операционную систему и ее вспомогательные файлы. The operating system drive (or boot drive) contains the operating system and its support files. Он должен быть отформатирован с использованием файловой системы NTFS. It must be formatted with the NTFS file system.

- Системный диск, который содержит файлы, необходимые для загрузки Windows после того, как встроенное ПО подготовит системное оборудование. The system drive contains the files that are needed to load Windows after the firmware has prepared the system hardware. На этом диске не включается BitLocker. BitLocker is not enabled on this drive. Чтобы работал компонент BitLocker, системный диск не должен быть диском операционной системы. Кроме того, он должен быть отформатирован с использованием файловой системы FAT32 на компьютерах с UEFI (или с использованием файловой системы NTFS на компьютерах с BIOS). For BitLocker to work, the system drive must not be encrypted, must differ from the operating system drive, and must be formatted with the FAT32 file system on computers that use UEFI-based firmware or with the NTFS file system on computers that use BIOS firmware. Рекомендуемый размер системного диска — около 350 МБ. We recommend that system drive be approximately 350 MB in size. После включения BitLocker должно остаться примерно 250 МБ свободного дискового пространства. After BitLocker is turned on it should have approximately 250 MB of free space.

Раздел, подверженный шифрованию, не может быть помечен как активный раздел (это относится к операционной системе, фиксированным данным и съемным дискам данных). A partition subject to encryption cannot be marked as an active partition (this applies to the operating system, fixed data, and removable data drives).

При установке Windows на новом компьютере автоматически создадутся разделы, необходимые для BitLocker. When installed on a new computer, Windows will automatically create the partitions that are required for BitLocker.

При установке необязательного компонента BitLocker на сервере вам также потребуется установить компонент Enhanced Storage, который используется для поддержки аппаратно зашифрованных дисков. When installing the BitLocker optional component on a server you will also need to install the Enhanced Storage feature, which is used to support hardware encrypted drives.