- Aircrack-ng

- User Tools

- Site Tools

- Table of Contents

- Installing Aircrack-ng from Source

- Requirements

- Linux

- Windows (Cygwin)

- FreeBSD, OpenBSD, NetBSD, Solaris

- Optional stuff

- Compiling and installing

- Current version

- Compiling with AirPcap support (cygwin only)

- Compiling on *BSD

- Compiling on OS X

- Latest Git (development) Sources

- ./configure flags

- Troubleshooting Tips

- error while loading shared libraries: libaircrack-ng.so.0

- «command not found» error message

- Installing pre-compiled binaries

- Linux/BSD/OSX

- Windows

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Aircrack-ng (программа)

- Описание aircrack-ng

- Справка по aircrack-ng

- Руководство по aircrack-ng

- Примеры запуска aircrack-ng

- Установка aircrack-ng

- Установка в другие операционные системы

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Aircrack-ng (набор программ)

- Описание aircrack-ng

- Набор программ в пакете Aircrack-ng

- Установка пакета aircrack-ng

- Установка в Windows

Aircrack-ng

User Tools

Site Tools

Table of Contents

Installing Aircrack-ng from Source

Legacy information can be found here.

Requirements

Linux

Windows (Cygwin)

Install the following via Homebrew (brew):

FreeBSD, OpenBSD, NetBSD, Solaris

Install the following via pkg:

Optional stuff

Compiling and installing

Current version

Compiling with AirPcap support (cygwin only)

Compiling on *BSD

Commands are exactly the same as Linux but instead of make, use gmake (with CC=gcc5 CXX=g++5 or any more recent gcc version installed).

Compiling on OS X

Commands are exactly the same as Linux

Latest Git (development) Sources

Note: Compilation parameters can also be used with the sources from our git repository.

./configure flags

When configuring, the following flags can be used and combined to adjust the suite to your choosing:

Troubleshooting Tips

error while loading shared libraries: libaircrack-ng.so.0

Run ldconfig as root or with “sudo” to solve the issue.

«command not found» error message

After you do “make install” then try to use any of the Aircrack-ng suite commands, you get the error message “command not found” or similar. Your system will look for the Aircrack-ng commands in the directories defined by the PATH command.

Normally, the Aircrack-ng suite programs and man pages are placed in:

On your system, to determine which directories have the Aircrack-ng programs enter the following. If using “locate” be sure to first run “updatedb”.

Once you know the directories (exclude the source directories) then determine which directories are in your PATH. To see which directories are included in PATH on your particular system enter:

It should show something like:

At this point compare the actual locations with the directories in your PATH. If the directories are missing from your PATH then you have a few options:

Installing pre-compiled binaries

Linux/BSD/OSX

We offer packages for a number of Linux distributions in 64 bit thanks to PackageCloud.io so you can use your distro’s package manager to install and keep Aircrack-ng up to date:

While most folks want to use our “release” packages, “git” packages are available too for those who decide to use bleeding edge.

More details about them can be found in our blog post.

On OSX, install it is via Macports or brew. Simply do “brew install aircrack-ng” or “sudo ports install aircrack-ng”

Windows

The Windows version of the Aircrack-ng suite does not have an install program. You must manually install (unzipping archive) the software.

Here are the steps to follow for Windows:

Prior to using the software, make sure to install the drivers for your particular wireless card. See this link for the instructions. We currently only support Airpcap; other adapters may be supported but require development of your own DLL so the different tools can interact with it.

To now use the Aircrack-ng suite, start Windows Explorer and double click on Aircrack-ng GUI .exe inside “bin” subdirectory. The GUI requires .NET version 4.6.1 to run.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (программа)

Описание aircrack-ng

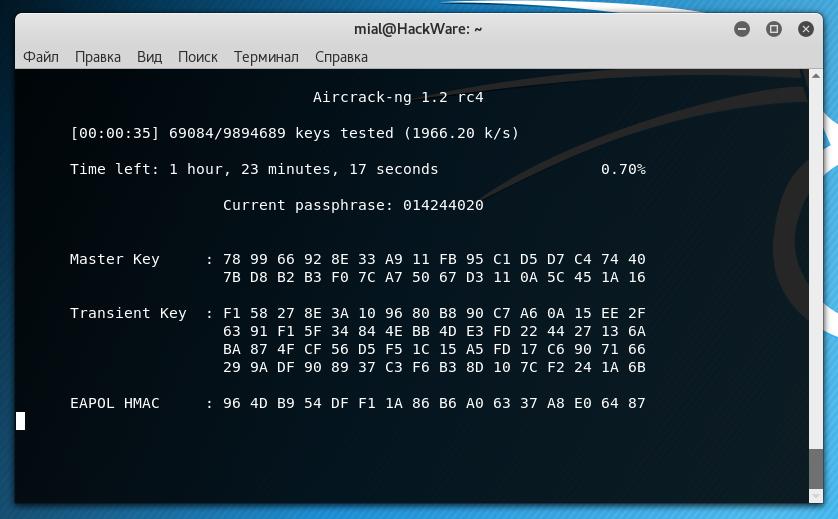

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по aircrack-ng

Руководство по aircrack-ng

Общие опции:

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

-e

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

-b или —bssid

Выбрать целевую сеть основываясь на MAC адресе.

-p

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

-q

Если указан этот ключ, то информация о состоянии не отображается.

-C или —combine

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

-l

Записать ключ в файл.

-E

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

-c

Поиск только буквенно-цифровых символов.

-t

Поиск только бинарно-закодированных десятеричных символов.

-h

Поиск числа ключа для Fritz!BOX

-d или —debug

Указать маску ключа. Например: A1:XX:CF

-m

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

-n

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

-i

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

-f

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

-k

Есть всего 17 атак KoreK. Иногда одна атака создаёт громадное ложное срабатывание, что не даёт найти ключ, даже с множеством IV. Попробуйте -k 1, -k 2, … -k 17 для последовательного исключения каждой атаки.

-x или -x0

Отключить брутфорс последних keybytes (не рекомендуется)

-x1

Включить брутфорсинг последнего keybyte (по умолчанию)

-x2

Включить брутфорсинг последних двух keybytes.

-X

Отключить многопоточный брутфорсинг (только SMP).

-s

Показать ASCII версию ключа в правой части экрана.

-y

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

-z

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

-P или —ptw-debug

Отладка PTW: 1 Отключить klein, 2 PTW.

-K

Использовать атаки KoreK вместо PTW.

-D или —wep-decloak

Использовать режим раскрытия WEP.

-1 или —oneshot

запустить только 1 попытку для взлома ключа с PTW

-M

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

-w

Путь до файла словаря для взлома wpa. Укажите «-» для стандартного ввода. Списки словарей: https://kali.tools/?p=1896

-N или —new-session

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или —restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

-R или —restore-session

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

-E

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

-j

Создать файл захвата Hashcat v3.6+ (HCCAPX).

-J

Создать файл захвата Hashcat (HCCAP).

-S

тест скорости взлома WPA.

-Z

Продолжительность теста скорости взлома WPA в секундах.

-r

Путь до базы данных airolib-ng. Нельзя использовать с ‘-w‘.

SIMD selection:

—simd=

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

—simd-list

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда «более низкая» оптимизация, такая как «generic», является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

-H или —help

-u или —cpu-detect

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Aircrack-ng (набор программ)

Описание aircrack-ng

Aircrack-ng — это набор инструментов для аудита беспроводных сетей.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Набор программ в пакете Aircrack-ng

- airbase-ng – Настраивает фальшивую точку доступа

- aircrack-ng – Взломщик беспроводных паролей

- airdecap-ng – Расшифровывает захваченные файлы WEP/WPA/WPA2

- airdecloak-ng – Удаляет wep маскировку из файла pcap

airdriver-ng– Обеспечивает информацию о состоянии беспроводных драйверов в вашей системе. Удалена в 1.2 rc 1- airdrop-ng – эта программа используется для целенаправленной, основанной на правилах деаутентификации пользователей. Она может выбирать цель основываясь на MAC адресе, типе железа, (используя запросы OUI, IE, “APPLE” устройства) или полностью деаутентифицировать ВСЕХ пользователей. В передаче пакетов деаутентификации используются lorcon и pylorcon.

- aireplay-ng – Главная функция — это генерация трафика для последующего использования в aircrack-ng

- airgraph-ng – Утилита визуализации 802.11

- airmon-ng – Этот скрипт может использоваться для включения режима монитора на беспроводных интерфейсах

airmon-zc– Скрипт использовался для включения режима монитора на беспроводных интерфейсах, в настоящее время переименован в airmon-ng- airodump-ng – Используется для захвата пакетов сырых 802.11 фреймов

- airodump-ng-oui-update – Загружает и парсит список IEEE OUI

- airoscript-ng – Является полным пользовательским интерфейсом для взаимодействия с Aicrack-ng и позволяет с лёгкостью использовать сетевые атаки WEP и WPA. Он даёт вам почти полную функциональность Aircrack-ng, позволяя сохранить время на написание команды. Airoscript-ng также обеспечивает комплексный способ создания отчётов безопасности, которые способны понимать не специалисты, может записывать их (с помощью плагина wkhtml2pdf) в формат pdf.

- airolib-ng – Создан для хранения и управления списками essid и паролей

- airserv-ng – Сервер беспроводной карты

- airtun-ng – Создатель интерфейса виртуального туннеля

- besside-ng – Автоматически взламывает WEP и WPA сети

- besside-ng-crawler – Фильтрует EAPOL фреймы из директории захваченных файлов

- buddy-ng – Инструмент для работы с easside-ng

- easside-ng – Инструмент с автоматической магией, который позволяет вам общаться через точку доступа с WEP-шифрованием

- ivstools – Этот инструмент работает с файлами .ivs. Вы можете объединять или конвертировать их

- kstats – Показывает статистические голоса FMS алгоритма для ivs дампа и конкретного WEP ключа

- makeivs-ng – Генерирует векторы инициализации

- packetforge-ng – Создаёт зашифрованные пакеты, которые могут быть впоследствии использованы для инъекции

- tkiptun-ng – Этот инструмент способен делать инжект нескольких фреймов в WPA TKIP сеть с QoS

- versuck-ng – Генератор дефолтных wep ключей для роутеров Actiontec

- wesside-ng – Инструмент с автоматической магией, который включает несколько техник для легкого получения WEP ключа

- wpaclean – Удаляет избыточные данные из pcap файла

Установка пакета aircrack-ng

Для большинства систем существуют предварительно скомпилированные исполнимые файлы, возможно также установка из исходных кодов.

Установка в Debian, Ubuntu, Mint из стандартного репозитория

Как правило, в стандартном репозитории неспециализированных дистрибутивов имеется довольно старая версия Aircrack-ng, поэтому, рекомендуется установка из исходников:

Установка в Windows

Для установки в Windows достаточно скачать бинарные файлы с официального сайта.

Источник