- Простая Dos атака с Golden Eye в Kali Linux

- Установка

- Атака

- Тесты

- Результат

- Анализ логов

- Заключение

- DoS веб-сайта в Kali Linux с GoldenEye

- Дубликаты не найдены

- Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

- Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

- Вас взломали

- Изучаем GNU/Linux часть 57. Сетевые файловые системы — NFS

- Обыски в Group-IB, задержан гендиректор Илья Сачков

Простая Dos атака с Golden Eye в Kali Linux

В этой статье мы разберём один из самых простых способов Dos атак с помощью «Golden Eye»

DoS-атака представляет собой генерацию «мусорного» трафика с одного устройства (IP-адреса) на ресурс-«жертву» (например, сайт). Цель — исчерпать вычислительные и иные мощности «жертвы», чтобы заблокировать работу последней.

Не стоит путать DDos с Dos, хотя аббревиатуры различаются всего лишь на одну букву, за ней скрывается огромная фактическая разница. Dos атаку производит одна машина, а DDos атака зачастую делается с использованием ботнета.

Ботнет — это сеть компьютеров, зараженных вредоносным ПО. Киберпреступники используют специальные троянские программы, чтобы обойти систему защиты компьютеров, получить контроль над ними и объединить их в единую сеть (ботнет), которой можно управлять удаленно.

Действия в данной статье являются образовательными и будут проходить на собственном ресурсе. Автор никого не призывает к действиям и не несёт ответственности.

Установка

Для начала нам понадобится поставить на OC «Golden Eye». Выделим каталог под наш софт, в моём случае я создам новый.

Перейдём в него:

Теперь качаем архив:

Атака

Тесты

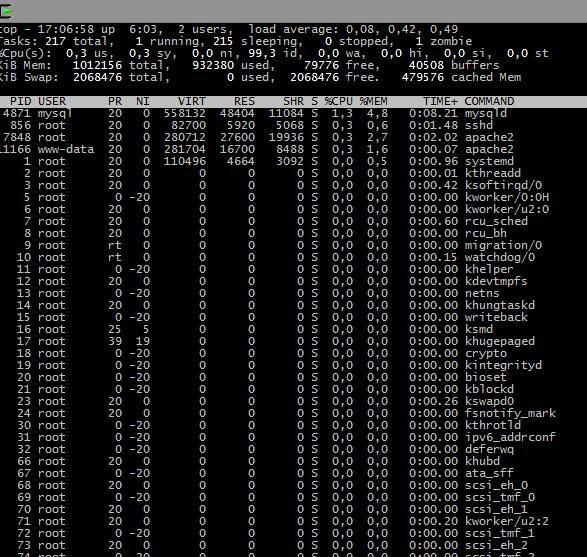

Следить за состоянием сервера я буду командой top:

Cервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Результат

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

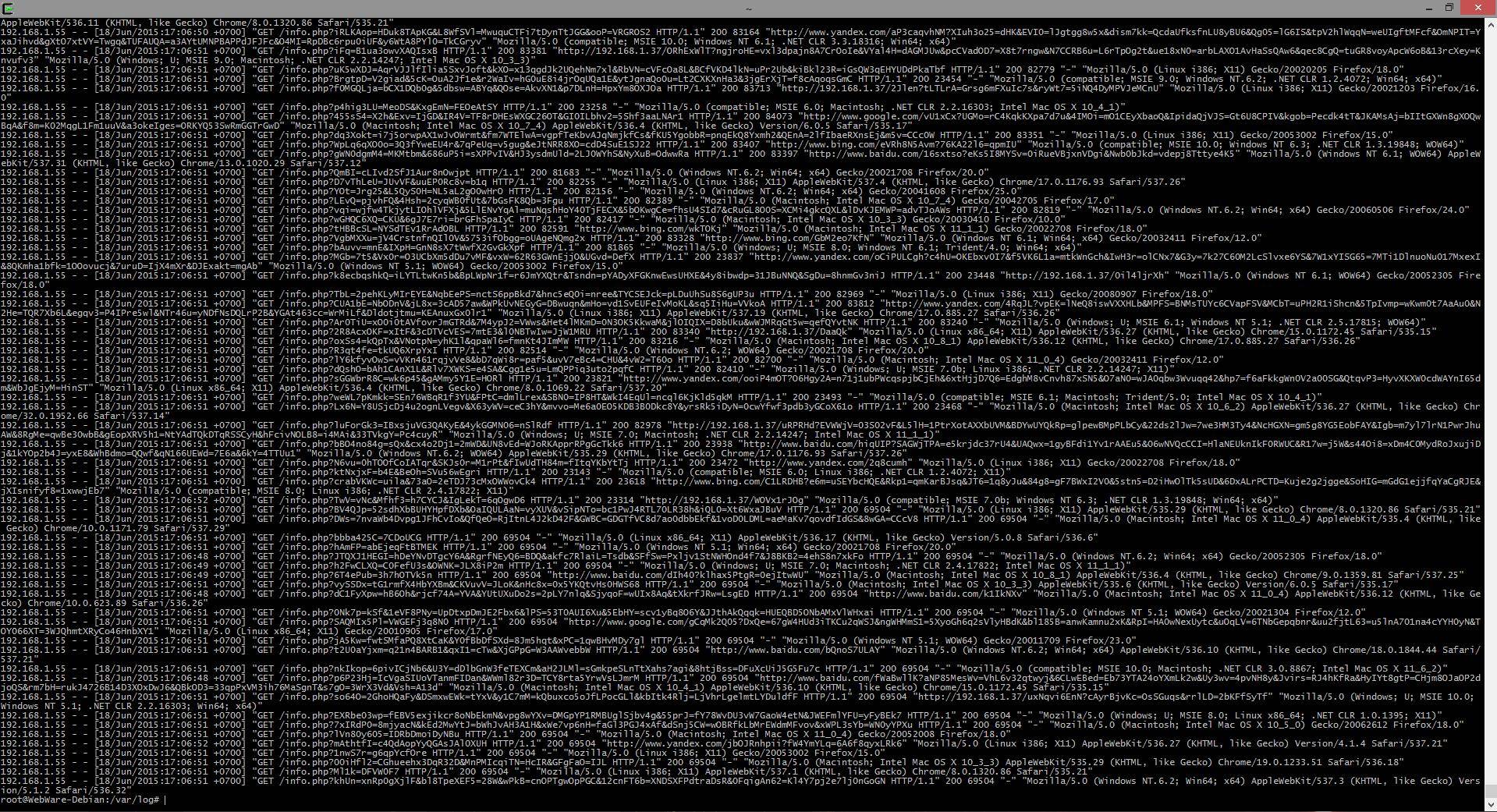

Анализ логов

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это различные пользователи, пытающие зайти с одного IP (может быть IP прокси или большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.), различными операционными системами (Mac, Linux, Windows и т.д.) и даже с различными реферами. Да, возможно запрашиваемый URL был неправильным, но нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в то время как соединение будет оставаться открытым (например, Apache worker/socket). Стандартный веб-сервер обычно позволяет X число одновременных пользователей с одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке приводит к тяжёлому давлению на сервер и последующие пользователи получают ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может замедлить атаки на один IP для избежания начального выявления:

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Заключение

GoldenEye выглядит как расширенная (или схожая на) HTTP Flooder программа. Обе работают похожим образом, но NoCache и KeepAlive от GoldenEye делают большую разницу. Также она использует интересный способ перемешивания браузеров, операционных систем и рефереров, что может обмануть файервол.

В общем, это хороший инструмент для тестирования на нагрузку своего собственного веб-сайта (с разрешения вашей хостинг компании), вашего корпоративного веб-сайта и любых веб-приложений, которые позволяют входящие GET или POST запросы. Используйте её для обновления ваших правил файервола. WAF и благодаря этому избежите будущих атак.

Источник

DoS веб-сайта в Kali Linux с GoldenEye

В предыдущей статье уже говорилось об инструменте

DoS, который может сильно нагрузить серверы HTTP, чтобы парализовать их работу из-за исчерпания пула ресурсов. GoldenEye — это ещё один, со своими особенностями, который может положить сервер за 30 секунд, в зависимости от того, насколько велик пул его памяти. Конечно, он не работает на защищённых серверах и серверах за

правильно настроенными WAF, IDS. Но это отличный инструмент для тестирования

вашего веб-сервера на повышенную нагрузку. А на основании полученных результатов

можно изменить правила iptables/файерволов для увеличения устойчивости и

сопротивляемости к негативным факторам.

Подробности об инструменте GoldenEye:

Название утилиты: GoldenEye

Автор: Jan Seidl

Из поста автора GoldenEye:

1. Этот инструмент предназначен только для целей исследования и любое другое

вредоносное его использование запрещено.

2. GoldenEye — это приложение на питоне для ТОЛЬКО ЦЕЛЕЙ ТЕСТИРОВАНИЯ

3. GoldenEye это инструмент тестирования HTTP DoS.

4. Эксплуатируемый вектор атаки: HTTP Keep Alive + NoCache

Типы DoS или DDoS атак

Давайте пройдёмся по самой базовой информации об атаках DoS или. DDoS. Обычно

выделяют три вида DoS и DDoS атак:

1. DoS и DDoS атаки уровня приложений

2. DoS и DDoS атаки уровня протокола

3. DoS и DDoS атаки насыщения полосы пропускания

DoS и DDoS атаки уровня приложений

DoS и DDoS атаки уровня приложений — это атаки, которые нацелены на Windows,

Apache, OpenBSD или другое программное обеспечение для выполнения атаки и краха

DoS и DDoS атаки уровня протокола

DoS и DDoS атаки уровня протокола — это атаки на уровне протокола. Эта категория

включает Synflood, Ping of Death и другие.

DoS и DDoS атаки насыщения полосы пропускания

Этот тип атак включает ICMP-флуд, UDP-флуд и другие типы флуда, осуществляемые

через поддельные пакеты.

Слова DoS и DDoS близки по значению. Когда атака ведётся с одной машины, обычно

говорят о DoS атаке. При большом количестве атакующих из ботнета (или группы)

говорят о DDoS атаке. Об этих атаках доступно много информации, но не важна, какого

типа эта атака, т. к. они все одинаково вредны для сервера/сети.

Сторонние программы, установленные не из репозитория, я собираю в каталоге

Если у вас нет каталога для сторонних программ, то создайте его и перейдите туда:

Следующая большая команда создаст каталог, загрузит туда последнюю версию

GoldenEye, распакует архив и сразу запустит GoldenEye (покажет справку по

1| mkdir GoldenEye && cd GoldenEye && wget

Если вам хочется всё сделать самому — постепенно, то продолжаем. Для начала

создаём каталог GoldenEye, переходим туда и скачиваем архив с программой:

/opt# mkdir GoldenEye

/opt# cd GoldenEye

После скачивания распаковываем файл архива master.zip.

1| unzip master.zip

Теперь у нас появился каталог GoldenEye-master, переходим туда и проверяем его

2| cd GoldenEye-master/

Запуск GoldenEye – досим веб-сайт

Запуск очень прост, делается это так:

Программа показывает нам свою справку:

Необходимо осведомлять пользователей о расписании тестирования и возможных

перебоях в работе. Поскольку часто результатом симуляции атаки является остановка

Ну и все другие предупреждения: вы не должны тестировать (симулировать атаку)

других без их разрешения. Поскольку в случае причинения вреда, вы можете быть

привлечены к ответственности в соответствии с законодательством.

Данная информация размещена в образовательных целях. Для тестирования своих

серверов, для анализа качества их настройки и разработки мер противодействия

Запуск слегка различается от используемой вами ОС:

В зависимости от того, где вы сохранили файлы, подредактируйте ваш путь и команду.

Далее тесты GoldenEye:

Следить за состоянием сервера я буду командой top:

Т.е. сервер находится в состоянии простоя, процесс полностью свободен, свободной

оперативной памяти доступно 350 мегабайт.

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует,

но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

Тем не менее, сервер не удалось полностью положить при атаке в один поток (хотя

вообще-то, такая задача и не ставилась).

Анализ атаки GoldenEye

Посмотрим лог сервера:

1| cat /var/log/apache2/access.log | grep -E ‘192.168.1.55’

Я использую grep -E ‘192.168.1.55’, чтобы отфильтровать подключения только с

машины, с которой велась атака.

Видим там примерно такое:

1| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

HTTP/1.1″ 200 69504 «-» «Mozilla/5.0 (Macintosh; Intel Mac OS X 10_3_3)

AppleWebKit/535.6 (KHTML, like Gecko) Version/6.0.5 Safari/535.17″

2| 192.168.1.55 — — [18/Jun/2015:17:06:48 +0700] «GET

fJRw=LsgED HTTP/1.1″ 200 69504 » http://www.baidu.com/k1IkNXv » «Mozilla/5.0

(Macintosh; Intel Mac OS X 11_0_4) AppleWebKit/536.12 (KHTML, like Gecko)

3| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

6Y&JJthAkQqqk=HUEQBD5ONbAMxVlWHxai HTTP/1.1″ 200 69504 «-» «Mozilla/5.0

(Windows NT 5.1; WOW64) Gecko/20021304 Firefox/12.0″

4| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET /info.php?SAQMIx5Pl=VWGEFj3q8N0

HTTP/1.1″ 200 69504

tL63=u5lnA701na4cYYH0yN&TOY066XT=3WJQhmtXRyCo46HnbXY1″ «Mozilla/5.0 (Linux

x86_64; X11) Gecko/20010905 Firefox/17.0″

5| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

HTTP/1.1″ 200 69504 «-» «Mozilla/5.0 (Windows NT 5.1; WOW64) Gecko/20011709

6| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

/info.php?t2U0aYjxm=q21n4BARB1&qxI1=cTw&XjGPpG=W3AAWvebbW HTTP/1.1″ 200

69504 » http://www.baidu.com/bQnoS7ULAY » «Mozilla/5.0 (Windows NT.6.2; Win64; x64)

AppleWebKit/536.10 (KHTML, like Gecko) Chrome/18.0.1844.44 Safari/537.21″

7| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

8htjBss=DFuXcUiJ5G5Fu7c HTTP/1.1″ 200 69504 «-» «Mozilla/5.0 (compatible; MSIE 10.0;

Macintosh; .NET CLR 3.0.8867; Intel Mac OS X 11_6_2)»

8| 192.168.1.55 — — [18/Jun/2015:17:06:48 +0700] «GET

«Mozilla/5.0 (Macintosh; Intel Mac OS X 10_4_1) AppleWebKit/536.10 (KHTML, like Gecko)

9| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

j=LjVhrLgelmtLYDuldfF HTTP/1.1″ 200 69504

(Windows; U; MSIE 10.0; Windows NT 5.1; .NET CLR 2.2.16303; Win64; x64)»

10| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

=fY78WvDU3vW7GaoW4etN&JWEFmlYFU=yFyBEk7 HTTP/1.1″ 200 69504 «-» «Mozilla/5.0

(Windows; U; MSIE 8.0; Linux x86_64; .NET CLR 1.0.1395; X11)»

11| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

j5CW=wOBRfkLbMrEWdmMFvov&xWPL3sYb=WN0yYPXu HTTP/1.1″ 200 69504 «-«

«Mozilla/5.0 (Macintosh; Intel Mac OS X 10_5_0) Gecko/20062612 Firefox/18.0»

12| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET /info.php?lVn80y605=IDRbDmoiDyNBu

HTTP/1.1″ 200 69504 «-» «Mozilla/5.0 (Macintosh; Intel Mac OS X 11_0_4) Gecko/20052008

13| 192.168.1.55 — — [18/Jun/2015:17:06:52 +0700] «GET

/info.php?mAthtfI=c4QdAopYyQGAsJAl0XUH HTTP/1.1″ 200 69504

X11) AppleWebKit/536.27 (KHTML, like Gecko) Version/4.1.4 Safari/537.21″

14| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET /info.php?1nwS7r=g6qpYcfOre

HTTP/1.1″ 200 69504 «-» «Mozilla/5.0 (Linux i386; X11) Gecko/20053002 Firefox/15.0»

15| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

/info.php?00iHfl2=CGhueehx3DqR32D&MnPMIcqiTN=HcIR&GFgFaO=IJL HTTP/1.1″ 200

69504 «-» «Mozilla/5.0 (Macintosh; Intel Mac OS X 10_3_3) AppleWebKit/535.29 (KHTML,

like Gecko) Chrome/19.0.1233.51 Safari/536.18″

16| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET /info.php?Ml1k=DFVW0F7 HTTP/1.1»

200 69504 «-» «Mozilla/5.0 (Linux i386; X11) AppleWebKit/537.1 (KHTML, like Gecko)

17| 192.168.1.55 — — [18/Jun/2015:17:06:51 +0700] «GET

FPdtraDsR&0FqigAn62=Kl4Y7pj2e7lj0nGoGN HTTP/1.1″ 200 69504 «-» «Mozilla/5.0

(Windows NT.6.2; Win64; x64) AppleWebKit/537.3 (KHTML, like Gecko) Version/5.1.2

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные

строки, различные пользовательские агенты и различных реферов, среди которых Bing,

Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует

входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это

различные пользователи, пытающие зайти с одного IP (может быть IP прокси или

большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.),

различными операционными системами (Mac, Linux, Windows и т.д.) и даже с

различными реферами. Да, возможно запрашиваемый URL был неправильным, но

нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в

то время как соединение будет оставаться открытым (например, Apache worker/socket).

Стандартный веб-сервер обычно позволяет X число одновременных пользователей с

одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке

приводит к тяжёлому давлению на сервер и последующие пользователи получают

ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими

рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может

замедлить атаки на один IP для избежания начального выявления:

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Интересное наблюдение по Google Analytics и GoldenEye

Я попробовал это в живую, чтобы просто посмотреть, как поведёт себя реальный веб-

сервер. Интересно, оказывается что Google Analytics воспринимает этот трафик как

реальный и добавляет данные от флуда в статистику (хотя он и идёт с одного IP, но

различные рефереры и браузеры убеждают Google в том, что это отдельные

пользователи). Можно придумать ещё пару способов эксплуатировать это:

Можно повышать свой рейтинг в Google, т. к. она будет воспринимать это как

Если Google будет наказывать за это, то тогда можно зафлудить веб-сайты

конкурентов для понижения их ранжирования в Google.

Эта палка о двух концах.

Блокирование/защита от атаки GoldenEye

Следующие предложения хорошо сработают, когда вы используете Apache:

1. Понижение соединений на один IP (обычно их 300 на IP для Apache)

2. Редактирование порога соединений на IP

3. Отключить настройки KeepAlive и нижний Connection Timeout (по умолчанию это

4. Если вы хоститесь на общем сервере, обратитесь к сисадминам. Если они не

могут защитить от этой простой атаки, то просто переезжайте к хостинг

5. Используйте Web application Firewall (WAF).

6. Использование белых листов для входящих запросов — и эта атака не окажет

эффекта на ваш сервер.

7. NGINX и Node.js вроде бы лучше справляются с атаками подобного рода.

GoldenEye выглядит как расширенная (или схожая на) HTTP Flooder программа. Обе

работают похожим образом, но NoCache и KeepAlive от GoldenEye делают большую

разницу. Также она использует интересный способ перемешивания браузеров,

операционных систем и рефереров, что может обмануть файервол.

В общем, это хороший инструмент для тестирования на нагрузку своего собственного

веб-сайта (с разрешения вашей хостинг компании), вашего корпоративного веб-сайта и

любых веб-приложений, которые позволяют входящие GET или POST запросы.

Используйте её для обновления ваших правил файервола. WAF и благодаря

этому избежите будущих атак.

Источник: Telegram канал «IT-Специалист» t.me/to_sysadmins

Дубликаты не найдены

Хакеры-вымогатели стали жертвами других хакеров, которые украли у них деньги

Хакерская группировка REvil сдаёт свои вирусы в аренду более мелким хакерам, получая за это 30% суммы выкупа. Вирус от REvil, как правило, шифрует все файлы на компьютерах и требует перевести криптовалюту в обмен на ключи дешифровки.

Однако недавно другие хакеры обнаружили уязвимость в вирусе, позволяющую перехватывать переговоры вымогателей и жертв. Таким образом, хакеры незаметно от вымогателей подключаются к переговорам, выдавая себя за вымогателей, и забирают весь выкуп жертвы себе.

Согласно одному из хакеров-вымогателей, у него из-под носа увели порядка семи миллионов долларов. Обманутые взломщики заявили, что такие методы сравнимы с беспринципностью мошенников самого низкого уровня. Тем не менее они ничего не могут поделать — жаловаться на других хакеров так же бесполезно, как «подавать в суд на Сталина».

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Вас взломали

Получил тут недавно странное письмо вконтакте, примерно такое:

«Вас взломали. Прошу меня понять, у каждого своя профессия, и каждый зарабатывает как может»

— Уже интересно — думаю

Далее идет следующее

«Я сначала думал потребовать у вас сто долларов за то чтобы не рассылать всю конфиденциальную информацию всем вашим знакомым, но потом я посмотрел по каким сайтам вы лазаете, и ужаснулся от извращений, которыми вы увлекаетесь. Все скриншоты с экрана и камеры телефона сделаны, поэтому, чтобы я не переслал всё это всем вашим контактам, переведите эквивалент 700 долларов на такой -то кошелек биткойн. Если вы не знаете как это сделать — можете посмотреть в интернете информацию о криптовалютах»

Охренеть блин, думаю, и с каких это пор порно со зрелыми женщинами стало таким уж извращением?

Написал ему ответ:

— Извини, семиста долларов у меня нет, поэтому высылаю тебе фотку своего члена.

Фотку члена, само собой, приложил.

Изучаем GNU/Linux часть 57. Сетевые файловые системы — NFS

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые — я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что — Стоит ли делать курс по RHCSA?

Научимся работать с NFS

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Сачков также известен тем, что в 2012 году его задерживали в центре Москвы за применение травматического оружия. В 2019 году Сачков подрался с таксистом и применил газовый баллончик.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.

RTVI направил запрос в центр общественных связей ФСБ России.

Источник