- Как установить Netdom в Windows 10

- Оглавление

- Для чего нужна утилита Netdom

- Netdom не является внутренней или внешней

- Netdom скачать

- Как установить Netdom

- В заключение

- Установка оснастки Active Directory в Windows 10

- Скачать RSAT для Windows 10

- Установка RSAT в Windows 10

- Подключение консоли ADUC к домену из рабочей группы

- Восстановление доверительных отношений между рабочей станцией и доменом AD

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Как установить Netdom в Windows 10

Оглавление

Для чего нужна утилита Netdom

Утилита Netdom это набор инструментов для работы с вашими рабочими станциями в домене. Средствами этой утилиты можно через командную строку ввести в домен пк или добавить нового пользователя или удалить уже имеющегося, восстановить доверительные отношения рабочей станции с доменом, перенести пользователей из домена в домен, проверять безопасное подключение между рабочей станцией и доменом.

Используя утилиту netdom вполне удобно писать исполняемые bat файлы, оптимизируя рутинные задачи администрирования контроллеров домена. Думаю, что с написанием бат файла вы без труда справитесь.

Netdom не является внутренней или внешней

Если вы попытались вызвать программу netdom в командной строке и получили вот такое сообщение:

То это означает только одно – утилита у вас в системе попросту не установлена! И это легко исправить! Ниже я расскажу откуда его скачать и как установить программу на вашу систему.

Netdom скачать

Конечно netdom отдельно скачать или установить нельзя, эта утилита поставляется только в комплекте с пакетом Средствами удаленного администрирования сервера для Windows 10. По умолчанию данный пакет уже предустановлен в серверных редакциях Windows Server. А вот для Windows 7, 8 или Windows 10 данный пакет необходимо устанавливать отдельно. К счастью это не проблема и его всегда можно скачать с официального сайта Микрософта!

Скачать netdom с официального сайта.

Как установить Netdom

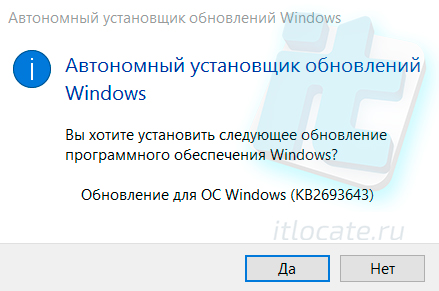

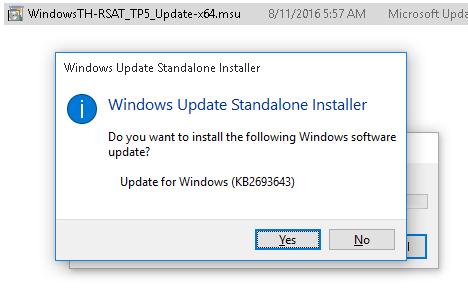

Как только вы скачали пакет средств управления на свой компьютер, запускаем установку. Windows вас тактично переспросит уверены ли вы в своих действиях.

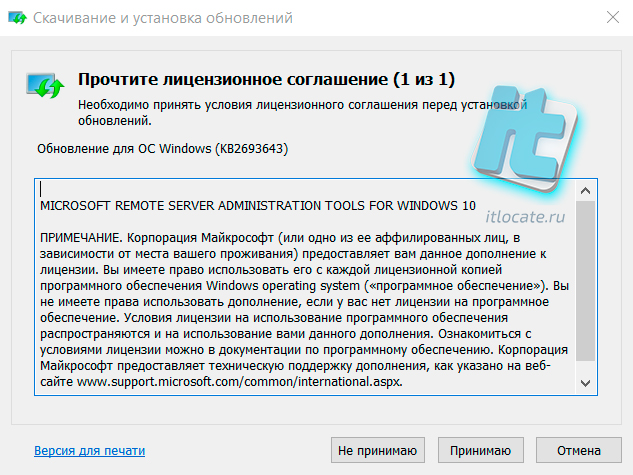

Потом от корочки до корочки читаем лицензионное соглашение, а не просто жмём «Принимаю».

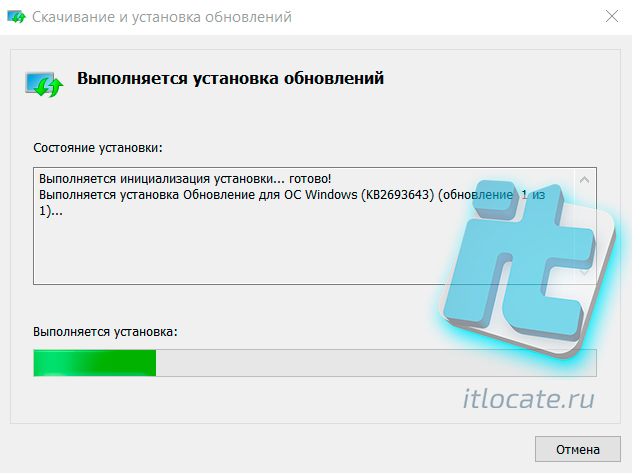

Ну, я же попросил вас прочитать! Вы так и душу дьяволу продадите. Далее дожидаемся окончания процедуры загрузки и установки необходимых обновлений.

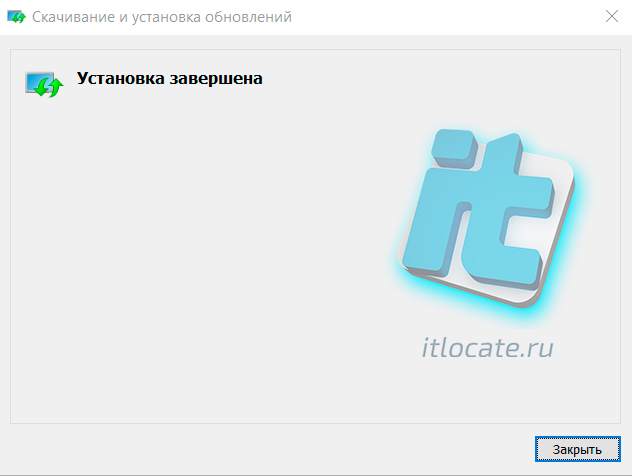

В общем готово, закрываем окно инсталлятора и переходим к следующему шагу.

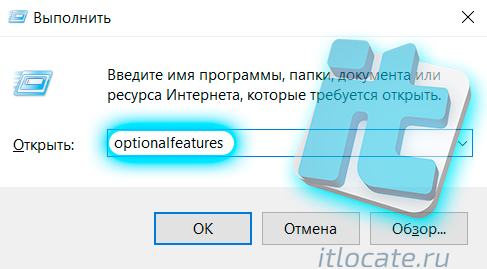

Теперь, когда мы установили netdom на компьютер нам нужно в командном окне WIN + R optionalfeatures Enter открыть окно Включение или отключение компонентов Windows.

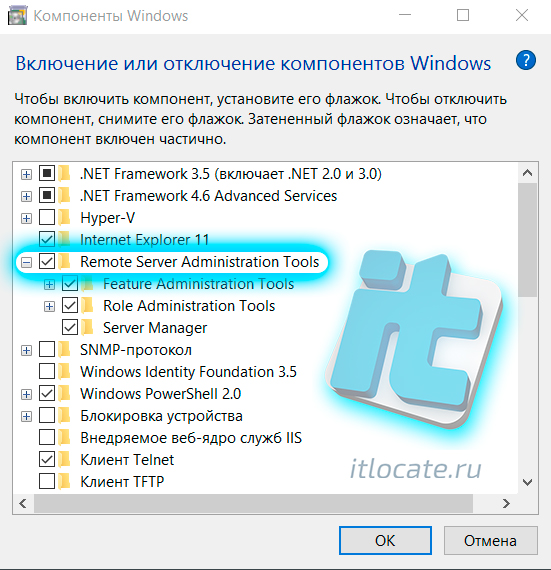

И ставим галочку напротив пункта Remote Server Administration Tools, автоматом всё галочки проставятся и в остальных подкаталогах.

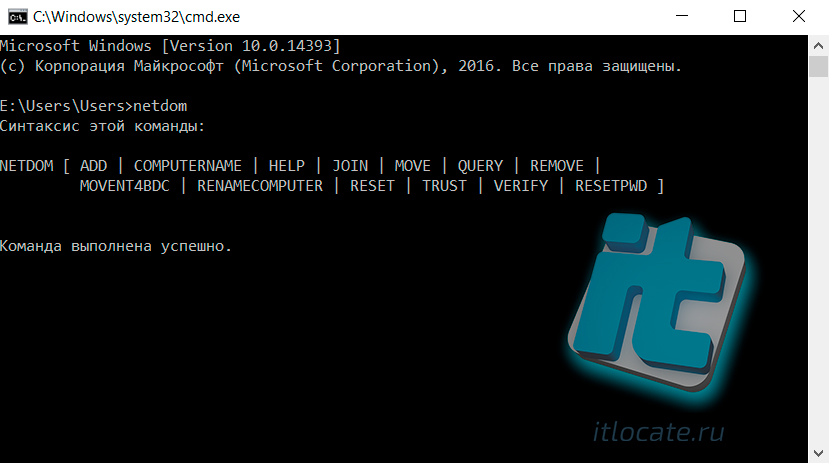

Теперь можем проверять работоспособность программы Netdom в терминале командной строки. У вас должен быть такой же вывод:

Теперь в вашей системе установленна утилита netdom! Поздравляю!

Также хочу отметить, что для более подробного описания синтаксиса команд используйте следующий запрос:

И вы получите подробное описание за что отвечает каждый из ключей для каждой из команд.

В заключение

Также обращаю ваше внимание на то, что на возникшие вопросы по статье или по проекту в целом, то я вас приглашаю обсудить материал в разделе контакты, где указана моя почта и присутствует форма обратной связи.

Установка оснастки Active Directory в Windows 10

Одной из наиболее часто используемых консолей управления объектами в домене Active Directory – MMC оснастка Active Directory Users and Computers (или ADUC). Чтобы пользоваться этой оснастку с клиентского компьютера с Windows 10, необходимо установить компонент Microsoft Remote Server Administration Tools (RSAT). RSAT представляет собой набор различных инструментов и утилит для управления серверами Windows Servers, доменом Active Directory и другими ролями и функциями Windows.

Скачать RSAT для Windows 10

По умолчанию комплект RSAT в Windows 10 не установлен. Скачать последнюю версию Remote Server Administration Tools для Windows 10 (версия 1.2 от 6.27.2016) можно по ссылке: https://www.microsoft.com/en-us/download/details.aspx?id=45520

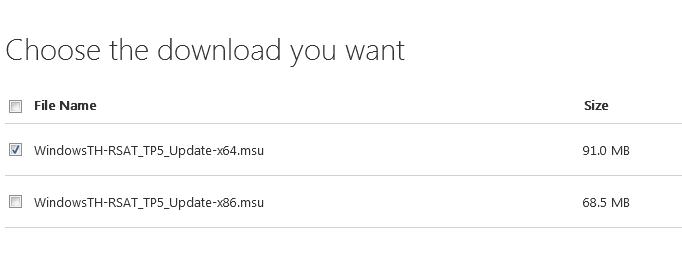

Выберите язык своей Windows 10 и нажмите кнопку Download button. В зависимости от разрядности вашей системы, вам нужно скачать один из файлов:

- Для Windows 10 x86 – файл WindowsTH-RSAT_TP5_Update-x86.msu (68.5 Мб)

- Для Windows 10 x64 – файл WindowsTH-RSAT_TP5_Update-x64.msu (91.0 Мб)

Установка RSAT в Windows 10

Установите скачанный файл, дважды щелкнув по нему

wusa.exe c:\Install\WindowsTH-RSAT_TP5_Update-x64.msu /quiet /norestart

После окончания установки RSAT нужно перезагрузить компьютер.

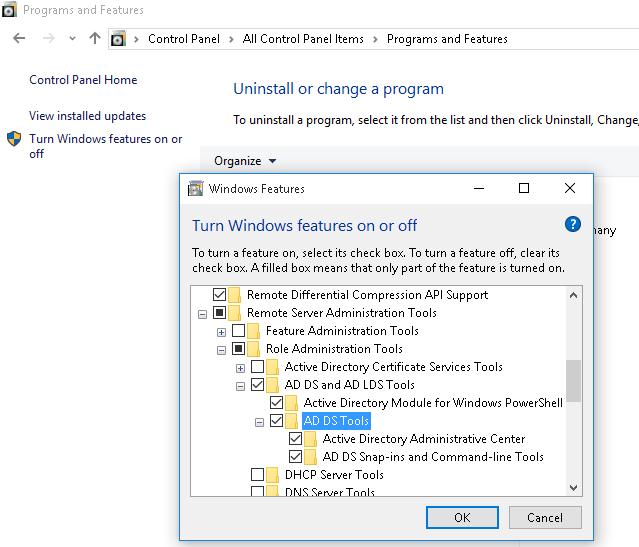

Осталось активировать необходимый функционал RSAT. Для этого:

- Щелкните ПКМ по кнопке Start и выберите ControlPanel (Панель управления)

- Выберите Programs and Features (Программы и компоненты)

- В левой панели нажмите кнопку Turn Windows features on or off

- В дереве компонентов разверните Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools

- Отметьте раздел ADDSTools и нажмите OK.

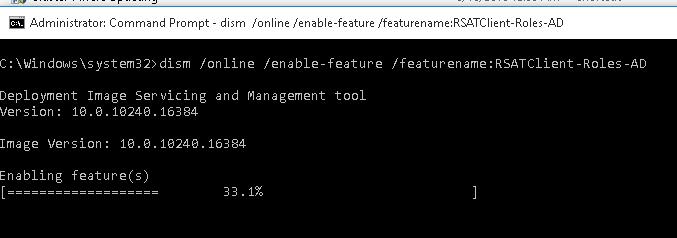

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

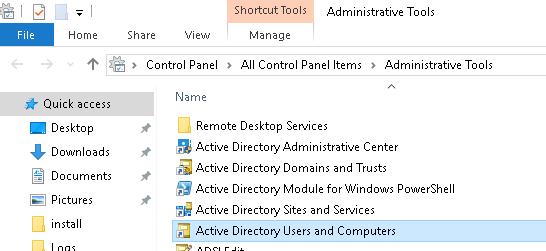

Теперь можно запустить оснастку ADUC и подключится к любому контроллеру домена. Если данный компьютер состоит в домене Active Directory, консоль подключится к контролеру домена, на основании текущего Logon сервера.

Подключение консоли ADUC к домену из рабочей группы

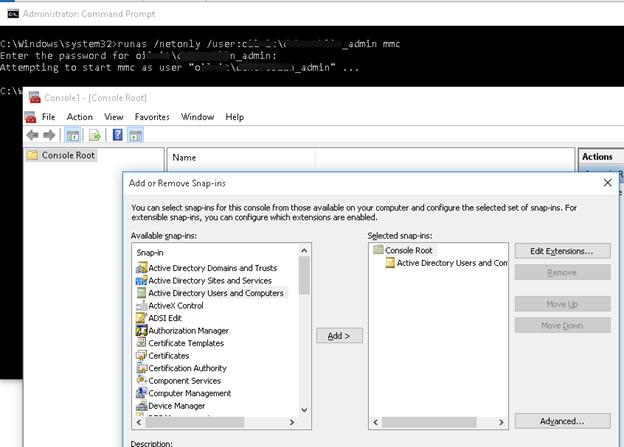

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя: runas /netonly /user:winitpro\aaivanov mmc

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

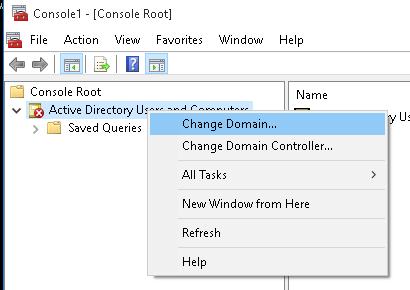

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Восстановление доверительных отношений между рабочей станцией и доменом AD

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

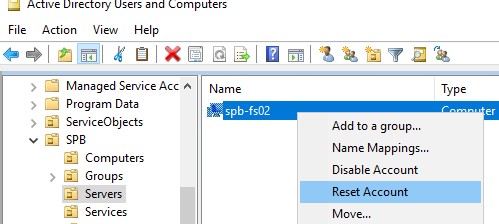

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

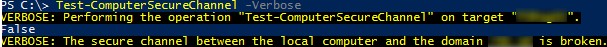

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False – The Secure channel between the local computer and the domain winitpro.ru is broken .

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corp\domain_admin

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.