- Как использовать команду nmap

- Установка Nmap

- Установка Nmap в Ubuntu и Debian

- Установка Nmap на CentOS и Fedora

- Установка Nmap на macOS

- Установка Nmap в Windows

- Использование Nmap

- Указание целевых хостов

- Указание и сканирование портов

- Ping сканирование

- Отключение разрешения DNS-имен

- Определение ОС, служб и версий

- Вывод Nmap

- Механизм сценариев Nmap

- Заключение

- Установка nmap для windows

- Преимущества и недостатки

- Функции и особенности

- Скриншоты

- Как пользоваться

- Скачать бесплатно

- Отзывы

- Information Security Squad

- Как установить NMAP в Windows с примерами использования в реальном времени

- Установка NMAP

- Обнаружение версии

- Проверка информации сертификатов

- Проверка информации шифрования

- Установка Nmap для Windows

- Программа Nmap.docx

Как использовать команду nmap

Nmap — это мощный инструмент сетевого сканирования для аудита безопасности и тестирования на проникновение. Это один из основных инструментов, используемых администраторами сети для устранения проблем с подключением к сети и сканирования портов .

Nmap также может определять Mac-адрес, тип ОС , версию службы и многое другое.

В этой статье объясняются основы того, как использовать команду nmap для выполнения различных сетевых задач.

Установка Nmap

Nmap — это многоплатформенная программа, которую можно установить во всех основных операционных системах. Первоначально он был выпущен как инструмент только для Linux, а позже был перенесен на другие системы, такие как BSD, Windows и macOS.

Если вы предпочитаете графический интерфейс, а не командную строку, Nmap также имеет графический пользовательский интерфейс под названием Zenmap.

Официальные бинарные пакеты доступны для загрузки со страницы загрузки Nmap.

Процедура установки проста и зависит от вашей операционной системы.

Установка Nmap в Ubuntu и Debian

Nmap доступен из репозиториев Ubuntu и Debian по умолчанию. Чтобы установить его, запустите:

Установка Nmap на CentOS и Fedora

На CentOS и других производных от Red Hat запускаются:

Установка Nmap на macOS

Пользователи macOS могут установить Nmap, загрузив установочный пакет «.dmg» с сайта Nmap или через Homebrew:

Установка Nmap в Windows

Версия Nmap для Windows имеет некоторые ограничения и, как правило, немного медленнее, чем версия для UNIX.

Самый простой вариант установки Nmap в Windows — это загрузить и запустить самоустанавливающийся exe-файл.

Вы можете запустить Nmap в Windows либо из командной строки, либо запустив программу Zenmap. Для получения дополнительной информации о том, как использовать Nmap в Windows, ознакомьтесь с инструкциями по использованию после установки.

Использование Nmap

Nmap обычно используется для аудита сетевой безопасности, отображения сети, определения открытых портов и поиска сетевых устройств.

Упрощенный синтаксис команды nmap выглядит следующим образом:

Самый простой пример использования Nmap — сканирование одной цели от имени обычного пользователя без указания каких-либо параметров:

При вызове от имени пользователя без полномочий root, у которого нет прав на использование сырых пакетов, nmap запускает сканирование TCP-соединения. Параметр -sT по умолчанию включен в непривилегированном режиме.

Вывод будет выглядеть примерно так, включая основную информацию о сканировании и список открытых и отфильтрованных TCP-портов.

Самым популярным вариантом сканирования является TCP SYN scan ( -sS ), который быстрее, чем вариант подключения, и работает со всеми совместимыми стеками TCP.

-sS включается по умолчанию, когда nmap вызывает пользователь с административными привилегиями:

Для более подробного вывода используйте увеличение детализации с помощью -v или -vv :

Чтобы выполнить сканирование UDP, вызовите команду с параметром ( -sU) от имени пользователя root:

Для получения полного списка методов сканирования портов посетите страницу документации Nmap.

Nmap также поддерживает адреса IPv6. Чтобы указать хост IPv6, используйте опцию -6 :

Указание целевых хостов

Nmap рассматривает все аргументы, которые не являются опциями, как целевые хосты.

Аргументы считаются вариантами, если они начинаются с одинарного или двойного тире ( — , — ).

Самый простой вариант — передать один или несколько целевых адресов или доменных имен:

Вы можете использовать нотацию CIDR, чтобы указать диапазон сети:

Чтобы указать диапазон октетов, используйте символ тире. Например, для сканирования 192.168.10.1, 192.168.11.1и 192.168.12.1:

Другой символ, который вы можете использовать для указания целей, — это запятая. Следующая команда нацелена на те же хосты, что и предыдущая:

Вы можете комбинировать все формы:

Чтобы убедиться, что вы указали правильные хосты перед сканированием, используйте параметр сканирования списка ( -sL ), который перечисляет только цели без запуска сканирования:

Если вы хотите исключить цели, которые включены в указанный вами диапазон, используйте опцию —exclude :

Указание и сканирование портов

По умолчанию Nmap выполняет быстрое сканирование 1000 самых популярных портов. Это не первые 1000 последовательных портов, а 1000 наиболее часто используемых портов в диапазоне от 1 до 65389.

Для поиска всех портов с 1 по 65535 используйте опцию -p :

Каждый порт может находиться в одном из следующих состояний:

- open — программа, запущенная на порту, отвечает на запрос.

- closed — на порту не работает ни одна программа, и хост отвечает на запросы.

- filtered — хост не отвечает на запрос.

Порты и диапазоны портов указываются с помощью опции -p .

Например, чтобы просканировать только порт 443, вы должны использовать следующую команду:

Чтобы указать более одного порта, разделите целевые порты запятой:

Диапазоны портов можно указать с помощью символа тире. Например, чтобы просканировать все порты UDP в диапазоне от 1 до 1024, вы должны запустить:

Порты также можно указать с помощью имени порта. Например, для поиска порта 22, ssh, вы можете использовать:

Ping сканирование

Чтобы выполнить ping-сканирование или обнаружение хоста, вызовите команду nmap с опцией -sn :

Эта опция указывает Nmap только на обнаружение сетевых хостов, а не на сканирование портов. Это полезно, когда вы хотите быстро определить, какой из указанных хостов запущен и работает.

Отключение разрешения DNS-имен

По умолчанию Nmap выполняет обратное разрешение DNS для каждого обнаруженного хоста, что увеличивает время сканирования.

При сканировании больших сетей рекомендуется отключить разрешение обратного DNS и ускорить сканирование. Для этого вызовите команду с опцией -n :

Определение ОС, служб и версий

Nmap может обнаружить операционную систему удаленного хоста с помощью снятия отпечатков стека TCP/IP. Чтобы запустить обнаружение ОС, вызовите команду с опцией -O :

Если Nmap может обнаружить ОС хоста, он напечатает что-то вроде следующего:

Обычно системные службы прослушивают стандартные порты, которые хорошо известны и зарезервированы для них. Например, если порт 22, соответствующий службе SSH, открыт, вы предполагаете, что на хосте работает SSH-сервер. Однако вы не можете быть абсолютно уверены, потому что люди могут запускать службы на любых портах, которые им нужны.

Благодаря обнаружению службы и версии Nmap покажет вам, какая программа прослушивает порт и версию программы.

Для поиска службы и версии используйте опцию -sV :

Вы также можете сканировать ОС, версии и запускать traceroute с помощью одной команды, используя параметр -A :

Вывод Nmap

По умолчанию Nmap выводит информацию на стандартный вывод (stdout).

Если вы сканируете большую сеть или нуждаетесь в информации для дальнейшего использования, вы можете сохранить результат в файл.

Nmap предоставляет несколько типов вывода. Чтобы сохранить вывод в нормальном формате, используйте параметр, за которым следует имя файла -oN :

Самый популярный вариант — сохранить вывод в формате XML. Для этого воспользуйтесь опцией -oX :

Еще один полезный формат — вывод grepable, который можно анализировать с помощью стандартных инструментов Unix, таких как grep , awk и cut . Вывод grepable указывается с опцией -oG :

Механизм сценариев Nmap

Одна из самых мощных функций Nmap — это скриптовый движок. Nmap поставляется с сотнями скриптов , и вы также можете писать свои собственные скрипты на языке Lua.

Вы можете использовать скрипты для обнаружения вредоносных программ и бэкдоров, выполнения атак методом перебора и т.д.

Например, чтобы проверить, скомпрометирован ли данный хост, вы можете использовать:

Заключение

Nmap — это инструмент с открытым исходным кодом, который в основном используется администраторами сети для обнаружения узлов и сканирования портов.

Обратите внимание, что в некоторых странах сканирование сетей без разрешения является незаконным.

Если у вас есть вопросы или замечания, пожалуйста, оставьте комментарий ниже.

Установка nmap для windows

Nmap — мощная утилита для системных администраторов, предназначенная для всестороннего исследования Сети.

Программа обладает массой продвинутых инструментов для глубокого анализа Сети. С ее помощью можно проводить аудит, основываясь на запросе отклика, есть большое количество методов для сканирования портов и выявления программных кодов, которые в них запущены. Есть функция анализа трафика TCP/IP. Посредством программы можно проводить сканирование на наличие в Сети «ловушек» и многих замаскированных угроз.

Используя возможности Nmap, удобно проводить сканирование заданного IP или диапазона адресов. Выполнять сканирование можно также, задав адрес веб-сайта. В отчете программа покажет все открытые порты и работающие службы. Для анонимности удобно проводить работу через сеть TOR, но в данном случае скорость работы снизится в несколько раз. TOR для сканирования нужна также и по той причине, что в некоторых странах использование этой программы уголовно наказуемо. Пользоваться программой можно из командной строки, а относительно недавно появился упрощенный вариант — Nmap online.

Преимущества и недостатки

- Обходит многие фаерволы

- Позволяет проверять доступность серверов

- Работа в анонимном режиме

Функции и особенности

Скриншоты

Скриншоты интерфейса и рабочих окон Nmap.

Как пользоваться

Видео инструкция по использованию и настройке Nmap.

Скачать бесплатно

Скачайте последнюю версию Nmap (7.80) по прямой ссылке с нашего сайта. Программа совместима с операционными системами Windows 10, 8, 7, Vista, XP разрядностью 32/64-bit. Данный программный продукт распространяется бесплатно, а его интерфейс доступен на русском и английском языке. Также вы можете скачать программу по ссылке с официального сайта.

- 7.80

- 25.7 Мб

- 288

Безопасная загрузка файла с нашего сервера!

Отзывы

Отзывов о Nmap пока нет. Добавите первый?

Information Security Squad

stay tune stay secure

- Home

- 2017

- Декабрь

- 5

- Как установить NMAP в Windows с примерами использования в реальном времени

Как установить NMAP в Windows с примерами использования в реальном времени

NMAP (Network Mapper), один из известных инструментов с открытым исходным кодом для выполнения сетевого сканирования, проверки безопасности и поиска уязвимостей в сетевой инфраструктуре.

Одним из популярных способов использования NMAP является поиск открытых портов в сети. NMAP можно установить на Windows, Linux, OSX

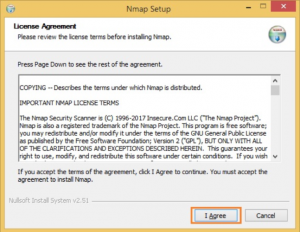

Установка NMAP

Перейдите по ссылке загрузки nmap и загрузите последнюю стабильную версию

или, используйте прямую ссылку здесь, чтобы скачать nmap

Перейдите в папку, куда загружен файл

Щелкните правой кнопкой мыши на EXE-файле и нажмите «Run as administrator», чтобы запустить от имени администратора.

Он начнет процесс установки, примите лицензионное соглашение

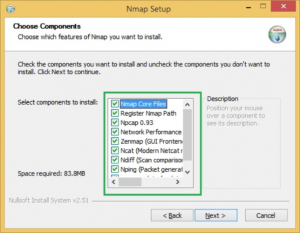

Вы можете выбрать компоненты для установки, но было бы неплохо установить их все

По умолчанию он будет установлен в папке C:\Program Files (x86)\Nmap, но при необходимости измените его путь

Это начнет установку NMAP и после того, как она будет выполнена; вы получите подтверждение

Идем вперед и поиграем с инструментами, чтобы понять, как это работает.

Вот некоторые из примеров.

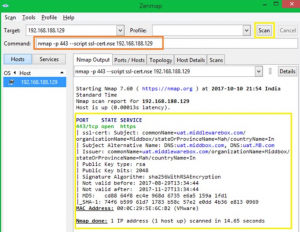

Обнаружение версии

Одним из применений NMAP является отразить отпечаток ОС и запущенных служб

-sV аргумент команды будет определять версии и состояние запущенных служб

Проверка информации сертификатов

OpenSSL в основном используется для выполнения операций с сертификатами, например, генерации, проверки, модификации и т. д.

Однако вы также можете выполнять некоторые действия с NMAP.

Если вам интересно, ssl-cert.nse – это скрипт, который устанавливается вместе с NMAP.

Он доступен по умолчанию: C:\Program Files x86)\ Nmap\scripts

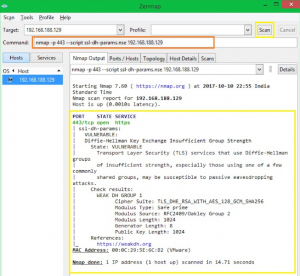

Проверка информации шифрования

Скрипт ssl-enum-cihpers.nse может использоваться для проверки информации шифрования SSL.

Каждый набор шифров отображается с буквой (от A до F), указывающей силу соединения.

Оценка основана на криптографической силе обмена ключами и потокового шифрования.

Выбор алгоритма целостности сообщения (хеш) не является фактором.

Выходная линия, начинающаяся с наименьшей силы, показывает силу самого слабого шифрования.

Чтобы обнаружить уязвимость DH (Diffie-Hellman), вы можете использовать синтаксис ниже:

Я надеюсь, что эта краткая инструкция поможет вам установить и ознакомиться с NMAP в операционной системе Windows.

Установка Nmap для Windows

Автор работы: Пользователь скрыл имя, 02 Февраля 2013 в 14:30, курс лекций

Описание

Nmap для Windows поддерживает Jens Vogt. Он перенес эту программу в Windows и замечательным образом держится почти вровень с версиями UNIX, отставая всего на один шаг на момент написания этой книги (версия 3.0). Правда, его продукт имеет статус бета-версии, но чего еще желать для открытого ПО? Сканер для Windows не так быстр, как для UNIX, но обладает теми же основными возможностями.

Работа состоит из 1 файл

Программа Nmap.docx

Установка Nmap для Windows

Nmap для Windows поддерживает Jens Vogt. Он перенес эту программу в Windows и замечательным образом держится почти вровень с версиями UNIX, отставая всего на один шаг на момент написания этой книги (версия 3.0). Правда, его продукт имеет статус бета-версии, но чего еще желать для открытого ПО? Сканер для Windows не так быстр, как для UNIX, но обладает теми же основными возможностями.

- Возьмите файл с прилагаемого к книге компакт-диска или загрузите простой исполняемый файл установки для NMapWin с http://download.insecure.org/ nmap/dist/nmapwin_1.3.1.exe

- Если драйвер WinPcap не загружен, его необходимо установить. Если вы не знаете, есть ли он, то его, скорее всего, нет, поскольку он не является стандартным драйвером, включаемым во все версии Windows. Библиотеки WinPcap позволяют Nmap получить низкоуровневый доступ к вашей сетевой плате, чтобы он мог перехватывать неизмененные пакеты стандартным кросс-платформным образом. К счастью, пакет установки NMapWin предоставляет эти файлы. Файл установки WinPcap находится в каталоге files/nmapwin/winpcap.

Имеются две версии WinPcap. Предпочтительно использовать более новую версию, WinPcap 3.1Beta. Если у вас многопроцессорная система, следует использовать ветвь WinPcap 3.X или отключить все процессоры, кроме одного. Если это не помогает, попробуйте более старую версию или возьмите версию, которая будет работать с вашей системой, на сайте WinPcap по адресу http://winpcap.polito.it/

WinPcap используется многими другими программами Windows, включая открытое ПО для выявления вторжений и диагностики сети, рассматриваемое в последующих лекциях, поэтому работоспособность WinPcap важна.

Примечание: в настоящее время WinPcap работает ненадежно по коммутируемым соединениям под Windows NT, 2000 и XP. Если вы собираетесь применять сканер портов через коммутируемое соединение (что в любом случае трудно рекомендовать, учитывая ограниченную полосу пропускания для отправки зондирующих пакетов), то придется найти иное решение.

- После установки WinPcap необходимо перезагрузить систему, чтобы все драйверы заработали. Затем запускайте NmapWin — и можно начать сканирование.

Сканирование сетей с помощью Nmap

Графический клиент Nmap предоставляет весьма простой интерфейс (рис. 4.2). Вверху имеется поле для ввода IP-адреса или диапазона IP-адресов, а чтобы начать сканирование, достаточно нажать кнопку Scan.

Рис. 4.2. Образ экрана NmapWin

В табл. 4.3 приведены различные форматы для ввода IP-адресов. Адреса могут также извлекаться из файла, если выбрать пункт Input элемента File основного меню и задать текстовый файл с данными в подходящем для Nmap формате (рис. 4.1).

Сетевые маски и нотация с косой чертой.

Вам будут часто встречаться обозначения IP-сетей или с сетевой маской, или с косой чертой и числом после нее. Это — два способа задать размер сети. Для их понимания необходимо представлять себе структуру IP-адреса. Стандартный адрес IPv4 состоит из 32 бит. Его обычно представляют в виде четырех частей — восьмибитных октетов. Октеты для удобочитаемости обычно преобразуют в десятичные числа. Поэтому, если вы видите 192.168.1.1, то компьютер видит

11000000 10101000 00000001 00000001

Маска сети обычно представляет собой набор из четырех чисел. Она показывает, где кончается локальная сеть и начинается глобальная. Обычно маска выглядит примерно так:

Чтобы определить размер сети, представленной сетевой маской, достаточно вычесть каждый октет из 256 и перемножить полученные разности. Например, сетевая маска 255.255.255.248 описывает восьмиэлементную IP-сеть, поскольку

(256-255) * (256-255) * (256-255) *(256-248) = 8.

Сетевая маска 255.255.255.0 представляет IP-сеть из 256 узлов, так как

(256-255) * (256-255) * (256-255) *(256-0) = 256.

Наконец, сетевая маска 255.255.0.0 описывает сеть из 65536 IP-адресов, ибо

(256-255) * (256-255) * (256-0) *(256-0) = 65536.

Нотация с косой чертой чуть сложнее для понимания, но идея остается прежней. Число после косой черты показывает, сколько бит описывают глобальную сеть. Вычитая это число из 32, получаем число бит, описывающих локальную сеть. Например, запись 192.168.0.0/24 представляет сеть, начинающуюся с 192.168.0.0 и насчитывающую 256 IP-адресов. (Это такой же размер, как и у рассмотренной выше сети с маской 255.255.255.0.)

32 бита IP-адреса минус 24 бита для префикса сети дает 8 бит для локального использования, то есть 256 возможных адресов. Если вас мутит от двоичных чисел, просто воспользуйтесь для запоминания представленной ниже небольшой таблицей.