- Как установить Nmap в Ubuntu 20.04 LTS

- Как установить Nmap в Ubuntu 20.04 LTS

- Установите Nmap на Ubuntu 20.04 LTS Focal Fossa

- Шаг 1. Во-первых, убедитесь, что все ваши системные пакеты обновлены, выполнив следующие apt команды в терминале.

- Шаг 2. Установка Nmap в Ubuntu 20.04.

- Шаг 3. Использование Nmap.

- How to Install and Use Nmap on Linux Mint 20

- Installing Nmap On Linux Mint 20

- Step # 1: Update your Linux Mint 20 System

- Step # 2: Install Nmap on Linux Mint 20

- Step # 3: Verify the Installation of Nmap

- Step # 4: Check out the Man Pages of Nmap on your Linux Mint 20 System (Optional)

- Step # 5: Check out the Help Pages of Nmap on your Linux Mint 20 System (Optional)

- Using Nmap

- Removing Nmap from Linux Mint 20

- Conclusion

- Karim Buzdar

- Install nmap on Linux Mint

- A free and open source utility for network discovery and security auditing

- Details for nmap

- Enable snaps on Linux Mint and install nmap

- Enable snapd

- Install nmap

- Как пользоваться Nmap для сканирования сети

- Как работает Nmap?

- Синтаксис Nmap

- Как пользоваться Nmap для сканирования портов в Linux

- Выводы

Как установить Nmap в Ubuntu 20.04 LTS

Как установить Nmap в Ubuntu 20.04 LTS

В этом руководстве мы покажем вам, как установить Nmap в Ubuntu 20.04 LTS. Для тех из вас, кто не знал, Nmap — это утилита для исследования сети или аудита безопасности. Это один из основных инструментов, используемых сетевыми администраторами для устранения проблем с подключением к сети и сканирования портов. Большинство платформ Unix и Windows поддерживаются как в графическом интерфейсе, так и в режиме командной строки.

В этой статье предполагается, что у вас есть хотя бы базовые знания Linux, вы знаете, как использовать оболочку, и, что наиболее важно, вы размещаете свой сайт на собственном VPS. Установка довольно проста и предполагает, что вы работаете с учетной записью root, в противном случае вам может потребоваться добавить ‘ sudo ‘ к командам для получения привилегий root. Я покажу вам пошаговую установку сканера безопасности Nmap на Ubuntu 20.04 (Focal Fossa). Вы можете следовать тем же инструкциям для Ubuntu 18.04, 16.04 и любого другого дистрибутива на основе Debian, например Linux Mint.

Установите Nmap на Ubuntu 20.04 LTS Focal Fossa

Шаг 1. Во-первых, убедитесь, что все ваши системные пакеты обновлены, выполнив следующие apt команды в терминале.

Шаг 2. Установка Nmap в Ubuntu 20.04.

Nmap доступен из репозиториев Ubuntu и Debian по умолчанию. Просто следуйте шагам один за другим:

После завершения установки проверьте установленную версию Nmap, введя:

Шаг 3. Использование Nmap.

В статье рассматриваются основные возможности этого инструмента. Полный список опций можно найти на официальной странице Nmap или получить доступ к руководству из командной строки:

Сканировать диапазон IP-адресов или подсеть:

Чтобы получить общую информацию об удаленной системе:

Вместо сканирования отдельных IP-адресов просканируйте весь диапазон IP-адресов, указав его в командной строке:

Следующая команда сканирует всю указанную подсеть:

Сканирование портов с помощью Nmap

Nmap — эффективный сканер портов, распознающий шесть состояний порта:

- open — активное принятие соединений TCP, дейтаграмм UDP или ассоциаций SCTP

- закрыто — доступно; однако ни одно приложение не прослушивает порт

- фильтрованный — Nmap не может определить, открыт ли порт из-за фильтрации пакетов

- нефильтрованный — порт доступен; однако Nmap не может определить, открыт он или закрыт

- open | filter — Nmap не может определить, открыт порт или отфильтрован

- закрытый | отфильтрованный — Nmap не может определить, закрыт порт или отфильтрован

Спецификация порта и порядок сканирования

По умолчанию Nmap сканирует тысячу наиболее распространенных портов для каждого протокола. Он также предлагает параметры для указания, какие порты должны сканироваться, и является ли сканирование случайным или упорядоченным.

Параметр -p позволяет указать диапазоны портов и последовательность:

Эта команда сканирует порты 80 и 443 на предмет определенного хоста.

TCP SYN сканирование

Поздравляю! Вы успешно установили Nmap. Благодарим вас за использование этого руководства по установке сканера безопасности Nmap в вашей системе Ubuntu 20.04 LTS Focal Fossa. Для получения дополнительной помощи или полезной информации мы рекомендуем вам посетить официальный сайт Nmap .

Источник

How to Install and Use Nmap on Linux Mint 20

Nmap is a very popular free and open-source network security tool and port scanner. It has been designed to perform security scans and discover hosts on a network by sending different packets to them and then analyzing their responses. In today’s tutorial, I will show you how to install and use Nmap on a Linux Mint 20 system.

Installing Nmap On Linux Mint 20

For installing Nmap on your Linux Mint 20 system, you have to go through the steps described below:

Step # 1: Update your Linux Mint 20 System

Before installing Nmap on your Linux Mint 20 system, you need to update it with the following command:

The update process will take a few seconds to complete. You might also need to provide the password of your root user account before proceeding with the update.

Step # 2: Install Nmap on Linux Mint 20

Now, you can install Nmap on your Linux Mint 20 system by executing the following command:

In our case, we already had Nmap installed on our Linux Mint 20 system. That is why running the above command did not make any difference. However, if Nmap will not be installed on your system in advance, then executing this command will surely install it.

Step # 3: Verify the Installation of Nmap

You can verify the installation of Nmap on your Linux Mint 20 system by checking its version with the command shown below:

We have installed the latest version i.e. 7.80 of Nmap on our Linux Mint 20 system by performing the above-mentioned procedure as shown in the following image:

Step # 4: Check out the Man Pages of Nmap on your Linux Mint 20 System (Optional)

Optionally, before getting started with Nmap on Linux Mint 20, you can view its man pages with the command shown below:

The man pages of Nmap are shown in the following image:

Step # 5: Check out the Help Pages of Nmap on your Linux Mint 20 System (Optional)

Additionally, you can even view the help pages of Nmap by executing the command shown below:

The help pages of Nmap are shown in the following image:

Using Nmap

Here some examples of how to use Nmap to scan a system remotely. Replace IP 192.168.0.100 in the examples below with the hostname or IP address of the system that you like to scan.

Let Nmap guess the operating system of the target

Check which services are run on the target

Removing Nmap from Linux Mint 20

At any point in time, if you feel like removing Nmap from your Linux Mint 20 system, then you can run the two commands shown below one after the other:

Conclusion

By going through the procedure described in this article, one can easily install Nmap on a Linux Mint 20 system. You can also free up your system’s space any time by uninstalling this tool from your system by the removal method shared with you in this article.

Karim Buzdar

About the Author: Karim Buzdar holds a degree in telecommunication engineering and holds several sysadmin certifications. As an IT engineer and technical author, he writes for various web sites. You can reach Karim on LinkedIn

Источник

Install nmap

on Linux Mint

- Maximiliano Bertacchini (maxiberta) Publisher

- Security

- Utilities

A free and open source utility for network discovery and security auditing

Nmap is a utility for network exploration or security auditing. It supports ping scanning (determine which hosts are up), many port scanning techniques, version detection (determine service protocols and application versions listening behind ports), and TCP/IP fingerprinting (remote host OS or device identification). Nmap also offers flexible target and port specification, decoy/stealth scanning, sunRPC scanning, and more. Most Unix and Windows platforms are supported in both GUI and commandline modes.

Once installed, this snap needs manually connecting to some plugs:

Details for nmap

Enable snaps on Linux Mint and install nmap

Snaps are applications packaged with all their dependencies to run on all popular Linux distributions from a single build. They update automatically and roll back gracefully.

Snaps are discoverable and installable from the Snap Store, an app store with an audience of millions.

Enable snapd

Snap is available for Linux Mint 18.2 (Sonya), Linux Mint 18.3 (Sylvia), Linux Mint 19 (Tara), Linux Mint 19.1 (Tessa) and the latest release, Linux Mint 20 (Ulyana). You can find out which version of Linux Mint you’re running by opening System info from the Preferences menu.

On Linux Mint 20, /etc/apt/preferences.d/nosnap.pref needs to be removed before Snap can be installed. This can be accomplished from the command line:

To install snap from the Software Manager application, search for snapd and click Install. Alternatively, snapd can be installed from the command line:

Either restart your machine, or log out and in again, to complete the installation.

Install nmap

To install nmap, simply use the following command:

Источник

Как пользоваться Nmap для сканирования сети

Nmap — это очень популярный сканер сети с открытым исходным кодом, который может использоваться как в Windows, так и в Linux. Программа Nmap или Network Mapper была разработана Гордоном Луоном и на данный момент используется специалистами по безопасности и системными администраторами по всему миру.

Эта программа помогает системным администраторам очень быстро понять какие компьютеры подключены к сети, узнать их имена, а также посмотреть какое программное обеспечение на них установлено, какая операционная система и какие типы фильтров применяются. Функциональность программы может быть расширена за счет собственного скриптового языка, который позволяет администраторам автоматизировать много действий.

Например, с помощью скриптов можно автоматически обнаруживать новые уязвимости безопасности в вашей сети. Namp может использоваться с хорошими и плохими намерениями, будьте аккуратны, чтобы не использовать nmap против закона. В этой инструкции мы рассмотрим как пользоваться namp для сканирования портов в операционной системе Linux. Но сначала нужно попытаться понять как работает эта утилита.

Как работает Nmap?

В компьютерных сетях все подключенные устройства имеют свой ip адрес. Каждый компьютер поддерживает протокол ping, с помощью которого можно определить подключен ли он к сети. Мы просто отправляем ping запрос компьютеру, и если он отзывается, то считаем, что он подключен. Nmap использует немного иной подход. Компьютеры также определенным образом реагируют на те или иные сетевые пакеты, утилита просто отправляет нужные пакеты и смотрит какие хосты прислали ответ.

Но об этом вы, наверное, уже знаете. Более интересно то как Nmap узнает какие сервисы запущены на машине. Суть работы всех сетевых программ основана на портах. Чтобы получить сообщение из сети, программа должна открыть порт на вашем компьютере и ждать входящих соединений. А для отправки сообщения по сети нужно подключиться к уже другой программой (адресатом) порту. Затем программе необходимо будет открыть порт, на котором она будет ждать ответа.

Утилита nmap в процессе сканирования сети перебирает доступный диапазон портов и пытается подключиться к каждому из них. Если подключение удалось, в большинстве случаев, передав несколько пакетов программа может даже узнать версию программного обеспечения, которые ожидает подключений к этому порту. Теперь, после того, как мы рассмотрели основы, рассмотрим как пользоваться nmap для сканирования портов и сети.

Синтаксис Nmap

Команда запуска Nmap очень проста для этого достаточно передать ей в параметрах целевой IP адрес или сеть, а также указать опции при необходимости:

$ nmap опции адрес

Теперь давайте рассмотрим основные опции, которые понадобятся нам в этой статье.

- -sL — просто создать список работающих хостов, но не сканировать порты nmap;

- -sP — только проверять доступен ли хост с помощью ping;

- -PN — считать все хосты доступными, даже если они не отвечают на ping;

- -sS/sT/sA/sW/sM — TCP сканирование;

- -sU — UDP сканирование nmap;

- -sN/sF/sX — TCP NULL и FIN сканирование;

- -sC — запускать скрипт по умолчанию;

- -sI — ленивое Indle сканирование;

- -p — указать диапазон портов для проверки;

- -sV — детальное исследование портов для определения версий служб;

- -O — определять операционную систему;

- -T5 — скорость сканирования, чем больше, тем быстрее;

- -D — маскировать сканирование с помощью фиктивных IP;

- -S — изменить свой IP адрес на указанный;

- -e — использовать определенный интерфейс;

- —spoof-mac — установить свой MAC адрес;

- -A — определение операционной системы с помощью скриптов.

Теперь, когда мы рассмотрели все основные опции, давайте поговорим о том, как выполняется сканирование портов nmap.

Как пользоваться Nmap для сканирования портов в Linux

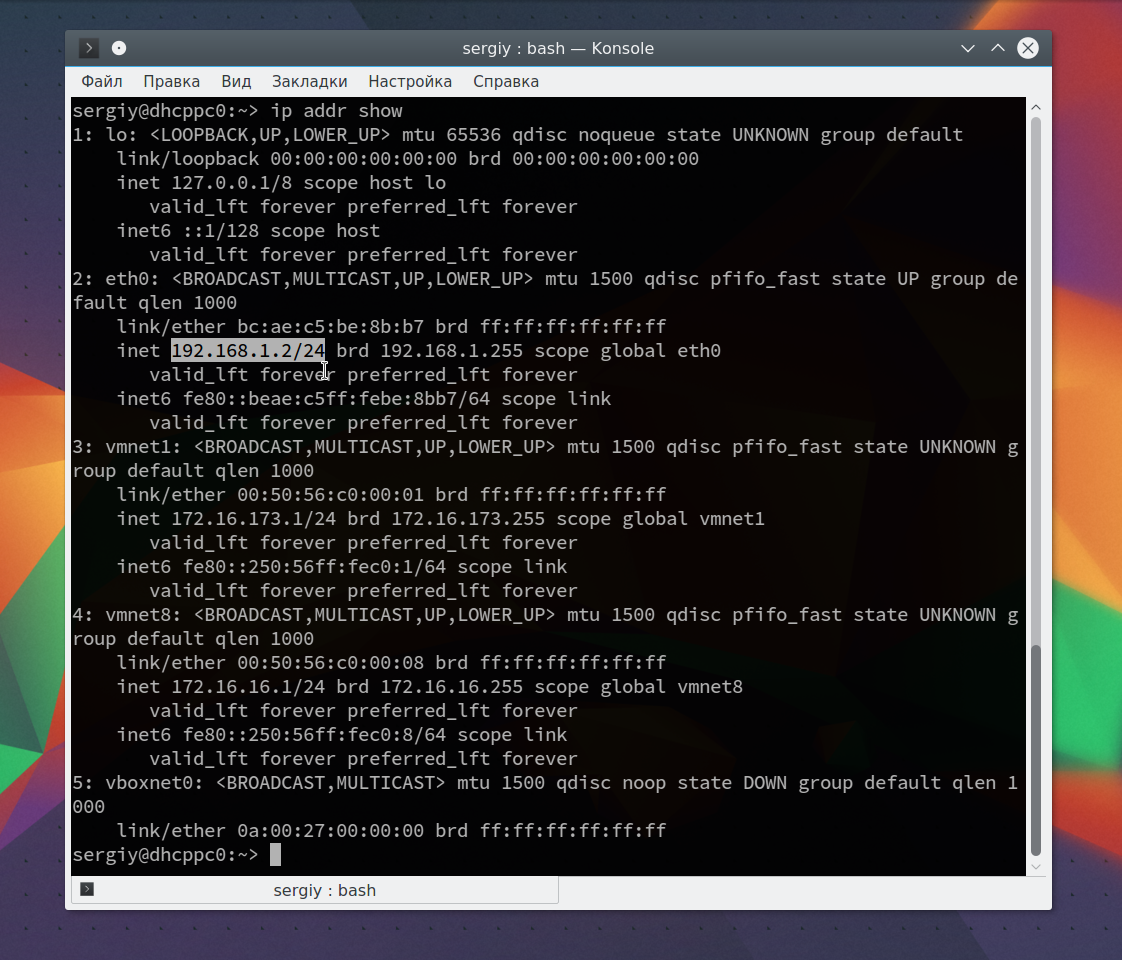

Дальше рассмотрим примеры nmap. Сначала давайте рассмотрим как найти все подключенные к сети устройства, для этого достаточно использовать опцию -sL и указать маску нашей сети. в моем случае это 192.168.1.1/24. Маску вашей локальной сети вы можете найти, выполнив команду:

Из вывода для используемого интерфейса возьмите число после слеша, а до слэша укажите ip вашего роутера. Команда на сканирование сети nmap будет выглядеть вот так:

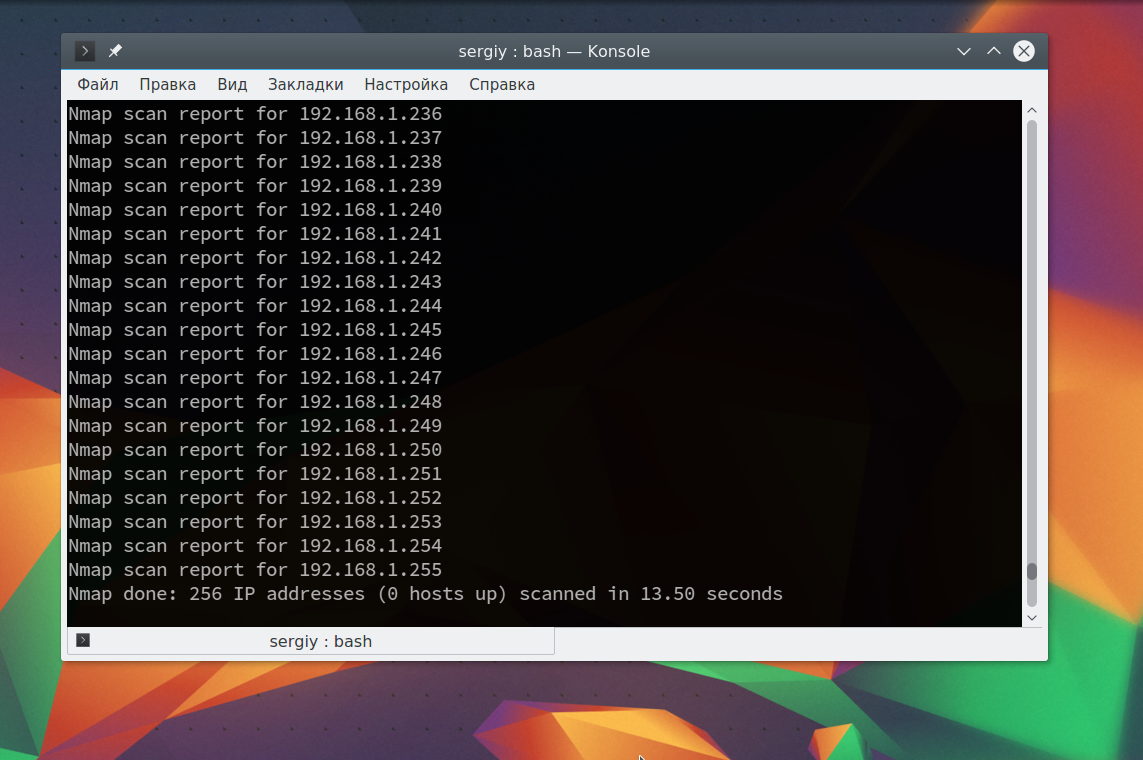

nmap -sL 192.168.1.1/24

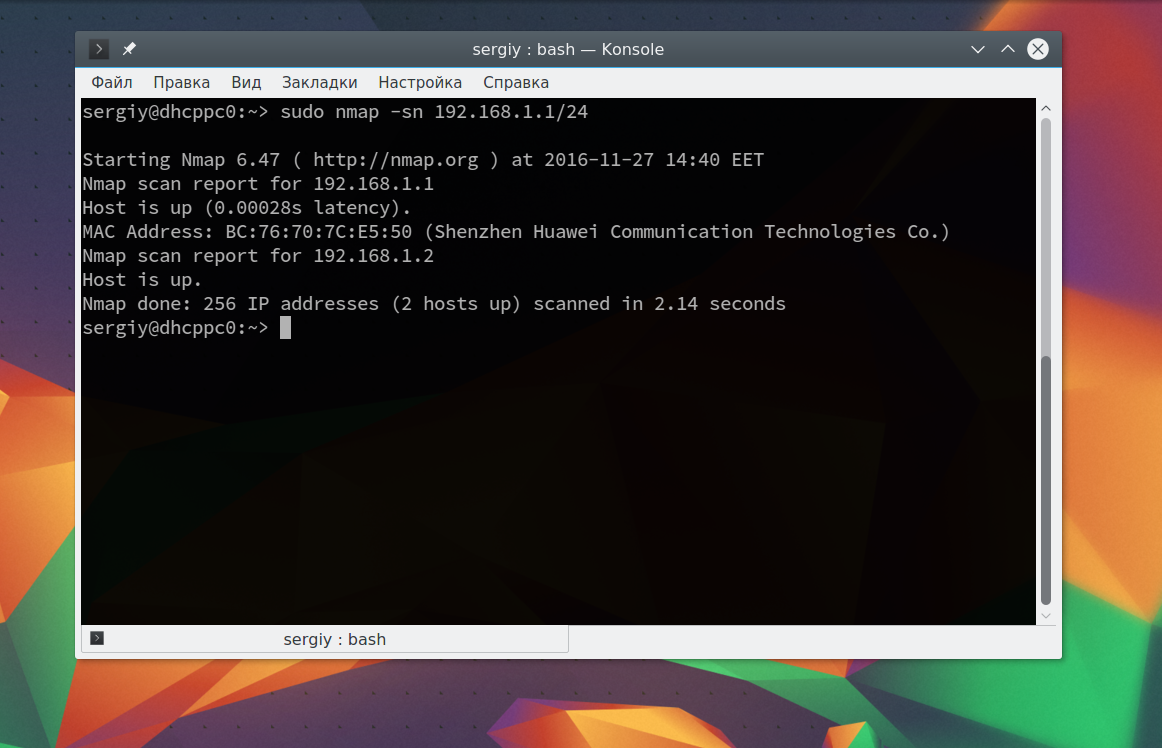

Иногда это сканирование может не дать никаких результатов, потому что некоторые операционные системы имеют защиту от сканирования портов. Но это можно обойти, просто использовав для сканирования ping всех ip адресов сети, для этого есть опция -sn:

nmap -sn 192.168.1.1/24

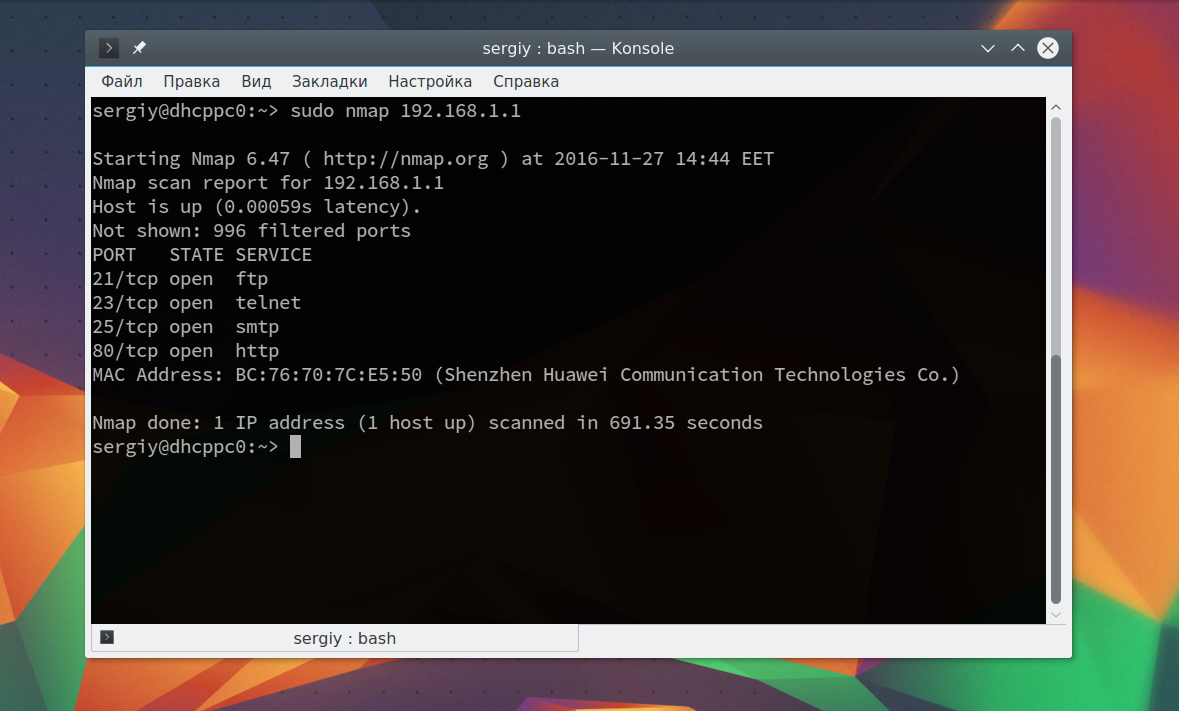

Как видите, теперь программа обнаружила активные устройства в сети. Дальше мы можем сканировать порты nmap для нужного узла запустив утилиту без опций:

sudo nmap 192.168.1.1

Теперь мы можем видеть, что у нас открыто несколько портов, все они используются каким-либо сервисом на целевой машине. Каждый из них может быть потенциально уязвимым, поэтому иметь много открытых портов на машине небезопасно. Но это еще далеко не все, что вы можете сделать, дальше вы узнаете как пользоваться nmap.

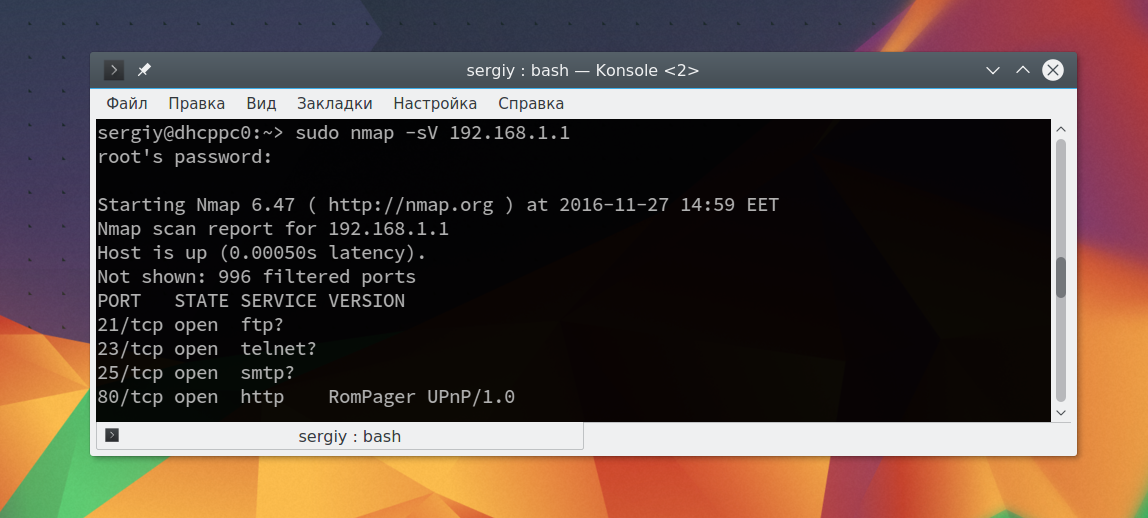

Чтобы узнать более подробную информацию о машине и запущенных на ней сервисах вы можете использовать опцию -sV. Утилита подключится к каждому порту и определит всю доступную информацию:

sudo nmap -sV 192.168.1.1

На нашей машине запущен ftp, а поэтому мы можем попытаться рассмотреть эту службу подробнее с помощью стандартных скриптов nmap. Скрипты позволяют проверить порт более детально, найти возможные уязвимости. Для этого используйте опцию -sC и -p чтобы задать порт:

sudo nmap -sC 192.168.56.102 -p 21

Мы выполняли скрипт по умолчанию, но есть еще и другие скрипты, например, найти все скрипты для ftp вы можете командой:

sudo find /usr/share/nmap/scripts/ -name ‘*.nse’ | grep ftp

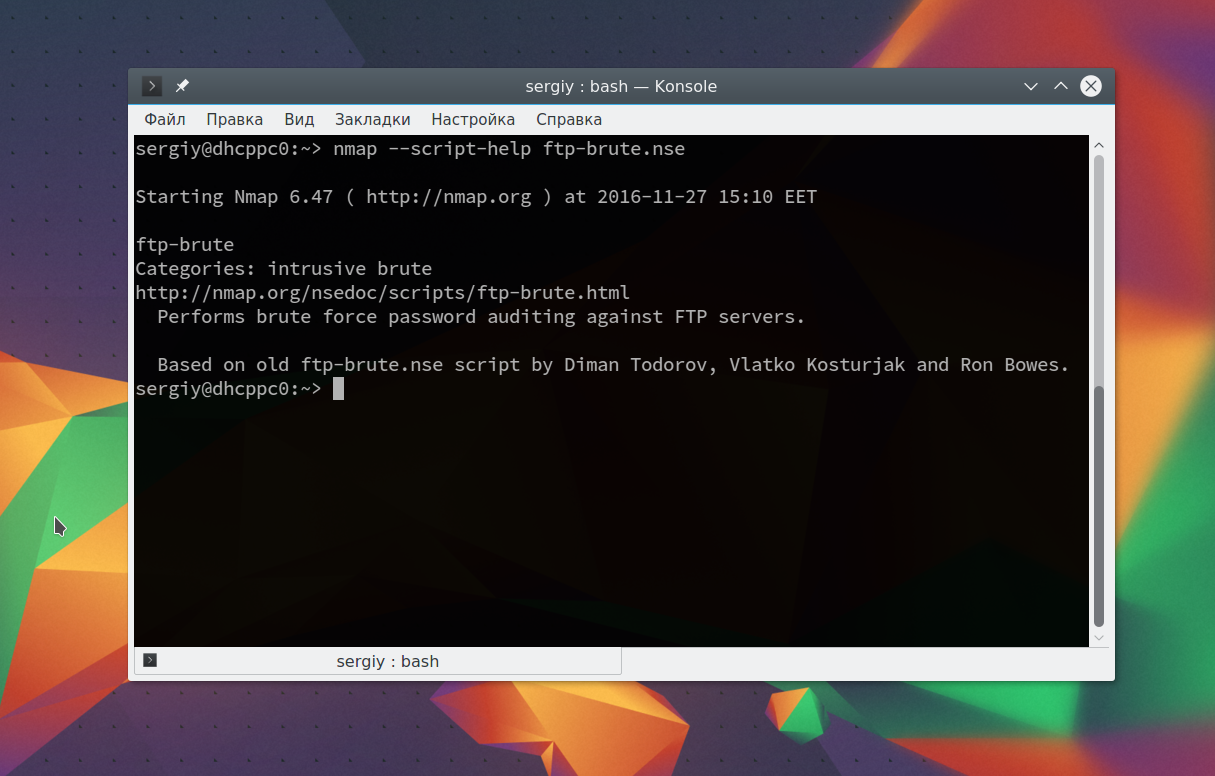

Затем попытаемся использовать один из них, для этого достаточно указать его с помощью опции —script. Но сначала вы можете посмотреть информацию о скрипте:

sudo nmap —script-help ftp-brute.nse

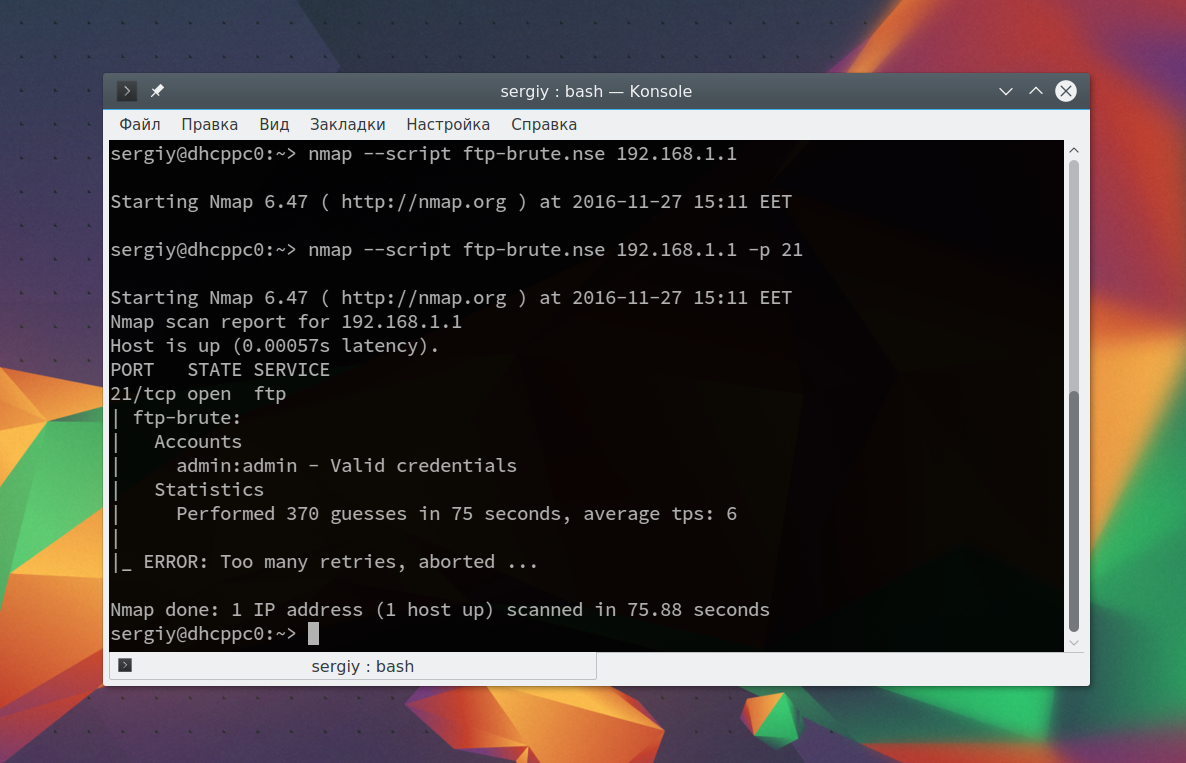

Этот скрипт будет пытаться определить логин и пароль от FTP на удаленном узле. Затем выполните скрипт:

sudo nmap —script ftp-brute.nse 192.168.1.1 -p 21

В результате скрипт подобрал логин и пароль, admin/admin. Вот поэтому не нужно использовать параметры входа по умолчанию.

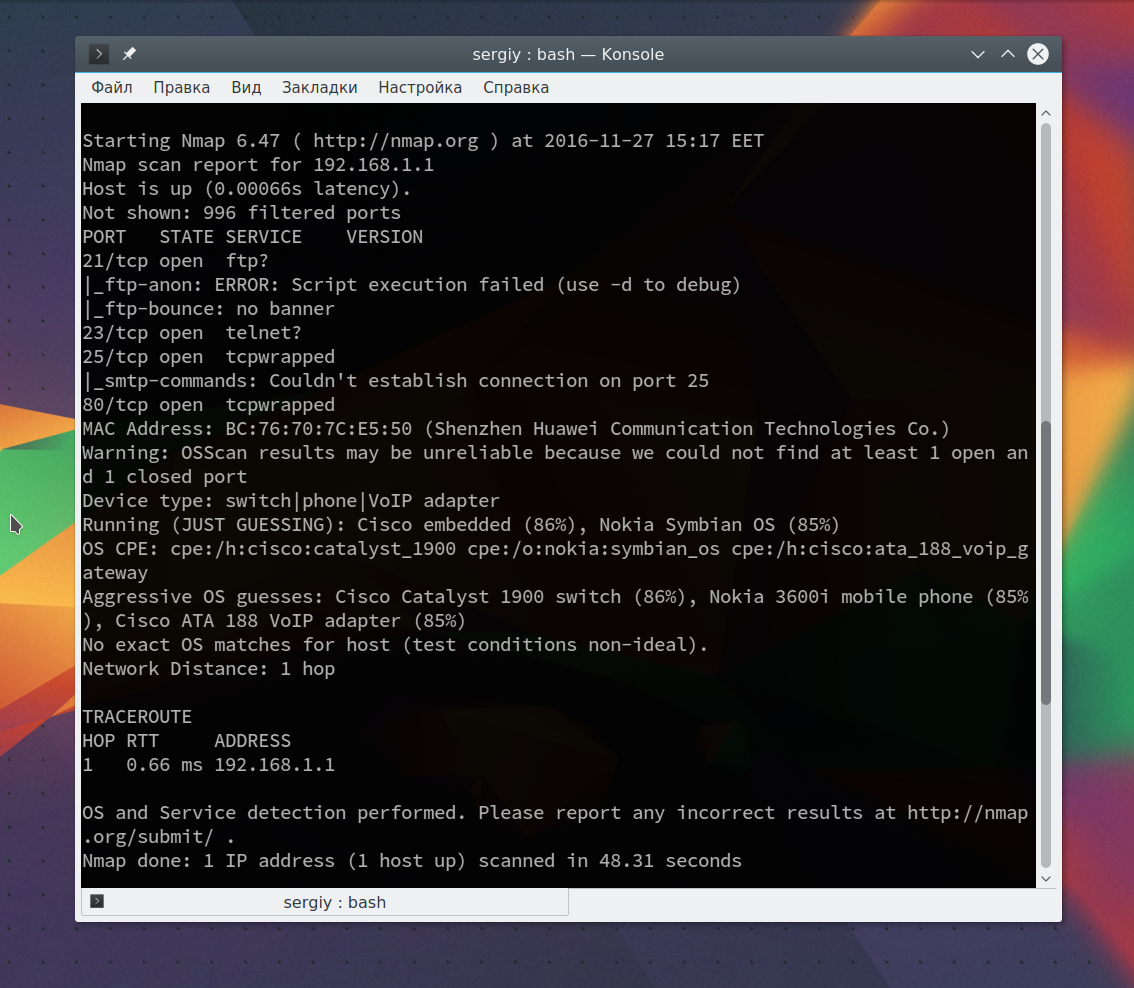

Также можно запустить утилиту с опцией -A, она активирует более агрессивный режим работы утилиты, с помощью которого вы получите большую часть информации одной командой:

sudo nmap -A 192.168.1.1

Обратите внимание, что здесь есть почти вся информация, которую мы уже видели раньше. Ее можно использовать чтобы увеличить защиту этой машины.

Выводы

В этой статье мы рассмотрели как выполняется сканирование портов nmap, а также несколько простых примеров использования этой утилиты. Эти команды nmap могут быть полезными многим системным администраторам, чтобы улучшить безопасность их систем. Но это далеко не все возможности утилиты. Продолжайте экспериментировать с утилитой чтобы узнать больше только не в чужих сетях!

Источник