- Настройка OpenVPN клиента

- Установка

- Windows

- Linux CentOS

- Linux Ubuntu

- Android

- Настройка

- Пример конфигурационного файла

- Параметры конфигурационного файла

- Сертификаты

- OpenVPN Configuration Guide for Linux Mint

- Настройка VPN для Linux Mint 17.1 с помощью OpenVPN. Руководство по настройке VPN Trust.Zone

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Шаг 6

- Шаг 7

- Шаг 8

- Шаг 9

- Шаг 10

- Шаг 11

- Шаг 12

- Проверка подключения

Настройка OpenVPN клиента

В данной инструкции подробно описан процесс настройки клиента OpenVPN на примере операционных систем Windows и Linux. Также, с ее помощью можно настроить скиента на Android.

Установка

Windows

Заходим на официальную страницу загрузки openvpn и скачиваем клиента для нужной Windows:

Запускаем скачанный файл и устанавливаем программу, нажимая «Далее».

Linux CentOS

Устанавливаем репозиторий EPEL:

yum install epel-release

yum install openvpn

Linux Ubuntu

apt-get install openvpn

Android

Установка выполняется из Google Play. Набираем в поиске OpenVPN Connect — нажимаем установить и принимаем условия.

Настройка

После установки программы конфигурационный файл не создается автоматически и его нужно создать вручную.

В системах Windows создаем файл config.ovpn в папке %programfiles%\OpenVPN\config.

* имя файла может быть любым, расширение должно быть .ovpn.

Для создания конфигурационного файла в Linux выполняем команду:

* чтобы служба openvpn автоматически выполняла соединение, необходимо, чтобы конфигурационный файл назывался client.conf.

Пример конфигурационного файла

client

dev tun

proto udp

remote 192.168.0.15 443

resolv-retry infinite

nobind

persist-key

persist-tun

ca ca.crt

cert client.crt

key client.key

dh dh2048.pem

tls-client

tls-auth ta.key 1

float

keepalive 10 120

comp-lzo

verb 0

Параметры конфигурационного файла

| Параметр | Значения | Описание |

|---|---|---|

| client | Строка говорит о том, что конфигурационный файл описывает клиентское подключение (программа сама устанавливает соединение, а не ждет, как сервер). | |

| dev | tap или tun | Выбор виртуального сетевого драйвера. TUN — сетевой уровень модели OSI, оперирует IP-пакетами. TAP — эмулирует Ethernet устройство и работает на канальном уровне модели OSI, оперируя кадрами Ethernet. Настраивая OpenVPN клиента, в большинстве случаев, необходимо выбирать tun. TAP необходимо использовать для работы определенных сервисов, например DHCP. |

| dev-node | любая строка | Параметр используется в системах Windows в случаях, если имеется несколько сетевых интерфейсов. Значение этого параметра должно содержать название сетевого подключения, через который должен работать OpenVPN. |

| proto | udp или tcp | Указывает, какой протокол использовать для передачи данных. В большинстве случаев, лучше использовать UDP, так как данный протокол создает меньше нагрузки на сеть. |

| remote | VPN-сервер и порт | Задает сервер, к которому должен подключаться клиент, а также сетевой порт (по умолчанию 1194), на котором OpenVPN принимает запросы. Можно указать несколько строк. |

| remote-random | Если указано несколько строк remote, данный параметр говорит, что необходимо подключаться к удаленным серверам в случайном порядке. | |

| resolv-retry | количество секунд или infinite | Используется в тех случаях, когда в качестве сервера указано доменное имя. Параметр задает время в секундах для повторного переподключения, если не удалось узнать имя сервера. infinite — держать связь с сервером постоянно. |

| nobind | Клиент использует динамический порт для подключения. | |

| user | учетная запись | Задает определенного пользователя для работы клиента (только для UNIX-систем). |

| group | группа | Задает определенную группу для работы клиента (только для UNIX-систем). |

| persist-key | Не перечитывает ключи при перезагрузке сервиса OpenVPN. | |

| persist-tun | Не перечитывает параметры туннеля при перезагрузке сервиса OpenVPN. | |

| http-proxy | сервер прокси и порт | Использовать прокси-сервер для подключения. |

| http-proxy-retry | Переподключаться к прокси-серверу, если связь была разорвана. | |

| http-proxy-timeout | количество секунд | Время, через которое выполнять попытки переподключения к прокси-серверу. |

| mute-replay-warnings | Параметр стоит задавать при использовании беспроводного соединения. Он отключит дублирование предупреждений пакетов. | |

| ca | пут к сертификату | Корневой сертификат удостоверяющего центра. Генерируем на сервере. |

| cert | пут к сертификату | Открытый ключ клиента. Генерируем на сервере. |

| key | пут к сертификату | Закрытый ключ клиента. Генерируем на сервере. |

| dh | пут к сертификату | Ключ с алгоритмом Diffie-Hellman (Диффи-Хеллмана). |

| remote-cert-tls | сервер | Исключает возможность mitm атаки, включая верификацию сертификата сервера. |

| tls-client | Указание на то, что это клиент TLS. | |

| tls-auth | ta.key 1 | Дополнительный уровень аутентификации посредством ключа TLS. |

| float | Удаленный хост может менять IP-адрес в процессе соединения, при этом последнее не будет разорвано. | |

| keepalive | секунд1 секунд2 | Пинговать каждые секунд1 сервер и если в течение секунд2 не будут получены ответные пакеты, перезапустить подключение. |

| cipher | алгоритм | Указывает алгоритм шифрования. Примеры: AES-256-CBC, AES-128-CBC, BF-CBC, DES-EDE3-CBC. |

| comp-lzo | Использовать сжатие. | |

| verb | число от 0 до 9 | Уровень детализации лога. 0 отключает отладочную информацию. |

| mute | число | Указывает сколько лог-сообщений может отображаться для каждой категории события. |

| auth-user-pass | ничего или путь к файлу | Говорит клиенту, что необходима аутентификация. Если не указан путь к файлу, клиент выкинет окно для авторизации, иначе прочитает данные из файла. |

| ipchange | команда или путь к скрипту | Выполняет команду при смене IP. |

| connect-retry | секунд | Переподключиться к серверу через указанное количество секунд, если соединение было разорвано. |

| connect-retry-max | число | Сколько раз повторять соединение, если оно было разорвано. |

| shaper | байт | Задает максимальную скорость передачи данных для исходящего трафика. |

| tun-mtu | число | Задает MTU. |

| status | путь к файлу | Путь к фалу хранения статуса. |

| log | путь к файлу | Путь к лог-файлу. |

| askpass | путь к файлу | Путь к файлу с паролем для приватного ключа (private key password). |

Наиболее полный и актуальный список параметров для OpenVPN можно получить командой openvpn —help (в Linux и Windows).

Сертификаты

Клиентские сертификаты генерируются на стороне сервера. Процедура следующая.

Источник

OpenVPN Configuration Guide for Linux Mint

Linux Mint is arguably the most convenient and elegant GNU/Linux desktop distribution. It’s very easy to use, but the best part is that the software is regularly updated.

Things to Consider:

Before you begin, please make sure that:

- A working internet connection

- Linux Mint Supported Device.

- Own a premium PureVPN account (If you do not already own one, you can buy a subscription from here.

Just follow the below mentioned steps to configure OpenVPN on Linux Mint:

1 Open Terminal. Insert command:

sudo apt-get install network-manager-openvpn

and hit enter. Provide your Mint password and hit enter again.

2 Type “Y” and enter to continue

3 Insert command:

sudo apt-get install network-manager-openvpn-gnome

4 Insert command:

sudo restart network-manager

5 Download and extract OpenVPN files from here

6 Click on “Network Connection” and select “Network Settings”

7 Click on “+“

8 Click “Create”

9 Select “OpenVPN” and click “Create”

10 Insert the following info:

- Insert Connection name: PureVPN OpenVPN

- Insert desired Gateway:Open .ovpn file from OpenVPN folder to get the server address

- Select Type: Password from drop down menu

- Insert Username provided by PureVPN

- Insert Password provided by PureVPN

- Click on folder icon from CA Certificate

11 Go to OpenVPN downloaded folder, select ca.crt and click “Open”

12 Click “Advanced.”

13 From General tab select following options:

- Check Use custom gateway port: For UDP insert 53 and For TCP insert 80

- Check Use LZO data compression

Note: For TCP connectoin select “Use a TCP connection“

14 From Security tab select following options:

- From Cipher: Select AES-256-CBC or desired encryption

- From HMAC Authentication: Select SHA-1

15 Form TLS Authentication tab:

- Select Use additional TLS authentication

- Click on folder icon next to Key File

16 Go to OpenVPN downloaded folder, select Wdc.key and click “Open”

17 Select “1” from Key Direction and Click “OK”

18 Click “Save…”

19 Click on “PureVPN OpenVPN” Connection and Click on switch to “Turn ON” VPN

20 You are connected now. Enjoy the FREEDOM!

To Disconnect VPN:

- Click “Network Connection Icon…” and click the switch to “Turn OFF” VPN.

Caution: To prevent IPv6 leaks, you’re better off disabling your IPv6. Here’s how to go about Disabling IPv6 on Linux Mint.

Please use the comment box for your suggestions & feedback. For additional help, please submit support ticket with errors and screen shots (if possible) OR Contact our 24/7 live chat.

Источник

Настройка VPN для Linux Mint 17.1 с помощью OpenVPN. Руководство по настройке VPN Trust.Zone

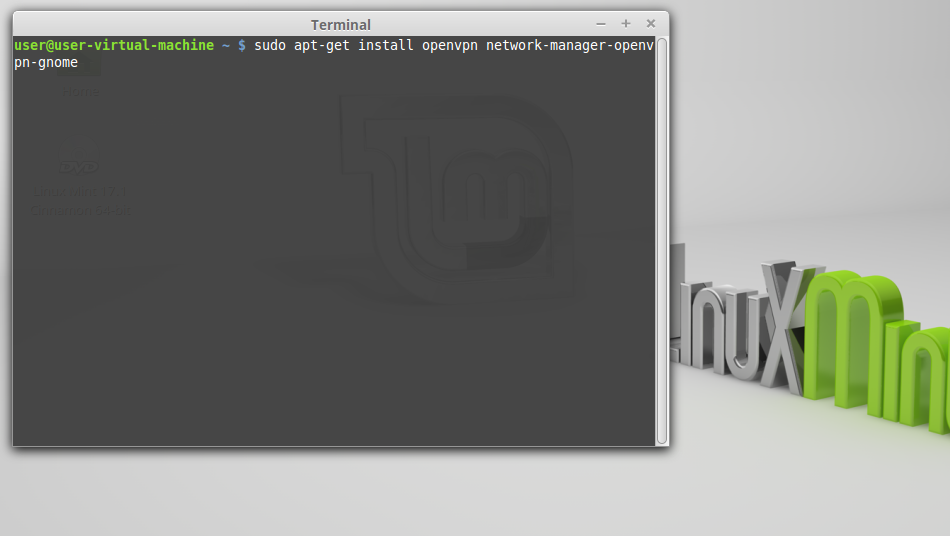

Шаг 1

Запустите эмулятор терминала: Нажмите Alt+F2 и введите «x-terminal-emulator» и нажмите Enter.

Шаг 2

Установите OpenVPN с помощью следующей команды.

sudo apt-get install openvpn network-manager-openvpn-gnome

Для новых версий Linux Mint установите также network-manager-openvpn-gnome

sudo apt-get install network-manager-openvpn-gnome

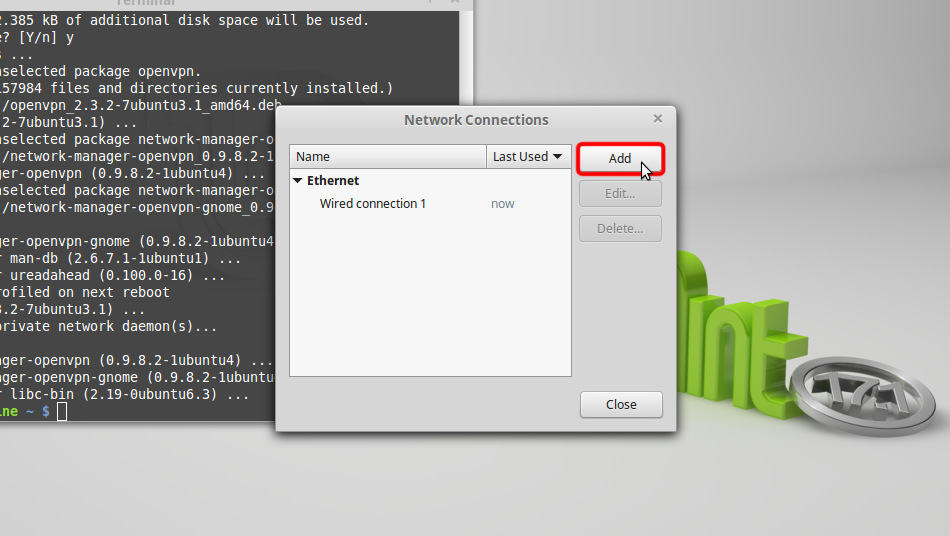

Шаг 3

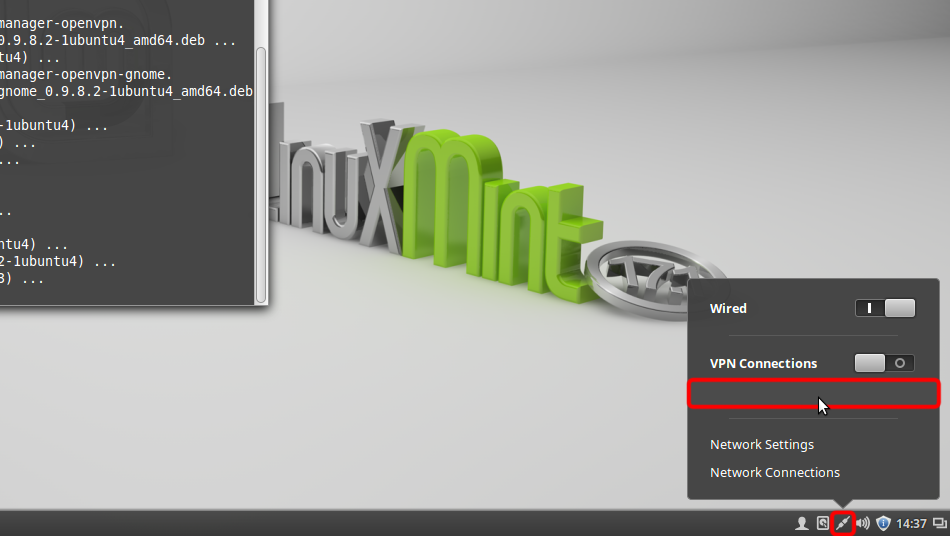

Нажмите иконку Подключения в трее затем перейти к «Network Connections»

Шаг 4

Нажмите кнопку «Add».

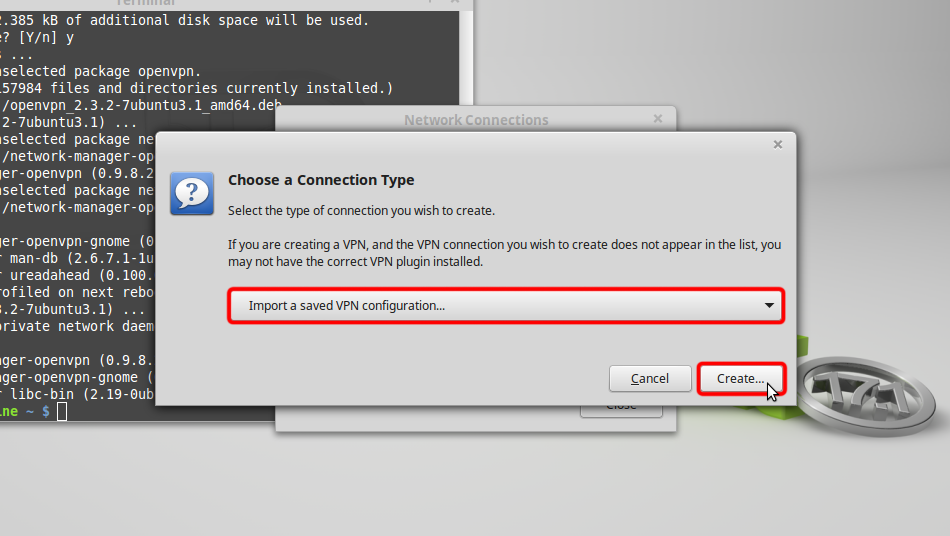

Шаг 5

Выберите «Import a saved VPN configuration. » и нажмите «Create»

Шаг 6

Download OpenVPN configuration file (.ovpn)

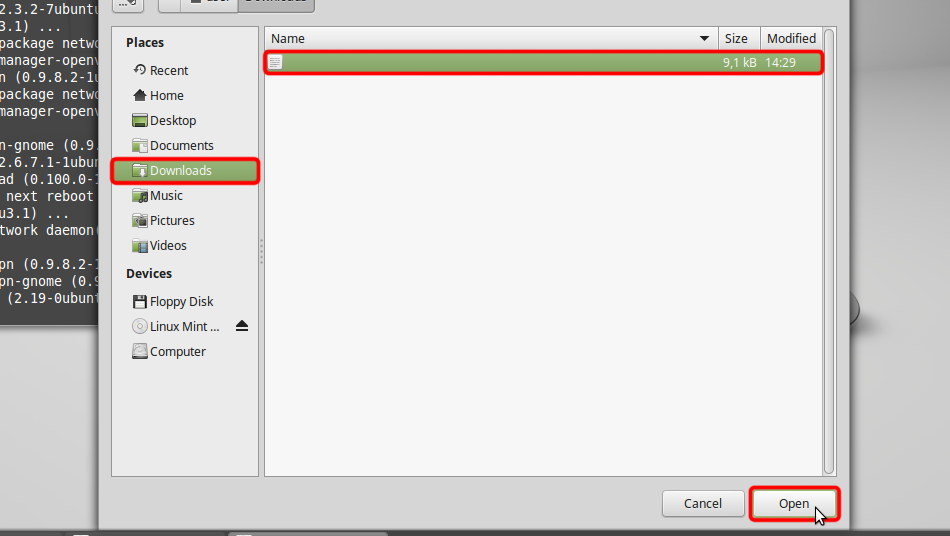

Выберите раздел «Downloads» и откройте файл Trust.Zone-VPN.ovpn, дважды щелкнув по нему.

Шаг 7

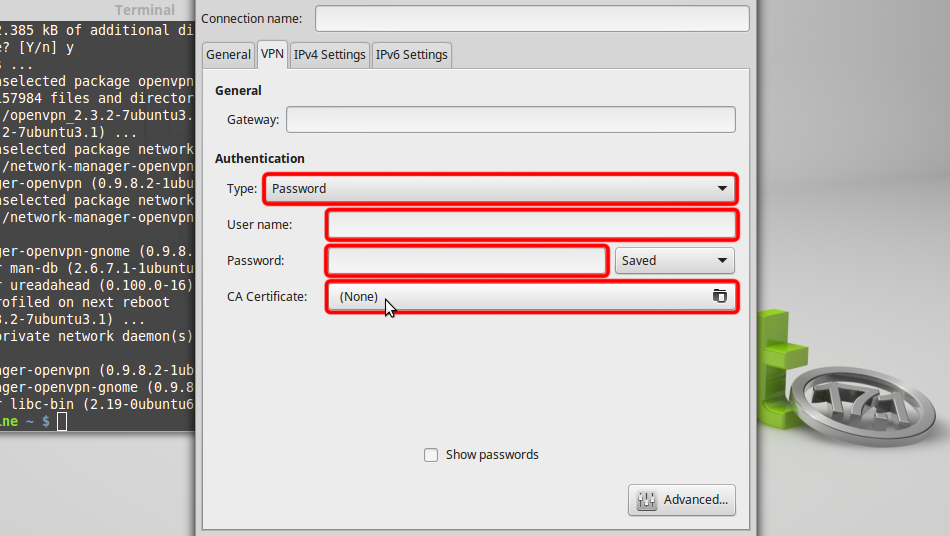

Выберите «Password» из выпадающего меню «Type», введите ваши VPN имя пользователя и пароль.

Скачайте файл сертификата СКРЫТО. Войдите или Зарегистрируйтесь, чтобы увидеть. и нажмите «CA Certificate» для выбора файла сертификата.

Шаг 8

Перейдите в папку «Downloads» и дважды щелкните на имени сертификата, чтобы выбрать его.

Шаг 9

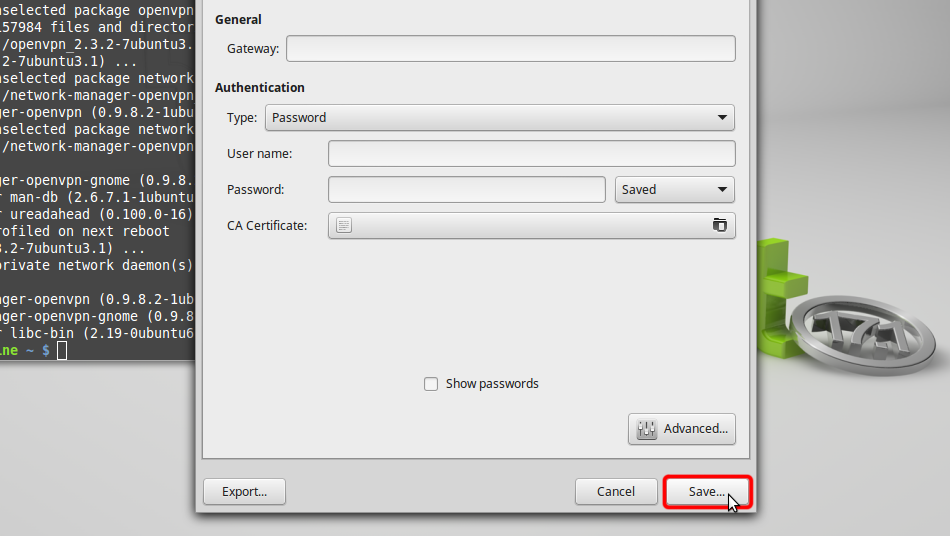

Нажмите «Save. «, чтобы сохранить настройки VPN-соединения.

Шаг 10

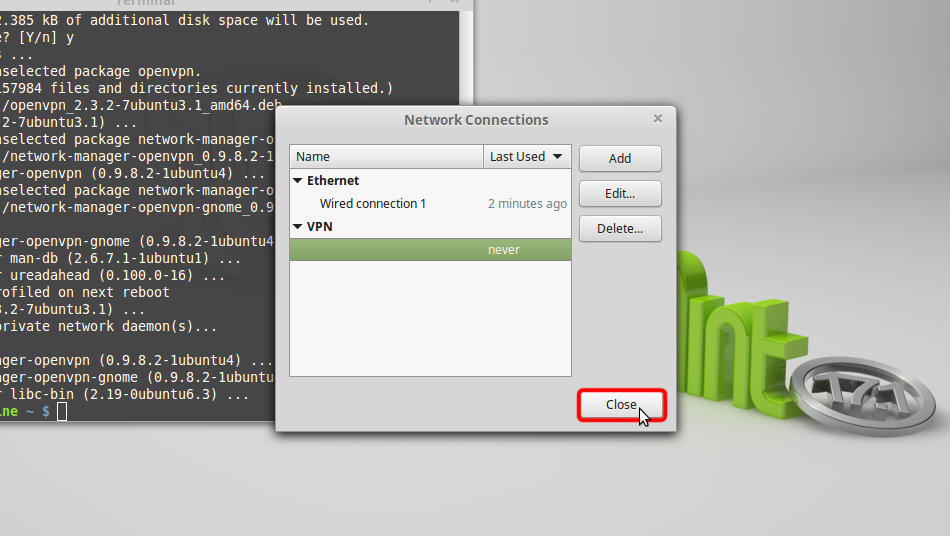

Нажмите «Close» в следующем диалоговом окне.

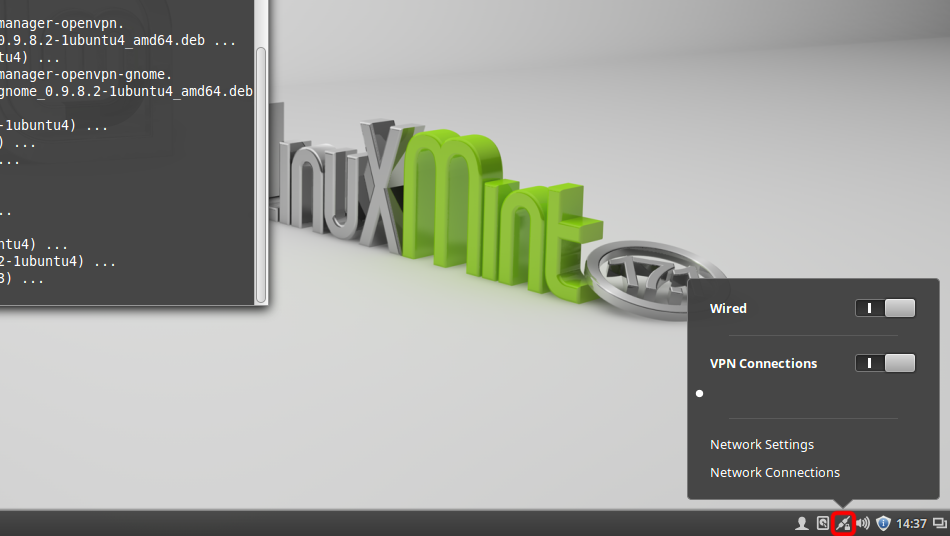

Шаг 11

Нажмите иконку сети, выберите «VPN Connections» и нажмите на созданном вами имени соединения, чтобы подключится к VPN.

Шаг 12

Если соединение успешно установлено, появится небольшой замочек на иконке Сетевого подключения в системном трее.

Для того, чтобы управлять VPN-соединениями, нажмите на иконку Сетевые подключения в системном трее, затем нажмите кнопку «Network Connections».

Trust.Zone-VPN

Проверка подключения

Чтобы проверить, правильно ли установлено соединение с VPN Trust.Zone, откройте Главную страницу или перезагрузите ее, если она уже открыта.

Вы также можете посетить Страницу проверки подключения.

Источник