- Soft Обзор фреймворка OSINT-SAN

- Osint-San — инструмент, с которым можно стать кибердетективом

- Что умеет OSINT-SAN

- Сбор информации — OSINT

- Soft Обзор фреймворка OSINT-SAN

- Статья Nmap для Pentester: обнаружение хоста [Перевод]

- CTF OSINT’им по взрослому | CTF

- Soft Использование открытых данных (OSINT) в части геолокации

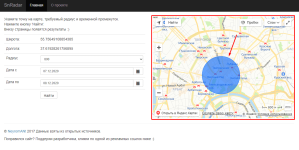

- SnRadar

- Soft RustScan — современный взгляд на сканер портов

- Особенности

- Расширяемый

- Статья Злой сканер, как написать инструмент что всегда под рукой

- Введение

- Что это и зачем мне нужно?

- Статья Автоматизированный клавиатурный шпион на Python

- Введение

- Шпионим за клавиатурой

- Soft Snoop Project инструмент разведки на основе открытых данных (OSINT world)

- Статья Базовый nmap: методы сканирования и использование скриптов

- Статья Фаззинг веб-приложений на практике

Soft Обзор фреймворка OSINT-SAN

Всем Добрый день.

Решил написать первую свою статью-обзор по фреймворку OSINT-SAN.

Данный фреймворк представлен в 2х версиях: OSINT-SAN и OSINT-SAN PRO.

Как следует из названия, в PRO версии функционала по больше, чем в обычной. Будет рассотрена далее.

OSINT-SAN Framework дает возможность быстро находить информацию и деанонимизировать пользователей сети интернет. Программное обеспечение представляет собой framework, в котором содержатся 30 функций для поиска информации либо деанонимизации пользователей. С помощью моего ПО вы можете собирать информацию о пользователях в сети интернет, анонимно и без особых навыков.

Инструмент адаптирован под: Parrot OS * Kali Linux

Итак начнем с установки бесплатной версии (на момент написания версия — 3.5.5). Там все просто, следуем инструкции со страницы на гитхабе:

Bafomet666/OSINT-SAN

Для полноценной работы нам понадобятся API, которые можно получить на следующих сайтах и потом обязательно записываем их в settings.py:

Как только вы ввели все свои API, переходим к установке

Если вдруг возникли ошибки при установке зависимостей, подсказки тут: Решаем проблемы с зависимостями · Issue #11 · Bafomet666/OSINT-SAN

Запускаем командой: python3 osintsan.py

Пароль и логин хранится в паблике telegram — Bafomet OSINT

Инструмент запускается в двух режимах:

Если вам нужны функции без root [ зеленой строкой ], запускайте в терминале: python3 osintsan.py

Если вам нужны функции root [ красной строкой ], запускайте в терминале: sudo python3 osintsan.py

После успешной авторизации, вам будет доступно меню с инструментами.

Информацию о каждом модуле можно прочитать на странице фреймворка. Здесь расписывать не буду, чтобы не дублировать информацию.

Могу сказать от себя, что проект активно развивается и работает вполне достойно. Очень радует, что много ресурсов для поиска доступно из коробки и не надо лазить по куче сайтов и искать инфу.

После прочтения статьи на гитхабе Я тебя найду по JS, или какие возможности для фингерпринтинга дают современные web-технологии я очень заинтересовался проектом OSINT-SAN, в частности PRO версией. Оплатив данную версию, получил ссылку на скачивание архива и токен для авторизации. В стоимость также входят API (месяц бесплатно) от вышеупонянутых ресурсов, что очень удобно. По заверениям автора, PRO версия обновляется каждую неделю.

Для получение PRO версии напишите в лс телеграм: Bafomet. Максим Понамарев

или в чат паблике telegram: Bafomet OSINT.

Небольшой видеообзор прошлой PRO версии можно посмотреть на ютубе:

Хотел описать работу PRO версии, но на момен написания обнаружил, что автор проекта сделал эту работу за меня .

Так что добро пожаловать для ознакомления Bafomet666/OSINT-SAN-PRO

Отмечу, что я для себя выбрал PRO версию, так как туда включены API, которые не нужно отдельно приобретать, что для меня экономит время, ткже оперативная поддержка в ВИП-чате проекта, ну и соответсвенно переодические актуальные обновления.

В заключение скажу, что проект имеет место быть как один из фреймворков OSINT. Каждый найдет для себя интересное как платной, так и в бесплатной версии.

Источник

Osint-San — инструмент, с которым можно стать кибердетективом

Привет Хабр! С вами Горшков Максим, специалист по информационной безопасности Cloud4Y. Мне выпала честь первому протестировать новый инструмент киберразведки: OSINT SAN. Разрабатывал его мой коллега по ИБ Максим Пономарёв (Bafomet).

Что это и зачем

Bafomet решил создать своими руками доступный и быстрый инструмент для Osint по принципу «все в одном», аккумулировав разработки и технологии сторонних служб. Зачем нужен OSINT-SAN, если все включённые в него сервисы можно найти в интернете? Ответ прост: time is money. В эпоху больших данных экономия времени является одним из решающих аргументов. Вместо кучи открытых вкладок и создания платных аккаунтов можно получить всё на одном экране. Информация поступает в один клик моментально, и, что важно для пентестеров, в рамках пассивной разведки.

Это особенно актуально, если пентест проходит в режиме Black Box с активным противодействием Blue Team (специалистов информационной безопасности). Хочу напомнить, что любые действия с чужой инфраструктурой, в особенности критической (КИИ) наказуемы, вплоть до уголовной ответственности. Уже сейчас сервисы КИИ обязаны репортить инциденты даже о сканере Nmap в НКЦКИ, а это, на минутку, детище ФСБ РФ. Так что, тишина и пассивная разведка — залог успеха 😉

Что умеет OSINT-SAN

Что предлагает новая версия OSINT-SAN Pro 3.0?

Инструмент работает на Unix системах. Я установил на Parrot OS. Установка несложная, требуется python3. Скачиваем каталог, устанавливаем зависимости. Подробная инструкция есть в телеграм-группе проекта.

Запускаем с помощью командной строки: python3 osintsan.py .

Видим меню с большим количеством разделов. Разберу их детально, выбрав объектом исследований Cloud4Y:

1) Сканирование IP через известным в ИБ кругах сервисе SHodan.

2) Комбайн пассивной разведки веб-инфраструктуры, позволяющий получить всеобъемлющую информацию о веб-инфраструктуре компании.

Проверим, как работают некоторые функции. Например, сервис обнаружил установленный CMS меньше чем за секунду.

Краулер высасывает данные сайта и сохраняет в нашем каталоге для исследования.

3) Карта DNS. Удобно, красиво. Очень информативное оформление. Не готов демонстрировать ресурсы компании, а чужие уже противозаконно.

4) Проверяем, насколько глубока кроличья нора. Инструмент понадобится для работы с развитыми SOC или просто хитровымудренными ИБ.

5) Заводим IP и получаем несколько источников геолокации. Получается пробив IP на максималках.

6) Анализ скачиваемых торрентов. Вы помните, что торренты живут за счёт точек раздач и работают по UDP? Эта информация очень помогала мне в следственной работе. Таким образом ловили в своё время распространителей детского порно через торренты. Сильный инструмент.

7) Позволяет проверить IP адрес на прокси . Я проверил IP, за которым скрывался некий хакер в одном из расследуемых мною инцидентов.

8) История доменного имени. Хороший вариант разведки в некоторых случаях.

10) Парсит все упоминания email на сайте на лету. Социальным инженерам, фишерам — раздолье.

11) Поиск информации о мобильных устройствах. Модуль ищет по БД. Слабоват, но думаю будет совершенствоваться

12) БД утечек email-паролей. Ввёл один знакомый email и получил информацию по утечкам в 10 сервисах. Модуль будет полезен при разборе инцидентов.

13) Анализирует по БД репутацию, выставленную почтовыми сервисами email’у. Хороший сервис проверки мнимых контрагентов или других любителей социальной инженерии по email.

14) Android Debug Bridge. Так называется модуль, который 100% образует уголовную ответственность по ряду статей УК РФ (например, 137 УК РФ, 272 УК РФ). С этой функцией будьте крайне аккуратны. Прошу использовать только для ознакомления. Позволяет получить управление устройством через включенный режим отладки. Инструкций предоставлять не буду. Работает с помощью модулей классического Metasploit Framework

15) Про Bigbro я уже рассказывал. В этот раз добавлены более совершенно написанные фишинговые страницы для деанона по JS.

16) Удобный отчет с shodan.io – известного сервиса поиска уязвимостей на веб-ресурсах со встроенным api.

17 и 18) Поиск Метаданных, данных о данных. Если вы юный кулхацкер, можете попросить девушку прислать фотографию с её телефона. А затем удивить её тем, что будете знать всё о ее телефоне и месте съемки. 18 Пункт на основе ИИ распарсит сеть на похожих людей. Работает через онлайн-сервисы.

19) Сбор данных по одноименной сети zoomEye

20) Ещё один способ «найти по IP»

21) Деанон по Telegram. На скриншоте ниже — деанон «хакера» из группы «анонимус» (судя по его аватарке «Гая Фокса»). Куча данных, телефоны, смены ников, устройства… Вот вам еще один звонок, что невинно оставленное согласие на обработку «куков, данных, других согласий» может привести к полному деанону.

23) Библиотека по ОСИНТ ресурсам в сети:

24, 25) Поисковики с разумными алгоритмами. Ищут без рекламы и всякого лишнего мусора, что удобнее обычного поисковика.

26) Вы ведь помните, что все транзакции в цепочках биткойн сохраняются навсегда? Если установить ваш биткойн-кошелек, то можно видеть все ваши доходы и расходы. Вот вам пример:

27) Розыск по авто, открывается сторонний веб-сервис.

Другие модули соответствуют названию и не требуют расшифровки.

Что по итогу? Получился готовый продукт, который рекомендую взять на вооружение всем пентестерам, специалистам по Osint или детективам. Однако хочу напомнить, что информация находится под защитой у государства (рекомендую ознакомиться с 152, 149 ФЗ РФ), любые неявные действия с данными другого лица могут привести к санкциям (административным, уголовным). Пользуйтесь подобными инструментами только в рамках закона.

Спасибо за внимание.

Что ещё интересного есть в блоге Cloud4Y

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

Источник

Сбор информации — OSINT

Soft Обзор фреймворка OSINT-SAN

Всем Добрый день.

Решил написать первую свою статью-обзор по фреймворку OSINT-SAN.

Данный фреймворк представлен в 2х версиях: OSINT-SAN и OSINT-SAN PRO.

Как следует из названия, в PRO версии функционала по больше, чем в обычной. Будет рассотрена далее.

OSINT-SAN Framework дает возможность быстро находить информацию и деанонимизировать пользователей сети интернет. Программное обеспечение представляет собой framework, в котором содержатся 30 функций для поиска информации либо деанонимизации пользователей. С помощью моего ПО вы можете собирать информацию о пользователях в сети интернет, анонимно и без особых навыков.

Инструмент адаптирован под: Parrot OS * Kali Linux

Статья Nmap для Pentester: обнаружение хоста [Перевод]

Nmap стал одним из самых популярных инструментов сетевого сканирования, оставив позади другие сканеры. Часто хосты в некоторых организациях защищены с помощью брандмауэров или систем предотвращения вторжений, что приводит к сбою сканирования из-за существующего набора правил, которые используются для блокировки сетевого трафика. В Nmap пентестер может легко использовать альтернативные методы обнаружения хоста, чтобы этого не произошло. Он состоит из определенных функций, которые делают сетевой трафик немного менее подозрительным. Поэтому давайте посмотрим на различные методы обнаружение хоста.

- Ping Sweep ( No port scan)

- Disable-arp-ping

- Send-ip

- TCP Flags

- Types of Scans

- TCP SYN Ping Scan

- TCP ACK Ping Scan

- ICMP ECHO Ping Scan.

CTF OSINT’им по взрослому | CTF

Бамжур, молодой, и не очень, человек. Хочу взять флаг в свои руки и продолжить обмен опытом, который ещё в далёком 2018 году начал мой коллега @sinner67

Сегодня я затрону раздел в CTF, который с первого взгляда не имеет особых трудностей. Однако, многие всё равно совершают серьёзные ошибки при решении, порой, лёгких тасков. Мы разбирёмся, с чем связаны многие трудности, разбирём несколько примеров, поговорим, как можно повысить свой скилл в данном разделе и, какие ресурсы могут помочь при решении данного типа заданий.

Soft Использование открытых данных (OSINT) в части геолокации

SnRadar

Soft RustScan — современный взгляд на сканер портов

Особенности

- Сканирует все 65k портов за 3 секунды.

- Полная поддержка скриптов.

- Адаптивное обучение. Чем больше вы его используете, тем лучше RustScan становится. (Здесь нет раздутого машинного обучения, только базовая математика.)

- IPv6, CIDR, ввод через файлы.

- Автоматически направляет порты в Nmap.

Расширяемый

Статья Злой сканер, как написать инструмент что всегда под рукой

Введение

Что это и зачем мне нужно?

Статья Автоматизированный клавиатурный шпион на Python

Введение

Шпионим за клавиатурой

Практики без теории не бывает, поэтому вспомним, что такое keylogger:

Keylogger — вредоносное ПО фиксирующее действия пользователя. В частности движение мыши и вводимый текст с клавиатуры.

Чем же мой шпион отличается от других? Все очень просто, большинство если не все программы, связанные с этой темы (я имею в виду самописные) с языком Python работают в.

Soft Snoop Project инструмент разведки на основе открытых данных (OSINT world)

Статья Базовый nmap: методы сканирования и использование скриптов

Hello friend, прежде всего тебе стоит забыть о такой херне, как интерфейс. Его не будет даже в этой статье, привыкай, друг. В этой статье ты научишься сканить с помощью nmap на доступном языке.

Для чего вообще это нужно?

Сканить прежде всего необходимо для выявления уязвимостей сервера, на котором лежит сайт, мы можем найти порты, софт, который стоит за этим портами, а так же почти полную инфу о железе. Зная это мы можем попробовать найти эксплойт или CVE, с помощью которого все и сделаем, в общем, полезная штука.

Прежде чем сканить

В первую очередь нам понадобиться ВПН. Зачем? Что бы обезопасить свой зад от ответной реакции, когда недовольный сис. админ заметит, что кто-то сканил его машину(обычно на это всем без разницы, но тем не менее). Использовать следует ВПН с минимальной задержкой, поскольку от этого зависит скорость скана, если не хотите сканить 9 лет, то.

Статья Фаззинг веб-приложений на практике

Одна из стадий аудита веб-приложений – это, как известно, фаззинг. В данной статье я хочу рассказать о практической стороне фаззинга, показать, как это работает, и как искать баги, используя данную технику тестирования веб-приложений. Также рассмотрю некоторые средства автоматизации и программу “Fuzzer”, которая призвана частично автоматизировать процесс фаззинга веб-приложения. Статья будет полезна для специалистов уровня Junior.

Чтобы иметь общее представление о фаззинге, необходимо затронуть теоретическую часть и ответить на ряд вопросов.

Что такое фаззинг?

Фаззинг – это техника тестирования приложений путем передачи на вход приложения различных специально сгенерированных данных.

Какие цели преследует фаззинг?

- поиск аномального поведения веб-приложения;

- исследование уязвимостей методом ошибок (увидели ошибку, изучили ошибку, поняли, что привело к данной.

Источник