- Установка импортируемых сертификатов на веб-сервер в Windows Server 2003

- Установка сертификатов

- Импорт сертификата в хранилище локального компьютера

- Назначение импортируемого сертификата веб-сайту

- Установка сертификата от Windows Server CA на веб-сервер Apache

- Формат SSL сертификата: как конвертировать сертификат в .pem, .cer, .crt, .der, pkcs или pfx?

- Обзор Форматов SSL Cертификатов

- Формат сертификата PEM

- Формат сертификата DER

- PKCS # 7 / P7B сертификат

- PFX сертификат (формат PKCS # 12)

- Конвертация SSL сертификатов в OpenSSL

- Онлайн конвертер SSL сертификатов

- Конвертация PEM в DER

- Конвертация PEM в P7B / PKCS#7

- Конвертация PEM в PFX / PKCS#12

- Создание и экспорт сертификатов для VPN-подключений пользователей Generate and export certificates for User VPN connections

- Создание самозаверяющего корневого сертификата Create a self-signed root certificate

- Создание сертификата клиента Generate a client certificate

- Пример 1. сеанс консоли PowerShell по-прежнему открыт Example 1 — PowerShell console session still open

- Пример 2. новый сеанс консоли PowerShell Example 2 — New PowerShell console session

- Экспорт открытого ключа корневого сертификата (.cer) Export the root certificate public key (.cer)

- Экспорт самозаверяющего корневого сертификата и закрытого ключа для его сохранения (необязательно) Export the self-signed root certificate and private key to store it (optional)

- Экспорт сертификата клиента Export the client certificate

Установка импортируемых сертификатов на веб-сервер в Windows Server 2003

В этой статье описывается импорт сертификата веб-сайта в хранилище сертификатов локального компьютера и назначение сертификата веб-сайту.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 816794

Установка сертификатов

Windows 2003 Internet Information Server (IIS) 6.0 поддерживает SSL-подключения. Для всего веб-сайта, папки на веб-сайте или отдельного файла, расположенного в папке на сайте, может потребоваться безопасное SSL-подключение. Однако прежде чем веб-сервер сможет поддерживать сеансы SSL, необходимо установить сертификат веб-сайта.

Для установки сертификата в IIS 6.0 можно использовать один из следующих методов:

- Сделайте сетевой запрос с помощью мастера сертификатов веб-сервера IIS и установите сертификат во время запроса.

- Сделайте автономный запрос с помощью мастера сертификатов веб-сервера IIS и получите и установите сертификат позже.

- Запрос сертификата без использования мастера сертификатов веб-сервера IIS.

При использовании второго или третьего метода необходимо установить сертификат вручную.

Чтобы установить сертификат веб-сайта, необходимо выполнить следующие задачи:

- Импорт сертификата в хранилище сертификатов компьютера.

- Назначьте установленный сертификат веб-сайту.

Импорт сертификата в хранилище локального компьютера

Чтобы импортировать сертификат в хранилище локального компьютера, выполните следующие действия.

- На веб-сервере IIS 6.0 выберите «Начните» и выберите «Выполнить».

- В поле «Открыть» введите MMC и выберите «ОК».

- В меню «Файл» выберите «Добавить или удалить оснастку».

- В диалоговом окне «Добавление и удаление оснастки» выберите «Добавить».

- В диалоговом окне «Добавление автономных оснастки» выберите «Сертификаты» и выберите «Добавить».

- В диалоговом окне оснастки «Сертификаты» выберите «Учетная запись компьютера» и выберите «Далее».

- В диалоговом окне «Выбор компьютера» выберите «Локальный компьютер: (компьютер, на который запущена консоль) и выберите «Готово».

- В диалоговом окне «Добавление автономных оснастки» выберите «Закрыть».

- В диалоговом окне «Добавление и удаление оснастки» выберите «ОК».

- В левой области консоли дважды щелкните сертификаты (локальный компьютер).

- Щелкните правой кнопкой мыши «Личные», выберите пункт «Все задачи» и выберите пункт «Импорт».

- На странице «Мастер импорта сертификатов» выберите «Далее».

- На странице «Импортируемый файл» выберите «Обзор», найдите файл сертификата и выберите «Далее».

- Если у сертификата есть пароль, введите пароль на странице «Пароль» и выберите «Далее».

- На странице «Хранилище сертификатов» выберите «Разместить все сертификаты в следующем хранилище», а затем выберите «Далее».

- Выберите «Готово» и «ОК», чтобы подтвердить успешное импорт.

Назначение импортируемого сертификата веб-сайту

- Выберите «Начните» и выберите пункт «Администрирование», а затем выберите диспетчер служб IIS.

- В левой области выберите сервер.

- В правой области дважды щелкните веб-сайты.

- В правой области щелкните правой кнопкой мыши веб-сайт, на который нужно назначить сертификат, и выберите «Свойства».

- Выберите «Безопасность каталога» и выберите сертификат сервера.

- На странице «Мастер веб-сертификатов» выберите «Далее».

- На странице «Сертификат сервера» выберите «Назначить существующий сертификат», а затем выберите «Далее».

- На странице «Доступные сертификаты» выберите установленный сертификат, который необходимо назначить этому веб-сайту, а затем выберите «Далее».

- На странице «Порт SSL» настройте номер порта SSL. Порт по умолчанию 443 подходит для большинства ситуаций.

- Нажмите кнопку Далее.

- На странице «Сводка по сертификату» просмотрите сведения о сертификате и выберите «Далее».

- На странице «Завершение работы мастера сертификатов веб-сервера» выберите «Готово» и выберите «ОК».

Теперь можно настроить элементы веб-сайта для использования безопасных коммуникаций.

Установка сертификата от Windows Server CA на веб-сервер Apache

- Генерация запроса на сертификат средствами OpenSSL к ЦС Windows;

- Получение от ЦС файла сертификата (.cer) в формате DER X509

- Конвертация полученного сертификата в .pem и прикручивание оного к веб-серверу Apache

Для того чтобы создать запрос к ЦС Windows нам понадобиться OpenSSL, а именно конкретно 3 файла из его состава — openssl.exe , ssleay32.dll , libeay32.dll . Сложим их в один каталог, например в каталог \Documents в профиле пользователя. Далее создаем закрытый ключ:

После этого в нашем каталоге появиться файл с ключом. Далее с использованием этого файла мы подготовим запрос к ЦС. Но для этого подготовим конфигурационный файл для OpenSSL, чтобы он не задавал нам лишних вопросов. Итак создаем текстовый файл my_openssl.cnf со следующим содержимым:

Как вы понимаете, в этом файле мы указываем параметры, которые нужны для идентификации запроса сертификата в ЦС, т.е. указываем имя сервера которому требуется сертификат, имя организации и т.п..

Далее создаем запрос на сертификат с учётом подготовленных ранее параметров:

Полученный файл запроса APACHE-SERVER.req загружаем в центр сертификации Windows Server, в ЦС выдаем сертификат на загруженный запрос. Выгружаем из ЦС новый сертификат в файл APACHE-SERVER.cer . Теперь наша задача — конвертировать наш бинарный DER сертификат в формат, понятный для Apache, и делаем мы это так:

Всё, что нам нужно — готово, а именно файлы key и pem . Делаем соответствующие изменения в файле конфигурации сервера Apache — httpd.conf — вписываем туда ссылки на наш сертификат:

После чего перезапускаем сервис Apache2, и если всё сделали правильно, то при обращении на веб-узел увидим, что Apache использует наш сертификат.

Формат SSL сертификата: как конвертировать сертификат в .pem, .cer, .crt, .der, pkcs или pfx?

Обзор Форматов SSL Cертификатов

Формат сертификата PEM

PEM – наиболее популярный формат среди сертификационных центров. PEM сертификаты могут иметь расширение .pem, .crt, .cer, и .key (файл приватного ключа). Она представляют собой ASCII файлы, закодированные по схеме Base64. Когда вы открываете файл pem формата в текстовом редакторе, вы можете увидеть, что текст кода в нем начинается с тега «—— BEGIN CERTIFICATE ——» и заканчивая тегом «—— END CERTIFICATE ——«. Apache и другие подобные серверы используют сертификаты в PEM формате. Обратите внимание, что в одном файле может содержатся несколько SSL сертификатов и даже приватный ключ, один под другим. В таком случае каждый сертификат отделен от остальных ранее указанными тегами BEGIN и END. Как правило, для установки SSL сертификата на Apache, сертификаты и приватный ключ должны быть в разных файлах.

Формат сертификата DER

DER формат – это бинарный тип сертификата вместо формата PEM. В PEM формате чаще всего используется расширение файла .cer, но иногда можно встретить и расширение файла .der. Поэтому чтобы отличить SSL сертификат в формате PEM от формата DER, следует открыть его в текстовом редакторе и найти теги начала и окончания сертификата (BEGIN/END). DER SSL сертификаты, как правило, используются на платформах Java.

PKCS # 7 / P7B сертификат

SSL сертификаты в формате PKCS # 7 или P7B — это файлы, которые хранятся в формате Base64 ASCII и имеют расширение файла .p7b или .p7c. P7B сертификаты содержат теги начала сертификата «—— BEGIN PKCS7 ——» и его конца «—— END PKCS7 ——«. Файлы в формате P7B включают в себя только ваш SSL сертификат и промежуточные SSL сертификаты. Приватный ключ при этом идет отдельным файлом. SSL сертификаты в формате PKCS # 7 / P7B поддерживают следующие платформы: Microsoft Windows и Java Tomcat.

PFX сертификат (формат PKCS # 12)

Формат SSL сертификата PKCS # 12 или, как его еще называют, PFX сертификат — бинарный формат, при использовании которого в одном зашифрованном файле хранится не только ваш личный сертификат сервера и промежуточные сертификаты центра сертификации, но и ваш закрытый ключ. PFX файлы, как правило, имеют расширение .pfx или .p12. Обычно, файлы формата PFX используются на Windows серверах для импорта и экспорта файлов сертификатов и вашего приватного ключа.

Конвертация SSL сертификатов в OpenSSL

Данные команды OpenSSL дают возможность преобразовать сертификаты и ключи в разные форматы. Для того чтобы сделать их совместимыми с определенными видами серверов, либо ПО. К примеру, Вам необходимо конвертировать обыкновенный файл PEM, который будет работать с Apache, в формат PFX (PKCS # 12) с целью применения его с Tomcat, либо IIS.

- Конвертировать PEM в DER

openssl x509 -outform der -in certificate.pem -out certificate.der

openssl crl2pkcs7 -nocrl -certfile certificate.cer -out certificate.p7b -certfile CACert.cer

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

openssl x509 -inform der -in certificate.cer -out certificate.pem

openssl pkcs7 -print_certs -in certificate.p7b -out certificate.cer

openssl pkcs7 -print_certs -in certificate.p7b -out certificate.ceropenssl pkcs12 -export -in certificate.cer -inkey privateKey.key -out certificate.pfx -certfile CACert.cer

openssl pkcs12 -in certificate.pfx -out certificate.cer -nodes

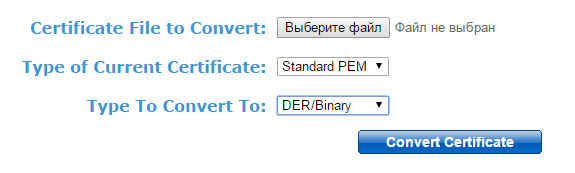

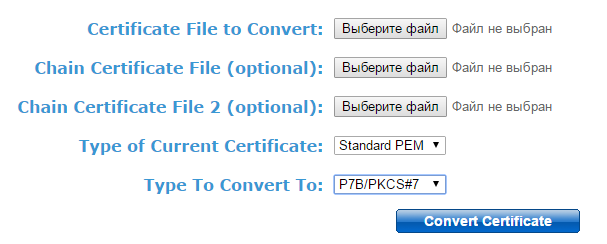

Онлайн конвертер SSL сертификатов

Также существуют онлайн программы для конвертации сертификатов из одного формата в другой. Например, мы можем посоветовать SSL конвертер от SSLShopper. Используйте этот SSL конвертер для преобразования SSL-сертификатов различных форматов, таких как PEM, DER, P7B и PFX. Чтобы использовать SSL-конвертер, просто выберите файл сертификата и его текущий тип (он определяется по формату расширения), затем выберите формат, в какой Вам необходимо преобразовать SSL сертификат и нажмите кнопку “Convert Certificate”. Обратите внимание, что в зависимости от того, в какой формат вам нужно конвертировать SSL сертификат, от вас потребуются разные исходящие файлы.

Конвертация PEM в DER

Для конвертации стандартного сертификата в формате PEM в бинарный формат DER, потребуется только файлSSL сертификата. Обычно, вы его получаете в архиве вместе с промежуточными сертификатами. Как правило, в его названии указано имя вашего домена.

Конвертация PEM в P7B / PKCS#7

Если же вам нужно преобразовать ваш стандартный SSL сертификат в файл формата P7B / PKCS#7, вы можете кроме SSL сертификата вашего домена загрузить также файлы с цепочками сертификатов. Более подробно о том, что такое цепочка SSL сертификатов, мы писали в статье о CA-bundle.

Конвертация PEM в PFX / PKCS#12

Обратите внимание, что для конвертации стандартного формата SSL сертификата необходимо добавить еще один файл – ваш приватный ключ. Приватный ключ – это конфиденциальная информация, которая должна быть только у вас. Поэтому центры сертификации не высылают его месте с файлами вашего сертификата. Приватный ключ создается в момент генерации CSR запроса. Если вы генерируете CSR у себя на сервере, на нем же должен автоматически сохраниться ключ. Если вы создаете CSR запрос в специальном инструменте на нашем сайте (на странице по ссылке или во время заполнения технических данных), ключ показывается вам в конце генерации CSR (или введения технических данных), но не сохраняется в нашей базе данных. Поэтому важно, чтобы вы самостоятельно сохранили приватный ключ.

Создание и экспорт сертификатов для VPN-подключений пользователей Generate and export certificates for User VPN connections

Подключения VPN пользователя (точка-сеть) используют сертификаты для проверки подлинности. User VPN (point-to-site) connections use certificates to authenticate. Эта статья поможет создать самозаверяющий корневой сертификат, а также сертификаты клиента с помощью PowerShell в Windows 10 или Windows Server 2016. This article shows you how to create a self-signed root certificate and generate client certificates using PowerShell on Windows 10 or Windows Server 2016.

Выполните описанные действия на компьютере с Windows 10 или Windows Server 2016. You must perform the steps in this article on a computer running Windows 10 or Windows Server 2016. Командлеты PowerShell, которые используются для создания сертификатов, являются частью операционной системы и не работают в других версиях Windows. The PowerShell cmdlets that you use to generate certificates are part of the operating system and do not work on other versions of Windows. Компьютер с Windows 10 или Windows Server 2016 требуется только для создания сертификатов. The Windows 10 or Windows Server 2016 computer is only needed to generate the certificates. После создания сертификатов их можно отправить или установить в любой поддерживаемой клиентской операционной системе. Once the certificates are generated, you can upload them, or install them on any supported client operating system.

Создание самозаверяющего корневого сертификата Create a self-signed root certificate

Используйте командлет New-SelfSignedCertificate для создания самозаверяющего корневого сертификата. Use the New-SelfSignedCertificate cmdlet to create a self-signed root certificate. Дополнительные сведения о параметре см. в разделе New-SelfSignedCertificate. For additional parameter information, see New-SelfSignedCertificate.

На компьютере под управлением Windows 10 или Windows Server 2016 откройте консоль Windows PowerShell с повышенными привилегиями. From a computer running Windows 10 or Windows Server 2016, open a Windows PowerShell console with elevated privileges. Эти примеры не запускаются через кнопку «Попробовать» в Azure Cloud Shell. These examples do not work in the Azure Cloud Shell «Try It». Их нужно запустить локально. You must run these examples locally.

Используйте следующий пример для создания самозаверяющего корневого сертификата. Use the following example to create the self-signed root certificate. Следующий пример создает самозаверяющий корневой сертификат P2SRootCert, который автоматически устанавливается в папку Certificates-Current User\Personal\Certificates. The following example creates a self-signed root certificate named ‘P2SRootCert’ that is automatically installed in ‘Certificates-Current User\Personal\Certificates’. Этот сертификат можно просмотреть, открыв файл certmgr.msc или раздел Управление сертификатами пользователей. You can view the certificate by opening certmgr.msc, or Manage User Certificates.

Выполните вход с помощью Connect-AzAccount командлета. Sign in using the Connect-AzAccount cmdlet. Затем выполните следующий пример с любыми необходимыми изменениями. Then, run the following example with any necessary modifications.

Оставьте консоль PowerShell открытой и перейдите к следующим шагам, чтобы создать сертификаты клиента. Leave the PowerShell console open and proceed with the next steps to generate a client certificates.

Создание сертификата клиента Generate a client certificate

На каждом клиентском компьютере, который подключается к виртуальной сети с помощью подключения типа «точка —сеть», должен быть установлен сертификат клиента. Each client computer that connects to a VNet using Point-to-Site must have a client certificate installed. Вы можете создать сертификат клиента из самозаверяющего корневого сертификата, а затем экспортировать и установить его. You generate a client certificate from the self-signed root certificate, and then export and install the client certificate. Если сертификат клиента не установлен, произойдет сбой аутентификации. If the client certificate is not installed, authentication fails.

Ниже описан способ создания сертификата клиента из самозаверяющего корневого сертификата. The following steps walk you through generating a client certificate from a self-signed root certificate. Из одного корневого сертификата можно создать несколько сертификатов клиента. You may generate multiple client certificates from the same root certificate. При создании сертификатов клиента с помощью приведенных ниже инструкций сертификат клиента автоматически устанавливается на компьютер, который использовался для его создания. When you generate client certificates using the steps below, the client certificate is automatically installed on the computer that you used to generate the certificate. Если вы хотите установить сертификат клиента на другой клиентский компьютер, его можно экспортировать. If you want to install a client certificate on another client computer, you can export the certificate.

В примерах используется командлет New-SelfSignedCertificate для создания сертификата клиента, срок действия которого истекает через год. The examples use the New-SelfSignedCertificate cmdlet to generate a client certificate that expires in one year. Дополнительные сведения о параметре, например о задании другого значения срока действия сертификата клиента, см. в разделе New-SelfSignedCertificate. For additional parameter information, such as setting a different expiration value for the client certificate, see New-SelfSignedCertificate.

Пример 1. сеанс консоли PowerShell по-прежнему открыт Example 1 — PowerShell console session still open

Если вы не закрыли консоль PowerShell после создания самозаверяющего корневого сертификата, воспользуйтесь этим примером. Use this example if you have not closed your PowerShell console after creating the self-signed root certificate. Этот пример является продолжением предыдущего раздела и в нем используется переменная $cert. This example continues from the previous section and uses the declared ‘$cert’ variable. Если вы закрыли консоль PowerShell после создания самозаверяющего корневого сертификата или создаете дополнительные сертификаты клиента в новом сеансе консоли PowerShell, выполните действия, описанные в примере 2. If you closed the PowerShell console after creating the self-signed root certificate, or are creating additional client certificates in a new PowerShell console session, use the steps in Example 2.

Измените и запустите пример, чтобы создать сертификат клиента. Modify and run the example to generate a client certificate. Если выполнить этот пример, не изменив его, то будет создан сертификат клиента P2SChildCert. If you run the following example without modifying it, the result is a client certificate named ‘P2SChildCert’. Если требуется указать другое имя дочернего сертификата, измените значение CN. If you want to name the child certificate something else, modify the CN value. Не изменяйте TextExtension при выполнении данного примера. Do not change the TextExtension when running this example. Сертификат клиента, который создается, автоматически устанавливается в папку Certificates — Current User\Personal\Certificates на компьютере. The client certificate that you generate is automatically installed in ‘Certificates — Current User\Personal\Certificates’ on your computer.

Пример 2. новый сеанс консоли PowerShell Example 2 — New PowerShell console session

Если вы создаете дополнительные сертификаты клиента или не используете тот же сеанс PowerShell, в котором был создан самозаверяющий корневой сертификат, выполните следующее. If you are creating additional client certificates, or are not using the same PowerShell session that you used to create your self-signed root certificate, use the following steps:

Определите самозаверяющий корневой сертификат, установленный на компьютере. Identify the self-signed root certificate that is installed on the computer. Этот командлет возвращает список сертификатов, установленных на компьютере. This cmdlet returns a list of certificates that are installed on your computer.

Найдите имя субъекта в полученном списке, а затем скопируйте отпечаток, расположенный рядом с ним, в текстовый файл. Locate the subject name from the returned list, then copy the thumbprint that is located next to it to a text file. В следующем примере указано два сертификата. In the following example, there are two certificates. CN-имя — это имя самозаверяющего корневого сертификата, на основе которого требуется создать дочерний сертификат. The CN name is the name of the self-signed root certificate from which you want to generate a child certificate. В данном случае это P2SRootCert. In this case, ‘P2SRootCert’.

Объявите переменную для корневого сертификата, используя отпечаток из предыдущего шага. Declare a variable for the root certificate using the thumbprint from the previous step. Замените THUMBPRINT отпечатком корневого сертификата, на основе которого требуется создать дочерний сертификат. Replace THUMBPRINT with the thumbprint of the root certificate from which you want to generate a child certificate.

Например, если использовать отпечаток для P2SRootCert из предыдущего шага, то переменная будет выглядеть следующим образом. For example, using the thumbprint for P2SRootCert in the previous step, the variable looks like this:

Измените и запустите пример, чтобы создать сертификат клиента. Modify and run the example to generate a client certificate. Если выполнить этот пример, не изменив его, то будет создан сертификат клиента P2SChildCert. If you run the following example without modifying it, the result is a client certificate named ‘P2SChildCert’. Если требуется указать другое имя дочернего сертификата, измените значение CN. If you want to name the child certificate something else, modify the CN value. Не изменяйте TextExtension при выполнении данного примера. Do not change the TextExtension when running this example. Сертификат клиента, который создается, автоматически устанавливается в папку Certificates — Current User\Personal\Certificates на компьютере. The client certificate that you generate is automatically installed in ‘Certificates — Current User\Personal\Certificates’ on your computer.

Экспорт открытого ключа корневого сертификата (.cer) Export the root certificate public key (.cer)

После создания самозаверяющего корневого сертификата экспортируйте CER-файл его открытого ключа (не закрытый ключ). After creating a self-signed root certificate, export the root certificate public key .cer file (not the private key). В дальнейшем вы загрузите этот файл в Azure. You will later upload this file to Azure. Чтобы экспортировать CER-файл для самозаверяющего корневого сертификата, сделайте следующее: The following steps help you export the .cer file for your self-signed root certificate:

Чтобы получить из сертификата CER-файл, откройте раздел Управление сертификатами пользователей. To obtain a .cer file from the certificate, open Manage user certificates. Найдите корневой самозаверяющий сертификат (обычно он находится в папке Certificates — \Personal\Certificates) и щелкните его правой кнопкой мыши. Locate the self-signed root certificate, typically in ‘Certificates — Current User\Personal\Certificates’, and right-click. Щелкните Все задачи > Экспорт. Click All Tasks, and then click Export. Откроется мастера экспорта сертификатов. This opens the Certificate Export Wizard. Если не удается найти сертификат в разделе \Personal\Certificates, возможно, вы случайно открыли «Certificates — Local Computer»вместо «Certificates— «. If you can’t find the certificate under Current User\Personal\Certificates, you may have accidentally opened «Certificates — Local Computer», rather than «Certificates — Current User»). Если вы хотите открыть диспетчер сертификатов в области текущего пользователя с помощью PowerShell, выполните команду certmgr в окне консоли. If you want to open Certificate Manager in current user scope using PowerShell, you type certmgr in the console window.

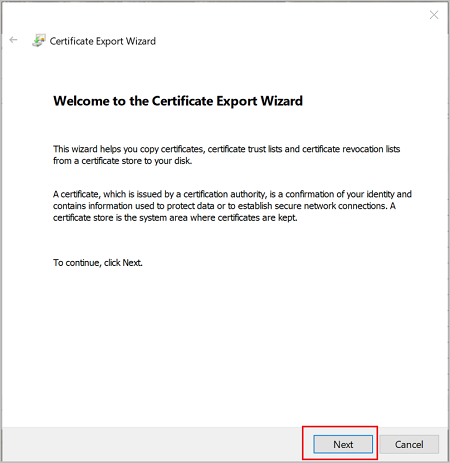

В окне мастера нажмите Далее. In the Wizard, click Next.

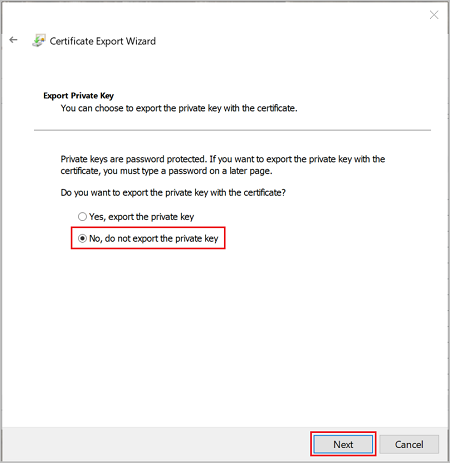

Выберите Нет, не экспортировать закрытый ключ и снова нажмите кнопку Далее. Select No, do not export the private key, and then click Next.

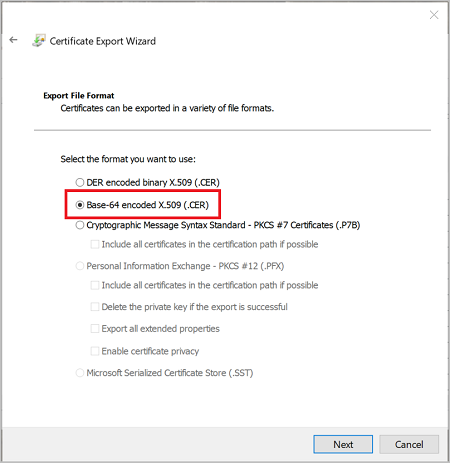

На странице Формат экспортируемого файла выберите Файлы X.509 (.CER) в кодировке Base-64 и нажмите кнопку Далее. On the Export File Format page, select Base-64 encoded X.509 (.CER)., and then click Next.

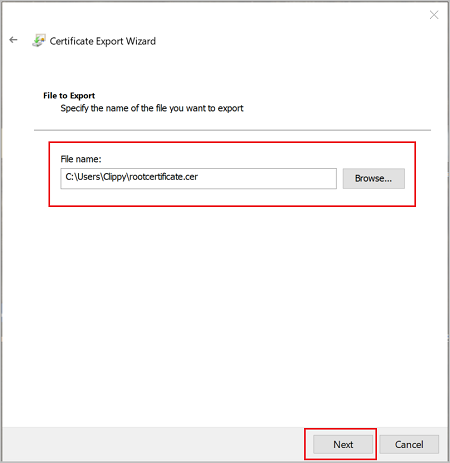

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. For File to Export, Browse to the location to which you want to export the certificate. В поле Имя файла введите имя для файла сертификата. For File name, name the certificate file. Затем щелкните Далее. Then, click Next.

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата. Click Finish to export the certificate.

Сертификат успешно экспортирован. Your certificate is successfully exported.

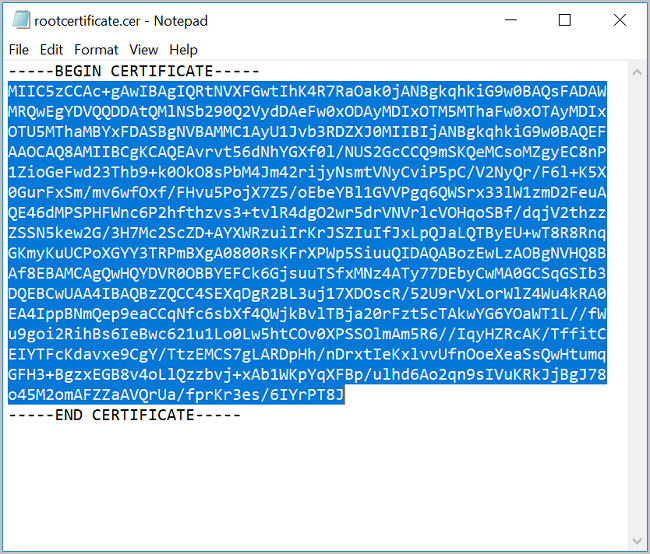

Экспортированный сертификат выглядит примерно так: The exported certificate looks similar to this:

Если открыть экспортированный сертификат в Блокноте, результат будет приблизительно таким, как в приведенном ниже примере. If you open the exported certificate using Notepad, you see something similar to this example. Выделенный синим цветом раздел содержит сведения, которые загружены в Azure. The section in blue contains the information that is uploaded to Azure. Если при открытии сертификата в Блокноте он не выглядит, как приведенный ниже пример, как правило, это означает, что экспорт выполнен не в формате X.509 (.CER) с кодировкой Base64. If you open your certificate with Notepad and it does not look similar to this, typically this means you did not export it using the Base-64 encoded X.509(.CER) format. Кроме того, при использовании другого текстового редактора следует учитывать, что в некоторых редакторах может выполняться непреднамеренное форматирование в фоновом режиме. Additionally, if you want to use a different text editor, understand that some editors can introduce unintended formatting in the background. Это может вызвать проблемы при передаче текста из этого сертификата в Azure. This can create problems when uploaded the text from this certificate to Azure.

Экспорт самозаверяющего корневого сертификата и закрытого ключа для его сохранения (необязательно) Export the self-signed root certificate and private key to store it (optional)

Может возникнуть необходимость экспортировать самозаверяющий корневой сертификат и сохранить его как резервную копию в надежном месте. You may want to export the self-signed root certificate and store it safely as backup. При необходимости позже можно будет установить его на другом компьютере и создать дополнительные сертификаты клиента. If need be, you can later install it on another computer and generate more client certificates. Чтобы экспортировать самозаверяющий корневой сертификат в формате PFX, выберите корневой сертификат и выполните те же действия, что описаны в разделе Экспорт сертификата клиента. To export the self-signed root certificate as a .pfx, select the root certificate and use the same steps as described in Export a client certificate.

Экспорт сертификата клиента Export the client certificate

Созданный сертификат клиента автоматически устанавливается на компьютере, который использовался для его создания. When you generate a client certificate, it’s automatically installed on the computer that you used to generate it. Если вы хотите установить созданный сертификат клиента на другой клиентский компьютер, то его необходимо экспортировать. If you want to install the client certificate on another client computer, you need to export the client certificate that you generated.

Чтобы экспортировать сертификат клиента, откройте раздел Управление сертификатами пользователей. To export a client certificate, open Manage user certificates. По умолчанию создаваемые сертификаты клиента хранятся в папке Certificates — Current User\Personal\Certificates. The client certificates that you generated are, by default, located in ‘Certificates — Current User\Personal\Certificates’. Щелкните правой кнопкой мыши сертификат клиента, который требуется экспортировать, выберите все задачи, а затем щелкните Экспорт , чтобы открыть Мастер экспорта сертификатов. Right-click the client certificate that you want to export, click all tasks, and then click Export to open the Certificate Export Wizard.

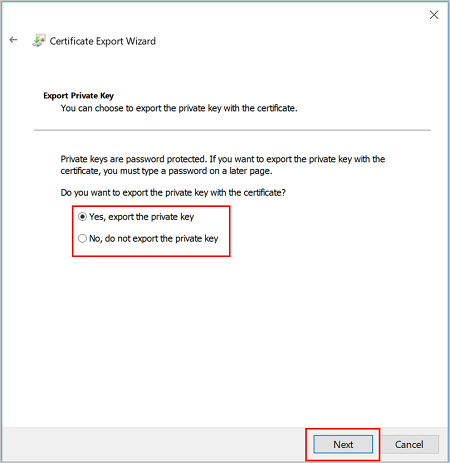

В мастере экспорта сертификатов нажмите кнопку Далее, чтобы продолжить. In the Certificate Export Wizard, click Next to continue.

Выберите Да, экспортировать закрытый ключ, а затем нажмите кнопку Далее. Select Yes, export the private key, and then click Next.

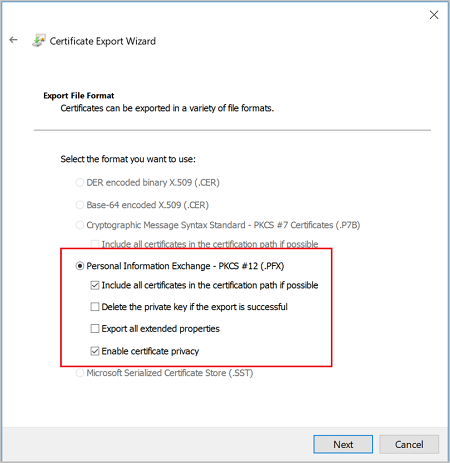

На странице Формат экспортируемого файла оставьте настройки по умолчанию. On the Export File Format page, leave the defaults selected. Убедитесь, что выбран параметр включить все сертификаты в путь сертификации, если это возможно . Make sure that Include all certificates in the certification path if possible is selected. При этом также будут экспортированы данные корневого сертификата, необходимые для успешной аутентификации клиента. This setting additionally exports the root certificate information that is required for successful client authentication. Без этих данных аутентификация клиента завершится ошибкой, так как у клиента не будет доверенного корневого сертификата. Without it, client authentication fails because the client doesn’t have the trusted root certificate. Затем щелкните Далее. Then, click Next.

На странице Безопасность следует защитить закрытый ключ. On the Security page, you must protect the private key. Если вы решите использовать пароль, обязательно запишите или запомните пароль, заданный для этого сертификата. If you select to use a password, make sure to record or remember the password that you set for this certificate. Затем щелкните Далее. Then, click Next.

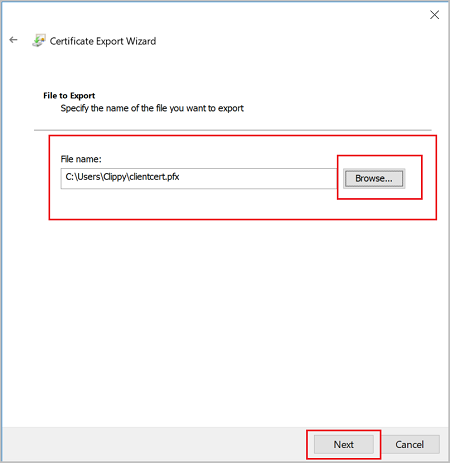

На странице Имя экспортируемого файла нажмите кнопку Обзор, чтобы перейти в расположение для экспорта сертификата. On the File to Export, Browse to the location to which you want to export the certificate. В поле Имя файла введите имя для файла сертификата. For File name, name the certificate file. Затем щелкните Далее. Then, click Next.

Нажмите кнопку Готово, чтобы выполнить экспорт сертификата. Click Finish to export the certificate.