- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Intrigue-core

- Описание Intrigue-core

- Справка по Intrigue-core

- Руководство по Intrigue-core

- Примеры запуска Intrigue-core

- Установка Intrigue-core

- Установка в Kali Linux

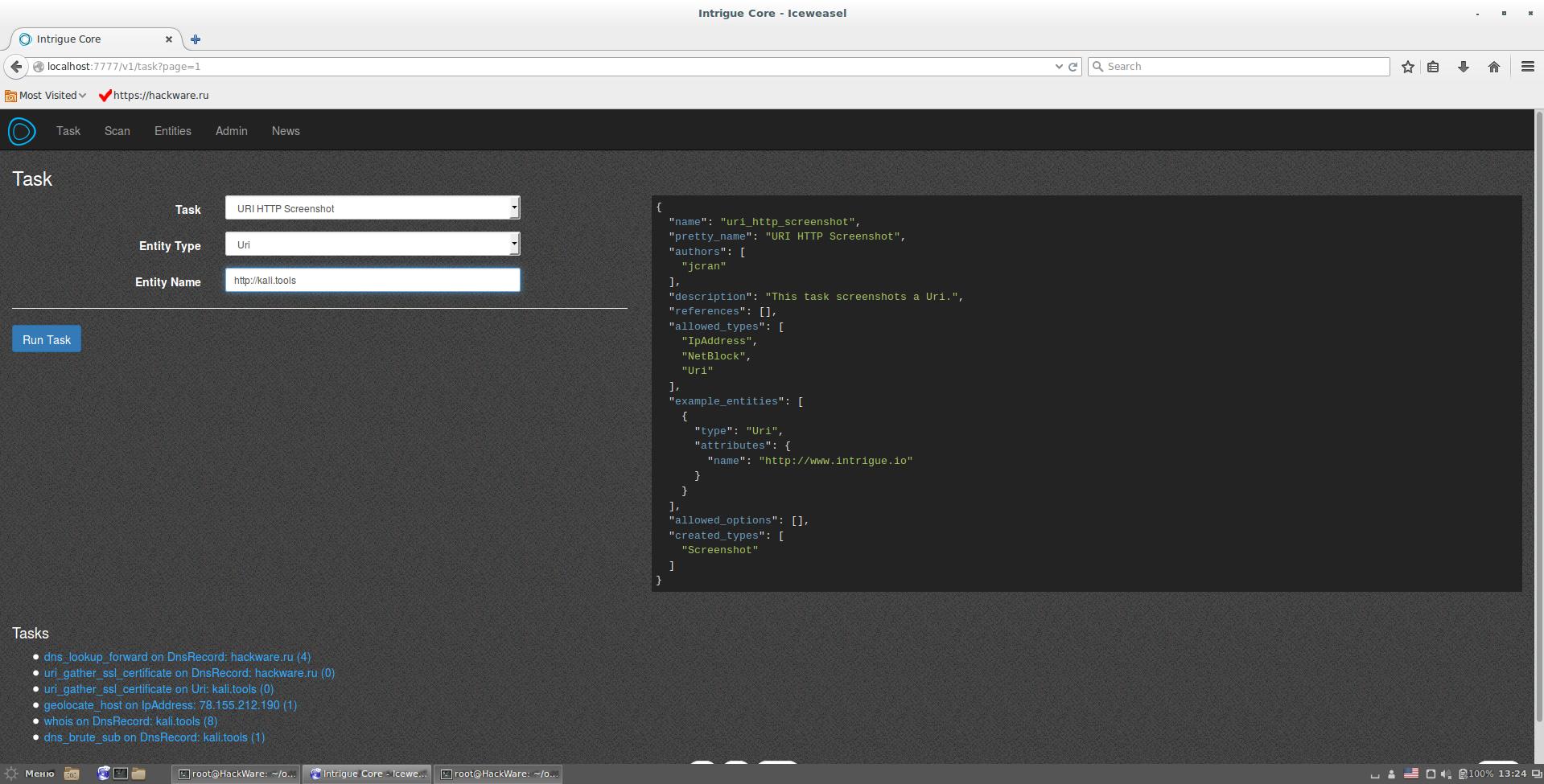

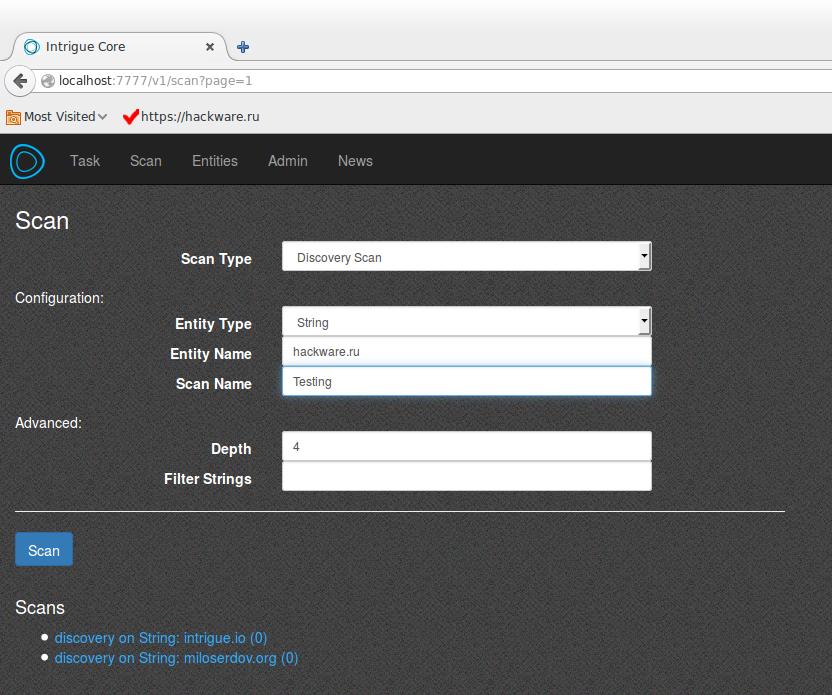

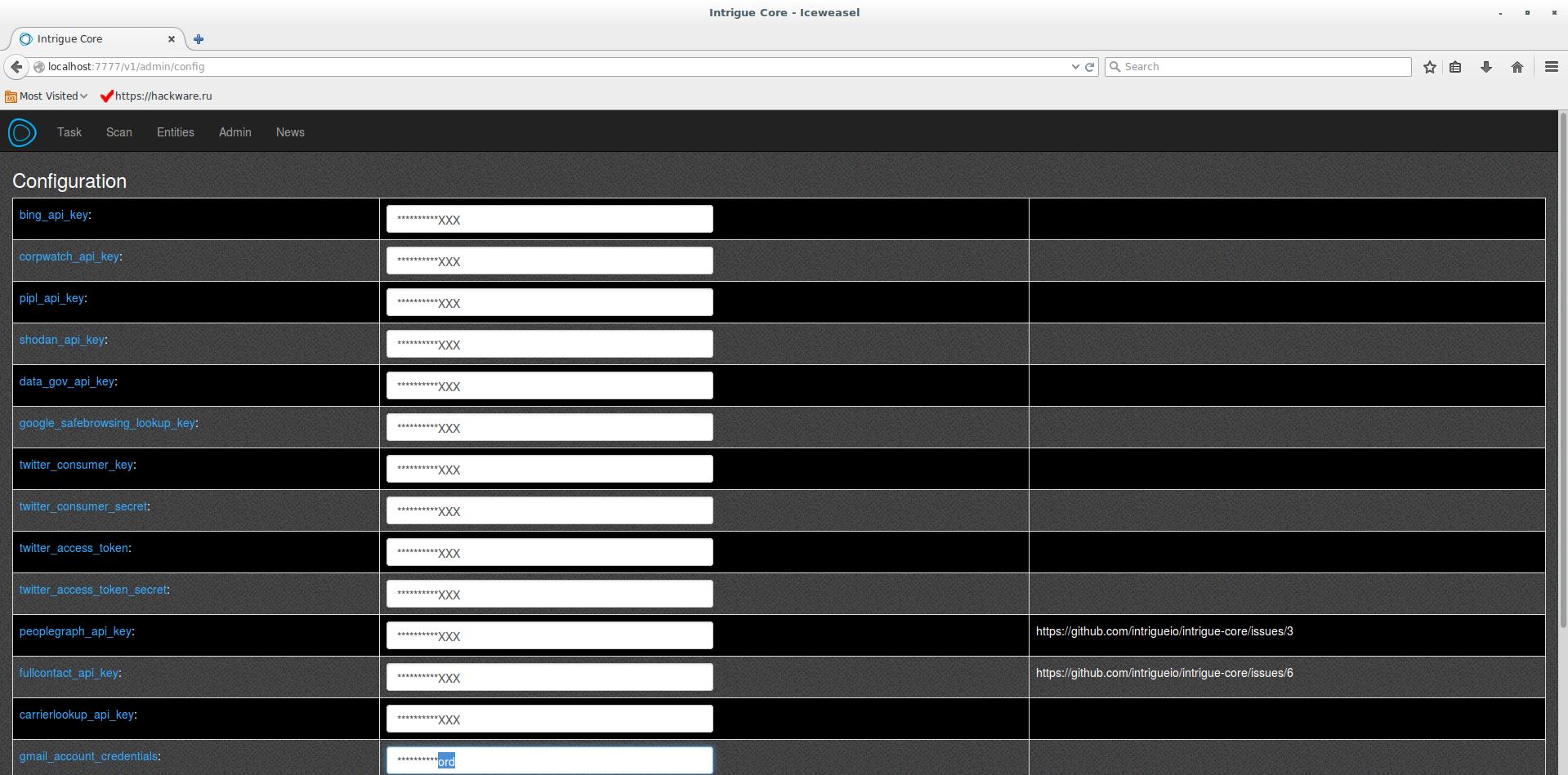

- Скриншоты Intrigue-core

- Инструкции по Intrigue-core

- Используем Shodan в командной строке

- Начало работы с командной строкой

- Полезные команды для работы

- Как использовать shodan в Metasploit?

- Найдем камеры, которые работают webcamxp:

- Найдем устройства с Windows 7

- Заключение

- БИТКОИН-ЧЕКИ

- Поисковик для тру хаЦкера. Как использовать Shodan?

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Intrigue-core

Описание Intrigue-core

Intrigue-core — это API фреймворка по поверхностным атакам обнаружения. Он может использоваться для Интернет разведки (безопасности) и исследования.

- masscan_scan — Эта задача запускает сканирование masscan в отношении целевого хоста или домена.

- uri_gather_robots — Эта задача проверяет robots.txt и добавляет любые найденные URI

- dns_transfer_zone — Передача зоны DNS

- dns_lookup_forward — Просмотр IP данного хоста. Захватить все типы записей.

- phone_number_carrier_lookup — Эта задача использует CarrierLookup API для определения поставляемого номера телефона

- web_account_check — Эта задача использует крупные веб-сайты, проверяя существующие аккаунты. Обнаруженные аккаунты отображаются.

- uri_gather_technology — Эта задача определяет платформу и технологию цели.

- search_shodan — Использует SHODAN API для поиска информации

- dns_lookup_reverse — Ищет имя данного IP адреса.

- uri_check_security_headers — Эта задача проверяет типичные заголовки безопасности HTTP на веб приложении

- dns_lookup_txt — Поиск DNS TXT

- uri_extract_metadata — Эта задача загружает контент единичного URI и извлекает сущности из текста и метаданных

- dns_brute_sub — DNS брутфорс субдоменов

- zmap_scan — Эта задача запускает zmap сканирование на целевой хост или домен.

- uri_http_screenshot — Эта задача скриншотит Uri.

- dns_snoop_cache — Запрос DNS сервера на список доменов и проверка, если последний визит этого домена в их кэше.

- uri_check_safebrowsing_api — Проверяет URI в Google Safebrowsing (StopBadware) API

- uri_youtube_metadata — Эта задача загружает метаданные данного Uri видео youtube.

- convert_entity — Конвертирует сущность в другой тип

- whois — Выполняет поиск whois по данной сущности

- nmap_scan — Эта задача запускает nmap сканирование на целевой хост или домен.

- uri_gather_sitemap — Эта задача проверяет sitemap.xml и добавляет любые URI, которые находит

- search_edgar — EDGAR Corporation Search

- email_validate — Эта задача валидирует email через email-validator.net API.

- search_bing — Эта задача использует Bing API и ищет связанный контент. Отображаются обнаруженные домены

- uri_gather_ssl_certificate — Хватает SSL сертификат от сервера приложений

- uri_dirbuster — Брутфорсит популярные директории на веб-сервере

- uri_gather_headers — Эта задача проверяет HTTP заголовки веб-приложения

- email_bounceback — Эта задача проверяет домен на возвращаемые письма через gmail.

- uri_spider — Эта задача паутинит данный URI, отображая сущности из страницы текста, а также из разобранных файлов.

- dns_lookup_mx — Поиск записей MX данной DNS записи.

- example — Это задача-пример. Она возвращает случайно сгенерированный хост.

- dns_brute_srv — Простой брутфорс службы записи DNS

- dns_recurse_spf — Рекурсивный поиск DNS SPF

- search_pipl — Использование Pipl API для поиска по сущностям.

- dns_brute_tld — Брутфорс домена верхнего уровня DNS.

- geolocate_host — Выполняет геолокацию, основанную на IP адресе.

- check_project_honeypot — Эта задача проверяет сайт на информацию project honeypot.

- email_harvest — Эта задача выскабливает email адреса из результатов поискового движка.

- email_validate_mailbox_layer — Эта задача валидирует email через MailboxLayer API.

- uri_http_auth_brute — Эта задача брутфорсит аутентификацию, передаётся URI, требующее HTTP аутентификацию.

- search_google — Эта задача использует Google API и находит связанный контент. Отображаются обнаруженные домены.

- netsvc_fuzz_random — Эта задача подключается к службе и отправляет множество случайных данных.

- uri_gather_and_analyze_links — Эта задача разбирает главную страницу и выполняет анализ на ссылки.

Лицензия: Revised BSD License

Справка по Intrigue-core

Руководство по Intrigue-core

Страница man отсутствует.

Примеры запуска Intrigue-core

Список доступных задач:

Проверка списка поддоменов для kali.tools:

Проверка 1000 доменов из топа Alexa на существование секретных заголовков:

Установка Intrigue-core

Установка в Kali Linux

Настройка и запуск Redis в Kali Linux

Откройте файл /etc/redis/redis.conf

Найдите там строку:

И замените её на строку:

Запустите службу Redis

Установка зависимостей, установка и инициализация Intrigue-core

Запуск Intrigue-core:

Веб-интерфейс теперь доступен по адресу: http://localhost:7777

После перезагрузки Kali Linux нужно вручную каждый раз запускать (либо добавить в автозагрузку):

Также нужно запускать (из каталога программы):

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Intrigue-core

Инструкции по Intrigue-core

Ссылки на инструкции будут добавлены позже.

Источник

Используем Shodan в командной строке

Совместно с Metasploit.

Привет. Не так давно, я писал о черной пятнице в Shodan. Крайне рекомендую прочитать прошлую статью если понятия не имеешь о Shodan.

Сервис давал пожизненный доступ пользователям по смешной цене 5 долларов. Я надеюсь, что ты воспользовался хорошим предложением и теперь сможешь использовать доступ к большому количеству ресурсов. Ну что, давай я покажу тебе, как можно использовать преимущества премиум версии Shodan.

Начало работы с командной строкой

Для более быстрой работы, есть возможность использовать shodan в режиме командной строки. Для установки в Kali Linux нужно выполнить команду:

После этого нам необходимо ввести свой API ключ, который можно найти в личном кабинете. Для ввода используем команду:

Полезные команды для работы

После установки можно сразу приступать к работе. Для этого будем использовать возможные команды и рассмотрим всё на практике. Итак, первое, что можно проверить ― есть ли хост в базе и какая в нем доступна информация. Для этого воспользуемся командой:

Мы видим страну, название организации, а также количество открытых портов. На некоторых есть версии, а также другая полезная информация. В зависимости от этого можно отталкиваться. Также можно искать уязвимости к существующим версиями установленного софта. Можно сразу получить удобный доступ к хостам, если вы ищите их, например, по какому-то конкретному параметру.

Например, чтобы получить хосты с microsoft iis 7.0 нужно ввести вот такую команду:

Например, ты нашел новую уязвимость для конкретной версии. Хочешь посчитать, сколько потенциальных устройств ты можешь получить. Для этого существует команда, которая позволяет вернуть количество целевых устройств:

Как использовать shodan в Metasploit?

Можно также использовать поиск по Shodan внутри модуля Metasploit. Для этого существует отдельный модуль shodan_search.

Для начала работы используем команду:

С помощью стандартной команды можно увидеть опции модуля:

Дальше необходимо задать наш API ключ. Задаем с помощью команды:

Для задания определенного запроса необходимо задать значение параметра QUERY. Для примера найдем роутеры Netgear, с открытой веб-мордой для авторизации:

Дальше уже можно получить эти IP, записать их в файл и пройтись например Гидрой на предмет несложных или дефолтных паролей. Все зависит от ваших целей и запросов.

Найдем камеры, которые работают webcamxp:

Найдем устройства с Windows 7

Заключение

Преимущества работы в командной строке и c Metasploit заключается в том, что всегда можно быстро найти необходимые устройства, например по ОС или порту, записать их в файл и сразу отправить на брут или в модуль Metasploit. Таким образом, очень быстро можно объединить процесс сбора подходящих целей и эксплуатацию. В случае метасплоит это можно делать в одном месте.

БИТКОИН-ЧЕКИ

Здесь биткоин чеков нет. Ищи в новых статьях.

Источник

Поисковик для тру хаЦкера. Как использовать Shodan?

Насколько безопасен наш старенький роутер, верой и правдой жужжащий в тёмном шкафу года с 2015го. И каким образом на нашем компе периодически пропадают важные файлы. Хотя мы, что называется, на 100% уверены в том, что ничего с NASа точно не удаляли. Всё это в конце концов может привести вас к такой неприятнейшей проблеме, как паранойя. Всюду будут мерещиться теории заговора, внутри создастся чёткое ощущение слежки.

И получив однажды подобное сообщение на свой e-mail, вы непременно впадёте в уныние и будете хвататься за любую соломинку, в надежде спасти свою репутацию. Но, поверьте, не стоит сразу отчаиваться и бежать за помощью к гуру ютубовского-инфосека, как это сделал парняга, переславший мне эту смешную историю. Остановитесь и хорошенько подумайте в какой момент жизни вы допустили косяк.

Вполне возможно, что вы просто плохо заботились о своей безопасности. Вернее, о безопасности домашних девайсов, имеющих выход в глобальную сеть. Именно такая халатность в конечном итоге, как раз и приводит к подобного рода казусам. Но как именно злоумышленник добрался до сокровенных данных? Как он смог получить доступ к вебке и узнать адрес почты, на который нужно писать?

Пфф. Изи. Банально нашёл в поисковике. Но не в яндексе или гугле, как многие могли бы подумать, а в Шодане. Специальном хаЦкерском поисковике доступных устройств IoT. Данный сёрч ежедневно сканирует сотни тысяч новых устройств, подключённых к сети, и добавляет их в соответствующую базу, из которой впоследствии злоумышленники и получают инфу о беззащитных железках.

О том, каким образом происходит процесс поиска потенциальных жертв взлома, кто контролирует данную базу и что следует предпринять, дабы обезопасить свои домашние и рабочие сети от подобных атак, мы с вами и поговорим в сегодняшнем выпуске. Погнали.

Шаг 1. Перед нами главная страница самого неоднозначного поисковика в клирнете. Его создатель, Джон Мээерли, получил нобелевскую премию за то, что продал свою *опу правительству США и передаёт все собранные данные прямиком в Пентагон. Шучу. Хотя доля истины в этих словах всё же есть.

Однако по словам самого автора ресурса, на заре создания Shodan’а интернетом пользовалось так мало людей, что никаких задних мыслей по поводу киберпреступников у него не возникло. Правда, как тогда объяснить то, что он до сих пор существует и находится в открытом доступе, не нуждаясь даже в выходе через Tor?

Есть у меня пару мыслишек на этот счёт. Но поделюсь я ими чуточку позже. А пока, давайте продемонстрирую, как всё это дело работает. В строке поиска можно ввести название оборудования.

В последнее время я снова возобновил активную работу с Cisco’вскими железками, поэтому давайте просканируем наш земной шарик на наличие доступных кисок.

Ключ 200 вытаскивает из банеров устройств информацию о статусе протокола HTTP. 200 – это всё гуд, 300 – редирект, а 400 и 500 говорят о наличии траблов. Как видим, по нашему запросу Шодан выдаёт достаточно много устройств. Однако по большей части они хоть и общедоступны, но запоролены.

Шаг 2. На вкладке Explore можно посмотреть, какие запросы пользователи данного сервиса вводят чаще всего. Помимо камер и Цисок, люди ищут устройства с дефолтным паролем.

Шаг 3. Давайте попробуем запросить такие железки. В строке поиска добавим для фильтрации ключ с указанием порта от веб. морды.

Шаг 4. И попробуем открыть одно из устройств в появившемся списке. Потрясающе. Вот тебе и IP, и модель роутера, и MAC-адрес. Деанонь не хочу.

Шаг 5. Но самая забавная уязвимость связана с моими любимыми роутерами от ASUS. Любы они исключительно за их фирменный DynDNS нормально фурычящий прям из коробки, а не за их безопасность. С последним у этих ребят не всё гладко. Особенно на старых прошивках.

Вот вам пример. Если ввести в поиске соответствующий запрос и отфильтровать выдачу по нашей стране, то даже сегодня остаются юзвери, доступ к данным которых по FTP остаётся открытым.

Шаг 6. Я наскоро прошёлся по нескольким IPам из списка и нашёл несколько шар с фильмами и сериалами, рабочими документами и семейными фотографиями.

Шаг 7. Смотреть, конечно, не стал, но тем не менее. Сам факт того, что пользователи вероятно даже не знают о том, что их личные данные, по сути, выставлены на всеобщее обозрение заставляет задуматься.

Ведь это вам кажется, мол хаха кто вообще может так облажаться. Ребят, да кто угодно. Любой, кто не проводит за компьютером дольше 8 часов в день не защищён от подобного рода напастей.

Ваши близкие, родные, друзья, не относящиеся к категории задротов. Никто из них даже не задумывается о каких-то там обновлениях прошивок. Безопасных паролях и прочем. Пришёл чел в гости, сделал, работает, в контактик заходит. Фильмы на телике кажет. Всё. Спасибо.

Ни о какой безопасности никто вообще не задумывается, пока жареный петух в опу не клюнет. И в офисах также. Наняли по аутсорсу ребят для прокладки и настройке сети из местной шараги.

Дали по рублю каждому или вовсе сказали спасибо и работают потом в 1Ске с семи значными числами. И потом искренне недоумевают, кто же это слил их базу в даркнет или левый паблик в телеге. Ай-я-яй, злые дяденьки хаЦкеры.

Да это не они злые, а вы тупые, раз экономите на таких краеугольных вещах, как безопасность и защита собственных данных. Ладненько. Меня чёт понесло, как обычно.

Шаг 8. Давайте вернёмся к нашему пациенту. Помимо web. интерфейса, в Линухе с Шоданом можно работать прямо из терминала. Для этого необходимо установить соответствующий пакет.

Шаг 9. Пройти регистрацию на сайте и получить свой уникальный API. Без этого дела у вас не получится сделать больше 10ки запросов за день.

Шаг 10. Далее ввести сгенерированную APIшку в окно терминала.

Шаг 11. И получить список возможных опций введя shodan.

Шаг 12. Косяк заключается в том, что для того, чтобы использовать данный способ взаимодействия, вам придётся приобрести платный акк и ко всему прочему объяснить админам с какой целью вы собираетесь использовать их систему.

Шаг 13. Да и оплата тут далеко не самая анонимная. Короче хоть где-то ребята додумались вставить палки в колёса.

Шаг 14. Но это не отменяет тот факт, что, введя ту же команду в строке поиска будучи на веб сайте, вся информация, к примеру о тех же вебкамерах по Москве, вмиг появится на экране.

Такое себе ограничение знаете ли. Вернее скорее, его иллюзия. Ведь сервису, судя по всему, выгодно получить трафик от пользователей, устройства которых вероятно сразу же попадают в общую базу. Иначе, как можно ещё объяснить столь обильное наполнение данного ресурса. Думается, вся эта история работает не без молчаливого одобрения со стороны дяди сэма.

Впрочем, это всего лишь догадки. Однако в любом случае, пользоваться Shodan’ом без VPNа я вам настоятельно не советую. Ибо исходный код засекречен. В открытом доступе есть только питоновская библиотека помогающая взаимодействовать с API. При этом логи эта штука каким-то образом всё же записывает, и инфа от умных холодильников и лампочек ежедневно пополняет текущую базу. И лишь одному богу известно, когда создатели официально передадут её в руки властей.

Что ж, друзья, на этом наш сегодняшний мыслемёд подходит к своему логическому завершению. Надеюсь, что вам по душе вся та информацию, которую я для вас собираю. Помните, что для того, чтобы обезопасить свои девайсы, относящиеся к категории интернет-вещей от любого внешнего доступа, их необходимо настраивать должным образом.

Вернее, не их, а маршрутизатор, к которому они подключаются. И в идеале, если сей роутер будет не из самых дешманских. ASUS последних серий, небезызвестный Mikrotik, бюджетная Циска. В последней, уровень доступа вообще настраивается чуть ли не как в Пентагоновской сетке. Но принцип плюс/минус у всех один. Разница лишь в методах шифровании и спектре возможностей обороны.

К слову, о Цисках. Друзья, я напоминаю, что в данный момент продолжается набор на дистанционное обучение на курсы по программам CiscoCCNAи ITEssentialsпод мои руководством. Они ориентированы исключительно на людей желающих стать реальными специалистами в области сетевой инженерии и сетевой безопасности. Спектр тем изучаемый по программам довольно широкий.

Это и основы сетей, IP-сервисы, доступ к сети, основы безопасности, автоматизация процессов. Если вы начинаете с нуля, рекомендуется пройти для начала программу Essentials, чтобы вникнуть в курс дела. В любом случае, все желающие обучиться по программам ведущего мирового вендера и получить по итогу соответствующий сертификат, подтверждающий прохождение курсов, пишите мне на электронку с пометкой Ciscoкурсы.

Ответное письмо будет содержать подробную программу по обучению и цену. Сразу предупреждаю, что это дорого, долго, трудно и подходит только тем, кто готов серьёзно пахать на прокачку собственных знаний. Если вы не из такого числа, даже не думайте рыпаться. Это не школа, где можно просиживать жопу. Не колледж, где каждый стремится вам помогать и уж точно не институт со взятками ректору и пьянками в клубах.

Тут только вы и знания, способные сделать из вас человека с приличной зарплатой, но что гораздо важнее – уважаемого, компетентного специалиста среди членов IT-комъюнити. А в нашем деле, последний фактор, уж поверьте, не менее важен. В общем, ладно. Кому интересна движуха – пишите. Места пока есть. И желание давать что-то годное людям у меня тоже пока не пропало. Поэтому не протупите.

В заключении по традиции хотелось бы пожелать всем удачи, успеха и самое главное позитивного отношения к обучению. Берегите себя и свои сети, не забывайте обновлять прошивки и периодически генерить пароли. Помните, что ваша безопасность находится только в ваших руках. И никто другой не сможет защитить ваши персональные данные лучше, нежели вы сам. Так что не пренебрегайте этим вопросом.

С вами, как обычно, был Денчик. Не забываем поставить лайк под этим видосом, если зашло. Вам мелочь, а мне приятно. До новых встреч, многоуважаемые камрады. Всем пока.

Источник