- Записки IT специалиста

- Windows Server. Создание автономного центра сертификации.

- ЦС предприятия

- Изолированный (автономный) ЦС

- Windows Server 2003

- Windows Server 2008 R2

- Проверка работы ЦС

- Быстрая установка Certificate Authority на Windows Server 2012R2 с помощью PowerShell

- Установка центр сертификации windows server 2012

- Пошаговая инструкция по установке и настройке центра сертификации

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

- Главная

- Windows Server. Создание автономного центра сертификации.

Windows Server. Создание автономного центра сертификации.

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

Инфраструктура открытых ключей позволяет использовать цифровые сертификаты для подтверждения подлинности владельца и позволяет надежно и эффективно защищать трафик передаваемый по открытым сетям связи, а также осуществлять с их помощью аутентификацию пользователей. Основой инфраструктуры открытых ключей является центр сертификации, который осуществляет выдачу и отзыв сертификатов, а также обеспечивает проверку их подлинности.

Для чего это может быть нужно на практике? Цифровые сертификаты позволяют использовать шифрование на уровне приложений (SSL/TLS) для защиты веб-страниц, электронной почты, служб терминалов и т.п., регистрацию в домене при помощи смарт-карт, аутентификацию пользователей виртуальных частных сетей (VPN), шифрование данных на жестком диске (EFS), а также в ряде случаев обойтись без использования паролей.

Для создания центра сертификации нам понадобится сервер, работающий под управлением Windows Server, который может быть как выделенным, так и совмещать роль центра сертификации с другими ролями. Однако следует помнить, что после развертывания центра сертификации вы не сможете поменять имя компьютера и его принадлежность к домену (рабочей группе).

Центр сертификации (ЦС) может быть двух типов: ЦС предприятия и изолированный (автономный) ЦС, рассмотрим их отличительные особенности:

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

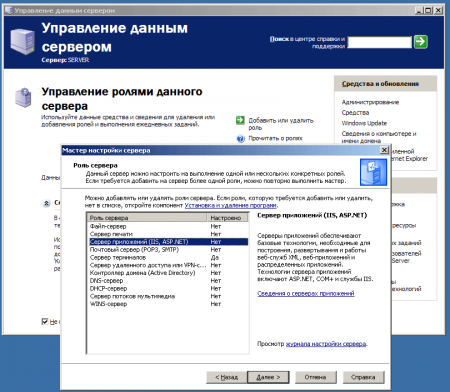

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

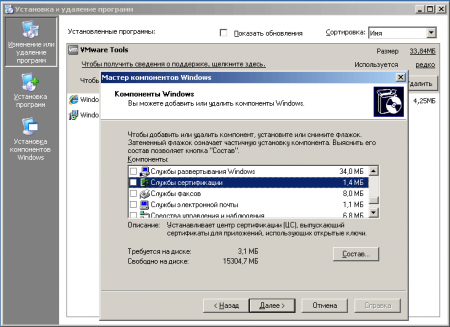

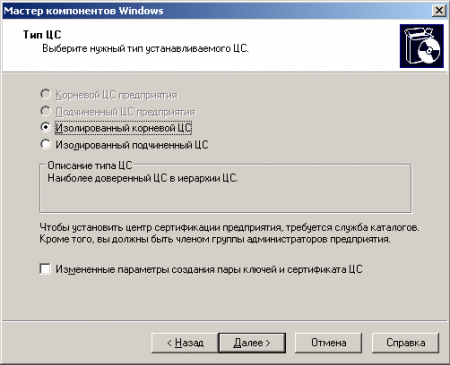

После установки IIS приступим к развертыванию Центра сертификации, это делается через оснастку Установка и удаление программ — Установка компонентов Windows, где выбираем Службы сертификации.

Windows Server 2008 R2

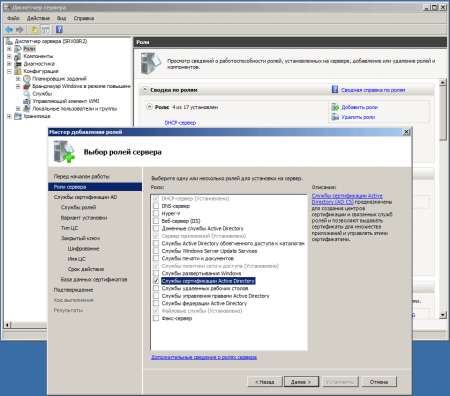

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

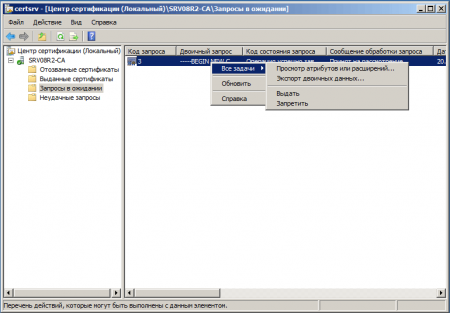

Проверка работы ЦС

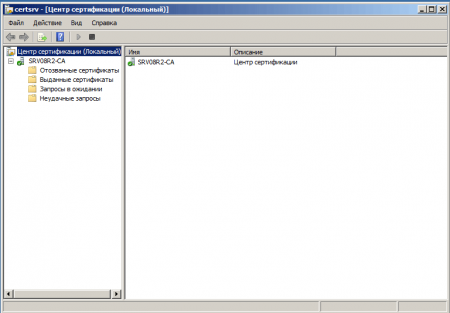

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

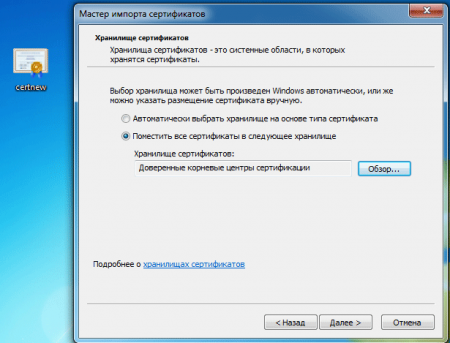

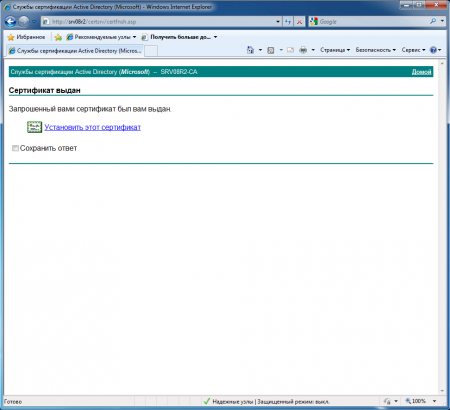

Теперь перейдем к установке, для этого щелкнем правой кнопкой на файле сертификата и выберем Установить сертификат, откроется мастер импорта, в котором откажемся от автоматического выбора хранилища вручную выбрав Доверенные корневые центры сертификации, теперь данный ПК будет доверять всем сертификатам выданным данным ЦС.

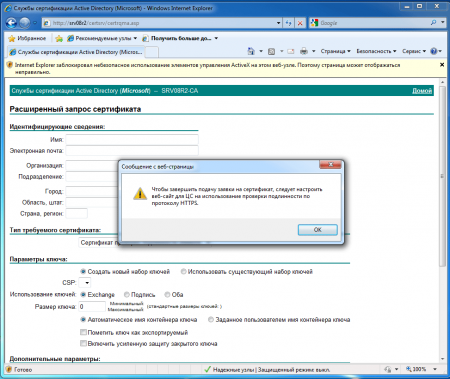

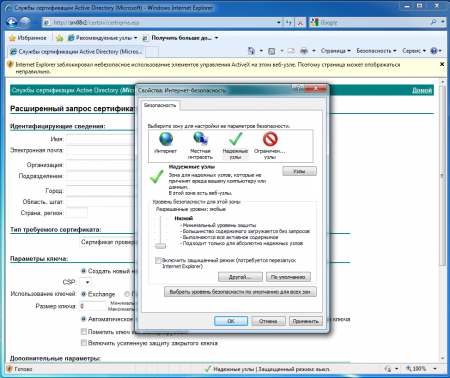

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

По окончании проверки не забудьте удалить ненужные сертификаты с клиентского ПК и отозвать их в центре сертификации на сервере.

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Быстрая установка Certificate Authority на Windows Server 2012R2 с помощью PowerShell

Как правило ЦС (Центр сертификации) на Windows Server все ставят через GUI, но иногда гораздо удобнее это сделать на PowerShell.

Как? Читайте ниже.

Исходные данные:

ОС: Windows Server 2012 R2

Общее имя ЦС: MyORG-CA

Тип ЦС: EnterpriseRootCA

Установка ЦС

Запускаем PowerShell от имени Администратора и вводим:

Краткие пояснения по параметрам:

Общее имя ЦС: MyORG-CA

Тип ЦС: EnterpriseRootCA

Длина приватного ключа: 2048 bit

Алгоритм хеширования: SHA256

Срок действия корневого сертификата: 10 лет

Путь для хранения базы ЦС: c:\CertDB

Путь для хранения лог-файлов ЦС: c:\CertLog

Далее устанавливаем корневой сертификат в хранилище доверенных корневых центров сертификации:

Настраиваем политику автоматической выдачи сертификатов для наших ПК:

Далее к оснастке GPO в разделе «Default Domain Policy» -> «Computer Configuration» устанавливаем настройки как на скриншоте ниже:

На этом первоначальная настройка ЦС на Windows Server завершена.

На этом все, до скорых встреч. Если у Вас возникли вопросы или Вы хотите чтобы я помог Вам, то Вы всегда можете связаться со мной разными доступными способами.

Установка центр сертификации windows server 2012

Пошаговая инструкция по установке и настройке центра сертификации

Сергей Вессарт | Опубликовано 29.10.2013 в рубрике Новые возможности

Одним из преимуществ ЛОЦМАН:ПГС является применение цифровых подписей достоверно подтверждающих личность и роль подписавшего документ. Для создания цифровых подписей необходимы сертификаты выданные удостоверяющим центром сертификации.

На этапе внедрения не всегда хватает опыта для установки и настройки центра сертификации, чтобы Вам не пришлось собирать крупицы информации по просторам интернета, мы предлагаем подробно рассмотреть установку и настройку центра сертификации.

В наших примерах мы будем использовать контроллер домена на Microsoft Windows Server 2008 и клиент Microsoft Windows 7.

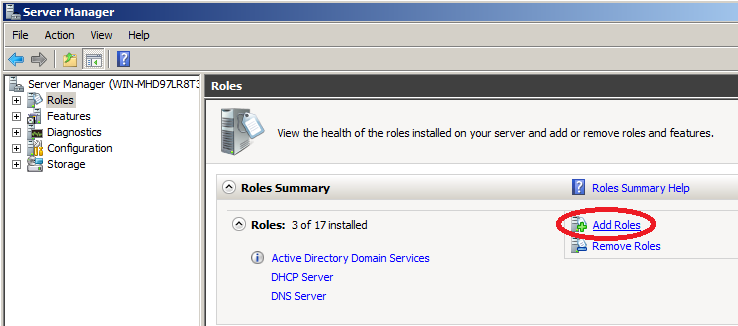

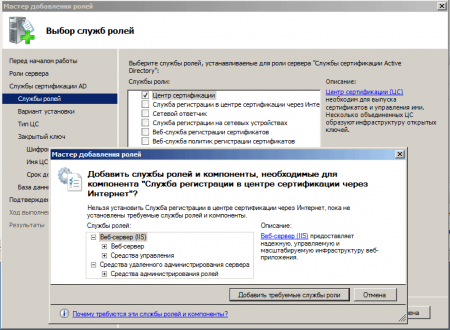

- Для начала нам нужно добавить роль Active Directory Certification Services (Службы сертификации Active Directory) на контроллере домена. Откройте Server Manager и выполните команду «Add Role» («Добавить роли»).

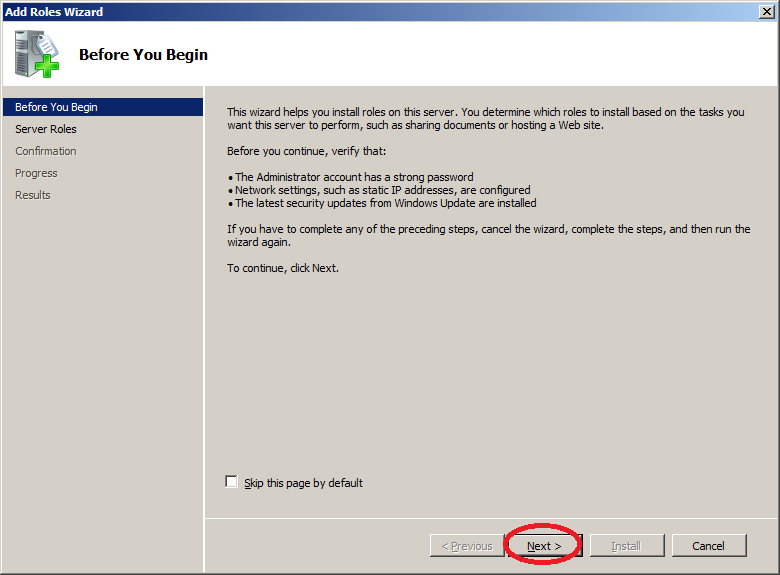

- Откроется Add Roles Wizard (Мастер добавления ролей). Нажмите Next.

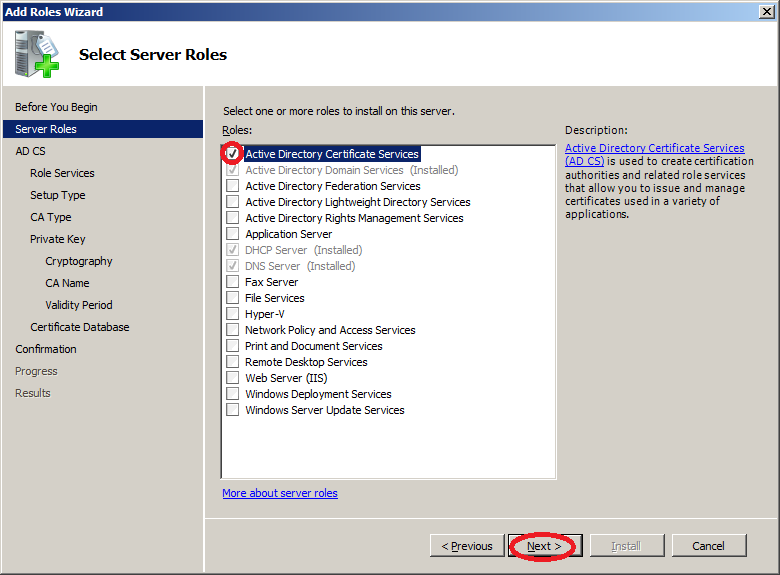

- Выберите роль Active Directory Certification Services(Службы сертификации Active Directory). Нажмите Next.

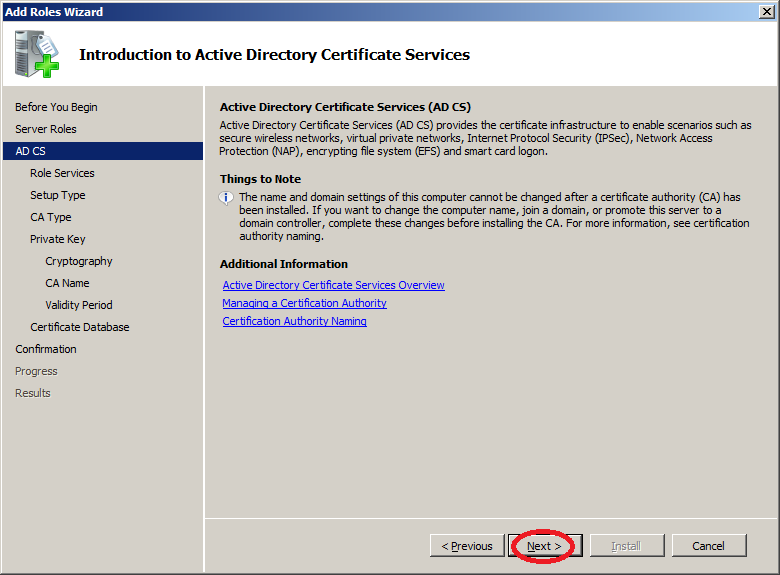

- Next.

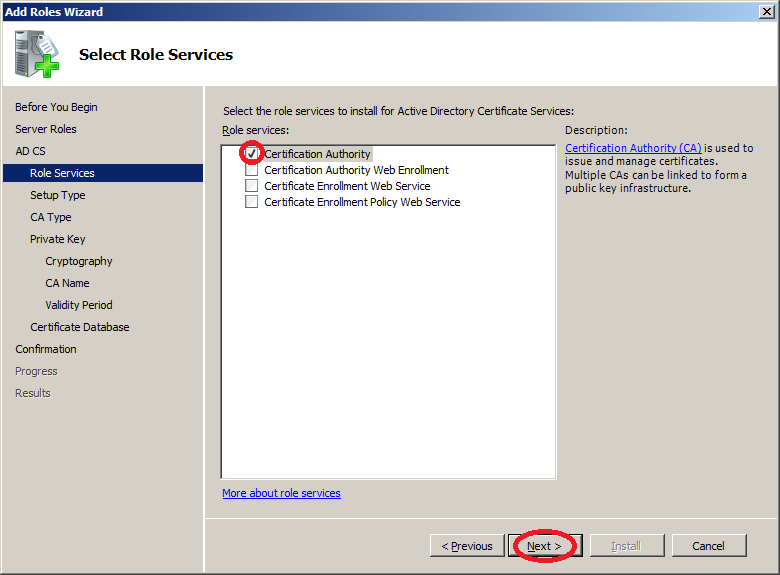

- Проверьте, что отмечена служба Certification Authority(Центр сертификации).

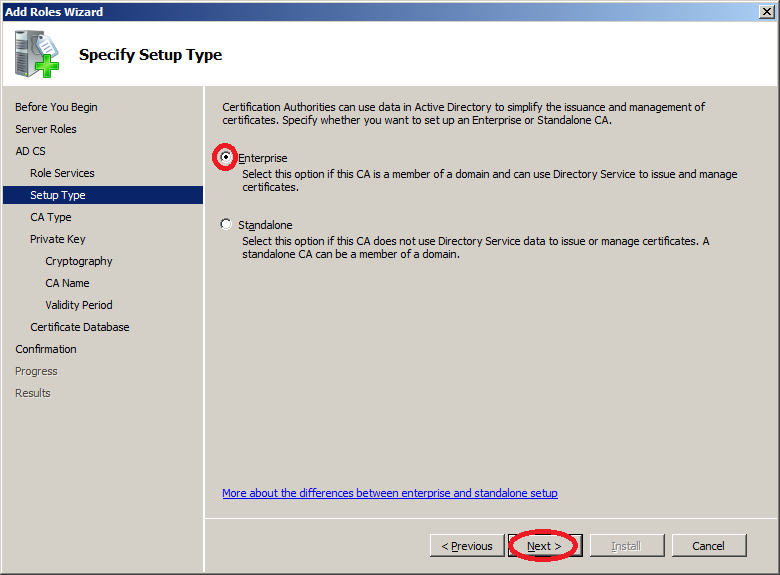

- Вариант установки должен быть указан «Enterprise».

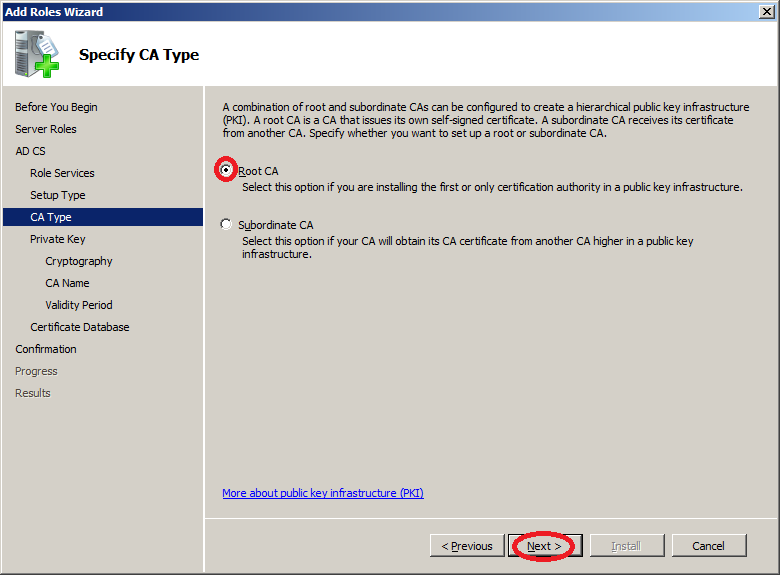

- Тип центра сертификации Root CA(Корневой ЦС).

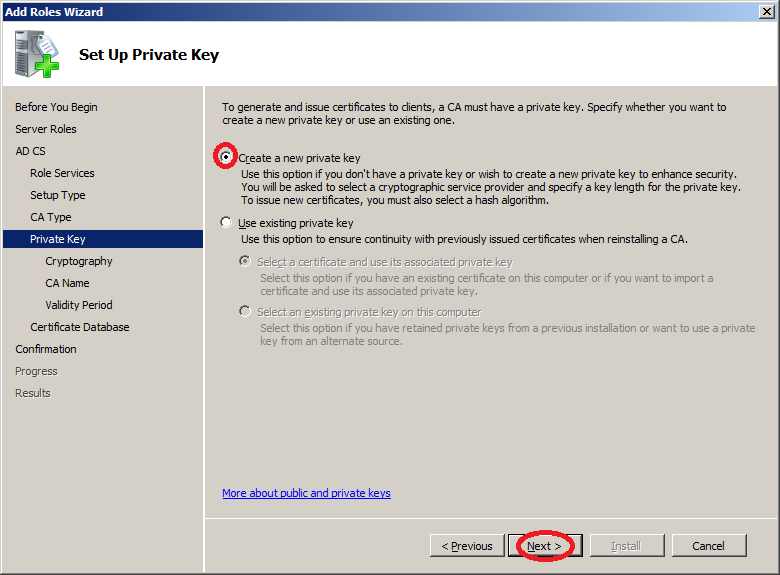

- Создайте новый приватный ключ.

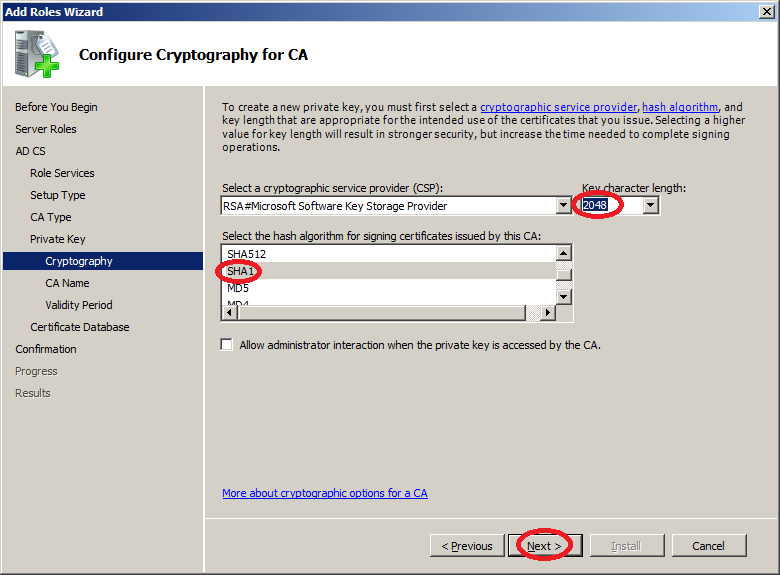

- Укажите параметры шифрования, например:

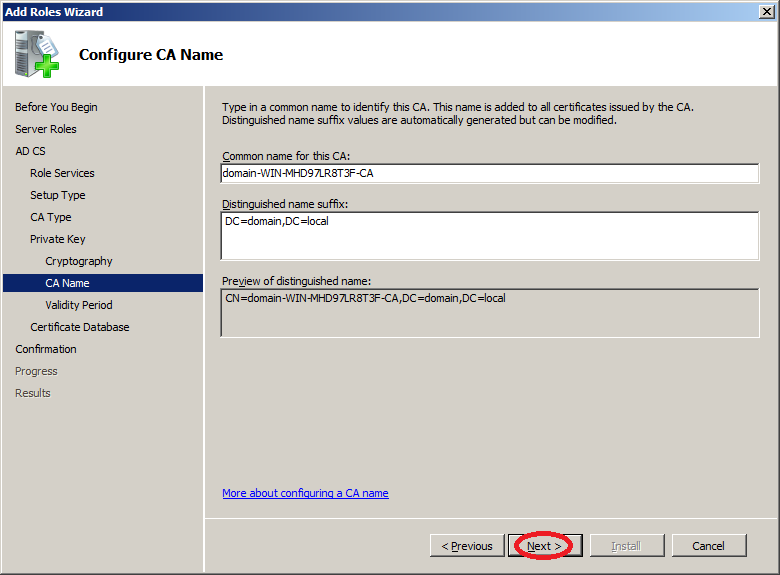

Если Вы меняете параметры, рекомендуем Вам ознакомиться с советами компании Microsoft по безопасности в части выбираемой длины ключа. - Проверьте имя и суффиксы центра сертификации, например:

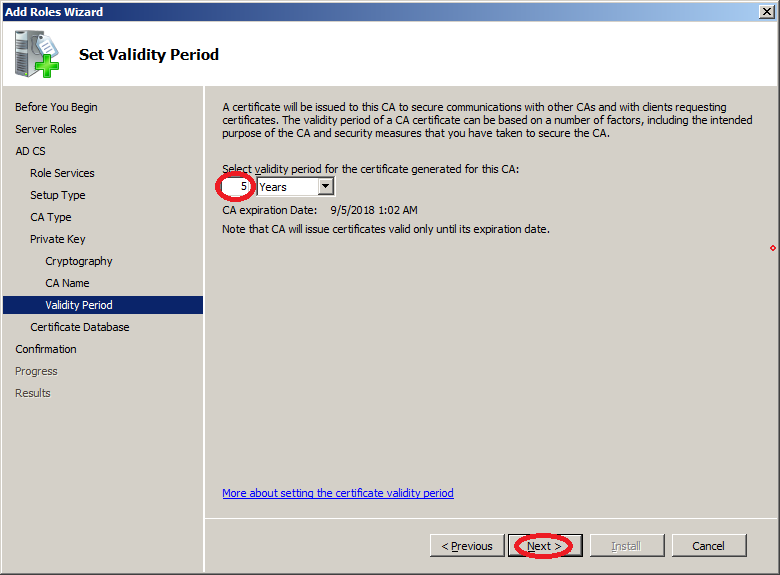

- Задайте срок действия сертификата, например:

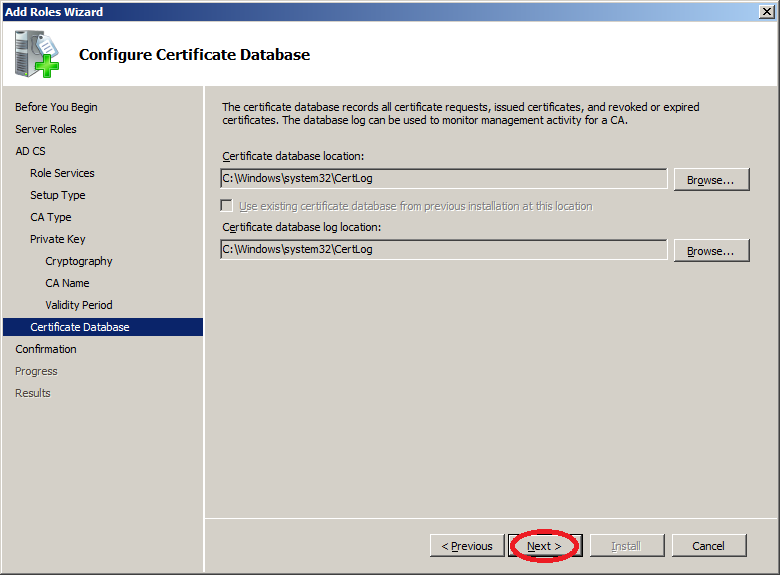

- Next.

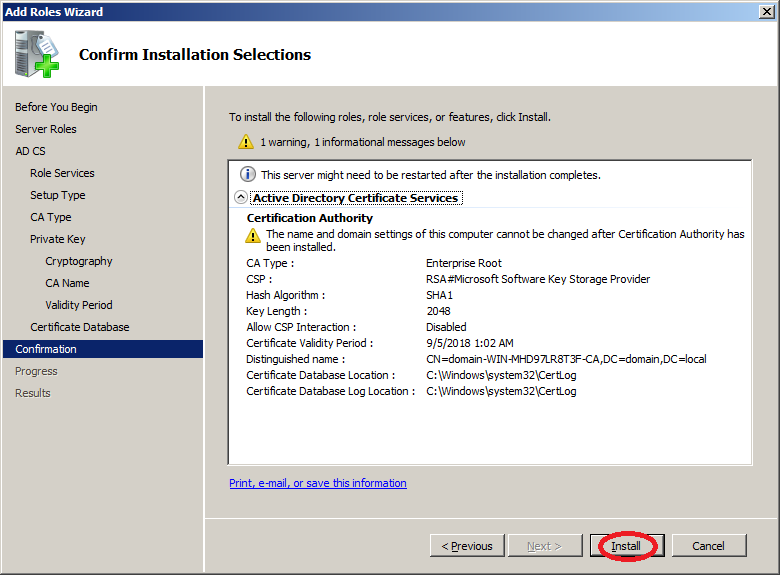

- Install.

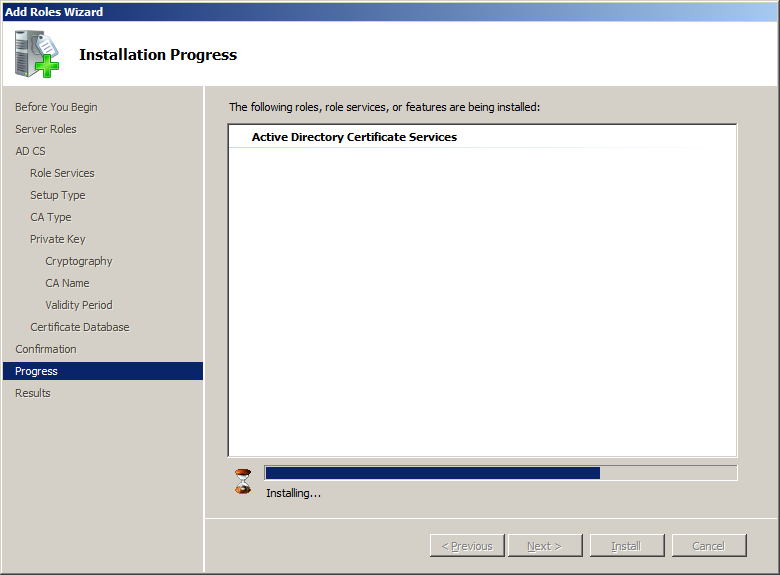

- Процесс установки…

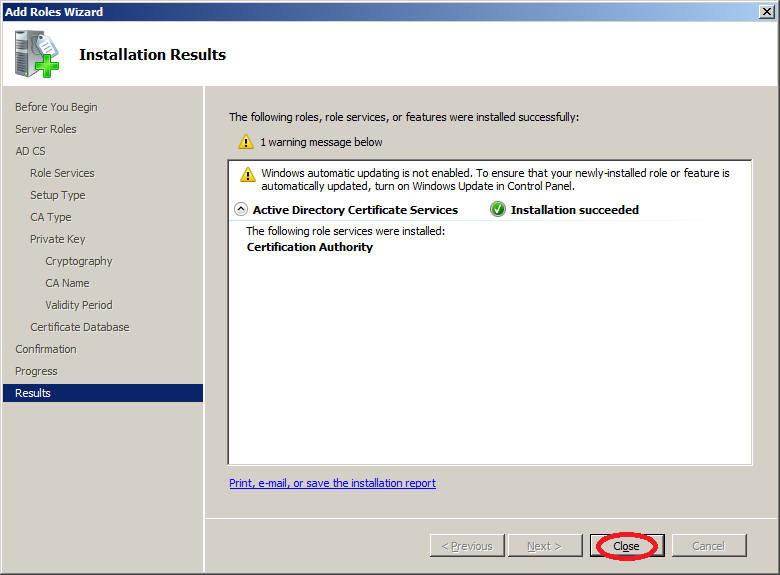

- Установка завершена. Close.

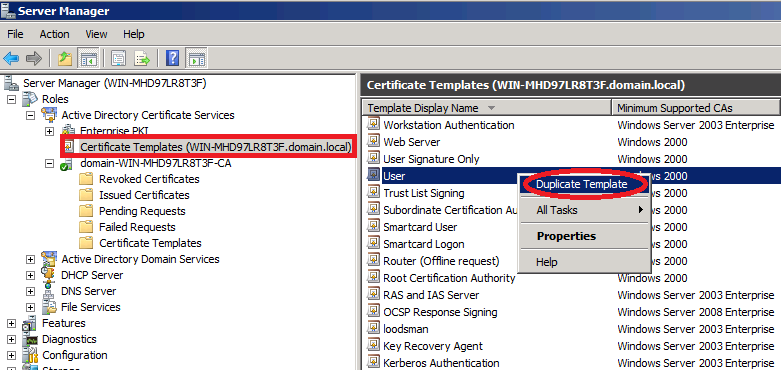

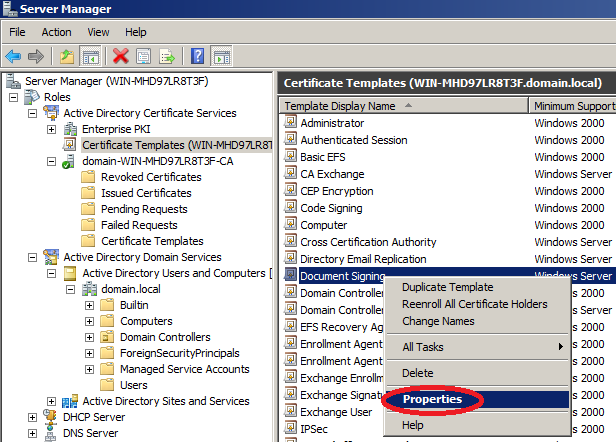

Центр сертификации установлен. Теперь нужно создать шаблон сертификатов. - Перейдите в Certificate Templates (Шаблоны сертификатов) и выполните команду Duplicate Template (Скопировать шаблон) на существующем шаблоне, например User.

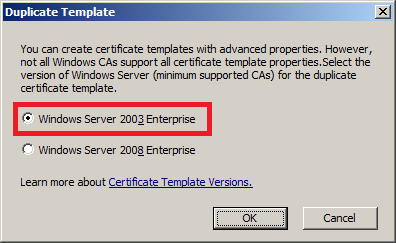

- Выберите версию Windows Server минимально поддерживаемую ЦС.

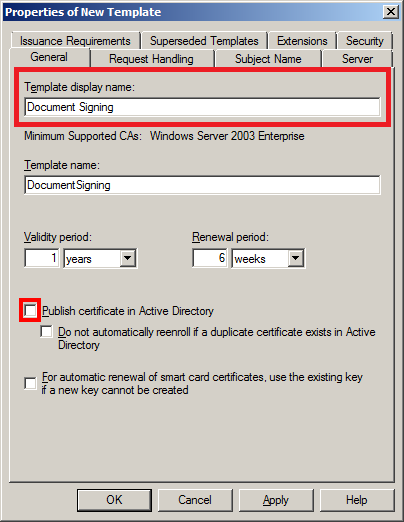

Не выбирайте Windows Server 2008, иначе при подписании созданным сертификатом документов в программных продуктах использующих .NET Framework 4.0 Вы получите сообщение «Указан неправильный тип поставщика (mscorlib)». Иными словами Вы не сможете использовать сертификат. - В открывшихся свойствах шаблона укажите имя и отключите Publish certificate in Active Directory (Опубликовать сертификат в Active Directory):

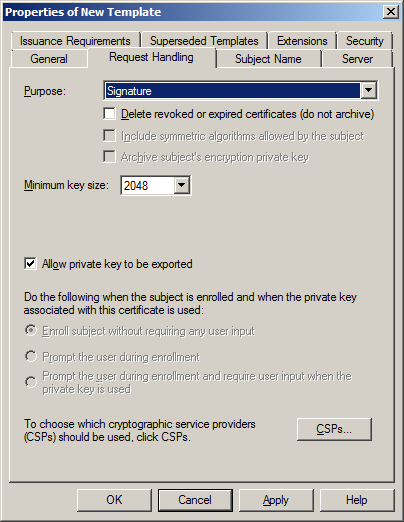

- Перейдите на вкладку Request Handling (Обработка запроса) и измените цель на «Signature» («Подпись»).

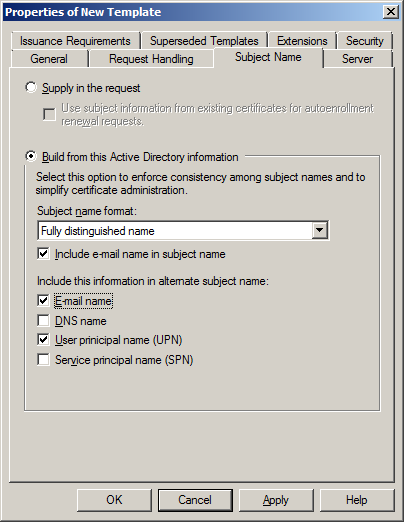

- Проверьте параметры на вкладке Subject Name (Имя субъекта).

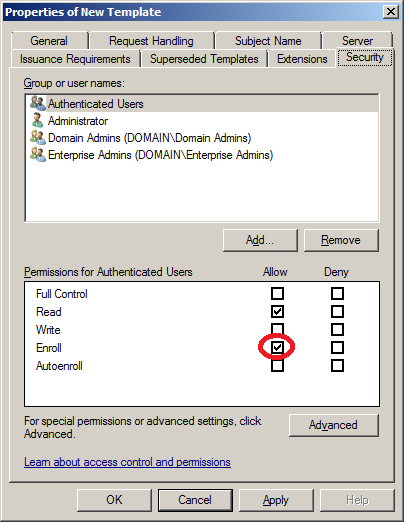

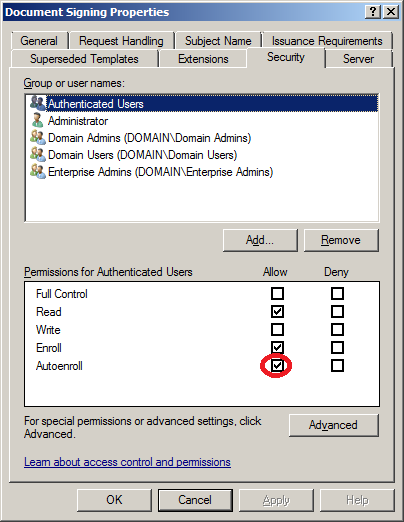

- На вкладке Security (Безопасность) для группы Authenticated Users (Прошедшие проверку) разрешите Enroll (Заявка).

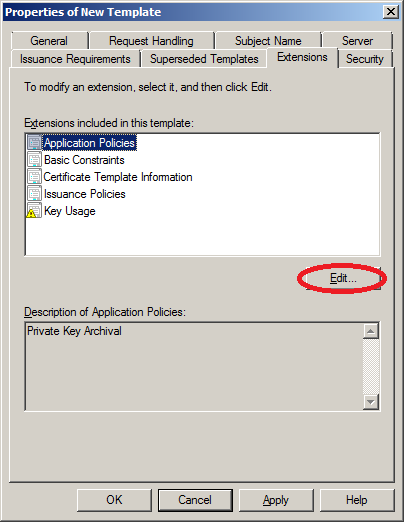

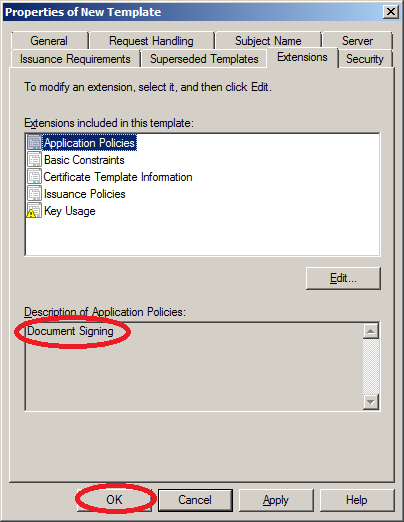

- На вкладке Extensions (Расширения) скорректируйте Application Policies (Политика применения) .

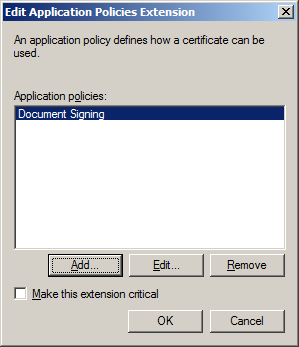

Выберите Document Signing (Подписывание документа).

ОК.

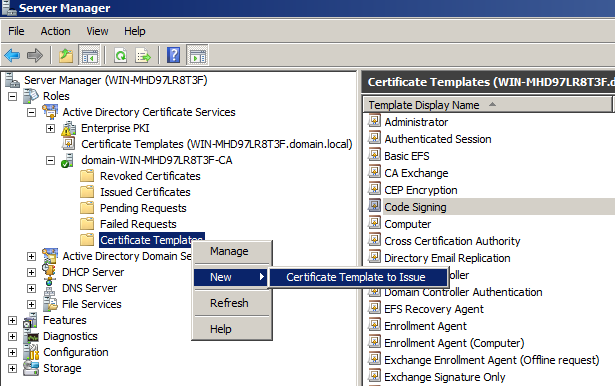

Шаблон сертификата создан, теперь необходимо его опубликовать. - Перейдите в Certificate Templates (Шаблоны сертификатов) и выполните команду «New -> Certificate Template to Issue» («Новый -> Выдать шаблон сертификата»).

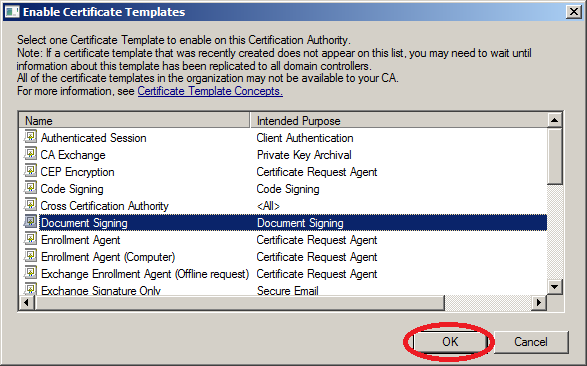

- Выберите ранее созданный шаблон. ОК.

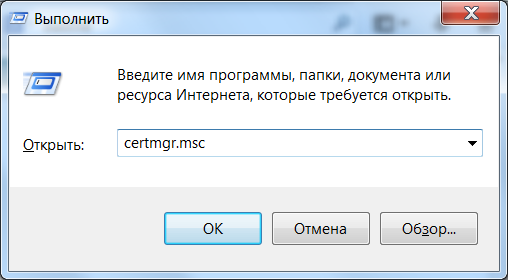

Установка и настройка шаблона сертификатов закончена. Перейдем на клиента и попробуем получить сертификат. - На клиенте запустите Certificate Manager Tool выполнив команду certmgr.msc.

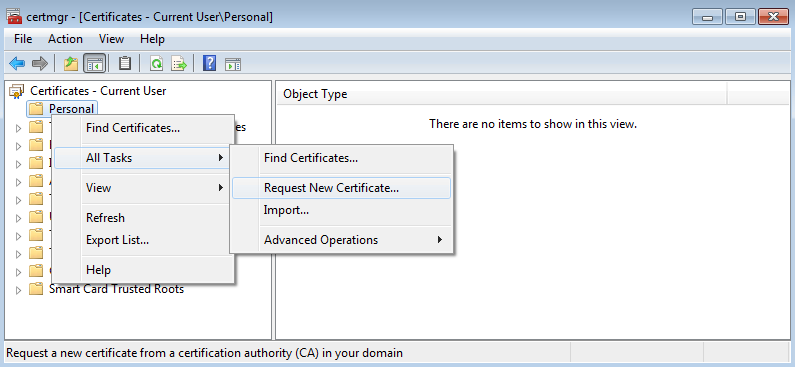

- Перейдите в Personal (Личное) и создайте запрос на получение сертификата, выполнив Request New Certificate (Запросить новый сертификат).

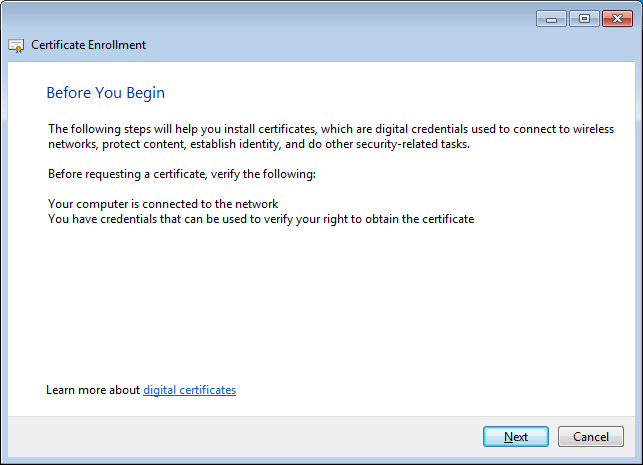

- Next.

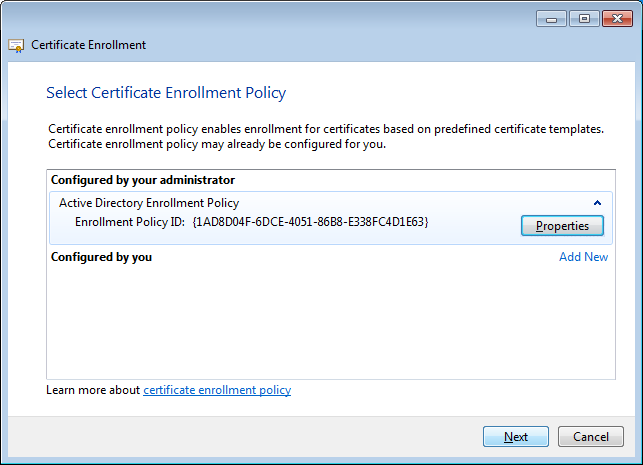

- Выберите политику Active Directory. Next.

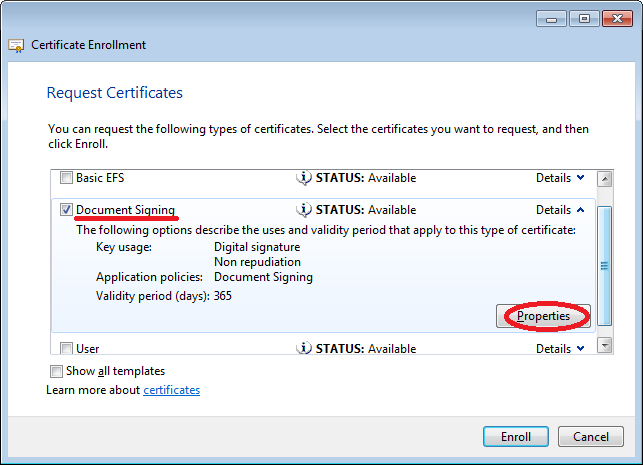

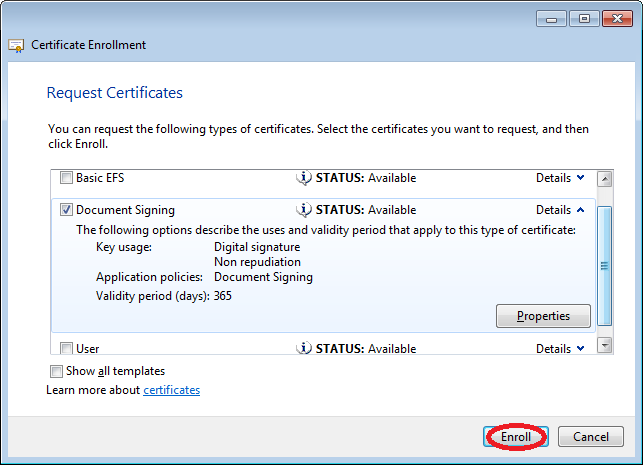

- В типах сертификатов отметьте ранее созданный шаблон.

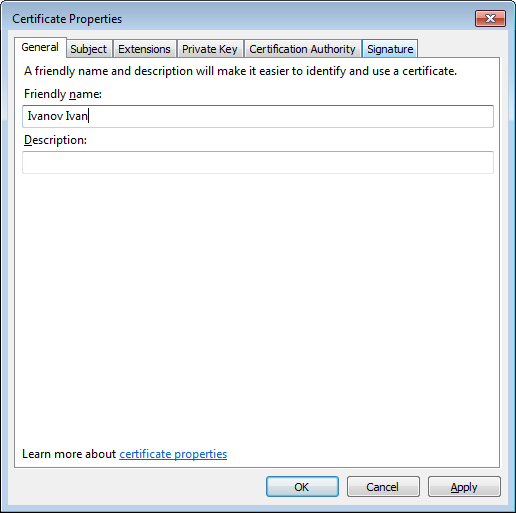

Если планируется использование нескольких сертификатов для одного пользователя, желательно присвоить имя запрашиваемому сертификату. Откройте свойства заявки. - На вкладке General (Общие) укажите Friendly name (Понятное имя).

Сохраните и закройте свойства. - Enroll.

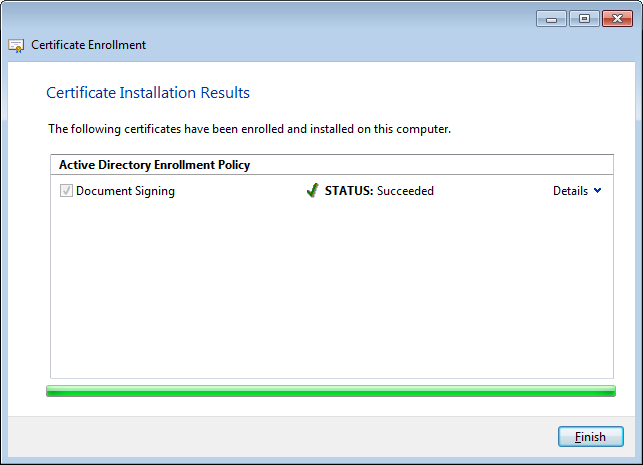

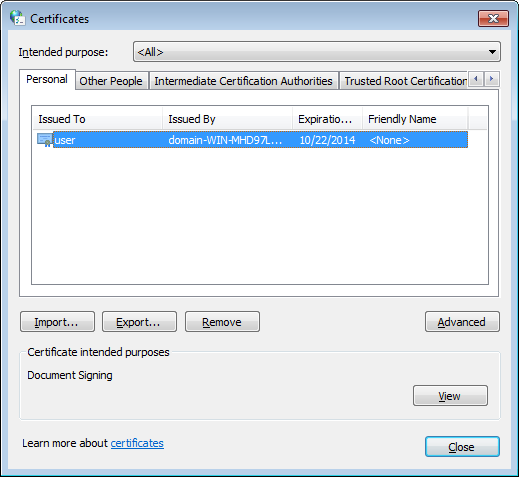

- Заявка успешно завершена, сертификат получен.

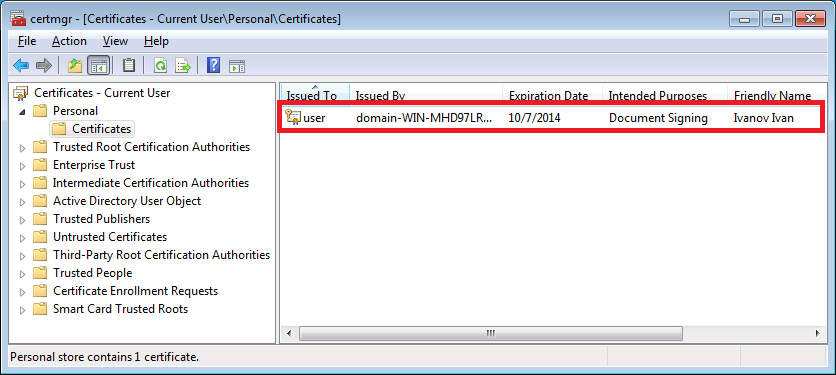

- В Certificate Manager Tool можно посмотреть параметры сертификата.

Мы получили сертификат только для одного пользователя, а когда пользователей много, такой способ не очень удобен. Для облегчения процесса давайте настроим автоматическую раздачу сертификатов групповой политикой. - Для начала необходимо изменить свойства, созданного ранее шаблона, сделать его доступным для автоматической выдачи. Найдите созданный шаблон в Server Manager и откройте свойства.

- Перейдите на вкладку Security (Безопасность) и для группы Authenticated Users (Прошедшие проверку) разрешите Autoenroll (Автозаявка).

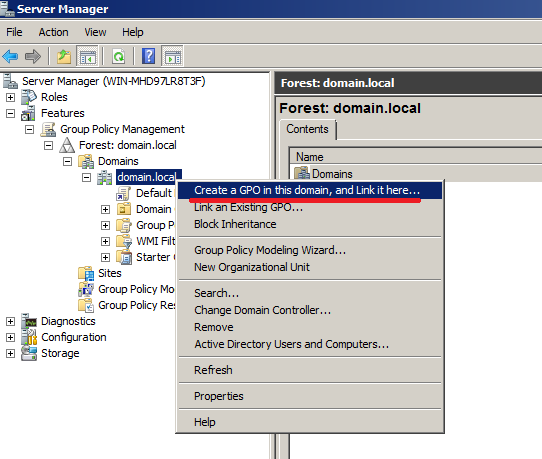

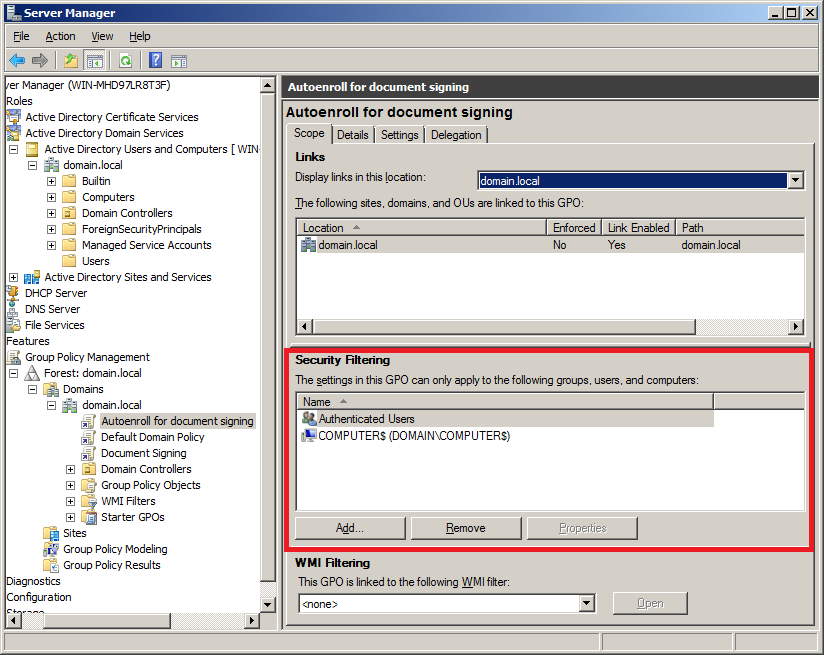

- Следующий шаг — настроить групповую политику автоматической регистрации сертификатов для домена. Можно изменить политику по-умолчанию, но лучше создать новую, так мы сможем ограничить круг пользователей, охватываемых политикой. На домене выполните команду Create a GPO in this domain, and Link it there… (Создать ОГП в документе и связать его…).

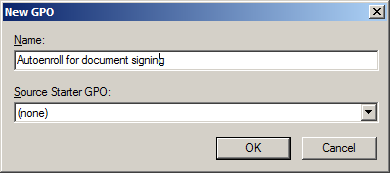

- Введите имя групповой политики, например:

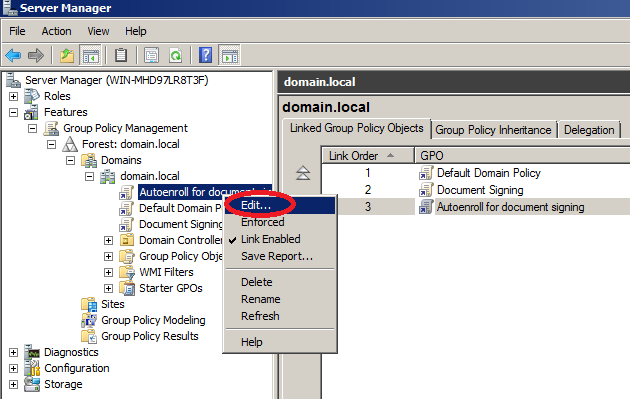

- Отредактируйте созданную политику.

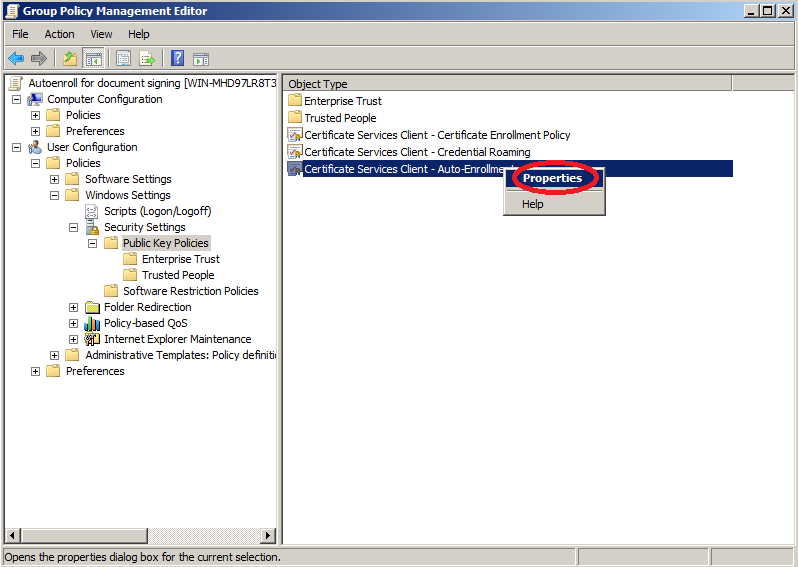

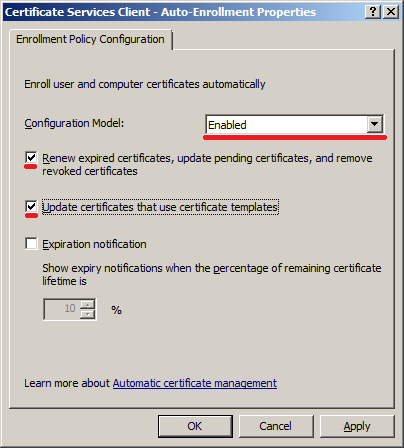

- Перейдите в раздел «User configuration — Policies — Widows Settings — Security Settings — Public Key Policies» (Конфигурация пользователя — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа) и откройте свойства Certificate Services Client — Auto-Enrollment (Клиент службы сертификации — автоматическая регистрация).

- Включите автоматическую регистрацию сертификатов и флажки:

- Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты;

- Обновлять сертификаты, использующие шаблоны сертификатов.

Групповая политика создана, проверим как она работает.

Это всё, что мы хотели сказать про установку и настройку центра сертификации. Спасибо, что читаете наш блог, до свидания!

9 комментариев

Сергей, спасибо большое. Очень нужная статья.