- Как проверить VPN на утечки данных

- Проверяем IP-адрес

- Проверяем утечку DNS

- Исправляем утечки

- Другие возможные утечки

- Как избежать утечки DNS?

- Что такое DNS

- Что такое утечка DNS

- Что вызывает утечки DNS в Windows 10

- Как проверить, подвержены ли вы утечкам DNS

- Как исправить утечку DNS

- Предотвращаем утечку DNS при использовании VPN в Windows 10 и 8.1

- Windows 8 и 8.1

- Windows 8 и Windows 10 (редактор локальной групповой политики)

Как проверить VPN на утечки данных

Вы уверены, что ваши персональные данные надежно защищены при использовании сервиса VPN? Выполняет ли частная виртуальная сеть свои функции или безответственно относится к вашим данным? Чтобы ответить на данные эти вопросы, проведите небольшое тестирование с целью выявления уровня защиты вашей VPN службы.

При использовании VPN ожидается, что весь отправляемый и получаемый по зашифрованному каналу трафик надежно защищен. Сюда входит ваш реальный IP-адрес, ваше фактическое местоположение и данные об используемом Интернет-провайдере. Если данная информация доступна сторонним ресурсам, то отслеживание вашей активности не сильно ограничено, и данные о ваших действиях могут использоваться не только в рекламных целях.

Однако, эффективность работы VPN сервиса проверить совсем несложно. Мы собрали несколько шагов, которые позволяют оценить уровень защиты, предоставляемый вашей службой.

Проверяем IP-адрес

IP-адрес — уникальный номер, назначенный вашему маршрутизатору провайдером Интернет-услуг. Все устройства, подключенные к домашней сети, получают свой внутренний IP-адрес: компьютеры, смартфоны, игровые приставки, смарт-устройства и др. В данном случае нас интересует общедоступный внешний IP-адрес.

IP-адресы обычно привязаны не только к провайдерам, но и конкретным местоположениям. Если сторонний сервис получает ваш IP-адрес, то он может приблизительно определить вашу локацию.

IP-адреса представлены в нескольких форматах: версия IPv4 (четвертая версия интернет протокола), например, 172.16.254.1 , или IPv6, например 2001:0db8:0012:0001:3c5e:7354:0000:5db1 .

Чтобы узнать свой IP-адрес, введите в поисковой системе Яндекс запрос “мой ip” или воспользуйтесь сторонними сервисами, например, whoer.net или 2ip.ru. Некоторые сервисы показывают не только сам адрес, но и указывают ваш расположение, определяемое по IP-адресу.

Если показанное местоположение совпадает с вашим физическим расположение, значит VPN служба пропускает данные, которые должны быть защищены.

Проверяем утечку DNS

Система доменных имен (DNS) позволяет преобразовывать IP-адреса (например, 64.95.97.20) в привычные доменные имена (например, comss.ru). Пользователь вводит доменное имя в браузер, а DNS позволяет подключиться к соответствующему домену IP-адресу веб-сервера. Интернет-провайдеры имеют собственные DNS серверы, чтобы упростить процесс преобразования — в результате они получают еще один способ для отслеживания пользователей.

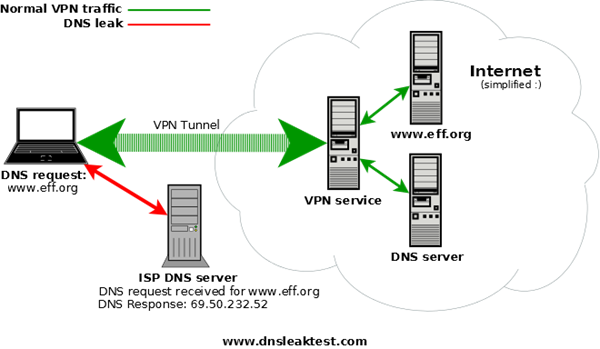

Использование VPN означает, что теоретически ваш интернет-трафик перенаправляется на анонимные DNS-серверы. Если ваш браузер просто отправляет запрос вашему Интернет-провайдеру, значит имеет место утечка DNS.

Существуют простые способы для тестирования утечки DNS с помощью сервисов Hidester DNS Leak Test, DNSLeak.com или DNS Leak Test. Данные сайты возвращают информацию о вашем IP-адресе и владельце используемого DNS сервера. Если в результатах отображается сервис вашего Интернет-провайдера, то происходит утечка DNS.

Исправляем утечки

Если вы обнаружили утечку, то существует несколько возможных вариантов дальнейших действий. Прежде всего, вы можете поменять VPN службу на ту, которая предотвращает утечки DNS

Вы также можете изменить DNS-серверы, используемые вашим маршрутизатором при отправке запросов в Интернет. Для этого нужно будет использовать интерфейс администратора вашего роутера. Вы можете использовать альтернативные DNS сервисы: Google Public DNS, Cloudflare DNS, AdGuard DNS или OpenDNS.

Изменения настроек DNS на роутере коснутся всех устройств, подключенных к домашней сети, включая смартфоны, планшеты, игровые консоли и устройства “Умный дом”.

С другой стороны, вы просто передаете свой DNS-трафик другой компании. Конечно, можно использовать более дорогие варианты с аппаратными устройства для максимальной безопасности. Однако, если вы не страдаете повышенной параноидальностью, что VPN будет достаточно для улучшения уровня защиты данных.

Другие возможные утечки

Данные о вашем местоположении могли быть сохранены в браузере в определенный момент. Браузеры обычно более охотно делятся информацией о вашем местоположении, чем VPN службы. На сайте IPLeak.net можно проверить, какие данные будут оставлены на сторонних сайтах при соответствующих запросах.

Если вы хотите получить максимальный уровень безопасности, то используйте альтернативные защищенные браузеры, например, Tor Browser. Он обеспечивает вашу анонимность за счет многоэтапной маршрутизации трафика по всему миру перед непосредственным подключением к веб-серверу. Этот метод затрудняет поиск вашей локальной информации и может замедлить работу в целом, но это хорошее решение для обеспечения безопасности данных.

Если вы не хотите отказываться от своего текущего браузера, используйте режим инкогнито, перейдите на сложный маршрут настройки виртуального местоположения или просто используйте стороннее расширение, такое как Location Guard (для Chrome или Firefox), чтобы замаскировать свое местонахождение.

Как избежать утечки DNS?

Конфиденциальность и целостность данных является основной проблемой в киберпространстве.С увеличением числа кибератак, важно регулировать и тестировать систему обработки данных для проверки мер безопасности для безопасного просмотра веб-страниц. Браузеры в эти дни построены с особой архитектурой безопасности и предлагают конкретные ресурсы, такие как дополнения и плагины для повышения веб-безопасности. В этой статье мы обсудим утечки DNS , которые, кстати, основная проблема с сетевой конфигурации и поищем способы, чтобы исправить и не допустить утечки DNS в Windows 10.

Прежде чем мы начнем, давайте быстро изучим роль DNS.

Что такое DNS

Поскольку мы все знаем, как доменное имя используется в браузерах для поиска веб-страниц в интернете, проще говоря, доменное имя представляет собой набор строк, которые могут быть легко прочитаны и запомнены людьми. В то время как люди получают доступ к веб-страницам с доменным именем, компьютеры получают доступ к веб-страницам с помощью IP-адреса. Таким образом, в основном для того, чтобы получить доступ к любым веб-сайтам, необходимо преобразовать удобочитаемое доменное имя в машиночитаемый IP-адрес.

DNS-сервер хранит все доменные имена и соответствующий IP-адрес. Каждый раз, когда вы переходите к URL-адресу, вы сначала будете направлены на DNS-сервер, чтобы сопоставить доменное имя с соответствующим IP-адресом, а затем запрос перенаправится на требуемый компьютер. Например, если ввести URL-адрес www.gmail.com, ваша система отправляет запрос на DNS-сервер. Затем сервер сопоставляет соответствующий IP-адрес для доменного имени и направляет браузер на веб-сайт. Как правило, эти DNS-серверы предоставляются Вашим Интернет-провайдером (ISP).

Таким образом, DNS-сервер является хранилищем доменных имен и соответствующего адреса Интернет-протокола.

Что такое утечка DNS

Интернете существует множество положений по шифрованию данных, передаваемых между вашей системой и удаленным веб-сайтом. Ну, одного шифрования Контента недостаточно. Как шифрование контента, нет никакого способа зашифровать адрес отправителя, а также адрес удаленного веб-сайта. По странным причинам DNS-трафик не может быть зашифрован, что в конечном итоге может предоставить всю вашу онлайн-активность любому, кто имеет доступ к DNS-серверу.

То есть, каждый сайт, который посетит пользователь, будет известен, если просто изучить журналы DNS.Таким образом, пользователь теряет всю конфиденциальность при просмотре в интернете и существует высокая вероятность утечки данных DNS для вашего интернет-провайдера. В двух словах, как и интернет-провайдер, любой, кто имеет доступ к DNS-серверам законным или незаконным способом, может отслеживать все ваши действия в интернете.

Чтобы смягчить эту проблему и защитить конфиденциальность пользователя, используется технология виртуальной частной сети (VPN), которая создает безопасное и виртуальное соединение по сети. Добавление и подключение системы к VPN означает, что все ваши DNS-запросы и данные передаются в безопасный VPN-туннель. Если запросы DNS вытекают из безопасного туннеля, то запрос DNS, содержащий такие сведения, как адрес получателя и адрес отправителя, отправляется по незащищенному пути. Это приведет к серьезным последствиям, когда вся ваша информация будет передана вашему интернет-провайдеру, в конечном итоге, раскрыв адрес всех Хостов веб-сайта, к которым вы имеете доступ.

Что вызывает утечки DNS в Windows 10

Наиболее распространенной причиной утечек DNS является неправильная конфигурация сетевых параметров. Ваша система должна быть сначала подключена к локальной сети, а затем установить соединение с VPN-туннелем. Для тех, кто часто переключает Интернет с точки доступа, Wi-Fi и маршрутизатора, ваша система наиболее уязвима к утечкам DNS. Причина заключается в том, что при подключении к новой сети ОС Windows предпочитает DNS-сервер, размещенный шлюзом LAN, а не DNS-сервер, размещенный службой VPN. В конце концов, DNS-сервер, размещенный LAN gateway, отправит все адреса интернет-провайдерам, раскрывающим вашу онлайн-активность.

Кроме того, другой основной причиной утечки DNS является отсутствие поддержки адресов IPv6 в VPN. Как вам известно, что ИП4 адреса постепенно заменяются IPv6 и во всемирной паутине еще в переход фазы от IPv4 к IPv6. Если ваш VPN не поддерживает IPv6-адрес, то любой запрос на IPv6-адрес будет отправлен в канал для преобразования IPv4 в IPv6. Это преобразование адресов в конечном итоге обойдет безопасный туннель VPN, раскрывающий всю онлайн-активность, приводящую к утечкам DNS.

Как проверить, подвержены ли вы утечкам DNS

Проверка утечек DNS-довольно простая задача. Следующие шаги помогут Вам сделать простой тест на утечку DNS с помощью бесплатного онлайн-теста.

Для начала подключите компьютер к VPN.

Далее, посетите dnsleaktest.com.

Нажмите на стандартный тест и дождитесь результата.

Если вы видите информацию о сервере, относящуюся к вашему интернет-провайдеру, ваша система утекает DNS. Кроме того, ваша система подвержена утечкам DNS, если вы видите какие-либо списки, которые не направлены в рамках службы VPN.

Как исправить утечку DNS

Системы Windows уязвимый к утечкам DNS и всякий раз, когда вы подключаетесь к интернету, параметры DHCP автоматически считает DNS-серверы, которые могут принадлежать поставщику услуг Интернета.

Чтобы исправить эту проблему вместо того, чтобы использовать настройки DHCP попробуйте использовать статические DNS-сервера или публичного DNS-сервисы или что-нибудь рекомендованный открытия сетевого проекта. Сторонние DNS-серверы, как в Comodo защищенной DNS, видит, на Cloudflare ДНСи т. д., рекомендуется, если ваш VPN программное обеспечение не имеет каких-либо имущественных сервера.

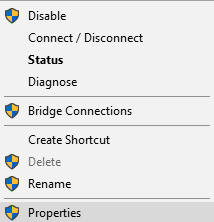

Чтобы изменить настройки DNS откройте Панель управления и перейдите в Центр управления сетями. Перейдите в Изменение параметров адаптера в левой панели и найдите ваш сеть и кликните правой кнопкой мыши на значок сети. Выберите Свойства из выпадающего меню.

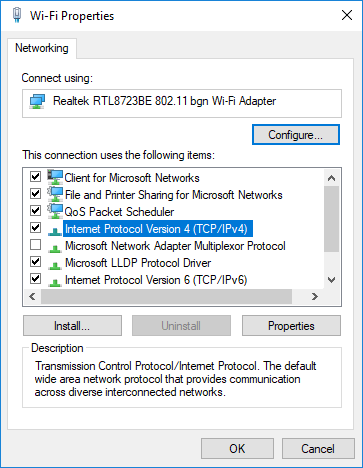

Найдите Протокол Интернета версии 4 в окне и затем щелкните на нем и затем перейдите к свойствам.

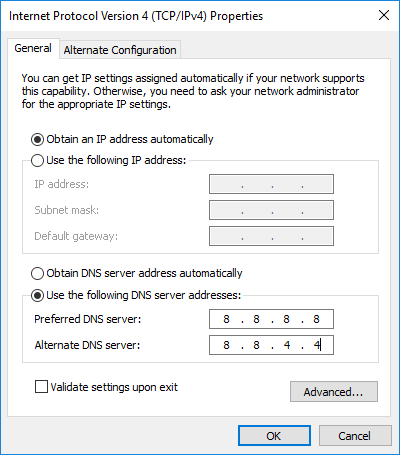

Нажмите на радио-кнопку Использовать следующие адреса dns-серверов.

Введите Предпочитаемый и Альтернативный адреса dns-серверов, которые вы хотите использовать.

Если вы хотите использовать Google в открытых DNS — сервера, выполните следующие действия

- Укажите предпочтительный DNS-сервер и введите 8.8.8.8

- Укажите альтернативный DNS-сервер и введите 8.8.4.4

Нажмите кнопку ОК, чтобы сохранить изменения.

В связи с этим, рекомендуется использовать программное обеспечение для мониторинга VPN, хотя это может увеличить ваши расходы, это, безусловно, улучшит конфиденциальность пользователей. Кроме того, стоит отметить, что выполнение регулярного теста на утечку DNS пройдет сбор в качестве меры предосторожности.

Предотвращаем утечку DNS при использовании VPN в Windows 10 и 8.1

Один из самых популярных способов защиты ваших персональных данных в сети заключается в использовании VPN-сервиса. Однако, иногда недостаточно просто установить службу и надеяться на лучшее. Данное руководство поможет вам убедиться, что VPN не раскрывает ваши DNS-запросы.

В поисковой системе Google можно найти много статей по отключению Smart Multi-Homed Name Resolution или улучшенное многоадресное разрешение имен, но что это за функция? Еще в Windows 8 Microsoft представила новую функцию, которая ускоряет DNS-запросы за счет использования всех доступных в системе сетевых адаптеров для возврата самого первого результата. Это означает, что даже если вы используете VPN-сервис для работы в Интернете, но в вашей системе установлено несколько сетевых адаптеров, DNS-запрос может быть передан вне вашего защищенного VPN соединения.

Приведенные ниже шаги позволяют отключить данную функцию в Windows 8.1 и Windows 10 в системах с несколькими сетевыми адаптерами, например, при использовании нескольких беспроводных подключений или беспроводного и проводного подключений.

Windows 8 и 8.1

Следующий твик реестра можно применить только в системах Windows 8 и 8.1, в Windows 10 он не работает.

Если вы не любите работать с реестром, то можете пропустить данный способ и отключить функцию с помощью редактора групповых политик.

Примечание: Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

- Откройте редактор реестра: нажмите клавишу Windows, затем введите regedit.exe и нажмите Enter. Появится запрос службы контроля учетных записей, подтвердите его.

- Перейдите по пути: HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\DNSClient .

- Если параметр DisableSmartNameResolution уже существует, убедитесь, что его значение равно 1.

- В противном случае щелкните правой кнопкой мыши по директории DNSClient и в меню выберите Создать > Параметр DWORD (32 бита).

- Назовите параметр DisableSmartNameResolution .

- Установите значение, равное 1. Вы сможете в любой момент снова включить функцию, просто установив значение, равное 0 или просто удалив параметр.

- Перейдите по пути: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters .

- Если параметр DisableParallelAandAAAA уже существует, убедитесь, что его значение равно 1.

- В противном случае щелкните правой кнопкой мыши по директории Parameters и в меню выберите Создать > Параметр DWORD (32 бита).

- Назовите параметр DisableParallelAandAAAA .

- Установите значение, равное 1. Вы сможете в любой момент снова включить функцию, просто установив значение, равное 0 или просто удалив параметр.

После этого можно закрыть редактор реестра и перезагрузить Windows, чтобы применить изменения.

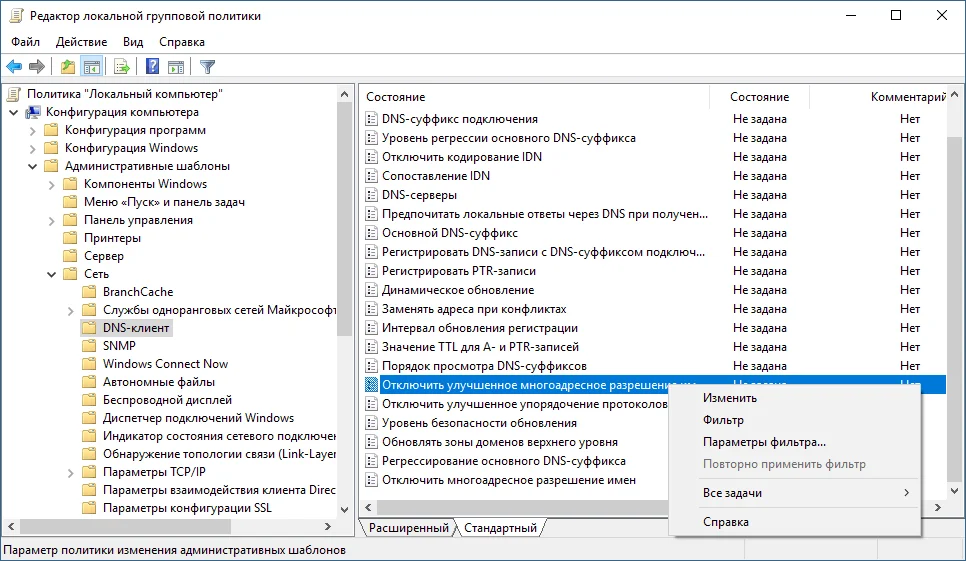

Windows 8 и Windows 10 (редактор локальной групповой политики)

Следующий способ работает во всех версиях Windows 10, а также в Windows 8 и 8.1.

Обратите внимание, что редактор групповых политик доступен только в версиях Windows 10 Pro. Если вы используете Windows 10 Домашняя, то можете использовать бесплатное приложение с открытым исходным кодом Policy Plus для редактирования групповых политик и отключения функции Smart Multi-Homed Name Resolution.

- Откройте редактор локальной групповой политики: нажмите клавишу Windows, затем введите gpedit.msc и нажмите Enter.

- Перейдите по пути: Конфигурация компьютера > Административные шаблоны > Сеть > DNS-клиент > Отключить улучшенное многоадресное разрешение имен.

- Установите статус политики Включено для отключения данной функции в системе.

Перезагрузите Windows, чтобы применить изменения.

Данная метод ни в коем случае не является верным способом защиты вашей конфиденциальности в Интернете, многие другие факторы также играют важную роль. Если у вас есть собственный лайфхак, который вы используете, чтобы поддерживать безопасность в сети, поделитесь им ниже в обсуждениях. Давайте сделаем серфинг снова безопасным вместе!