- CVE-2019-0708: Критическая уязвимость в службе удаленного рабочего стола Windows

- RCE уязвимость CVE-2019-0708 в Remote Desktop Services

- Защита от уязвимости BlueKeep CVE-2019-0708

- Обновления Windows для защиты от RDP уязвимости BlueKeep

- Выпущены обновления Windows для закрытия критической уязвимости CVE-2019-0708 в службах удалённых рабочих столов Terminal Services и Remote Desktop Services с возможностью эксплуатации через протокол RDP

- Злоумышленники могут получить доступ к каждому десятому открытому удаленному рабочему столу

- Xakep #263. Кредитки в опасности

- Продемонстрированы эксплоиты для свежих багов в Windows Remote Desktop Gateway

- Xakep #263. Кредитки в опасности

- Удаленное выполнение произвольного кода в протоколе RDP

CVE-2019-0708: Критическая уязвимость в службе удаленного рабочего стола Windows

14 мая 2019 года Microsoft сообщила о наличии критической уязвимости в реализации службы удаленных столов (ранее служба терминалов) в Windows, которая позволяет атакующему, не прошедшему проверку подлинности, через протокол RDP удаленно выполнить произвольный код на целевой системе. RCE (Remote Code Execution) уязвимость описана в CVE-2019-0708 и ей присвоено неофициальное название BlueKeep. Уязвимости подвержены только старые версии Windows – начиная с Windows XP (Windows Server 2003) и заканчивая Windows 7 (Windows Server 2008 R2). Более новые версии (Windows 10, 8.1 и Windows Server 2012R2/2016/2019) данной уязвимости в RDS не подвержены.

RCE уязвимость CVE-2019-0708 в Remote Desktop Services

Уязвимость присутствует не в самом протоколе RDP, а в реализации службы удаленных рабочих столов (Remote Desktop Service) в старых версиях Windows. Для эксплуатации уязвимости необходим только сетевой доступ к компьютеру с подверженной версией Windows и наличие на нем включенной службы RDP (доступ к которой не должен блокироваться межсетевыми экранами). Т.е. если ваш Windows хост доступен из интернета через RDP, это означает, что уязвимость может быть эксплуатирована кем угодно. Уязвимость реализуется за счет отправки специального запроса к службе удаленного рабочего стола через RDP, преаутентфикация удаленного пользователя при этом не требуется. После реализации уязвимости BlueKeep атакующий может удаленно выполнить произвольный код на целевой системе с правами SYSTEM.

Microsoft отмечает, что есть весьма высокая вероятность появления автоматических червей, которые будут используют уязвимость в RDS для распространения в локальных сетях. Таким образом масштаб атак может достигнуть результатов червя WannaCry (использовал уязвимость в протоколе SMB CVE-2017-0144 — EternalBlue).

Защита от уязвимости BlueKeep CVE-2019-0708

Для защиты от уязвимости CVE-2019-0708 (BlueKeep) Microsoft рекомендует оперативно установить обновления безопасности (перечислены в следующем разделе). Для уменьшения рисков реализации уязвимости на системах до момента установки обновления во внешнем периметре рекомендуются следующие действия:

- Временно отключить RDP доступ к компьютерам и отключить службу Remote Desktop Services или заблокировать внешний доступ на RDP на межсетевых экранах периметра сети и отключить проброс RDP портов в локальную сеть;

- Включить поддержку Network Level Authentication (NLA— Проверку подлинности на уровне сети) в настройках RDP на компьютере ) – возможно настроить как в Windows 7 /2008 R2, так и в Windows XP SP3. При включенной NLA для реализации уязвимости атакующему сначала нужно аутентифицироваться в службе Remote Desktop Services с помощью действительного аккаунта (реализовать атаку можно только под легитимным пользователем).

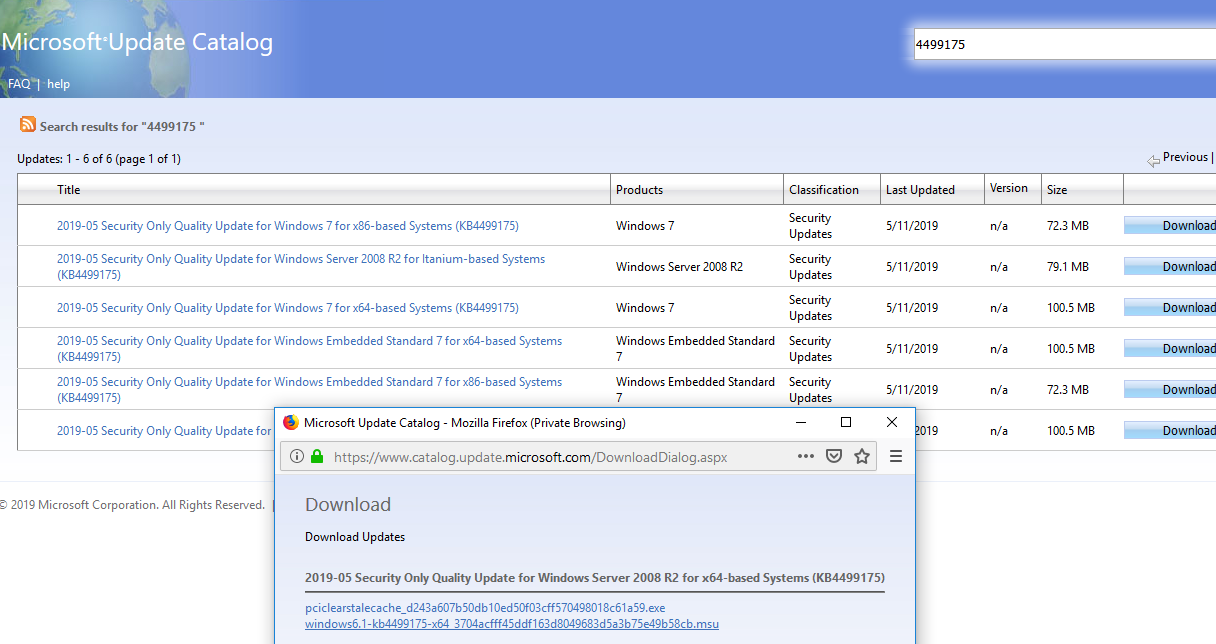

Обновления Windows для защиты от RDP уязвимости BlueKeep

Microsoft выпустила обновления для всех ОС Windows, подверженных уязвимости CVE-2019-0708 (BlueKeep). Патчи доступны для загрузки в каталоге обновлений Microsoft.

Несмотря на то, что Microsoft прекратила поддержку Windows XP и Windows Server 2003, для защиты от BlueKeep были выпушены обновления и для этих устаревших систем. Что лишний раз подчеркивает серьезность найденной уязвимости и высокий риск ее массовой эксплуатации.

Ниже приведены прямые ссылки на ручную загрузку обновлений для популярных версий Windows:

KB4500331:

Windows XP SP3 x86, x64 Windows XP Embedded, Windows Server 2003 SP2 x86, x64 — https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

В Windows XP и 2003 обновления kb4500331 придется устанавливать вручную.

Выпущены обновления Windows для закрытия критической уязвимости CVE-2019-0708 в службах удалённых рабочих столов Terminal Services и Remote Desktop Services с возможностью эксплуатации через протокол RDP

Если вы являетесь «счастливым» обладателем таких систем, как:

- Windows 7 32-bit SP1;

- Windows 7 64-bit SP1;

- Windows Server 2008 32-bit SP2;

- Windows Server 2008 (Itanium) SP2;

- Windows Server 2008 64-bit SP2;

- Windows Server 2008 R2 (Itanium) SP1;

- Windows Server 2008 R2 SP1;

то получить обновления к этим системам можно через Windows Update/WSUS в рамках месячных Майских пакетов обновлений Monthly Rollup. Найти ссылки для отдельной самостоятельной загрузки соответствующих обновлений для перечисленных систем можно в той же статье CVE-2019-0708.

Для тех, кто продолжает использовать такие устаревшие системы, как:

- Windows XP SP3 x86

- Windows XP Professional x64 Edition SP2

- Windows XP Embedded SP3 x86

- Windows Embedded POSReady 2009

- Windows Embedded Standard 2009

- Windows Server 2003 SP2 x86

- Windows Server 2003 x64 Edition SP2

можно ознакомиться с дополнительной информацией о критичности обновлений в статье KB4500705, а также о заменяемых обновлениями файлах в статье KB4500331. Прямая ссылка для самостоятельной загрузки обновлений для этих систем из онлайн-каталога Windows Update здесь.

Администраторы, распространяющие обновления через внутренний WSUS-сервер, могут импортировать загруженные вручную обновления для устаревших систем через оснастку управления Update Services (wsus.msc)

В качестве дополнительных мер безопасности рекомендуется:

- Включить поддержку аутентификации на уровне сети Network Level Authentication (NLA) на тех системах, где это поддерживается. Однако стоит понимать, что включение NLA не отменяет необходимости установки обновлений;

- Заблокировать доступ из внешних сетей по порту TCP 3389 до полного устранения уязвимости;

- Отключить службы удалённых рабочих столов Terminal Services/Remote Desktop Services на системах, где нет необходимости в использовании протокола RDP, либо на системах, где по каким-либо причинам невозможна установка выше обозначенных обновлений.

Злоумышленники могут получить доступ к каждому десятому открытому удаленному рабочему столу

Xakep #263. Кредитки в опасности

Эксперты Positive Technologies подсчитали, что всего за три недели (с конца февраля 2020 года) количество ресурсов, доступных через RDP, увеличилось на 9% и составило более 112 000. При этом свыше 10% таких ресурсов уязвимы перед проблемой BlueKeep (CVE-2019-0708), которая позволяет атакующему получить полный контроль над компьютером на базе Windows.

Для атаки достаточно отправить специальный RDP-запрос к уязвимым службам удаленного рабочего стола (RDS). Аутентификации при этом не требуется. В случае успеха злоумышленник сможет устанавливать и удалять программы в скомпрометированной системе, создавать учетные записи с максимальным уровнем доступа, читать и редактировать конфиденциальную информацию. Уязвимости подвержены операционные системы Windows 7, Windows Server 2008 и Windows Server 2008 R2.

По динамике роста числа открытых по RDP узлов на сегодняшний день лидирует Уральский федеральный округ: оно увеличилось на 21%, а общая доля узлов, уязвимых для BlueKeep, составляет 17%. Далее идут Сибирский (21% и 16% соответственно), Северо-Западный (19% и 13%), Северо-Кавказский (18% и 17%), Южный (11% и 14%), Приволжский (8% и 18%), Дальневосточный (5% и 14%) и Центральный федеральные округа (4% и 11%).

«На сетевом периметре российских компаний начало увеличиваться число ресурсов, атака на которые позволит злоумышленникам получить контроль над сервером и проникнуть в локальную сеть, — отметил директор экспертного центра безопасности Positive Technologies Алексей Новиков. — Мы связываем это, в первую очередь, с поспешным переводом части сотрудников на удаленную работу. Независимо от выбранного типа удаленного подключения разумно обеспечить удаленный доступ через специальный шлюз. Для RDP-подключений это Remote Desktop Gateway (RDG), для VPN — VPN Gateway. Удаленное подключение напрямую к рабочему месту использовать не рекомендуется».

В Positive Technologies предупреждают, что открытие доступа к отдельным подсетям сразу всем пользователям VPN существенно снижает защищенность организации и не только дает широкие возможности внешнему атакующему, но и повышает риск атаки со стороны инсайдера. Поэтому IT-специалистам необходимо сохранять сегментацию сетей и выделять необходимое число VPN-пулов.

Помимо этого, Positive Technologies рекомендует обратить внимание на критически опасную уязвимость (CVE-2019-19781) в ПО Citrix, которое используется в корпоративных сетях, в том числе для организации терминального доступа сотрудников к внутренним приложениям компании с любого устройства через интернет. В случае эксплуатации этой уязвимости злоумышленник получает прямой доступ в локальную сеть компании из интернета. Для проведения такой атаки не требуется доступ к каким-либо учетным записям, а значит, выполнить ее может любой внешний нарушитель.

Продемонстрированы эксплоиты для свежих багов в Windows Remote Desktop Gateway

Xakep #263. Кредитки в опасности

В рамках первого «вторника обновлений» в этом году специалисты Microsoft исправили и две критические уязвимости, которые влияют на Windows Server 2012, 2016 и 2019: CVE-2020-0609 и CVE-2020-0610. Согласно сообщению компании, компонент Windows Remote Desktop Gateway (RD Gateway, ранее Terminal Services Gateway) уязвим перед удаленным выполнением кода, что позволяет злоумышленникам захватывать уязвимые Windows-серверы, посредством RDP и специально созданных запросов.

Первый технический анализ этих проблем был опубликован ИБ-специалистом Маркусом Хатчинсом (он же MalwareTech), который также обнародовал исходный код сканера для проверки серверов на уязвимость.

Теперь другие исследователи представили первые эксплоиты для свежих уязвимостей. Так, первым был датский специалист, известный под псевдонимом Ollypwn. Он назвал пару уязвимостей общими именем BlueGate и на прошлой неделе обнародовал PoC-эксплоиты для CVE-2020-0609 и CVE-2020-0610, которые позволяют спровоцировать отказ в обслуживании (DoS).

Затем эксперт компании InfoGuard AG Лука Марчелли продемонстрировал собственный эксплоит, но уже обеспечивающий удаленное выполнение кода. Пока код эксплоита Марчелли еще не опубликован в открытом доступе, так как специалист работает над полноценной статьей для своего блога и хочет дать пользователям больше времени на установку патчей. Тем не менее, демонстрацию работы эксплоита можно увидеть ниже.

Ladies and gentlemen, I present you a working Remote Code Execution (RCE) exploit for the Remote Desktop Gateway (CVE-2020-0609 & CVE-2020-0610). Accidentally followed a few rabbit holes but got it to work! Time to write a blog post 😉

Хотя злоумышленники еще не начали активно искать и пытаться атаковать уязвимые серверы, согласно данным Shodan, таковых насчитывается почти 20 000, так что атаки вряд ли заставят себя ждать.

Удаленное выполнение произвольного кода в протоколе RDP

Стало известно об опасной уязвимости в протоколе RDP: корпорация Microsoft подготовила экстренный патч для уязвимости с идентификатором CVE-2019-0708, позволяющей выполнить произвольный код на целевой системе.

Уязвимость удаленного выполнения кода существует в службах удаленных рабочих столов (ранее они назывались службами терминалов), когда злоумышленник, не прошедший проверку подлинности, подключается к целевой системе с помощью RDP и отправляет специально созданные запросы. Эта уязвимость использует предаутентификацию и не требует взаимодействия с пользователем. Злоумышленник, успешно воспользовавшийся данной уязвимостью, может выполнить произвольный код в целевой системе.

The vulnerability (CVE-2019-0708) resides in the “remote desktop services” component built into supported versions of Windows, including Windows 7, Windows Server 2008 R2, and Windows Server 2008. It also is present in computers powered by Windows XP and Windows 2003, operating systems for which Microsoft long ago stopped shipping security updates.

Чтобы воспользоваться уязвимостью, злоумышленнику необходимо отправить специально созданный запрос службе удаленных рабочих столов целевых систем через RDP.

Интересным является тот факт, что эту или схожую уязвимость продавали в «даркнете» как минимум с сентября прошлого года:

description:

This is a bug in RDP protocol.

That means you may exploit any Windows remotely who enables RDP.

vulnerability type:

Heap overflow

affected versions:

Windows 2000/XP/2003/Vista/7/2008(R2)

privilege level obtained:

SYSTEM privilege

reliability:

90% for one core / 30% for multiple core

exploitation length:

around 10 seconds

Possible buyer, [30.09.18 12:58]

affected versions:

Windows 2000/XP/2003/Vista/7/2008(R2)

LOL

Possible buyer, [30.09.18 12:58]

is it pre-auth or post-auth vuln?

SELLER, [30.09.18 12:59]

Pre

Possible buyer, [30.09.18 12:59]

for how much they/he/she sells it?

SELLER, [30.09.18 12:59]

500

SELLER, [30.09.18 12:59]

Shared

Possible buyer, [30.09.18 12:59]

500k USD?

SELLER, [30.09.18 13:00]

So u can guess it was sold few times

This vulnerability is pre-authentication and requires no user interaction. In other words, the vulnerability is ‘wormable’, meaning that any future malware that exploits this vulnerability could propagate from vulnerable computer to vulnerable computer in a similar way as the WannaCry malware spread across the globe in 2017.