- Vega для kali linux

- Automated, Manual, and Hybrid Security Testing

- Поиск уязвимостей сайтов с помощью Vega на Kali Linux

- Шаг 1. Установка Vega

- Шаг 2. Запуск Vega

- Шаг 3. Конфигурирование Vega

- Проксирование HTTP-запросов Vega (опционально)

- Использование User-Agent Tor’а (опционально)

- Модерация HTTP-запросов (опционально)

- Шаг 4. Сканирование сайта с помощью Vega

- Шаг 5. Интерпретация предупреждений Vega

- Vega поможет защитить ваш сайт

- Install and Use Vega on Kali Linux 2020 — Web penetration Testing

- Configuring Kali Linux 2020 for Vega

- Downloading and Installing Vega on Kali Linux

- Web Penetration Testing with Vega

- Scanner Mode:

- Proxy Mode:

Vega для kali linux

Vega is a free and open source web security scanner and web security testing platform to test the security of web applications. Vega can help you find and validate SQL Injection, Cross-Site Scripting (XSS), inadvertently disclosed sensitive information, and other vulnerabilities. It is written in Java, GUI based, and runs on Linux, OS X, and Windows.

Vega can help you find vulnerabilities such as: reflected cross-site scripting, stored cross-site scripting, blind SQL injection, remote file include, shell injection, and others. Vega also probes for TLS / SSL security settings and identifies opportunities for improving the security of your TLS servers.

Vega includes an automated scanner for quick tests and an intercepting proxy for tactical inspection. The Vega scanner finds XSS (cross-site scripting), SQL injection, and other vulnerabilities. Vega can be extended using a powerful API in the language of the web: Javascript.

Vega was developed by Subgraph in Montreal.

Automated, Manual, and Hybrid Security Testing

Automated Scanner

Vega includes a website crawler powering its automated scanner. Vega can automatically log into websites when supplied with user credentials.

Intercepting Proxy

Vega can be used to observe and interact with communication between clients and servers, and will perform SSL interception for HTTP websites.

Proxy Scanner

The Vega proxy can also be configured to run attack modules while the user is browsing the target site through it. This allows for semi-automated, user-driven security testing to ensure maximum code coverage.

Источник

Поиск уязвимостей сайтов с помощью Vega на Kali Linux

Выдержать атаку мотивированного хакера — это одна из самых важных обязанностей, которую должен выполнять системный администратор. Это особенно справедливо для веб-сайтов, которые содержат конфиденциальную информацию о клиентах, и у которых большой объем пользователей. Поэтому очень важно, чтобы системный администратор принимал активные меры для поиска и устранения уязвимостей на своих сайтах.

Одним из инструментов, который может помочь в этом деле, является Vega Vulnerability Scanner — бесплатный, опенсорсный инструмент с графическим интерфейсом для проведения веб-аудита, разработанный компанией Subgraph . Этот инструмент содержит несколько интересных функций, таких как прокси-сканер , но мы сосредоточимся на его возможности по автоматизированному тестированию безопасности, который может помочь нам найти и проверить SQL-инъекцию, межсайтовый скриптинг (XSS), непреднамеренно раскрытую конфиденциальную информацию и многие другие уязвимости.

Конечно, на рынке есть аналогичные Vega сканеры веб-приложений. Сканер Burp Suite от Portswigger . Оба предлагают премиальные сканеры уязвимостей, но сканер Vega может выполнять многие из тех же задач абсолютно бесплатно. Сканер Vega позволяет при каждом сканировании находить и понимать серьезность уязвимостей веб-приложений путем простого, четкого и краткого отображения полезных данных.

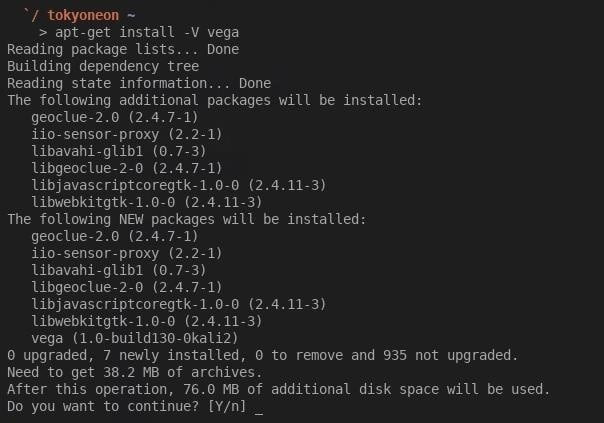

Шаг 1. Установка Vega

Если вы используете Kali Linux, то вам повезло, поскольку Vega Vulnerability Scanner обычно поставляется в большинстве версий Kali. Если вы не уверены в том, что в вашей Kali установлена Vega, то вы можете запустить в терминале команду apt-get, как показано ниже. Вы получите сообщение о том, что она уже установлена, а если это не так, то она установит ее для вас.

Если вы используете дистрибутив для пентестинга BlackArch, то вы можете установить Vega Vulnerability Scanner с помощью команды, указанной ниже. BlackArch не использует диспетчер пакетов APT, поэтому мы будем использовать Pacman. Не будем подробно останавливаться на последующих шагах, касающихся использования непосредственно BlackArch, но в целом это аналогичный процесс, поэтому вам будет не слишком трудно следить за нашим описанием.

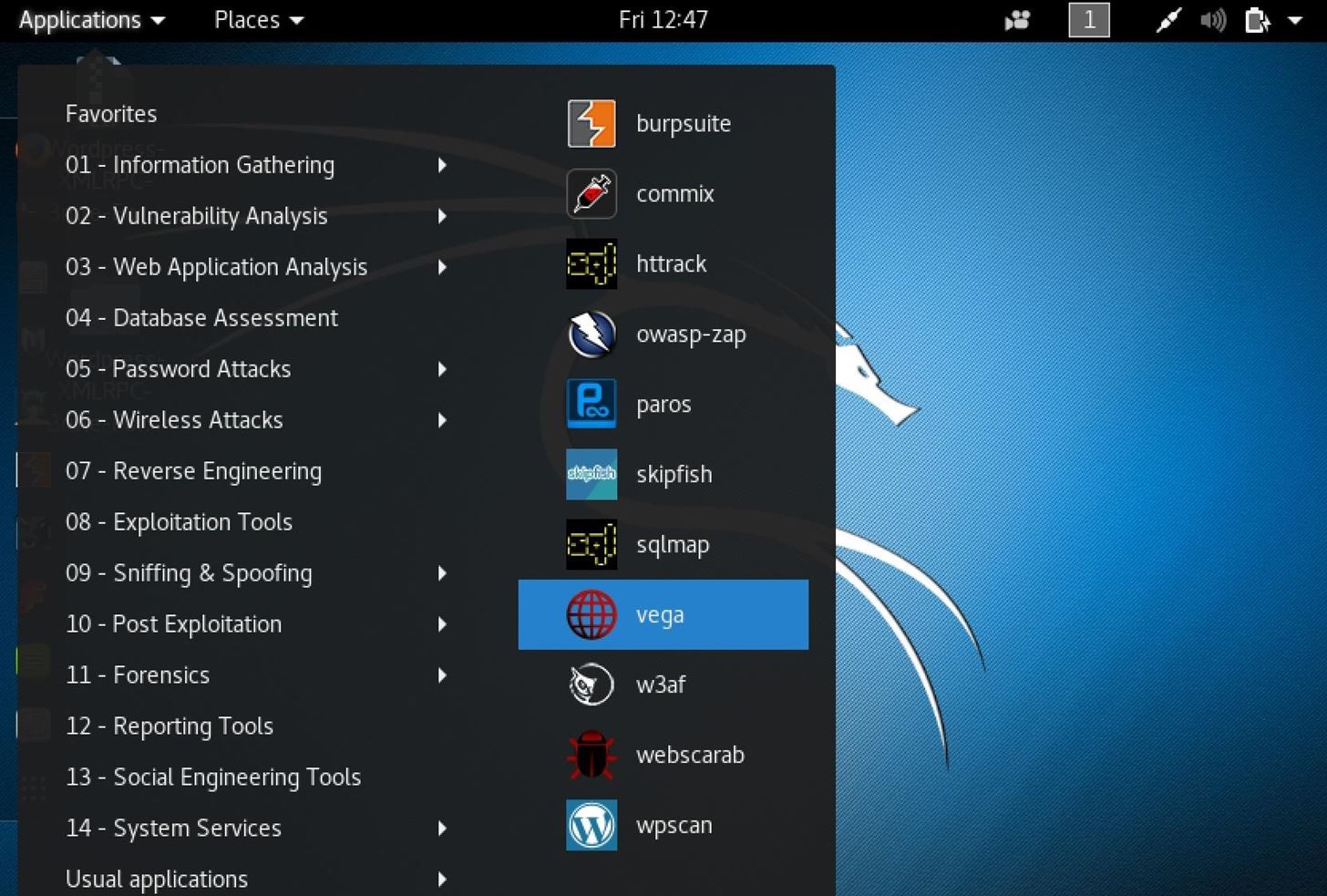

Шаг 2. Запуск Vega

В Kali Linux инструменты автоматически сортируются по категориям, поэтому кликните на «Applications», затем наведите курсор мыши на категорию «Web Application Analysis» и кликните по «Vega». В зависимости от того, используете ли вы что-то вроде XFCE, облегченной версии Kali, меню «Applications» может выглядеть несколько иначе. Вы также можете просто найти «Vega» из окна «Show Applications».

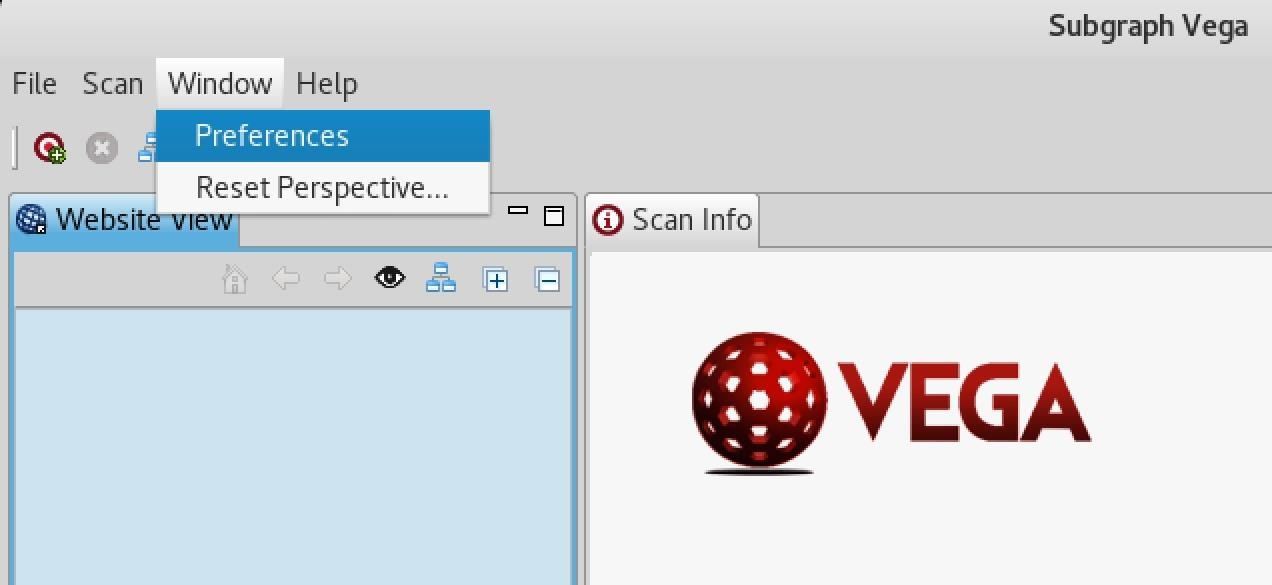

Шаг 3. Конфигурирование Vega

После запуска любого приложения в первый раз очень здорово просматривать доступные настройки и параметры. В верхнем левом углу щелкните меню «Window», затем просмотрите «Preferences», по которым мы пройдемся в следующих двух шагах.

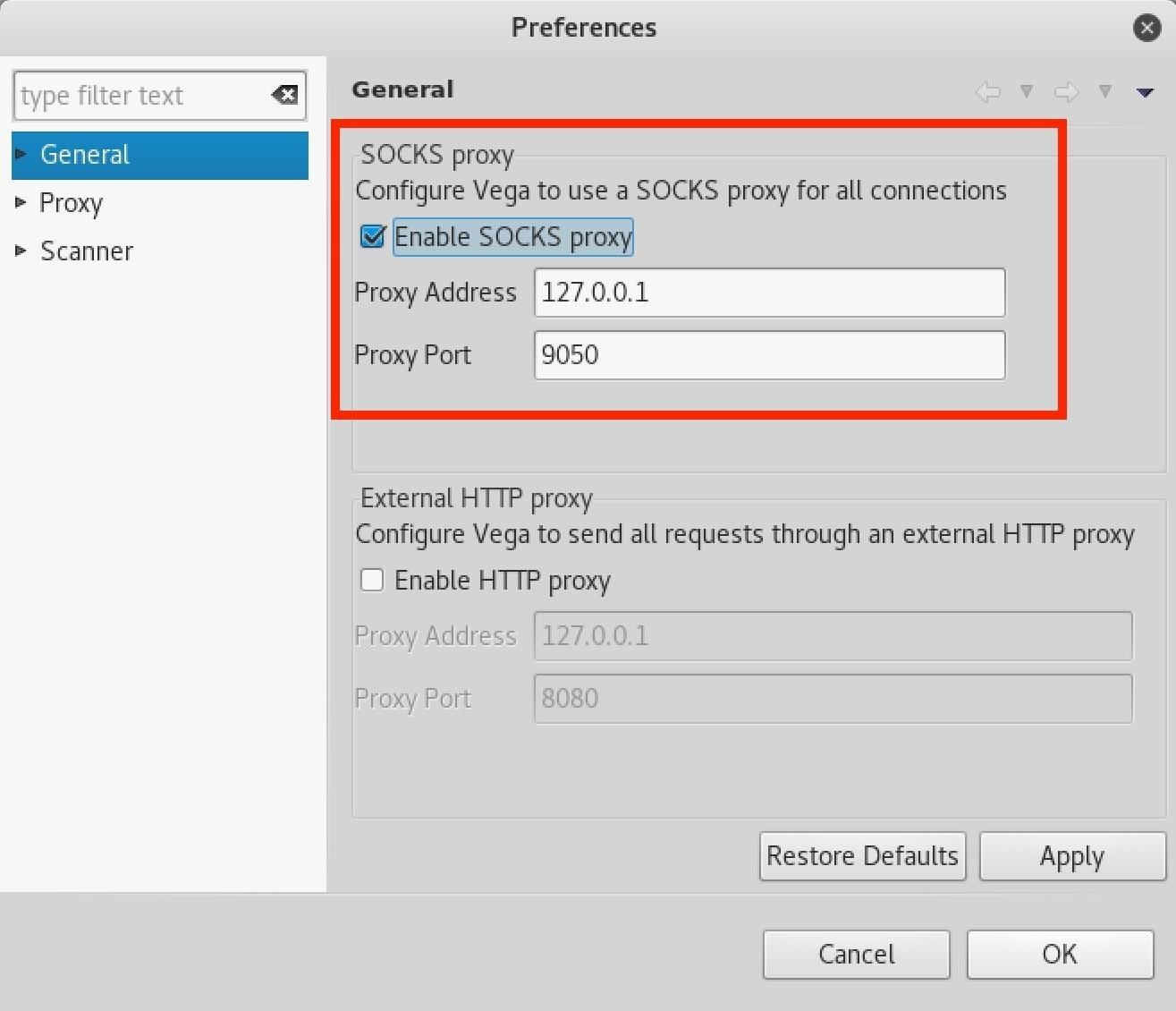

Проксирование HTTP-запросов Vega (опционально)

Если вы предпочитаете анонимизировать свои сканирования с помощью Vega и проксировать все подключения, то установите флажок «Enable SOCKS proxy» в разделе «General» и введите адрес прокси-сервера и его порт. Если вы используете Tor, введите адрес и порт Tor, по умолчанию это 127.0.0.1:9050. Это поможет скрыть источник сканирования. В противном случае, если вы используете бесплатный или премиальный прокси-сервис, то выберите адрес и порт, которые вы предпочитаете.

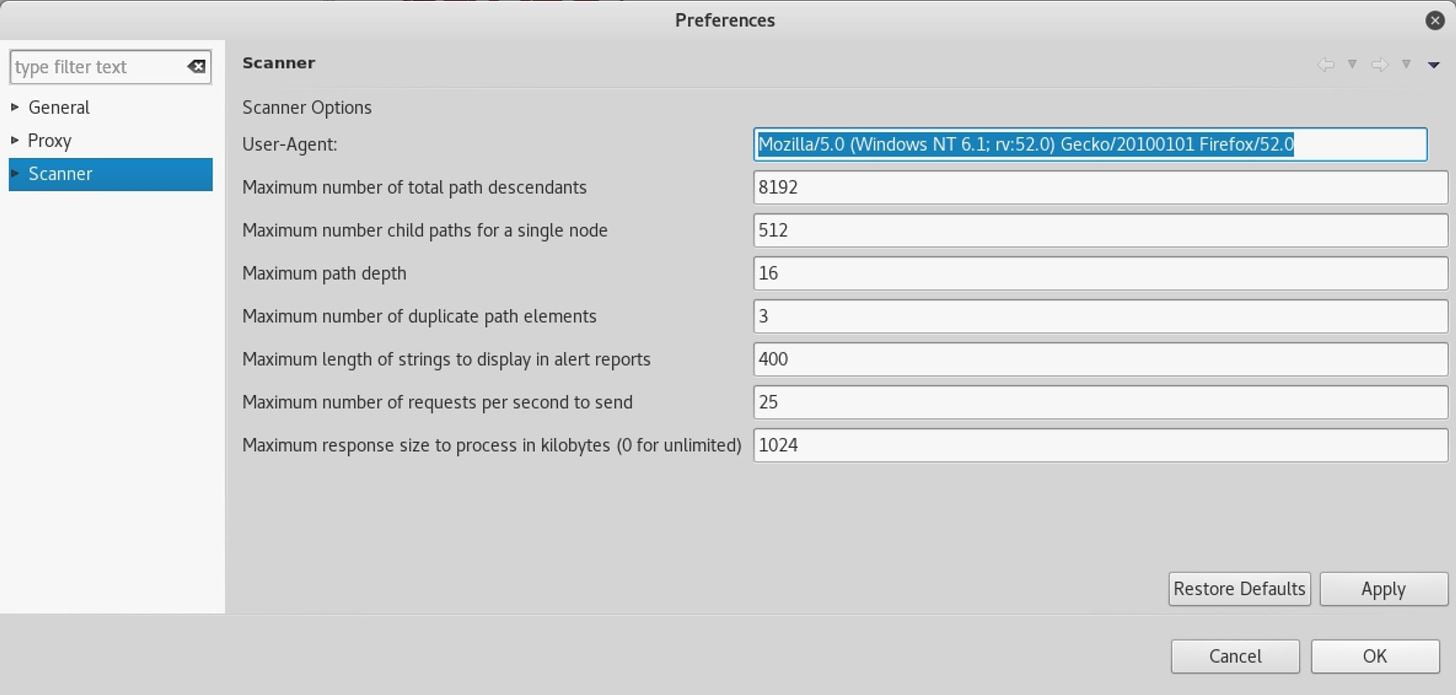

Использование User-Agent Tor’а (опционально)

Если вы решите проксировать сканирование Vega через Tor, то вы можете также использовать возможность изменения User-Agent приложения Vega на User-Agent самого Tor Browser’а. Это поможет вам получить доступ к некоторым (но не всем) веб-сайтам, которые блокируют HTTP-запросы Tor.

Чтобы изменить User-Agent Vega, кликните на категорию «Scanner» и введите User-Agent браузера Tor в поле справа от «User-Agent». Затем нажмите «Apply» и «OK», чтобы сохранить изменения. Ниже приведен текущий User-Agent браузера Tor по состоянию на февраль 2018 года.

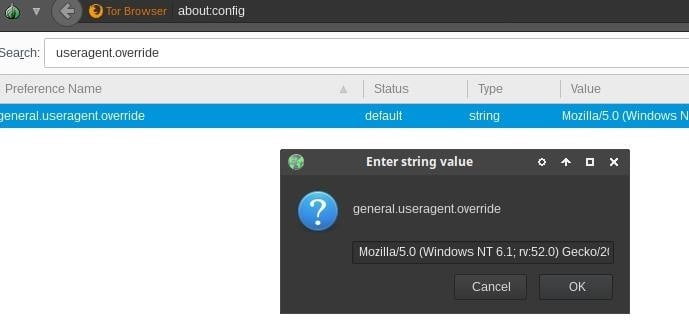

User-Agent браузера Tor будет изменяться с каждым крупным обновлением Tor Browser. Чтобы найти последний User-Agent, откройте последнюю версию браузера Tor и введите about:config в адресную строку. Если вы видите всплывающее окно с предупреждением, выберите «I accept the risk», а затем введите useragent.override в строке поиска.

Сделайте двойной клик на появившейся записи. Это вызовет всплывающее окно и позволит скопировать строку User-Agent. Кроме того, вы также можете кликнуть правой кнопкой мыши и выбрать из контекстного меню команду «Copy».

Модерация HTTP-запросов (опционально)

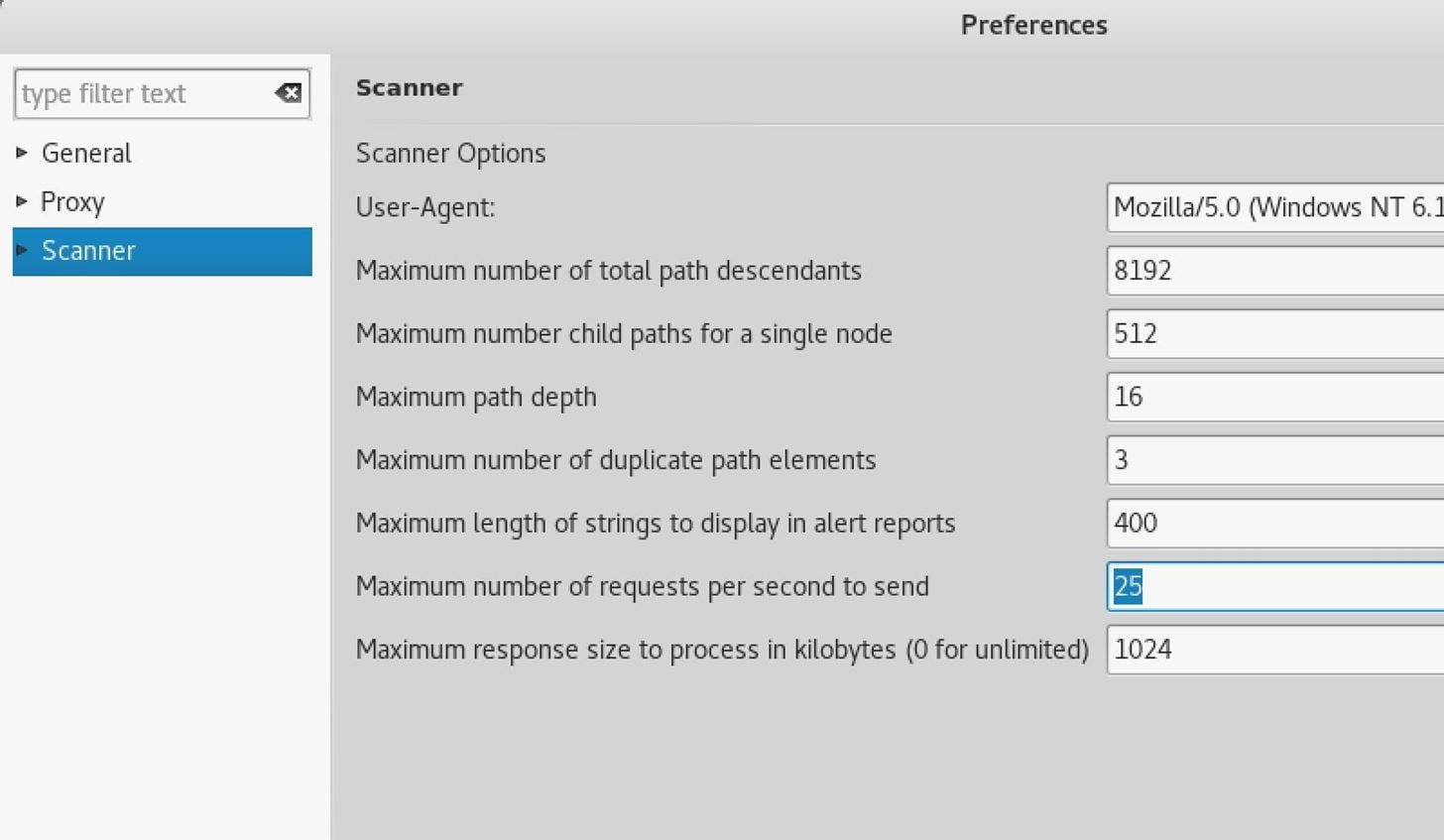

Еще одна вещь в меню Scanner, которую вы можете изменить — это опция максимального количества запросов в секунду для отправки («Maximum number of requests per second to send»). По умолчанию программа настроена на 25 запросов в секунду.

В зависимости от сценария такое количество запросов может быть слишком большим или слишком маленьким. Если предположить, что у вас есть разрешение на сканирование веб-сайта с помощью Vega, то 10 запросов в секунду, скорее всего, будет нормальным. С сайтами, которыми владеете вы, 100 запросов в секунду будет более подходящей величиной. Но это уже на ваше усмотрение.

Вы не заметите какого-то значительного увеличения скорости обработки, если будете использовать большее количество запросов в секунду, поэтому безопасно установить это значение повыше. Не волнуйтесь — Vega не является инструментом для совершения DdoS-атак. Ваша пропускная способность и пропускная способность веб-сайта автоматически уменьшат количество запросов.

Это то, что касается настроек Vega . Настройки «Слушателя» (Listener) в разделе «Proxy» — это настройки, не связанные со сканером. Настройки «Debug» в разделе «Scanner» предназначены для разработчиков Vega.

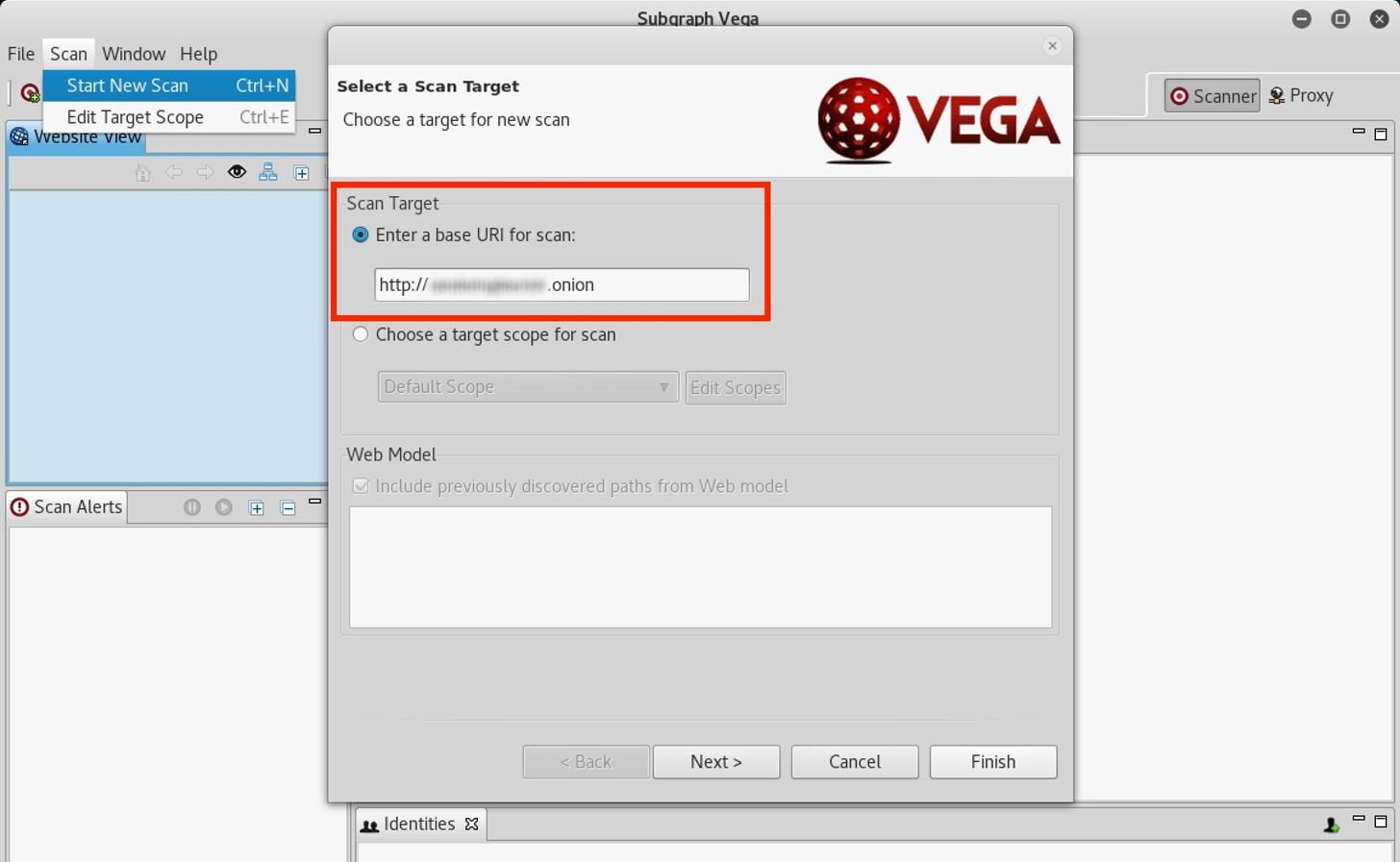

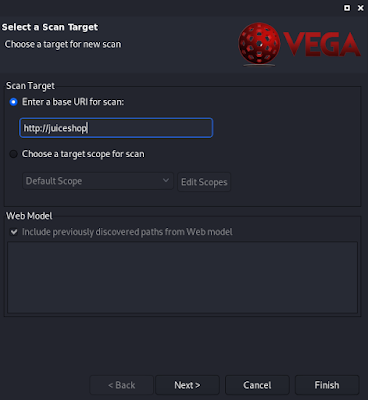

Шаг 4. Сканирование сайта с помощью Vega

Теперь, после установки и настройки Vega, мы готовы начать сканирование веб-сайта. Чтобы начать сканирование, откройте меню «Scan» в левом верхнем углу и кликните на «Start New Scan». Vega покажет нам окно «Select a Scan Target». Введите URL-адрес цели в поле «Scan Target», а затем нажмите «Next».

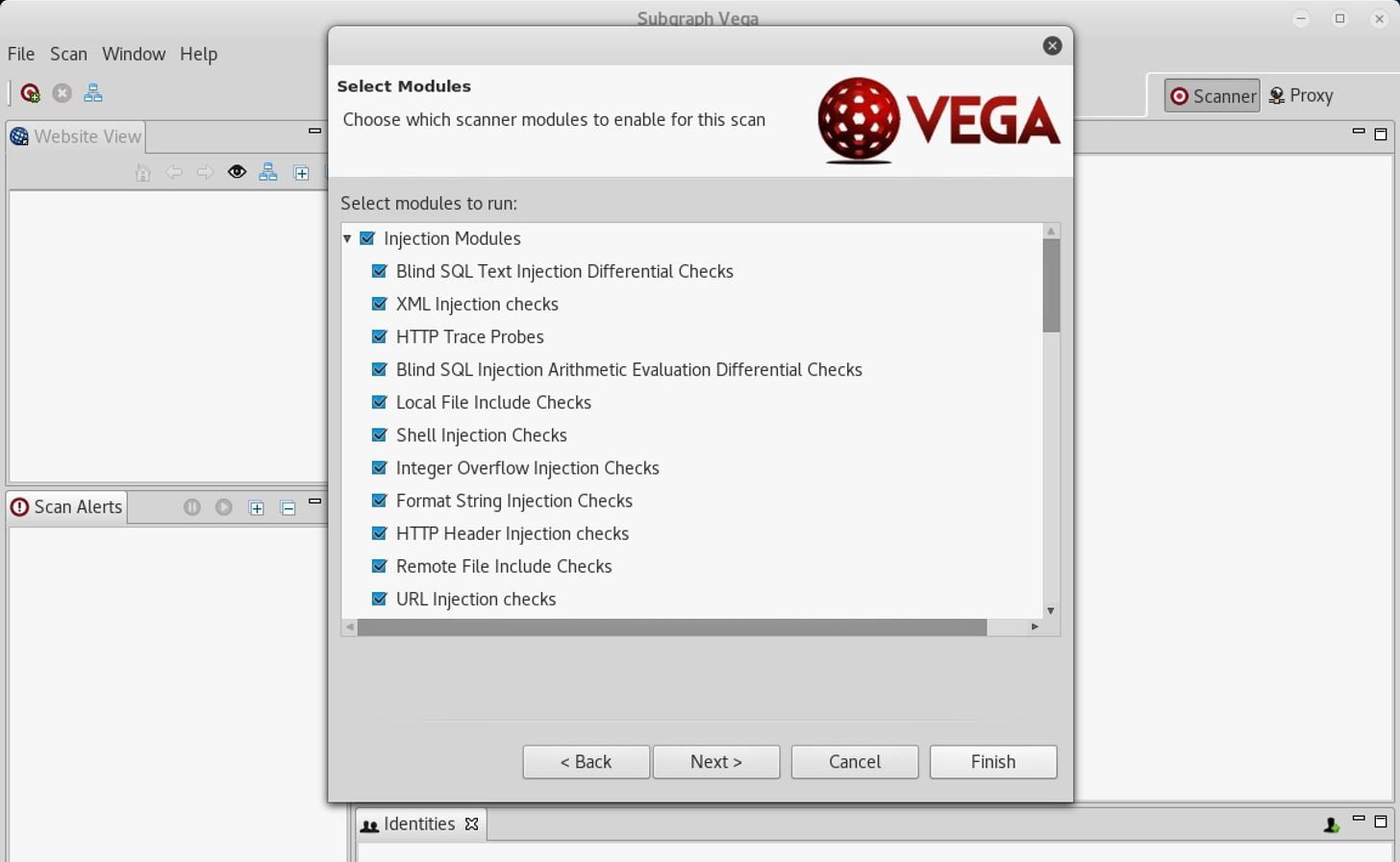

Vega имеет десятки модулей, предназначенных для поиска широкого спектра распространенных уязвимостей веб-серверов, таких как уязвимости SQL, XSS и XML. Если вы хотите включить все модули сканера, просто убедитесь, что все модули выбраны и кликните «Finish», чтобы начать сканирование веб-сайта. В противном случае снимите флажки с тех модулей, которые вам не нужны в тестировании.

Примечание. Нам не нужно настраивать «Authentication Options» или «Parameters» — это следующие две страницы опций, которые появляются, если вы продолжаете выбирать «Next», поэтому мы просто кликаем на «Finish» после того, как выбрали нужные модули.

Сканирование может занять от 2 минут до 8 часов в зависимости от размера веб-сайта и количества запросов в секунду, которые мы установили ранее. Вы узнаете, что сканирование началось, когда целевой веб-сайт появится на вкладке «Scan Alerts» и начнут приходить сообщения. Когда сканирование завершится, вы получите отчет с подробными сведениями об обнаруженных уязвимостях.

Шаг 5. Интерпретация предупреждений Vega

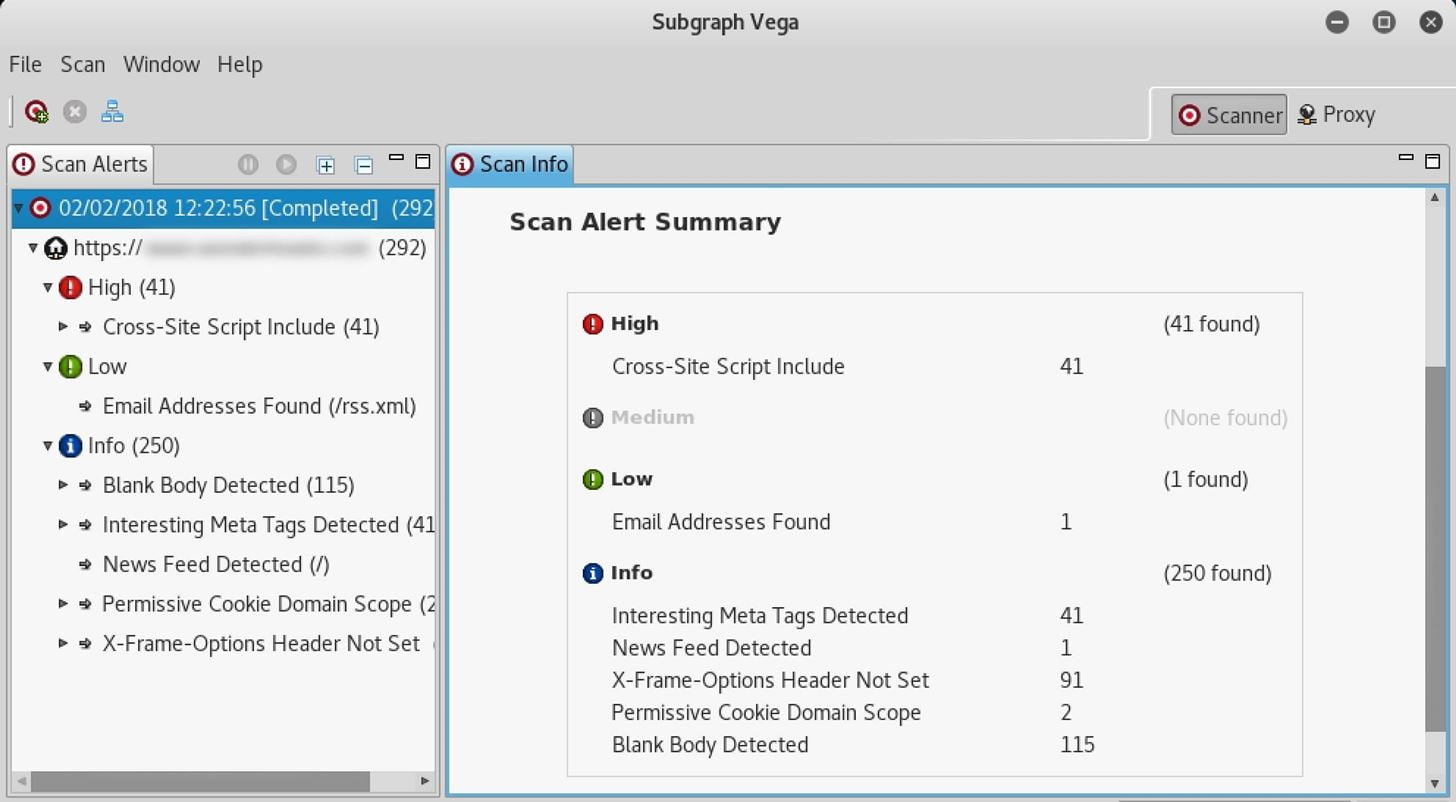

Когда сканирование будет завершено, Vega четко и кратко отобразит сводку предупреждений.

Если Vega показывает предупреждение уровня «high», не паникуйте. Модули Vega чувствительны и иногда создают ложно-положительные предупреждения о найденных уязвимостях, которых на самом деле нет. Ложные срабатывания не обязательно являются плохими. При этом рекомендуется проработать отчет и вручную изучить каждое предупреждение. Думайте об этих предупреждениях как о тех местах, которые заслуживают более внимательного изучения, а не как о конкретных признаках того, что что-то нужно исправлять.

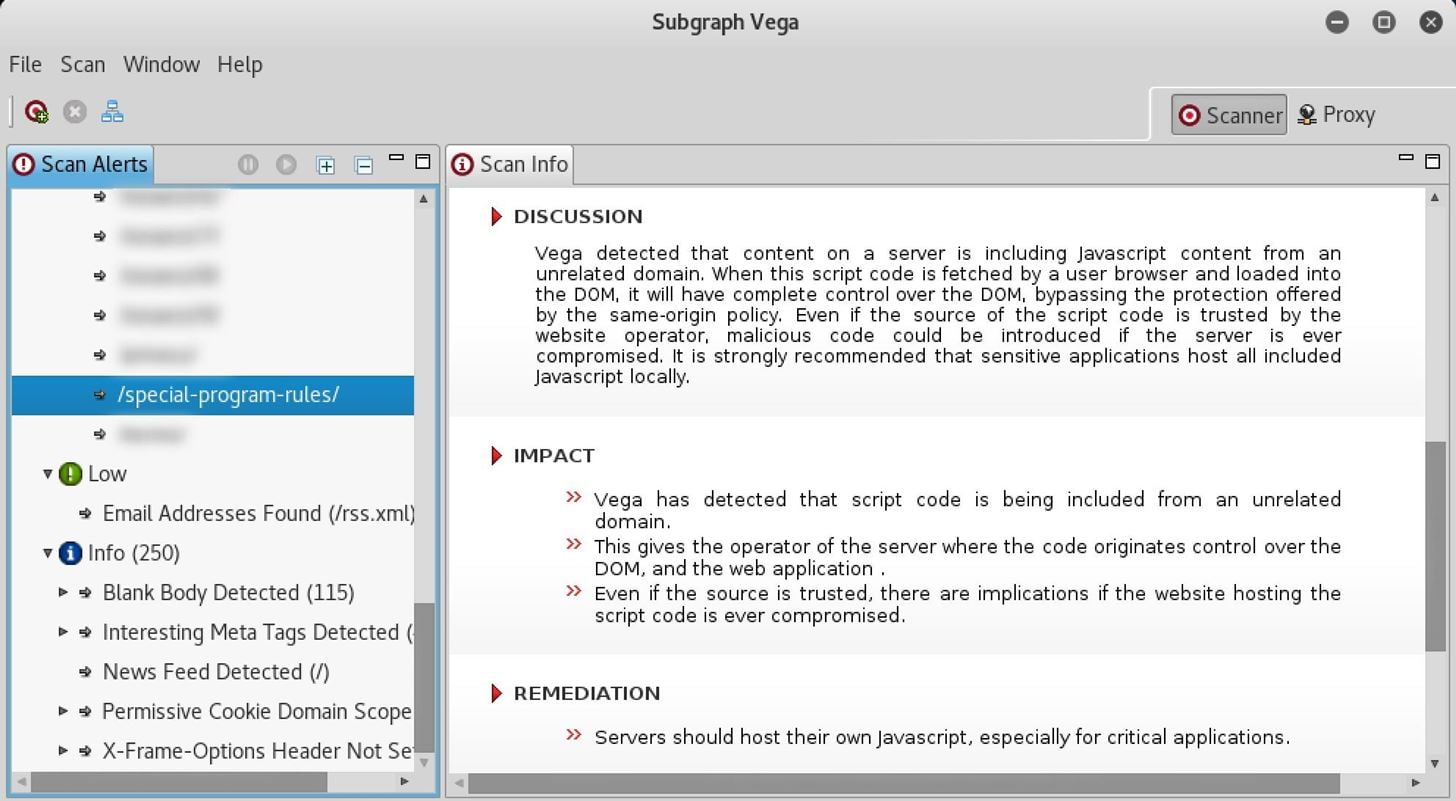

Вега делает фантастическую работу, объясняя, что означает каждое предупреждение, каково их влияние на наши сайты, и какие есть способы устранения найденных уязвимостей. Она также содержит полезные ссылки, которые могут нам помочь лучше понять, что делать с этими уязвимостями.

Клик по любому предупреждению выдаст нам массу полезной информации.

Vega поможет защитить ваш сайт

Vega — отличный инструмент, который поможет исследователям безопасности лучше понять пентестинг веб-приложений. Большой выбор ее модулей позволяет даже начинающим пользователям глубоко вникать в потенциальные риски безопасности и оценивать их серьезность для веб-сайтов. Любой, кто заинтересован в повышении безопасности своего сайта и улучшении своих навыков взлома в Интернете, полюбит Vega и ее простоту в использовании, во всяком случае, мы надеемся на это.

Источник

Install and Use Vega on Kali Linux 2020 — Web penetration Testing

Vega is an open source and cross platform web application penetration testing tool built in Java. Vega has a JavaScript based API which makes it even more powerful and flexible. In our today’s article we are going to install and use Vega on our Kali Linux 2020.4 system without getting any error and use it.

Using Vega is pretty easy by reading our detailed guide, everyone can install & use it to perform a scan also as a proxy. Vega did not comes with Kali Linux. Vega come pre-installed on some previous versions of Kali Linux, but now we need to install it manually, before that we need to do some configuration on our system.

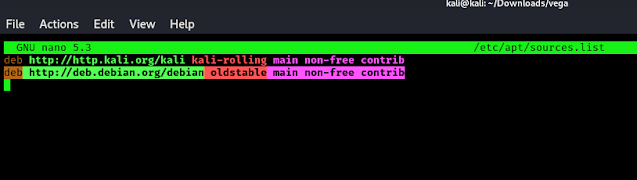

Configuring Kali Linux 2020 for Vega

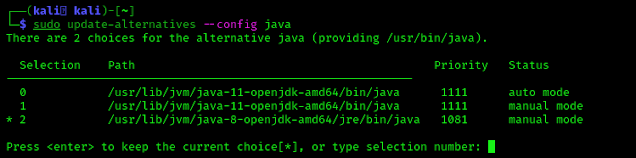

First we need to setup our java version to 8. To do it we need to run following command on our terminal:

The screenshot of the command is following:

Here we can see that our default Java version is marked by * i.e. Java version 11. To select Java version 8 we need to find the row number of Java 8. In our case Java 8 is on number 2. We need to type 2 and hit enter.

Now we have selected Java version 8 on our system. To check it we can run the previous command again to see the *’s location. It should be on Java 8.

The above command will add Debian repository. We just need to update our cache by using update command:

Now we are going to install libwebkit on our system, to do it we need to run following command:

This may took some time depending on our internet speed and system performance. After this we may need to restart our system to see effects. We rebooted our system.

If we wish we can remove the Debian repository now by using following command:

Downloading and Installing Vega on Kali Linux

We can download Vega from the official website and Here we got the download option.

After click on the download button we got options for various systems like Mac, Linux and Windows. Here we are using Kali Linux and we have 64 bit system so we download the 64 bit version of Linux.

It will be unzip in seconds then we need to navigate to vega unzipped directory by using cd command:

We can see the files, we just need to run following command to start Vega on our Kali Linux system.

After this we can see that Vega is opened in our front as we can see in the following screenshot:

Web Penetration Testing with Vega

There are two ways to start a scan in Vega. We can use the Scanner mode or We can choose the Proxy mode. First we talk about Scanner mode.

Scanner Mode:

In Scanner mode first we need to choose the «Start New Scan» option from the Scan menu.

In the window, we enter the target website URL and click on Finish.

Then Vega will start the scan. After ending the scan we got the result as we can see in the following screenshot:

Here we can see we got 51 High risk on our vulnerable localhost server.

To check more details about the scan results and know about the vulnerabilities we need to look up at Scan Alerts in the left-hand side panel. Clicking on an alert shows us the details as we can see in the following screenshot:

This is how we can scan a website or web application using Vega on our Kali Linux system in 2020.

Proxy Mode:

This is very similar to Burp Suite and WebScarab. Vega also has a proxy feature, where we can intercept and analyze the requests manually too!

We are also able to edit and replay the requests to perform a manual check.

This is how we can install & use Vega on Kali Linux 2020 versions and use it to do web penetration testing. Vega is still a good all-in one tool for bug bounty hunters and cybersecurity experts.

Liked our tutorials then please do subscribe our website using mail id for free, our new articles will be send in mail. We are also available on Twitter and GitHub. Also follow us there we post updates there.

For any problem please comment down below in the comment section, we will happy to help. We always reply.

Источник