- Средства для определения VID и PID флешки

- Как узнать VID и PID флешки

- Способ 1: ChipGenius

- Способ 2: Flash Drive Information Extractor

- Способ 3: USBDeview

- Способ 4: ChipEasy

- Способ 5: CheckUDisk

- Способ 6: Изучение платы

- Способ 7: Свойства устройства

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Как узнать, какие USB устройства подключались к Linux

- Как узнать о том, что посторонние копировали файлы с компьютера

- Ошибка «Wrong timestamp format found in «/var/log/syslog»»

- Как установить usbrip

- Установка в Kali Linux

- Установка в BlackArch

- Как посмотреть историю подключения USB в Linux

- Как конвертировать дату в файле syslog для usbrip

- Как использовать usbrip в Arch Linux, BlackArch и их производных

- Как в usbrip проверить файл с другой системы

- Как узнать тип USB устройства и его производителя

- Вывод информации только по съёмным устройствам, по определённому USB устройству или за конкретные дни

- Показ только определённой информации

- Создание списка доверенных устройств

- Выявление подключения чужих USB устройств к компьютеру в Linux

- Сохранение результатов в файл

- Анализ только последних записей

- Заключение

- Связанные статьи:

- Рекомендуется Вам:

- 3 комментария to Как узнать, какие USB устройства подключались к Linux

Средства для определения VID и PID флешки

USB-флешки – устройства надежные, но риск поломки есть всегда. Причиной тому может быть некорректная работа, сбой микропрограммы, неудачное форматирование и так далее. В любом случае, если это не физическое повреждение, можно попытаться ее восстановить программными средствами.

Проблема в том, что не каждый инструмент подходит для восстановления конкретной флешки, и использование неправильной утилиты может окончательно вывести ее из строя. Но зная VID и PID накопителя, можно определить тип его контроллера и подобрать подходящую программу.

Как узнать VID и PID флешки

VID служит для идентификации производителя, PID – идентификатор самого устройства. Соответственно, каждый контроллер на съемном накопителе помечен этими значениями. Правда, некоторые недобросовестные производители могут пренебрегать платной регистрацией ID-номеров и присваивать их просто наугад. Но в основном это касается дешевой китайской продукции.

Для начала убедитесь, что флешка хоть как-то определяется компьютером: слышен характерный звук при подключении, она видна в списке подключенных устройств, отображается в «Диспетчере задач» (возможно, как неизвестное устройство) и прочее. В противном случае шансов мало не только на определение VID и PID, но и на восстановление носителя.

ID-номера можно быстро определить с помощью специализированных программ. Как вариант, можно использовать «Диспетчер устройств» или просто разобрать флешку и найти информацию на ее «внутренностях».

Обратите внимание, что карты MMC, SD, MicroSD не имеют значений VID и PID. Применяя к ним один из способов, Вы получите только идентификаторы кардридера.

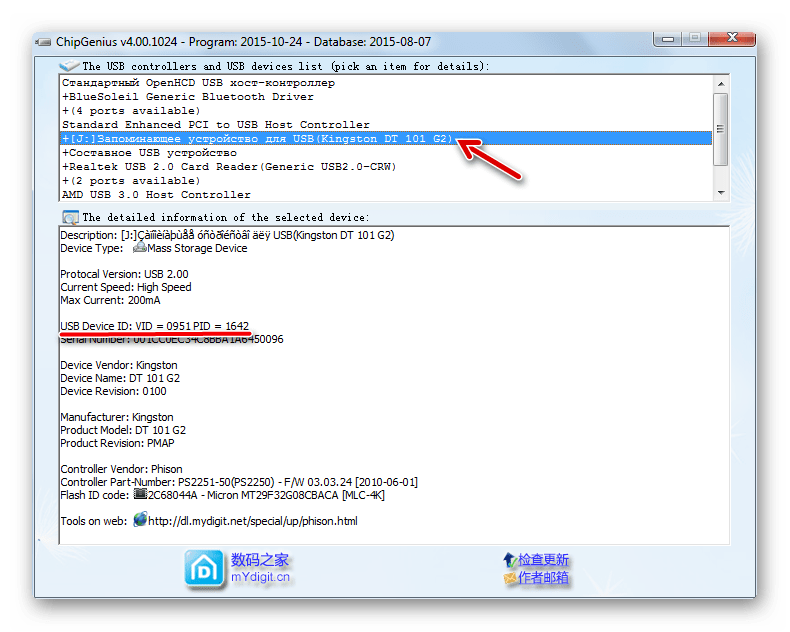

Способ 1: ChipGenius

Прекрасно считывает основную техническую информацию не только с флешек, но и со многих других устройств. Интересно, что ChipGenius имеет собственную базу VID и PID, чтобы выдать предположительную информацию об устройстве, когда по какой-то причине не удается опросить контроллер.

Чтобы воспользоваться данной программой, сделайте следующее:

- Запустите ее. В верхней части окна выберите флешку.

- Снизу напротив значения «USB Device ID» Вы увидите VID и PID.

Обратите внимание: старые версии программы могут работать некорректно – скачивайте последние (по ссылке выше можно найти именно такую). Также в некоторых случаях она отказывается работать с портами USB 3.0.

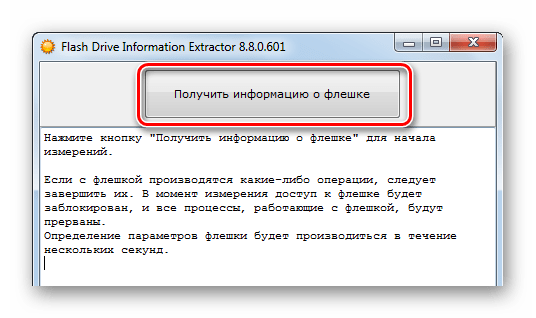

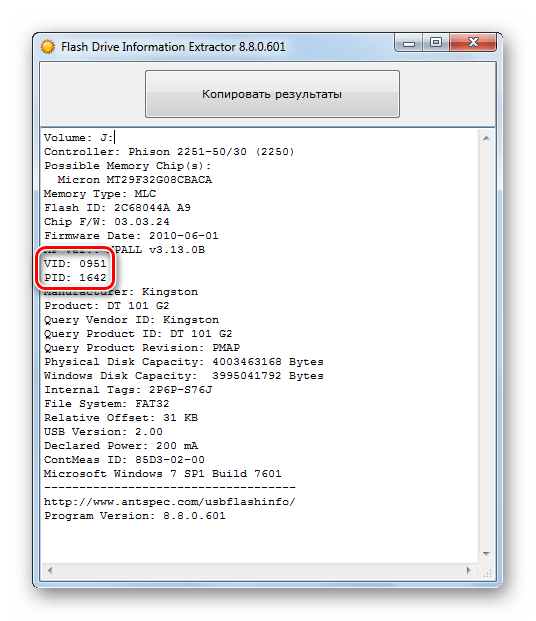

Способ 2: Flash Drive Information Extractor

Данная программа дает более подробную информацию о накопителе, конечно же, включая VID и PID.

После того, как Вы загрузили программу, сделайте следующее:

- Запустите ее и нажмите кнопку «Получить информацию о флешке».

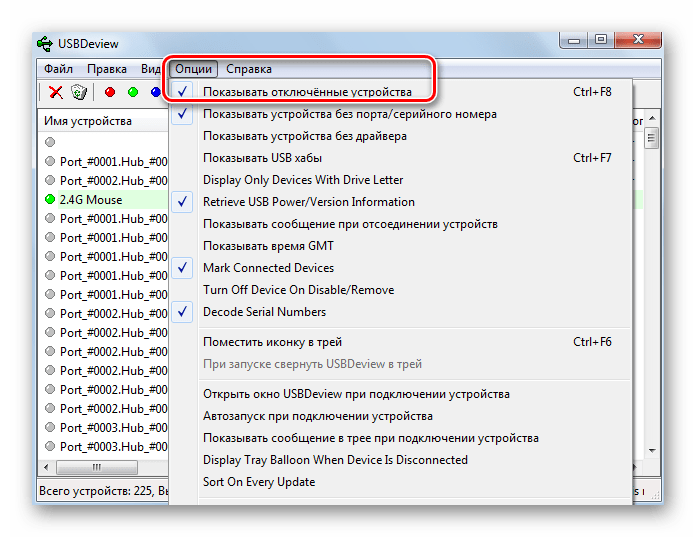

Способ 3: USBDeview

Основная функция этой программы – отображение списка всех устройств когда-либо подключаемых к данному ПК. Дополнительно можно получить подробную информацию о них.

Инструкция по использованию заключается в следующем:

- Запустите программу.

- Для того, чтобы быстрее найти подключенный накопитель, нажмите «Опции» и уберите галочку с пункта «Показывать отключенные устройства».

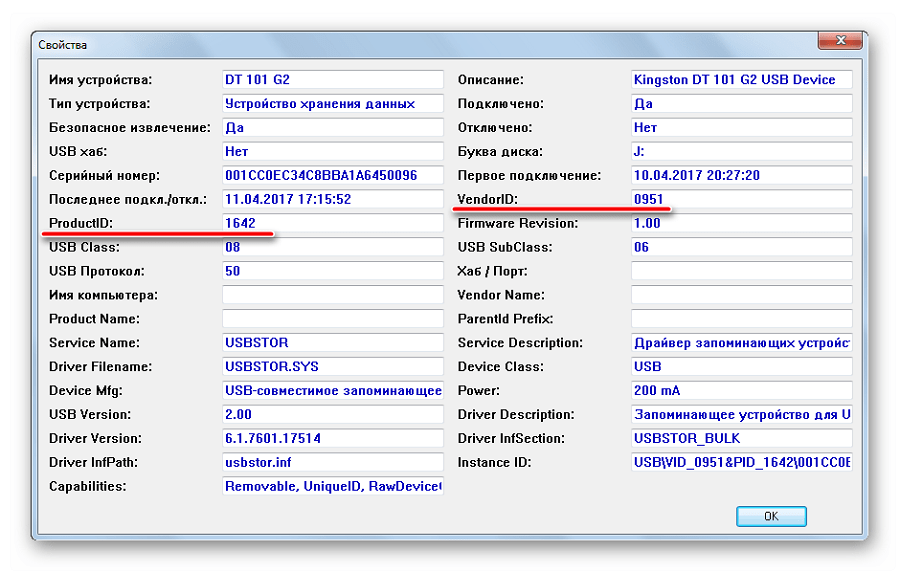

Способ 4: ChipEasy

Интуитивно понятная утилита, которая позволяет получить исчерпывающую информацию о флешке.

После скачивания сделайте вот что:

- Запустите программу.

- В верхнем поле выберите нужный накопитель.

- Ниже Вы увидите все его технические данные. VID и PID находятся во второй строке. Можно их выделить и скопировать («CTRL+C»).

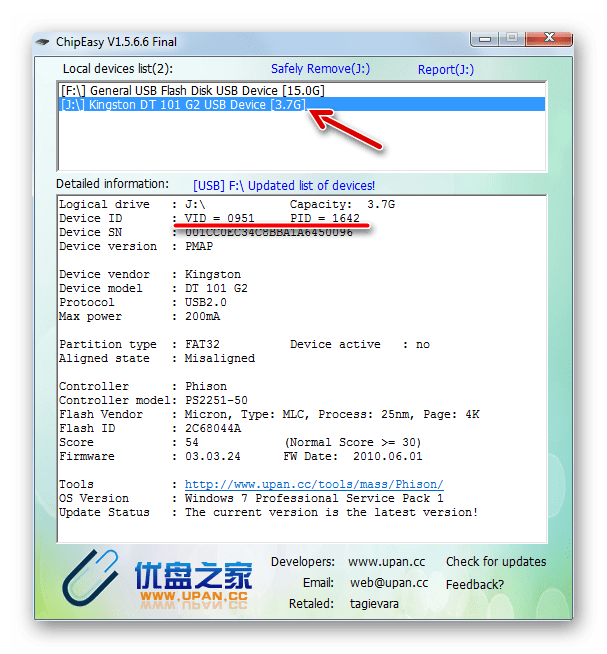

Способ 5: CheckUDisk

Простая утилита, которая выводит основную информацию о накопителе.

- Запустите программу.

- Сверху выберите флешку.

- Снизу ознакомьтесь с данными. VID и PID расположены на второй строке.

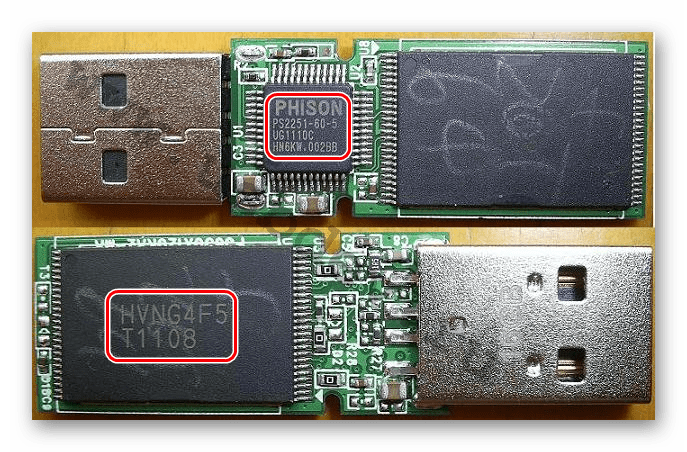

Способ 6: Изучение платы

Когда ни один из способов не помогает, то можно пойти на радикальные меры и вскрыть корпус флешки, если это возможно. VID и PID Вы, может, там и не обнаружите, но маркировка на контроллере имеет такую же ценность. Контроллер – важнейшая часть USB-накопителя, имеет черный цвет и квадратную форму.

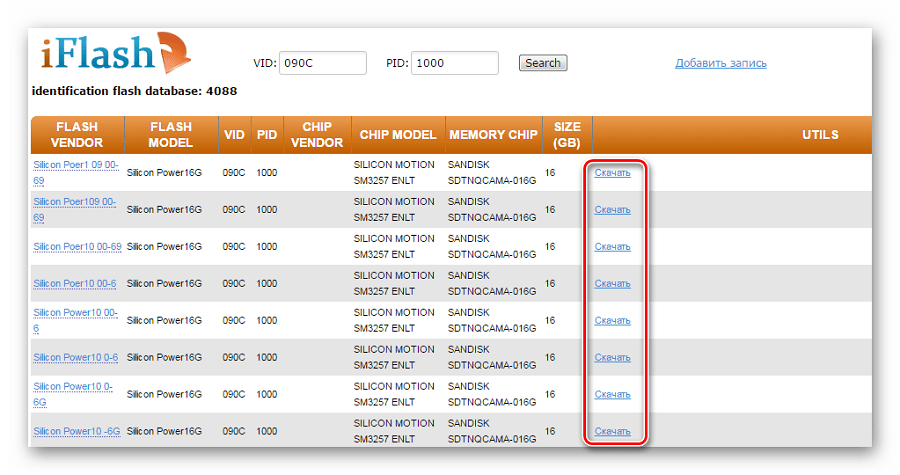

Что делать с этими значениями?

Теперь можно заняться применением полученной информации и найти эффективную утилиту для работы с Вашей флешкой. Для этого следует использовать онлайн-сервис iFlash, где пользователи сами формируют базу данных таких программ.

- Введите VID и PID в соответствующие поля. Нажмите кнопку «Search».

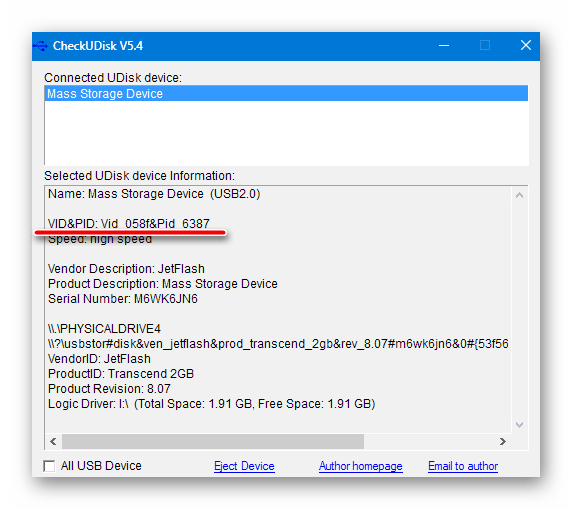

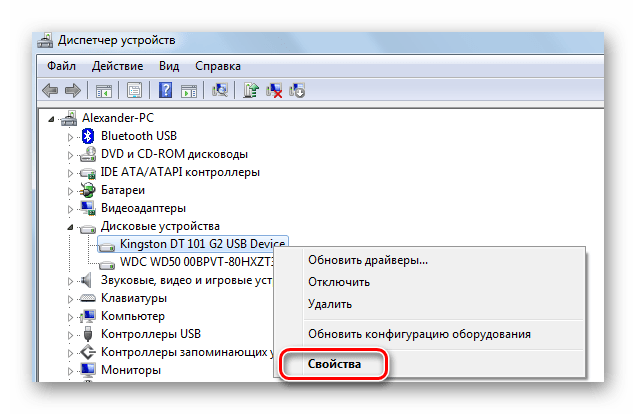

Способ 7: Свойства устройства

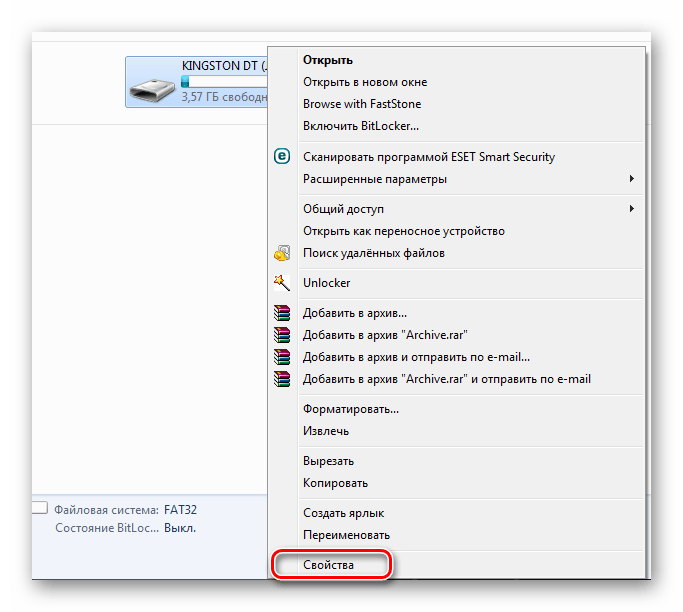

Не такой практичный метод, но зато можно обойтись без стороннего софта. Он подразумевает следующие действия:

- Перейдите в список устройств, нажмите правой кнопкой по флешке и выберите «Свойства».

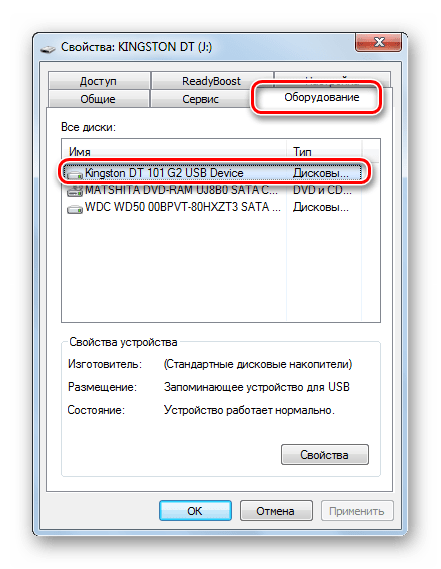

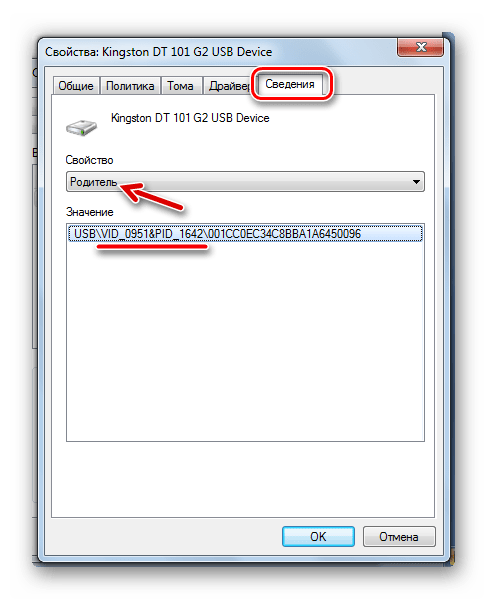

Перейдите во вкладку «Оборудование» и дважды кликните по названию носителя.

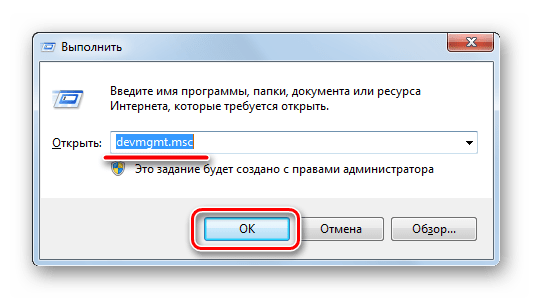

То же самое можно сделать через «Диспетчер устройств»:

- Для его вызова введите devmgmt.msc в окне «Выполнить» («WIN» + «R»).

Обратите внимание, что неработающая флешка может отображаться как «Неизвестное USB-устройство».

Быстрее всего, конечно же, будет использовать одну из рассмотренных утилит. Если обходиться без них, то придется покопаться в свойствах запоминающего устройства. На крайний случай VID и PID всегда можно найти на плате внутри флешки.

Напоследок скажем, что определение этих параметров будет полезным для выполнения восстановления съемных накопителей. На нашем сайте можно найти подробные инструкции для представителей самых популярных брендов: A-Data, Verbatim, SanDisk, Silicon Power, Kingston, Transcend.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как узнать, какие USB устройства подключались к Linux

Как узнать о том, что посторонние копировали файлы с компьютера

Устройства с USB разъёмом являются самыми распространёнными — ими могут быть накопители информации (флэшки, внешние диски), клавиатуры, мыши, телефоны, принтеры, звуковые платы и наушники и даже специальным образом запрограммированные устройства для, например, обхода ввода пароля для разблокировки экрана и так далее.

В любом случае несанкционированное подключение любого устройства означает, что у вашего компьютера есть ещё и «другая жизнь», о которой вы не знаете. Вполне возможно, что это означает несанкционированный доступ для копирования ваших личных файлов.

Эта статья посвящена программе usbrip. Она помогает разобраться в истории подключения USB устройств к компьютеру на Linux за последние месяцы. Возможно вы уже знаете об этой программе и об её ограничениях — но не спешите «переключаться» — в этой статье я покажу, как можно обрабатывать журнал syslog даже на тех компьютерах, где syslog не настроен на работу с форматом даты, который требует usbrip (по умолчанию на большинстве дистрибутивов), а также как использовать usbrip на компьютерах где вообще нет syslog (например в Arch Linux и производных дистрибутивах, где syslog по умолчанию отсутствует, а все его функции выполняет journal от systemd).

Ошибка «Wrong timestamp format found in «/var/log/syslog»»

Ситуация следующая: usbrip в своей работе использует файлы /var/log/syslog* или /var/log/messages*. После недавних обновлений usbrip, эта программа может работать только с подробным форматом времени, который нужно специально настроить для syslog.

Получается что нужно удалить старые журналы и анализировать можно только данные с момента настройки syslog, а информация за последние пару месяцев пропадёт.

Ещё один минус такого подхода — невозможно проанализировать файлы с других компьютеров, где предварительно не сделана эта настройка.

По идее, проблему можно исправить установив версию, которая работала с форматом даты по умолчанию:

Но это не решает проблему анализа журнала syslog на дистрибутивах, где syslog не установлен. Конечно, вариант со старой версией мне не очень нравится. Поэтому я написал команды, которые конвертируют дату из старого формата в новый. То есть можно не менять формат файлов syslog, можно использовать журналы syslog с других компьютеров и самая последняя версия usbrip будет успешно с ними работать!

Но начнём, всё-таки, с установки usbrip.

Как установить usbrip

Обратите внимание, что usbrip можно установить несколькими способами и вам НЕ нужно устанавливать программу каждым из них — выберите какой-то один.

Установка в Kali Linux

Самый простой вариант установки:

Но при таком варианте некоторые возможности программы будут недоступны. Чтобы получить usbrip со всеми функциями установку нужно выполнить следующим образом:

Если хотите, вы можете настроить формат даты в syslog специально для usbrip. Дата станет более детальной (например, там появится год). В случае выполнения этой настройки, вы сможете напрямую работать с файлами журналов /var/log/syslog* или /var/log/messages* в usbrip без необходимости их конвертации. Как это сделать рассказано в разделе «Структура системных логов».

Установка в BlackArch

В BlackArch и ArchLinux syslog вообще отсутствует по умолчанию, поэтому менять формат даты негде. Но это не будет проблемой — мы также сможем узнать, когда и какие USB подключались к нашей системе.

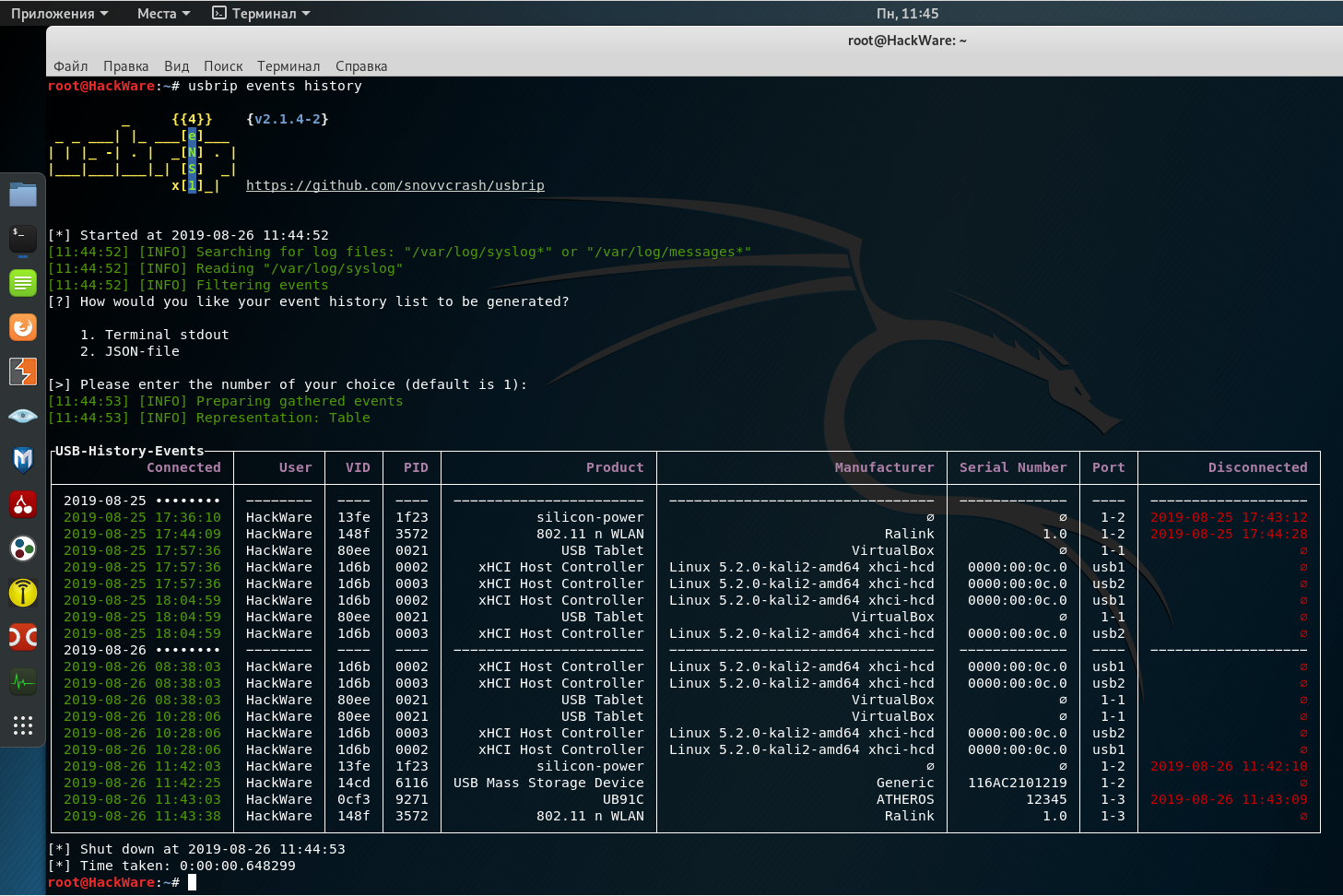

Как посмотреть историю подключения USB в Linux

Итак, если вы изменили формат даты для syslog, то достаточно запустить программу следующим образом:

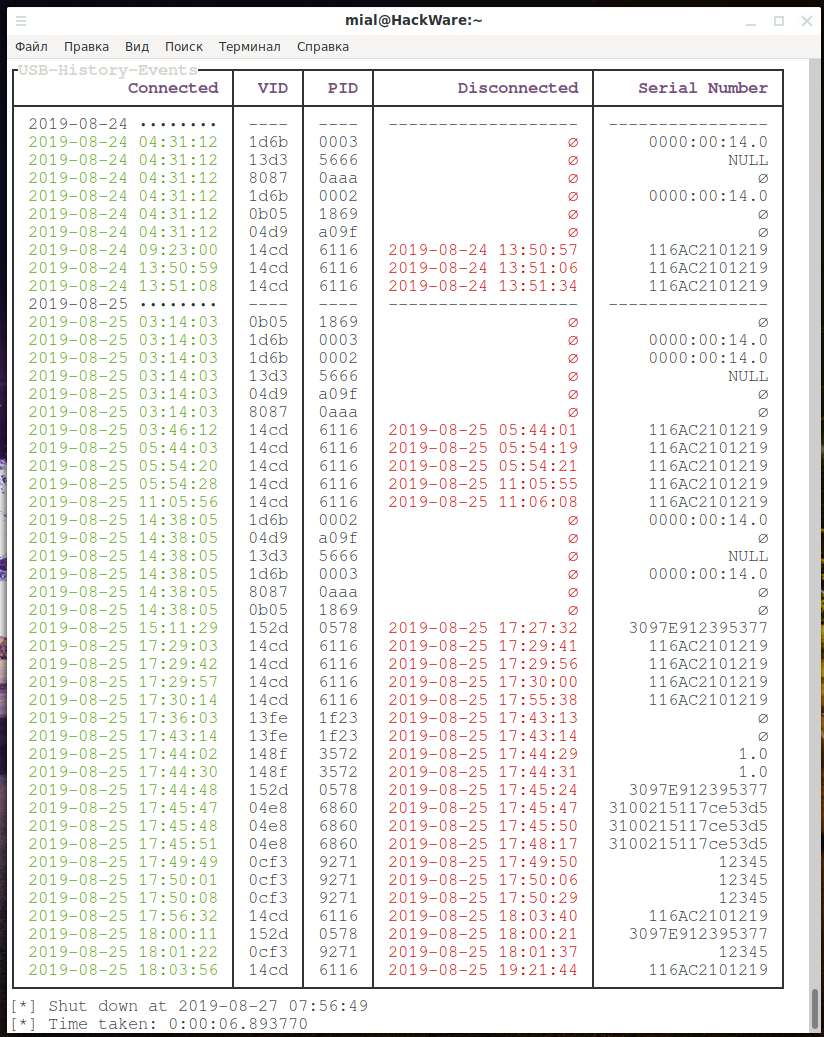

Программа сама найдёт файлы журналов и, если всё в порядке (файлы журналов найдены, в них верный формат даты и имеются события с USB устройствами), то выведет:

Она спрашивает, хотим ли мы вывести данные в стандартный вывод (на экран) или же сохранить их в файл JSON. Если вы хотите вывести данные на экран, то достаточно нажать ENTER, поскольку первый вариант выбран по умолчанию.

Будет выведена примерно следующая таблица:

Поля в ней означают следующее:

- Connected (дата и время подключения устройства)

- User (видимо, подразумевается пользователь системы, но у меня здесь имя хоста)

- VID (vendor ID — идентификатор производителя)

- PID (product ID — идентификатор продукта)

- Product (продукт)

- Manufacturer (производитель устройства)

- Serial Number (серийный номер устройства)

- Port (USB порт к которому выполнено подключение)

- Disconnected (дата и время отключения устройства)

Как конвертировать дату в файле syslog для usbrip

Более подробный формат даты отличается от используемого по умолчанию тем, что в нём указан год и миллисекунды. Думаю, год вы и так примерно знаете (тем более, что, например, в моей системе данные журнала хранятся только за последние 2-3 месяца, хотя я их не удалял). Что касается миллисекунд, то это вообще вряд ли кому-то нужно.

По этой причине можно без проблем конвертировать файл в формат, который будет поддерживать usbrip.

В следующей команде я конвертирую файл /var/log/syslog и сохраняю новый результат в usb2.0.txt — при желании, измените эти данные в команде:

Будет создан файл usb2.0.txt, который сможет открыть usbrip.

Как использовать usbrip в Arch Linux, BlackArch и их производных

Как уже было сказано, в этих системах отсутствует syslog, её функции поглощены программой journalctl. Именно по этой причине нет смысла устанавливать и запускать syslog (хотя, естественно, это возможно). Достаточно конвертировать вывод программы journalctl.

Новый вариант конвертации:

Сохраняем вывод программы journalctl в файл usb.txt:

А далее мы конвертируем файл в понятный для usbrip формат (то есть в syslog):

Это новый вариант конвертации, подсказанный пользователем. Он очень быстрый и даже для больших файлов занимает считанные секунды.

Обратите внимание, что данные считываются из файла usb.txt и сохраняются в файл usb2.0.txt — при желании, отредактируйте эти значения под свои.

Старый вариант конвертации (не используйте его)

Есть ещё один вариант с использованием утилиты date. Этот вариант довольно медленный:

Программа journalctl выводит названия месяцев на русском (если у вас установлена русская локаль). Такой формат (на русском) не понимает ни usbrip, ни утилита date. Поэтому начать нужно с установки английской локали следующей командой:

Не надо беспокоиться, что у вас всё станет на английском — изменения действуют только для того окна терминала, в котором вы выполнили команду. И после перезагрузки ОС переключение локали не сохранится.

Теперь мы сохраняем вывод программы journalctl в файл usb.txt:

А далее мы конвертируем файл в понятный для usbrip формат (то есть в syslog):

Файл размером 147 мегабайт (1.233.656 строк) на моей системе обрабатывался очень долго — 1-2 часа, правда центральный процессор практически не был загружен. То есть если у вас большой файл, то запаситесь терпением.

Как в usbrip проверить файл с другой системы

В usbrip можно указать файл из которого нужно брать данные для анализа, для этого используется опция -f, например, я хочу найти события подключения и отключения к USB интерфейсу в файле usb2.0.txt:

Если вы взяли файл для анализа с другой системы, где не настроен поддерживаемый формат даты, то вам нужно предварительно конвертировать этот файл как показано чуть выше.

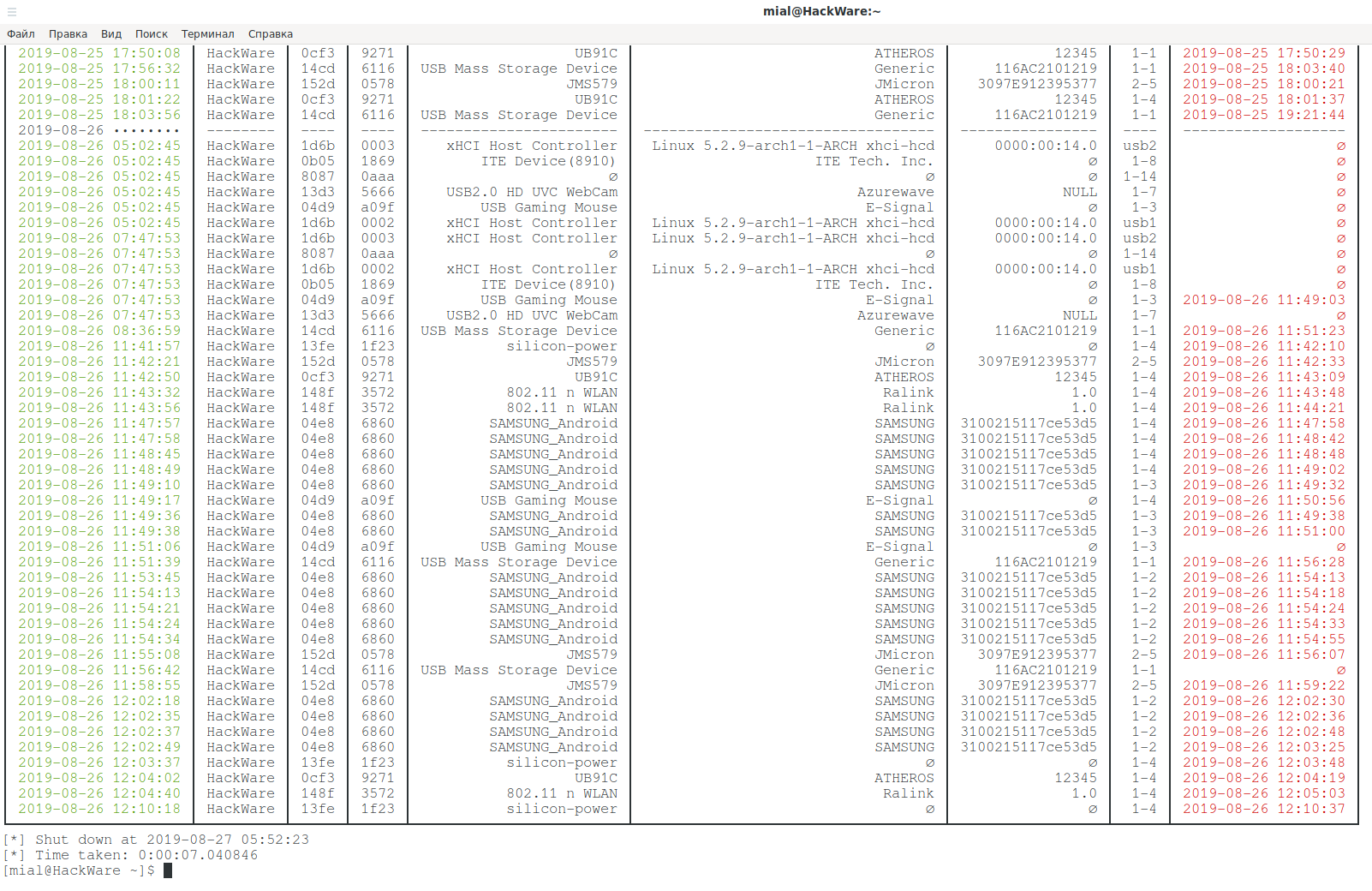

Ниже самый конец данных из journalctl на моей домашней системе:

Как узнать тип USB устройства и его производителя

Предположим, меня заинтересовала следующее устройство:

С помощью usbrip я могу выполнить поиск по базе данных по VID и PID.

Начнём с загрузки базы данных:

С помощью опции —vid выполняется поиск по идентификатору вендора, с помощью опции —pid выполняется поиск по идентификатору продукта. При этом при каждом запуске поиска, usbrip будет обновлять/загружать базу данных которая и так уже имеется в системе — это занимает лишнее время, поэтому укажем флаг —offline, чтобы при поиске использовалась локальная база данных:

Опции —vid и —pid необязательно использовать одновременно — можно выполнять поиск по любой из них.

Настройка выводимых данных

Использование опции -q приведёт к подавлению вывода банера, информационных сообщений, также программа не будет спрашивать, как вывести данные (консоль или JSON). Данные можно показать не в виде таблицы, а в виде списка — для этого опция -l. Наконец, с помощью опции -n можно ограничить вывод только определённым числом последних записей. Пример использования все этих опций:

Вывод информации только по съёмным устройствам, по определённому USB устройству или за конкретные дни

Программа usbrip поддерживает следующие виды фильтров:

1. Показ только сменных устройств. На самом деле, со 100% уверенностью трудно сказать, какие устройства являются отключаемыми. Но можно поступить хитро — если это устройство уже БЫЛО отключено, значит, оно легко отключаемое! Это очевидно. Легко отключаемые устройства, например, сменные дисковые накопители и флэшки представляют наибольший интерес в случае несанкционированного доступа.

Для применения этого фильтра используется опция -e:

2. Фильтрация по полям таблицы, опции: —user, —vid, —pid, —product, —manufact, —serial, —port

То есть можно комбинировать несколько опций для фильтрации данных. Либо можно использовать опции по одной. Название опций говорит само за себя, если же вам что-то непонятно, то смотрите подробную справку по ним на странице: https://kali.tools/?p=4873. После опции можно указать несколько значений через пробел.

3. Сортировка по дате. Для этого используется опция -d:

Обратите внимание, что при указании двух дней не создаются диапазоны! То есть если вы указали два дня, то будут взяты данные только для этих двух дней!

Показ только определённой информации

В предыдущем примере использовалась опция -c, после которой перечислены столбцы conn vid pid disconn serial — это приводит к тому, что будет выведена только информация по этим столбцам.

Название всех столбцов (нужно указывать их без кавычек через пробел): «conn«, «user«, «vid«, «pid«, «prod«, «manufact«, «serial«, «port«, «disconn«.

Создание списка доверенных устройств

Если вы (как и я) анализируете реальный журнал домашнего компьютера, то вы уже заметили, что данных очень много и разобраться с ними «на глаз» проблематично. Поэтому если кто-то месяц назад подключал к компьютеру флешку (или подключит в будущем), то об этом довольно трудно узнать.

В такой ситуации может помочь список доверенных устройств. Концепция довольно проста: создаётся список ваших устройств, которым вы доверяете. Затем сравнивается журнал с этим списком — если там есть информация об устройствах, которые отсутствуют в списке доверенных, то будет выведена соответствующая информация.

Составить список доверенных устройств можно командой usbrip events gen_auth несколькими способами. Рассмотрим обязательные опции.

Во-первых, нужно указать файл, куда будет сохранён этот список, в моём случае путь до файла

/auth.json. Затем нужно указать атрибуты для включения в список авторизованных устройств, это делается опцией -a после которой через пробел без кавычек можно указать одно или более полей: «vid«, «pid«, «prod«, «manufact«, «serial«.

Далее нужно указать устройства, которые мы хотим добавить. Можно использовать рассмотренные выше фильтры. К примеру, я добавлю устройства по их VID, для этого я указываю опцию —vid и после неё через пробел перечисляю все идентификаторы производителей, которые я хочу добавить.

В результате получается команда:

В качестве фильтра можно использовать дату — то есть вы можете проверить, в какие дни подключались только доверенные устройства и перечислить эти дни:

Выявление подключения чужих USB устройств к компьютеру в Linux

Для проверки используется команда usbrip events violations, после которой достаточно указать файл со списком доверенных устройств:

Пример вывода в моём случае:

Я вначале немного напрягся, но потом вспомнил о других своих устройствах. То, которое является многократным «нарушителем» — это ещё один внешний USB диск (точнее обычный диск, подключаемый к ноутбуку через SATA-USB переходник).

Освежить память помогла команда:

На той коробке тоже так и написано, «SuperSpeed».

Второе устройство, которое 2307 Boot ROM и Phison меня озадачило чуть сильнее. Это оказались не USB наушники и даже не тачпад ноута. Это оказалась моя же флешка, на который был создан раздел EFI для обновления БИОСа на моём ноутбуке. Возможно, она распозналась таким необычным образом из-за того, что компьютер был загружен вместе с ней или ещё по каким-то причинам. Мораль: не надо спешить высаживаться на измену если получены неожиданные результаты.

И вторая мораль: VID и PID могут меняться при некоторых условиях или система может видеть их иначе, опять же, при некоторых условиях. Серийный номер USB устройств также может быть подменён, по крайней мере для некоторых устройств.

Сохранение результатов в файл

Если при обработке файла выбрать вторую опцию:

То программа предложит ввести путь до файла (или принять значение по умолчанию) — полученные данные будут сохранены в формате JSON.

Также можно перенаправить вывод программы в файл (не забудьте опцию -q для отключения запроса пользователю):

Ещё у программы есть специальная команда storage, которая позволяет сохранять результаты. В первую очередь storage удобна для работы с Cron, но можно запускать её и вручную.

Команда usbrip storage позволяет сохранять/обновлять/просматривать информацию об истории и нарушениях USB устройств. Подробности смотрите в справке https://kali.tools/?p=4873

Информация будет заархивирована. На архив можно установить пароль.

Пример добавления службы в Cron вы найдёте в файле /usr/usbrip/cron/usbrip.cron. Информацию о настройке Cron вы найдёте в этой статье.

Анализ только последних записей

Если вы анализируете журналы с других компьютеров и вам для этого приходится их конвертировать, то вы можете ограничиться только последними строками. Например, чтобы создать файл, в который будут скопирована только последняя 1000 строк из исходного файла, вы может использовать команду вида:

Если вы конвертируете данные из journalctl, то вы также можете установить дату, после которой вы хотите получить данные.

Всегда нужно начинать с переключения локали (иначе полученный файл будет непонятен программам):

Если я хочу получить информацию о событиях после определённой даты, то нужно использовать опцию -S, после которой нужно указать дату в формате ГГГГ-ММ-ДД, например:

Далее используем уже знакомую команду для конвертации в формат syslog:

И запускаем usbrip с опцией -f, указав подготовленный файл:

Заключение

Итак, мне программа usbrip показалась очень интересной — она выжимает всё, что возможно из системных журналов по событиям, связанным с USB интерфейсом (если, к примеру, у какого-то USB устройства не указан серийный номер, значит и система его тоже не знает). А с учётом возможности конвертировать файлы, это делает её очень универсальной.

О других опциях и подкомандах смотрите на странице https://kali.tools/?p=4873.

Связанные статьи:

- Как узнать, к каким Wi-Fi сетям подключался компьютер и пароли от этих Wi-Fi сетей (57.8%)

- Поиск в компьютере на Windows и Linux следов взлома (57.8%)

- Всё о монтировании: от системного администрирования до IT криминалистики (57.8%)

- Выявление атаки человек-посередине (Man in the middle, MitM-атак) (57.4%)

- Извлечение всех паролей (веб-браузеры, почтовые программы и пр.) в Windows и Linux (57%)

- Вышла новая версия Kali Linux 2018.1 (RANDOM — 0.5%)

Рекомендуется Вам:

3 комментария to Как узнать, какие USB устройства подключались к Linux

hi. I can’t speak russian .sorry. But did you know you could use `journalctl -o short-iso-precise` to get precise timestamp without using intermediate file or english locale ?

Man, you rule! Thank you for this great tip!

It is still necessary to adjust the string, because date in journalctl is:

But usbrip accepts:

As well, we should insert “[]” in the string. But this way let us get the file in usbrip’ format for seconds, as my previous way requires some hours for big files.

I edited this article already. By the way, do you know about English version: https://miloserdov.org/ ? This article there https://miloserdov.org/?p=3371

Народ, благодаря подсказке из предыдущего комментария, для тех, кто конвертирует из journalctl, теперь процесс занимает секунды, а не часы. Видимо, утилита date очень медленная и из-за неё была такая маленькая скорость. В новом варианте указывается опция, благодаря которой journalctl сразу выводит почти правильную строку. Нужно только в дату добавить двоеточие, и в саму строку добавить поле «[]». Новые команды уже добавил в статью.

Источник