- Как установить Tor Browser на Linux Mint 19 / Ubuntu 18.04

- Шаг 1: Добавить репозиторий Tor

- Шаг 2: Установка Tor на Linux Mint 19 / Ubuntu 18.04

- Шаг 3: Установка Tor Browser в Linux Mint 19 / Ubuntu 18.04

- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Tor: от азов до продвинутого уровня (ч. 8): Служба Tor в Linux

- Оглавление

- Как установить Tor в Linux

- Как запустить службу Tor

- Как запустить службу tor без перевода в фон

- Файлы настроек Tor

- Настройка журналов Tor

- Как запустить службу Tor с опциями

- Как просмотреть логи Tor

- Как пользоваться службой Tor в Linux

- Решение проблем с Tor

- Ошибка «Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?»

- Ошибка «Directory /var/lib/tor cannot be read: Permission denied»

- Ошибка «/var/lib/tor is not owned by this user»

- Linux-дистрибутивы для анонимной работы в интернете — что нового?

- Безопасность — это анонимность

- Obscurix

- Усиление ядра

- Прозрачный прокси Tor

- Отличия Obscurix от Tails

- Отличия Obscurix от Whonix

- На правах рекламы

Как установить Tor Browser на Linux Mint 19 / Ubuntu 18.04

Как установить Tor Browser на Linux Mint 19? Или Как установить Tor Browser на Ubuntu 18.04. Вы боитесь, что плохие парни узнают, какие сайты вы посещаете, или какие-либо другие формы сетевого наблюдения, которые угрожают конфиденциальности и личной свободе?

Сеть Tor обслуживается тысячами добровольцев по всему миру, основная задача которых — защищать вас, направляя ваши коммуникации по распределенной сети ретрансляторов.

Это руководство покажет вам, как установить последнюю версию Tor и Tor Browser на Linux Mint 19 / Ubuntu 18.04. Мы не будем использовать стандартные репозитории Ubuntu для Tor, поскольку они содержат более старую версию Tor.

Шаг 1: Добавить репозиторий Tor

Чтобы получить последнюю версию Tor, установленную в Linux Mint 19 / Ubuntu 18.04, мы будем использовать официальный репозиторий Tor Apt. Добавьте их в свой Ubuntu 18.04 / Linux Mint 19, используя команды ниже.

После добавления репозитория импортируйте ключ GPG, используемый для подписи пакетов.

Шаг 2: Установка Tor на Linux Mint 19 / Ubuntu 18.04

Обновите свой индекс пакетов Apt и установите браузер Tor.

Для обмена мгновенными сообщениями, IRC, Jabber и т. Д. Tor использует SOCKS напрямую. Вы можете направить свои приложения прямо на Tor, который слушаетна localhost:9050 , и порт 9150 для браузера Tor.

Обратитесь к документации Tor How To для получения дополнительных примеров конфигурации.

Шаг 3: Установка Tor Browser в Linux Mint 19 / Ubuntu 18.04

Рекомендуется использовать браузер Tor для анонимного просмотра веб-страниц. Tor Browser предварительно настроен для защиты вашей конфиденциальности и анонимности в Интернете, пока вы просматриваете с помощью Tor Browser.

Выполните команды ниже, чтобы установить Tor Browser на Linux Mint 19 / Ubuntu 18.04.

Вы можете запустить браузер Tor из терминала

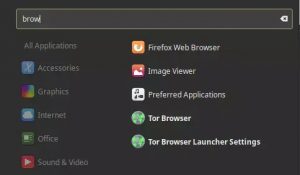

Или из раздела поиска приложений в вашей рабочей среде.

Подключитесь к сети Tor, чтобы начать пользоваться анонимностью в Интернете.

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Tor: от азов до продвинутого уровня (ч. 8): Служба Tor в Linux

Оглавление

Как установить Tor в Linux

Пакет Tor доступен в большинстве дистрибутивов Linux и может быть установлен из стандартных репозиториев.

Установка Tor в Debian, Linux Mint, Ubuntu, Kali Linux и их производные:

Установка Tor в Arch Linux, BlackArch и их производные:

Для запуска Tor не требуется какая-либо настройка — у программы уже установлены значения по умолчанию для опций. Тем не менее вы можете поменять множество параметров работы Tor с помощью опций командной строки и директив в конфигурационном файле.

Как запустить службу Tor

Для запуска используйте команду:

Для проверки статуса:

Для добавления службы Tor в автозагрузку, чтобы она запускалась при каждом включении компьютера:

Для остановки службы Tor:

Для удаления из автозарузки:

Как запустить службу tor без перевода в фон

Показанные выше способы запуска tor превращают его в демона — то есть процесс, который работает в фоне и отсоединён от консоли.

Если вам нужно, чтобы служба Tor не уходила в фон, например, для отладки и чтобы её можно было бы закрыть комбинацией клавиш CTRL+c, то запустите службу Tor следующим образом в Debian и производных:

В Arch Linux, BlackArch и производных запуск выполняется так:

На самом деле, программе tor необязательны привилегии суперпользователя. Но для работы службы нужны файлы и директории (/var/lib/tor) права на которые закрыты для всех пользователей (даже для root) и которые принадлежат пользователю debian-tor или tor (имя пользователя зависит от дистрибутива). По этой причине используется sudo с опцией -u, после которой идёт имя пользователя, от имени которого выполняется команда.

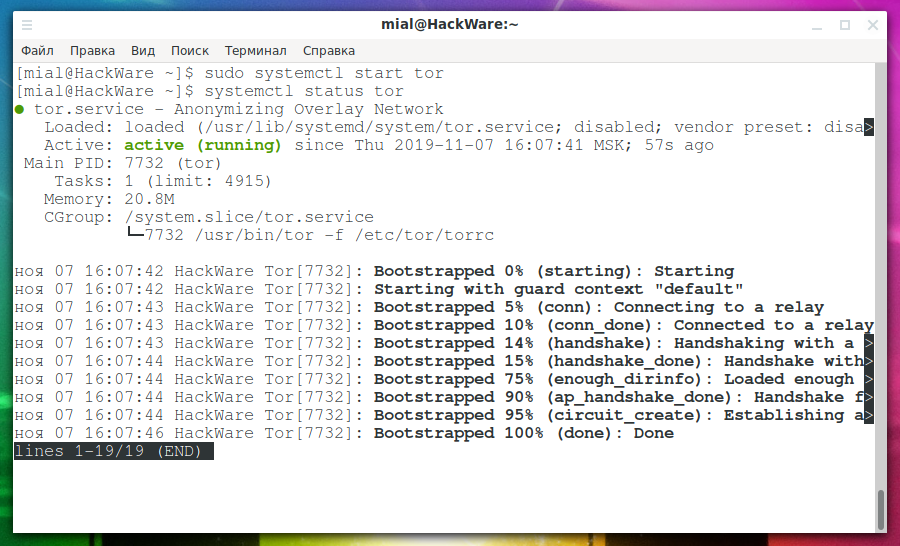

Пример запуска tor без демонизации:

Строки, содержащие слово Bootstrapped показывают прогресс подключения к сети Tor. Когда всё готово для полноценного обмена информации с Интернетом через сеть Tor, будет выведено:

Файлы настроек Tor

Главным конфигурационным файлом службы Tor является /etc/tor/torrc. Этот файл содержит только комментарии, то есть по умолчанию не устанавливает никакие настройки. У службы Tor предусмотрены значения по умолчанию для всех настроек. По этой причине, файл не является обязательным — если он отсутствует, служба Tor всё равно запустится.

Если файл /etc/tor/torrc не найден, то будет сделана попытка найти файл $HOME/.torrc. Если такого файла тоже нет, то Tor просто продолжит загрузку.

Имеется ещё один конфигурационный файл с настройками по умолчанию: /etc/tor/torrc-defaults. Задумка в том, что он должен содержать дефолтные опции, которые могут быть перезаписаны файлами /etc/tor/torrc или $HOME/.torrc. Но на практике этот файл даже не поставляется с пакетом Tor.

Далее рассмотрим несколько опций связанных с конфигурационными файлами. Эти опции можно указать при запуске службы файлом tor.

—verify-config

Проверка конфигурационного файла Tor на правильность.

Запуск зависит от имени пользователя tor в системе:

-f ФАЙЛ

Указывает новый конфигурационный файл, содержащий дальнейшие конфигурационные опции Tor. Если указать — (тире), то опции будут считываться из стандартного ввода. По умолчанию /etc/tor/torrc или, если этот файл не найден, тогда $HOME/.torrc).

—allow-missing-torrc

Не требовать, чтобы конфигурационный файл, указанный опцией -f, существовал, если можно получить доступ к дефолтному torrc).

—defaults-torrc ФАЙЛ

Указывает файл, в котором искать дефолтные значения для опций Tor. Содержимое этого файла перезаписываются обычными конфигурационными файлами и опциями из командной строки (по умолчанию /etc/tor/torrc-defaults).

—ignore-missing-torrc

Указывает, что Tor должен обрабатывать отсутствующий файл torrc так, как если бы он был пустым. Обычно Tor делает это из-за отсутствия дефолтных файлов torrc, но не для файлов, указанных в командной строке.

Настройка журналов Tor

Настройка логов Tor выполняется в конфигурационном файле с помощью директивы Log. Эта директива состоит из трёх компонентов:

УРОВЕНЬ_СЕРЬЁЗНОСТИ может быть: debug, info, notice, warn и err. Допустимо указывать диапазоны вида:

В качестве ИСТОЧНИК_ВЫВОДА могут быть:

- stderr — стандартный вывод ошибок

- stdout — стандартный вывод

- syslog — системный жунрал (только для Unix)

- file ИМЯ_ФАЙЛА — сохранение журнала в файл

Например, чтобы выводить сообщения уровня notice в стандартный вывод, нужно записать так:

Для вывода сообщений от уровня info до уровня err в файл tor.log нужно записать в конфигурационный файл следующую директиву:

Директиву Log можно указывать несколько раз.

Как запустить службу Tor с опциями

У Tor много опций, которые имеют значения по умолчанию. Эти значения могут быть изменены в конфигурационных файлах Tor о которых рассказано в следующем разделе.

При этом можно запустит службу в командной строке с указанием опций, используемых в конфигурационном файле, для этого используйте команду вида:

Поскольку в большинстве случаев нужно запускать службу от имени пользователя debian-tor или tor, то команды должны быть примерно такими (для Debian и производных):

В Arch Linux, BlackArch и производных запуск выполняется так:

Пример запуска службы Tor с опциями для замены их значений из конфигурационного файла:

Если ЗНАЧЕНИЕ для ОПЦИИ состоит из более чем одного слова, либо включает в себя специальные символы, то его необходимо поместить в кавычки, например:

О правилах переписывания или добавления значений опций смотрите в следующем разделе.

Как просмотреть логи Tor

Просмотреть логи Tor можно различными способами, один из вариантов:

Обратите внимание, что если у вас Debian или проихводный от этого дистрибутива, то в предыдущей и следующей нужно вместо tor указывать пользователя debian-tor, например:

Например, для вывода последних 100 записей:

Также можно просмотреть события Tor с помощью:

Как пользоваться службой Tor в Linux

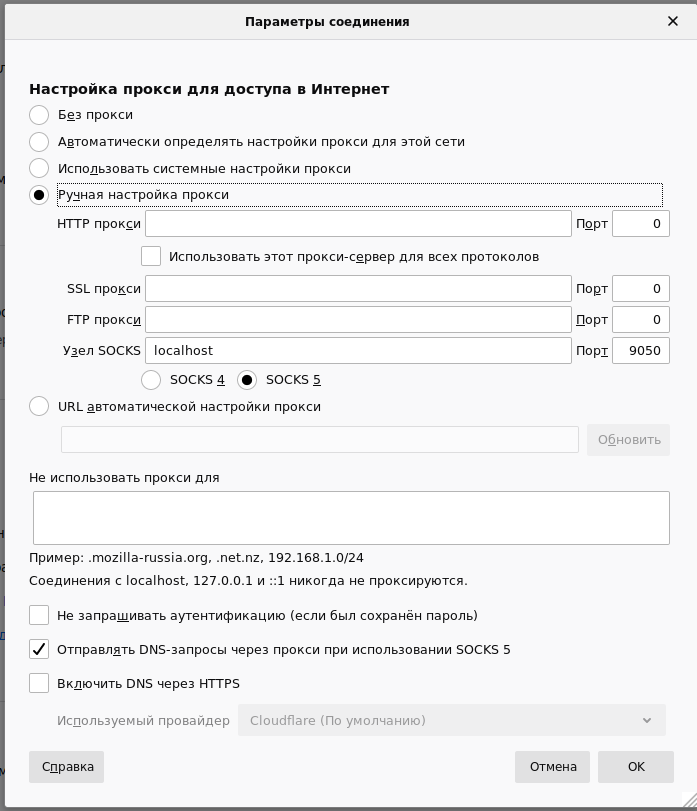

После запуска службы Tor на вашем компьютере становится доступным прокси SOCKS. Если вы не знаете, что это такое, то рекомендуется ознакомиться со статьёй «Всё о прокси: виды, как пользоваться, как проверить качество прокси».

Данный прокси доступен на IP адресе и порте localhost:9050.

О том, как настроить прокси в Linux смотрите здесь.

Помните, что некоторые программы имеют свои собственные настройки прокси и могут игнорировать общесистемные установки:

Помните, что в качестве IP адреса нужно указывать localhost, а в качестве номера порта 9050.

Многие программы умеют работать с SOCKS4 и SOCKS5 напрямую:

Сравните с выводом:

Если программа поддерживает только HTTP/HTTPS прокси, но не умеет работать с SOCKS, то в качестве медиатора используйте программу Privoxy или ProxyChains-NG.

Решение проблем с Tor

Ошибка «Could not bind to 127.0.0.1:9050: Address already in use. Is Tor already running?»

Если вы столкнулись с ошибками «Could not bind to …: Address already in use.», например:

То это означает, что порты, которые пытается прослушивать Tor, уже заняты другим процессом, возможно, другим запущенным экземпляром Tor. Для исправления этой ситуации, остановите другой экземпляр службы tor или найдите программу, которая занимает этот порт, для этого смотрите 4 способа узнать, какие порты прослушиваются в Linux.

Ошибка «Directory /var/lib/tor cannot be read: Permission denied»

Возникает в том случае, когда у процесса tor недостаточно прав для доступа к папке /var/lib/tor. Нужно запустить процесс tor от имени соответствующего пользователя debian-tor или tor следующим образом:

Ошибка «/var/lib/tor is not owned by this user»

Если возникают такие ошибки:

То это означает, что вы запускаете Tor от пользователя root, а нужно запускать от имени пользователя debian-tor или tor следующим образом:

Источник

Linux-дистрибутивы для анонимной работы в интернете — что нового?

Самый известный из секьюрных дистрибутивов — Tails, он выпускается с 2009 года. Там всё привычно и знакомо: вставил флэшку, загрузился, поработал, почистил RAM за собой. При этом периодически появляются альтернативные решения, такие как Whonix, Qubes OS или совсем новый дистрибутив Obscurix.

Личная безопасность — не та сфера, где следят за модой. Это не какое-то хобби, мобильная разработка или дизайн, здесь речь о сохранении жизни и свободы. Нововведения — не дань эстетике или комфорту, а попытка обеспечить ещё более надёжную защиту.

Безопасность — это анонимность

В контексте операционных систем часто говорят о некоторых специфических характеристиках «безопасных» систем:

- грамотное разделение привилегий;

- мандатный контроль;

- изоляция процессов;

- … и многое-многое другое.

Безопасность программных процессов — это немного иная тема. Там проблему рассматривают под другим углом, интересным в первую очередь военным, государственным и корпоративным клиентам, которые защищают коммерческие тайны, шпионят за сотрудниками, борются с утечками информации и тому подобное — обычно для дележа власти и/или денег. Забавно, что слежку за сотрудниками компании или гражданами государства часто устанавливают для их же блага: мол, так они «чувствуют себя более защищёнными».

Мы же здесь говорим о личной безопасности человека, что в принципе невозможно без гарантий анонимности. Это совсем другое. Как обсуждалось ранее, в современном мире личная безопасность напрямую зависит от анонимности, иначе никто не гарантирует вам свободу после комментариев в телеграме или финансовых транзакций. Любые действия в интернете могут быть наказуемы после принятия новых законов, имеющих обратную силу. Сейчас такое время, а дальше будет ещё хуже.

Другими словами, личная защита намного важнее, чем корпоративные, военные или национальные интересы какого-то государства. Всё-таки физическая безопасность касается конкретных живых организмов, а корпорации и государства — это абстрактные сущности, изобретённые относительно недавно, то есть они вторичны.

Именно в таком контексте безопасность рассматривают разработчики большинства защищённых дистрибутивов. В первую очередь они думают о безопасности человека, то есть о приватности, анонимности, защите от эксплоитов, слежки, деанонимизации, о надёжном шифровании.

Obscurix

Obscurix (Obscure *nix) — относительно новый проект. Операционная система пока в альфе, от неё пока не стоит ожидать стабильности.

Это «живая», загружаемая с внешнего носителя операционка на базе Arch Linux, сконфигурированная с прицелом конкретно на приватность и анонимность (исходный код, образ ISO для загрузочной флэшки). Как и положено, весь трафик безопасно направляется через Tor. Поддерживаются сети анонимайзеров I2P и Freenet (но они не выстраиваются в цепочку).

Встроенный файрвол сконфигурирован через iptables и блокирует весь входящий трафик, разрешая только исходящие соединения по Tor, I2P или Freenet (правила iptables). NetworkManager.service вообще не запускается без iptables.

Разрешениями приложений управляет линуксовый модуль AppArmor, для изоляции используются Bubblewrap и Xpra.

Исходный код Obscurix открыт, из него можно собрать такой же образ, который доступен для скачивания. В комплекте с дистрибутивом поставляются только опенсорсные программы. Единственные проприетарные фрагменты — обновления микрокода для процессоров AMD и Intel (пакеты amd-ucode и intel-ucode ), и они здесь только из вынужденной необходимости: это единственная защита от аппаратных уязвимостей типа Meltdown и Spectre.

В операционной системе установлен часовой пояс UTC, его лучше не менять, чтобы не выделять себя из общей массы пользователей. Аналогичная маскировка рекомендуется во всех сценариях поведения в интернете. Как известно, фингерпринтинг «анонимных» пользователей осуществляют по косвенным битам информации, таким как список установленных расширений, список шрифтов в операционной системе, скорость рендеринга графики (указывает на аппаратную конфигурацию компьютера), особенности набора текста на клавиатуре и т. д.

- IRC-клиент Hexchat с настройками приватности, без автостарта;

- VLC, сбор метаданных отключён;

- Thunderbird с отключёнными функциями типа Javascript, чатов, SVG для уменьшения поверхности атаки; без телеметрии и Google Safebrowsing; с защитой от фингерпринтинга, плагином enigmail для шифрования почты;

- вьюер Evince с отключёнными опциями evince-previewer и evince-thumbnailer ;

- файл-менеджер Thunar без thunar-volman , предпросмотра и закладки для сети;

- Pacman: изоляция потоков, только зеркала HTTPS;

- GnuPG в усиленной конфигурации Джейкоба Эпплбаума;

- Gedit, Eog, Electrum, Keepassxc.

Для безопасности в системе отключены все необычные протоколы и файловые системы, модули веб-камеры и динамика, Bluetooth, Firewire, Thunderbolt. Блокируются все беспроводные устройства (кроме WiFi), отключён своп.

Синхронизация времени критична для анонимности. Но протокол NTP чрезвычайно уязвим, не зашифрован, не работает через Tor и выдаёт локальное время в таймстампах. Поэтому автор написал скрипт Secure Time Synchronization для более безопасной синхронизации времени.

Для сбора дополнительной энтропии в ГСЧ установлены библиотека jitterentropy и демон haveged.

Все потенциальные идентификаторы в системе обфусцированы, MAC-адреса спуфятся при загрузке, интервалы между нажатиями клавиш на клавиатуре обфусцируются с помощью инструмента kloak.

Obscurix не поддерживает VPN по причинам безопасности. При использовании Tor довольно сомнительно, что VPN обеспечивает дополнительную защиту, а не наоборот. На этот счёт ведутся дискуссии. Хотя если Tor блокируется средствами DPI на уровне провайдера, то VPN действительно помогает скрыть трафик и запустить Tor.

Усиление ядра

Защищённые дистрибутивы старательно укрепляются с точки зрения информационной защиты. В Obscurix используется hardened_malloc, специальные настройки для укрепления ядра, а некоторые защитные параметры передаются ядру через загрузчик. К примеру, вот специфические параметры выполнения ядра, которые устанавливаются утилитой sysctl :

- kernel.dmesg_restrict=1 ограничивает логи ядра только для рута, не позволяя злоумышленнику собрать информацию о системе

- kernel.kptr_restrict=2 скрывает символы ядра в /proc/kallsyms , чтобы эту информацию злоумышленник тоже не смог использовать для атаки

- kernel.unprivileged_bpf_disabled=1 ограничивает работу JIT-компилятора BPF только для рута, предотвращая многие возможные атаки на JIT-компилятор типа распыления кучи

- net.core.bpf_jit_harden=2 тоже защищает JIT-компилятор от некоторых атак

- kernel.yama.ptrace_scope=2 устанавливает ограничение на использование системного вызова ptrace() только для рута: этот вызов используется для проверки и модификации запущенных процессов, что очень опасно

- kernel.kexec_load_disabled=1 отключает kexec, который используется для изменений в ядре без перезагрузки

- net.ipv4.tcp_syncookies=1 включает SYN cookie — технику противодействия атакам SYN flood (тип DoS-атак)

- net.ipv4.tcp_rfc1337=1 предотвращает атаки типа TIME-WAIT Assassination

- net.ipv4.conf.default.rp_filter=1 и net.ipv4.conf.all.rp_filter=1 предотвращают определённые методы IP-спуфинга.

- net.ipv4.conf.all.accept_redirects=0

net.ipv4.conf.default.accept_redirects=0

net.ipv4.conf.all.secure_redirects=0

net.ipv4.conf.default.secure_redirects=0

net.ipv6.conf.all.accept_redirects=0

net.ipv6.conf.default.accept_redirects=0

отключает приём ICMP-редиректов

Этот список даёт представление, что векторов атаки очень много. Усиление ядра никогда не будет лишним.

Прозрачный прокси Tor

В защищённых дистрибутивах абсолютно весь трафик идёт через сеть анонимайзеров. Ни один пакет «случайно» не отправится по открытым каналам, так что в этом отношении можно чувствовать себя спокойно.

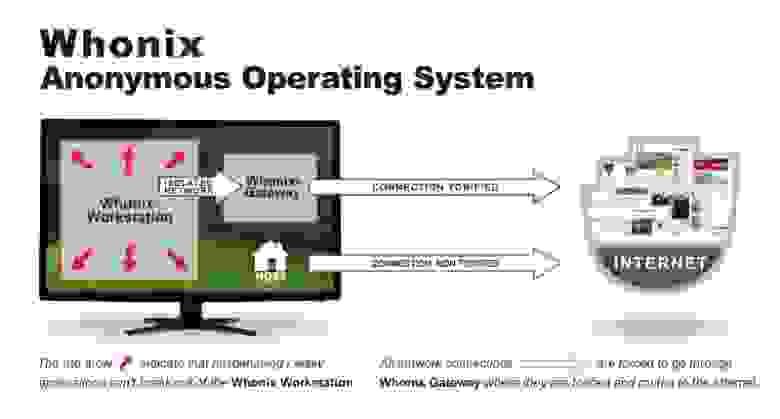

В Whonix работает встроенный гейт Whonix Gateway, в других приватных дистрибутивах схожий механизм.

В Obscurix обычный демон Tor отключён, а системный демон Tor открывает SocksPort на 9150, чтобы предотвратить ситуацию, когда Tor работает через Tor.

Отличия Obscurix от Tails

Obscurix похожа на Tails, но сделана на базе дистрибутива Arch, а не Debian. Отсюда и вытекают основные отличия — более тщательное усиление ядра, песочницы и аллокатора памяти, более свежие версии программ и др.

Кроме того, Obscurix не модифицирует Tor Browser, как это делают разработчики Tails, так что отпечаток браузера ничем не будет отличаться от стандартного, то есть не выдаст пользователя специального дистрибутива Linux.

Ещё одно отличие в поддержке нескольких сетей для анонимизации: кроме Tor, поддерживаются I2P и Freenet. Также поддерживаются неанонимные сети Zeronet, IPFS, cjdns для шифрования и децентрализации.

В отличие от Tails, в Obscurix отсутствует небезопасный браузер Unsafe Browser, допускающий прямое подключение в обход Tor. Таким образом, после эксплуатации какой-нибудь другой уязвимости злоумышленник может легко узнать реальный IP-адрес жертвы. Кстати, в последних версиях Tails он уже запрещён по умолчанию.

Отличия Obscurix от Whonix

Дистрибутив Whonix появился несколько лет назад, это уже реальный практический инструмент, в то время как Obscurix пока на стадии эксперимента.

Главное отличие в том, что Whonix разработан для виртуальной машины. В то же время Obscurix и Tails загружаются с флэшки в RAM и не оставляют после себя следов для компьютерной экспертизы. В случае с Whonix/VM теоретически появляются дополнительные уровни абстракции. С другой стороны, Whonix удобнее, ведь виртуальную машину можно запустить под любой ОС, включая Windows и MacOS, в любом менеджере ОС.

Whonix часто используют в связке с Qubes OS. Этот десктопный дистрибутив за качественную изоляцию VM похвалил сам Эдвард Сноуден.

На схеме далее представлен дизайн Qubes OS с установкой Whonix. Разные цвета модулей соответствуют разным уровням доверия: от чёрного (максимальное доверие) до опасного красного (USB, сетевой стек).

По сравнению с традиционными «живыми» дистрибутивами это более продвинутый подход. В связке Qubes-Whonix получается как бы двойная защита: специальный защищённый Linux-дистрибутив внутри другого специального дистрибутива с качественной изоляцией процессов. Но всё-таки загружаемые/живые дистрибутивы формально безопаснее, потому что не оставляют никаких следов на хосте (amnesiac) и даже очищают оперативную память на выходе.

С другой стороны, хотя та же Qubes OS не считается ‘amnesiac’, но здесь полнодисковое шифрование по умолчанию. То есть по факту всё равно не остаётся никаких следов, а удобства больше.

В общем, старая добрая Tails уже не одинока в арсенале свободного человека.

На правах рекламы

VDSina предлагает VDS в аренду под любые задачи, огромный выбор операционных систем для автоматической установки, есть возможность установить любую ОС с собственного ISO, удобная панель управления собственной разработки и посуточная оплата тарифа, который вы можете создать индивидуально под свои задачи.

Источник