- Операционные системы Astra Linux

- Операционные системы Astra Linux

- viking_k

- Записная книжка IT-шника

- идеи / интересы / шлак

- Vipnet csp linux extract private key

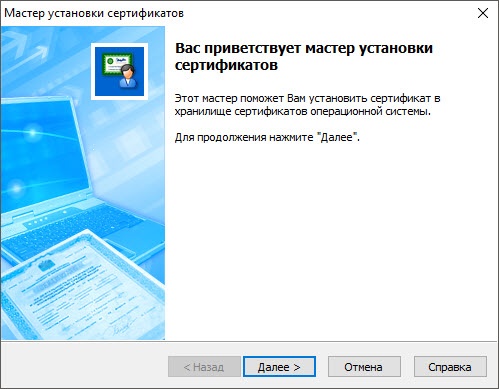

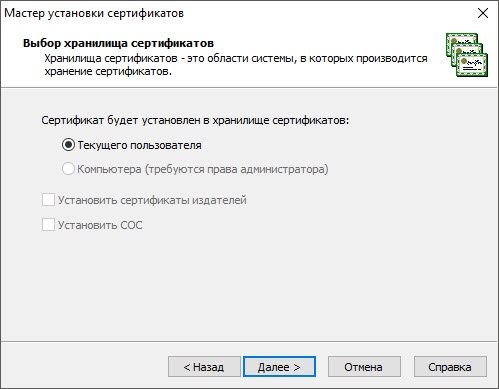

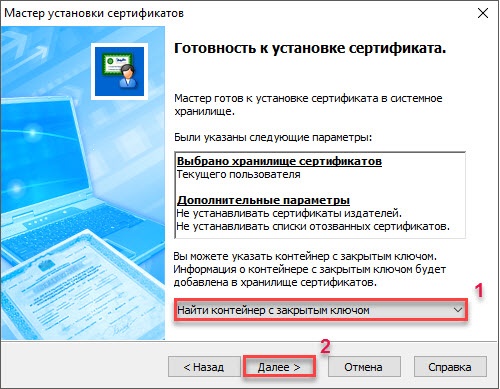

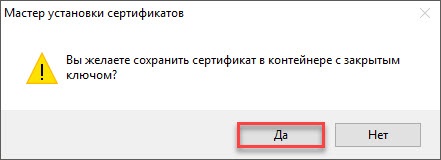

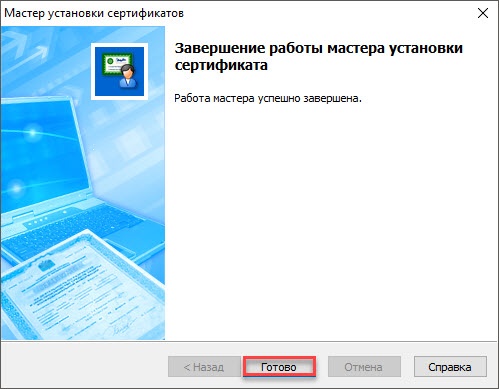

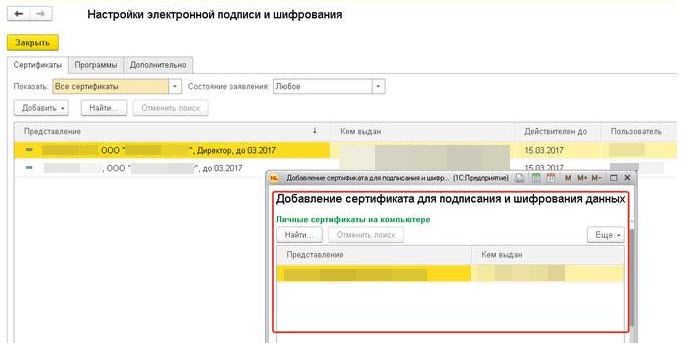

- Установка сертификата ViPNet CSP

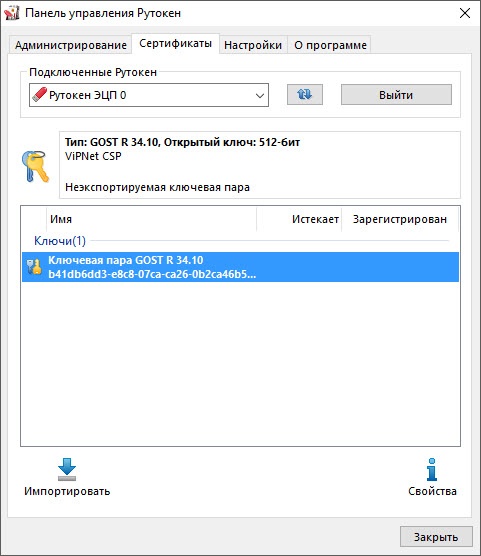

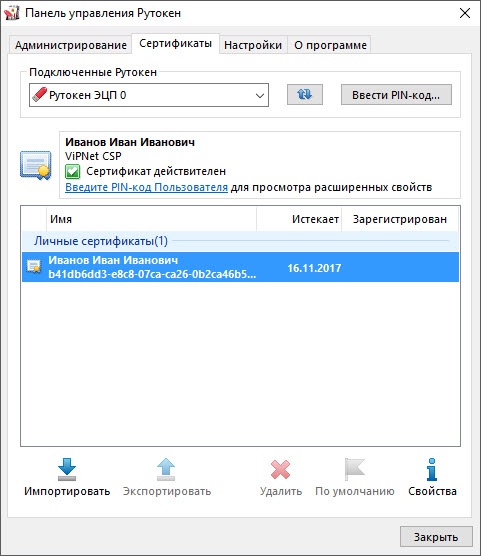

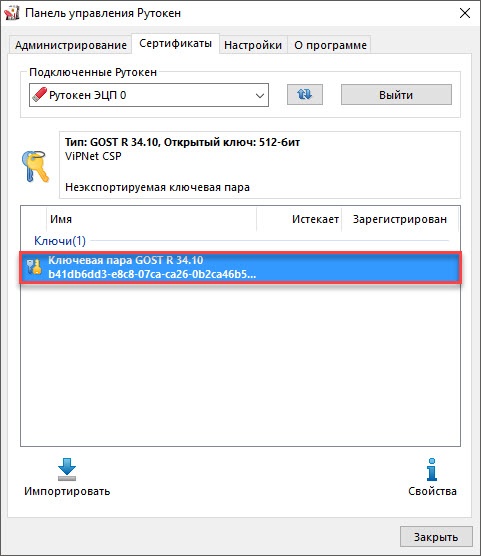

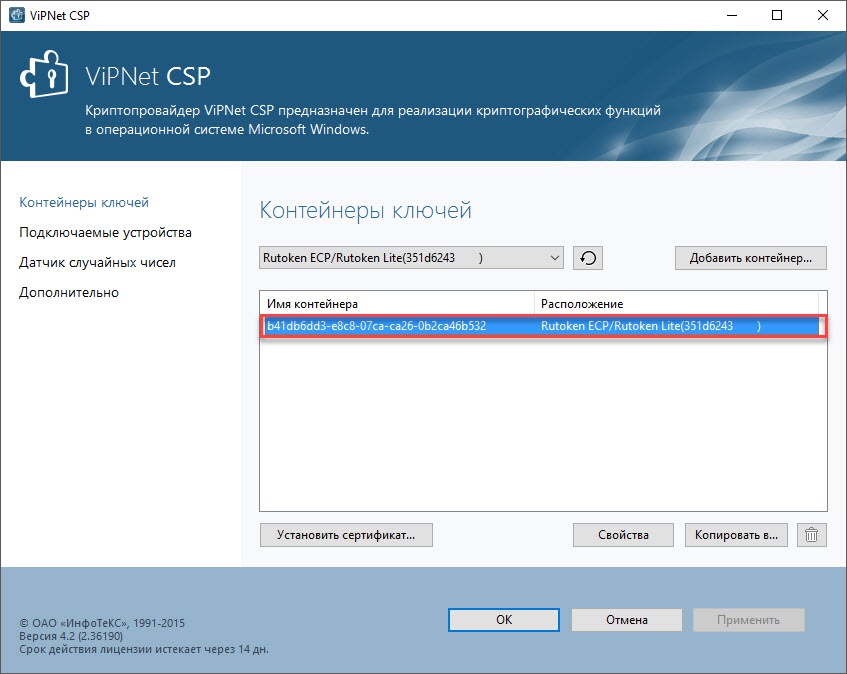

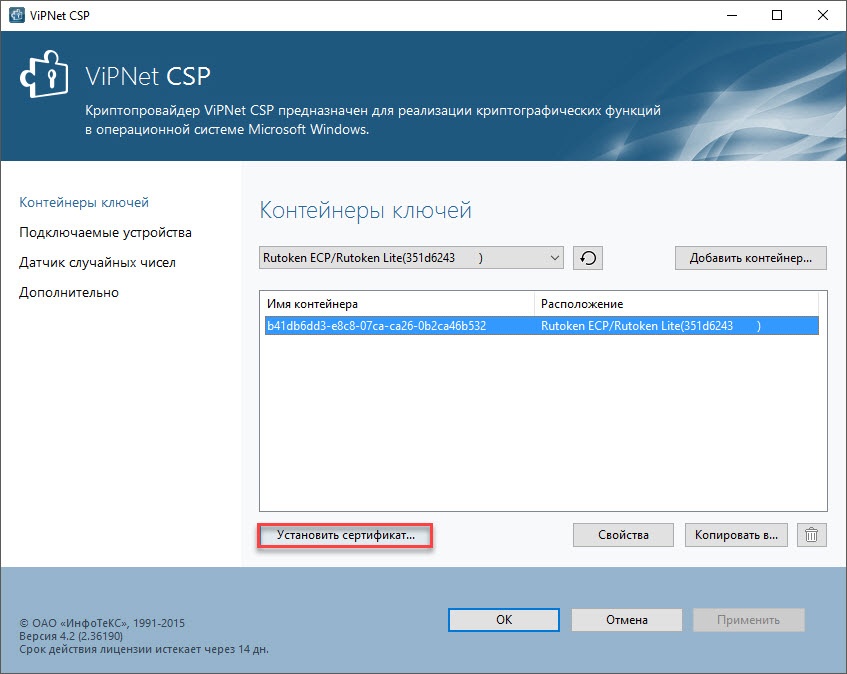

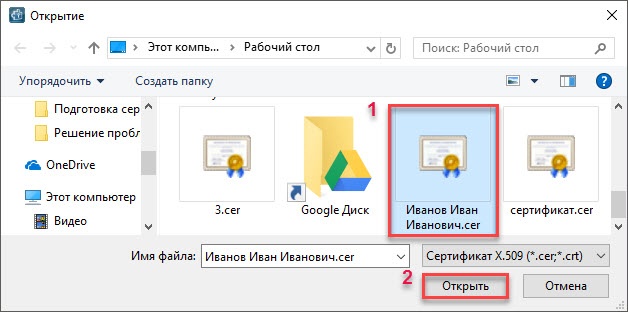

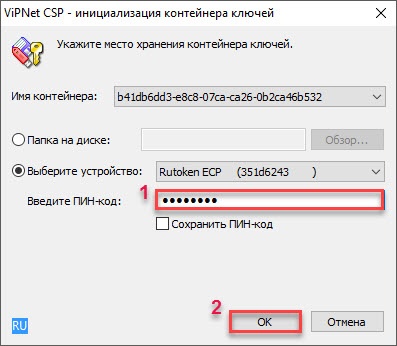

- Если на устройстве Рутокен сохранен сертификат с ключевой парой (личный сертификат)

- Если на устройстве Рутокен сохранена ключевая пара

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

Операционные системы Astra Linux

Оперативные обновления и методические указания

Операционные системы Astra Linux предназначены для применения в составе информационных (автоматизированных) систем в целях обработки и защиты 1) информации любой категории доступа 2) : общедоступной информации, а также информации, доступ к которой ограничен федеральными законами (информации ограниченного доступа).

1) от несанкционированного доступа;

2) в соответствии с Федеральным законом от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (статья 5, пункт 2).

Операционные системы Astra Linux Common Edition и Astra Linux Special Edition разработаны коллективом открытого акционерного общества «Научно-производственное объединение Русские базовые информационные технологии» и основаны на свободном программном обеспечении. С 17 декабря 2019 года правообладателем, разработчиком и производителем операционной системы специального назначения «Astra Linux Special Edition» является ООО «РусБИТех-Астра».

На web-сайтах https://astralinux.ru/ и https://wiki.astralinux.ru представлена подробная информация о разработанных операционных системах семейства Astra Linux, а также техническая документация для пользователей операционных систем и разработчиков программного обеспечения.

Мы будем признательны Вам за вопросы и предложения, которые позволят совершенствовать наши изделия в Ваших интересах и адаптировать их под решаемые Вами задачи!

Репозитория открытого доступа в сети Интернет для операционной системы Astra Linux Special Edition нет. Операционная система распространяется посредством DVD-дисков.

Информацию о сетевых репозиториях операционной системы Astra Linux Common Edition Вы можете получить в статье Подключение репозиториев с пакетами в ОС Astra Linux и установка пакетов.

В целях обеспечения соответствия сертифицированных операционных систем Astra Linux Special Edition требованиям, предъявляемым к безопасности информации, ООО «РусБИтех-Астра» осуществляет выпуск очередных и оперативных обновлений.

Очередные обновления (версии) предназначены для:

- реализации и совершенствования функциональных возможностей;

- поддержки современного оборудования;

- обеспечения соответствия актуальным требованиям безопасности информации;

- повышения удобства использования, управления компонентами и другие.

Оперативные обновления предназначены для оперативного устранения уязвимостей в экземплярах, находящихся в эксплуатации, и представляют собой бюллетень безопасности, который доступен в виде:

- инструкций и методических указаний по настройке и особенностям эксплуатации ОС, содержащих сведения о компенсирующих мерах или ограничениях по примене- нию ОС при эксплуатации;

- отдельных программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, инструкций по их установке и настройке, а также информации, содержащей сведения о контрольных суммах всех файлов оперативного обновления;

- обновлений безопасности, представляющих собой файл с совокупностью программных компонентов из состава ОС, в которые внесены изменения с целью устранения уязвимостей, а также информации, содержащей сведения о контрольных суммах всех файлов обновлений безопасности, указания по установке, настройке и особенностям эксплуатации ОС с установленными обновлениями безопасности.

Ввиду совершенствования нормативно-правовых документов в области защиты информации и в целях обеспечения соответствия информационных актуальным требованиям безопасности информации, а также обеспечения их долговременной эксплуатации, в том числе работоспособности на современных средствах вычислительной техники, рекомендуется на регулярной основе планировать проведение мероприятий по применению очередных и оперативных обновлений операционной системы.

Источник

viking_k

viking_k

Записная книжка IT-шника

идеи / интересы / шлак

Итак понадобилось мне получить доступ к единому реестру запрещенных ресурсов, но все оказалось не так просто как хотелось бы.

Вводная:

Сервер на Debian 7

ЭЦП на etoken, в нутре контейнера ViPNet

Необходимо автоматерировать процесс регулярного обращения к реестру запрещенных ресурсов и выгрузки с него списка «плохишей»

Начало войны — Несправедливость:

Под Виндой все работает великолепно. Достаточно установить ViPNet CSP для управления сертификатами и ViPNet CryptoFile для подписи файлов. Все это есть на сайте производителя. Но для Линуксов ничего есть только программа ViPNet CSP, да и та в бета-тестирвании.

Битва первая — Драйвер:

Электронные ключи eToken выпускаются компанией Аладин Р.Д., драйвера можно скачать на соответствующем сайте. Приятно порадовало есть драйвера для платформ отличный от Windows.

Для моего Debian это выглядило так:

Список обектов в определенном слоте можно увидеть так:

$ pkcs11-tool —module /usr/lib/libeTPkcs11.so —slot 0 -Ol

Содержимое объекта в слоте можно посмотреть так:

$pkcs11-tool —module /usr/lib/libeTPkcs11.so —slot 0 -a ‘ViPNet Container’ -y data -r

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

.

В общем и целом делаем вывод, что драйвера на eToken встали великолепно, НО ViPNet CSP для линукс его в упор не видит и естественно открыть свой контейнер не может.

Для проверки еще попытался подойти к вопросу со стороны. Открываем наш любимый браузер — Mozilla Firefox, и пользуемся вот такой инструкцией:

Битва вторая — Контейнер

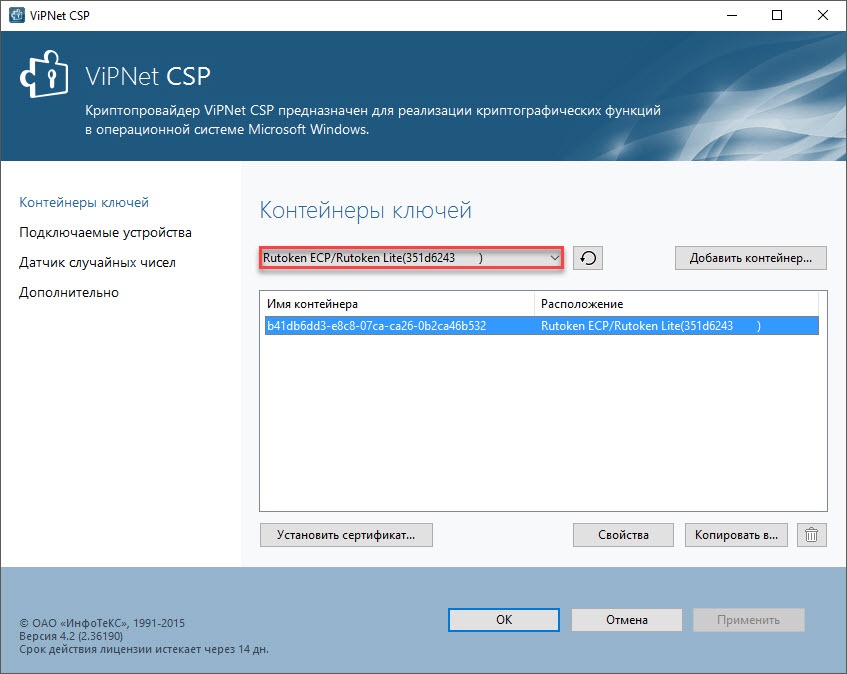

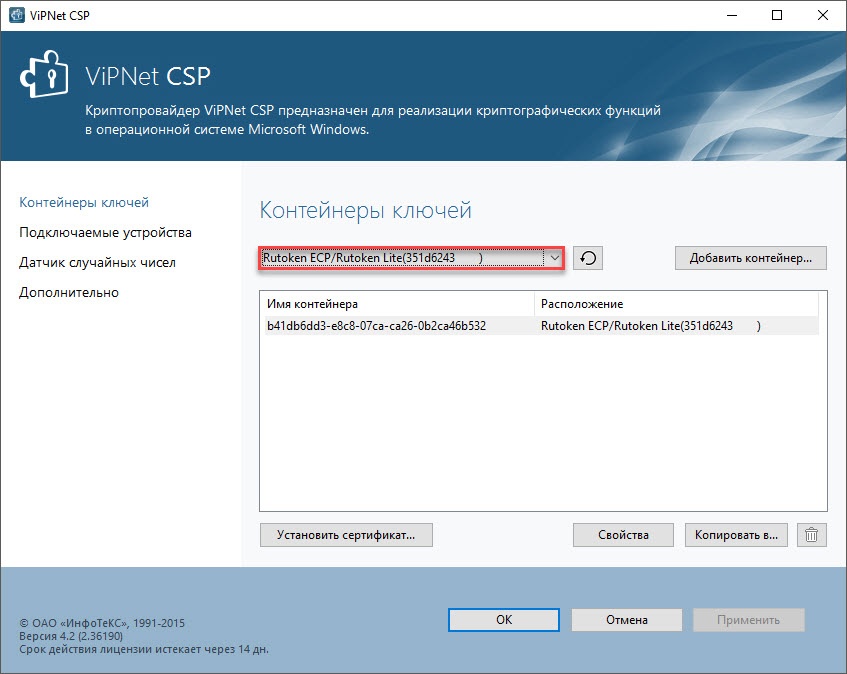

Зализав раны от побоища я обратился за помощью к Windows и таки корректно извлек контейнер из eToken с помощью ViPNet CSP . А так же из ViPNet CSP экспортировал ЭЦП в формат PKCS#12 в файл name.pfx. Счастью не было придела. Но оказалось:

1. На Windows без установленного ViPNet CSP файл с сертификатом name.pfx не рапаковывается, ругаясь на неправильный пароль. Хотя пароль вводился 100% правильный.

Если ViPNet CSP установить то все распаковывается на ура. Без ViPNet CSP так же нельзя провести ниодин экспорт. Эта зараза помещает сикретный ключ в свой собственный контейнер с отдельным паролем. А при удалении забирает все контейнеры на небеса.

2. Утилита P12FromGostCSP так же не может произвести экспорт сертификата в формате PKCS#12 ругаясь на то, что с ViPNet она работать не умеет.

3. На Debian средствами OpenSSL просмотреть файл не удалось. Хотя пароль опять же вводился 100% правильный.

Попытка включить поддержку шифрования по ГОСТ для OpenSSL результатов не принесла.

В общем и целом ситуация складывается безвыходная — с конейнерами ViPNet может работать только сам ViPNet и больше никто. Средств для автоматизации процесов нет ни под Windows ни под Linux.

Битва проиграна.

Битва Третья — Другой криптопровайдер

Подписываем файл запроса на Роскомнадзор:

Источник

Vipnet csp linux extract private key

На устройстве Рутокен ЭЦП может быть сохранен сертификат с ключевой парой ViPNet CSP (личный сертификат) или ключевая пара ViPNet CSP.

Установка сертификата ViPNet CSP

Чтобы проверить какой сертификат сохранен на устройстве Рутокен:

- Подключить Рутокен к компьютеру.

- Открыть Панель управления Рутокен.

Перейти на вкладку Сертификаты.

| Ключевая пара | Личный сертификат |

|---|---|

| Панель управления Рутокен | ViPNet CSP |

|---|---|

viking_k

viking_k