- Device Guard: Что это такое и как включить или отключить

- Ограничение на использование Device Guard

- Как включить и отключить Device Guard

- Ошибка несовместимости с Credential Guard сторонних виртуальных машин

- Windows 10: навсегда отключить VBS (безопасность на основе виртуализации)?

- 2 ответа

- Безопасность на основе виртуализации в Windows 10 на ARM

- Аннотация

- Приложения виртуализации не работают вместе с Hyper-V, device Guard и Credential Guard

- Определите, запущен ли Hyper-V гипервизор

- Причина

- Отключение Hyper-V

- Отключение Hyper-V панели управления

- Отключение Hyper-V в PowerShell

- Отключение охраны устройств и охраны учетных данных

- Дополнительные сведения

- Включение функции защиты целостности кода на основе виртуализации Enable virtualization-based protection of code integrity

- Функции HVCI HVCI Features

- Как включить HVCI в Windows 10 How to turn on HVCI in Windows 10

- Приложение Безопасности Windows Windows Security app

- Включить HVCI с помощью Intune Enable HVCI using Intune

- Включить HVCI с помощью групповой политики Enable HVCI using Group Policy

- Использование разделов реестра для включения защиты целостности кода на основе виртуализации Use registry keys to enable virtualization-based protection of code integrity

- Для Windows 10 версии 1607 и более поздней версии For Windows 10 version 1607 and later

- Для Windows 10 версии 1511 и более ранней версии For Windows 10 version 1511 and earlier

- Проверка включенных аппаратных функций безопасности Device Guard в Защитнике Windows Validate enabled Windows Defender Device Guard hardware-based security features

- AvailableSecurityProperties AvailableSecurityProperties

- InstanceIdentifier InstanceIdentifier

- RequiredSecurityProperties RequiredSecurityProperties

- SecurityServicesConfigured SecurityServicesConfigured

- SecurityServicesRunning SecurityServicesRunning

- Version Version

- VirtualizationBasedSecurityStatus VirtualizationBasedSecurityStatus

- PSComputerName PSComputerName

- Диагностика Troubleshooting

- Отключение HVCI How to turn off HVCI

- Развертывание HVCI в виртуальных машинах HVCI deployment in virtual machines

Device Guard: Что это такое и как включить или отключить

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это .

Как включить и отключить Device Guard

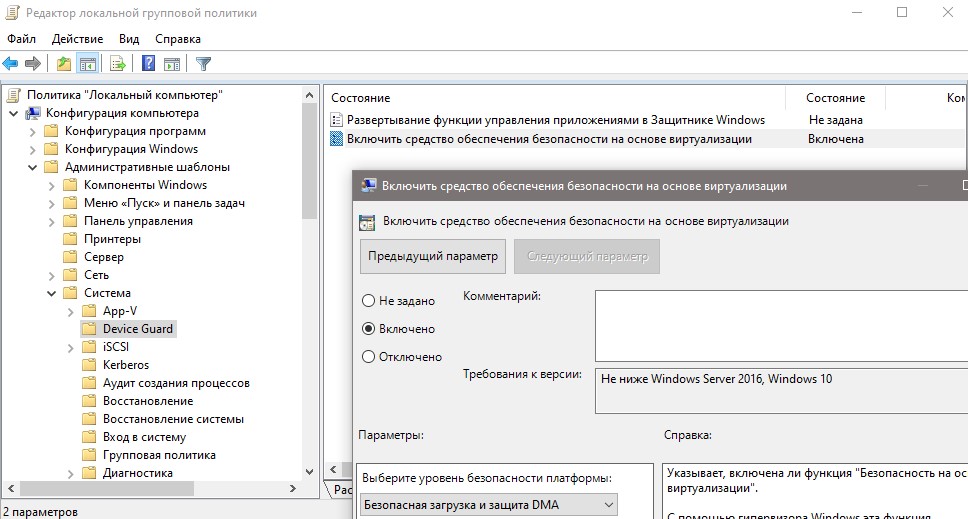

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

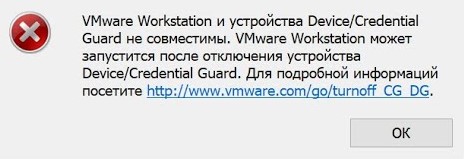

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

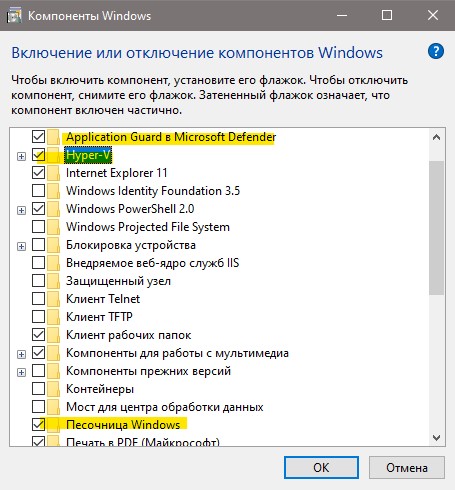

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

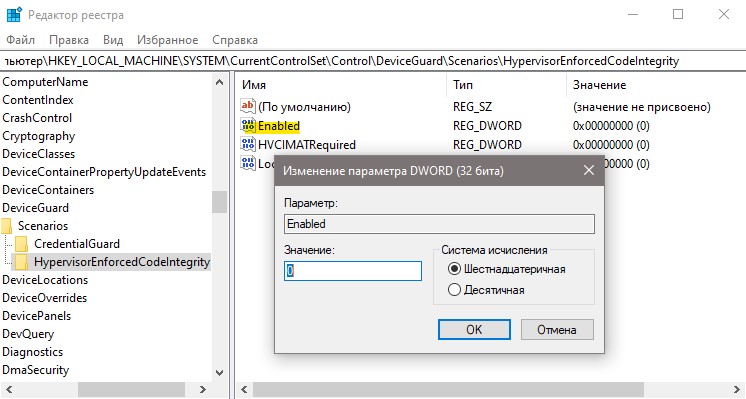

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity

- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

- bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Windows 10: навсегда отключить VBS (безопасность на основе виртуализации)?

Для Android Studio требуется Hyper-V, но при установке Hyper-V также включается VBS (защита на основе виртуализации). Проблема в том, что программное обеспечение AMD Ryzen не запускается, если VBS включен.

Применение следующего сценария дало мне возможность «отказаться» от VBS при следующей перезагрузке, но это не кажется постоянным. Кажется, перезапуск Windows снова включает VBS. Итак, похоже, что мне нужно запустить скрипт и нажимать клавишу отказа каждый раз.

Есть ли способ отключить VBS навсегда и никогда не просить меня отключить его снова?

Кажется, локальная групповая политика не работает.

Значение реестра EnableVirtualizationBasedSecurity уже был установлен на 0 ,

2 ответа

«HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard и добавить новое значение DWORD с именем EnableVirtualizationBasedSecurity и установить его значение на 0 » СДЕЛАНО для меня.

Эта процедура должна отключить безопасность на основе виртуализации:

- Бег gpedit.msc

- Перейдите враздел Политика локального компьютера> Конфигурация компьютера> Административные шаблоны> Система> Защита устройства

- Дважды щелкните Включить защиту на основе виртуализации.

- Выберите Отключено

- Нажмите ОК

- Перезагрузка может потребоваться.

Я делал все то же самое, что и вы (GPedit, RegEdit).

Наконец, отключение безопасной загрузки и любой параметр VBS в BIOS сделали свое дело.

У меня установлено 20.04, и я обнаружил, что помимо того, что @dyasta упомянул выше, обязательно снимите флажок Windows Features в Windows Defender Application Guard.

В моем случае мне удалось отключить VBS, выполнив предложенное выше изменение GPEDIT, отключив все функции Hyper-V, выключив Application Guard в Защитнике Windows и перезагрузившись.

Безопасность на основе виртуализации в Windows 10 на ARM

Support Topic: Windows\Windows 10\Windows 10\Suspected Malware, Safety Bulletins, and Security Bulletins

Аннотация

Безопасность на основе виртуализации использует гипервизор Windows для создания изолированных областей памяти из стандартных операционных систем. Windows может использовать эту функцию безопасности для размещения решений безопасности, обеспечивая при этом значительно повышенную защиту от уязвимостей в операционной системе. Для получения дополнительной информации см.

Безопасность на основе виртуализации доступна для Windows 10, версия 1903 (OS build 18362.383)на поддерживаемых устройствах ARM, которые работают на платформе Snapdragon 850 компании, а также в более поздних версиях. При включении этой функции безопасности могут возникнуть следующие проблемы, если система находится в небезопасной конфигурации:

Проверка подлинности отпечатков пальцев перестает работать, поскольку данные проверки подлинности отпечатков пальцев очищаются для защиты вашей конфиденциальности.

Защищенные цифровыми правами (DRM) видео не могут воспроизводиться.

В следующей таблице перечислены условия, которые могут указывать на то, что система находится в небезопасной конфигурации. В таблице также перечислены соответствующие методы для возврата системы из этого состояния.

Заметка Чтобы использовать аутентификацию отпечатков пальцев, очистите существующие данные, а затем снова установите аутентификацию отпечатков пальцев. Мы рекомендуем вернуть систему в безопасную конфигурацию, прежде чем сделать это.

Неспособность проверить или обеспечить соблюдение номера версии безопасности (SVN) процесса безопасного запуска системы охраны во время безопасного запуска

Установите последнюю версию Windows через обновление Windows

Отладка запуска включена

Включить безопасную загрузку

Тест-подписанный код не полностью отключен для выполнения

Включить безопасную загрузку

Самопроверка гипервизора Microsoft обнаруживает определенные небезопасные настройки

Запустите следующие cmdlets, чтобы отключить отладку гипервизора и удалить параметры нагрузки гипервизора:

Приложения виртуализации не работают вместе с Hyper-V, device Guard и Credential Guard

Многие сторонние приложения виртуализации не работают вместе с Hyper-V. Затронутые приложения включают рабочие станции VMware и VirtualBox. Эти приложения могут не запускать виртуальные машины или возвращаться в более медленный, эмулированный режим.

Эти симптомы вводятся при Hyper-V гипервизора. Некоторые решения безопасности также зависят от гипервизора, например:

- Device Guard

- Credential Guard

Оригинальная версия продукта: Windows 10 — все выпуски

Исходный номер КБ: 3204980

Определите, запущен ли Hyper-V гипервизор

Чтобы определить, запущен ли Hyper-V гипервизор, выполните следующие действия:

В поле поиска введите msinfo32.exe.

Выбор системной информации.

В окне детализации найдите следующую запись:

Обнаружен гипервизор. Функции, необходимые для Hyper-V, не будут отображаться.

Причина

Такое поведение происходит по проекту.

Многие приложения виртуализации зависят от расширений виртуализации оборудования, доступных на большинстве современных процессоров. В нее входят Intel VT-x и AMD-V. Только один компонент программного обеспечения может использовать это оборудование одновременно. Оборудование не может быть общим между приложениями виртуализации.

Чтобы использовать другое программное обеспечение для виртуализации, необходимо отключить Hyper-V, device Guard и Credential Guard. Если вы хотите отключить Hyper-V Hypervisor, выполните действия в следующих двух разделах.

Отключение Hyper-V

Вы можете отключить Hyper-V hypervisor в панели управления или с помощью Windows PowerShell.

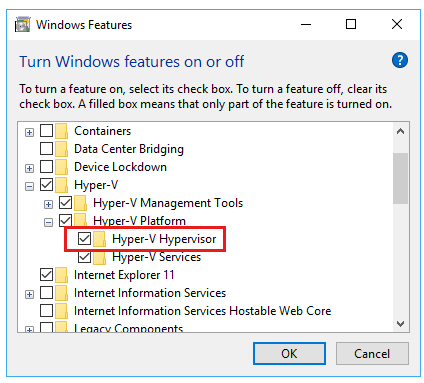

Отключение Hyper-V панели управления

Чтобы отключить Hyper-V панели управления, выполните следующие действия:

В панели управления выберите программы и функции.

Выберите включить или отключить функции Windows.

Расширйте Hyper-V, Hyper-V платформу, а затем расчистим Hyper-V гипервизора.

Отключение Hyper-V в PowerShell

Чтобы отключить Hyper-V с помощью Windows PowerShell, выполните следующие действия:

Откройте окно PowerShell с повышенными уровнями.

Выполните следующую команду:

Отключение охраны устройств и охраны учетных данных

Вы можете отключить службу device Guard и Credential Guard с помощью ключей реестра или групповой политики. Для этого см. в Защитник Windows Credential Guard.

Дополнительные сведения

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Включение функции защиты целостности кода на основе виртуализации Enable virtualization-based protection of code integrity

В этом разделе освещаются различные способы обеспечения целостности кода с защитой гипервизора (HVCI) в Windows 10. This topic covers different ways to enable Hypervisor-protected code integrity (HVCI) on Windows 10. Некоторые приложения, включая драйверы устройств, могут быть несовместимы с HVCI. Some applications, including device drivers, may be incompatible with HVCI. Это может привести к сбою устройств или программного обеспечения, а в редких случаях может привести к синему экрану. This can cause devices or software to malfunction and in rare cases may result in a blue screen. Такие проблемы могут возникать после включения службы HVCI или непосредственно во время самого процесса активации службы. Such issues may occur after HVCI has been turned on or during the enablement process itself. В этом случае см. действия по устранению неполадок. If this happens, see Troubleshooting for remediation steps.

Так как используется управление выполнением на основе режима, HVCI лучше работает с процессорами Intel Kaby Lake или AMD Zen 2 и более новыми. Because it makes use of Mode Based Execution Control, HVCI works better with Intel Kaby Lake or AMD Zen 2 CPUs and newer. Процессоры без MBEC будут полагаться на эмуляцию этой функции под названием Ограниченныйрежим пользователя, которая оказывает большее влияние на производительность. Processors without MBEC will rely on an emulation of this feature, called Restricted User Mode, which has a bigger impact on performance.

Функции HVCI HVCI Features

- HVCI защищает изменение bitmap управления потоком (CFG). HVCI protects modification of the Control Flow Guard (CFG) bitmap.

- HVCI также гарантирует, что другие доверенные процессы, например Credential Guard, получили действительный сертификат. HVCI also ensures that your other trusted processes, like Credential Guard, have got a valid certificate.

- Современные драйверы устройств также должны иметь сертификат EV (Расширенная проверка) и должны поддерживать HVCI. Modern device drivers must also have an EV (Extended Validation) certificate and should support HVCI.

Как включить HVCI в Windows 10 How to turn on HVCI in Windows 10

Чтобы включить HVCI на устройствах Windows 10 с вспомогательным оборудованием на предприятии, используйте любой из этих параметров: To enable HVCI on Windows 10 devices with supporting hardware throughout an enterprise, use any of these options:

Приложение Безопасности Windows Windows Security app

HVCI помечена **** целостностью памяти в приложении Безопасности Windows, **** и к нему можно получить доступ с помощью параметров обновления & безопасности устройства безопасности Windows Core > **** > **** > **** > isolation. > **** HVCI is labeled Memory integrity in the Windows Security app and it can be accessed via Settings > Update & Security > Windows Security > Device security > Core isolation details > Memory integrity. Дополнительные сведения см. в kB4096339. For more information, see KB4096339.

Включить HVCI с помощью Intune Enable HVCI using Intune

Включение в Intune требует использования узла целостности кода в CSP AppLocker. Enabling in Intune requires using the Code Integrity node in the AppLocker CSP.

Включить HVCI с помощью групповой политики Enable HVCI using Group Policy

Используйте редактор групповой политики (gpedit.msc) для редактирования существующего GPO или создания нового. Use Group Policy Editor (gpedit.msc) to either edit an existing GPO or create a new one.

Перейдите к компьютерной > конфигурации административных шаблонов > Системная > гвардия устройства. Navigate to Computer Configuration > Administrative Templates > System > Device Guard.

Дважды щелкните кнопку Включив безопасность на основе виртуализации. Double-click Turn on Virtualization Based Security.

Нажмите кнопку Включено и в статье Защита целостности кода на основе виртуализации выберитеВключено с помощью блокировки UEFI, чтобы обеспечить удаленное отключение HVCI или выбрать включенную без блокировки UEFI. Click Enabled and under Virtualization Based Protection of Code Integrity, select Enabled with UEFI lock to ensure HVCI cannot be disabled remotely or select Enabled without UEFI lock.

Нажмите кнопку Ок, чтобы закрыть редактор. Click Ok to close the editor.

Чтобы применить новую политику на компьютере, подключимом к домену, перезапустите или запустите в gpupdate /force командной подсказке. To apply the new policy on a domain-joined computer, either restart or run gpupdate /force in an elevated command prompt.

Использование разделов реестра для включения защиты целостности кода на основе виртуализации Use registry keys to enable virtualization-based protection of code integrity

Установите следующие значения разделов реестра для включения HVCI. Set the following registry keys to enable HVCI. При этом доступен тот же набор параметров конфигурации, что и при использовании групповой политики. This provides exactly the same set of configuration options provided by Group Policy.

- Для следующих команд можно выбрать параметры для безопасной загрузки и безопасной загрузки с DMA. Among the commands that follow, you can choose settings for Secure Boot and Secure Boot with DMA. В большинстве случаев рекомендуем выбирать параметр Безопасная загрузка. In most situations, we recommend that you choose Secure Boot. Этот параметр обеспечивает безопасную загрузку, а уровень защиты ограничен только оборудованием конкретного компьютера. This option provides Secure Boot with as much protection as is supported by a given computer’s hardware. Компьютер с модулями управления памятью ввода-вывода (IOMMU) обеспечит безопасную загрузку с защитой DMA. A computer with input/output memory management units (IOMMUs) will have Secure Boot with DMA protection. На компьютере без IOMMU будет включена обычная безопасная загрузка. A computer without IOMMUs will simply have Secure Boot enabled.

Если же выбрать параметр Безопасная загрузка и защита DMA, безопасная загрузка— и сама функция VBS— будет включаться только на компьютерах, поддерживающих DMA, то есть оснащенных модулями IOMMU. In contrast, with Secure Boot with DMA, the setting will enable Secure Boot—and VBS itself—only on a computer that supports DMA, that is, a computer with IOMMUs. При использовании этого параметра на компьютерах без модулей IOMMU не будет включаться защита VBS или HVCI, но на них можно будет по-прежнему включать WDAC. With this setting, any computer without IOMMUs will not have VBS or HVCI protection, although it can still have WDAC enabled. - Все драйверы в системе должны поддерживать функцию защиты целостности кода на основе виртуализации. В противном случае может произойти сбой в системе. All drivers on the system must be compatible with virtualization-based protection of code integrity; otherwise, your system may fail. Рекомендуем испытать эти функции на группе тестовых компьютеров, прежде чем включать их на компьютерах пользователей. We recommend that you enable these features on a group of test computers before you enable them on users’ computers.

Для Windows 10 версии 1607 и более поздней версии For Windows 10 version 1607 and later

Рекомендуемые параметры (для включения политик защиты целостности кода на основе виртуализации без блокировки UEFI): Recommended settings (to enable virtualization-based protection of Code Integrity policies, without UEFI Lock):

Если вы хотите настроить предыдущие рекомендуемые параметры, используйте следующие параметры. If you want to customize the preceding recommended settings, use the following settings.

Включение безопасности на основе виртуализации To enable VBS

Включение VBS и использование только безопасной загрузки (значение 1) To enable VBS and require Secure boot only (value 1)

Чтобы включить VBS с безопасной загрузкой и DMA (значение 3), в предыдущей команде изменить /d 1 на /d 3. To enable VBS with Secure Boot and DMA (value 3), in the preceding command, change /d 1 to /d 3.

Включение VBS без блокировки UEFI (значение 0) To enable VBS without UEFI lock (value 0)

Чтобы включить VBS с блокировкой UEFI (значение 1), в предыдущей команде измените /d 0 на /d 1. To enable VBS with UEFI lock (value 1), in the preceding command, change /d 0 to /d 1.

Включение политик защиты целостности кода на основе виртуализации To enable virtualization-based protection of Code Integrity policies

Включение политик защиты целостности кода на основе виртуализации без блокировки UEFI (значение 0) To enable virtualization-based protection of Code Integrity policies without UEFI lock (value 0)

Чтобы включить политики защиты целостности кода на основе виртуализации с блокировкой UEFI (значение 1), в предыдущей команде измените /d 0 на /d 1. To enable virtualization-based protection of Code Integrity policies with UEFI lock (value 1), in the preceding command, change /d 0 to /d 1.

Для Windows 10 версии 1511 и более ранней версии For Windows 10 version 1511 and earlier

Рекомендуемые параметры (для включения политик защиты целостности кода на основе виртуализации без блокировки UEFI): Recommended settings (to enable virtualization-based protection of Code Integrity policies, without UEFI Lock):

Если вы хотите настроить предыдущие рекомендуемые параметры, используйте следующие параметры. If you want to customize the preceding recommended settings, use the following settings.

Включение VBS (функция всегда заблокирована на UEFI) To enable VBS (it is always locked to UEFI)

Включение VBS и использование только безопасной загрузки (значение 1) To enable VBS and require Secure boot only (value 1)

Чтобы включить VBS с безопасной загрузкой и DMA (значение 3), в предыдущей команде изменить /d 1 на /d 3. To enable VBS with Secure Boot and DMA (value 3), in the preceding command, change /d 1 to /d 3.

Включение политик защиты целостности кода на основе виртуализации (с блокировкой UEFI по умолчанию) To enable virtualization-based protection of Code Integrity policies (with the default, UEFI lock)

Включение политик защиты целостности кода на основе виртуализации без блокировки UEFI To enable virtualization-based protection of Code Integrity policies without UEFI lock

Проверка включенных аппаратных функций безопасности Device Guard в Защитнике Windows Validate enabled Windows Defender Device Guard hardware-based security features

В Windows10 и Windows Server 2016 есть класс WMI для свойств и функций, связанных с Device Guard: Win32_DeviceGuard. Windows 10 and Windows Server 2016 have a WMI class for related properties and features: Win32_DeviceGuard. Этот класс можно запросить из сеанса Windows PowerShell с повышенными привилегиями с помощью следующей команды: This class can be queried from an elevated Windows PowerShell session by using the following command:

Get-CimInstance –ClassName Win32_DeviceGuard –Namespace root\Microsoft\Windows\DeviceGuard

Класс WMI Win32_DeviceGuard доступен только в версии Windows10 Корпоративная. The Win32_DeviceGuard WMI class is only available on the Enterprise edition of Windows 10.

Свойство Mode Based Execution Control будет перечислены в качестве доступных только начиная с Windows 10 версии 1803. Mode Based Execution Control property will only be listed as available starting with Windows 10 version 1803.

Выходные данные этой команды включают сведения о доступных аппаратных функциях безопасности, а также о включенных на данный момент прочих функциях. The output of this command provides details of the available hardware-based security features as well as those features that are currently enabled.

AvailableSecurityProperties AvailableSecurityProperties

Это поле помогает регистрировать состояние соответствующих свойств безопасности Device Guard в Защитнике Windows и сообщать о нем. This field helps to enumerate and report state on the relevant security properties for Windows Defender Device Guard.

| Значение Value | Описание Description |

|---|---|

| 0. 0. | Означает, что на устройстве отсутствуют соответствующие свойства. If present, no relevant properties exist on the device. |

| 1. 1. | Означает, что предусмотрена поддержка низкоуровневой оболочки. If present, hypervisor support is available. |

| 2. 2. | Означает, что доступна безопасная загрузка. If present, Secure Boot is available. |

| 3. 3. | Означает, что доступна защита DMA. If present, DMA protection is available. |

| 4. 4. | Означает, что доступна безопасная перезапись памяти. If present, Secure Memory Overwrite is available. |

| 5. 5. | Означает, что доступна защита NX. If present, NX protections are available. |

| 6. 6. | Означает, что доступны меры защиты SMM. If present, SMM mitigations are available. |

| 7. 7. | В настоящее время доступно управление выполнением на основе режима. If present, Mode Based Execution Control is available. |

| 8. 8. | В настоящее время доступна виртуализация APIC. If present, APIC virtualization is available. |

InstanceIdentifier InstanceIdentifier

Строка, уникальная для конкретного устройства. A string that is unique to a particular device. Допустимые значения определяются классом WMI. Valid values are determined by WMI.

RequiredSecurityProperties RequiredSecurityProperties

В этом поле содержится описание свойств безопасности, необходимых для включения средства обеспечения безопасности на основе виртуализации. This field describes the required security properties to enable virtualization-based security.

| Значение Value | Описание Description |

|---|---|

| 0. 0. | Ничего не требуется. Nothing is required. |

| 1. 1. | Означает, что необходима поддержка низкоуровневой оболочки. If present, hypervisor support is needed. |

| 2. 2. | Означает, что требуется безопасная загрузка. If present, Secure Boot is needed. |

| 3. 3. | Означает, что требуется защита DMA. If present, DMA protection is needed. |

| 4. 4. | Означает, что требуется безопасная перезапись памяти. If present, Secure Memory Overwrite is needed. |

| 5. 5. | Означает, что требуются средства защиты NX. If present, NX protections are needed. |

| 6. 6. | Означает, что требуются меры защиты SMM. If present, SMM mitigations are needed. |

| 7. 7. | В настоящее время требуется управление выполнением на основе режима. If present, Mode Based Execution Control is needed. |

SecurityServicesConfigured SecurityServicesConfigured

В этом поле указано, настроен ли Credential Guard в Защитнике Windows или служба HVCI. This field indicates whether the Windows Defender Credential Guard or HVCI service has been configured.

| Значение Value | Описание Description |

|---|---|

| 0. 0. | Никакие службы не настроены. No services configured. |

| 1. 1. | Означает, что настроен Credential Guard в Защитнике Windows. If present, Windows Defender Credential Guard is configured. |

| 2. 2. | Означает, что настроена служба HVCI. If present, HVCI is configured. |

| 3. 3. | В случае настройки system Guard Secure Launch. If present, System Guard Secure Launch is configured. |

| 4. 4. | В настоящее время настроено измерение прошивки SMM. If present, SMM Firmware Measurement is configured. |

SecurityServicesRunning SecurityServicesRunning

В этом поле указано, работает ли Credential Guard в Защитнике Windows или служба HVCI. This field indicates whether the Windows Defender Credential Guard or HVCI service is running.

| Значение Value | Описание Description |

|---|---|

| 0. 0. | Никакие службы не выполняются. No services running. |

| 1. 1. | Означает, что запущен Credential Guard в Защитнике Windows. If present, Windows Defender Credential Guard is running. |

| 2. 2. | Означает, что запущена служба HVCI. If present, HVCI is running. |

| 3. 3. | В настоящее время запущен безопасный запуск System Guard. If present, System Guard Secure Launch is running. |

| 4. 4. | В настоящее время запущено измерение прошивки SMM. If present, SMM Firmware Measurement is running. |

Version Version

В этом поле указана версия данного класса WMI. This field lists the version of this WMI class. Единственным допустимым значением на данный момент является 1.0. The only valid value now is 1.0.

VirtualizationBasedSecurityStatus VirtualizationBasedSecurityStatus

В этом поле содержатся сведении о включении и выполнении VBS. This field indicates whether VBS is enabled and running.

| Значение Value | Описание Description |

|---|---|

| 0. 0. | Функция VBS не включена. VBS is not enabled. |

| 1. 1. | Функция VBS включена, но не работает. VBS is enabled but not running. |

| 2. 2. | Функция VBS включена и работает. VBS is enabled and running. |

PSComputerName PSComputerName

В этом поле указано имя компьютера. This field lists the computer name. Все допустимые значения имени компьютера. All valid values for computer name.

Другим методом определения доступных и включенных функций Device Guard является запуск msinfo32.exe из одного из сеансов PowerShell высшего уровня. Another method to determine the available and enabled Windows Defender Device Guard features is to run msinfo32.exe from an elevated PowerShell session. При запуске этой программы свойства Защитник Windows device Guard отображаются в нижней части раздела System Summary. When you run this program, the Windows Defender Device Guard properties are displayed at the bottom of the System Summary section.

Диагностика Troubleshooting

А. A. Если драйверу устройства не удается загрузиться или его работа завершается сбоем во время выполнения, можно обновить драйвер с помощью диспетчера устройств. If a device driver fails to load or crashes at runtime, you may be able to update the driver using Device Manager.

Б. B. Если после описанной выше процедуры включения HVCI возникают сбои программного обеспечения или устройства, но вы можете войти в Windows, можно отключить HVCI, переименовав или удалив файл SIPolicy.p7b из его расположения, указанного в шаге 3, а затем перезапустить устройство. If you experience software or device malfunction after using the above procedure to turn on HVCI, but you are able to log in to Windows, you can turn off HVCI by renaming or deleting the SIPolicy.p7b file from the file location in step 3 above and then restart your device.

В. C. При возникновении критической ошибки во время загрузки или при нестабильной работе системы после использования описанной выше процедуры включения HVCI, можно восстановить нормальную работу с помощью среды восстановления Windows (Windows RE). If you experience a critical error during boot or your system is unstable after using the above procedure to turn on HVCI, you can recover using the Windows Recovery Environment (Windows RE). Инструкции по загрузке среды восстановления Windows см. в разделе Технический справочник по Windows RE. To boot to Windows RE, see Windows RE Technical Reference. После входа в Windows RE можно отключить HVCI, переименовав или удалив файл SIPolicy.p7b из его расположения, описанного в шаге 3, и перезагрузить устройство. After logging in to Windows RE, you can turn off HVCI by renaming or deleting the SIPolicy.p7b file from the file location in step 3 above and then restart your device.

Отключение HVCI How to turn off HVCI

- Запустите следующую команду из приподнятой подсказки, чтобы установить ключ реестра HVCI для отключения Run the following command from an elevated prompt to set the HVCI registry key to off

- Перезагрузите устройство. Restart the device.

- Чтобы убедиться в успешном отключении HVCI, откройте «Сведения о системе» и проверьте параметр Запущенные службы защиты на основе виртуализации, в котором теперь не должно отображаться значение. To confirm HVCI has been successfully disabled, open System Information and check Virtualization-based security Services Running, which should now have no value displayed.

Развертывание HVCI в виртуальных машинах HVCI deployment in virtual machines

HVCI может защитить виртуальную Hyper-V, как и физический компьютер. HVCI can protect a Hyper-V virtual machine, just as it would a physical machine. Действия, позволяющие включить WDAC, одинаковы из виртуальной машины. The steps to enable WDAC are the same from within the virtual machine.

WDAC защищает от вредоносных программ, запущенных в гостевой виртуальной машине. WDAC protects against malware running in the guest virtual machine. Средство не обеспечивает дополнительную защиту от администратора узла. It does not provide additional protection from the host administrator. С хоста можно отключить WDAC для виртуальной машины: From the host, you can disable WDAC for a virtual machine: