- Device Guard: Что это такое и как включить или отключить

- Ограничение на использование Device Guard

- Как включить и отключить Device Guard

- Ошибка несовместимости с Credential Guard сторонних виртуальных машин

- Что такое Credential Guard в Windows 10

- Credential Guard в Windows 10

- Что такое функция Credential Guard в Windows 10

- Системные требования к учетным данным

- Пределы мандатной охраны

- Защита извлеченных учетных данных домена с помощью Credential Guard в Защитнике Windows Protect derived domain credentials with Windows Defender Credential Guard

- Manage Windows Defender Credential Guard

- Enable Windows Defender Credential Guard

- Enable Windows Defender Credential Guard by using Group Policy

- Enable Windows Defender Credential Guard by using Intune

- Enable Windows Defender Credential Guard by using the registry

- Add the virtualization-based security features

- Enable virtualization-based security and Windows Defender Credential Guard

- Enable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

- Review Windows Defender Credential Guard performance

- Disable Windows Defender Credential Guard

- Disable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

- Disable Windows Defender Credential Guard for a virtual machine

Device Guard: Что это такое и как включить или отключить

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это .

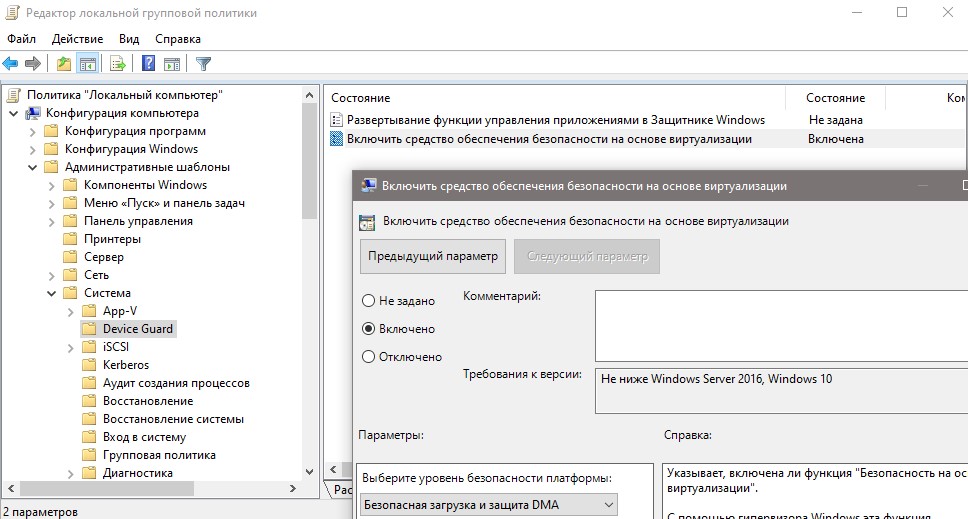

Как включить и отключить Device Guard

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

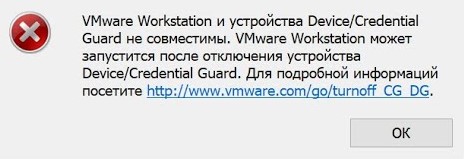

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

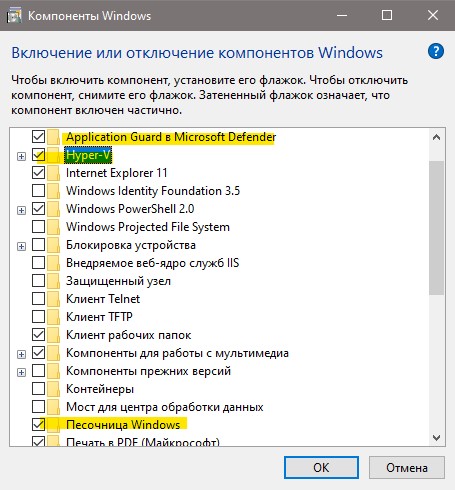

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

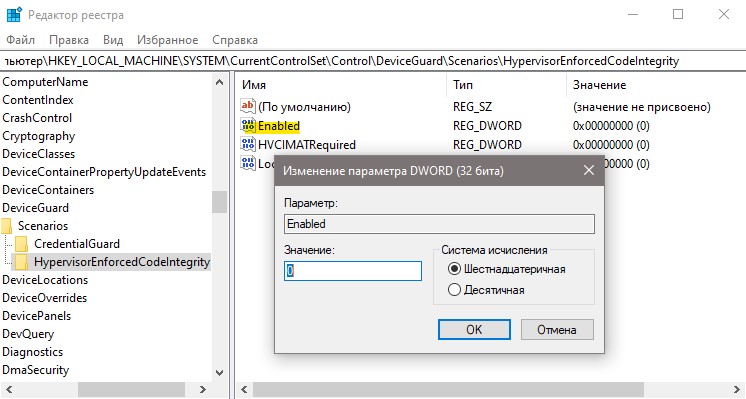

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity

- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

- bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Что такое Credential Guard в Windows 10

Windows 10 представила несколько новых функций безопасности. Одна новая функция безопасности, которая была добавлена, называется Credential Guard, которая помогает защитить производные учетные данные домена.

Credential Guard в Windows 10

Credential Guard – это одна из основных функций безопасности, доступных в Windows 10. Она обеспечивает защиту от взлома учетных данных домена, предотвращая захват хакерами корпоративных сетей. Наряду с такими функциями, как Device Guard и Secure Boot, Windows 10 более безопасна, чем любая из предыдущих операционных систем Windows.

Что такое функция Credential Guard в Windows 10

Как видно из названия, эта функция в Windows 10 защищает учетные данные в пользовательских доменах сети и между ними. В то время как предыдущие операционные системы от Microsoft использовали для хранения идентификатора и пароля для учетных записей пользователей в локальной оперативной памяти, Credential Guard создает виртуальный контейнер и хранит все секреты домена в этом виртуальном контейнере, к которым операционная система не может получить прямой доступ. Вам не нужна внешняя виртуализация. Эта функция использует Hyper-V, который можно настроить в апплете «Программы и компоненты» на панели управления.

Когда хакеры взломали операционную систему Windows ранее, они могли получить доступ к хешу, используемому для шифрования учетных данных пользователя, так как он будет храниться в локальной оперативной памяти без особой защиты. С помощью Credential Manager учетные данные хранятся в виртуальном контейнере, поэтому даже если хакеры взломают систему, они не смогут получить доступ к хешу. Таким образом, они не могут проникнуть через компьютеры в сети.

Короче говоря, функция Credential Guard в Windows 10 повышает безопасность учетных данных домена и связанных хэшей , так что хакерам становится практически невозможно получить доступ к секрету и применить его к другим компьютерам. Таким образом, любая возможность атаки останавливается только при входе. Я не скажу, что Credential Guard не может быть взломан, но он наверняка повышает уровень безопасности, так что ваш компьютер и сеть в безопасности.

В отличие от учетных данных в предыдущих версиях Windows, в Windows 10 запрещены несколько протоколов, которые могут позволить хакерам достичь виртуального контейнера, в котором хранятся хэшированные учетные данные. Однако эта функция доступна не для всех компьютеров.

Читать . Remote Credential Guard защищает учетные данные Remote Desktop.

Системные требования к учетным данным

Есть несколько ограничений – особенно если вы находитесь на бюджетных ноутбуках. Даже ультрабуки, которые не поддерживают Trusted Platform Module (TPM) , не могут запускать Credential Guard, хотя книга работает под управлением Windows 10 Enterprise.

Credential Guard работает только в Enterprise Edition Windows 10. Если вы используете Pro или Education, вы не сможете использовать эту функцию.

Ваш компьютер должен поддерживать безопасную загрузку и 64-разрядную виртуализацию . Это оставляет все 32-битные компьютеры за рамками этой функции.

Это не означает, что вы должны обновить все свои компьютеры одновременно. Вы можете использовать любые компьютеры, которые отвечают требованиям, после создания поддомена и помещения в него несовместимых компьютеров. Когда вы настраиваете верхние домены с помощью Credential Guard и несовместимые компьютеры находятся в нижнем поддомене, безопасность все равно будет достаточно хорошей, чтобы помешать попыткам взлома учетных данных.

Пределы мандатной охраны

Хотя для Credential Guard в Windows 10 Enterprise edition существуют некоторые требования к оборудованию, эта функция должна защищать не все. Вы не должны ожидать следующего от Credential Guard:

- Защита локальных и учетных записей Microsoft

- Защита учетных данных, управляемых сторонним программным обеспечением

- Защита от клавиатурных шпионов.

Credential Guard обеспечит защиту от попыток прямого взлома и поиска вредоносных программ. Если учетные данные уже украдены до того, как вы сможете внедрить Credential Guard, это не помешает хакерам использовать хеш-ключ на других компьютерах в этом же домене.

Для получения дополнительной информации и сценариев для управления функцией Credential Guard в Windows 10, пожалуйста, посетите TechNet.

Завтра мы увидим, как включить Credential Guard с помощью групповой политики.

Защита извлеченных учетных данных домена с помощью Credential Guard в Защитнике Windows Protect derived domain credentials with Windows Defender Credential Guard

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Впервые компонент Credential Guard в Защитнике Windows появился в Windows 10 Корпоративная и Windows Server 2016. Для защиты секретов он использует средство обеспечения безопасности на основе виртуализации, чтобы только привилегированное системное ПО могло получать доступ к этим данным. Introduced in Windows 10 Enterprise and Windows Server 2016, Windows Defender Credential Guard uses virtualization-based security to isolate secrets so that only privileged system software can access them. Несанкционированный доступ к секретам может привести к атакам, направленным на кражу учетных данных, например Pass-the-Hash или Pass-The-Ticket. Unauthorized access to these secrets can lead to credential theft attacks, such as Pass-the-Hash or Pass-The-Ticket. Credential Guard в Защитнике Windows предотвращает эти атаки, защищая хэш-коды паролей NTLM, билеты Kerberos Ticket Granting и учетные данные, хранящиеся в приложениях в качестве учетных данных домена. Windows Defender Credential Guard prevents these attacks by protecting NTLM password hashes, Kerberos Ticket Granting Tickets, and credentials stored by applications as domain credentials.

Credential Guard в Защитнике Windows обеспечивает перечисленные ниже функции и решения. By enabling Windows Defender Credential Guard, the following features and solutions are provided:

- Аппаратная защита В NTLM, Kerberos и диспетчере учетных данных для защиты учетных данных используются функции обеспечения безопасности платформы, включая безопасную загрузку и виртуализацию. Hardware security NTLM, Kerberos, and Credential Manager take advantage of platform security features, including Secure Boot and virtualization, to protect credentials.

- Средство обеспечения безопасности на основе виртуализации. Учетные данные, извлеченные из Windows NTLM и Kerberos, и другие секреты выполняются в защищенной среде, которая изолирована от используемой операционной системы. Virtualization-based security Windows NTLM and Kerberos derived credentials and other secrets run in a protected environment that is isolated from the running operating system.

- Улучшенная защита от целенаправленных устойчивых угроз Если для защиты учетных данных домена диспетчера учетных данных, а также учетных данных, извлеченных из NTLM и Kerberos, используется с помощью средства обеспечения безопасности на основе виртуализации, блокируются методы и средства краж учетных данных, которые используются во многих целенаправленных атаках. Better protection against advanced persistent threats When Credential Manager domain credentials, NTLM, and Kerberos derived credentials are protected using virtualization-based security, the credential theft attack techniques and tools used in many targeted attacks are blocked. Вредоносные программы, работающие в операционной системе с правами администратора, не могут получить доступ к секретам, защищенным с помощью средства обеспечения безопасности на основе виртуализации. Malware running in the operating system with administrative privileges cannot extract secrets that are protected by virtualization-based security. Хотя Защитник Windows Credential Guard — это мощное смягчение последствий, постоянные атаки с угрозами, скорее всего, будут переориентироваться на новые методы атаки, и вам также следует включить другие стратегии и архитектуры безопасности. While Windows Defender Credential Guard is a powerful mitigation, persistent threat attacks will likely shift to new attack techniques and you should also incorporate other security strategies and architectures.

Manage Windows Defender Credential Guard

Applies to

- Windows 10 Enterprise or Education SKUs

- Windows ServerВ 2016

- Windows Server 2019

Enable Windows Defender Credential Guard

Windows Defender Credential Guard can be enabled either by using Group Policy, the registry, or the Hypervisor-Protected Code Integrity (HVCI) and Windows Defender Credential Guard hardware readiness tool. Windows Defender Credential Guard can also protect secrets in a Hyper-V virtual machine, just as it would on a physical machine. The same set of procedures used to enable Windows Defender Credential Guard on physical machines applies also to virtual machines.

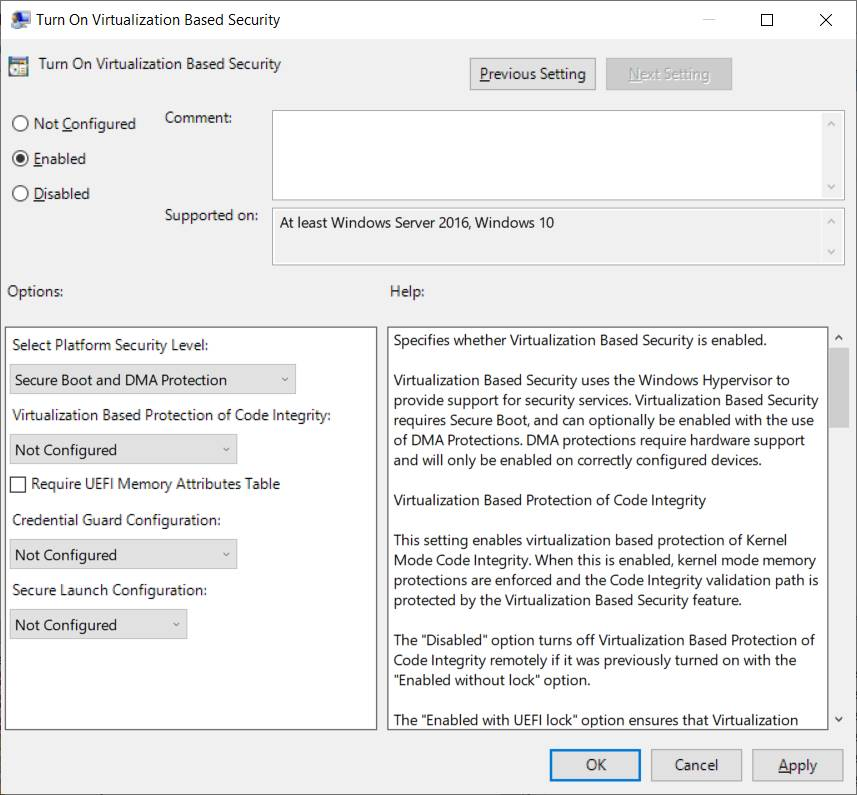

Enable Windows Defender Credential Guard by using Group Policy

You can use Group Policy to enable Windows Defender Credential Guard. This will add and enable the virtualization-based security features for you if needed.

From the Group Policy Management Console, go to Computer Configuration -> Administrative Templates -> System -> Device Guard.

Double-click Turn On Virtualization Based Security, and then click the Enabled option.

In the Select Platform Security Level box, choose Secure Boot or Secure Boot and DMA Protection.

In the Credential Guard Configuration box, click Enabled with UEFI lock, and then click OK. If you want to be able to turn off Windows Defender Credential Guard remotely, choose Enabled without lock.

In the Secure Launch Configuration box, choose Not Configured, Enabled or Disabled. Check this article for more details.

Close the Group Policy Management Console.

To enforce processing of the group policy, you can run gpupdate /force .

Enable Windows Defender Credential Guard by using Intune

From Home, click Microsoft Intune.

Click Device configuration.

Click Profiles > Create Profile > Endpoint protection > Windows Defender Credential Guard.

It will enable VBS and Secure Boot and you can do it with or without UEFI Lock. If you will need to disable Credential Guard remotely, enable it without UEFI lock.

You can also configure Credential Guard by using an account protection profile in endpoint security. See Account protection policy settings for endpoint security in Intune.

Enable Windows Defender Credential Guard by using the registry

If you don’t use Group Policy, you can enable Windows Defender Credential Guard by using the registry. Windows Defender Credential Guard uses virtualization-based security features which have to be enabled first on some operating systems.

Add the virtualization-based security features

Starting with Windows 10, version 1607 and Windows Server 2016, enabling Windows features to use virtualization-based security is not necessary and this step can be skipped.

If you are using Windows 10, version 1507 (RTM) or Windows 10, version 1511, Windows features have to be enabled to use virtualization-based security. You can do this by using either the Control Panel or the Deployment Image Servicing and Management tool (DISM).

If you enable Windows Defender Credential Guard by using Group Policy, the steps to enable Windows features through Control Panel or DISM are not required. Group Policy will install Windows features for you.

Add the virtualization-based security features by using Programs and Features

Open the Programs and Features control panel.

Click Turn Windows feature on or off.

Go to Hyper-V -> Hyper-V Platform, and then select the Hyper-V Hypervisor check box.

Select the Isolated User Mode check box at the top level of the feature selection.

Click OK.

Add the virtualization-based security features to an offline image by using DISM

Open an elevated command prompt.

Add the Hyper-V Hypervisor by running the following command:

Add the Isolated User Mode feature by running the following command:

In Windows 10, version 1607 and later, the Isolated User Mode feature has been integrated into the core operating system. Running the command in step 3 above is therefore no longer required.

You can also add these features to an online image by using either DISM or Configuration Manager.

Enable virtualization-based security and Windows Defender Credential Guard

Open Registry Editor.

Enable virtualization-based security:

Go to HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard.

Add a new DWORD value named EnableVirtualizationBasedSecurity. Set the value of this registry setting to 1 to enable virtualization-based security and set it to 0 to disable it.

Add a new DWORD value named RequirePlatformSecurityFeatures. Set the value of this registry setting to 1 to use Secure Boot only or set it to 3 to use Secure Boot and DMA protection.

Enable Windows Defender Credential Guard:

Go to HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA.

Add a new DWORD value named LsaCfgFlags. Set the value of this registry setting to 1 to enable Windows Defender Credential Guard with UEFI lock, set it to 2 to enable Windows Defender Credential Guard without lock, and set it to 0 to disable it.

Close Registry Editor.

You can also enable Windows Defender Credential Guard by setting the registry entries in the FirstLogonCommands unattend setting.

Enable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

You can also enable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool.

When running the HVCI and Windows Defender Credential Guard hardware readiness tool on a non-English operating system, within the script, change $OSArch = $(gwmi win32_operatingsystem).OSArchitecture to be $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() instead, in order for the tool to work.

This is a known issue.

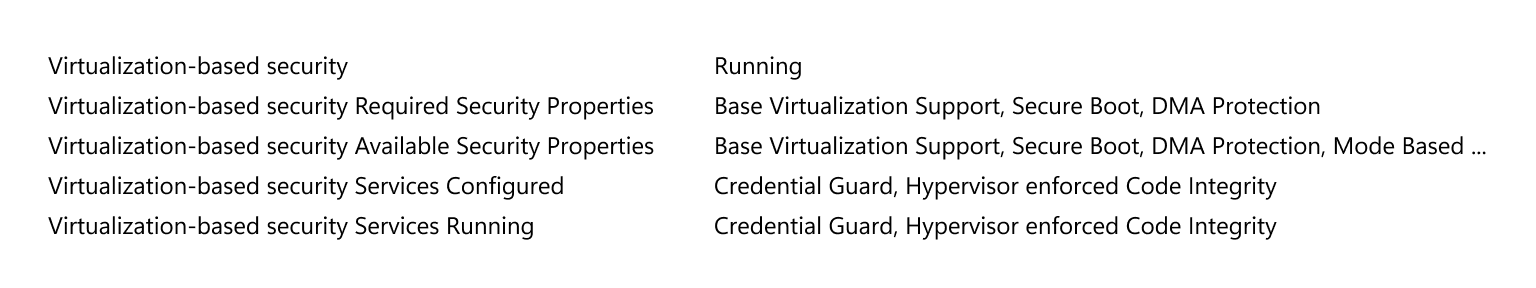

Review Windows Defender Credential Guard performance

Is Windows Defender Credential Guard running?

You can view System Information to check that Windows Defender Credential Guard is running on a PC.

Click Start, type msinfo32.exe, and then click System Information.

Click System Summary.

Confirm that Credential Guard is shown next to Virtualization-based security Services Running.

Here’s an example:

You can also check that Windows Defender Credential Guard is running by using the HVCI and Windows Defender Credential Guard hardware readiness tool.

When running the HVCI and Windows Defender Credential Guard hardware readiness tool on a non-English operating system, within the script, change *$OSArch = $(gwmi win32_operatingsystem).OSArchitecture to be $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() instead, in order for the tool to work.

This is a known issue.

For client machines that are running Windows 10 1703, LsaIso.exe is running whenever virtualization-based security is enabled for other features.

We recommend enabling Windows Defender Credential Guard before a device is joined to a domain. If Windows Defender Credential Guard is enabled after domain join, the user and device secrets may already be compromised. In other words, enabling Credential Guard will not help to secure a device or identity that has already been compromised, which is why we recommend turning on Credential Guard as early as possible.

You should perform regular reviews of the PCs that have Windows Defender Credential Guard enabled. This can be done with security audit policies or WMI queries. Here’s a list of WinInit event IDs to look for:

Event ID 13 Windows Defender Credential Guard (LsaIso.exe) was started and will protect LSA credentials.

Event ID 14 Windows Defender Credential Guard (LsaIso.exe) configuration: [0x0 | 0x1 | 0x2], 0

The first variable: 0x1 or 0x2 means that Windows Defender Credential Guard is configured to run. 0x0 means that it’s not configured to run.

The second variable: 0 means that it’s configured to run in protect mode. 1 means that it’s configured to run in test mode. This variable should always be 0.

Event ID 15 Windows Defender Credential Guard (LsaIso.exe) is configured but the secure kernel is not running; continuing without Windows Defender Credential Guard.

Event ID 16 Windows Defender Credential Guard (LsaIso.exe) failed to launch: [error code]

Event ID 17 Error reading Windows Defender Credential Guard (LsaIso.exe) UEFI configuration: [error code]

You can also verify that TPM is being used for key protection by checking Event ID 51 in the Microsoft -> Windows -> Kernel-Boot event source. If you are running with a TPM, the TPM PCR mask value will be something other than 0.

Event ID 51 VSM Master Encryption Key Provisioning. Using cached copy status: 0x0. Unsealing cached copy status: 0x1. New key generation status: 0x1. Sealing status: 0x1. TPM PCR mask: 0x0.

You can use Windows PowerShell to determine whether credential guard is running on a client computer. On the computer in question, open an elevated PowerShell window and run the following command:

This command generates the following output:

0: Windows Defender Credential Guard is disabled (not running)

1: Windows Defender Credential Guard is enabled (running)

Checking the task list or Task Manager to see if LSAISO.exe is running is not a recommended method for determining whether Windows Defender Credential Guard is running.

Disable Windows Defender Credential Guard

To disable Windows Defender Credential Guard, you can use the following set of procedures or the Device Guard and Credential Guard hardware readiness tool. If Credential Guard was enabled with UEFI Lock then you must use the following procedure as the settings are persisted in EFI (firmware) variables and it will require physical presence at the machine to press a function key to accept the change. If Credential Guard was enabled without UEFI Lock then you can turn it off by using Group Policy.

If you used Group Policy, disable the Group Policy setting that you used to enable Windows Defender Credential Guard (Computer Configuration -> Administrative Templates -> System -> Device Guard -> Turn on Virtualization Based Security).

Delete the following registry settings:

If you also wish to disable virtualization-based security delete the following registry settings:

If you manually remove these registry settings, make sure to delete them all. If you don’t remove them all, the device might go into BitLocker recovery.

Delete the Windows Defender Credential Guard EFI variables by using bcdedit. From an elevated command prompt, type the following commands:

Accept the prompt to disable Windows Defender Credential Guard.

Alternatively, you can disable the virtualization-based security features to turn off Windows Defender Credential Guard.

The PC must have one-time access to a domain controller to decrypt content, such as files that were encrypted with EFS. If you want to turn off both Windows Defender Credential Guard and virtualization-based security, run the following bcdedit commands after turning off all virtualization-based security Group Policy and registry settings:

For more info on virtualization-based security and HVCI, see Enable virtualization-based protection of code integrity.

Credential Guard and Device Guard are not supported when using Azure Gen 1 VMs. These options are available with Gen 2 VMs only.

Disable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

You can also disable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool.

When running the HVCI and Windows Defender Credential Guard hardware readiness tool on a non-English operating system, within the script, change *$OSArch = $(gwmi win32_operatingsystem).OSArchitecture to be $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() instead, in order for the tool to work.

This is a known issue.

Disable Windows Defender Credential Guard for a virtual machine

From the host, you can disable Windows Defender Credential Guard for a virtual machine: